L’équipe s’est exprimée après la sortie de Gemini3 : Trois points d’innovation majeurs et la loi d’échelle est toujours valable

Auteur : Wuji, rédacteur spécial de Tencent Technology Le 19 novembre, heure de Pékin, après que Google a publié la série de modèles Gemini 3, le podcast technologique « Hard…

Vitalik parle de l’avenir de la blockchain : La vulgarisation de ZK et FHE apportera une véritable révolution

La Semaine internationale de la blockchain de Shanghai 2025 et le 11e Sommet mondial de la blockchain se sont tenus à Shanghai.Vitalik Buterin, co-fondateur d’Ethereum, a prononcé un discours par…

Et si les ordinateurs quantiques avaient piraté Bitcoin ?

Auteur : Yohan Yun, Source : Cointelegraph, Compilateur : Shaw Bitcoin Vision Si un ordinateur quantique capable de briser le cryptage moderne était mis en ligne aujourd’hui, Bitcoin serait probablement…

Vitalik: Créez une pile entièrement open source et facile à vérifier pour une haute sécurité

Titre original:L’importance de l’ouverture et de la vérifiabilité complètes Auteur: Vitalik Buterin, fondateur d’Ethereum; Compilé par: Vision de Bitchain Peut-être que la plus grande tendance de ce siècle peut être…

Plusieurs vues supplémentaires sur l’attaque qubic contre Monero

Merci pour vos idées perspicaces et appris beaucoup. J’ai vraiment trouvé que cette question peut être grande ou petite.Les initiés peuvent voir les astuces et les profanes peuvent regarder le…

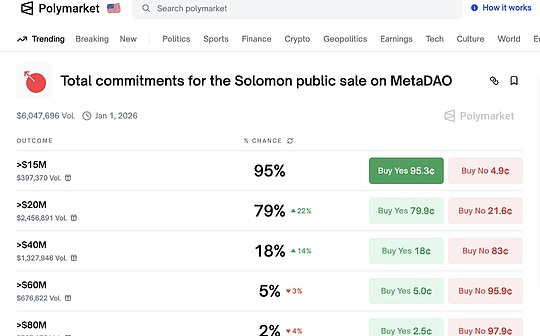

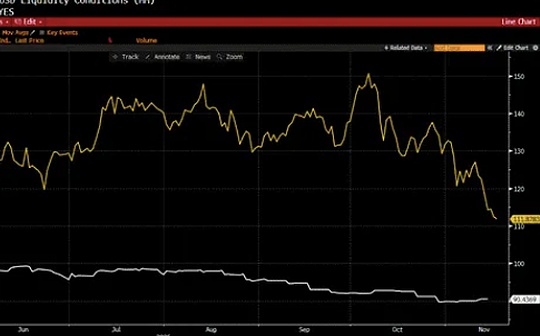

Derrière les ruptures répétées de nouveaux sommets de BTC: quel est l’état actuel de l’activité sur le réseau Bitcoin?

Auteur: Will Owens, analyste de recherche chez Galaxy Digital; Traduction: Bitchain Vision Xiaozou Avec l’émergence de sociétés de trésorerie d’actifs numériques et le prix du bitcoin se brise à travers…

Les deux principaux pools miniers de la BTC ont finalement dépassé la moitié de leur puissance de calcul et sont conformes aux conditions pour lancer une attaque de 51%

Il y a quelques jours, l’article jiaolian a introduit le pool minier qubic présumé et son affirmation selon laquelle il avait mis en œuvre avec succès une soi-disant attaque de…

Revue de l’attaque qubic contre Monero: Ai est-il le véritable gravédignoir de POW?

Auteur: Haotien Monero XMR, un projet de monnaie privé avec une valeur marchande de 6B, a en fait été attaqué par un petit projet avec une valeur marchande de seulement…

Si vous avez manqué BTC en 2017, écoutez une histoire sur « Faith »

1 BTC = 114 233 USD (2025-08-04) Revenons notre temps à 2017 et passons en revue un «passé en chaîne» passionnant. Lorsque le prix du bitcoin s’est effondré de 40%…

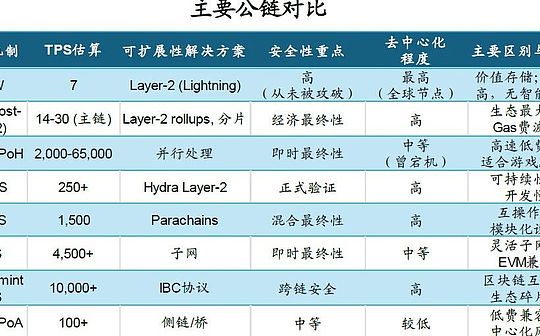

L’histoire évolutive de la chaîne publique « in-roll »: plus

Auteurs: Zhou Hao, Sun Yingchao Depuis l’avènement de Bitcoin en 2009, la technologie de la blockchain est passée d’un système de trésorerie électronique point à point à un écosystème de…