El concepto de reposo está estrechamente relacionado con el intercambio de seguridad de red distribuida.La investigadora de DAO, Jane, Gimmy, comenzó por su curiosidad sobre el reinicio de Babilonia/BTC, y luego accidentalmente saltó a la madriguera del conejo de una larga discusión sobre mecanismos de consenso subyacentes como POW y POS, y luego aclaró la idea central de «alquiler de seguridad. «Y desde el primer principio considera la importancia de la existencia de los AV, y finalmente explora algunas formas factibles para que las fiestas de proyectos Web3 combinen la reestimación.

Restablecer es, sin duda, uno de los temas más importantes en el campo Web3 en la actualidad.Después de que el mecanismo de consenso de Ethereum pasó sin problemas de la prueba de trabajo (POW) a la prueba de pila (POS), además de resolver el problema de la inflación a largo plazo de los tokens ETH, le ha dado (además de la marca nueva función de replanteo nativo, la posibilidad de reproducir también se habilita a través de protocolos de liquidez como lido, piscina de cohetes, finanzas Frax.

La esencia de Re-Pled es usar activos líquidos como LST para proporcionar garantías de seguridad a otros AVS para obtener los rendimientos correspondientes, que pueden considerarse como un servicio de alquiler seguro.Sin embargo, en el contexto de Bitcoin, la definición actual de sustantivos es relativamente caótico.En aras de la simplicidad y la claridad, la siguiente es una llamada unificada de la práctica de «Bitcoin como un activo prometido», se supone que el bitcoin ya prometido puede ser eliminado nuevamente. Llamado BTC Resting (aún no hay buenos casos o escenarios de uso, también demostraremos la racionalidad de este asunto).

El origen de BTC Staking

Tanto POW como POS son un protocolo de consenso, y el propósito es mantener la sincronización entre los nodos distribuidos (nodos).La forma de mantener sincronizado es seleccionar un nodo, el nodo sea la base.El método de selección es como un sorteo de lotería, y el peso está representado por un recurso escaso. Pos, estos escasos recursos son capital.

Ha habido innumerables debates en la historia sobre cuáles de los dos son mejores (https://www.youtube.com/watch?v=8-_cuptzodu&feature=youtu.be).El POW puede garantizar la vida en los casos extremos, pero a costa de obtener solo la finalidad probabilística;La elección entre los dos es más sobre la elección entre estas dos características, en lugar de usarse fácilmente como protección del medio ambiente y consumo de energía para el marketing.

Incluso a largo plazo, Bitcoin tiene el potencial de ser insostenible debido a la reducción continua de las recompensas simbólicas de los incentivos económicos de los mineros, por lo que puede ser necesario iterar hacia modelos relativamente sostenibles como POS a nivel de mecanismo de consenso.Pero en la operación práctica a corto plazo, POW y POS no son sistemas opuestos.Desde la perspectiva de los titulares de bitcoin, BTC Staking ha creado un nuevo escenario de uso para ello;

Elección de dos caminos

Para implementar la explosión de BTC, actualmente hay dos métodos convencionales:

-

Puente: Primer puente Bitcoin a una cadena POS que puede soportar contratos inteligentes, y luego usar esta «versión puente de Bitcoin» como un activo prometido.

-

RECUPERACIÓN REMOTO: Mantenga Bitcoin en el sitio web principal de Bitcoin y replantee en otras cadenas de POS de forma remota. Bitcoin realiza una confiscación instantánea, sin permiso, sin confianza (Slash), y cómo lograr la confiscación en el rendimiento original actual de Bitcoin es una tarea de ingeniería extremadamente desafiante.

Usemos Bouncebit y Babilonia como ejemplos para explorar las soluciones específicas.

Puente a la cadena POS – Bouncebit

La mayoría de las soluciones actuales a Bitcoin L2 primero transfieren el bitcoin nativo a otras cadenas POS a través de puentes o mapas.Por ejemplo, Stacks utiliza el mecanismo de transferencia (POX) para empaquetar Bitcoin en SBTC; Paquete Bitcoin en B² BTC;

Estos métodos son similares, y la diferencia radica en el grado de confianza en el puente: algunos usan menos firmes múltiples, algunos usan más firmes múltiples, otros usan múltiples signo, etc., y otros usan mapeo, pero una nueva confianza Todavía se necesitan suposiciones.

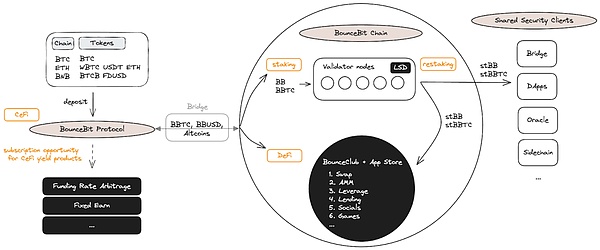

bouncebit doc

Tomando Bouncebit como ejemplo, referirse al diagrama de arquitectura anterior, los usuarios pueden depositar Bitcoin a través del protocolo de Bouncebit. , y luego dale al usuario BBTC (Bouncebit BTC) como un certificado de depósito en la cadena de Bouncebit de cadena compatible con EVM en un formulario 1: 1.Luego habrá escenarios de uso familiares como compromiso, requisito y defi.Este método de no enfrentar dificultades técnicas directamente, pero tomar prestada la confianza del público en la gestión de cuentas MPC es una estrategia eficiente y pragmática.El método de operación específico y los detalles se pueden encontrar en este artículo anterior (https://medium.com/@buidlerdao/binance-megadrop-first proyects-bouncebit-can se convierte en btc-ecological-ethena-3939a0ff4dda).

Reparación remota —— Babilonia

El mapeo y los puentes simples no serán la forma ideal de estacar.El mapeo simple no tiene la capacidad de la cadena POS para castigar a Bitcoin en la red principal de Bitcoin, que parece imposible incluso llamar al mecanismo POS; Se puede llamar un puente seguro en varios sentidos, y se requiere confianza adicional en terceros.

Para los titulares de bitcoin, lo primero es garantizar la seguridad de los activos de Bitcoin primero, y el segundo es considerar los beneficios que se pueden obtener.Cuando el puente Bitcoin no puede lograr suficiente confianza, colocar activos en la red principal de Bitcoin es un requisito previo.

Para las cadenas POS que desean alquilar seguridad, el núcleo radica en cómo tener un mecanismo instantáneo, efectivo, sin confianza y de corte para los activos en la red principal de Bitcoin.En las condiciones en las que ambas partes tienen capas de contrato inteligentes completas de Turing, no es difícil tener una penalización y un mecanismo de confiscación.Por ejemplo, entre Ethereum y AVS, puede pasar a través de la apuesta dual modular de Eigenlayer, o entre Cosmos Hub y Cosmos, puede pasar a través de la seguridad de la malla.

Bajo las restricciones actuales de bitcoin, de neutralidad creíble:https://nakamoto.com/credible-neutralidad/) Teniendo en cuenta esto, Babilonia propuso una solución que parece ser el mejor nivel técnico en este momento.

¿Cómo funciona Babilonia?

La clave para el establecimiento del mecanismo de compromiso es que existe un mecanismo de confiscación y penalización sin confianza.Para lograr el replanteo de BTC, podemos dividirlo en los siguientes pequeños objetivos:

-

Bitcoin debe permanecer en la red principal de Bitcoin para el compromiso.

-

Existe un mecanismo para determinar si un nodo ha cometido el mal.

-

Sin hacer el mal, el prometedor puede recuperar sus activos y compromisos de compromiso sin permiso después del período de no acelerado.

-

En el caso del mal, la cadena POS debe ser capaz de multar a Bitcoin en la red principal de Bitcoin sin permiso durante el período de desaprobación.

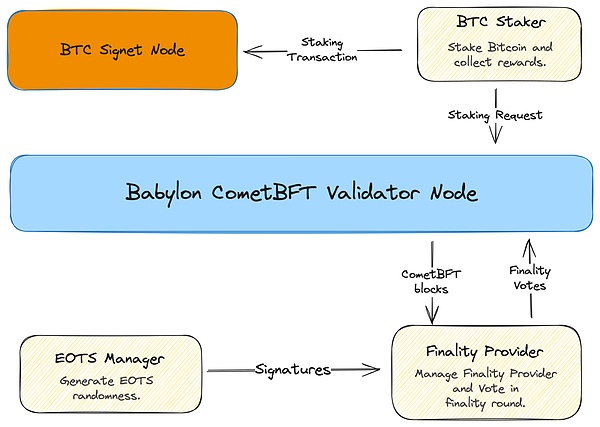

Para permitir que Bitcoin permanezca en la red principal de Bitcoin para el replanteo remoto, la condición necesaria es que se puede realizar una comunicación instantánea bidireccional entre la red principal de Bitcoin y la cadena POS.El enfoque de Babilonia es diseñar una estructura de tres capas, permitiendo que la cadena de Babilonia actúe como un puente para la comunicación entre los dos. Red principal sin compresión y procesamiento.

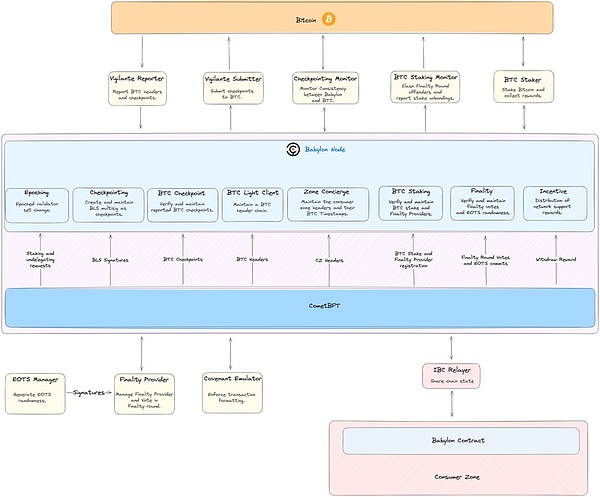

https://docs.babylonchain.io/docs/introduction/architecture

Específicamente, la cadena de Babilonia se comunicará con las dos cadenas en dos direcciones. Red principal a la cadena de Babilonia, use el Subsisedor de vigilantes para pasar los mensajes de la cadena de Babilonia a la red principal de Bitcoin, use el monitor de control de control para supervisar los mensajes bidireccionales correctos, use BTC Staker para registrar información relacionada con el compromiso de BTC para tratar el monitor BTC para tratar con problemas relacionados con la confiscación. :::::::::::::::::: para::: ::::::::::::::::::::::::::::::: ::::::::::::::::::: para :::::::::::::::::

Hay dos enfoques principales del juicio del mecanismo POS sobre las malas acciones:

-

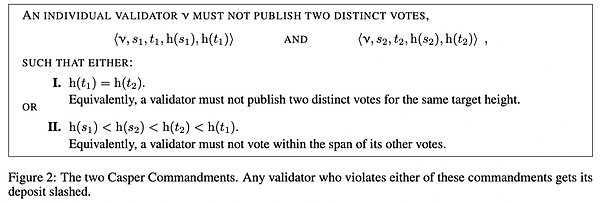

En el mecanismo de consenso CASPER utilizado por Ethereum (https://medium.com/taipei-thereum-meetup/intro-to-casper-ffg-and-eth-2-0-95705e9304d6), hay dos tipos de multas: A1) Firma dos bloques diferentes a la misma altura de bloque, A2) Los nodos no pueden votar con una altura alrededor de otra altura de votación.

-

En el motor de consenso CometBft utilizado por Cosmos (https://medium.com/r?url=https%3A%2F%2Fdocs.cometbft.com%2F), hay dos tipos de multas: b1) a la misma altura del bloque, se firman dos bloques diferentes, b2) los nodos llevan a cabo un ataque olvidadizo (Ataque de amnesiahttps://docs.cometbft.com/main/spec/light-client/accountability/#flip-flopping-amnesia con sede).

Con respecto a A1 y B1, Babilonia introdujo EOT (firmas extrañas de una sola vez) para resolverlo.Los nodos en la cadena de Babilonia usan EOT para firmar sellos (es decir, votar).En otras palabras, cualquiera puede usar la información de esas dos transacciones para devolver la clave privada del firmante.Esto puede resolver el problema de «firmar dos bloques diferentes a la misma altura de bloque».(afirmaciones responsables)

Con respecto a A2 y B2, dado que no hay una buena solución equivalente, Babilonia introdujo una «ronda de consenso adicional usando EOT» basado en el mecanismo de consenso CometBft original, que es la llamada «ronda de finalidad», que puede entenderse como, el nodo. Los votos primero, y después de alcanzar la base de consenso básico, encuentran otro grupo de nodos (proveedor de finalidad) para votar por un voto adicional para confirmar este consenso nuevamente. de los derechos de compromiso.Es solo cuando hay un consenso dos veces que se considera que se alcanza con éxito.El beneficio obvio de esta solución es su modularidad y es compatible con el sistema de consenso del dispositivo final comúnmente utilizado en otros POS.

En ausencia del mal, si el usuario de compromiso quiere recuperar sus activos, puede resolver el problema agregando un bloqueo de tiempo (es decir, el llamado período de desbloqueo) a las condiciones de gasto de UTXO.En casos de hechos malvados, los EOT mencionados anteriormente serán confiscados directamente.En este punto, así es como la cadena de Babilonia llega a un consenso, jueces que hacen el mal y llevan a cabo la confiscación.También vale la pena mencionar que EOTS se implementa a través de Schnorr Signature, que también es una característica recientemente introducida después de la actualización Taproot de la red principal de Bitcoin.

Tiempo de sello, tiempo de desaprobación y ataques de largo alcance

En comparación con POW, dado que POS no tiene el consenso de Nakamoto, también lleva a la posibilidad de ataques de largo alcance (ataque de largo alcance).

El ataque de largo alcance se refiere al hecho de que cuando un atacante ha dominado las claves privadas de la mayoría de los nodos en un cierto bloque arbitrario de la historia (es decir, pesos de votación), puede usar las características que pueden reutilizarse en su propio control. El pequeño mundo de los nodos, una gran cantidad de bloques hechos a sí mismos se generan rápidamente (incluso más largo que la historia del bloque del mundo exterior).En el caso de copiar una marca de tiempo legítima, puede hacer que sea imposible distinguir los nodos recién agregados, cuál es una cadena que tomó mucho tiempo real, y cuál es una cadena que el atacante fabricó en un corto período de tiempo .La razón fundamental de esto es que Blockchain representa el avance de su tiempo nativo al agregar nuevos bloques, y no hay tiempo exógeno.

La solución anterior fue a través del consenso social:https://medium.com/@vitalikbuterin/a-proof-of-stake-design-philosophy-506585978d51) Para resolverlo, por ejemplo, que regularmente le dice cómo se ve el bloque real y legal en algún lugar, como el sitio web, foro, etc. de la fundación, y dejar que los nodos que lleguen más tarde ven los datos históricos de dos cadenas diferentes ., puedes elegir.Esto se llama subjetividad débil por Vitalik:https://medium.com/r?url=https%3A%2F%2FBlog.ethereum.org%2F2014%2F11%2F25%2F PROWER-STAKE-Learned-Weak-Weak-subjectivity).

Pero en el caso de la Babilonia, si el método de tiempo de tiempo mencionado anteriormente se utiliza para permitir que las dos cadenas se comuniquen entre sí, el tiempo exógeno de la red principal de bitcoin se puede introducir en la cadena POS disfrazada, es decir, puede ser, se puede Resuelve directamente los ataques de largo alcance, y también acorta el período de desbloqueo de promesas a, por ejemplo, seis bloques de bitcoin (aproximadamente una hora).

Las tres preguntas principales sobre el arrendamiento de seguridad

Cómo equilibrar el arrendamiento de seguridad externo y la seguridad nativa (perspectiva POS)

BTC Raping no significa reemplazar por completo la apuesta de los tokens nativos.De hecho, las fiestas de proyectos POS pueden tener dos tipos de activos prometidos (tokens nativos de bitcoin +) o incluso combinaciones más diversas de activos prometidos para garantizar su propia seguridad.Teniendo en cuenta los diferentes costos de retención de usuarios que poseen bitcoin y tokens nativos, las recompensas de compromiso de ambos a menudo requieren un diseño adicional.La forma de recompensas de compromiso puede ser tokens nativos, compartir ingresos, etc.

Con respecto a la seguridad, pensemos en las dos dimensiones de «dispersión» y «cantidad total» de fondos.

Desde la perspectiva del grado de dispersión de fondos, es más intuitivo: según los activos y nodos prometidos originales, si se introducen activos y nodos prometidos externos, sin importar qué método se use para combinar, sin duda aumentará su descentralización. Grado, aumente la resiliencia a la red general.Los métodos de combinación específicos pueden ser:

-

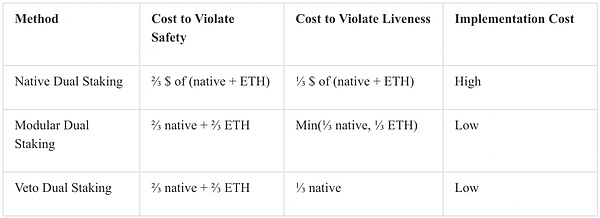

Apuesta dual: los operadores de tokens nativos y los operadores ETH son considerados como un todo, y las acciones de diferentes operadores se convierten a través de los precios externos.

-

Doble apuestas modular: el consenso efectivo requiere que el número de partidarios de los operadores de tokens nativos y los operadores de ETH cumplan con los estándares; consenso.

-

Doble estaca con Veto: los operadores de tokens nativos cumplen ciertos estándares de cantidad, lo que no es diferente de la posición tradicional.Como una capa adicional de garantía, los operadores de ETH tienen derecho a vetar cuando los operadores de tokens nativos cometen errores.Esta solución difiere en la disponibilidad de apuestas duales modulares: incluso si los operadores basados en ETH están desconectados, la red POS bajo esta solución aún puede funcionar normalmente.

https://www.blog.eigenlayer.xyz/dual-taking/

Desde la perspectiva de la cantidad total de fondos, simplemente podemos calcular el cálculo desde la perspectiva de la seguridad económica. 2/3 del acuerdo puede si no ha pagado), la magnitud de los activos prometidos no debe ser inferior a $ 7.5 millones.Suponiendo que los activos de token nativos prometidos actuales son de solo $ 5.5 m, significa que hay al menos $ 2 millones de déficit presupuestario de seguridad.En este momento, es posible dar prioridad a la introducción de tokens de otros protocolos estrechamente relacionados como activos auxiliares.En otras palabras, Babilonia proporciona servicios como mercenarios, que pueden obtener seguridad pagando cuando tienen que hacerlo.

Además de los diferentes costos de retención, los titulares de tokens nativos tienen más probabilidades de elegir continuar después de recibir la recompensa de compromiso. presión a los tokens nativos.Desde esta perspectiva, la fiesta del proyecto puede considerar complementar la seguridad proporcionada por Babilonia y otras partes y sopesar los costos de seguridad bajo diferentes soluciones.Esto también significa que es arriesgado que la parte del proyecto subcontrie por completo la seguridad, y tener su propio conjunto de validador independiente y seguridad nativa en función de ella sigue siendo una mejor opción.

Basado en la discusión anterior, desde la perspectiva de los prestamistas de seguridad, a pesar de que el costo de alquilar bitcoin o ethereum suele ser bajo, ya que la lealtad de este fondo no está dentro de su propio ecosistema, los peligros ocultos de la presión de venta deben considerarse en al mismo tiempo.Por otro lado, las diferentes partes del proyecto pueden tener diferentes prioridades para el monto total y el grado de dispersión. .; Pero el núcleo aquí es dar a las diferentes fiestas de proyecto el derecho de elegir.

Cómo elegir un buen inquilino de seguridad (perspectiva del operador de nodo)

En un mercado bilateral descentralizado bien desarrollado para el arrendamiento seguro, el proveedor de fondos (es decir, proveedores de seguridad) debe ser libre de elegir comprometerse a cualquier AVS en particular.Pero si el ecosistema AVS florece como se esperaba, ¿cómo podemos tomar las decisiones y asignaciones correctas entre cientos de AVS?Creemos que una buena definición debería ser un equilibrio entre recompensa y seguridad.

Ya sea que se trate de replanteo personal (apuesta sola) o que proporcione fondos a los proveedores de replanteación, la lógica de selección es la misma que la de los operadores de nodos tradicionales (operadores de nodos, NOS), y pueden aprovechar directamente su experiencia acumulada.Los criterios de detección comunes, como garantizar que el arrendatario tenga un buen equipo de desarrollo y un buen código abierto y visible, conceptos de productos y retornos sostenibles, la relación de recompensa para los proveedores de seguridad, la experiencia pasada del equipo y el reclutamiento de la situación de capital y los inversores. credibilidad, etc.

Otro núcleo aquí es que es probable que el rendimiento final de AVS muestre una distribución de la ley de potencia, es decir, el retorno se concentra en la cabeza.Por lo tanto, poder intervenir en AV de alta calidad en las primeras etapas será una fuente importante de alfa.Esto también significa que intervenir en todos los AV de cola larga no será la solución óptima, sino que trae mucha complejidad y riesgos adicionales.El operador de nodo se le puede cobrar una tarifa de alta comisión como resultado, reduciendo así los beneficios ajustados al riesgo de los usuarios comprometidos.Al mismo tiempo, también puede introducir más riesgos de confiscación.

Piense en ello un poco más.Dado que el precio del token es volátil, el operador de nodos también necesita equilibrarlo, y al menos elegir una parte de los AVS recompensados con el intercambio de ingresos, por lo que sus ingresos están garantizados con un límite inferior.

¿Cómo evolucionará el mercado de alquiler de seguridad en el futuro (perspectiva del mercado)

El núcleo del mundo blockchain radica en el uso de un conjunto de mecanismos que permiten a cada individuo egoísta alcanzar un consenso de una manera confiable.En el mundo de POS, podemos entender el consenso como compromiso, y la naturaleza confiscada de la promesa puede entenderse como la fuente de seguridad, y el «arrendamiento de seguridad» también puede entenderse como un medio para abstracto de problemas de consenso, es decir, el problema central del mundo blockchain.

Babilonia Los servicios que están construyendo se pueden comparar con un mercado de seguridad, y su esencia es crear un mercado de eficiencia bilateral que coincida con la oferta y la demanda de «seguridad».El lado de la oferta aquí se refiere a la parte interesada, mientras que el lado de la demanda es AVS con requisitos de alquiler de seguridad.Es obvio que el dilema actual es que falta un ecosistema de alquiler completo y diverso, y no hay muchos AV que puedan generar ganancias.¿Dónde está el punto de ruptura?A partir de los principios básicos de la economía, podemos saber que analizar la demanda a corto plazo y la oferta a largo plazo.

Del lado de la demanda:

-

Con respecto a «si hay una demanda», independientemente de la intensidad de la demanda, nuestro primer argumento puede entender que la demanda es real.Si el valor y el posicionamiento del mercado de la cadena de aplicaciones pueden entenderse más ampliamente, o si se puede diseñar y liberar un nuevo tipo de AVS, el mercado de alquiler de seguridad puede hacerse más estable y próspero.

-

Con respecto a «si los exigentes pueden proporcionar beneficios reales sostenibles», creemos que es seguro en cierta medida.Por ejemplo, la capa DA puede cobrar a través del almacenamiento, Oracle puede cobrar a través de los datos y POS puede compartir los ingresos de MEV y el manejo de tarifas en el ecosistema, y estos beneficios son reales y sostenibles.

Desde el lado de la oferta, Babilonia necesita convencer a la comunidad de Bitcoin de que puede garantizar la seguridad de sus activos, mientras que Eigenlayer necesita convencer a la comunidad de Ethereum de que no usan en exceso Ethereum.Desde la perspectiva de la estabilidad del fondo, los fondos prometidos actuales se pueden recuperar en cualquier momento.Además, si desea establecer un lado de suministro de alta calidad, el método pragmático es hacer que el concepto de «seguridad como servicio» sea práctico, luego facilitarlo y finalmente hacerlo más grande y más fuerte.Por ejemplo, Sreeram Kannan cuenta la historia de incorporar a Eigenlayer en un servicio en la nube para la criptomoneda: a través de las economías de escala, los proveedores de seguridad pueden diluir efectivamente el costo de la seguridad y también permitir que los usuarios de seguridad tengan escalabilidad instantánea a medida que su negocio desarrolla la capacidad.Además, AVS construido en Eigenlayer también puede tomar la ruta de los servicios modulares para proporcionar experiencias similares a SaaS para otros proyectos y ecología, para que puedan construir un proveedor de seguridad Eigenlayer y AVS.

N formas de usar el reinicio

Como una narración importante y una mejora de la infraestructura de la industria este año e incluso en el futuro, los diferentes partidos de proyectos inevitablemente necesitarán pensar en cómo combinar orgánicamente su negocio con la reestimación.Creemos que aproximadamente se puede dividir en dos direcciones principales:

Integrar los activos relacionados

Para las aplicaciones relacionadas con Defi, generalmente puede considerar intuitivamente cómo integrar los activos de reposo en sus propios escenarios comerciales, como préstamos colaterales basados en activos prometidos, proporcionando liquidez, etc., aumentando así la efectividad de los activos prometidos.

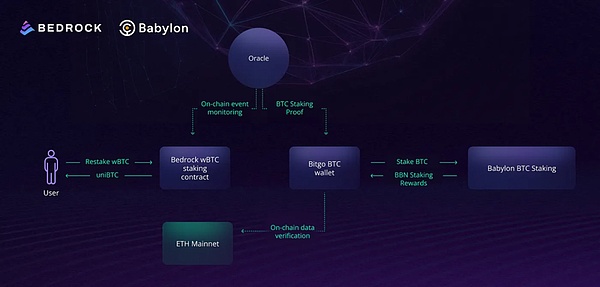

Tomando Bedrock como ejemplo, como un acuerdo especializado de repuesto de liquidez, ha lanzado UNIBTC, proporcionando una solución para implementar la reestimación para los titulares de WBTC en Ethereum.En comparación con la compromiso directamente de Babilonia, la mantenimiento de la UNIBTC es más líquido.

https://medium.com/@bedrock_defi/how-bitcoin-liquid-restaking-unibtc-works-54a7be02a248

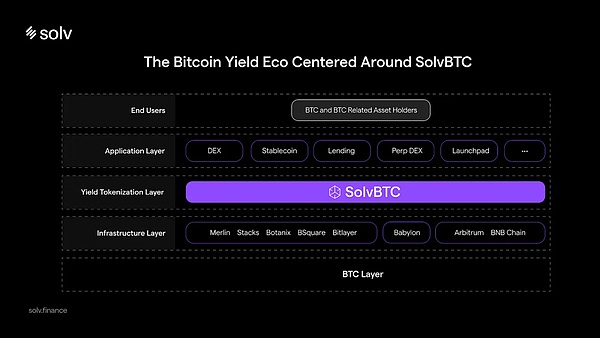

Además, también puede consultar la Protección Solvic de la plataforma de ingresos, que integra los ingresos de resolución de Babilonia en su estrategia de ingresos neutrales delta-neutral.

https://solvprotocol.medium.com/solvbtc-will-integrate–restaking-hield-from-babylon-1dba0c5a5193

Los casos de uso anteriores son relativamente simples y directos, y creo que algunos diseños derivados más complejos y sofisticados aparecerán más tarde.

Como seguridad de alquiler de infra

La seguridad de alquiler es un escenario de aplicación más universal.Infra, que tiene altos requisitos para la descentralización y tiene menos capital de compromiso inicial, puede considerarse para alquilar.Algunas posibles instrucciones de AVS, como: servicios relacionados con el rollup (clasificadores, puentes, servicios relacionados con MEV, etc.), coprocesadores (bases de datos verificables, interfaces de IA, etc., casos representativos: ritual), algunas aplicaciones de cifrado (Network, Secret Secret Secret) Compartir, FHE, etc. Casos representativos: Inco, Fhenix), algunas aplicaciones de prueba (identidad, prueba de dirección, etc.).Aquí hay algunos AVS que han desarrollado nuevos escenarios en la cadena que nunca antes se habían visto, especialmente el campo del coprocesador puede tener muchas innovaciones, y el campo de la aplicación de cifrado apenas comienza.

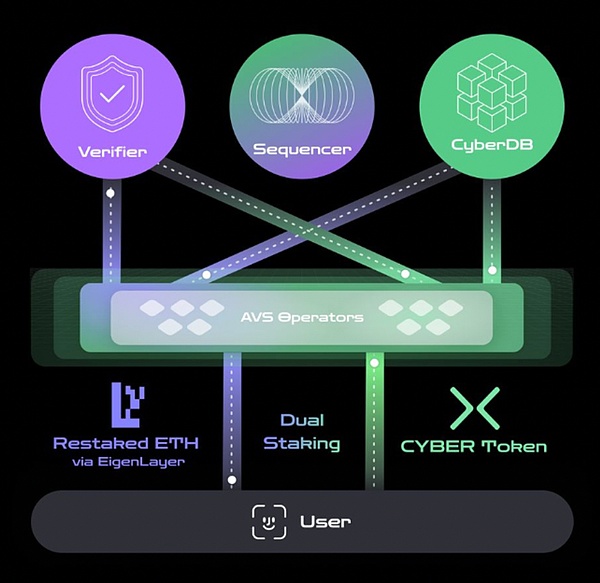

Take Cyber, que recientemente anunció el proyecto L2, como ejemplo, basado en AVS de Eigenlayer para construir un infra descentralizado que incluye clasificadores, validadores y CyberDB.Aunque coopera con Eigenlayer en lugar de Babilonia, los dos son esencialmente los mismos en términos de seguridad de alquiler.Cyber adopta un modelo de compromiso dual, donde los usuarios pueden prometer activos cibernéticos o LRT (actualmente admiten Ezeth, Pufeth, Weeth) para obtener múltiples rendimientos, incluidos los ingresos de compromiso de ETH, los ingresos requisitos y los puntos de Eigenlayer, LRT Puntos , Cyber Repled Points, etc. El equivalente de seguridad a los AV está garantizado por el token Cyber+ LRT.

El modelo de doble estancamiento tiene una ventaja: puede ayudar a la red en frío al alquilar ETH y reducir el impacto de la espiral de la muerte.Por ejemplo, cuando el precio de los tokens nativos cae, aunque la seguridad de la red POS se verá afectada, las consecuencias son relativamente controlables.

Conclusión

La seguridad es el elemento vital básico de Blockchain.Por lo tanto, la reestructuración está bien merecida para ser una narrativa en el canal principal de la evolución del mundo blockchain.En este proceso, vemos a los principales empresarios en la industria que enfrentan problemas clave, utilizando la última viabilidad tecnológica, explorando constantemente las soluciones óptimas y rompiendo las restricciones originales de Bitcoin y Ethereum.

Si observamos el intercambio de seguridad entre POW y el mundo POS de manera limitada, usar el primer principio puede dividirlo en cuatro tipos: [POW, POS] X [POP, POS]:

-

POW → POW: Un método común es la minería fusionada, como el portainjerto.

-

POS → POS: Por ejemplo, «Resolución de Eigenlayer» y «Hub y Zone en el ecosistema Cosmos» pertenecen a esto.

-

POW → POS: Por ejemplo, Babilonia toma los activos de POW como activos prometidos para pos.

-

POS → POW: Raramente se explora esta área, pero una idea intuitiva puede ser que la potencia informática tokenizada se pueda usar en POW a través de la conversión de los activos RWA.

Si observamos el arrendamiento de seguridad en un sentido más amplio, la clave radica en cómo llegar a un consenso subyacente, cómo formular, producir y escalar este consenso, y construir un ecosistema de servicios en la nube próspero sobre esta base.Todos los servicios de AVS no son islas aisladas.

Todavía hay muchas posibilidades que no se han desarrollado, como el paradigma de distribución razonable de los ingresos de AVS, la aparición de nuevos AV y la combinación LEGO de varios servicios.Creemos que la exploración de la reestimación acaba de comenzar y vale la pena continuar prestando atención a la evolución, la iteración y las oportunidades que acompañan esta dirección.

Referencia:

https://docs.babylonchain.io/docs/introduction/overview

https://docs.bouncit.io/?gad_source=1

https://docs.eigenlayer.xyz/

https://medium.com/@vitalikbuterin/minimal-slashing-conditions-20f0b500fc6c