Le concept de réapprovisionnement est étroitement lié au partage de la sécurité du réseau distribué.La chercheuse de DAO, Jane, Gimmy, est partie de sa curiosité au sujet de la réapprovisionnement de Babylone / BTC, puis a accidentellement sauté dans le trou de lapin d’une longue discussion sur les mécanismes de consensus sous-jacents tels que POW et POS, puis a clarifié l’idée principale de la « location de sécurité « Et du premier principe considère la signification de l’existence des AVS et explore enfin certaines façons possibles pour les parties de projet Web3 de combiner le réapprovisionnement.

Le réinstallation est sans aucun doute l’un des sujets les plus importants du champ Web3 à l’heure actuelle.Après le passage du mécanisme consensuel d’Ethereum en douceur de la preuve de travail (POW) à la preuve de la pile (POS), en plus de résoudre le problème de l’inflation à long terme des jetons ETH, il l’a donné (en plus de la marque Nouvelle fonction de mise en place native, la possibilité de réapprovisionnement est également activée grâce à des protocoles de mise en œuvre de liquidité tels que le lido, la roquette, la finance Frax.

L’essence de reproche est d’utiliser des actifs liquides tels que le LST pour fournir des garanties de sécurité à d’autres AVSS pour obtenir des rendements correspondants, qui peuvent être considérés comme un service de location sécurisé.Cependant, dans le contexte du bitcoin, la définition actuelle des noms est relativement chaotique.Par souci de simplicité et de clarté, ce qui suit est un appel unifié de « Bitcoin en tant qu’actif promis ». Appelé BTC Repreting (il n’y a pas encore de bons cas ou de bons scénarios d’utilisation, nous prouverons également la rationalité de cette question).

L’origine du jalonnement de la BTC

POW et POS sont un protocole consensuel, et le but est de maintenir la synchronisation entre les nœuds distribués (nœuds).La façon de rester synchronisée est de sélectionner un nœud, quel que soit le nœud le nœud.La méthode de sélection est comme un tirage à la loterie, et le poids est représenté par une ressource rare. Pos, ces ressources rares sont en capital.

Il y a eu d’innombrables débats dans l’histoire sur lesquels des deux sont meilleurs (https://www.youtube.com/watch?v=8-_Cuptzodu& ;feature=youtu.be).Le POW peut garantir une conscience dans les cas extrêmes, mais au prix de l’obtention de la finalité probabiliste;Le choix entre les deux concerne davantage le choix entre ces deux caractéristiques, plutôt que d’être facilement utilisé comme protection de l’environnement et la consommation d’énergie pour la commercialisation.

Même à long terme, le bitcoin a le potentiel d’être insoutenable en raison de la réduction de moitié continue des récompenses de jetons des incitations économiques des mineurs, il peut donc être nécessaire d’itérer vers des modèles relativement durables tels que le POS au niveau du mécanisme consensuel.Mais dans le fonctionnement pratique à court terme, POW et POS ne sont pas des systèmes opposés.Du point de vue des détenteurs de Bitcoin, BTC Staking a créé un nouveau scénario d’utilisation pour cela;

Choix de deux chemins

Pour mettre en œuvre la mise en place de la BTC, il existe actuellement deux méthodes grand public:

Bridge: First Bridge Bitcoin vers une chaîne POS qui peut prendre en charge les contrats intelligents, puis utiliser cette « version pontée de Bitcoin » comme un atout promis.

Entraînement à distance: Gardez le bitcoin sur le site Web principal de Bitcoin et le jalonner sur d’autres chaînes POS à distance. Bitcoin effectue une confiscation instantanée, sans autorisation et sans confiance (SLASH), et comment réaliser la confiscation dans les performances originales actuelles de Bitcoin est une tâche d’ingénierie extrêmement difficile.

Utilisons Bouncebit et Babylon comme exemples pour explorer les solutions spécifiques.

Bridge to POS Chain – Bouncebit

La plupart des solutions actuelles au Bitcoin L2 sont de transférer d’abord le Bitcoin natif vers d’autres chaînes POS par des ponts ou des cartes.Par exemple, les piles utilisent le mécanisme de la preuve de transfert (POX) pour emballer Bitcoin dans SBTC; Package Bitcoin dans B² BTC;

Ces méthodes sont similaires, et la différence réside dans le degré de confiance dans le pont: certains utilisent moins de multi-signaux, certains utilisent plus de multi-signaux, certains utilisent un multi-signe aléatoire, etc., et certains utilisent la cartographie, mais une nouvelle confiance Des hypothèses sont encore nécessaires.

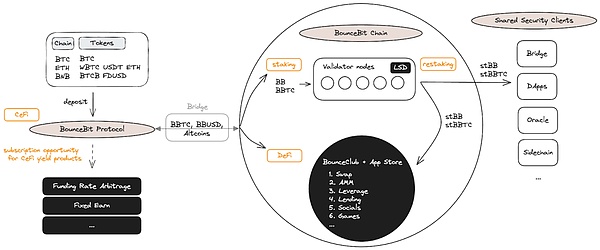

Bouncebit Doc

Prenant l’exemple de Bouncebit, se référant au diagramme d’architecture ci-dessus, les utilisateurs peuvent déposer le Bitcoin via le protocole de Bouncebit. , puis donnez à l’utilisateur BBTC (Bouncebit BTC) en tant que certificat de dépôt sur la chaîne Bouncebit de chaîne compatible EVM sous un formulaire 1: 1.Ensuite, il y aura les scénarios d’utilisation familiers tels que Glemt, Repled et Defi.Cette méthode de ne pas faire face à des difficultés techniques directement, mais l’emprunt de la confiance du public dans la gestion des comptes MPC est une stratégie efficace et pragmatique.La méthode de fonctionnement spécifique et les détails peuvent être trouvés dans cet article précédent (https://medium.com/@buidlerdao/binance-megadrop-first project-bouncebit-can it devenue btc-ecological-ethen-3939a0ff4dda).

Jagus à distance – – Babylone

La cartographie et les ponts simples ne seront pas le moyen idéal de mettre en jeu.La cartographie simple n’a pas la capacité de la chaîne POS à punir le bitcoin sur le réseau Bitcoin principal, qui semble même impossible d’appeler le mécanisme POS; Il peut être appelé un pont sécurisé dans divers sens, et une confiance supplémentaire dans des tiers est requise.

Pour les détenteurs de Bitcoin, la première chose est d’assurer la sécurité des actifs Bitcoin en premier, et la seconde consiste à considérer les avantages qui peuvent être obtenus.Lorsque le pont Bitcoin ne peut pas obtenir suffisamment de confiance, placer des actifs sur le réseau principal Bitcoin est une condition préalable.

Pour les chaînes POS qui souhaitent louer la sécurité, le noyau réside dans la façon d’avoir un mécanisme instantané, efficace, sans confiance et de barre oblique pour les actifs sur le réseau Bitcoin principal.Dans les conditions où les deux parties ont des couches de contrat intelligentes de Turing-Complete, il n’est pas difficile d’avoir un mécanisme de pénalité et de confiscation.Par exemple, entre Ethereum et AVS, vous pouvez passer par Eigenlayer Modular Dual Staking, ou entre Cosmos Hub et Cosmos Zone, vous pouvez passer par la sécurité du maillage.

Sous les restrictions actuelles de Bitcoin, de la neutralité crédible:https://nakamoto.com/credible-Neutrality/) Compte tenu de cela, Babylon a proposé une solution qui semble être le meilleur niveau technique en ce moment.

Comment fonctionne Babylone?

La clé de l’établissement du mécanisme de gage est qu’il existe un mécanisme de pénalité et de confiscation sans confiance et efficace.Pour réaliser le jalonnement de la BTC, nous pouvons le diviser en petits objectifs suivants:

Bitcoin doit rester sur le réseau principal Bitcoin pour l’engagement.

Il existe un mécanisme pour déterminer si un nœud a commis un mal.

Sans faire du mal, le engagement peut récupérer ses actifs et gage des récompenses sans autorisation après la période non liée.

Dans le cas du mal, la chaîne POS doit être capable de finement du bitcoin sur le réseau principal du Bitcoin sans autorisation pendant la période de non-liaison.

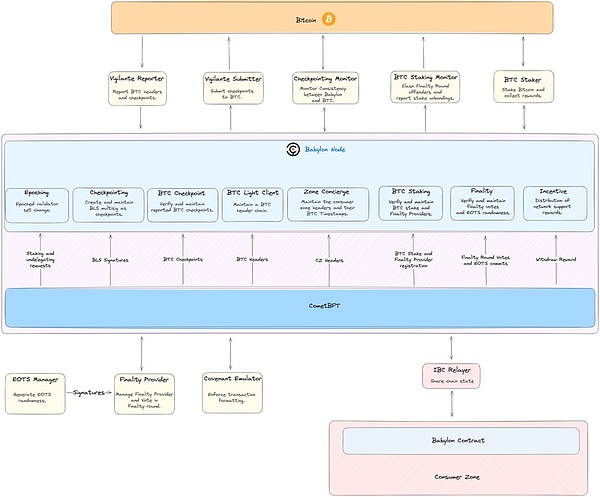

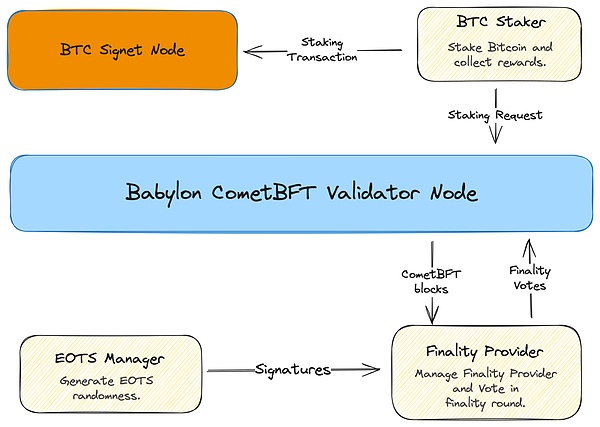

Afin de permettre à Bitcoin de rester sur le réseau principal du Bitcoin pour un stimulation à distance, la condition nécessaire est que la communication instantanée bidirectionnelle peut être effectuée entre le réseau principal Bitcoin et la chaîne POS.L’approche de Babylon est de concevoir une structure à trois couches, permettant à la chaîne de Babylon d’agir comme un pont pour la communication entre les deux. réseau principal sans compression et traitement.

https://docs.babylonchain.io/docs/introduction/architecture

Plus précisément, la chaîne Babylon communiquera avec les deux chaînes dans deux directions. Réseau principal à la chaîne Babylon, utilisez un vigilante soumetteur pour transmettre les messages de la chaîne Babylon au réseau principal Bitcoin, utiliser le moniteur de contrôle de vérification pour superviser les messages bidirectionnels corrects, utiliser BTC Staker pour enregistrer les informations liées à des engagements et utiliser le moniteur BTC pour affaire pour traiter avec des problèmes liés à la confiscation. : ::::::::::::::::::::::

Il y a deux approches traditionnelles du jugement du mécanisme POS sur les mauvaises actions:

-

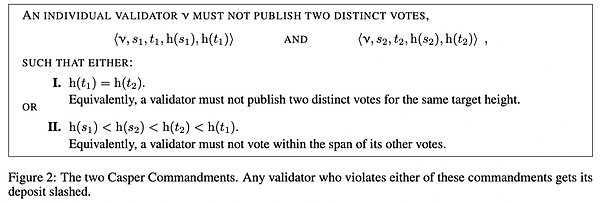

Dans le mécanisme consensus de Casper utilisé par Ethereum (https://medium.com/taipei-ethereum-meetup/intro-to-casper-ffg-and-eth-2-0-95705e9304d6), il existe deux types d’amendes: a1) Signer deux blocs différents à la même hauteur du bloc, A2) ne peut pas voter avec une hauteur de vote.

-

Dans le moteur consensus CometBft utilisé par Cosmos (https://medium.com/r?url=https%3a%2f%2fdocs.cometbft.com%2f), il y a deux types d’amendes: B1) à la même hauteur du bloc, deux blocs différents sont signés, B2) Les nœuds effectuent une attaque oublieuse (attaque d’amnésiehttps://docs.cometbft.com/main/spec/light-lient/accountability/#flip-flopping-amnesia-ased-attacks).

En ce qui concerne A1 et B1, Babylon a introduit les EOT (signatures ponctuelles extractibles) pour la résoudre.Les nœuds sur la chaîne Babylon utilisent les EOT pour signer des sceaux (c’est-à-dire le vote).En d’autres termes, n’importe qui peut utiliser les informations de ces deux transactions pour retourner la clé privée du signataire.Cela peut résoudre le problème de la « signature de deux blocs différents à la même hauteur de bloc ».(affirmations responsables)

En ce qui concerne A2 et B2, comme il n’y a pas de bonne solution équivalente, Babylon a introduit un « consensus supplémentaire en utilisant EOTS » basé sur le mécanisme de consensus COMETBFT original, qui est le soi-disant « rond de finalité », qui peut être compris comme, le nœud Les votes d’abord, et après avoir atteint le consensus de base, trouvez un autre groupe de nœuds (fournisseur de finalité) pour voter pour un vote supplémentaire pour confirmer à nouveau ce consensus. des droits de gage.Ce n’est que lorsqu’il y a un consensus à deux reprises qu’il est jugé avec succès.L’avantage évident de cette solution est sa modularité et est compatible avec le système de consensus du gadget de finalité couramment utilisé dans d’autres POS.

En l’absence du mal, si l’utilisateur de l’engagement veut récupérer ses actifs, il peut résoudre le problème en ajoutant un verrouillage du temps (c’est-à-dire la soi-disant période de déverrouillage) aux conditions de dépense UTXO.En cas de mauvaises actions, les EOT mentionnés ci-dessus seront directement confisqués.À ce stade, c’est ainsi que la chaîne de Babylon atteint un consensus, les juges faisant le mal et mène la confiscation.Il convient également de mentionner que EOTS est implémenté via Schnorrmature, qui est également une fonctionnalité nouvellement introduite après la mise à niveau de la racine de tapoot du réseau principal Bitcoin.

Horodatage, temps de non-parole et attaques à longue portée

Par rapport à POW, puisque POS n’a pas le consensus de Nakamoto, il conduit également à la possibilité d’attaques à longue portée (attaque à longue portée).

L’attaque à long terme fait référence au fait que lorsqu’un attaquant a maîtrisé les clés privées de la plupart des nœuds dans un certain bloc arbitraire de l’histoire (c’est-à-dire des poids de vote), il peut utiliser les caractéristiques qui peuvent être réutilisées sous son propre contrôle. Le petit monde des nœuds, un grand nombre de blocs autodidactes sont rapidement générés (même plus longtemps que l’histoire du bloc du monde extérieur).Dans le cas de la copie d’un horodatage légitime, il peut rendre impossible la distinction des nœuds nouvellement ajoutés, qui est une chaîne qui a pris beaucoup de temps réel, et quelle est une chaîne que l’attaquant a fabriqué en peu de temps.La raison fondamentale en est que la blockchain représente l’avancement de son temps natif en ajoutant de nouveaux blocs, et il n’y a pas de temps exogène.

La solution précédente était par un consensus social:https://medium.com/@vitalikbuterin/a-prof-oder-ske-design-philosophy-506585978d51) Pour le résoudre, par exemple, régulièrement dans un certain endroit, comme le site Web, le forum, etc. Données de deux chaînes différentes, vous pouvez choisir.C’est ce qu’on appelle la faible subjectivité par Vitalik:https://medium.com/r?url=https%3A%2F%2FBlog.ethereum.org%2F2014%2F11%2F25%2fproof-stake-learned-love-weak-subjectivité).

Mais dans le cas de Babylon, si la méthode d’horodatage mentionnée ci-dessus est utilisée pour permettre aux deux chaînes de communiquer entre elles, le temps exogène du réseau principal Bitcoin peut être introduit sur la chaîne POS déguisée, c’est-à-dire qu’elle peut être Résolvez directement les attaques à long terme et raccourcissez également la période de déverrouillage des engagements pour, par exemple, six blocs de Bitcoin (environ une heure).

Les questions fondamentales de la location de sécurité

Comment équilibrer la location de sécurité externe et la sécurité native (perspective POS)

Le jalon de BTC ne signifie pas remplacer complètement le jalonnement des jetons natifs.En fait, les parties du projet POS peuvent avoir deux types d’actifs promis (Bitcoin + Tokens natifs) ou encore plus diversifiés d’actifs promis pour assurer leur propre sécurité.Compte tenu des différents coûts de conservation des utilisateurs qui détiennent le bitcoin et les jetons natifs, les récompenses de gage des deux nécessitent souvent une conception supplémentaire.La forme des récompenses de gage peut être des jetons indigènes, le partage des revenus, etc.

En ce qui concerne la sécurité, réfléchissons par les deux dimensions de la «dispersion» et du «montant total» des fonds.

Du point de vue du degré de dispersion des fonds, il est plus intuitif: sur la base des actifs et des nœuds promis d’origine, si des actifs et des nœuds externes sont introduits, quelle que soit la méthode utilisée pour combiner, elle augmentera sans aucun doute sa décentralisation. degré, augmenter la résilience au réseau global.Des méthodes de combinaison spécifiques peuvent être:

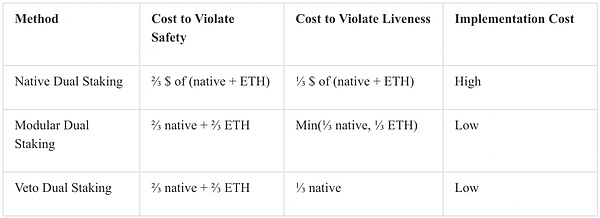

Native de jalonnement: les opérateurs de jetons natifs et les opérateurs d’ETH sont considérés comme un tout, et les actions de jalonnement de différents opérateurs sont converties par des prix externes.

MODULAIRE DOUBLE: Un consensus efficace nécessite que le nombre de supporters des opérateurs de jeton natifs et des opérateurs d’ETH répondent aux normes; consensus.

Double JEUNE avec veto: les opérateurs de jetons natifs répondent eux-mêmes à certaines normes de quantité, ce qui n’est pas différent du POS traditionnel.En tant que couche de garantie supplémentaire, les opérateurs d’ETH ont le droit de veto lorsque les opérateurs tokens natifs font des erreurs.Cette solution diffère par la disponibilité des enjeux doubles modulaires: même si les opérateurs basés sur ETH sont déconnectés, le réseau POS sous cette solution peut toujours fonctionner normalement.

https://www.blog.eigenlayer.xyz/dual-staking/

Du point de vue du montant total des fonds, nous pouvons simplement calculer le calcul du point de vue de la sécurité économique. 2/3 de l’accord peut si vous n’avez pas payé), l’ampleur des actifs promis ne devrait pas être inférieur à 7,5 millions de dollars.En supposant que les actifs de jeton indigènes promis actuels ne sont que de 5,5 m $, cela signifie qu’il y a au moins 2 millions de dollars de déficit budgétaire de sécurité.À l’heure actuelle, il est possible de donner la priorité à l’introduction de jetons à partir d’autres protocoles étroitement liés en tant qu’actifs auxiliaires.En d’autres termes, Babylon fournit des services comme les mercenaires, qui peuvent obtenir la sécurité en payant quand ils le doivent.

En plus des différents coûts de détention, les détenteurs de jetons natifs sont plus susceptibles de choisir de continuer à tenir après avoir reçu la récompense de l’engagement. pression vers les jetons natifs.De ce point de vue, la partie du projet peut envisager de compléter la sécurité fournie par Babylon et d’autres parties et de peser les coûts de sécurité sous différentes solutions.Cela signifie également qu’il est risqué pour la partie du projet d’externaliser complètement la sécurité, et avoir son propre ensemble de validateurs indépendants et la sécurité native en fonction de celle-ci est toujours un meilleur choix.

Sur la base de la discussion ci-dessus, du point de vue des prêteurs de sécurité, même si le coût de la location de Bitcoin ou Ethereum est généralement faible, car la loyauté de ce fonds n’est pas dans votre propre écosystème, les dangers cachés de la pression de vente doivent être pris en compte à en même temps.D’un autre côté, différentes parties du projet peuvent avoir des priorités différentes pour le montant total et le degré de dispersion. .

Comment choisir un bon locataire de sécurité (perspective de l’opérateur de nœud)

Dans un marché bilatéral bien développé et décentralisé pour un crédit-bail sécurisé, le fournisseur de fonds (c’est-à-dire les fournisseurs de sécurité) devrait être libre de choisir de s’engager à tout AVS particulier.Mais si l’écosystème AVS s’épanouit comme prévu, comment pouvons-nous faire les bons choix et les bons allocations parmi des centaines d’AVS?Nous pensons qu’une bonne définition devrait être un équilibre entre la récompense et la sécurité.

Qu’il s’agisse de jalonner personnel (jalonnement en solo) ou de fournir des fonds aux fournisseurs d’allumage, la logique de sélection est la même que celle des opérateurs de nœuds traditionnels (opérateurs de nœuds, nos), et ils peuvent directement s’appuyer sur leur expérience accumulée.Les critères de dépistage communs, comme s’assurer que le détenteur de location a une bonne équipe de développement et un bon code ouvert et visible, des concepts de produits et des rendements durables, le ratio de récompense aux fournisseurs de sécurité, l’expérience passée de l’équipe et le recrutement de projets. crédibilité, etc.

Un autre noyau ici est que les performances finales d’AVS sont susceptibles de montrer une distribution de loi de puissance, c’est-à-dire que le retour est concentré dans la tête.Par conséquent, être capable d’intervenir dans des AV de haute qualité aux premiers stades sera une source importante d’alpha.Cela signifie également que l’intervention dans tous les AV à longue queue ne sera pas la solution optimale, mais à la place, il apporte beaucoup de complexité et de risques supplémentaires.L’opérateur de nœud peut être facturé en conséquence des frais élevés, réduisant ainsi les avantages ajustés au risque des utilisateurs promis.Dans le même temps, il peut également introduire plus de risques de confiscation.

Pensez-y un peu plus loin.Étant donné que le prix du jeton est volatile, l’opérateur de nœud doit également l’équilibrer et au moins choisir une partie des AV qui est récompensée par le partage des revenus, afin que ses revenus soient garantis avec une limite inférieure.

Comment le marché de la location de sécurité évoluera-t-il à l’avenir (perspective du marché)

Le cœur du monde de la blockchain réside dans l’utilisation d’un ensemble de mécanismes qui permettent à chaque individu égoïste d’atteindre un consensus de manière fiable.Dans le monde du POS, nous pouvons comprendre le consensus comme un engagement, et la nature confisquée de l’engagement peut être comprise comme la source de la sécurité, et la «location de sécurité» peut également être comprise comme un moyen de résumer les problèmes de consensus, c’est-à-dire la question centrale du monde de la blockchain.

Babylon Les services qu’ils construisent peuvent être comparés à un marché de sécurité, et son essence est de créer un marché de l’efficacité bilatérale qui correspond à l’offre et à la demande de « sécurité ».Le côté de l’offre fait référence ici à la partie prenante, tandis que le côté de la demande est AVS avec des exigences de location de sécurité.Il est évident que le dilemme actuel est qu’il y a un manque d’écosystème de location complet et diversifié, et il n’y a pas beaucoup d’AVS qui peuvent générer des bénéfices.Où est le point de rupture?D’après les principes de base de l’économie, nous pouvons savoir que la demande à court terme et l’offre à long terme.

Du côté de la demande:

-

En ce qui concerne «s’il y a une demande», quelle que soit l’intensité de la demande, notre premier argument peut comprendre que la demande est réelle.Si la valeur et le positionnement du marché de la chaîne d’applications peuvent être plus largement compris, ou si un nouveau type d’AVS peut être conçu et libéré, le marché de la location de sécurité peut être rendu plus stable et prospère.

-

En ce qui concerne «la question de savoir si les demandeurs peuvent offrir des avantages réels durables», nous pensons qu’il est certain dans une certaine mesure.Par exemple, la couche DA peut facturer à travers le stockage, Oracle peut facturer à travers les données, et POS peut partager le revenu MEV et les frais de manutention dans l’écosystème, et ces avantages sont réels et durables.

Du côté de l’approvisionnement, Babylon doit convaincre la communauté du Bitcoin qu’elle peut assurer la sécurité de ses actifs, tandis que Eigenlayer doit convaincre la communauté d’Ethereum qu’ils ne dépassent pas Ethereum.Du point de vue de la stabilité du fonds, les fonds promis actuels peuvent être récupérés à tout moment.De plus, si vous souhaitez établir un côté d’approvisionnement de haute qualité, la méthode pragmatique est de rendre d’abord le concept de «sécurité en tant que service», puis de le rendre facile à utiliser, et enfin de le rendre plus grand et plus fort.Par exemple, Sreeram Kannan raconte l’histoire de la construction de la gaiement Eigen en un service cloud pour la crypto-monnaie: grâce à des économies d’échelle, les fournisseurs de sécurité peuvent efficacement diluer le coût de la sécurité et permettre également aux utilisateurs de sécurité d’avoir une évolutivité instantanée à mesure que leur entreprise développe la capacité.En outre, les AVS construits sur Eigenlayer peuvent également emprunter les services modulaires pour fournir des expériences de type SaaS pour d’autres projets et l’écologie, afin qu’ils puissent construire un fournisseur de sécurité et AVS.

N façons d’utiliser le réapprovisionnement

En tant que récit important et amélioration de l’infrastructure de l’industrie cette année et même à l’avenir, différentes parties de projet devront inévitablement réfléchir à la façon de combiner organiquement leur entreprise avec le recours.Nous pensons que cela peut être divisé en deux directions principales:

Intégrer les actifs liés à la réapprovisionnement

Pour les applications liées à DeFI, il peut généralement considérer intuitivement comment intégrer les actifs de réapprovisionnement dans ses propres scénarios commerciaux, tels que les prêts collatéraux basés sur les actifs promis, fournissant des liquidités, etc., augmentant ainsi l’efficacité des actifs promis.

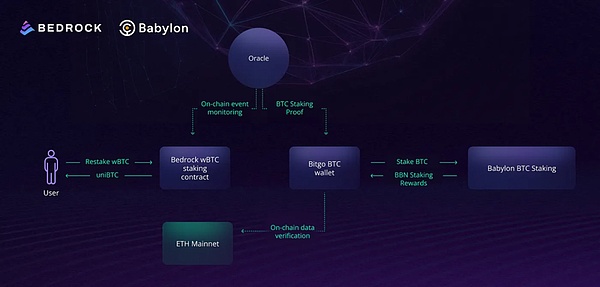

Prenant l’exemple du substratum rocheux, en tant qu’accord spécialisé en matière de réapprovisionnement en liquidités, il a lancé l’UNIBTC, fournissant une solution pour mettre en œuvre des détenteurs de WBTC sur Ethereum.Comparé à Babylone directement, détenant UNIBTC est plus liquide.

https://medium.com/@bedrock_defi/how-bitcoin-liquid-restaking-unibtc-works-54a7be02a248

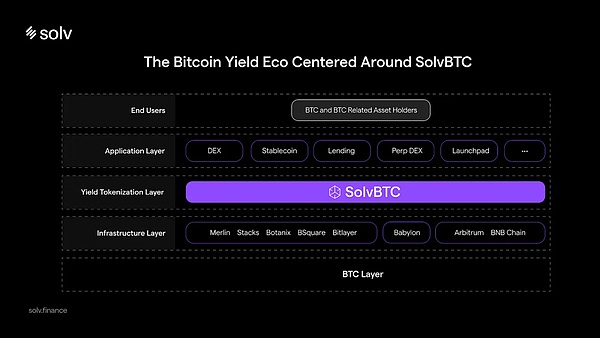

En outre, vous pouvez également vous référer à la plate-forme de revenu Solv Protecl, qui intègre le revenu de résolution de Babylon dans sa stratégie de revenu neutre de Delta.

https://solvprotocol.medium.com/solvbtc-will-integrate-restaking-yield-from-babylon-1dba0c5a5193

Les cas d’utilisation ci-dessus sont relativement simples et directs, et je crois que des conceptions dérivées plus complexes et sophistiquées apparaîtront plus tard.

En tant que sécurité de location infra

La sécurité locative est un scénario d’application plus universel.L’infra, qui a des exigences élevées pour la décentralisation et a moins de capitaux de gage initiaux, peut être envisagé pour le loyer.Certaines instructions potentielles AVS telles que: services liés à Rollup (trieurs, ponts, services liés à la MEV, etc.), coprocesseurs (bases de données vérifiables, interfaces d’IA, etc. Partage, FHE, etc. Cas représentatifs: Inco, Fhenix), quelques applications de preuve (identité, preuve d’adresse, etc.).Voici quelques AVS qui ont développé de nouveaux scénarios sur chaîne qui n’ont jamais été vus auparavant, en particulier le champ de coprocesseur peut avoir de nombreuses innovations, et le champ d’application de chiffrement ne fait que commencer.

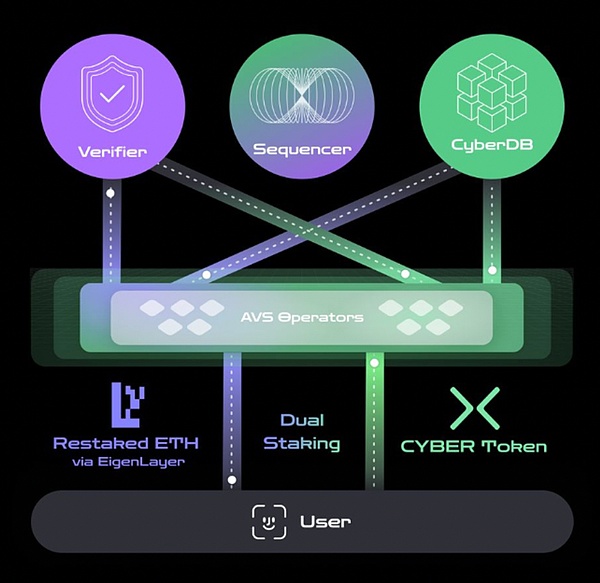

Take Cyber, qui a récemment annoncé le projet L2, à titre d’exemple, basé sur les AVS de Eigenlayer pour construire une infra décentralisée, y compris les trieurs, les validateurs et CyberDB.Bien qu’il coopère avec Eigenlayer plutôt que Babylone, les deux sont essentiellement les mêmes en termes de sécurité locative.Le cyber adopte un modèle de double engagement, où les utilisateurs peuvent engager des cyber ou des actifs TLR (soutient actuellement Ezeth, Pufeth, Weeth) pour obtenir des rendements multiples, y compris les revenus de gage de l’ETH, les revenus et les points Eigenlayer, les points LRT, les points LRT , Cyber Rented Points, etc. L’équivalent de sécurité à AVS est garanti par le jeton Cyber + LRT.

Le modèle à double étalage a un avantage: il peut aider le réseau à commencer par la location d’ETH et à réduire l’impact de la spirale de la mort.Par exemple, lorsque le prix des jetons natifs tombe en panne, bien que la sécurité du réseau POS soit affectée, les conséquences sont relativement contrôlables.

Conclusion

La sécurité est la base de vie de la blockchain.Le recours est donc bien mérité d’être un récit sur le canal principal de l’évolution du monde de la blockchain.Dans ce processus, nous voyons les meilleurs entrepreneurs de l’industrie confrontés à des problèmes clés, en utilisant la dernière faisabilité technologique, en explorant constamment les solutions optimales et en interrompant les restrictions originales de Bitcoin et Ethereum.

Si nous regardons le partage de la sécurité entre le POW et le monde du POS d’une manière limitée, l’utilisation du premier principe peut la diviser en quatre types: [Pow, pos] x [Pow, pos]:

-

POW → POW: Une méthode commune est une exploitation d’exploitation fusionnée, comme le porte-greffe.

-

POS → POS: Par exemple, la «résolution de la gaiement propre» et «Hub et Zone sur l’écosystème du cosmos» appartiennent tous deux à cela.

-

POW → POS: Par exemple, Babylon prend les actifs de Pow comme actifs promis pour POS.

-

POS → POW: Ce domaine est rarement exploré, mais une idée intuitive peut être que la puissance de calcul de jetons peut être utilisée sur POW par la conversion des actifs RWA.

Si nous examinons la location de sécurité dans un sens plus large, la clé réside dans la façon d’atteindre un consensus sous-jacent, de formuler, de productiver et de mettre à l’échelle ce consensus, et de construire un écosystème de service cloud prospère sur cette base.Tous les services AVS ne sont pas des îles isolées.

Il existe encore de nombreuses possibilités qui n’ont pas été dépliées, comme le paradigme de distribution raisonnable des revenus AVS, l’émergence de nouveaux AV et la combinaison LEGO de divers services.Nous pensons que l’exploration de la réapprovisionnement vient de commencer et il vaut la peine de continuer à prêter attention à l’évolution, à l’itération et aux opportunités qui accompagnent cette direction.

Référence:

https://docs.babylonchain.io/docs/introduction/overview

https://docs.bouncebit.io/?gad_source=1

https://docs.eigenlayer.xyz/

https://medium.com/@vitalikbuterin/minimal-slashing-cditions-20f0b500fc6c