يرتبط مفهوم الاسترداد ارتباطًا وثيقًا بمشاركة أمان الشبكة الموزع.بدأت باحثة داو جين ، جيممي ، من فضولها بشأن استعادة بابل/BTC ، ثم قفزت بطريق الخطأ إلى حفرة الأرنب لمناقشة طويلة حول آليات الإجماع الكامنة مثل POW و POS ، ثم أوضحت الفكرة الأساسية المتمثلة في “استئجار السلامة “ومن المبدأ الأول ينظر في أهمية وجود AVS ، ويستكشف أخيرًا بعض الطرق الممكنة لأطراف مشروع Web3 للجمع بين الاسترداد.

لا شك أن الاسترداد هو أحد أهم الموضوعات في حقل Web3 في الوقت الحاضر.بعد أن انتقلت آلية إجماع Ethereum بسلاسة من إثبات العمل (POW) إلى إثبات الإثبات (POS) ، بالإضافة إلى حل مشكلة التضخم على المدى الطويل لرموز ETH ، فقد أعطاها (بالإضافة إلى العلامة التجارية الوظيفة الأصلية الجديدة ، يتم تمكين إمكانية الاسترداد أيضًا من خلال بروتوكولات السيولة مثل Lido و Rocket Pool و Frax Finance.

يتمثل جوهر Rebed في استخدام الأصول السائلة مثل LST لتوفير ضمانات أمان لأفرا أخرى للحصول على عائدات مقابلة ، والتي يمكن اعتبارها خدمة تأجير آمنة.ومع ذلك ، في سياق Bitcoin ، يكون التعريف الحالي للأسماء فوضوية نسبيًا.من أجل البساطة والوضوح ، فإن ما يلي هو دعوة موحدة “Bitcoin كأصل مُعد”. تسمى BTC Restking (لا توجد حالات جيدة أو سيناريوهات الاستخدام حتى الآن ، سنثبت أيضًا عقلانية هذه المسألة).

أصل BTC Staking

كل من POW و POS هما بروتوكول إجماع ، والغرض من ذلك هو الحفاظ على التزامن بين العقد الموزعة (العقد).طريقة الاحتفاظ بمزامنة هي اختيار عقدة ، أيهما العقدة هي الأساس.طريقة الاختيار مثل سحب اليانصيب ، ويمثل الوزن بمورد نادر. نقاط البيع ، هذه الموارد النادرة هي رأس المال.

كانت هناك مناقشات لا حصر لها في التاريخ حول أي من الاثنين أفضل (https://www.youtube.com/watch؟v=8-_cuptzodu&؛feature=youtu.be).يمكن أن يضمن الأسرى الحالات في الحالات القصوى ، ولكن على حساب الحصول على نهاية الاحتمالات فقط ؛يتعلق الاختيار بين الاثنين حول الاختيار بين هاتين الخصائص ، بدلاً من استخدامه بسهولة كحماية بيئية واستهلاك الطاقة للتسويق.

حتى على المدى الطويل ، فإن Bitcoin لديها القدرة على أن تكون غير مستدامة بسبب النصف المستمر للمكافآت الرمزية من حوافز عمال المناجم الاقتصادية ، لذلك قد يكون من الضروري التكرار نحو نماذج مستدامة نسبيًا مثل POS على مستوى آلية الإجماع.ولكن في التشغيل العملي على المدى القصير ، فإن POW و POS ليسوا أنظمة معاكسة.من منظور حاملي Bitcoin ، خلقت BTC سيناريو الاستخدام الجديد له ؛

اختيار مسارين

لتنفيذ BTC Staking ، هناك طريقتان رئيسيتان في الوقت الحاضر:

-

الجسر: Bridge Bitcoin إلى سلسلة POS التي يمكن أن تدعم العقود الذكية ، ثم استخدام هذه “الإصدار الجسدي من Bitcoin” كأصل مُعهد.

-

الإقامة عن بُعد: احتفظ ببيتكوين على الموقع الرئيسي لبيتكوين ودخله على سلاسل نقاط البيع الأخرى عن بُعد. تقوم Bitcoin بإجراء مصادرة فورية بدون إذن ، بدون موثوق بها (SLASH) ، وكيفية تحقيق المصادرة في الأداء الأصلي الحالي لـ Bitcoin هي مهمة هندسية صعبة للغاية.

دعنا نستخدم Bouncebit و Babylon كأمثلة لاستكشاف الحلول المحددة.

جسر إلى سلسلة POS – Bouncebit

تتمثل معظم الحلول الحالية لـ Bitcoin L2 في نقل Bitcoin الأصلي إلى سلاسل POS الأخرى من خلال الجسور أو الخرائط.على سبيل المثال ، يستخدم Stacks آلية النقل (POX) لتجميع Bitcoin في SBTC ؛ حزمة Bitcoin في B² BTC.

هذه الطرق متشابهة ، والفرق يكمن في درجة الثقة في الجسر: بعضها يستخدم أقل توقيعًا ، ويستخدم بعضها أكثر من التوقيع ، ويستخدم بعض التعدد العشوائي ، وما إلى ذلك ، وبعضهم يستخدم التعيين ، ولكن ثقة جديدة لا تزال هناك حاجة إلى الافتراضات.

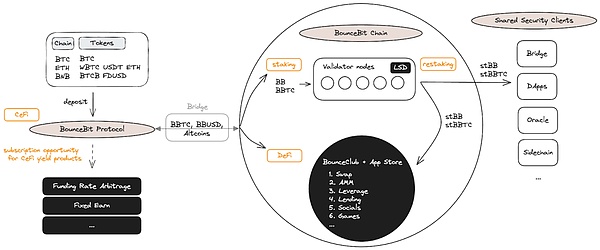

DOCBEBT DOC

أخذ Bouncebit على سبيل المثال ، في إشارة إلى مخطط العمارة أعلاه ، يمكن للمستخدمين إيداع بروتوكول Bouncebit. ، ثم امنح المستخدم BBTC (Bouncebit BTC) كشهادة إيداع على سلسلة Bouncebit المتوافقة مع EVM في نموذج 1: 1.ثم سيكون هناك سيناريوهات الاستخدام المألوفة مثل التعهد وإعادة التثبيت و Defi.هذه الطريقة لعدم مواجهة الصعوبات التقنية مباشرة ، ولكن استعارة ثقة الجمهور في إدارة حساب MPC هي استراتيجية فعالة وعملية.يمكن العثور على طريقة التشغيل المحددة والتفاصيل في هذه المقالة السابقة (https://medium.com/@buidlerdao/binance-megadrop-first project-bouncebit-can it betc-btc-ethena-3939a0ff4dda).

الادخان عن بعد – بابل

لن تكون رسم الخرائط والجسور البسيطة هي الطريقة المثالية للمشاركة.لا تتمتع رسم الخرائط البسيطة بقدرة سلسلة نقاط البيع على معاقبة بيتكوين على شبكة البيتكوين الرئيسية ، والتي يبدو أنها مستحيلة حتى أن تصل إلى آلية POS ؛ إنه

بالنسبة لأصحاب Bitcoin ، فإن أول شيء هو ضمان أمان أصول Bitcoin أولاً ، والثاني هو النظر في الفوائد التي يمكن الحصول عليها.عندما لا يستطيع جسر Bitcoin تحقيق ثقة كافية ، يعد وضع الأصول على شبكة Bitcoin الرئيسية شرطًا أساسيًا.

بالنسبة لسلاسل نقاط البيع التي ترغب في استئجار الأمن ، يكمن الأساسية في كيفية الحصول على آلية فورية وفعالة وخالية من الثقة ومصادرة للأصول على شبكة البيتكوين الرئيسية.في ظل الظروف التي يكون فيها كلا الجانبين لديهم طبقات من العقد الذكي الكامل ، ليس من الصعب الحصول على آلية عقوبة ومصادرة.على سبيل المثال ، بين Ethereum و AVS ، يمكنك المرور عبر eigenlayer النشطية المزدوجة ، أو بين Cosmos Hub و Cosmos Zone ، يمكنك المرور عبر الشبكات.

تحت قيود Bitcoin الحالية ، من الحياد الموثوق به:https://nakamoto.com/credible-neutrality/بالنظر إلى ذلك ، اقترح بابل حلاً يبدو أنه أفضل مستوى تقني في الوقت الحالي.

كيف يعمل بابل؟

مفتاح إنشاء آلية التعهد هو أن هناك آلية عقوبة ومصادرة غير موثوقة وفعالة.لتحقيق BTC Staking ، يمكننا تقسيمها إلى الأهداف الصغيرة التالية:

-

تحتاج Bitcoin إلى البقاء على شبكة Bitcoin الرئيسية للتعهد.

-

هناك آلية لتحديد ما إذا كانت العقدة قد ارتكبت الشر.

-

دون القيام بالشر ، يمكن للمعهد استرداد أصوله ومكافآته التعهد دون إذن بعد الفترة غير الواردة.

-

في حالة الشر ، يجب أن تكون سلسلة نقاط البيع قادرة على غرامة بيتكوين على شبكة البيتكوين الرئيسية دون إذن خلال فترة عدم التسلية.

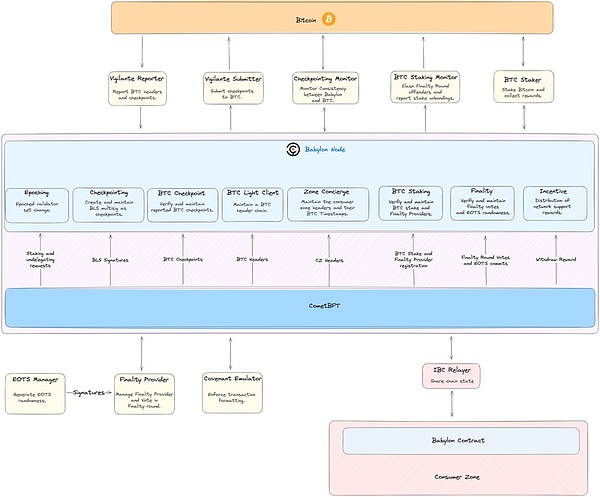

من أجل السماح لـ Bitcoin بالبقاء على شبكة Bitcoin الرئيسية للتخلي عن عن بعد ، فإن الشرط اللازم هو أنه يمكن إجراء اتصال فوري في اتجاهين بين شبكة Bitcoin الرئيسية وسلسلة POS.تتمثل مقاربة بابل في تصميم بنية من ثلاث طبقات ، مما يسمح لسلسلة بابل بالعمل كجسر للاتصال بين الاثنين. الشبكة الرئيسية دون ضغط ومعالجة.

https://docs.babylonchain.io/docs/introduction/architecture

على وجه التحديد ، ستتواصل سلسلة بابل مع السلاسل في اتجاهين. الشبكة الرئيسية لسلسلة بابل ، واستخدم مرسل Vigilante لتمرير رسائل من سلسلة بابل إلى الشبكة الرئيسية Bitcoin ، واستخدم مراقبة CheckPointing للإشراف على الرسائل ذات الاتجاهين الصحيحة ، واستخدام BTC Staker لتسجيل المعلومات المتعلقة بالتعهد ، واستخدام شاشة BTC Staking للتعامل مع القضايا المتعلقة بالمصادرة. :::::::::::::::::::

هناك نهجان رئيسيان لحكم آلية POS على الأفعال الشريرة:

-

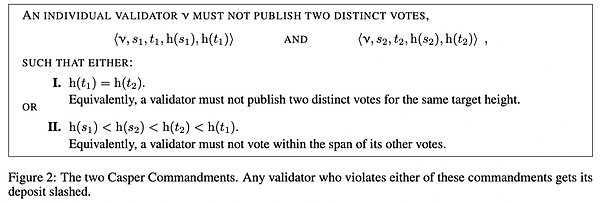

في آلية الإجماع Casper المستخدمة من قبل Ethereum (https://medium.com/taipei- ethereum-meetup/intro-to-casper-ffg-and-eth-2-0-95705e9304d6) ، هناك نوعان من الغرامات: A1) توقيع كتلتين مختلفتين في نفس الارتفاع ، A2) لا يمكن للتصويت مع ارتفاع حول ارتفاع تصويت آخر.

-

في محرك الإجماع CometBft المستخدم من قبل Cosmos (https://medium.com/r؟url=https٪3A٪2F٪2FDocs.comtbft.com٪2F) ، هناك نوعان من الغرامات: B1) في نفس ارتفاع الكتلة ، يتم توقيع كتلتين مختلفتين ، B2) العقد تنفذ هجومًا نسيان (هجوم فقدان الذاكرةhttps://docs.comtbft.com/main/spec/light-lient/accoundability/#flip-flopping-amnesia- هاتاك).

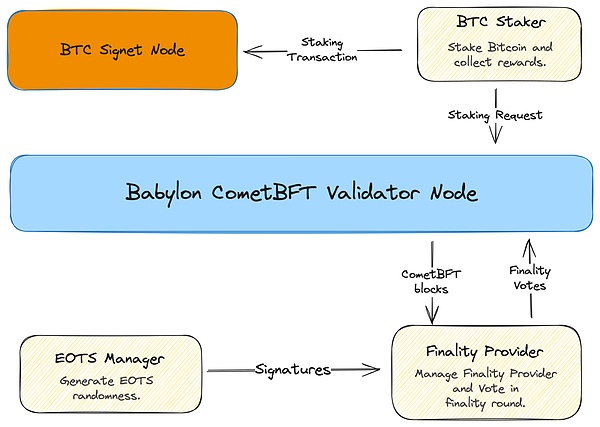

فيما يتعلق بـ A1 و B1 ، قدم بابل EOTs (توقيعات قابلة للاستخراج لمرة واحدة) لحلها.تستخدم العقد على سلسلة بابل EOTs لتوقيع الأختام (أي التصويت).بمعنى آخر ، يمكن لأي شخص استخدام معلومات هاتين المعاملتين لإرجاع المفتاح الخاص للموقيع.هذا يمكن أن يحل مشكلة “توقيع كتلتين مختلفتين في نفس ارتفاع الكتلة”.(تأكيدات مسؤولة)

فيما يتعلق بـ A2 و B2 ، نظرًا لعدم وجود حل مكافئ جيد ، قدم بابل “جولة إجماع إضافية باستخدام EOTs” استنادًا إلى آلية Cometbft الإجماع الأصلية ، وهي ما يسمى “الجولة النهائية” ، والتي يمكن فهمها على أنها العقدة تصويت أولاً ، وبعد الوصول إلى أساس الإجماع الأساسي ، ابحث عن مجموعة أخرى من العقد (مزود النهائي) للتصويت لتصويت إضافي لتأكيد هذا الإجماع مرة أخرى. حقوق التعهد.فقط عندما يكون هناك إجماع مرتين يتم الحكم عليه على أنه يتم الوصول إليه بنجاح.الفائدة الواضحة لهذا الحل هي وحداته وهي متوافقة مع نظام الإجماع الأداة النهائية الشائعة الاستخدام في نقاط البيع الأخرى.

في غياب الشر ، إذا كان مستخدم التعهد يريد استرداد أصوله ، فيمكنه حل المشكلة عن طريق إضافة قفل زمني (أي ما يسمى فترة الإلغاء) إلى ظروف الإنفاق UTXO.في حالات الأفعال الشريرة ، سيتم مصادرة EOTs المذكورة أعلاه مباشرة.في هذه المرحلة ، هذه هي الطريقة التي تصل بها سلسلة بابل إلى توافق في الآراء ، والقضاة الذين يقومون بالشر ، ويقومون بمصادرة.تجدر الإشارة أيضًا إلى أن EOTs يتم تنفيذها من خلال Schnorr Signature ، والتي تعد أيضًا ميزة تم تقديمها حديثًا بعد ترقية Taproot لشبكة Bitcoin الرئيسية.

طابع زمني ، وقت غير مرغوب فيه ، هجمات طويلة المدى

بالمقارنة مع POD ، فإن POS لا يحتوي على إجماع Nakamoto ، فإنه يؤدي أيضًا إلى إمكانية وجود هجمات طويلة المدى (هجوم طويل المدى).

يشير الهجوم طويل المدى إلى حقيقة أنه عندما يتقن المهاجم المفاتيح الخاصة لمعظم العقد في كتلة تعسفية معينة في التاريخ (أي الأوزان التصويت) ، يمكنه استخدام الخصائص التي يمكن إعادة استخدامها في سيطرته يتم إنشاء العالم الصغير من العقد ، وعدد كبير من الكتل ذاتية الصنع (أطول من تاريخ كتلة العالم الخارجي).في حالة نسخ الطابع الزمني المشروع ، يمكن أن يجعل من المستحيل التمييز بين العقد المضافة حديثًا ، وهي سلسلة استغرقت الكثير من الوقت الحقيقي ، وأيها سلسلة قام المهاجم بصياغة في فترة زمنية قصيرة.السبب الأساسي لذلك هو أن blockchain يمثل تقدم وقتها الأصلي من خلال إضافة كتل جديدة ، وليس هناك وقت خارجي.

كان الحل السابق من خلال الإجماع الاجتماعي:https://medium.com/@vitalikbuterin/a-proof-of-stake-design-philosophy-506585978d51) لحلها ، على سبيل المثال ، بانتظام في مكان معين ، مثل موقع المؤسسة ، المنتدى ، وما إلى ذلك ، أخبر الجميع كيف تبدو الكتلة الحقيقية والقانونية (نقطة تفتيش) ، بحيث ترى العقد التي تأتي لاحقًا التاريخية بيانات سلسلتين مختلفتين ، يمكنك الاختيار.وهذا ما يسمى الذاتية الضعيفة من قبل Vitalik:https://medium.com/r؟url=https٪3A٪2F٪2FBLOG.ORG٪2F2014٪2F1٪2F2F٪2FPRILICH-LOVE-WEAV-WEAD-SOCJECTIVATE).

ولكن في حالة بابل ، إذا تم استخدام طريقة Timestampping المذكورة أعلاه للسماح للسلاسل بالتواصل مع بعضهما البعض ، يمكن تقديم الوقت الخارجي لشبكة Bitcoin الرئيسية حل مباشرة الهجمات بعيدة المدى ، وكذلك تقصير فترة فتح التعهدات ، على سبيل المثال ، ست كتل بيتكوين (حوالي ساعة واحدة).

الأسئلة الأساسية لتأجير الأمن

كيفية تحقيق التوازن بين تأجير الأمن الخارجي والأمن الأصلي (منظور POS)

BTC Staking لا يعني تمامًا استبدال الرموز المحلية.في الواقع ، يمكن أن تحتوي أطراف مشروع POS على نوعين من الأصول المهددة (الرموز المحلية Bitcoin +) أو حتى مجموعات أكثر تنوعًا من الأصول المهددة لضمان أمنها.بالنظر إلى تكاليف الحجز المختلفة للمستخدمين الذين يحملون Bitcoin والرموز الأصلية ، فإن مكافآت التعهد في كثير من الأحيان تتطلب تصميمًا إضافيًا.قد يكون شكل مكافآت تعهد الرموز المحلية ، ومشاركة الدخل ، إلخ.

فيما يتعلق بالأمان ، دعونا نفكر من خلال بعدين “التشتت” و “المبلغ الإجمالي” من الأموال.

من منظور درجة تشتت الأموال ، يكون أكثر سهولة: استنادًا إلى الأصول والعقد الأصلية ، إذا تم تقديم الأصول والعقد الخارجية المهددة ، بغض النظر عن الطريقة التي يتم استخدامها ، فستزيد من عدم مركزيها. درجة ، وزيادة المرونة للشبكة الكلية.يمكن أن تكون طرق تركيبة محددة:

-

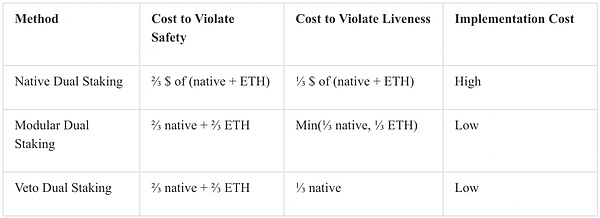

العائد المزدوج الأصلي: يعتبر مشغلي الرمز الأصلي ومشغلي ETH ككل واحد ، ويتم تحويل الأسهم المثيرة للمشغلين المختلفين من خلال الأسعار الخارجية.

-

الإجماع المزدوج المعياري: يتطلب الإجماع الفعال أن يفي عدد المؤيدين من مشغلي الرمز المميز الأصلي ومشغلي ETH بالمعايير ؛ إجماع.

-

حصة مزدوجة مع Veto: يلبي مشغلي الرموز المحلية معايير كمية معينة نفسها ، والتي لا تختلف عن نقاط البيع التقليدية.كطبقة إضافية من الضمان ، يكون لمشغلي ETH الحق في النقض عندما يرتكب مشغلي الرمز الأصلي أخطاء.يختلف هذا الحل في التوفر من المخاطر المزدوجة المعيارية: حتى إذا تم فصل المشغلين القائم على ETH ، فإن شبكة POS تحت هذا الحل لا تزال تعمل بشكل طبيعي.

https://www.blog.eigenlayer.xyz/dual-stake/

من منظور المبلغ الإجمالي للأموال ، يمكننا ببساطة حساب الحساب من منظور الأمن الاقتصادي. 2/3 من الاتفاقية يمكن إذا لم تكن قد دفعت) ، يجب ألا يقل حجم الأصول المهددة من 7.5 مليون دولار.على افتراض أن أصول الرمز الأصلي المعدلة الحالية هي 5.5 مليون دولار فقط ، فهذا يعني أن هناك ما لا يقل عن 2 مليون دولار من العجز في ميزانية الأمن.في هذا الوقت ، من الممكن إعطاء الأولوية لإدخال الرموز المميزة من البروتوكولات الأخرى ذات الصلة كأصول مساعدة مساعدة.بمعنى آخر ، يقدم بابل خدمات مثل المرتزقة ، والتي يمكن أن تحصل على الأمن من خلال الدفع عندما يتعين عليهم ذلك.

بالإضافة إلى تكاليف الحجز المختلفة ، من المرجح أن يختار حاملي الرموز المحلية الاستمرار بعد تلقي مكافأة التعهد. الضغط على الرموز الأصلية.من هذا المنظور ، يمكن لحزب المشروع التفكير في تكملة الأمن الذي يوفره بابل والأطراف الأخرى ووزن تكاليف الأمن بموجب حلول مختلفة.هذا يعني أيضًا أنه من المخاطرة بالنسبة لحزب المشروع الاستعانة بمصادر خارجية بالكامل ، وأن يكون لديك مجموعة مصادقة مستقلة وأمان أصلي بناءً على ذلك لا يزال خيارًا أفضل.

استنادًا إلى المناقشة أعلاه ، من منظور المقرضين الأمنيين ، على الرغم من أن تكلفة استئجار البيتكوين أو Ethereum عادة ما تكون منخفضة ، لأن ولاء هذا الصندوق ليس ضمن نظامك البيئي الخاص بك ، إلا أن المخاطر الخفية المتمثلة في بيع الضغط نفس الوقت.من ناحية أخرى ، يمكن أن يكون لأطراف المشروع المختلفة أولويات مختلفة للمبلغ ودرجة التشتت. .

كيفية اختيار مستأجر أمان جيد (منظور مشغل العقدة)

في سوق ثنائي متطور غير مركزي للتأجير الآمن ، يجب أن يكون مزود الأموال (أي مقدمي الأمان) حراً في اختيار التعهد بأي AVs معينة.ولكن إذا ازدهر النظام الإيكولوجي AVS كما هو متوقع ، فكيف يمكننا اتخاذ الخيارات والمخصصات الصحيحة بين مئات AVs؟نعتقد أن التعريف الجيد يجب أن يكون توازنًا بين المكافأة والأمن.

سواء أكان ذلك هو المتهور الشخصي (المتهور المنفرد) أو توفير أموال لمقدمي الخدمات ، فإن منطق الاختيار هو نفسه من شركات مشغلي العقدة التقليدية (عوامل العقدة ، NOS) ، ويمكنهم الاستفادة مباشرة من تجربتهم المتراكمة.معايير الفحص الشائعة ، مثل ضمان أن يكون المستأجر لديه فريق تطوير جيد ورمز مفتوح ومرئي ، ومفاهيم المنتجات والعوائد المستدامة ، ونسبة المكافآت لمقدمي الأمن ، والخبرة السابقة للفريق ، وتوظيف موقف رأس المال. المصداقية ، إلخ.

جوهر آخر هنا هو أن الأداء النهائي لـ AVS من المرجح أن يظهر توزيعًا في قانون السلطة ، أي AVs التي تتركز عائداتها في الرأس.لذلك ، فإن القدرة على التدخل في AVs عالية الجودة في المراحل المبكرة ستكون مصدرًا مهمًا لـ Alpha.هذا يعني أيضًا أن التدخل في جميع AVs الطويلة لن يكون الحل الأمثل ، ولكنه بدلاً من ذلك يجلب الكثير من التعقيد والمخاطر الإضافية.قد يتم فرض رسوم على تشغيل العقدة برسوم العمولة العالية نتيجة لذلك ، مما يقلل من الفوائد المعدلة حسب المخاطر للمستخدمين الذين تعرضوا للمعدّين.في الوقت نفسه ، قد يقدم أيضًا المزيد من مخاطر المصادرة.

فكر في الأمر قليلاً.بالنظر إلى أن سعر الرمز المميز متقلب ، يحتاج مشغل العقدة أيضًا إلى موازنةه ، وعلى الأقل اختيار جزء من AVs الذي يكافأ بمشاركة الإيرادات ، بحيث يكون دخلها مضمونًا بحد أدنى.

كيف سيتطور سوق تأجير الأمن في المستقبل (منظور السوق)

يكمن جوهر عالم blockchain في استخدام مجموعة من الآليات التي تمكن كل فرد أناني من التوصل إلى توافق في الآراء بطريقة جديرة بالثقة.في عالم نقاط البيع ، يمكننا أن نفهم الإجماع على أنه تعهد ، ويمكن فهم الطبيعة المصادرة للتعهد على أنها مصدر للأمان ، ويمكن أيضًا فهم “تأجير الأمن” كوسيلة لقضايا الإجماع المجردة ، أي القضية الأساسية من عالم blockchain.

بابل ، يمكن مقارنة الخدمات التي يقومون ببناءها بسوق أمنية ، وجوهرها هو خلق سوق كفاءة ثنائية يطابق العرض والطلب على “الأمن”.يشير جانب العرض هنا إلى صاحب المصلحة ، في حين أن جانب الطلب هو AVS مع متطلبات تأجير الأمن.من الواضح أن المعضلة الحالية هي أن هناك نقصًا في نظام إيكولوجي مستأجر كامل ومتنوع ، ولا يوجد العديد من AVs التي يمكن أن تحقق أرباحًا.أين نقطة الانهيار؟من المبادئ الأساسية للاقتصاد ، يمكننا أن نعرف أن النظر في الطلب على المدى القصير والعرض على المدى الطويل.

من جانب الطلب:

-

فيما يتعلق “سواء كان هناك طلب” ، بغض النظر عن شدة الطلب ، يمكن أن تفهم حجةنا الأولى أن الطلب حقيقي.إذا كان من الممكن فهم قيمة سلسلة التطبيقات وتوضعها في السوق على نطاق واسع ، أو إذا كان من الممكن تصميم وإصدار نوع جديد من AVs ، يمكن جعل سوق تأجير الأمن أكثر استقرارًا وازدهارًا.

-

فيما يتعلق “ما إذا كان يمكن للمطالبين توفير فوائد حقيقية مستدامة” ، نعتقد أنه من المؤكد إلى حد ما.على سبيل المثال ، يمكن أن تتقاضى طبقة DA من خلال التخزين ، يمكن أن توفر Oracle رسومًا للبيانات ، ويمكن أن تشارك POS إيرادات MEV ومعالجة الرسوم في النظام البيئي ، وهذه الفوائد حقيقية ومستدامة.

من جانب العرض ، يحتاج بابل إلى إقناع مجتمع البيتكوين بأنه يمكن أن يضمن أمن أصوله ، في حين يحتاج eigenlayer إلى إقناع مجتمع Ethereum بأنهم لا يفرطون في استخدام Ethereum.من منظور استقرار الصندوق ، يمكن استرداد الأموال الحالية المهددة في أي وقت.بالإضافة إلى ذلك ، إذا كنت ترغب في إنشاء جانب إمداد عالي الجودة ، فإن الطريقة العملية هي جعل مفهوم “السلامة كخدمة” عمليًا ، ثم يجعله سهلاً الاستخدام ، وأخيراً جعلها أكبر وأقوى.على سبيل المثال ، يروي Sreeram Kannan قصة بناء eigenlayer في خدمة سحابية للعملة المشفرة: من خلال وفورات الحجم ، يمكن لمقدمي خدمات الأمن تخفيف تكلفة الأمن بشكل فعال ، وكذلك السماح لمستخدمي الأمن أن يكون لديهم قابلية للتوسع الفوري مع قيام أعمالهم بتطوير القدرة.بالإضافة إلى ذلك ، يمكن لـ AVS المبنية على eigenlayer أن تأخذ أيضًا طريق الخدمات المعيارية لتوفير تجارب تشبه SaaS للمشاريع والبيئة الأخرى ، حتى يتمكنوا من بناء مزود أمني eigenlayer و AVS.

ن طرق لاستخدام الاسترداد

كسرد مهم وتحسين للبنية التحتية للصناعة هذا العام وحتى في المستقبل ، ستحتاج أطراف المشروع المختلفة حتماً إلى التفكير في كيفية الجمع بين أعمالهم بشكل عضوي مع الاسترداد.نعتقد أنه يمكن تقسيمه تقريبًا إلى اتجاهين رئيسيين:

دمج الأصول ذات الصلة الاسترداد

بالنسبة للتطبيقات المتعلقة بـ Defi ، يمكن أن تفكر عادةً في كيفية دمج الأصول في سيناريوهات أعمالها الخاصة ، مثل القروض الجانبية القائمة على الأصول المهددة ، وتوفير السيولة ، وما إلى ذلك ، مما يزيد من فعالية الأصول المهددة.

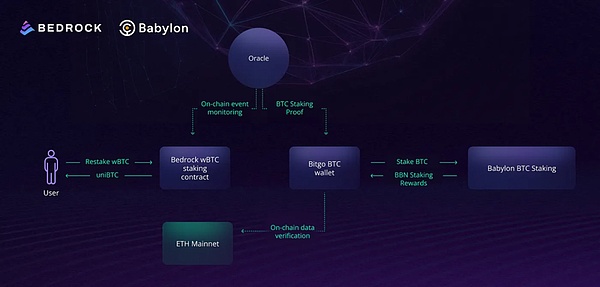

عند أخذ الأساس كمثال على ذلك ، كاتفاقية متخصصة في استعادة السيولة ، أطلقت UNIBTC ، مما يوفر حلاً لتنفيذ استعادة حاملي WBTC على Ethereum.بالمقارنة مع بابل بشكل مباشر ، فإن عقد UNIBTC أكثر سائلًا.

https://medium.com/@bedrock_defi/how-bitcoin-liqid-restaking-unibtc-works-54a7bebe02a248

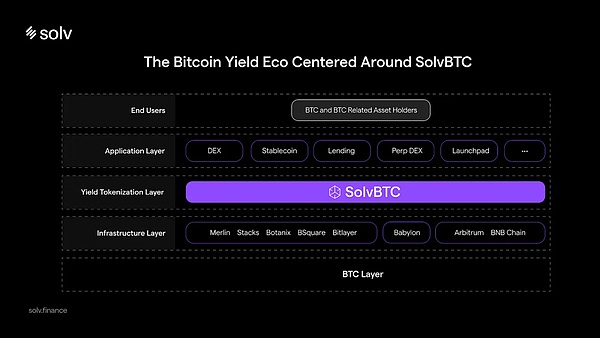

بالإضافة إلى ذلك ، يمكنك أيضًا الرجوع إلى منصة الدخل Solv Protecl ، التي تدمج دخل بابل في استراتيجية الدخل المحايدة للدلتا.

https://solvprotocol.medium.com/solvbtc-will-integrate-nerstaking-hield-from-babylon-1dba0c5a5193

حالات الاستخدام أعلاه بسيطة ومباشرة نسبيًا ، وأعتقد أن بعض التصميمات المشتقة الأكثر تعقيدًا وتطوراً ستظهر لاحقًا.

كأمن تأجير Infra

الأمن الإيجار هو سيناريو تطبيق أكثر شمولية.يمكن اعتبار INFRA ، التي لديها متطلبات عالية لللامركزية ولديها رأس مال أقل أوليًا للإيجار.بعض اتجاهات AVS المحتملة مثل: الخدمات المتعلقة بالولح (sorters ، الجسور ، الخدمات المتعلقة بالـ MEV ، إلخ) ، المعالجات المشتركة (قواعد البيانات التي يمكن التحقق منها ، واجهات الذكاء الاصطناعى ، وما إلى ذلك ، الحالات التمثيلية: طقوس) ، وبعض تطبيقات التشفير (شبكة tee ، سرية المشاركة ، fhe ، إلخ. الحالات التمثيلية: inco ، fhenix) ، بعض تطبيقات الإثبات (الهوية ، إثبات العنوان ، إلخ).فيما يلي بعض AVSS التي طورت سيناريوهات جديدة على السلسلة والتي لم يسبق لها مثيل من قبل ، وخاصة حقل المعالج يمكن أن يحتوي على العديد من الابتكارات ، وبدأ حقل تطبيق التشفير للتو.

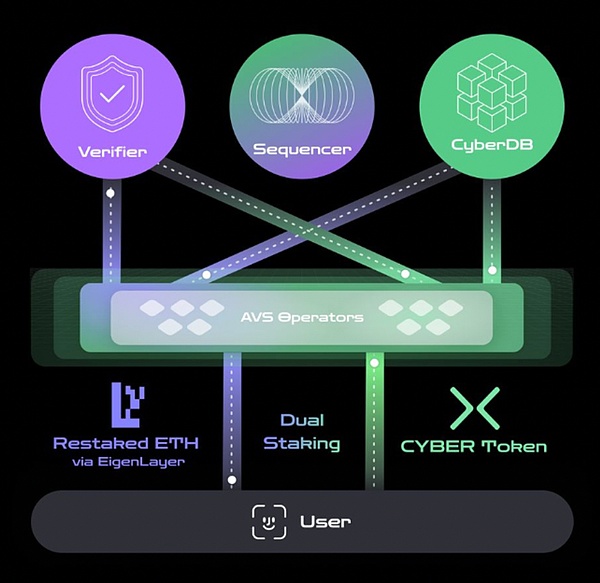

Take Cyber ، الذي أعلن مؤخرًا عن مشروع L2 ، على سبيل المثال ، استنادًا إلى AVS من eigenlayer لبناء Infra اللامركزي بما في ذلك sorters و thedators و cyberdb.على الرغم من أنه يتعاون مع eigenlayer بدلاً من بابل ، إلا أن الاثنين متماثلان في الأساس من حيث الأمن الإيجار.يتبنى Cyber نموذج تعهد مزدوج ، حيث يمكن للمستخدمين تعهد أصول Cyber أو LRT (تدعم حاليًا Ezeth ، Pufeth ، Weeth) للحصول على عوائد متعددة ، بما في ذلك دخل التعهد من ETH ، وإعادة الدخل من eigenlayer ، LRT Points ، النقاط الإلكترونية المعاد تشكيلها ، وما إلى ذلك. يتم ضمان الأمن المكافئ لـ AVS بواسطة رمز Cyber+ LRT.

يتمتع نموذج Staking المزدوج بميزة: يمكن أن يساعد الشبكة الباردة في البدء عن طريق استئجار ETH وتقليل تأثير دوامة الموت.على سبيل المثال ، عندما ينخفض سعر الرموز الأصلية ، على الرغم من أن أمن شبكة POS سيتأثر ، فإن العواقب قابلة للسيطرة على كل شيء ، هناك ضمانات أمنية اقتصادية توفرها أصول LRT.

خاتمة

الأمن هو شريان الحياة الأساسي لـ blockchain.لذلك فإن الاسترداد يستحق أن تكون سردًا على القناة الرئيسية لتطور عالم blockchain.في هذه العملية ، نرى كبار رواد الأعمال في الصناعة يواجهون القضايا الرئيسية ، وذلك باستخدام أحدث الجدوى التكنولوجية ، واستكشاف الحلول المثلى باستمرار ، واختراق القيود الأصلية لبيتكوين والإثارة.

إذا نظرنا إلى تبادل الأمن بين POW و POS World بطريقة محدودة ، يمكن أن يؤدي استخدام المبدأ الأول إلى تقسيمه إلى أربعة أنواع: [POW ، POS] X [POW ، POS]:

-

POW → POW: يتم دمج طريقة مشتركة ، مثل ROOTSTOCK.

-

POS → POS: على سبيل المثال ، “حل eigenlayer” و “Hub و Zone على النظام البيئي Cosmos” ينتميان إلى هذا.

-

POW → POS: على سبيل المثال ، يأخذ بابل أصول POW كأصول تعهد بها POS.

-

POS → POW: نادراً ما يتم استكشاف هذه المنطقة ، ولكن يمكن أن تكون الفكرة البديهية هي أن قوة الحوسبة المميزة يمكن استخدامها على POW من خلال تحويل أصول RWA.

إذا نظرنا إلى تأجير الأمن بالمعنى الأوسع ، فإن المفتاح يكمن في كيفية التوصل إلى إجماع أساسي ، وكيفية صياغة هذه الإجماع ، وتوسيع نطاقها ، وبناء نظام بيئي للخدمة السحابية المزدهرة على هذا الأساس.جميع خدمات AVS ليست معزولة الجزر.

لا يزال هناك العديد من الاحتمالات التي لم يتم الكشف عنها ، مثل نموذج التوزيع المعقول لإيرادات AVS ، وظهور AVs الجديدة ، ومجموعة LEGO من الخدمات المختلفة.نعتقد أن استكشاف الاسترداد قد بدأ للتو ويستحق الاستمرار في الانتباه إلى التطور والتكرار والفرص التي تصاحب هذا الاتجاه.

مرجع:

https://docs.babylonchain.io/docs/introduction/overview

https://docs.bouncebit.io/؟gad_source=1

https://docs.eigenlayer.xyz/

https://medium.com/@vitalikbuterin/minimal-slashing-conditions-20f0b500fc6c