Das Konzept der Wiederholung hängt eng mit der Freigabe der verteilten Netzwerksicherheit zusammen.DAO -Forscherin Jane, Gimmy, begann ihre Neugier über das Wiederherstellen von Babylon/BTC und sprang dann versehentlich in das Kaninchenloch einer langen Diskussion über die zugrunde liegenden Konsensmechanismen wie POW und POS ein und klarte dann die Kernidee der „Sicherheitsvermietung“ „Und ab dem ersten Prinzip berücksichtigt die Existenz Bedeutung von AVs und untersucht schließlich einige machbare Möglichkeiten für Web3 -Projektparteien, das Restaurieren zu kombinieren.

Das Restaurieren ist zweifellos eines der wichtigsten Themen im Web3 -Bereich.Nachdem der Konsensmechanismus von Ethereum reibungslos von Proof-ofwork (POW) zu Proof-of-Stack (POS) überging, und das Problem der langfristigen Inflation von ETH-Token löst, hat es dies (zusätzlich zur Marke Neue native Einstellfunktion und die Möglichkeit des Wiedergutmachung wird auch durch Liquiditätsprotokolle wie Lido, Raketenpool und Frax Finance ermöglicht.

Das Wesentliche der Wiederbelebung besteht darin, liquide Vermögenswerte wie LST zu verwenden, um anderen AVSs Sicherheitsgarantien zu gewährleisten, um entsprechende Renditen zu erhalten, die als sicherer Mietservice angesehen werden können.Im Zusammenhang mit Bitcoin ist die aktuelle Definition von Substantiven relativ chaotisch.Für die Einfachheit und Klarheit ist das Folgende ein einheitlicher Ruf von „Bitcoin als verpfändetem Vermögenswert“. BTC RESTAUSE genannt (es gibt noch keine guten Fälle oder Nutzungsszenarien, wir werden auch die Rationalität dieser Angelegenheit beweisen).

Der Ursprung des BTC -Stakels

Sowohl POW als auch POS sind ein Konsensprotokoll, und es ist der Zweck, die Synchronisation zwischen verteilten Knoten (Knoten) aufrechtzuerhalten.Der Weg, um synchronisiert zu bleiben, besteht darin, einen Knoten auszuwählen, welcher Knoten die Grundlage ist.Die Auswahlmethode ist wie eine Lotterie, und das Gewicht wird durch eine knappe Ressource dargestellt. POS, diese knappen Ressourcen sind Kapital.

Es gab unzählige Debatten in der Geschichte darüber, welche der beiden besser sind (https://www.youtube.com/watch?v=8-_cuptzodu&feature=youtu.be).Die POW kann in extremen Fällen die Lebendigkeit garantieren, aber auf Kosten nur eine probabilistische Endgültigkeit;Bei der Wahl zwischen den beiden geht es mehr um die Wahl zwischen diesen beiden Merkmalen, als als Umweltschutz und Energieverbrauch für das Marketing leicht eingesetzt zu werden.

Selbst auf lange Sicht hat Bitcoin das Potenzial, aufgrund der kontinuierlichen Halbierung der Token -Belohnungen von den wirtschaftlichen Anreizen der Bergleute nicht nachhaltig zu sein. Daher kann es erforderlich sein, relativ nachhaltige Modelle wie POS auf Konsensmechanismusebene zu iterieren.In kurzfristiger praktischer Betrieb sind POW und POS jedoch keine entgegengesetzten Systeme.Aus der Sicht der Bitcoin -Inhaber hat BTC SEFARS ein neues Nutzungsszenario aus der Perspektive der POS -Kettenvermietung geschaffen.

Auswahl von zwei Wegen

Um das BTC -Abschluss zu implementieren, gibt es derzeit zwei Mainstream -Methoden:

-

Bridge: Zuerst Bitcoin zu einer POS -Kette, die intelligente Verträge unterstützen kann, und dann diese „verbreitete Version von Bitcoin“ als verpfändetes Vermögenswert verwenden.

-

Remote -Einlagen: Bitcoin auf der Hauptwebsite von Bitcoin halten und auf andere POS -Ketten aus der Ferne stecken. Bitcoin führt sofortige, ereignisloser, vertrauenslose Beschlagnahme (Slash) durch, und die Erreichung der Beschlagnahme in der aktuellen ursprünglichen Leistung von Bitcoin ist eine äußerst herausfordernde technische Aufgabe.

Verwenden wir Bouncebit und Babylon als Beispiele, um die spezifischen Lösungen zu untersuchen.

Brücke zur POS -Kette – Bouncebit

Die meisten aktuellen Lösungen für Bitcoin L2 sind es, zuerst das native Bitcoin durch Brücken oder Karten auf andere POS -Ketten zu übertragen.Zum Beispiel verwendet Stapel den Mechanismus des Übertragungsmechanismus (Pocken), um Bitcoin in SBTC zu packen. Paket Bitcoin in B² BTC;

Diese Methoden sind ähnlich, und der Unterschied liegt im Grad des Vertrauens in die Brücke: Einige verwenden weniger Multi-Sign Annahmen sind noch erforderlich.

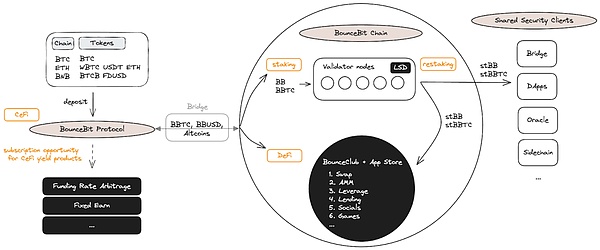

Bouncebit Doc

Wenn Sie als Beispiel das oben genannte Architekturdiagramm beziehen, können Benutzer Bitcoin über das Bouncebit-Protokoll einlegen. , und geben Sie dem Benutzer BBTC (Bouncebit BTC) als Einzahlungszertifikat für die EVM-kompatible Bouncebit-Kette in einem Formular 1: 1 an.Dann wird es die vertrauten Nutzungsszenarien wie Versprechen, Repled und Defi geben.Diese Methode, sich nicht direkt mit technischen Schwierigkeiten zu befassen, sondern das Vertrauen der Öffentlichkeit in das MPC -Kontomanagement zu leihen, ist eine effiziente und pragmatische Strategie.Die spezifische Betriebsmethode und Details finden Sie in diesem vorherigen Artikel (https://medium.com/@buidlerdao/binance-megadrop-first Project-BounceBit-can Es wird BTC-ecological-etha-3939a0ff4dda).

Fernunterbrechung – Babylon

Einfache Zuordnung und Brücken sind nicht die ideale Möglichkeit, sich zu stecken.Einfache Zuordnung hat nicht die Fähigkeit der POS -Kette, Bitcoin im Hauptbitcoin -Netzwerk zu bestrafen. Es kann in verschiedenen Sinnen als sichere Brücke bezeichnet werden, und ein zusätzliches Vertrauen in Dritte ist erforderlich.

Für Bitcoin -Inhaber ist es als erstes, zuerst die Sicherheit von Bitcoin -Vermögenswerten zu gewährleisten, und das zweite besteht darin, die Vorteile zu berücksichtigen, die erhalten werden können.Wenn die Bitcoin -Brücke nicht genug Vertrauen erreichen kann, ist es Voraussetzung, Vermögenswerte in das Bitcoin -Hauptnetzwerk zu platzieren.

Für POS-Ketten, die Sicherheit mieten möchten, liegt der Kern darin, wie man einen sofortigen, effektiven, vertrauensfreien und beschlagnahmenden Mechanismus für Vermögenswerte im Hauptbitcoin-Netzwerk hat.Unter den Bedingungen, bei denen beide Seiten intelligente Vertragsschichten mit Turing-Complete-Vertragsschichten haben, ist es nicht schwierig, einen Straf- und Beschlagnahmungsmechanismus zu haben.Zum Beispiel können Sie zwischen Ethereum und AVS die modulare Dual -Stecke von Eigenlayer oder zwischen Cosmos Hub und Cosmos Zone durchlaufen, die Sie durch die Maschensicherheit führen können.

Unter den aktuellen Bitcoin -Beschränkungen aus glaubwürdiger Neutralität:https://nakamoto.com/credible-nutrality/) In Anbetracht dessen schlug Babylon eine Lösung vor, die derzeit das beste technische Niveau zu sein scheint.

Wie funktioniert Babylon?

Der Schlüssel zur Einrichtung des Versprechensmechanismus ist, dass es einen vertrauenslosen und wirksamen Straf- und Beschlagnahmungsmechanismus gibt.Um das BTC -Einstellen zu erreichen, können wir es in die folgenden kleinen Ziele aufteilen:

-

Bitcoin muss im Bitcoin -Hauptnetzwerk für Versprechen bleiben.

-

Es gibt einen Mechanismus, um festzustellen, ob ein Knoten das Böse begangen hat.

-

Ohne Böses kann der Verpfändung sein Vermögen abrufen und Belohnungen nach der ungebundenen Zeit ohne Erlaubnis verpflichten.

-

Im Falle des Bösen muss die POS -Kette in der Lage sein, Bitcoin im Bitcoin -Hauptnetzwerk ohne Erlaubnis während der Unentfindungszeit zu fein.

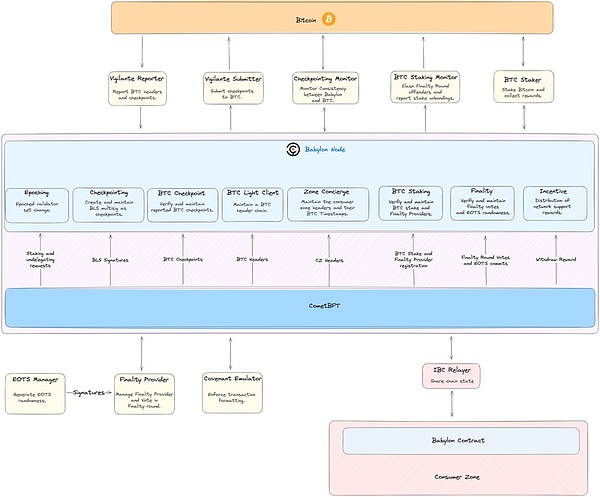

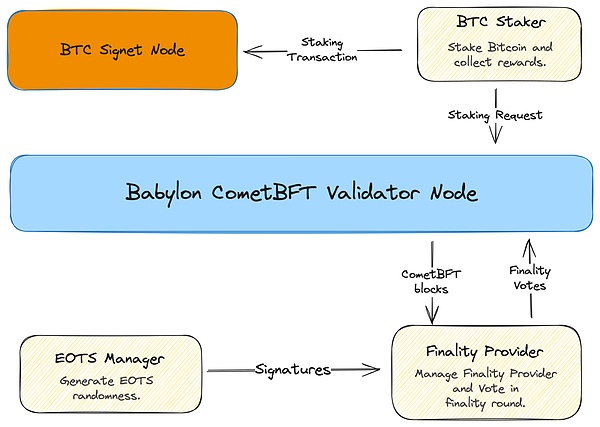

Um Bitcoin für das Bitcoin-Hauptnetz für die Fernunterbrechung im Bitcoin-Hauptnetz zu erhalten, ist die notwendige Bedingung, dass eine Zwei-Wege-Instant-Kommunikation zwischen dem Bitcoin-Hauptnetzwerk und der POS-Kette durchgeführt werden kann.Babylons Ansatz ist es, eine dreischichtige Struktur zu entwerfen und die Babylon-Kette als Brücke für die Kommunikation zwischen beiden zu fungieren. Hauptnetzwerk ohne Komprimierung und Verarbeitung.

https://docs.babylonchain.io/docs/inTroduction/architecture

Insbesondere kommunizieren die Babylon -Kette mit den beiden Ketten in zwei Richtungen. Hauptnetzwerk für die Babylon-Kette, verwenden mit beschlagnahmungsbezogenen Problemen. ::::::::::::::::::::::::::::

Es gibt zwei Mainstream -Ansätze für das Urteil des POS -Mechanismus über böse Taten:

-

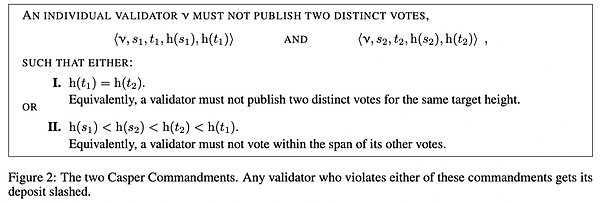

Im Casper -Konsensmechanismus von Ethereum (von Ethereum (https://medium.com/taipeiThereum-meetup/intro-to-casper-ffg-and-eth-2-0-95705e9304d6) Es gibt zwei Arten von Geldbußen: A1) Signieren Sie zwei verschiedene Blöcke in derselben Blockhöhe, A2) Knoten können nicht mit einer Höhe für eine weitere Stimmenhöhe abstimmen.

-

Im Cometbft Consensus Engine von Cosmos (https://medium.com/r?url=https%3A%2f%2fdocs.cometbft.com%2f), Es gibt zwei Arten von Geldbußen: B1) In derselben Blockhöhe werden zwei verschiedene Blöcke signiert, b2). Die Knoten führen einen vergesslichen Angriff (Amnesie -Angriff aushttps://docs.cometbft.com/main/spec/light-client/accountability/#flip-flopping-amnesia-basierte Angriffe).

In Bezug auf A1 und B1 führte Babylon EOTs (extrahierbare einmalige Signaturen) ein, um sie zu lösen.Die Knoten auf der Babylon -Kette verwenden EOTs, um Robben zu signieren (dh abstimmen).Mit anderen Worten, jeder kann die Informationen dieser beiden Transaktionen verwenden, um den privaten Schlüssel des Unterzeichners zurückzugeben.Dies kann das Problem lösen, „zwei verschiedene Blöcke in derselben Blockhöhe zu signieren“.(Rechenschaftspflicht)

In Bezug auf A2 und B2 führte Babylon, da es keine gute äquivalente Lösung gibt, eine „zusätzliche Konsensrunde mit EOTs“ ein, die auf dem ursprünglichen CometBFT-Konsensmechanismus basiert, der sogenannte „endgültige Runde“ ist, der als Knoten verstanden werden kann, der Knoten verstanden werden kann, der Knoten verstanden werden kann Stimmen zuerst und finden nach der Erreichung der grundlegenden Konsensbasis eine andere Gruppe von Knoten (Endgültigkeitsanbieter) für eine zusätzliche Abstimmung, um diesen Konsens erneut zu bestätigen. der Versprechensrechte.Nur wenn es zweimal einen Konsens gibt, wird er als erfolgreich beurteilt.Der offensichtliche Vorteil dieser Lösung ist ihre Modularität und ist mit dem in anderen POS üblichen Endgüter -Gadget -Konsenssystem kompatibel.

In Abwesenheit des Bösen kann er das Problem lösen, indem er ein Zeitschloss (dh die sogenannte Entsperrzeit) zu den UTXO-Ausgabenbedingungen hinzufügt, wenn er sein Vermögen abrufen möchte.In Fällen böser Taten werden die oben genannten EOTs direkt beschlagnahmt.Zu diesem Zeitpunkt erreicht die Babylonkette einen Konsens, Richter, die Böse tun, und führt Beschlagnahmungen durch.Es ist auch erwähnenswert, dass EOTs durch Schnorr -Signatur implementiert werden, was auch nach dem Taproot -Upgrade des Bitcoin -Hauptnetzwerks eine neu eingeführte Funktion ist.

Zeitstempel, Zeitstempel und langfristige Angriffe

Da POS nicht den Nakamoto-Konsens aufweist, führt dies auch zu den Möglichkeiten von Langstreckenangriffen (Langstreckenangriff).

Langstrecken-Angriff bezieht sich auf die Tatsache, dass ein Angreifer die privaten Schlüssel der meisten Knoten in einem bestimmten willkürlichen Block in der Geschichte (dh Stimmgewichte) beherrscht, die Eigenschaften verwenden können, die in seiner eigenen Kontrolle wiederverwendet werden können Die kleine Welt der Knoten, eine große Anzahl von selbst gemachten Blöcken wird schnell erzeugt (sogar länger als die Blockgeschichte der Außenwelt).Im Falle eines legitimen Zeitstempels kann es unmöglich machen, neu hinzugefügte Knoten zu unterscheiden, die eine Kette ist, die viel Echtzeit brauchte und die eine Kette ist, die der Angreifer in kurzer Zeit hergestellt hat.Der grundlegende Grund dafür ist, dass Blockchain die Weiterentwicklung seiner nativen Zeit durch Hinzufügen neuer Blöcke darstellt und es keine exogene Zeit gibt.

Die vorherige Lösung bestand durch den sozialen Konsens:https://medium.com/@vitalikbuterin/a-a-of-lof-stake-design-philosophy-506585978d51) Um es beispielsweise regelmäßig an einem bestimmten Ort zu lösen, wie z. B. der Website, dem Forum usw. der Stiftung Daten von zwei verschiedenen Ketten können Sie wählen.Dies wird von Vitalik als schwache Subjektivität bezeichnet:https://medium.com/r?url=https%3A%2F%2Fblog.ethereum.org%2F2014%2F11%2F25%2Fproof-stake-larned-love-weak-Subjectivity).

Im Falle von Babylon kann die oben genannte Zeit mit dem Zeitpunkt der Zeit verwendet werden, damit die beiden Ketten miteinander kommunizieren können Lösen Sie die Langstreckenangriffe direkt und verkürzen Sie die Entsperrzeit von Zusagen beispielsweise beispielsweise sechs Bitcoin-Blöcke (ca. eine Stunde).

Die Kernfragen des Sicherheitsleasings

Wie man externe Sicherheitsleasing und einheimische Sicherheit in Einklang bringt (POS -Perspektive)

Das BTC -Absetzen bedeutet nicht, das Einstellen nativer Token vollständig zu ersetzen.Tatsächlich können POS -Projektparteien zwei Arten von verpfändeten Vermögenswerten (Bitcoin + Native Token) oder noch vielfältigere Kombinationen von verpfändeten Vermögenswerten haben, um ihre eigene Sicherheit zu gewährleisten.In Anbetracht der unterschiedlichen Haltekosten der Benutzer, die Bitcoin und native Token innehat, erfordern die Versprechen, die beide häufig zusätzliches Design erfordern.Die Form der Versprechen -Belohnungen können native Token, Einkommensbeteiligung usw. sein.

Lassen Sie uns in Bezug auf die Sicherheit aus den beiden Dimensionen von „Dispersion“ und „Gesamtbetrag“ der Mittel überlegen.

Aus der Sicht des Grads der Verteilung von Fonds ist es intuitiver: Basierend auf den ursprünglichen verpfändeten Vermögenswerten und Knoten, wenn extern verpfändete Vermögenswerte und Knoten eingeführt werden, unabhängig von der Methode, die zum Kombinieren verwendet wird, erhöht sie seine Dezentralisierung zweifellos. Abschluss, erhöhen Sie die Widerstandsfähigkeit des Gesamtnetzwerks.Spezifische Kombinationsmethoden können sein:

-

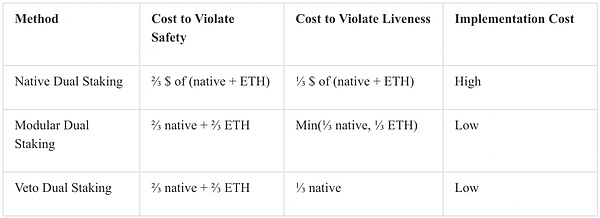

Native Doppelverlagerung: Native Token -Betreiber und ETH -Betreiber werden als ein Ganzes angesehen, und die stakken STEISUNGEN DER SCHLIESSLICHE BETRIEBEN werden durch externe Preise umgewandelt.

-

Modulare Doppelaufnahme: Effektiver Konsens erfordert, dass die Anzahl der Anhänger von nativen Token -Operatoren und ETH -Betreibern den Standards entspricht. Konsens.

-

Doppelte Beteiligung mit Veto: Die Betreiber von nativen Token erfüllen selbst bestimmte Mengenstandards, was sich nicht von traditioneller POS unterscheidet.Als zusätzliche Garantieschicht haben ETH -Betreiber das Recht auf Veto, wenn native Token -Operatoren Fehler machen.Diese Lösung unterscheidet sich in der Verfügbarkeit von modularen Dual-Einsätzen: Selbst wenn ETH-basierte Betreiber getrennt werden, kann das POS-Netzwerk unter dieser Lösung immer noch normal funktionieren.

https://www.blog.eigenlayer.xyz/dual-staking/

Aus der Sicht der Gesamtmenge der Mittel können wir einfach die Berechnung aus der Sicht der wirtschaftlichen Sicherheit berechnen. 2/3 der Vereinbarung kann, wenn Sie nicht bezahlt haben), die Größe des verpfändeten Vermögens sollte nicht weniger als 7,5 Mio. USD betragen.Unter der Annahme, dass das derzeit verpfändete native Token -Vermögen nur 5,5 Mio. USD beträgt, bedeutet dies, dass ein Sicherheitsbudget -Defizit von mindestens 2 Mio. USD vorliegt.Zu diesem Zeitpunkt ist es möglich, die Einführung von Token aus anderen eng verwandten Protokollen als hilfsbereites Vermögen vorzunehmen.Mit anderen Worten, Babylon bietet Dienste wie Söldner an, die Sicherheit erhalten, wenn sie zahlen, wenn sie müssen.

Zusätzlich zu den unterschiedlichen Haltekosten entscheiden sich Inhaber von nativen Token mit größerer Wahrscheinlichkeit, nach Erhalt der Verpfändung die Belohnung erhalten zu haben. Druck auf einheimische Token.Aus dieser Perspektive kann die Projektpartei die von Babylon und andere Parteien bereitgestellte Sicherheit ergänzen und die Sicherheitskosten unter verschiedenen Lösungen abwägen.Dies bedeutet auch, dass es für die Projektpartei riskant ist, die Sicherheit vollständig zu lagern, und es ist immer noch eine bessere Wahl.

Basierend auf der obigen Diskussion, aus der Sicht von Sicherheitskreditgebern, obwohl die Kosten für die Vermietung von Bitcoin oder Ethereum normalerweise niedrig sind, müssen die verborgenen Gefahren des Verkaufsdrucks nicht in Ihrem eigenen Ökosystem liegen zur gleichen Zeit.Auf der anderen Seite können verschiedene Projektparteien unterschiedliche Prioritäten für den Gesamtbetrag und den Grad der Dispersion haben. . Aber der Kern hier ist, verschiedene Projektparteien das Recht zu geben.

So wählen Sie einen guten Sicherheitsmieter (Node Operator Perspektive)

In einem gut entwickelten, dezentralen bilateralen Markt für sicheres Leasing sollte der Anbieter von Geldern (d. H. Sicherheitsanbieter) frei sein, sich für bestimmte AVs zu verpflichten.Aber wenn das AVS -Ökosystem wie erwartet gedeiht, wie können wir dann die richtigen Entscheidungen und Zuordnungen zwischen Hunderten von AVs treffen?Wir glauben, dass eine gute Definition ein Gleichgewicht zwischen Belohnung und Sicherheit sein sollte.

Unabhängig davon, ob es sich um persönliche Stakel (Solo -Steckdosen) handelt oder Mittel für das Absetzen von Anbietern, ist die Auswahllogik dieselbe wie die der herkömmlichen Knotenoperatoren (Knotenbetreiber, NOS) und sie können direkt auf ihre akkumulierten Erfahrung zurückgreifen.Häufige Screening -Kriterien wie die Sicherstellung, dass der Mieter ein gutes Entwicklungsteam und einen guten offenen und sichtbaren Code, Produktkonzepte und nachhaltige Renditen, die Belohnungsquote für Sicherheitsanbieter, die Erfahrungen des Teams und die Rekrutierung von Projekten und Investoren hat. Glaubwürdigkeit usw.

Ein weiterer Kern hier ist, dass die endgültige Leistung von AVS wahrscheinlich eine Stromverteilung aufweist, dh die Rendite konzentriert sich im Kopf.Daher ist es eine wichtige Quelle für Alpha, in hochwertigen AVs in den frühen Stadien einzugreifen.Dies bedeutet auch, dass das Eingreifen in alle Long-Tail-AVs nicht die optimale Lösung ist, sondern viel zusätzliche Komplexität und Risiken mit sich bringt.Der Knotenbetreiber kann als Ergebnis eine hohe Provisionsgebühr erhoben werden, wodurch die risikobereinigten Vorteile von zugesagten Benutzern verringert werden.Gleichzeitig kann es auch mehr Beschlagnahmungsrisiken einführen.

Denken Sie etwas weiter darüber nach.Angesichts der Tatsache, dass der Token -Preis volatil ist, muss der Knotenbetreiber ihn ebenfalls ausgleichen und zumindest einen Teil der AVs auswählen, der mit Umsatzbeteiligung belohnt wird, damit sein Einkommen mit einer unteren Grenze garantiert wird.

Wie wird sich der Sicherheitsmietmarkt in Zukunft entwickeln (Marktperspektive)

Der Kern der Blockchain -Welt liegt in der Verwendung einer Reihe von Mechanismen, die es jedem egoistischen Individuum ermöglichen, auf vertrauenswürdige Weise einen Konsens zu erreichen.In der POS -Welt können wir Konsens als Versprechen verstehen, und die beschlagnahmte Natur des Versprechen der Blockchain -Welt.

Babylon Die Dienstleistungen, die sie bauen, können mit einem Sicherheitsmarkt verglichen werden, und seine Essenz besteht darin, einen bilateralen Effizienzmarkt zu schaffen, der dem Angebot und der Nachfrage von „Sicherheit“ entspricht.Die Angebotsseite bezieht sich hier auf den Stakeholder, während die Nachfrageseite AVS mit Sicherheitsvermietungsanforderungen ist.Es ist offensichtlich, dass das derzeitige Dilemma darin besteht, dass ein vollständiges und vielfältiges Mietökosystem mangelt, und es gibt nicht viele AVs, die Gewinne erzielen können.Wo ist der Bruchpunkt?Aus den Grundprinzipien der Wirtschaft können wir wissen, dass die Nachfrage kurzfristig und langfristig die Nachfrage betrachtet.

Von der Nachfrageseite:

-

In Bezug auf „ob es eine Nachfrage gibt“, unabhängig von der Intensität der Nachfrage kann unser erstes Argument verstehen, dass die Nachfrage real ist.Wenn der Wert und die Marktpositionierung der App -Kette weiter verstanden werden können oder wenn eine neue Art von AVs entworfen und veröffentlicht werden kann, kann der Sicherheitsvermieter stabiler und wohlhabender gemacht werden.

-

In Bezug auf „ob Anbieter nachhaltige echte Vorteile bringen können“, glauben wir, dass dies in gewissem Maße sicher ist.Beispielsweise kann die DA -Schicht durch Speicher aufladen, Oracle kann durch Daten berechnet, und POS kann MeV -Einnahmen und Gebühren im Ökosystem teilen, und diese Vorteile sind real und nachhaltig.

Von der Versorgungsseite muss Babylon die Bitcoin -Community davon überzeugen, dass es die Sicherheit seines Vermögens gewährleisten kann, während Eigenlayer die Ethereum -Gemeinschaft davon überzeugen muss, dass sie Ethereum nicht übernutzen.Aus der Sicht der Fondsstabilität können die derzeit verpfändeten Mittel jederzeit abgerufen werden.Wenn Sie eine qualitativ hochwertige Versorgungsseite einrichten möchten, besteht die pragmatische Methode darin, zuerst das Konzept der „Sicherheit als Service“ praktisch zu gestalten, dann einfach zu bedienen und schließlich größer und stärker zu machen.Zum Beispiel erzählt Sreeram Kannan die Geschichte des Aufbaus von Eigenlayer in einen Cloud -Service für Kryptowährung: Durch Skaleneffekte können Sicherheitsanbieter die Sicherheitskosten effektiv verwässern und es auch Sicherheitskräften ermöglichen, sofortige Skalierbarkeit zu haben, wenn ihr Unternehmen die Fähigkeiten entwickelt.Darüber hinaus können AVs auf Eigenlayer den Weg der modularen Dienste einnehmen, um SaaS-ähnliche Erfahrungen für andere Projekte und Ökologie zu bieten, damit sie einen Sicherheitsanbieter-Eigenlayer und AVs aufbauen können.

N Möglichkeiten zur Wiederherstellung

Als wichtige Erzählung und Verbesserung der Brancheninfrastruktur in diesem Jahr und sogar in Zukunft müssen verschiedene Projektparteien zwangsläufig darüber nachdenken, wie sie ihr Geschäft organisch mit Wiederherstellung kombinieren können.Wir glauben, dass grob in zwei Hauptanweisungen unterteilt werden kann:

Integrieren

Bei Defi-bezogenen Anwendungen kann es in der Regel intuitiv in Betracht ziehen, wie die Restaurierungsvermögen in seine eigenen Geschäftsszenarien integriert werden kann, z. B. Kollateralkredite auf der Grundlage von verpfändeten Vermögenswerten, Liquidität usw., wodurch die Wirksamkeit von verpfändeten Vermögenswerten erhöht wird.

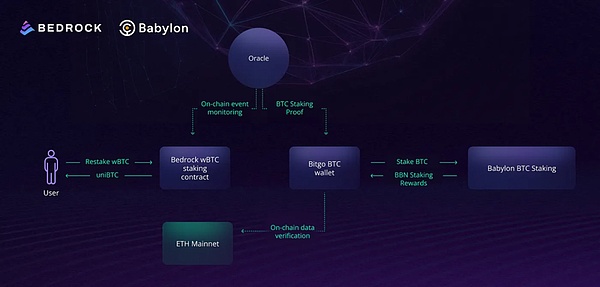

Als Beispiel als spezialisierte Liquiditätsrestaurant -Vereinbarung hat es UniBTC gestartet und eine Lösung für die Umsetzung der Wiedergutmachung für WBTC -Inhaber von Ethereum.Im Vergleich dazu ist das Halten von UNIBTC im Vergleich zur direkten Vergesellschaftung der eigenen Einkommensbelohnung von Babylon auch die Belohnung von Grundgestempeln erhalten, wodurch das Gesamteinkommen erhöht wird.

https://medium.com/@bedrock_defi/how-bitcoin-liquid-restaking-unibtc-works-54a7be02a248

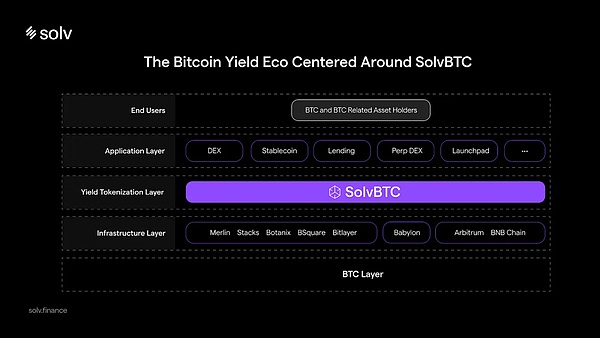

Darüber hinaus können Sie sich auch auf den Einkommensplattform-Solv-Protecl verweisen, der das Auflösungseinkommen von Babylon in seine Delta-neutrale Einkommensstrategie integriert.

https://solvprotocol.medium.com/solvbtc-will-integrate-restaking-yield-from-babylon-1dba0c5a5193

Die oben genannten Anwendungsfälle sind relativ einfach und direkt, und ich glaube, dass später einige komplexere und ausgefeiltere Derivatentwürfe auftreten werden.

Als Infra -Vermietersicherheit

Die Mietsicherheit ist ein universelleres Anwendungsszenario.Infra, das hohe Anforderungen an die Dezentralisierung hat und weniger anfängliches Versprechenkapital hat, kann zur Miete in Betracht gezogen werden.Einige potenzielle AVS-Anweisungen wie: Rollup-bezogene Dienste (Sortierer, Brücken, MEV-bezogene Dienste usw.), Coprozessoren (überprüfbare Datenbanken, AI-Schnittstellen usw., repräsentative Fälle: Ritual), einige Verschlüsselungsanwendungen (TEE-Netzwerk, Geheimnis, Geheimnis Teilen, FHE usw. Repräsentative Fälle: Inco, Fhenix), einige Beweisanträge (Identität, Adressnachweis usw.).Hier sind einige AVSS, die neue On-Chain-Szenarien entwickelt haben, die noch nie gesehen wurden, insbesondere das Coprozessorfeld kann viele Innovationen haben, und das Feld für Verschlüsselungsanwendungen beginnt gerade.

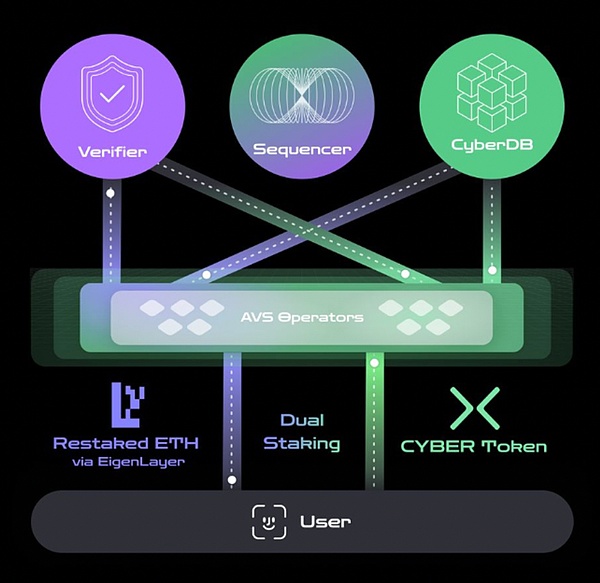

Take Cyber, das kürzlich das L2 -Projekt angekündigt hat, basierend auf Eigenlayers AVs, um ein dezentrales Infra mit Sortierern, Validatoren und Cyberdb zu bauen.Obwohl es eher mit Eigenlayer als mit Babylon zusammenarbeitet, sind die beiden im Wesentlichen in Bezug auf die Mietsicherheit gleich.Cyber nimmt ein Doppelversprechensmodell an, bei dem Benutzer Cyber- oder LRT-Vermögenswerte (derzeit unterstützen Ezeth, PUFETH, WEETH) verpflichten, mehrere Renditen zu erzielen, einschließlich der Verpfändungsergebnisse aus ETH, wiedergegebenem Einkommen und Punkten von Eigenlayer, LRT-Punkte, LRT-Punkte , Cyber Repled Points usw. Das Sicherheitsäquivalent zu AVs wird durch Cyber+ LRT-Token garantiert.

Das Dual -Stakel -Modell hat einen Vorteil: Es kann dem Netzwerk helfen, die ETH zu mieten und die Auswirkungen der Todesspirale zu verringern.Wenn beispielsweise der Preis für native Token fällt, obwohl die Sicherheit des POS -Netzwerks betroffen ist, sind die Folgen relativ kontrollierbar.

Abschluss

Die Sicherheit ist das Kernlebensblech der Blockchain.Das Restaurieren ist daher verdient, eine Erzählung auf dem Hauptkanal der Entwicklung der Blockchain -Welt zu sein.In diesem Prozess sehen wir Top -Unternehmer in der Branche, die wichtige Themen haben, die die neueste technologische Machbarkeit nutzen, ständig die optimalen Lösungen untersuchen und die ursprünglichen Beschränkungen von Bitcoin und Ethereum durchbrechen.

Wenn wir uns mit dem Austausch der Sicherheit zwischen POW und der POS -Welt nur begrenzt ansehen, kann die Verwendung des ersten Prinzips sie in vier Typen unterteilen: [POW, POS] X [POW, POS]:

-

POW → POW: Eine gemeinsame Methode ist zusammengeführt, wie z. B. RootStock.

-

POS → POS: Zum Beispiel „Auflösung von Eigenlayer“ und „Hub und Zone auf dem Kosmos -Ökosystem“ gehören beide.

-

POW → POS: Zum Beispiel nimmt Babylon die Vermögenswerte von POW als verpfändete Vermögenswerte für POS.

-

POS → POW: Dieser Bereich wird selten erforscht, aber eine intuitive Idee kann sein, dass die tokenisierte Rechenleistung durch die Umwandlung von RWA -Vermögenswerten für POW verwendet werden kann.

Wenn wir das Sicherheitsleasing in einem breiteren Sinne betrachten, liegt der Schlüssel darin, wie man einen zugrunde liegenden Konsens erzielt, wie man diesen Konsens formuliert, produktiv und skaliert und auf dieser Grundlage ein prosperierendes Cloud -Service -Ökosystem aufbauen kann.Alle AVS -Dienste sind keine isolierten Inseln.

Es gibt immer noch viele Möglichkeiten, die nicht entfaltet wurden, wie das angemessene Vertriebsparadigma der AVS -Einnahmen, die Entstehung neuer AVs und die LEGO -Kombination verschiedener Dienstleistungen.Wir glauben, dass die Erforschung des Wiedersehens gerade begonnen hat und es lohnt sich, weiterhin auf die Entwicklung, Iteration und die Möglichkeiten zu achten, die diese Richtung begleitet.

Referenz:

https://docs.babylonchain.io/docs/inTroduction/overview

https://docs.bouncebit.io/?gad_source=1

https://docs.eigenlayer.xyz/

https://medium.com/@vitalikbuterin/minimal-slashing-conditions-20f0b500fc6c