Autor: Onkar Singh, Cointelegraph;

1. Explicación del ataque infinito de monedas

Un ataque de monedas infinito se refiere a un atacante que manipula los códigos de contrato para acuñar continuamente nuevos tokens que excedan el límite de suministro autorizado.

Este tipo de piratería es más común en los protocolos de finanzas descentralizadas (DEFI).Este ataque daña la integridad y el valor de una criptomoneda o token al crear un número ilimitado de tokens.

Por ejemplo, un hacker explotó una vulnerabilidad de contrato inteligente en la red pagada a la menta y destruye tokens, lo que resultó en una pérdida de $ 180 millones y un valor pagado en un 85%.Más de 2.5 millones de fichas pagadas se convirtieron a Ethereum (ETH) antes de que se detuviera el ataque.La red compensó a los usuarios, eliminando rumores sobre delitos internos (tirones de alfombras).

Los actores maliciosos pueden beneficiarse de tales ataques vendiendo tokens creados ilegalmente o interferir con el funcionamiento normal de las redes blockchain afectadas.La prevalencia de ataques de monedas ilimitados enfatiza la importancia de realizar revisiones de código exhaustivas e incorporar medidas de seguridad en el desarrollo de contratos inteligentes para evitar tales vulnerabilidades.

2. ¿Cómo funciona el infinito ataque de monedas?

Para crear una vulnerabilidad que permita a un atacante acuñar un número ilimitado de tokens, el infinito ataque de monedas apunta a las vulnerabilidades en los contratos inteligentes, especialmente aquellos relacionados con las capacidades de menta de tokens.

Paso 1: Identificación de vulnerabilidad

Un método de ataque requiere encontrar debilidades lógicas en el contrato, que generalmente están relacionados con la verificación de entrada o los mecanismos de control de acceso.Una vez que se descubre una vulnerabilidad, el atacante crea una transacción que explota la vulnerabilidad, lo que hace que el contrato se munte de nuevos tokens sin la necesidad de autorización o verificación.Esta vulnerabilidad puede permitir pasar por alto el límite esperado en el número de tokens que se pueden crear.

Paso 2: utilizar

La vulnerabilidad es desencadenada por una transacción maliciosa construida por un atacante.Esto puede requerir cambiar parámetros, realizar funciones específicas o aprovechar conexiones imprevistas entre segmentos de código individuales.

Paso 3: Minería ilimitada y vertido de tokens

La vulnerabilidad permite que un atacante emita fichas que excedan las expectativas de la arquitectura del protocolo.Esta inundación de tokens puede conducir a la inflación, reduciendo así el valor de la moneda relacionada con el token y potencialmente causando pérdidas a varias partes interesadas, incluidos los inversores y los usuarios.

El vertido de tokens es la práctica de un atacante inundar rápidamente el mercado con tokens recién creados y luego intercambiarlo por stablecoins u otras criptomonedas.El valor del token original cayó bruscamente debido al aumento inesperado de la oferta, lo que provocó que el precio se desplome.Sin embargo, vender tokens antes del mercado tiene la oportunidad de beneficiar al atacante.

3. Las consecuencias del ataque infinito de la moneda

Un ataque de monedas infinito puede conducir a una rápida depreciación del valor de la ficha, las pérdidas financieras y la destrucción del ecosistema.

Un ataque de monedas ilimitado puede generar un número ilimitado de tokens o criptomonedas, lo que hace que los activos afectados se deprecie de inmediato y causen grandes pérdidas a los usuarios e inversores.Esto socava la confianza en la red de blockchain afectada y sus aplicaciones descentralizadas conectadas, socavando así la integridad de todo el ecosistema.

Además, al vender tokens antes de que el mercado reaccione por completo, el atacante puede obtener ganancias y potencialmente permitir que otros tengan activos sin valor.Por lo tanto, si el ataque causa una crisis de liquidez, los inversores pueden encontrar difícil o imposible vender sus activos a un precio justo.

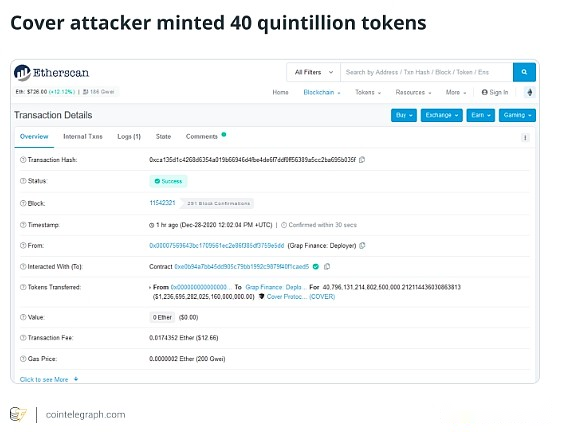

Por ejemplo, durante el ataque del protocolo de cobertura de diciembre de 2020, el valor del token cayó de más de $ 700 a menos de $ 5 en unas pocas horas, y los inversores que poseen tokens de cobertura sufrieron pérdidas financieras.Los piratas informáticos han acuñado más de 40 billones de tokens.

El colapso del valor del token podría dañar todo el ecosistema, incluidas las aplicaciones descentralizadas (DAPPS), los intercambios y otros servicios que dependen de la estabilidad del token.Los ataques pueden conducir a problemas legales y una revisión regulatoria de proyectos, lo que resulta en multas u otras sanciones.

4. Ataque infinito de monedas y reingreso

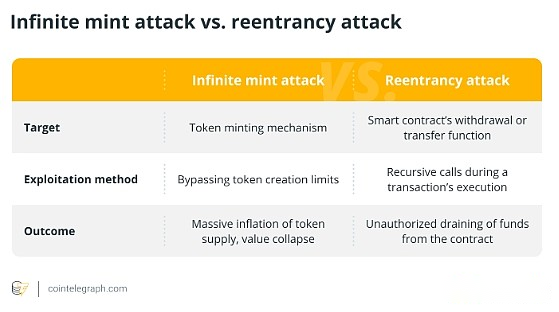

El ataque de monedas Infinite está diseñado para crear un número ilimitado de tokens, mientras que el ataque de reingreso utiliza un mecanismo de retiro para consumir continuamente fondos.

Los ataques de menta de monedas infinitas explotan fallas en el proceso de creación de tokens para generar un suministro ilimitado, reduciendo así el valor y causando pérdidas a los inversores.

Por otro lado, el ataque de reingreso se centra en los procedimientos de retiro, lo que permite al atacante extraer continuamente fondos del contrato antes de que tenga la oportunidad de actualizar el equilibrio restante.

Si bien cualquier ataque puede tener consecuencias catastróficas, comprender las diferencias es crucial para desarrollar técnicas de mitigación efectivas.

Las principales diferencias entre un ataque de moneda infinito y un ataque de reingreso son:

5. Cómo prevenir ataques de monedas ilimitados en criptomonedas

Al enfatizar la seguridad y tomar precauciones, los proyectos de criptomonedas pueden reducir significativamente la probabilidad de ser atacados por ataques de monedas ilimitados y proteger las inversiones de los miembros de la comunidad.

Se debe desarrollar una estrategia multifacética que ponga la seguridad primero en cada etapa del proyecto de criptomonedas para evitar ataques de monedas ilimitados.Es crucial realizar auditorías contractuales inteligentes exhaustivas y frecuentes de expertos en seguridad independientes.Estas auditorías verifican cuidadosamente el código en busca de defectos que se puedan usar para menta tokens ilimitados.

Se debe implementar un fuerte control de acceso;Las herramientas de monitoreo en tiempo real son esenciales para responder rápidamente a posibles ataques e identificar cualquier patrón de comercio extraño o aumento repentino en el suministro de tokens.

Los proyectos también deben tener un plan de respaldo sólido, listo para manejar rápidamente cualquier posible ataques y minimizar las pérdidas.Esto requiere canales de comunicación abiertos con intercambios, proveedores de billeteras y la comunidad en su conjunto para anticipar posibles problemas y desarrollar soluciones.