著者:Onkar Singh、Cointelegraph:Tao Zhu、Bitchain Vision

1。無限のコイン攻撃の説明

無限のコイン攻撃とは、攻撃者が契約コードを操作することを指し、承認された供給制限を超える新しいトークンを継続的にミントすることです。

このタイプのハッキングは、分散型ファイナンス(DEFI)プロトコルで最も一般的です。この攻撃は、無制限の数のトークンを作成することにより、暗号通貨またはトークンの完全性と価値を損ないます。

たとえば、ハッカーは有料ネットワークのスマートコントラクトの脆弱性を悪用してトークンを造って破壊し、1億8,000万ドルの損失と有料価値の低下を85%減らしました。攻撃が停止する前に、250万人以上の有料トークンがイーサリアム(ETH)に変換されました。ネットワークはユーザーを補償し、内部犯罪に関する噂を排除しました(ラグプル)。

悪意のある俳優は、違法に作成されたトークンを販売したり、影響を受けたブロックチェーンネットワークの通常の操作を妨害することにより、そのような攻撃から利益を得ることができます。無制限のコイン攻撃の有病率は、徹底的なコードレビューを実施し、セキュリティ対策をスマートコントラクト開発に組み込むことの重要性を強調しており、そのような脆弱性を防ぎます。

2。無限のコイン攻撃はどのように機能しますか?

攻撃者が無制限の数のトークンを鋳造できるようにする脆弱性を作成するために、無限のコイン攻撃は、スマートコントラクト、特にトークンミント機能に関連するものの脆弱性をターゲットにします。

ステップ1:脆弱性の識別

攻撃方法では、通常、入力検証またはアクセス制御メカニズムに関連する契約の論理的な弱点を見つける必要があります。脆弱性が発見されると、攻撃者は脆弱性を活用するトランザクションを作成し、契約を認可または検証を必要とせずに新しいトークンを造ります。この脆弱性により、作成できるトークンの数の予想制限をバイパスすることができます。

ステップ2:利用します

脆弱性は、攻撃者によって構築された悪意のあるトランザクションによって引き起こされます。これには、パラメーターの変更、特定の機能の実行、または個々のコードセグメント間の予期しない接続を活用する必要があります。

ステップ3:無制限のマイニングとトークンダンピング

脆弱性により、攻撃者はプロトコルアーキテクチャの期待を超えるトークンを発行できます。このトークンの洪水はインフレにつながる可能性があり、それによりトークン関連の通貨の価値が低下し、投資家やユーザーを含むさまざまな利害関係者に損失を引き起こす可能性があります。

トークンダンピングは、攻撃者が新しく作成されたトークンで市場に迅速にあふれ、それをスタブコインまたは他の暗号通貨と交換する慣行です。元のトークンの価値は、予期せぬ供給の増加により急激に低下し、価格が急落しました。ただし、市場が攻撃者に利益をもたらす機会がある前にトークンを販売しています。

3。無限のコイン攻撃の結果

無限のコイン攻撃は、トークン価値の急速な減価、財政的損失、生態系の破壊につながる可能性があります。

無制限のコイン攻撃により、無制限の数のトークンまたは暗号通貨が生成される可能性があり、影響を受けた資産がすぐに減価償却され、ユーザーと投資家に大きな損失を引き起こします。これは、影響を受けるブロックチェーンネットワークとその接続された分散型アプリケーションに対する信頼を損ない、したがって、エコシステム全体の完全性を損ないます。

さらに、市場が完全に反応する前にトークンを販売することにより、攻撃者は利益を上げ、他の人が価値のない資産を保持できるようにすることができます。したがって、攻撃が流動性危機を引き起こす場合、投資家は資産を適切な価格で販売することは困難または不可能だと感じるかもしれません。

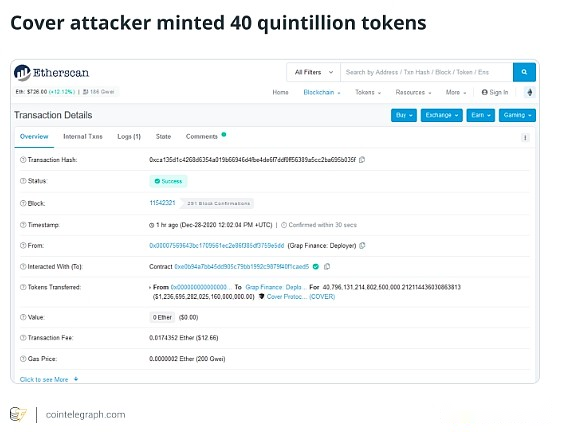

たとえば、2020年12月のカバープロトコル攻撃中に、トークンの価値は数時間で700ドル以上から5ドル未満に低下し、カバートークンを保有する投資家は経済的損失を被りました。ハッカーは40兆以上のトークンを鋳造しました。

トークン値の崩壊は、分散型アプリケーション(DAPPS)、トークンの安定性に依存するその他のサービスなど、エコシステム全体に損傷を与える可能性があります。攻撃は、法的な問題やプロジェクトの規制上のレビューにつながり、罰金やその他の罰則をもたらす可能性があります。

4。無限のコイン攻撃と再突入攻撃

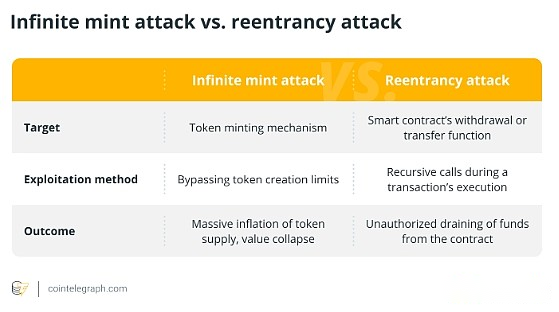

無限のコイン攻撃は、無制限の数のトークンを作成するように設計されていますが、再入国攻撃は撤退メカニズムを使用して資金を継続的に消費します。

無限のコインミント攻撃は、トークン作成プロセスの欠陥を活用して無制限の供給を生成し、それにより価値を低下させ、投資家に損失を引き起こします。

一方、再入国攻撃は撤退手続きに焦点を当てており、攻撃者は残りの残高を更新する機会がある前に契約から継続的に資金を引き出すことができます。

攻撃は壊滅的な結果をもたらす可能性がありますが、効果的な緩和技術を開発するためには、違いを理解することが重要です。

無限のコイン攻撃と再突入攻撃の主な違いは次のとおりです。

5.暗号通貨での無制限のコイン攻撃を防ぐ方法

セキュリティを強調し、予防策を講じることにより、暗号通貨プロジェクトは、無制限のコイン攻撃によって標的にされる可能性を大幅に減らし、コミュニティメンバーからの投資を保護することができます。

無制限のコイン攻撃を防ぐために、暗号通貨プロジェクトのあらゆる段階でセキュリティを最優先する多面的な戦略を開発する必要があります。独立したセキュリティの専門家による徹底的かつ頻繁なスマートコントラクト監査を実施することが重要です。これらの監査は、無制限のトークンをミントするために使用できる欠陥については、コードに慎重にチェックします。

強力なアクセス制御は、承認された当事者にのみ許可される必要があります。リアルタイムの監視ツールは、可能な攻撃に迅速に対応し、奇妙な取引パターンまたはトークン供給の突然の急増を特定するために不可欠です。

また、プロジェクトには強力なバックアップ計画が必要であり、可能な攻撃をすばやく処理し、損失を最小限に抑える準備ができている必要があります。これには、可能な問題を予測し、ソリューションを開発するために、交換、ウォレットプロバイダー、コミュニティ全体を備えたオープンな通信チャネルが必要です。