Autor: Onkar Singh, CoinTelegraph;

1. Erklärung des unendlichen Münzangriffs

Ein unendlicher Münzangriff bezieht sich auf einen Angreifer, der Vertragscodes manipuliert, um neue Token, die die autorisierte Versorgungsgrenze überschreiten, kontinuierlich zu verhindern.

Diese Art von Hacking tritt am häufigsten in dezentralen Finanzen (DEFI) -Protokollen auf.Dieser Angriff schadet die Integrität und den Wert einer Kryptowährung oder Token, indem eine unbegrenzte Anzahl von Token erstellt wird.

Beispielsweise nutzte ein Hacker eine intelligente Vertragsanfälligkeit im bezahlten Netzwerk, um Token zu prägen und zu zerstören, was zu einem Verlust von 180 Millionen US -Dollar und einem bezahlten Wertrückgang um 85%führte.Mehr als 2,5 Millionen bezahlte Token wurden in Ethereum (ETH) umgewandelt, bevor der Angriff aufhörte.Das Netzwerk kompensierte Benutzer und beseitigt Gerüchte über interne Verbrechen (Teppiche).

Bösartige Akteure können von solchen Angriffen profitieren, indem sie illegal geschaffene Token verkaufen oder den normalen Betrieb betroffener Blockchain -Netzwerke stören.Die Prävalenz unbegrenzter Münzangriffe unterstreicht die Bedeutung der Durchführung gründlicher Codeüberprüfungen und der Einbeziehung von Sicherheitsmaßnahmen in die Entwicklung intelligenter Vertrag, um solche Schwachstellen zu verhindern.

2. Wie funktioniert der unendliche Münzangriff?

Um eine Sicherheitsanfälligkeit zu schaffen, die es einem Angreifer ermöglicht, eine unbegrenzte Anzahl von Token zu minderten, zielt die unendliche Münzangriffs an Sicherheitslücken in intelligenten Verträgen ab, insbesondere in denjenigen, die sich auf die Token -Münztelitätsfähigkeiten beziehen.

Schritt 1: Identifizierung der Verwundbarkeit

Eine Angriffsmethode erfordert das Auffinden logischer Schwächen im Vertrag, die normalerweise mit Eingangsüberprüfung oder Zugriffskontrollmechanismen zusammenhängen.Sobald eine Sicherheitsanfälligkeit entdeckt wurde, erstellt der Angreifer eine Transaktion, die die Verwundbarkeit ausnutzt und den Vertrag dazu veranlasst, neue Token zu minken, ohne dass eine Genehmigung oder Überprüfung erforderlich ist.Diese Sicherheitsanfälligkeit kann es ermöglichen, die erwartete Grenze für die Anzahl der erstellten Token zu umgehen.

Schritt 2: Verwenden

Die Verwundbarkeit wird durch eine böswillige Transaktion ausgelöst, die von einem Angreifer errichtet wird.Dies kann erforderlich sein, um Parameter zu ändern, bestimmte Funktionen auszuführen oder unvorhergesehene Verbindungen zwischen einzelnen Codesegmenten zu nutzen.

Schritt 3: Unbegrenzter Bergbau und Token -Dumping

Die Sicherheitsanfälligkeit ermöglicht es einem Angreifer, Token auszugeben, die die Erwartungen der Protokollarchitektur übertreffen.Diese Überschwemmung kann zu einer Inflation führen, wodurch der Wert der Token-bezogenen Währung verringert wird und möglicherweise Verluste für verschiedene Stakeholder, einschließlich Investoren und Benutzer, zu verursachen.

Token -Dumping ist die Praxis eines Angreifers, der den Markt schnell mit neu geschaffenen Token überflutet und ihn dann gegen Stablecoins oder andere Kryptowährungen austauscht.Der Wert des ursprünglichen Tokens fiel aufgrund einer unerwarteten Zunahme des Angebots stark und führte zu einem Anstieg des Preises.然而,在市场有机会让攻击者受益之前出售代币。

三、无限铸币攻击的后果

无限铸币攻击会导致代币价值迅速贬值、财务损失和生态系统破坏。

Ein unbegrenzter Münzangriff kann eine unbegrenzte Anzahl von Token oder Kryptowährungen erzeugen, wodurch die betroffenen Vermögenswerte sofort abgeschrieben werden und Benutzer und Investoren enorme Verluste verursachen.Dies untergräbt das Vertrauen in das betroffene Blockchain -Netzwerk und seine vernetzten dezentralen Anwendungen und untergräbt so die Integrität des gesamten Ökosystems.

Darüber hinaus kann der Angreifer durch den Verkauf von Token vor dem Markt vor dem Markt einen Gewinn erzielen und es anderen ermöglichen, wertlose Vermögenswerte zu halten.因此,如果攻击导致流动性危机,投资者可能会发现很难或不可能以公平的价格出售其资产。

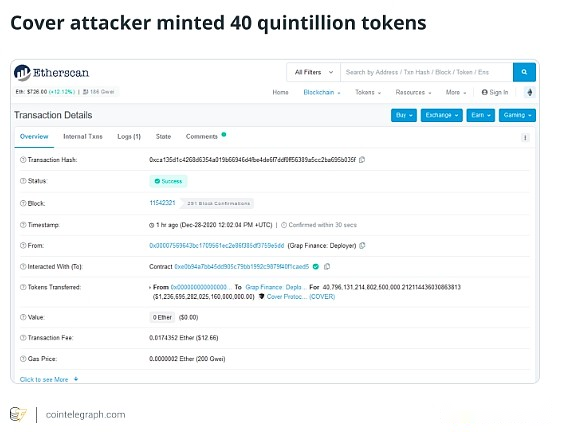

Zum Beispiel fiel der Wert des Tokens im Dezember 2020 in wenigen Stunden der Wert des Tokens von über 700 USD auf weniger als 5 US -Dollar, und die Anleger, die Deckentüter hielten, erlitten finanzielle Verluste.黑客铸造了超过 40 千万亿枚代币。

Der Zusammenbruch des Token -Werts könnte das gesamte Ökosystem schädigen, einschließlich dezentraler Anwendungen (DApps), Börsen und anderen Diensten, die auf Token -Stabilität beruhen.攻击可能会导致法律问题和对项目的监管审查,从而导致罚款或其他处罚。

4. Infinite Coin -Angriff und Wiedereintrittsangriff

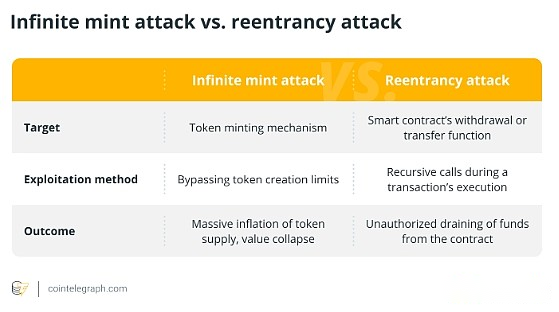

Der unendliche Münzangriff wurde entwickelt, um eine unbegrenzte Anzahl von Token zu erzeugen, während der Wiedereintrittsangriff einen Entzugsmechanismus verwendet, um kontinuierlich Fonds zu konsumieren.

Unendliche Münzmünzenangriffe nutzen Mängel im Token -Erstellungsprozess, um ein unbegrenztes Angebot zu erzeugen, wodurch der Wert gesenkt und die Anleger Verluste verursachen.

Andererseits konzentriert sich der Wiedereintrittsangriff auf Auszahlungsverfahren und ermöglicht es dem Angreifer, kontinuierlich Gelder aus dem Vertrag zu ziehen, bevor er die Möglichkeit hat, das verbleibende Saldo zu aktualisieren.

Während jeder Angriff katastrophale Konsequenzen haben kann, ist das Verständnis der Unterschiede für die Entwicklung wirksamer Minderungstechniken von entscheidender Bedeutung.

Die Hauptunterschiede zwischen einem unendlichen Münzangriff und einem Wiedereintrittsangriff sind:

5. wie man unbegrenzte Münzangriffe bei Kryptowährungen verhindern

Durch die Betonung von Sicherheit und Vorsichtsmaßnahmen können Kryptowährungsprojekte die Wahrscheinlichkeit, dass unbegrenzte Münzangriffe angegriffen werden, erheblich verringern und Investitionen vor Gemeindemitgliedern schützen.

Es muss eine facettenreiche Strategie entwickelt werden, die die Sicherheit in jeder Phase des Kryptowährungsprojekts an erster Stelle stellt, um unbegrenzte Münzangriffe zu verhindern.Es ist entscheidend, gründliche und häufige Smart -Contract -Audits durch unabhängige Sicherheitsexperten durchzuführen.Diese Audits überprüfen den Code sorgfältig auf Defekte, mit denen unbegrenzte Token Minze verwendet werden können.

Eine starke Zugangskontrolle muss der maßgeblichen Partei nur zur Verbesserung der Sicherheit eingesetzt werden, um die Sicherheit zu verbessern.Echtzeit-Überwachungstools sind unerlässlich, um schnell auf mögliche Angriffe zu reagieren und seltsame Handelsmuster oder plötzliche Anstiegsschwankungen in der Token-Versorgung zu identifizieren.

Projekte sollten auch einen starken Sicherungsplan haben, der bereit ist, schnell mögliche Angriffe zu erledigen und Verluste zu minimieren.Dies erfordert offene Kommunikationskanäle mit Börsen, Brieftaschenanbietern und der gesamten Gemeinde, um mögliche Probleme zu antizipieren und Lösungen zu entwickeln.