Auteur: Onkar Singh, Cointelegraph;

1. Explication de l’attaque de pièces infinies

Une attaque de pièces infinie fait référence à un attaquant manipulant les codes contractuels pour front en permanence de nouveaux jetons qui dépassent la limite d’offre autorisée.

Ce type de piratage est le plus courant dans les protocoles de financement décentralisés (DEFI).Cette attaque endommage l’intégrité et la valeur d’une crypto-monnaie ou d’un jeton en créant un nombre illimité de jetons.

Par exemple, un pirate a exploité une vulnérabilité de contrat intelligente dans le réseau payant pour mentonner et détruire les jetons, entraînant une perte de 180 millions de dollars et une baisse de la valeur payante de 85%.Plus de 2,5 millions de jetons payés ont été convertis en Ethereum (ETH) avant que l’attaque ne s’arrête.Le réseau a compensé les utilisateurs, éliminant les rumeurs sur les crimes internes (tir de tapis).

Les acteurs malveillants peuvent profiter de ces attaques en vendant des jetons créés illégalement ou en interférant avec le fonctionnement normal des réseaux de blockchain affectés.La prévalence des attaques de pièces illimitées souligne l’importance de procéder à des examens de code approfondis et d’intégrer des mesures de sécurité dans le développement de contrats intelligents pour éviter de telles vulnérabilités.

2. Comment fonctionne l’attaque aux pièces infinies?

Pour créer une vulnérabilité qui permet à un attaquant de frapper un nombre illimité de jetons, l’attaque de pièces infinie cible les vulnérabilités dans les contrats intelligents, en particulier ceux liés aux capacités de course de jetons.

Étape 1: Identification de la vulnérabilité

Une méthode d’attaque nécessite de trouver des faiblesses logiques dans le contrat, qui sont généralement liées aux mécanismes de vérification des entrées ou de contrôle d’accès.Une fois qu’une vulnérabilité est découverte, l’attaquant crée une transaction qui exploite la vulnérabilité, ce qui a provoqué le contrat de nouveaux jetons sans avoir besoin d’autorisation ou de vérification.Cette vulnérabilité peut permettre de contourner la limite attendue du nombre de jetons qui peuvent être créés.

Étape 2: Utiliser

La vulnérabilité est déclenchée par une transaction malveillante construite par un attaquant.Cela peut nécessiter des paramètres de modification, d’exécuter des fonctions spécifiques ou de tirer parti des connexions imprévues entre les segments de code individuels.

Étape 3: Déclaiment illimité et jeton

La vulnérabilité permet à un attaquant d’émettre des jetons qui dépassent les attentes de l’architecture du protocole.Cette inondation de jeton peut conduire à l’inflation, réduisant ainsi la valeur de la monnaie liée à des jetons et provoquant potentiellement des pertes à diverses parties prenantes, y compris les investisseurs et les utilisateurs.

Le déversement de jetons est la pratique d’un attaquant inondant rapidement le marché de jetons nouvellement créés, puis de l’échange de stablescoins ou d’autres crypto-monnaies.La valeur du jeton d’origine a fortement chuté en raison d’une augmentation inattendue de l’offre, provoquant la chute du prix.Cependant, vendre des jetons avant que le marché ait la possibilité de bénéficier à l’attaquant.

3. Les conséquences de l’attaque de pièces infinie

Une attaque de pièces infinie peut entraîner une dépréciation rapide de la valeur des jetons, des pertes financières et de la destruction des écosystèmes.

Une attaque de pièces illimitée peut générer un nombre illimité de jetons ou de crypto-monnaies, ce qui fait que les actifs affectés se déprécient immédiatement et provoquant d’énormes pertes aux utilisateurs et aux investisseurs.Cela sape la confiance dans le réseau de blockchain affecté et ses applications décentralisées connectées, sapant ainsi l’intégrité de l’ensemble de l’écosystème.

De plus, en vendant des jetons avant que le marché ne réagisse complètement, l’attaquant peut réaliser un profit et potentiellement permettre aux autres de détenir des actifs sans valeur.Par conséquent, si l’attaque provoque une crise de liquidité, les investisseurs peuvent trouver du mal ou impossible de vendre leurs actifs à un prix équitable.

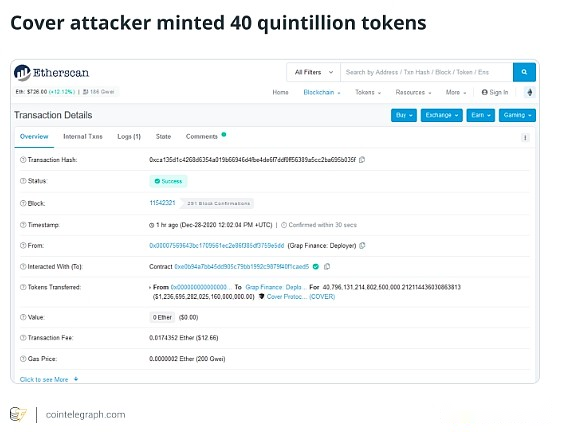

Par exemple, lors de l’attaque du protocole de couverture de décembre 2020, la valeur du jeton est passée de plus de 700 $ à moins de 5 $ en quelques heures, et les investisseurs qui tiennent des jetons de couverture ont subi des pertes financières.Les pirates ont frappé plus de 40 billions de jetons.

L’effondrement de la valeur des jetons pourrait endommager l’ensemble de l’écosystème, y compris les applications décentralisées (DAPP), les échanges et autres services qui reposent sur la stabilité des jetons.Les attaques peuvent entraîner des problèmes juridiques et un examen réglementaire des projets, entraînant des amendes ou d’autres pénalités.

4. attaque de pièces infinies et attaque de réintégration

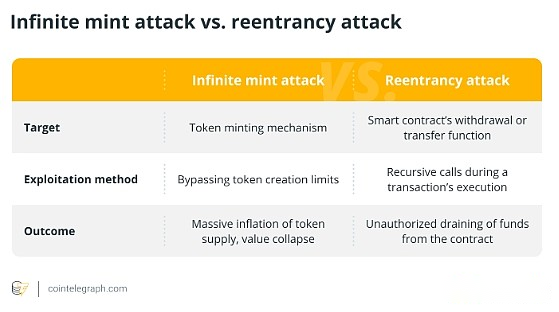

L’attaque infinie de pièces est conçue pour créer un nombre illimité de jetons, tandis que l’attaque de rentrée utilise un mécanisme de retrait pour consommer en continu les fonds.

Les attaques infinies de monture de monnaie exploitent les défauts du processus de création de jetons pour générer une offre illimitée, réduisant ainsi la valeur et causant des pertes aux investisseurs.

D’un autre côté, l’attaque de rentrée se concentre sur les procédures de retrait, permettant à l’attaquant de retirer en permanence des fonds du contrat avant d’avoir une chance de mettre à jour le solde restant.

Bien que toute attaque puisse avoir des conséquences catastrophiques, la compréhension des différences est cruciale pour développer des techniques d’atténuation efficaces.

Les principales différences entre une attaque de pièces infinie et une attaque de rentrée sont:

5. Comment empêcher des attaques de pièces illimitées dans les crypto-monnaies

En mettant l’accent sur la sécurité et en prenant des précautions, les projets de crypto-monnaie peuvent réduire considérablement la probabilité d’être ciblé par des attaques de pièces illimitées et protéger les investissements des membres de la communauté.

Une stratégie multiforme doit être développée qui met la sécurité en premier à chaque étape du projet de crypto-monnaie pour empêcher des attaques de pièces illimitées.Il est crucial de mener des audits de contrats intelligents approfondis et fréquents par des experts en sécurité indépendants.Ces audits vérifient soigneusement le code pour les défauts qui peuvent être utilisés pour frapper des jetons illimités.

Un contrôle d’accès solide doit être mis en œuvre;Les outils de surveillance en temps réel sont essentiels pour répondre rapidement aux éventuelles attaques et à identifier tous les modèles de trading étranges ou des surtensions soudaines de l’offre de jetons.

Les projets devraient également avoir un plan de sauvegarde solide, prêt à gérer rapidement toutes les attaques possibles et à minimiser les pertes.Cela nécessite des canaux de communication ouverts avec les échanges, les fournisseurs de portefeuilles et la communauté dans son ensemble pour anticiper les problèmes possibles et développer des solutions.