Hinweis: Am 31. Oktober 2008 veröffentlichte Satoshi Nakamoto auf der Website der P2P Foundation das Bitcoin White Paper „Bitcoin: A Peer-to-Peer Electronic Cash System“.Anlässlich des 16. Jahrestages der Veröffentlichung des White Paper, um diesen Klassiker erneut zu lesen, der die Finanzwelt für immer verändert hat, veröffentlichte Bitcoin Vision erneut eine chinesische Version des Bitcoin White Paper.

Autor: Satoshi Nakamoto;

Zusammenfassung: Eine rein Peer-to-Peer-Version des elektronischen Cash-Systems, mit dem Online-Zahlungen direkt von einer Partei an die andere gesendet werden können, ohne dass ein Finanzinstitut durchlaufen werden muss.Obwohl digitale Signaturen einige Lösungen bieten, wird der Hauptvorteil von elektronischen Zahlungen ausgeglichen, wenn immer noch vertrauenswürdige Dritte erforderlich sind, um Doppelausgaben zu verhindern.Wir schlagen eine Lösung vor, um ein Peer-to-Peer-Netzwerk zu verwenden, um das Problem der Doppelausgaben zu lösen.Das Peer-to-Peer-Netzwerk markiert den Zeitstempel für jede Transaktion, indem sie die Hash-Daten der Transaktion in einen kontinuierlich erweiterten Hash-basierten Nachweis der Arbeitskette eingeben, um einen Datensatz zu bilden, der nicht ohne vollständige Wiederherstellung geändert werden kann.Die längste Kette wird verwendet, um die beobachteten Ereignisse und ihre Bestellung zu beweisen, und gleichzeitig wird auch beweist, dass sie vom größten CPU -Rechenleistungspool stammt.Solange die überwiegende Mehrheit der CPU -Rechenleistung von gutartigen Knoten gesteuert wird – das heißt, kooperiert sie nicht mit den Knoten, die versuchen, das Netzwerk anzugreifen -, dann erzeugen die gutartigen Knoten die längste Kette und überschreiten den Angreifer mit Geschwindigkeit.Dieses Netzwerk selbst erfordert eine minimierte Struktur.Informationen werden auf der Grundlage der besten Anstrengungen verteilt, und Knoten kommen und gehen frei.

1. Einführung

Internet Commerce ist fast ausschließlich auf Finanzinstitute als vertrauenswürdige Dritte angewiesen, um elektronische Zahlungen zu verarbeiten.Obwohl dieses System für die meisten Transaktionen ziemlich gut ist, wird es immer noch von den Männern, die mit vertrauensbasierten Modellen innewohnt, niedergezogen.Eine völlig irreversible Transaktion ist eigentlich unmöglich, da Finanzinstitute keine Schiedsstreitigkeiten vermeiden können.Die Kosten für Schiedsgerichtsbarkeit erhöhen die Transaktionskosten, wodurch die Größe der minimal möglichen Transaktion eingeschränkt wird und einfach viele kleine Zahlungstransaktionen verhindert.Darüber hinaus gilt die Kosten: Das System kann keine irreversiblen Zahlungen für diese irreversiblen Dienstleistungen liefern.Die Möglichkeit der Umkehrung hat eine allmächtigende Nachfrage nach Vertrauen geschaffen.Händler müssen sich vor ihren Kunden hüten und Kunden bitten, weitere Informationen bereitzustellen, die nicht erforderlich sind, wenn dies nicht der Fall ist (falls vertrauenswürdig).Ein bestimmter Prozentsatz des Betrugs gilt als unvermeidlich.Obwohl diese Kosten und Zahlungsunsicherheiten bei direkter Bezahlung der physischen Währung zwischen Menschen vermieden werden können, kann kein Mechanismus verwendet werden, um Zahlungen über Kommunikationskanäle zu leisten, wenn einer von ihnen nicht vertraut ist.

Was wir wirklich brauchen, ist ein elektronisches Zahlungssystem, das eher auf kryptografischen Beweisen als auf vertrauenswürdiger Partei basiert und es jeder Partei ermöglicht, direkt zu handeln, ohne einem Dritten zu vertrauen.Irreversible Transaktionen, die durch Rechenleistung garantiert sind, können Verkäufern helfen, Betrug zu vermeiden, und der tägliche Garantiemechanismus zum Schutz von Käufern ist ebenfalls einfach zu implementieren.In diesem Artikel werden wir eine Lösung für den Doppelaufwand unter Verwendung eines Punkt-zu-Punkte-Zeitstempelservers vorschlagen, um rechnen basierende Beweise zu generieren und jede Transaktion in chronologischer Reihenfolge aufzuzeichnen.Dieses System ist sicher, solange ehrliche Knoten im Allgemeinen mehr CPU -Rechenleistung haben als sich gegenseitig kooperative Angreifer.

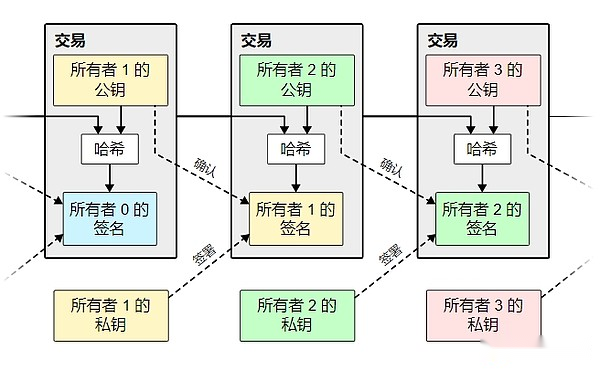

2. Transaktionen

Wir definieren eine elektronische Münze als digitale Signaturkette.Als ein Besitzer einer anderen Person eine Münze übergab, musste er am Ende der digitalen Signaturkette die folgende digitale Signatur anbringen: den Hash der vorherigen Transaktion (Transliteration, auch als „Hash -Wert“) und der Öffentlicher Schlüssel des neuen Eigentümers.Der Zahlungsempfänger kann den Eigentum an der digitalen Signaturkette überprüfen, indem sie die Signatur überprüfen.

Das Problem mit diesem Weg ist, dass der Zahlungsempfänger nicht überprüfen kann, ob niemand der ehemaligen Eigentümer zweimal bezahlt hat.Eine häufige Lösung besteht darin, eine vertrauenswürdige zentrale Behörde oder „Minze“ einzuführen, um zu überprüfen, ob für jede Transaktion eine doppelte Zahlung vorliegt.Nach jeder Transaktion muss die Münze in die Münze zurückgegeben werden, und die Münzstätte gibt eine weitere neue Münze aus.Darüber hinaus sind nur Münzen, die direkt von der Münze ausgestellt werden, glaubwürdig und nicht doppelt bezahlt.Das Problem bei dieser Lösung ist, dass das Schicksal des gesamten Währungssystems an das Unternehmen gebunden ist, das die Münze (wie eine Bank) betreibt und jede Transaktion sie durchläuft.

Wir brauchen eine Möglichkeit, den Zahlungsempfänger zu bestätigen, dass der Vorbesitzer frühere Transaktionen nicht unterzeichnet hat.Für unsere Zwecke sind nur die frühesten Transaktionen arithmetisch, sodass wir uns nicht um die nachfolgenden Doppelzahlversuche kümmern.Die einzige Möglichkeit zu bestätigen, dass eine Transaktion nicht existiert, besteht darin, alle Transaktionen zu lernen.Im Münzmodell ist sich die Münze aller Transaktionen bewusst und in der Lage, die Reihenfolge dieser Transaktionen zu bestätigen.Um die oben genannten Aufgaben ohne die Teilnahme der „vertrauenswürdigen Partei“ zu erledigen, muss der Transaktionsdatensatz öffentlich angekündigt werden1und wir brauchen ein System, mit dem die Teilnehmer mit derselben einzigartigen Transaktionsgeschichte, die sie erhalten, identifizieren können.Der Zahlungsempfänger muss nachweisen, dass die meisten Knoten zum Zeitpunkt jeder Transaktion zustimmen können, dass es die erste ist, die empfangen wird.

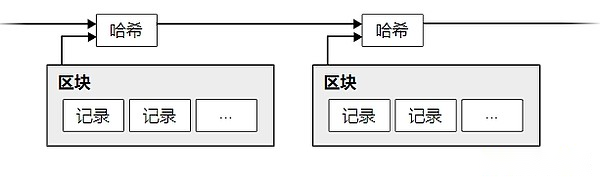

3. TimeStamp Server

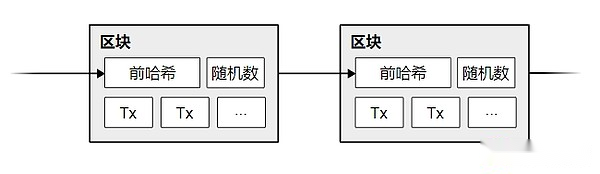

Diese Lösung begann mit einem Zeitstempelserver.Der Zeitstempelserver funktioniert wie folgt: Zeitstempel Ein Hash eines Block -Rekordelements und dann den Hash, genau wie eine Zeitung, oder wie in einer Newsgroup (Usenet) wie ein Beitrag in)2345.Offensichtlich kann der Zeitstempel beweisen, dass die Daten vor diesem Zeitpunkt vorhanden waren, sonst würde der Hash nicht generiert werden.Jeder Zeitstempel enthält den vorherigen Zeitstempel in seinem Hash, wodurch jeder neue Zeitstempel nach dem vorherigen Zeitstempel hinzugefügt wird.

4. Arbeitsproof

Um einen Peer-to-Peer-Distributed TimeStamp-Server zu implementieren, müssen wir ein Hash-Bargeld verwenden, der Adam Burke ähnelt6Ein solcher Beweis für das Arbeitssystem, nicht so etwas wie Zeitungen oder Nachrichtengruppenbeiträge.Der sogenannte Arbeitsnachweis besteht darin, einen Wert zu finden; Anzahl der 0s.Jede zusätzliche Anforderung von 0 erhöht die Arbeitsbelastung exponentiell, und die Überprüfung dieser Arbeitsbelastung erfordert nur die Berechnung eines Hashs.

In unserem Zeitstempel -Netzwerk implementieren wir den Arbeitsnachweis auf diese Weise: Fügen Sie dem Block ständig eine Zufallszahl hinzu, bis ein Wert, der die Bedingung erfüllt, gefunden wird. anfangen.Sobald die Ergebnisse, die durch das Stromversand der CPU erzielt wurden, den Nachweis der Arbeit erfüllen, wird der Block nicht mehr geändert, es sei denn, alle früheren Workloads werden erneut abgeschlossen.Wenn ständig neue Blöcke hinzugefügt werden, bedeutet das Ändern des aktuellen Blocks, dass alle nachfolgenden Blöcke erneut abgeschlossen werden sollen.

Der Arbeitsnachweis befasst sich auch mit der Frage, wie Sie entscheiden können, wer die Entscheidung im Namen der Mehrheit treffen kann.Wenn das sogenannte „meiste“ basierend auf „One IP-Adresse, einer Abstimmung“ bestimmt wird, kann jeder, der viele IP-Adressen bearbeiten kann, als „das meiste“ angesehen werden.Im Wesentlichen ist ein Beweis für die Arbeit „eine CPU, eine Stimme“.Die sogenannten „meisten Entscheidungen“ werden durch die längste Kette dargestellt, da die Kette, die in die meiste Arbeit eingebaut wird, es ist.Wenn die meisten CPU -Rechenleistung von ehrlichen Knoten gesteuert werden, wachsen ehrliche Ketten am schnellsten und ihre Geschwindigkeit wird weit höher sein als andere Wettbewerbsketten.Um einen erzeugten Block zu ändern, muss der Angreifer den Arbeitsnachweis für diesen Block und alle nachfolgenden Blöcke erneut abschließen und dann die Arbeit des ehrlichen Knotens aufholen und übertreffen.Der folgende Artikel zeigt, warum die Möglichkeit, dass ein verzögerter Angreifer aufholen kann, exponentiell abnehmen wird, wenn der Block weiter zunimmt.

Um mit der zunehmenden Hardware -Computing -Leistungssynthese und der Änderungen der Anzahl der Knotenbeteiligung umzugehen, die im Laufe der Zeit auftreten können, wird die Schwierigkeit des Arbeitsnachweises bestimmt: basierend auf einem Durchschnitt der Anzahl der pro Stunde generierten Blöcke.Wenn die Blöcke zu schnell erzeugt werden, steigt die Schwierigkeit.

5. Netzwerk

Die Schritte zum Ausführen des Netzwerks sind wie folgt:

Alle neuen Transaktionen werden an alle Knoten übertragen.

Jeder Knoten packt neue Transaktionen in einen Block ein;

Jeder Knoten findet ein schwieriges Arbeitszertifikat für diesen Block.

Wenn ein Block seinen Arbeitsnachweis findet, sendet er den Block an alle Knoten.

Viele andere Knoten akzeptieren diesen Block nur, wenn die folgenden Bedingungen erfüllt sind: Alle Transaktionen sind gültig und nicht doppelt bezahlt.

Die Art und Weise, wie viele Knoten in das Netzwerk ausdrücken, dass sie diesen Block akzeptieren, besteht darin, den Hash des akzeptierten Blocks als Hash vor dem neuen Block beim Erstellen des nächsten Blocks zu verwenden.

Der Knoten glaubt immer, dass die längste Kette die richtige ist und ständig neue Daten hinzugefügt wird.Wenn zwei Knoten gleichzeitig zwei verschiedene Versionen des „nächsten Blocks“ in das Netzwerk übertragen, erhalten einige Knoten zuerst eine, während andere zuerst eine andere erhalten.In diesem Fall arbeiten die Knoten weiterhin an dem Block, den sie zuerst erhalten, aber auch einen anderen Zweig, falls dieser zur längsten Kette wird.Wenn der nächste Arbeitsnachweis gefunden wird und einer der Zweige zu einer längeren Kette wird, wird diese vorübergehende Meinungsverschiedenheit beseitigt und die Knoten, die an der anderen Filiale arbeiten, wechselt zu einer längeren Kette.

Neue Transaktionen müssen nicht unbedingt an alle Knoten übertragen werden.Solange genügend Knoten erreicht sind, werden diese Transaktionen bald in einen Block verpackt.Block Broadcasting ermöglicht auch einige Nachrichten, die verworfen werden.Wenn ein Knoten keinen Block erhält, wird der Knoten erkennen, dass er den vorherigen Block beim Empfang des nächsten Blocks übersehen hat, und daher eine Anfrage zur Ergänzung des fehlenden Blocks ausgestellt.

6. Belohnungen (Incentive)

Nach der Vereinbarung ist die erste Transaktion in jedem Block eine spezielle Transaktion, die eine neue Münze erzeugt, und der Eigentum ist der Generator dieses Blocks.Dies ermöglicht es den Knoten, das Netzwerk zu belohnen, und bietet auch eine Möglichkeit, Münzen in den Umlauf auszugeben. In diesem System gibt es ohnehin keine zentralisierte maßgebliche Partei, um diese Münzen auszugeben.Um eine gewisse Menge neuer Münzen so stetig zu erhöhen, ist es so, als würden Goldminenarbeiter ständig ihre Ressourcen ausgeben, um Gold in den Umlauf zu erhöhen.In unserem System sind die konsumierten Ressourcen CPU -Arbeitszeiten und die von ihnen verwendete Leistung.

Belohnungen können auch aus Transaktionsgebühren stammen.Wenn der Ausgangswert einer Transaktion geringer ist als der Eingangswert, ist die Differenz die Transaktionsgebühr;Sobald die festgelegte Anzahl von Münzen in den Umlauf eingetreten ist, wird die Belohnung vollständig an die Transaktionsgebühr übergeben, und es wird keine Inflation geben.

Der Belohnungsmechanismus kann auch Knoten ermutigen, ehrlich zu bleiben.Wenn ein gieriger Angreifer mehr CPU -Rechenleistung als alle ehrlichen Knoten entführen kann, muss er eine Wahl treffen: Sollte er diese Rechenleistung nutzen, um andere zu täuschen, indem er das Geld stiehlt, das er ausgegeben hat?Oder diese Rechenleistung verwenden, um neue Münzen zu generieren?Er sollte in der Lage sein, es kostengünstiger zu finden, nach den Regeln zu handeln, und die aktuellen Regeln ermöglichen es ihm, mehr Münzen zu erhalten, als alle anderen addieren, was offensichtlich kostengünstiger ist, als das System im Geheimnis zu zerstören und seine zu drehen Reichtum ins Nichts.

7. Wiedererlehnung des Festplattenraums

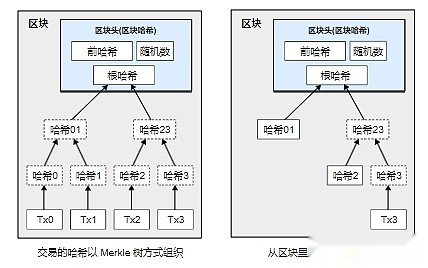

Wenn eine aktuelle Transaktion einer Münze vor genügend Blöcken auftritt, kann die Transaktionsgeschichte der Kosten der Münze vor der Transaktion verworfen werden – um den Speicherplatz zu sparen.Um diese Funktion zu implementieren, ohne den Hash des Blocks zu zerstören, wird der Hash des Transaktionsdatensatzes in einem Merkle -Baum aufgenommen, und nur die Baumwurzeln sind im Hash des Blocks enthalten.Durch das Abschneiden von Ästen können alte Blöcke komprimiert werden.Der interne Hash muss nicht gerettet werden.

Ein Blockheader ohne Transaktionsdatensätze beträgt ungefähr 80 Bytes.Nehmen wir an, dass alle zehn Minuten ein Block erzeugt wird, 80 Bytes multipliziert mit 6 um 24 um 365, entspricht 4,2 m pro Jahr.Ab dem Jahr 2008 waren die meisten Computer mit 2 GB Speicher ausgestattet, und laut Moore’s Law würde es 1,2 GB pro Jahr hinzufügen, selbst wenn die Blockkopfzeile im Speicher gespeichert werden müssten, wäre dies kein Problem.

8. Vereinfachte Version der Zahlungsbestätigung

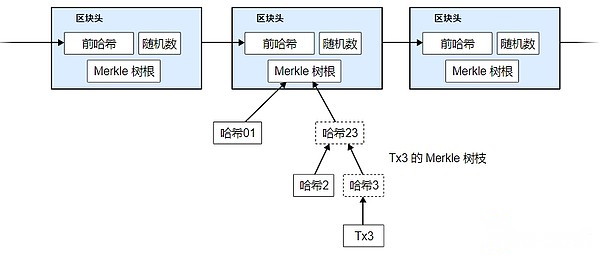

Auch ohne einen vollständigen Netzwerkknoten auszuführen, ist es möglich, die Zahlung zu bestätigen.Der Benutzer muss nur eine Kopie des Blockheaders mit der längsten Kette mit dem Nachweis der Arbeit haben – er kann bestätigen, indem er den Online -Knoten abfragt, dass er tatsächlich aus der längsten Kette stammt – und dann den Zweigknoten des Merkle -Baumes erhalten und dann eine Verbindung zum Block herstellen.Der Benutzer kann die Transaktion nicht selbst überprüfen, aber indem er sich an einen Ort in der Kette verbindet, kann er sehen, dass ein bestimmter Netzwerkknoten die Transaktion akzeptiert hat, und der Block wird danach weiterhin bestätigt, dass das Netzwerk die Transaktion akzeptiert hat.

Solange die ehrlichen Knoten noch die Kontrolle über das Netzwerk haben, ist die Überprüfung zuverlässig.Wenn das Netzwerk jedoch von einem Angreifer gesteuert wird, ist die Überprüfung nicht so zuverlässig.Obwohl Netzwerkknoten selbst Transaktionsaufzeichnungen überprüfen können, kann die vereinfachte Überprüfungsmethode, solange der Angreifer weiterhin das Netzwerk steuern kann, durch die geschmiedeten Transaktionsaufzeichnungen des Angreifers getäuscht werden.Eine der Bewältigungsstrategien ist, dass die Client -Software Warnungen von Netzwerkknoten akzeptieren muss.Wenn ein Netzwerkknoten einen ungültigen Block findet, wird ein Alarm ausgestellt, und eine Benachrichtigung über die Software des Benutzers wird der Benutzer mitgeteilt, den vollständigen Block herunterzuladen und den Benutzer zu warnen, die Transaktionskonsistenz zu bestätigen.Händler mit hochfrequenten Zahlungen sollten weiterhin ihre eigenen vollen Knoten durchführen, um eine unabhängigere Sicherheits- und schnellere Transaktionsbestätigung zu gewährleisten.

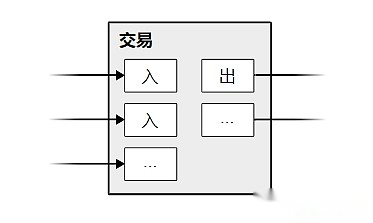

9. Kombination und Segmentierung von Werten

Während es möglich ist, Münzen nacheinander zu verarbeiten, ist es ungeschickt, einen separaten Datensatz für jeden Cent einzurichten.Um die Wertteilung und den Verschmelzung zu ermöglichen, enthält der Transaktionsdatensatz mehrere Eingänge und Ausgänge.Im Allgemeinen handelt es sich um eine separate Eingabe einer relativ großen Vorgängertransaktion, oder viele Eingaben stammen aus einer Kombination von kleineren Mengen. Andere ist, Änderungen vorzunehmen (auf die ausstellende Partei hinweisen).

Es ist erwähnenswert, dass „Fan Out“ hier kein Problem ist – der sogenannte „Fan Out“ bedeutet, dass eine Transaktion von mehreren Transaktionen abhängt und diese Transaktionen auf weiteren Transaktionen beruhen.Es bestand nie die Notwendigkeit, eine vollständige und unabhängige historische Kopie einer Transaktion zurückzuziehen.

10. Privatsphäre

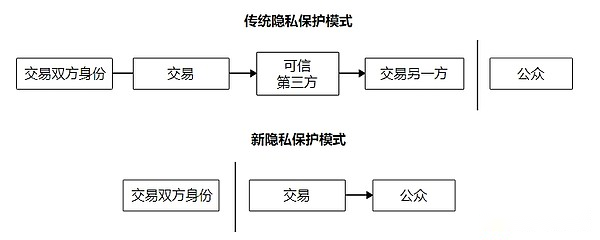

Das traditionelle Bankenmodell erreicht ein bestimmtes Maß an Datenschutzschutz, indem andere Informationen von Händlern und vertrauenswürdigen Dritten beschränkt werden.Dieser Ansatz wurde aus der Notwendigkeit abgelehnt, alle Transaktionsunterlagen offenzulegen.Die Aufrechterhaltung der Privatsphäre kann jedoch erreicht werden, indem der Informationsfluss an einem anderen Ort abgeschnitten wird – die Anonymität der öffentlichen Schlüssel.Die Öffentlichkeit kann sehen, dass XX einen bestimmten Betrag auf XX übertragen hat, aber keine Information zeigt auf eine bestimmte Person.Diese Informationsveröffentlichung ist ein bisschen wie Börsenhandel, nur die Zeit und die Höhe jeder Transaktion werden bekannt gegeben, aber niemand weiß, wer beide Parteien sind.

Es gibt eine andere Firewall.Händler sollten ein neues Paar öffentlicher und privater Schlüssel für jede Transaktion ermöglichen, damit andere die Transaktionen nicht an denselben Eigentümer zurückverfolgen können.Einige Transaktionen mit mehreren Eingängen werden nach wie vor unweigerlich verfolgt, da diese Eingaben zwangsläufig von demselben Eigentümer identifiziert werden.Die Gefahr besteht darin, dass, wenn der Eigentümer eines öffentlichen Schlüssels ausgesetzt ist, alle anderen damit verbundenen Transaktionen freigelegt werden.

11. Berechnungen

Nehmen wir an, ein Szenario, in dem ein Angreifer versucht, eine schnellere alternative Kette als eine ehrliche Kette zu erzeugen.Auch wenn es ihm erfolgreich ist, weder willkürliche Änderungen an dem System vornehmen können, dh er kann keinen Wert aus der Luft schaffen, noch kann er Geld erhalten, das ihm niemals gehört.Netzwerkknoten behandeln eine ungültige Transaktion nicht als Zahlung, und ehrliche Knoten akzeptieren niemals einen Block mit einer solchen Zahlung.Der Angreifer kann höchstens seine eigenen Transaktionen ändern und dann versuchen, das Geld zu holen, das er ausgegeben hat.

Die Konkurrenz zwischen der ehrlichen Kette und dem Angreifer kann als Binomial -Zufallsspaziergang beschrieben werden.Erfolgreiche Ereignisse sind die ehrliche Kette, die gerade einen neuen Block hinzugefügt hat, was ihn vorteilhafter macht

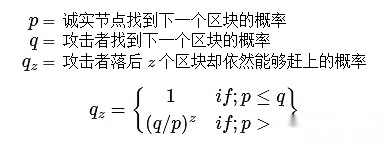

Die Wahrscheinlichkeit, dass ein Angreifer aus einer Rückwärtssituation stecken kann, ähnelt dem Insolvenzproblem des Spielers.Angenommen, ein Spieler mit unbegrenzten Chips beginnt mit dem Defizit und ermöglicht es ihm, unendlich zu wetten, um das vorhandene Defizit zu füllen.Wir können die Wahrscheinlichkeit berechnen, dass er endlich das Defizit füllen kann, dh die Wahrscheinlichkeit, dass der Angreifer die ehrliche Kette einholen kann, wie folgt:

Seit wir angenommen haben

Überlegen Sie nun, wie lange es dauern wird, bis der Zahlungsempfänger einer neuen Transaktion vollständig ist, um vollständig zu bestimmen, dass der Emittent die Transaktion nicht ändern kann.Wir gehen davon aus, dass der Zahler ein Angreifer ist, der versucht, den Zahlungsempfänger für einen bestimmten Zeitraum zu glauben, dass er die Zahlung gezahlt hat, und dann das Geld an sich selbst zurückzuweisen.In diesem Fall wird der Zahlungsempfänger sicherlich eine Warnung erhalten, aber der Zahlungsempfänger hofft, dass die Toten bis dahin getan werden.

Der Zahlungsempfänger generiert ein neues Paar öffentlicher und privater Schlüssel und informiert dann kurz vor der Unterzeichnung den Zahlungsempfänger über den öffentlichen Schlüssel.Dies verhindert eine Situation, in der der Emittent einen Block in einer Kette durch kontinuierliche Operationen im Voraus vorbereitet, und solange er genug Glück hat, wird er bis dahin die Transaktion durchführen.Sobald die Zahlung ausgestellt wurde, arbeitet der unehrliche Zahler heimlich an einem anderen Parachain und versucht, eine umgekehrte Version der Transaktion hinzuzufügen.

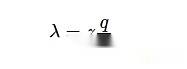

Der Zahlungsempfänger wartete, bis die Transaktion in den Block verpackt war und anschließend Z -Blöcke verbunden waren.Er weiß nicht, wie die Arbeit des Angreifers fortschreitet, aber es kann angenommen werden, dass die durchschnittliche Zeit für ehrliche Blöcke in jedem Blockgenerierungsprozess entspricht.

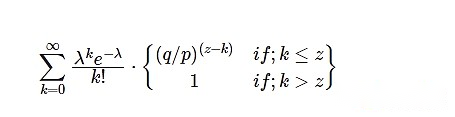

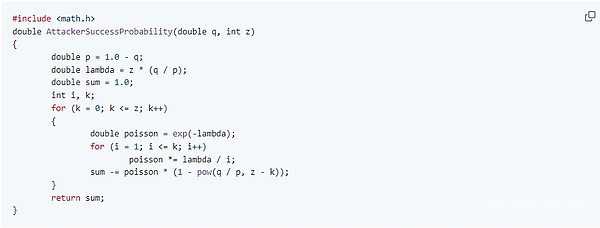

Um die Wahrscheinlichkeit, dass ein Angreifer noch nachholen kann Anzahl der Blöcke:

Konvertieren in C -Sprachprogramm …

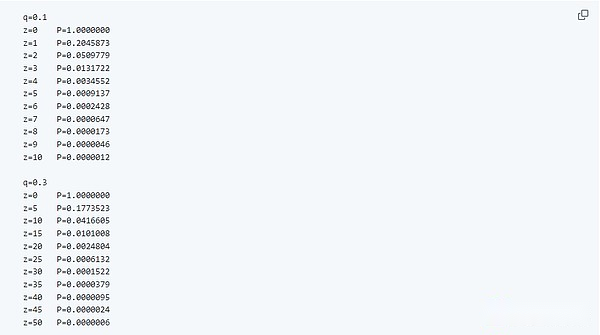

Wenn wir einige Ergebnisse erzielen, können wir feststellen, dass die Wahrscheinlichkeit mit zunehmender Z -Zunahme exponentiell abnimmt:

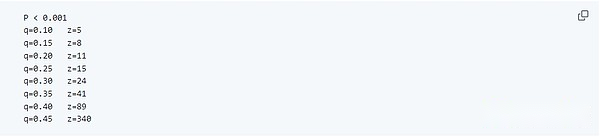

Wenn p weniger als 0,1%ist …

12. Schlussfolgerung

Wir schlagen ein elektronisches Transaktionssystem vor, das sich nicht auf Vertrauen verlassen muss.Um dieses Problem zu lösen, schlagen wir ein Point-to-Point-Netzwerk vor, das den Nachweis des Arbeitsmechanismus zur Aufzeichnung einer öffentlichen Transaktionsrekordgeschichte nutzt. mit dem System in Bezug auf die Rechenleistung allein.Die Robustheit dieses Netzwerks liegt in seiner strukturlosen Einfachheit.Knoten können gleichzeitig mit wenig Zusammenarbeit gleichzeitig funktionieren.Sie müssen nicht einmal identifiziert werden, da der Pfad der Nachricht nicht von einem bestimmten Endpunkt abhängt.Knoten kommen und gehen frei, und wenn sie sich wieder anschließen, müssen sie nur den Nachweis der Arbeitskette als Beweis dafür akzeptieren, was passiert, wenn sie offline sind.Sie stimmen über ihre CPU -Rechenleistung ab. Indem sie der Kette ständig neue gültige Blöcke hinzufügen und ungültige Blöcke ablehnen, geben sie an, ob sie gültige Transaktionen akzeptieren.Alle notwendigen Regeln und Belohnungen können durch diesen Konsensmechanismus erzwungen werden.

Referenzen

-

B-Geld Dai Wei (1998-11-01)http://www.weidai.com/bmoney.txt

-

Entwurf eines sicheren Zeitstempeldienstes mit minimalen Vertrauensanforderungen Henri Massas, Xavier Serret-Avila, Jean-Jacques Quisquater20. Symposium für Informationstheorie im Benelux(1999-05)http://citeseerx.ist.psu.edu/viewdoc/summary?doi=10.1.1.13.6228

-

So zeit ein digitales Dokument Stuart Haber, W.Scott StornettaJournal of Cryptology(1991)https://doi.org/cwwxd4Doi:10.1007/bf00196791

-

Verbesserung der Effizienz und Zuverlässigkeit des digitalen Zeitstempels Dave Bayer, Stuart Haber, W. Scott StornettaSequenzen II(1993)https://doi.org/bn4rpxDoi:10.1007/978-1-4613-9323-8_24

-

Sichere Namen für Bit-Sace Stuart Haber, W. Scott StornettaVerfahren der 4. ACM -Konferenz über Computer- und Kommunikationssicherheit – CCS ’97(1997)https://doi.org/dtnrf6Doi:10.1145/266420.266430

-

Hashcash-Eine Ablehnung des Dienstes gegen Adam Back (2002-08-01)http://citeseerx.ist.psu.edu/viewdoc/summary?doi=10.1.1.15.8

-

Protokolle für öffentliche Schlüsselkryptosysteme Ralph C. Merkle1980 IEEE Symposium über Sicherheit und Privatsphäre(1980-04)https://doi.org/bmvbd6Doi:10.1109/sp.1980.10006

-

Eine Einführung in die Wahrscheinlichkeitstheorie und ihre Anwendungen William FellerJohn Wiley & amp;(1957)https://archive.org/details/aninTroductiontoprobabilitythoryAnditsApplicationsVolume1