注:2008年10月31日、中本atoshiは、P2P Foundation Webサイトでビットコインホワイトペーパー「ビットコイン:ピアツーピア電子キャッシュシステム」をリリースしました。ホワイトペーパーのリリースの16周年を迎えたとき、ファイナンシャルの世界を永遠に変えたこのクラシックを読み直すために、ビットコインビジョンは再びビットコインホワイトペーパーの中国語版を公開しました。

著者:中本衛星:Li Xiaolai

概要:金融機関を通過する必要なく、オンラインの支払いを一方の当事者から他方に直接送信できるようにする電子現金システムの純粋にピアツーピアバージョン。デジタル署名はいくつかのソリューションを提供しますが、電子支払いの主な利点は、二重支出を防ぐために信頼できる第三者がまだ必要である場合、相殺されます。ピアツーピアネットワークを使用して、二重支出の問題を解決するソリューションを提案します。ピアツーピアネットワークは、トランザクションのハッシュデータを連続的に拡張したハッシュベースのワークチェーンに入力して、完全なやり直しなしで変更できないレコードをマークします。最長のチェーンは、目撃されたイベントとその順序を証明するために使用され、同時に、それが最大のCPUコンピューティングパワープールから来ていることを証明するためにも使用されます。CPUコンピューティングパワーの大部分が良性ノードによって制御されている限り、つまり、ネットワークを攻撃しようとするノードと協力しない限り、良性ノードは最も長いチェーンを生成し、攻撃者を速度で超えます。このネットワーク自体には、最小化された構造が必要です。情報は最善の努力に基づいて広がり、ノードは自由に出入りします。

1。はじめに

インターネットコマースは、電子支払いを処理するための信頼できる第三者として、ほぼ完全に金融機関に依存しています。このシステムはほとんどのトランザクションにはかなり適していますが、信頼ベースのモデルに固有の欠陥によって引き下げられています。金融機関は仲裁の紛争を回避できないため、完全に不可逆的な取引は実際には不可能です。仲裁のコストにより、取引コストが増加するため、最低限の取引の規模が制限され、単に多くの小規模な取引が防止されます。さらに、より大きなコストがあります。システムは、これらの不可逆的なサービスに不可逆的な支払いを提供することはできません。逆転の可能性は、信頼に対する遍在する需要を生み出しました。商人は顧客に注意し、顧客に、そうでない場合は必要ない情報を提供するように依頼する必要があります(信頼されている場合)。詐欺の一定の割合は避けられないと見なされます。これらのコストと支払いの不確実性は、人々の間で物理的な通貨を直接支払う場合、通信チャネルを介して支払いを行うために使用できません。

私たちに本当に必要なのは、信頼ベースではなく暗号化の証明に基づいた電子支払いシステムであり、第三者を信頼せずに直接取引できるようにします。電力を計算することによって保証された不可逆的なトランザクションは、売り手が詐欺を避けるのに役立ち、買い手を保護するための毎日の保証メカニズムも実装しやすくなります。この論文では、ポイントツーポイントの分散タイムスタンプサーバーを使用してコンピューティングパワーベースの証明を生成し、各トランザクションを年代順に記録する二重支出のソリューションを提案します。正直なノードが一般に相互に協力的な攻撃者よりもCPUコンピューティング能力が多くある限り、このシステムは安全です。

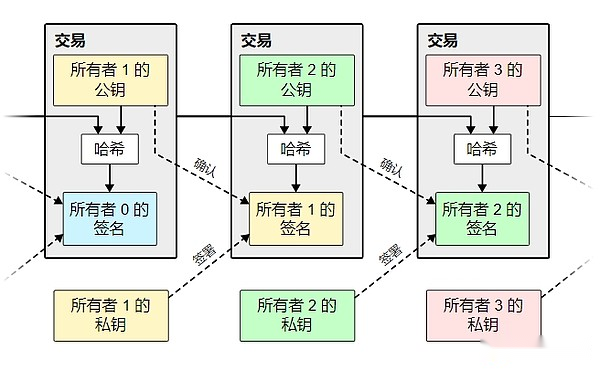

2。トランザクション

電子コインをデジタル署名チェーンとして定義します。所有者が他の人にコインを渡したとき、彼または彼女はデジタル署名チェーンの最後に次のデジタル署名を添付する必要がありました:以前のトランザクションのハッシュ(音訳、「ハッシュ値」とも翻訳)、および新しい所有者の公開鍵。受取人は、署名を確認することにより、デジタル署名チェーンの所有権を確認できます。

このパスの問題は、受取人が元所有者の誰も2回支払っていないことを確認できないことです。一般的な解決策は、各トランザクションに対して二重支払いがあるかどうかを確認するために、信頼できる集中権限または「ミント」を導入することです。各トランザクションの後、コインをミントに戻す必要があり、ミントは別の新しいコインを発行します。さらに、ミントによって直接発行されたコインのみが信頼できるものであり、二重の支払いではありません。この解決策の問題は、通貨システム全体の運命がミント(銀行のように)を運営する会社に結び付けられており、すべての取引がそれを通過する必要があることです。

前の所有者が以前の取引に署名していないことを受取人に確認する方法が必要です。私たちの目的のために、最も初期のトランザクションのみが算術であるため、その後の二重支払いの試みについては気にしません。トランザクションが存在しないことを確認する唯一の方法は、すべてのトランザクションについて学ぶことです。MINTモデルでは、MINTはすべてのトランザクションを認識しており、これらのトランザクションの順序を確認できます。「信頼できる当事者」の参加なしに上記のタスクを完了するには、取引記録を公開する必要があります1、そして、参加者が受け取ったのと同じ一意のトランザクション履歴を特定できるシステムが必要です。受取人は、各トランザクションの時点で、ほとんどのノードが最初に受信されたことに同意できることを証明する必要があります。

3.タイムスタンプサーバー

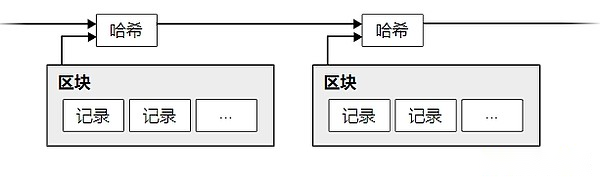

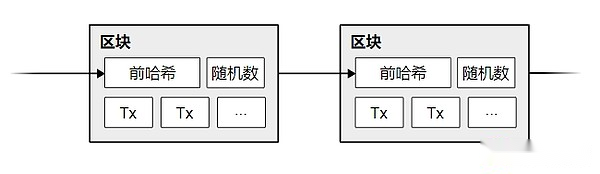

このソリューションは、タイムスタンプサーバーから始まりました。タイムスタンプサーバーは次のように動作します。タイムスタンプはブロックレコードアイテムのハッシュであり、新聞のようにハッシュをブロードキャストします。2345。明らかに、タイムスタンプは、データがその時点で存在していたことを証明できます。そうしないと、ハッシュは生成されません。各タイムスタンプには、以前のタイムスタンプが含まれているため、新しいタイムスタンプが追加されます。

4。仕事の証明

ピアツーピア分散タイムスタンプサーバーを実装するには、Adam Burkeに似たハッシュキャッシュを使用する必要があります6このような仕事の証明システムは、新聞やニュースグループの投稿のようなものではありません。いわゆる作業の証明は、値を見つけることです。この条件を満たす必要があります。たとえば、SHA -256を使用してハッシュ値を計算することです。 0s数。0の追加要件は各ワークロードを指数関数的に増加させ、このワークロードの検証にはハッシュの計算のみが必要です。

タイムスタンプネットワークでは、このように作業の証明を実装します。条件を満たす値が見つかるまで、ブロックに乱数(NonCe)を常に追加します。開始する。CPUのパワーを消費するコンピューティングによって得られた結果が作業の証明を満たすと、以前のすべてのワークロードが再表示されない限り、ブロックは変更されなくなります。新しいブロックが絶えず追加されているため、現在のブロックを変更すると、後続のすべてのブロックが再表示されることがわかります。

仕事の証明は、過半数に代わって誰が決定を下すことができるかを決定する方法の問題にも取り組んでいます。いわゆる「ほとんど」が「1つのIPアドレス、1つの投票」に基づいて決定される場合、多くのIPアドレスを処理できる人なら誰でも「ほとんど」と見なすことができます。本質的に、仕事の証明は「1つのCPU、1票」です。いわゆる「ほとんどの決定」は、ほとんどの作業に入れられるチェーンがそれであるため、最長のチェーンで表されます。ほとんどのCPUコンピューティングパワーが正直なノードによって制御されている場合、正直なチェーンは最速で成長し、その速度は他の競合チェーンよりもはるかに高くなります。生成されたブロックを変更するには、攻撃者はそのブロックとその後のすべてのブロックの作業証明を再現し、正直なノードの作業を追いかけて超えなければなりません。次の記事では、遅延攻撃者が追いつくことができる理由が、ブロックが増加し続けるにつれて指数関数的に減少する理由を示しています。

ハードウェアコンピューティングの合成の増加と、時間の経過とともに発生する可能性のあるノード参加数の変化に対処するために、作業証明の難しさは次のとおりです。ブロックがあまりにも速く生成されると、難易度が増加します。

5。ネットワーク

ネットワークを実行する手順は次のとおりです。

すべての新しいトランザクションは、すべてのノードにブロードキャストされます。

各ノードは新しいトランザクションをブロックにパッケージ化します。

各ノードは、このブロックの難しい作業証明書を見つけ始めます。

ブロックが作業の証明を見つけると、ブロックをすべてのノードにブロードキャストします。

他の多くのノードは、次の条件が満たされている場合にのみ、このブロックを受け入れます。すべてのトランザクションは有効であり、二重の支払いではありません。

多くのノードがネットワークにこのブロックを受け入れることを表現する方法は、次のブロックを作成するときに新しいブロックの前に、受け入れられたブロックのハッシュをハッシュとして使用することです。

ノードは常に、最長のチェーンが正しいチェーンであると考えており、新しいデータを常に追加します。2つのノードがネットワークへの「次のブロック」の2つの異なるバージョンを同時にブロードキャストした場合、一部のノードは最初に1つを受け取り、他のノードは最初に別のノードを受け取ります。この場合、ノードは最初に受信したブロックで引き続き動作しますが、後者が最長のチェーンになった場合に備えて別のブランチも保存します。次の作業証明が見つかり、ブランチの1つが長いチェーンになると、この一時的な不一致が排除され、他のブランチで動作するノードが長いチェーンに切り替わります。

新しいトランザクションは、必ずしもすべてのノードにブロードキャストする必要はありません。十分なノードに到達している限り、これらのトランザクションはまもなくブロックにパッケージ化されます。ブロック放送では、いくつかのメッセージを破棄することもできます。ノードがブロックを受信しない場合、ノードは、次のブロックを受信したときに前のブロックを逃したことに気付き、したがって、欠落ブロックを補足するリクエストを発行します。

6。報酬(インセンティブ)

契約によると、各ブロックの最初のトランザクションは特別なトランザクションであり、新しいコインを生成し、所有権はこのブロックのジェネレーターです。これにより、ノードはネットワークをサポートして報酬を与え、循環にコインを発行する方法も提供します。このシステムでは、これらのコインを発行するための集中権限のある当事者はありません。一定量の新しいコインを着実に循環に増やすために、金鉱山労働者が絶えず循環に金を増やすためにリソースを費やしているようなものです。私たちのシステムでは、消費されるリソースは、CPU労働時間とそれらが使用する電力です。

報酬は、取引手数料からも発生する可能性があります。トランザクションの出力値が入力値よりも少ない場合、違いはトランザクション料金を使用して、このブロックにトランザクションをパッケージ化することです。確立された数のコインが循環に入ると、報酬は取引手数料に完全に引き渡され、インフレはありません。

報酬メカニズムは、ノードが正直であり続けることを奨励する場合もあります。貪欲な攻撃者がすべての正直なノードよりも多くのCPUコンピューティングパワーをハイジャックできる場合、彼は選択しなければなりません。または、このコンピューティングパワーを使用して新しいコインを生成しますか?彼は規則によって行動する方が費用対効果が高いことを見つけることができるはずであり、現在のルールにより、他のすべてのコインが加算されるよりも多くのコインを取得することができます。無に富。

7。ディスクスペースの再生

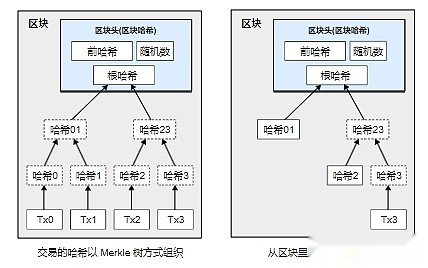

コインの最近のトランザクションが十分なブロックの前に発生した場合、ディスクスペースを節約するために、トランザクションの前にコインの費用のトランザクション履歴を破棄できます。ブロックのハッシュを破壊せずにこの関数を実装するために、トランザクションレコードのハッシュはマークルツリーに含まれ、ツリールートのみがブロックのハッシュに含まれます。枝を遮断することにより、古いブロックを圧縮できます。内部ハッシュを保存する必要はありません。

トランザクションレコードのないブロックヘッダーは約80バイトです。ブロックが10分ごとに生成されると仮定します。80バイトに6 x 24 x 365で、年間4.2mに等しいと仮定します。2008年の時点で、販売中のほとんどのコンピューターには2GBのメモリが装備されており、ムーアの法律によれば、ブロックヘッダーをメモリに保存する必要があったとしても、それは問題になりません。

8。支払い確認の簡素化されたバージョン

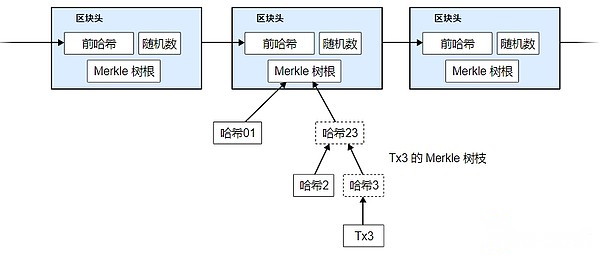

完全なネットワークノードを実行しなくても、支払いを確認することができます。ユーザーは、作業証明を備えた最長のチェーンを備えたブロックヘッダーのコピーのみを持っている必要があります – 彼が実際に最長のチェーンから来たことをオンラインノードに照会することで確認できます – そして、マークルツリーのブランチノードを取得することができます、その後、タイムスタンプの場合はブロックに接続します。ユーザーは自分でトランザクションをチェックすることはできませんが、チェーン上の場所に接続することで、特定のネットワークノードがトランザクションを受け入れ、その後、ネットワークがトランザクションを受け入れたことをさらに確認できます。

正直なノードがまだネットワークを制御している限り、検証は信頼できます。ただし、ネットワークが攻撃者によって制御されている場合、検証はそれほど信頼できません。ネットワークノードは、攻撃者がネットワークを制御し続けることができる限り、トランザクションレコード自体を確認できますが、攻撃者の偽造トランザクションレコードによって簡素化された検証方法が欺かれる可能性があります。応答戦略の1つは、クライアントソフトウェアがネットワークノードからの警告を受け入れる必要があることです。ネットワークノードが無効なブロックを見つけたとき、アラームが発行され、ユーザーのソフトウェアに通知が表示され、ユーザーに完全なブロックをダウンロードし、ユーザーにトランザクションの一貫性を確認するよう警告します。高周波の支払いを伴う商人は、より独立したセキュリティとより速い取引確認を確保するために、独自の完全なノードを実行したいと考えているはずです。

9。値の組み合わせとセグメンテーション

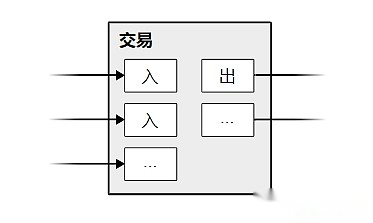

コインを1つずつ処理することは可能ですが、セントごとに個別のレコードを設定するのは不器用です。バリュー分割とマージを可能にするために、トランザクションレコードには複数の入力と出力が含まれています。一般的に、それは比較的大きな以前のトランザクションとは別の入力であるか、多くの入力が同時に、最大2つの出力があります。他のものは、変更を加えることです(発行者を指しています)。

「ファンアウト」はここでは問題ではないことに注意してください。いわゆる「ファンアウト」は、トランザクションがいくつかのトランザクションに依存し、これらのトランザクションがより多くのトランザクションに依存することを意味します。トランザクションの完全かつ独立した歴史的コピーを撤回する必要はありませんでした。

10。プライバシー

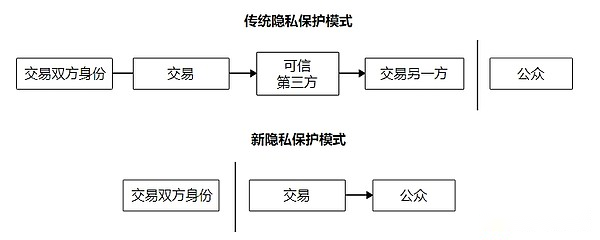

従来の銀行モデルは、他者がトレーダーや信頼できる第三者から情報を取得することを制限することにより、一定レベルのプライバシー保護を実現します。このアプローチは、すべてのトランザクションレコードを開示する必要性から拒否されました。ただし、プライバシーを維持することは、別の場所(公開キーの匿名性)の情報フローを遮断することで達成できます。一般の人々は、XXが一定の金額をXXに転送したことを知ることができますが、特定の人を指し示す情報はありません。このレベルの情報リリースは、株式市場の取引に少し似ており、各取引の時間と量のみが発表されますが、両当事者が誰であるかは誰にもわかりません。

別のファイアウォールがあります。トレーダーは、トランザクションごとに新しいパブリックキーとプライベートキーを有効にして、他の人が同じ所有者にトランザクションを追跡できないようにする必要があります。これらの入力は必然的に同じ所有者から識別されるため、一部の多入力トランザクションは必然的に追跡されています。危険は、公開鍵の所有者が公開された場合、それに関連する他のすべてのトランザクションが公開されることです。

11。計算

攻撃者が正直なチェーンよりも高速な代替チェーンを生成しようとしているシナリオを仮定します。たとえ彼が成功したとしても、彼はシステムにarbitrary意的な変更を加えることができません。つまり、彼は薄い空気から価値を生み出すことも、彼に決して属さないお金を得ることができません。ネットワークノードは無効なトランザクションを支払いとして扱うことはなく、正直なノードはそのような支払いを含むブロックを決して受け入れません。せいぜい、攻撃者は自分の取引を変更してから、彼が費やしたお金を回収しようとすることができます。

正直なチェーンと攻撃者の間の競争は、二項ランダムウォークとして説明できます。成功したイベントは、新しいブロックを追加したばかりの正直なチェーンであり、より有利になります<数学レンダラー>

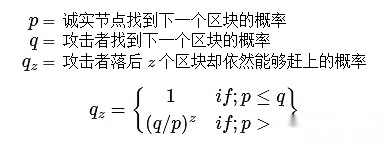

攻撃者が後方の状況から結び付けることができる確率は、ギャンブラーの破産問題に似ています。無制限のチップを備えたギャンブラーが赤字から始まり、既存の赤字を埋めることを目標に、彼が無限に賭けることができると仮定します。彼が最終的に赤字を埋めることができる確率、つまり攻撃者が次のように正直なチェーンに追いつくことができる確率を計算できます。

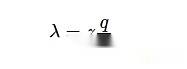

私たちが想定しているので<数学レンダラー>

新しいトランザクションの受取人が、発行者がトランザクションを変更できないことを完全に判断するために、それがどれくらいの時間がかかるかを検討してください。支払人は攻撃者であり、支払いを支払ったことを一定期間信じさせようとし、それからお金を自分に送り返すと仮定します。これが起こると、受取人は確かに警告を受けますが、受取人は死者がそれまでに行われることを望んでいます。

受取人は、新しいパブリックキーとプライベートキーのペアを生成し、署名する直前に公開鍵の受取人に通知します。これにより、発行者が事前に継続的な操作を通じてチェーン上のブロックを準備する状況を防ぎ、彼が十分な運を持っている限り、彼はそれまで取引が実行されるまで先に進みます。支払いが発行されると、不正な支払者は別のパラチャインで密かに作業し始め、それにトランザクションの逆バージョンを追加しようとします。

受取人は、トランザクションがブロックにパッケージ化され、その後Zブロックが結合されるまで待っていました。彼は、攻撃者の作業がどのように進行するかを知りませんが、各ブロック生成プロセスで正直なブロックに費やされた平均時間がポアソン分布に沿っていると想定できます。

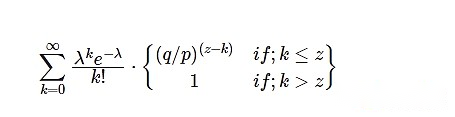

攻撃者がまだ追いつくことができる確率を計算するには、攻撃者が後ろに落ちたときに追いつくことができる確率に追いつく必要があるブロックの数のパスン分布の確率密度を掛ける必要があります。ブロック数:

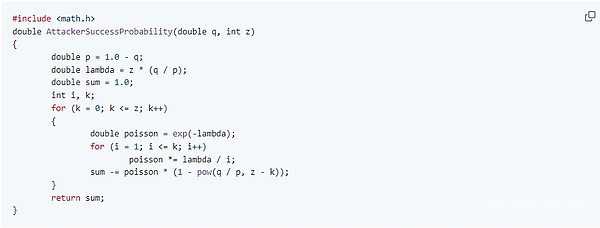

C言語プログラムに変換…

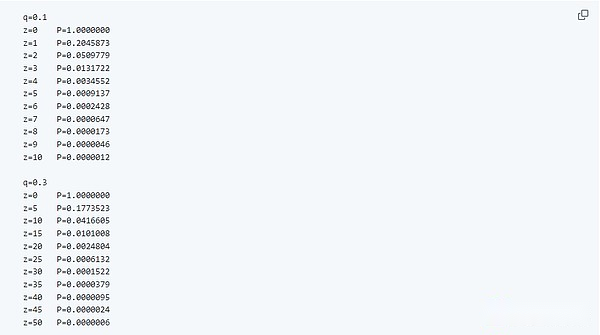

いくつかの結果を得ると、Zが増加すると確率が指数関数的に減少することがわかります。

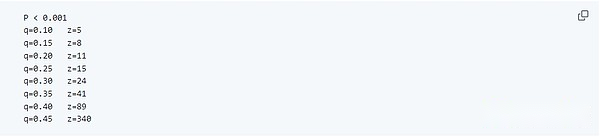

Pが0.1%未満の場合…

12。結論

信頼に依存する必要のない電子トランザクションシステムを提案しています。この問題を解決するために、正直なノードがほとんどのCPUコンピューティングパワーを制御できる限り、作業メカニズムの証明を使用してポイントツーポイントネットワークを提案します。コンピューティングパワーだけで。このネットワークの堅牢性は、その構造のないシンプルさにあります。ノードは、コラボレーションがほとんどなく、同時に即座に動作できます。メッセージのパスは特定のエンドポイントに依存していないため、特定する必要さえありません。ノードは自由に出入りし、再生するとき、彼らはオフラインのときに何が起こるかの証明としてワークチェーンの証明を受け入れるだけです。彼らはCPUコンピューティングパワーを通じて投票し、常に新しい有効なブロックをチェーンに追加し、無効なブロックを拒否することにより、有効なトランザクションを受け入れるかどうかを示します。必要なルールと報酬は、このコンセンサスメカニズムを通じて実施できます。

参照

-

B-MoneyDai Wei(1998-11-01)http://www.weidai.com/bmoney.txt

-

最小限の信頼要件を備えた安全なタイムスタンプサービスの設計Henri Massias、Xavier Serret-Avila、Jean-Jacques QuisquaterBeneluxの情報理論に関する20番目のシンポジウム(1999-05)http://citeseerx.ist.psu.edu/viewdoc/summary?doi=10.1.1.13.6228

-

デジタルドキュメントをタイムスタンプする方法Stuart Haber、W.ScottStornettaJournal of Cryptology(1991)https://doi.org/cwwxd4doi:10.1007/BF00196791

-

デジタルタイムスタンプのデイブバイエル、スチュアートハーバー、W。スコットストーネッタの効率と信頼性の向上シーケンスII(1993)https://doi.org/bn4rpxdoi:10.1007/978-1-4613-9323-8_24

-

ビットストリングスの安全な名前Stuart Haber、W。ScottStornettaコンピューターおよび通信セキュリティに関する第4回ACM会議の議事録-CCS ’97(1997)https://doi.org/dtnrf6doi:10.1145/266420.266430

-

Hashcash-サービスの拒否反測定Adam Back(2002-08-01)http://citeseerx.ist.psu.edu/viewdoc/summary?doi=10.1.1.15.8

-

公開鍵暗号システムのプロトコルラルフC.マークル1980 IEEEセキュリティとプライバシーに関するシンポジウム(1980-04)https://doi.org/bmvbd6doi:10.1109/sp.1980.10006

-

確率理論とその応用の紹介ウィリアムフェラージョン・ワイリー&amp;(1957)https://archive.org/details/anintroductiontoprobabilitytheoryanditsapplicationsvolume1