Remarque: Le 31 octobre 2008, Satoshi Nakamoto a publié le livre blanc Bitcoin « Bitcoin: A Peer-to-Peer Electronic Cash System » sur le site Web de la Fondation P2P.À l’occasion du 16e anniversaire de la sortie du Livre blanc, afin de relire ce classique qui a à jamais changé le monde financier, Bitcoin Vision a une fois de plus publié une version chinoise du Livre blanc Bitcoin.

Auteur: Satoshi Nakamoto;

Résumé: Une version purement entre pairs du système de trésorerie électronique qui permettra d’envoyer directement les paiements en ligne d’une partie à l’autre sans avoir besoin de passer par une institution financière.Bien que les signatures numériques fournissent certaines solutions, le principal avantage des paiements électroniques est compensé si des tiers de confiance sont toujours nécessaires pour éviter les doubles dépenses.Nous proposons une solution pour utiliser un réseau peer-to-peer pour résoudre le problème de double dépense.Le réseau entre pairs marquera l’horodatage de chaque transaction en entrant les données de hachage de la transaction dans une preuve de travail fondée sur hachage en continu pour former un enregistrement qui ne peut pas être modifié sans refonte complète.La chaîne la plus longue est utilisée pour prouver les événements témoins et leur commande, et en même temps, il est également utilisé pour prouver qu’il provient du plus grand pool de puissance de calcul du CPU.Tant que la grande majorité de la puissance de calcul du processeur est contrôlée par des nœuds bénins – c’est-à-dire qu’ils ne coopèrent pas avec les nœuds qui tentent d’attaquer le réseau – alors les nœuds bénins généreront la chaîne la plus longue et dépasseront l’attaquant à la vitesse.Ce réseau lui-même nécessite une structure minimisée.Les informations seront diffusées en fonction des meilleurs efforts, et les nœuds vont et viennent librement;

1. Introduction

Le commerce sur Internet s’appuie presque entièrement sur les institutions financières en tant que tiers de confiance pour traiter les paiements électroniques.Bien que ce système soit assez bon pour la plupart des transactions, il est toujours entraîné par les défauts inhérents aux modèles basés sur la confiance.Une transaction complètement irréversible est en fait impossible, car les institutions financières ne peuvent pas éviter les différends d’arbitrage.Le coût de l’arbitrage augmente les coûts de transaction, limitant ainsi la taille de la transaction minimale possible et empêchant simplement de nombreuses transactions de paiement.De plus, il y a un coût plus élevé: le système ne peut pas fournir de paiements irréversibles pour ces services irréversibles.La possibilité de renversement a créé une demande omniprésente de confiance.Les commerçants doivent se méfier de leurs clients et demander aux clients de fournir plus d’informations qui ne sont pas nécessaires si ce n’est pas le cas (s’il est fiable).Un certain pourcentage de fraude est considéré comme inévitable.Bien que ces coûts et ces incertitudes de paiement puissent être évités lors de la paiement directement avec des monnaies physiques, aucun mécanisme ne peut être utilisé pour effectuer des paiements par le biais de canaux de communication lorsque l’un d’eux n’est pas fiable.

Ce dont nous avons vraiment besoin, c’est d’un système de paiement électronique basé sur une preuve cryptographique plutôt que basée sur la confiance, permettant à toute partie de négocier directement sans faire confiance à un tiers.Les transactions irréversibles garanties par le pouvoir de calcul peuvent aider les vendeurs à éviter la fraude, et le mécanisme de garantie quotidien pour protéger les acheteurs est également facile à mettre en œuvre.Dans cet article, nous proposerons une solution pour les dépenses doubles, en utilisant un serveur horodométré de point à point, distribué pour générer des preuves basées sur la puissance et enregistrer chaque transaction dans l’ordre chronologique.Ce système est sécurisé, tant que les nœuds honnêtes ont généralement plus de puissance de calcul CPU que les attaquants coopératifs mutuellement.

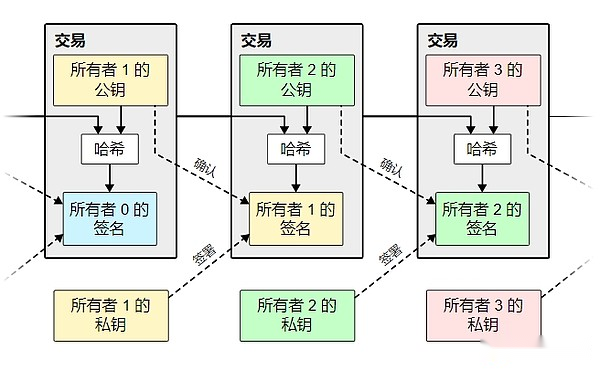

2. Transactions

Nous définissons une pièce électronique comme une chaîne de signature numérique.Lorsqu’un propriétaire a remis une pièce à une autre personne, il a dû joindre la signature numérique suivante à la fin de la chaîne de signature numérique: le hachage de la transaction précédente (translittération, également traduit par « valeur de hachage » « ), et le clé publique du nouveau propriétaire.Le bénéficiaire peut vérifier la propriété de la chaîne de signature numérique en vérifiant la signature.

Le problème avec ce chemin est que le bénéficiaire ne peut vérifier qu’aucun des anciens propriétaires n’a payé deux fois.Une solution courante consiste à introduire une autorité centralisée de confiance, ou «menthe», pour vérifier s’il y a un double paiement pour chaque transaction.Après chaque transaction, la pièce doit être retournée à la menthe et la menthe émet une autre nouvelle pièce.En outre, seules les pièces émises par la menthe sont crédibles et non payées.Le problème avec cette solution est que le sort de l’ensemble du système de devises est lié à l’entreprise qui gère la menthe (comme une banque) et que chaque transaction doit le passer.

Nous avons besoin d’un moyen de faire en sorte que le bénéficiaire confirme que le propriétaire précédent n’a signé aucune transaction précédente.Pour nos fins, seules les premières transactions sont arithmétiques, nous ne nous soucions donc pas des tentatives de double paiement ultérieures.La seule façon de confirmer qu’une transaction n’existe pas est de se renseigner sur toutes les transactions.Dans le modèle de menthe, la menthe est consciente de toutes les transactions et est en mesure de confirmer l’ordre de ces transactions.Afin de terminer les tâches ci-dessus sans la participation de la « partie de confiance », le dossier de transaction doit être annoncé publiquement1, et nous avons besoin d’un système qui permet aux participants de s’identifier avec le même historique de transaction unique qu’ils reçoivent.Le bénéficiaire doit prouver qu’au moment de chaque transaction, la plupart des nœuds peuvent convenir qu’il est le premier à être reçu.

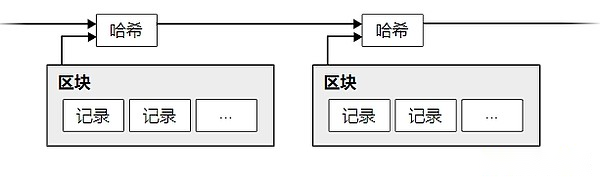

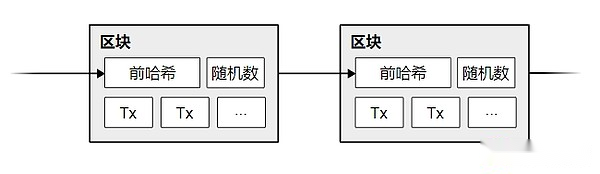

3. Serveur d’horodatage

Cette solution a commencé avec un serveur d’horodatage.Le serveur d’horodatage fonctionne comme ceci: l’horodatage a un hachage d’un élément d’enregistrement de bloc, puis diffuser le hachage, tout comme un journal, ou comme dans un groupe de discussion (Usenet) comme un post))2345.De toute évidence, l’horodatage peut prouver que les données existaient avant ce moment, sinon le hachage ne serait pas généré.Chaque horodatage contient l’horodatage précédent dans son hachage, formant ainsi une chaîne; chaque nouvel horodatage est ajouté après l’horodatage précédent.

4. Preuve de travail

Pour implémenter un serveur d’horodatage distribué entre pairs, nous devons utiliser un hachage en espèces similaire à Adam Burke6Un tel système de preuve de travail, pas quelque chose comme les journaux ou les publications du groupe de nouvelles.La preuve dite de travail consiste à trouver une valeur; Nombre de 0s.Chaque exigence supplémentaire de 0 augmentera la charge de travail de façon exponentielle et la vérification de cette charge de travail ne nécessite que le calcul d’un hachage.

Dans notre réseau d’horodatage, nous mettons en œuvre la preuve de travail de cette manière: Ajoutez constamment un nombre aléatoire (nonce) au bloc jusqu’à ce qu’une valeur qui réponde à la condition soit trouvée; pour commencer.Une fois que les résultats obtenus par l’informatique consommatrice de puissance du CPU respectent la preuve de travail, le bloc ne sera plus modifié à moins que toutes les charges de travail précédentes ne soient complétées.Comme de nouveaux blocs sont constamment ajoutés, la modification du bloc actuel signifie que tous les blocs suivants doivent être compliqués.

La preuve de travail aborde également la question de savoir comment décider qui peut prendre la décision au nom de la majorité.Si le soi-disant «la plupart» est déterminé sur la base de «une adresse IP, un vote», alors quiconque peut gérer de nombreuses adresses IP peut être considérée comme le «plus».Essentiellement, une preuve de travail est « un processeur, un vote ».Les soi-disant « la plupart des décisions » sont représentées par la chaîne la plus longue, car la chaîne qui est mise dans le plus de travail est.Si la majeure partie de la puissance de calcul du processeur est contrôlée par des nœuds honnêtes, les chaînes honnêtes augmentent le plus rapidement et leur vitesse sera bien plus élevée que les autres chaînes compétitives.Afin de modifier un bloc généré, l’attaquant devra réorganiser la preuve de travail pour ce bloc et tous les blocs suivants, puis rattraper et dépasser le travail du nœud honnête.L’article suivant montre pourquoi la possibilité qu’un attaquant retardé puisse rattraper son retard diminuera de façon exponentielle à mesure que le bloc continue d’augmenter.

Afin de faire face à l’augmentation de la synthèse de la puissance de calcul matériel et aux modifications du nombre de participation de nœuds qui peuvent survenir au fil du temps, la difficulté de preuve de travail est déterminée par: sur la base d’une moyenne du nombre de blocs générés par heure.Si les blocs sont générés trop rapidement, la difficulté augmentera.

5. Réseau

Les étapes pour exécuter le réseau sont les suivantes:

-

Toutes les nouvelles transactions sont diffusées à tous les nœuds;

-

Chaque nœud emballe de nouvelles transactions dans un bloc;

-

Chaque nœud commence à trouver un certificat de travail difficile pour ce bloc;

-

Lorsqu’un bloc trouve sa preuve de travail, il diffusera le bloc à tous les nœuds;

-

De nombreux autres nœuds accepteront ce bloc si et seulement si les conditions suivantes sont remplies: toutes les transactions sont valides et non payées;

-

La façon dont de nombreux nœuds expriment au réseau qu’ils acceptent ce bloc est d’utiliser le hachage du bloc accepté comme hachage avant le nouveau bloc lors de la création du bloc suivant.

-

B-Money Dai Wei (1998-11-01)http://www.weidai.com/bmoney.txt

-

Conception d’un service d’horodatage sécurisé avec des exigences de confiance minimales Henri Massias, Xavier Serret-Avila, Jean-Jacques Quiquater20e symposium sur la théorie de l’information dans le Benelux(1999-05)http://citeseerx.ist.psu.edu/viewdoc/summary?doi=10.1.1.13.6228

-

Comment empêcher un document numérique Stuart Haber, W.Scott StornettaJournal of Cryptology(1991)https://doi.org/cwwxd4Doi:10.1007 / bf00196791

-

Amélioration de l’efficacité et de la fiabilité du lancement numérique Dave Bayer, Stuart Haber, W. Scott StornettaSéquences II(1993)https://doi.org/bn4rpxDoi:10.1007 / 978-1-4613-9323-8_24

-

Noms sécurisés pour les cordes de bits Stuart Haber, W. Scott StornettaActes de la 4e conférence ACM sur la sécurité des ordinateurs et des communications – CCS ’97(1997)https://doi.org/dtnrf6Doi:10.1145 / 266420.266430

-

Hashcash – Un contre-mesure de déni de service Adam Back (2002-08-01)http://citeseerx.ist.psu.edu/viewdoc/summary?doi=10.1.1.15.8

-

Protocoles pour les cryptosystèmes clés publics Ralph C. Merkle1980 Symposium IEEE sur la sécurité et la confidentialité(1980-04)https://doi.org/bmvbd6Doi:10.1109 / sp.1980.10006

-

Une introduction à la théorie des probabilités et à ses applications William FellerJohn Wiley & amp;(1957)https://archive.org/details/anintroductiontoprobabilityheoryanditsApplicationsVolume1

Le nœud croit toujours que la chaîne la plus longue est la bonne et y ajoutera constamment de nouvelles données.Si deux nœuds diffusent deux versions différentes du « bloc suivant » au réseau en même temps, certains nœuds en recevront un en premier, tandis que d’autres en recevront un autre en premier.Dans ce cas, les nœuds continueront de travailler sur le bloc qu’ils reçoivent en premier, mais saufront également une autre branche au cas où ces derniers deviendront la chaîne la plus longue.Lorsque la prochaine preuve de travail est trouvée et que l’une des branches devient une chaîne plus longue, ce désaccord temporaire sera éliminé et les nœuds travaillant sur l’autre branche passeront à une chaîne plus longue.

Les nouvelles transactions ne doivent pas nécessairement être diffusées à tous les nœuds.Tant que suffisamment de nœuds sont atteints, ces transactions seront bientôt emballées dans un bloc.Block Broadcasting permet également de rejeter certains messages.Si un nœud ne reçoit pas de bloc, le nœud se rendra compte qu’il a raté le bloc précédent lorsqu’il recevra le bloc suivant et émettra donc une demande pour compléter le bloc manquant.

6. Récompenses (incitation)

Selon l’accord, la première transaction dans chaque bloc est une transaction spéciale, qui générera une nouvelle pièce, et la propriété est le générateur de ce bloc.Cela permet aux nœuds de soutenir le réseau de récompenser et fournit également un moyen de publier des pièces de monnaie en circulation – dans ce système, il n’y a pas de partie autoritaire centralisée pour émettre ces pièces de monnaie de toute façon.Pour augmenter une certaine quantité de nouvelles pièces dans la circulation si régulièrement, c’est comme les mineurs d’or qui dépensent constamment leurs ressources pour augmenter l’or en circulation.Dans notre système, les ressources consommées sont les heures de travail du processeur et la puissance qu’ils utilisent.

Les récompenses peuvent également provenir des frais de transaction.Si la valeur de sortie d’une transaction est inférieure à sa valeur d’entrée, la différence est les frais de transaction; et les frais de transaction sont utilisés pour récompenser les nœuds pour emballer la transaction dans ce bloc.Une fois que le nombre établi de pièces aura entré la circulation, la récompense sera entièrement remise aux frais de transaction et il n’y aura pas d’inflation.

Le mécanisme de récompense peut également encourager les nœuds à rester honnêtes.Si un attaquant gourmand peut détourner plus de puissance de calcul du processeur que tous les nœuds honnêtes, il doit faire un choix: devrait-il utiliser ce pouvoir de calcul pour tromper les autres en volant l’argent qu’il a dépensé?Ou utiliser cette puissance de calcul pour générer de nouvelles pièces?Il devrait être en mesure de trouver plus rentable d’agir selon les règles, et les règles actuelles lui permettent d’obtenir plus de pièces que tous les autres, ce qui est évidemment plus rentable que de détruire le système en secret et de tourner son richesse dans le néant.

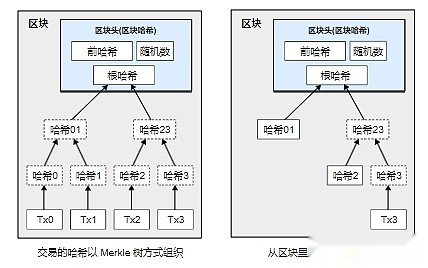

7. Reclaiming Disk Space

Si une transaction récente d’une pièce se produit avant suffisamment de blocs, l’historique de la transaction des dépenses de la pièce peut être rejeté avant la transaction – afin d’économiser de l’espace disque.Afin de mettre en œuvre cette fonction sans détruire le hachage du bloc, le hachage de l’enregistrement de transaction sera inclus dans un arbre Merkle, et seules les racines des arbres sont incluses dans le hachage du bloc.En coupant les branches, les anciens blocs peuvent être compressés.Le hachage interne n’a pas besoin d’être sauvé.

Un en-tête de bloc sans aucun enregistrement de transaction est d’environ 80 octets.Supposons qu’un bloc soit généré toutes les dix minutes, 80 octets multipliés par 6 par 24 par 365, est égal à 4,2 m par an.En 2008, la plupart des ordinateurs en vente étaient équipés de 2 Go de mémoire, et selon la loi de Moore, il ajouterait 1,2 Go par an, même si les en-têtes de bloc devaient être stockés en mémoire, ce ne serait pas un problème.

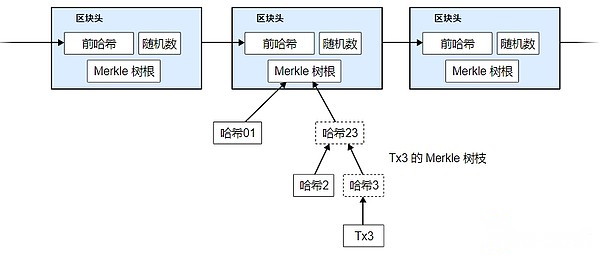

8. Version simplifiée de la confirmation de paiement

Même sans exécuter un nœud de réseau complet, il est possible de confirmer le paiement.L’utilisateur n’a qu’à avoir une copie de l’en-tête de bloc avec la chaîne la plus longue avec la preuve de travail – il peut confirmer en interrogeant le nœud en ligne qu’il est en effet venu de la chaîne la plus longue – puis d’obtenir le nœud de branche de l’arbre Merkle , puis se connecter au bloc.L’utilisateur ne peut pas vérifier la transaction par lui-même, mais en se connectant à une place sur la chaîne, il peut voir qu’un certain nœud de réseau a accepté la transaction, et le bloc ajouté confirme par la suite que le réseau a accepté la transaction.

Tant que les nœuds honnêtes contrôlent toujours le réseau, la vérification est fiable.Cependant, si le réseau est contrôlé par un attaquant, la vérification n’est pas si fiable.Bien que les nœuds de réseau puissent vérifier eux-mêmes les enregistrements de transaction, tant que l’attaquant peut continuer à contrôler le réseau, la méthode de vérification simplifiée peut être trompée par les enregistrements de transaction forgés de l’attaquant.L’une des stratégies d’adaptation est que le logiciel client doit accepter les avertissements des nœuds de réseau.Lorsqu’un nœud de réseau trouve un bloc non valide, une alarme sera émise et une notification apparaît sur le logiciel de l’utilisateur pour informer l’utilisateur de télécharger le bloc complet et avertir l’utilisateur de confirmer la cohérence des transactions.Les commerçants avec des paiements à haute fréquence devraient toujours vouloir exécuter leurs propres nœuds complets pour assurer une sécurité plus indépendante et une confirmation de transaction plus rapide.

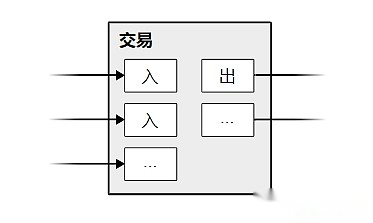

9. Combinaison et segmentation des valeurs

Bien qu’il soit possible de traiter les pièces de monnaie une par une, la configuration d’un enregistrement distinct pour chaque cent est maladroit.Pour permettre la division de valeur et la fusion, l’enregistrement de transaction contient plusieurs entrées et sorties.D’une manière générale, il s’agit d’une entrée distincte d’une transaction précédente relativement importante, soit de nombreuses intrants proviennent d’une combinaison de montants plus petits; L’autre est de faire des changements (pointer vers la partie émettrice).

Il convient de noter que « fan out » n’est pas un problème ici – le soi-disant « fan out » signifie qu’une transaction dépend de plusieurs transactions, et ces transactions reposent sur plus de transactions.Il n’a jamais été nécessaire de retirer une copie historique complète et indépendante de toute transaction.

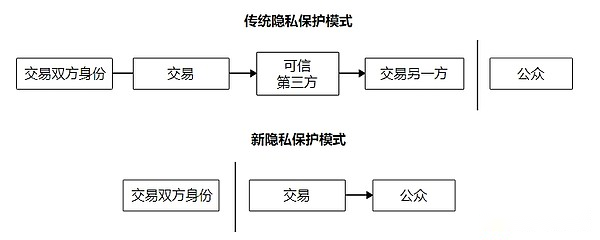

10. Confidentialité

Le modèle bancaire traditionnel atteint un certain niveau de protection de la vie privée en restreignant les autres d’obtenir des informations auprès des commerçants et des tiers de confiance.Cette approche a été rejetée par la nécessité de divulguer tous les enregistrements de transaction.Cependant, le maintien de la confidentialité peut être réalisé en coupant le flux d’informations dans un autre endroit – l’anonymat public.Le public peut voir que XX a transféré un certain montant à XX, mais aucune information ne pointe vers une certaine personne.Ce niveau de communication d’informations est un peu comme le commerce boursier, seul le temps et le montant de chaque transaction sont annoncés, mais personne ne sait qui sont les deux parties.

Il y a un autre pare-feu.Les traders doivent permettre une nouvelle paire de clés publiques et privées pour chaque transaction afin que d’autres ne puissent pas retracer les transactions au même propriétaire.Certaines transactions multi-entrées sont encore inévitablement tracées car ces entrées seront inévitablement identifiées par le même propriétaire.Le danger est que si le propriétaire d’une clé publique est exposé, toutes les autres transactions qui y sont liées seront exposées.

11. Calculs

Supposons un scénario où un attaquant essaie de générer une chaîne alternative plus rapide qu’une chaîne honnête.Même s’il réussit, il ne peut pas apporter des modifications arbitraires au système, c’est-à-dire qu’il ne peut pas créer de valeur à partir de l’air mince, et il ne peut pas obtenir d’argent qui ne lui appartient jamais.Les nœuds de réseau ne traiteront pas une transaction non valide comme un paiement, et les nœuds honnêtes n’accepteront jamais un bloc contenant un tel paiement.Tout au plus, l’attaquant peut modifier ses propres transactions, puis essayer de récupérer l’argent qu’il a dépensé.

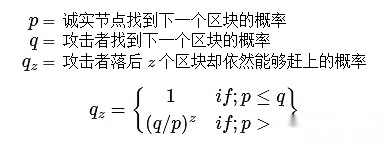

La concurrence entre la chaîne honnête et l’attaquant peut être décrite comme une promenade aléatoire binomiale.Les événements réussis sont la chaîne honnête qui vient d’ajouter un nouveau bloc, ce qui le rend plus avantageux

La probabilité qu’un attaquant puisse se lier à partir d’une situation arriérée est similaire au problème de faillite du joueur.Supposons qu’un joueur avec des puces illimités commencera par le déficit et lui permettra de parier infiniment, dans le but de remplir le déficit existant.Nous pouvons calculer la probabilité qu’il puisse enfin remplir le déficit, c’est-à-dire la probabilité que l’attaquant puisse rattraper la chaîne honnête, comme suit:

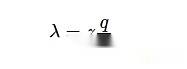

Depuis que nous avons supposé

Considérez maintenant combien de temps il faudra au bénéficiaire d’une nouvelle transaction pour déterminer pleinement que l’émetteur ne peut pas modifier la transaction.Nous supposons que le payeur est un attaquant, essayant de faire croire au bénéficiaire pendant une période de paiement, puis de transférer l’argent à lui-même.Lorsque cela se produit, le bénéficiaire recevra certainement un avertissement, mais le bénéficiaire espère que les morts seront effectués d’ici là.

Le bénéficiaire génère une nouvelle paire de clés publiques et privées, puis informe le bénéficiaire de la clé publique peu de temps avant la signature.Cela empêche une situation où l’émetteur prépare un bloc sur une chaîne grâce à des opérations continues à l’avance, et tant qu’il aura suffisamment de chance, il sera en avance jusque-là exécuté.Une fois le paiement émis, le payeur malhonnête commence à travailler secrètement sur une autre parachain, essayant d’ajouter une version inversée de la transaction.

Le bénéficiaire a attendu que la transaction soit emballée dans le bloc et a par la suite rejoint.Il ne sait pas comment le travail de l’attaquant progresse, mais on peut supposer que le temps moyen passé en blocs honnêtes dans chaque processus de génération de blocs;

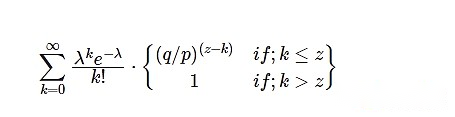

Afin de calculer la probabilité qu’un attaquant puisse encore rattraper, nous devons multiplier la densité de probabilité de la distribution de passon du nombre de blocs qu’un attaquant a besoin pour rattraper par la probabilité qu’il puisse rattraper lorsqu’il prend du retard sur le derrière le Nombre de blocs:

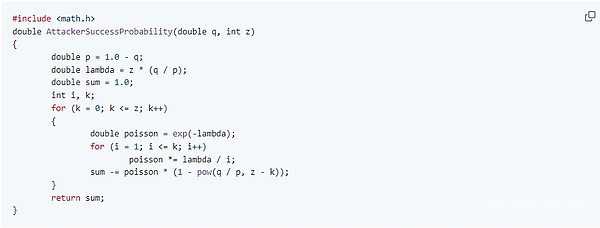

Convertir au programme de langue C …

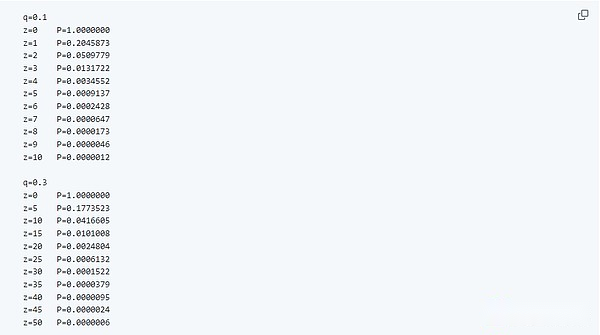

En obtenant des résultats, nous pouvons voir que la probabilité diminue de façon exponentielle à mesure que Z augmente:

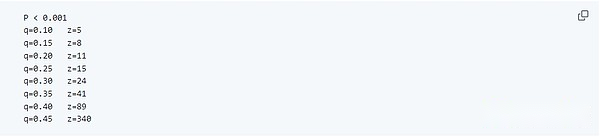

Si P est inférieur à 0,1% …

12. Conclusion

Nous proposons un système de transaction électronique qui n’a pas à compter sur la confiance;Pour résoudre ce problème, nous proposons un réseau point à point en utilisant le mécanisme de preuve de travail pour enregistrer un historique d’enregistrements de transactions publiques. avec le système en termes de puissance de calcul uniquement.La robustesse de ce réseau réside dans sa simplicité sans structure.Les nœuds peuvent fonctionner simultanément instantanément avec peu de collaboration.Ils n’ont même pas besoin d’être identifiés car le chemin du message ne dépend pas d’un point de terminaison spécifique;Les nœuds vont et viennent librement, et lorsqu’ils rejoignent, ils n’ont qu’à accepter la preuve de la chaîne de travail comme une preuve de ce qui se passe lorsqu’ils sont hors ligne.Ils votent par le biais de leur puissance de calcul du processeur, et en ajoutant constamment de nouveaux blocs valides à la chaîne et en rejetant des blocs non valides, ils indiquent s’ils acceptent les transactions valides.Toutes les règles et récompenses nécessaires peuvent être appliquées par le biais de ce mécanisme consensuel.