ملاحظة: في 31 أكتوبر 2008 ، أصدرت Satoshi Nakamoto ورقة Bitcoin White “Bitcoin: نظام نقدي إلكتروني من نظير إلى نظير” على موقع P2P Foundation.بمناسبة الذكرى السادس عشر لإصدار الورقة البيضاء ، من أجل إعادة قراءة هذه الكلاسيكية التي غيرت إلى الأبد العالم المالي ، نشرت Bitcoin Vision مرة أخرى نسخة صينية من ورقة Bitcoin البيضاء.

المؤلف: Satoshi Nakamoto ؛

ملخص: نسخة من نظير إلى نظير بحتة من النظام النقدي الإلكتروني والتي ستسمح بإرسال المدفوعات عبر الإنترنت مباشرة من طرف إلى آخر دون الحاجة إلى الذهاب إلى مؤسسة مالية.على الرغم من أن التوقيعات الرقمية توفر بعض الحلول ، إلا أن الميزة الرئيسية للمدفوعات الإلكترونية تعوض عن ذلك إذا كانت الأطراف الثالثة الموثوق بها لا تزال مطلوبة لمنع الإنفاق المزدوج.نقترح حلًا لاستخدام شبكة نظير إلى نظير لحل مشكلة الإنفاق المزدوج.ستقوم شبكة نظير إلى نظير بمناسبة الطابع الزمني لكل معاملة من خلال إدخال بيانات التجزئة في المعاملة في دليل عمل مستمر على التجزئة لتشكيل سجل لا يمكن تغييره دون إعادة التثبيت الكاملة.يتم استخدام أطول سلسلة لإثبات الأحداث المشهود وترتيبها ، وفي الوقت نفسه ، يتم استخدامها أيضًا لإثبات أنها تأتي من أكبر مجموعة طاقة لحوسبة وحدة المعالجة المركزية.طالما أن الغالبية العظمى من طاقة حوسبة وحدة المعالجة المركزية يتم التحكم فيها بواسطة العقد الحميدة – أي أنها لا تتعاون مع تلك العقد التي تحاول مهاجمة الشبكة – ثم العقد الحميدة ستولد أطول سلسلة وتتجاوز المهاجم في السرعة.هذه الشبكة نفسها تتطلب بنية تقليل.سيتم نشر المعلومات بناءً على أفضل الجهود ، وتذهب العقد وتذهب بحرية ؛

1. مقدمة

تعتمد تجارة الإنترنت بالكامل تقريبًا على المؤسسات المالية كأطراف ثالثة موثوق بها لمعالجة المدفوعات الإلكترونية.على الرغم من أن هذا النظام جيد جدًا لمعظم المعاملات ، إلا أنه لا يزال يتم سحبه من قبل العيوب المتأصلة في النماذج القائمة على الثقة.إن المعاملة التي لا رجعة فيها تمامًا مستحيلة في الواقع ، لأن المؤسسات المالية لا يمكنها تجنب نزاعات التحكيم.تزيد تكلفة التحكيم من تكاليف المعاملات ، مما يحد من حجم المعاملة الدنيا الممكنة ومنع العديد من معاملات الدفع الصغيرة.بالإضافة إلى ذلك ، هناك تكلفة أكبر: لا يمكن للنظام تقديم مدفوعات لا رجعة فيها لتلك الخدمات التي لا رجعة فيها.خلقت إمكانية الانعكاس طلبًا في كل مكان على الثقة.يجب على التجار حذرة من عملائهم واطلب من العملاء تقديم المزيد من المعلومات غير الضرورية إذا لم يكن هذا هو الحال (إذا كان موثوقًا).تعتبر نسبة مئوية معينة من الاحتيال أمرًا لا مفر منه.على الرغم من أن هذه التكاليف وعدم اليقين في الدفع يمكن تجنبها عند الدفع مباشرة بالعملة المادية بين الأشخاص ، إلا أنه لا يمكن استخدام أي آلية لإجراء المدفوعات من خلال قنوات الاتصال.

ما نحتاجه حقًا هو نظام دفع إلكتروني يعتمد على إثبات التشفير بدلاً من القائم على الثقة ، مما يسمح لأي طرف بالتداول مباشرة دون الثقة في طرف ثالث.يمكن أن تساعد المعاملات التي لا رجعة فيها مضمونة من قبل طاقة الحوسبة البائعين تجنب الاحتيال ، كما أن آلية الضمان اليومية لحماية المشترين سهلة التنفيذ.في هذه الورقة ، سنقترح حلاً للنفقات المزدوجة ، باستخدام خادم الطابع الزمني الموزع من نقطة إلى نقطة ، لإنشاء أدلة حوسبة قائمة على الطاقة ، وتسجيل كل معاملة بالترتيب الزمني.هذا النظام آمن ، طالما أن العقد الصادقة لديها عمومًا قدرة حوسبة على وحدة المعالجة المركزية أكثر من المهاجمين المتعادين.

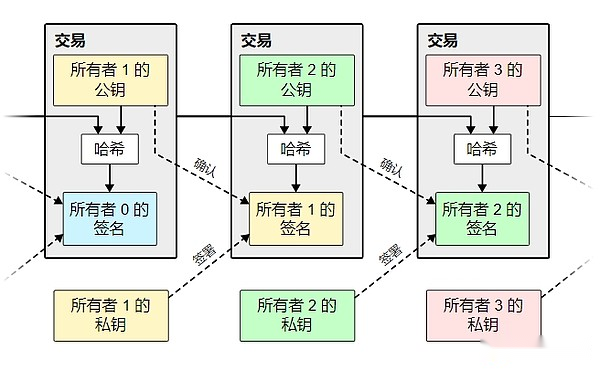

2. المعاملات

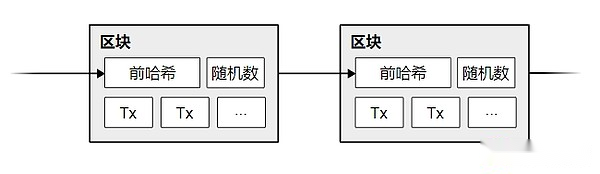

نحدد عملة إلكترونية كسلسلة توقيع رقمية.عندما قام مالك بتسليم عملة معدنية إلى شخص آخر ، كان عليه أن يرفق التوقيع الرقمي التالي في نهاية سلسلة التوقيع الرقمي: تجزئة المعاملة السابقة (ترجمة الترجمة ، كما ترجمت باسم “قيمة التجزئة” “) ، و المفتاح العام للمالك الجديد.يمكن للمستفيد التحقق من ملكية سلسلة التوقيع الرقمية من خلال التحقق من التوقيع.

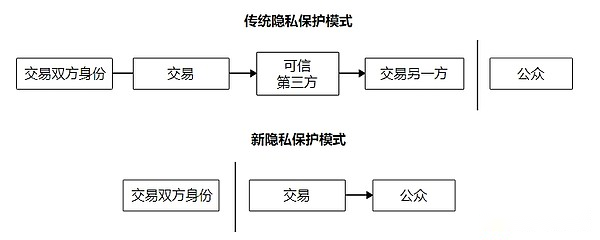

المشكلة في هذا المسار هي أن المستفيد لا يمكنه التحقق من أنه لم يدفع أي من المالكين السابقين مرتين.يتمثل الحل الشائع في تقديم سلطة مركزية موثوق بها ، أو “Mint” ، للتحقق مما إذا كانت هناك دفعة مزدوجة لكل معاملة.بعد كل معاملة ، يجب إعادة العملة إلى النعناع ، وتصدر النعناع عملة جديدة أخرى.علاوة على ذلك ، فإن العملات المعدنية الصادرة مباشرة من النعناع هي ذات مصداقية وليست مزدوجة المدفوعة.المشكلة في هذا الحل هي أن مصير نظام العملة بأكمله مرتبط بالشركة التي تدير النعناع (مثل البنك) ويجب أن تمر كل معاملة به.

نحتاج إلى طريقة لجعل المستفيد يؤكد أن المالك السابق لم يوقع أي معاملات سابقة.لأغراضنا ، فإن المعاملات الأولى فقط هي الحساب ، لذلك لا نهتم بمحاولات الدفع المزدوجة اللاحقة.الطريقة الوحيدة لتأكيد أن المعاملة غير موجودة هي معرفة جميع المعاملات.في نموذج النعناع ، يدرك النعناع جميع المعاملات ويكون قادرًا على تأكيد ترتيب هذه المعاملات.من أجل إكمال المهام المذكورة أعلاه دون مشاركة “الطرف الموثوق” ، يجب الإعلان عن سجل المعاملات علنًا1، ونحن بحاجة إلى نظام يسمح للمشاركين بالتعرف على نفس تاريخ المعاملة الفريد الذي يتلقونه.يحتاج المستفيد إلى إثبات أنه في وقت كل معاملة ، يمكن أن تتفق معظم العقد على أنها أول من يتم استلامه.

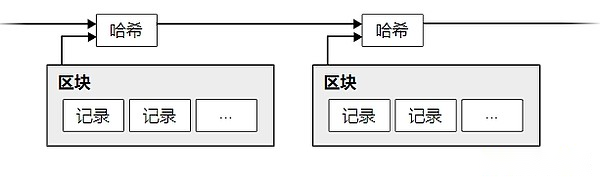

3. خادم الطابع الزمني

بدأ هذا الحل مع خادم الطابع الزمني.يعمل خادم Timestamp مثل هذا: Timestamp A لعنصر سجل الكتلة ، ثم يبث التجزئة ، تمامًا كما تفعل الصحيفة ، أو كما هو الحال في مجموعة الأخبار (Usenet) مثل منشور في)2345.من الواضح أن الطابع الزمني يمكن أن يثبت أن البيانات كانت موجودة قبل هذه النقطة الزمنية ، وإلا فلن يتم إنشاء التجزئة.يحتوي كل طابع زمني على الطابع الزمني السابق في تجزئةه ، وبالتالي فإن تشكيل سلسلة ؛

4. إثبات العمل

لتنفيذ خادم الطابع الزمني الموزع من نظير إلى نظير ، نحتاج إلى استخدام نقود تجزئة تشبه آدم بيرك6هذا دليل على نظام العمل ، وليس شيئًا مثل الصحف أو منشورات مجموعة الأخبار.ما يسمى إثبات العمل هو إيجاد قيمة ؛ عدد 0s.كل متطلبات إضافية من 0 سيزيد من عبء العمل بشكل كبير ، ويتطلب التحقق من عبء العمل هذا فقط حساب التجزئة.

في شبكة الطوابع الزمنية الخاصة بنا ، نقوم بتنفيذ إثبات العمل بهذه الطريقة: إضافة رقم عشوائي (NONCE) إلى الكتلة حتى يتم العثور على القيمة التي تلبي الشرط ؛ للبدء.بمجرد أن تلبي النتائج التي تم الحصول عليها بواسطة الحوسبة المستهلكة للطاقة في وحدة المعالجة المركزية إثبات العمل ، لن يتم تغيير الكتلة بعد الآن ما لم يتم إعادة إكمال جميع أعباء العمل السابقة.مع إضافة كتل جديدة باستمرار ، يعني تغيير الكتلة الحالية أن جميع الكتل اللاحقة يجب إعادة إكمالها.

يتناول إثبات العمل أيضًا مسألة كيفية تحديد من يمكنه اتخاذ القرار نيابة عن الأغلبية.إذا تم تحديد ما يسمى “معظم” بناءً على “عنوان IP واحد ، تصويت واحد” ، يمكن اعتبار أي شخص يمكنه التعامل مع العديد من عناوين IP “الأكثر”.في جوهرها ، دليل على العمل هو “وحدة المعالجة المركزية واحدة ، تصويت واحد”.يتم تمثيل ما يسمى “معظم القرارات” بأطول سلسلة ، لأن السلسلة التي يتم وضعها في معظم العمل هي ذلك.إذا تم التحكم في معظم قوة الحوسبة في وحدة المعالجة المركزية بواسطة العقد الصادقة ، فإن السلاسل الصادقة تنمو أسرع وستكون سرعتها أسرع بكثير من السلاسل التنافسية الأخرى.من أجل تغيير كتلة تم إنشاؤها ، سيتعين على المهاجم إعادة إكمال إثبات العمل لهذه الكتلة وجميع الكتل اللاحقة ، ثم اللحاق بتجاوز عمل العقدة الصادقة.توضح المقالة التالية سبب انخفاض إمكانية وجود مهاجم تأخر في اللحاق بالركب بشكل كبير مع استمرار زيادة الكتلة.

من أجل التعامل مع توليف طاقة الحوسبة المتزايد للأجهزة والتغيرات في عدد مشاركة العقدة التي قد تحدث مع مرور الوقت ، يتم تحديد صعوبة إثبات العمل من خلال: بناءً على متوسط عدد الكتل التي تم إنشاؤها في الساعة.إذا تم إنشاء الكتل بسرعة كبيرة ، فستزيد الصعوبة.

5. الشبكة

خطوات تشغيل الشبكة هي كما يلي:

يتم بث جميع المعاملات الجديدة إلى جميع العقد ؛

كل عقدة تقوم بتعبئة معاملات جديدة في كتلة ؛

تبدأ كل عقدة في العثور على شهادة عمل صعبة لهذه الكتلة ؛

عندما تجد الكتلة إثبات عملها ، فإنها ستبث الكتلة إلى جميع العقد ؛

ستقبل العديد من العقد الأخرى هذه الكتلة إذا تم استيفاء الشروط التالية وفقط: جميع المعاملات صالحة وليس مزدوجة المدفوعة ؛

الطريقة التي تعبر بها العديد من العقد بالشبكة التي يقبلونها هذه الكتلة هي استخدام تجزئة الكتلة المقبولة كتجزئة قبل الكتلة الجديدة عند إنشاء الكتلة التالية.

تؤمن العقدة دائمًا أن أطول سلسلة هي العلاقة الصحيحة وستضيفها باستمرار بيانات جديدة إليها.إذا قامت العقدتان ببث نسختين مختلفتين من “الكتلة التالية” إلى الشبكة في نفس الوقت ، فستتلقى بعض العقد أولاً ، بينما سيتلقى الآخران أولاً.في هذه الحالة ، ستستمر العقد في العمل على الكتلة التي تتلقاها أولاً ، ولكنها ستوفر أيضًا فرعًا آخر في حالة أن يصبح الأخير أطول سلسلة.当下一个工作证明被找到,而其中的一个分支成为更长的链之后,这个暂时的分歧会被打消,在另外一个分支上工作的节点们会切换到更长的链上。

لا يجب أن يتم بث المعاملات الجديدة بالضرورة إلى جميع العقد.طالما تم الوصول إلى العقد الكافية ، سيتم قريبًا تعبئة هذه المعاملات في كتلة.تتيح البث المباني أيضًا تجاهل بعض الرسائل.如果一个节点并未接收到某个区块,那么这个节点会在它接收到下一个区块的时候意识到自己错失了之前的区块,因此会发出补充那个遗失区块的请求。

6. المكافآت (الحوافز)

按照约定,每个区块的第一笔交易是一个特殊的交易,它会生成一枚新的硬币,所属权是这个区块的生成者。这么做,使得节点支持网络有所奖励,也提供了一种将硬币发行到流通之中的方式 —— 在这个系统中,反正也没有一个中心化的权威方去发行那些硬币。لزيادة كمية معينة من العملات المعدنية الجديدة في الدورة الدموية بشكل مطرد ، فإنه يشبه عمال المناجم الذهب الذين ينفقون مواردهم باستمرار لزيادة الذهب إلى التداول.في نظامنا ، الموارد المستهلكة هي ساعات عمل وحدة المعالجة المركزية والطاقة التي يستخدمونها.

يمكن أن تأتي المكافآت أيضًا من رسوم المعاملات.إذا كانت قيمة الإخراج للمعاملة أقل من قيمة الإدخال الخاصة بها ، فإن الفرق هو رسوم المعاملة ؛بمجرد دخول العدد المعمول به من العملات المعدنية ، سيتم تسليم المكافأة بالكامل إلى رسوم المعاملة ، ولن يكون هناك تضخم.

قد تشجع آلية المكافأة أيضًا العقد على البقاء صادقين.إذا تمكن المهاجم الجشع من اختطاف قوة حوسبة وحدة المعالجة المركزية أكثر من جميع العقد الصادقة ، فيجب عليه الاختيار: هل يجب أن يستخدم هذه القوة الحاسوبية لخداع الآخرين عن طريق سرقة الأموال التي أنفقها؟أو استخدام قوة الحوسبة هذه لتوليد عملات معدنية جديدة؟يجب أن يكون قادرًا على العثور على أنه من الفعالية من حيث التكلفة للتصرف وفقًا للقواعد ، وتسمح له القواعد الحالية بالحصول على المزيد من العملات المعدنية من جميع الآخرين ، وهو ما هو أكثر فعالية من حيث التكلفة من تدمير النظام سراً وتحويله الثروة في العدم.

7. استعادة مساحة القرص

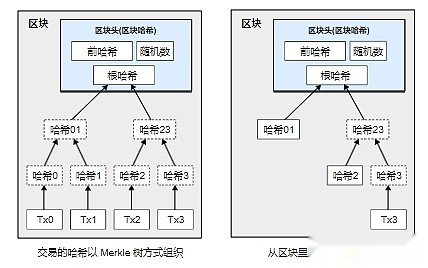

في حالة حدوث معاملة حديثة لعملة معدنية قبل كتل كافية ، يمكن التخلص من تاريخ المعاملة في نفقات العملة قبل المعاملة – من أجل حفظ مساحة القرص.من أجل تنفيذ هذه الوظيفة دون تدمير تجزئة الكتلة ، سيتم تضمين تجزئة سجل المعاملات في شجرة Merkle ، ويتم تضمين جذور الأشجار فقط في تجزئة الكتلة.عن طريق قطع الفروع ، يمكن ضغط الكتل القديمة.التجزئة الداخلية لا تحتاج إلى حفظها.

رأس كتلة بدون أي سجلات معاملات حوالي 80 بايت.لنفترض أن الكتلة يتم إنشاؤها كل عشر دقائق ، 80 بايت مضروبة في 6 في 24 في 365 ، تساوي 4.2 متر سنويًا.اعتبارًا من عام 2008 ، تم تجهيز معظم أجهزة الكمبيوتر المعروضة للبيع بسعة 2 جيجابايت من الذاكرة ، ووفقًا لقانون مور ، فإنها ستضيف 1.2 جيجابايت سنويًا ، حتى لو كان لا بد من تخزين رؤوس الكتلة في الذاكرة ، فلن تكون مشكلة.

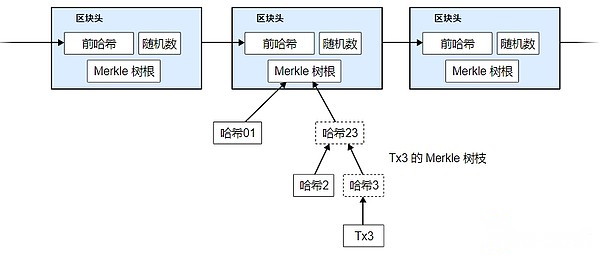

8. نسخة مبسطة من تأكيد الدفع

حتى بدون تشغيل عقدة شبكة كاملة ، من الممكن تأكيد الدفع.يحتاج المستخدم فقط إلى الحصول على نسخة من رأس الكتلة مع أطول سلسلة مع دليل على العمل – يمكنه التأكيد من خلال الاستعلام عن العقدة عبر الإنترنت التي جاء فيها بالفعل من أطول سلسلة – ثم الحصول على عقدة الفرع لشجرة Merkle ، ثم الاتصال بالمعاملات.لا يمكن للمستخدم التحقق من المعاملة بمفرده ، ولكن من خلال الاتصال بمكان على السلسلة ، يمكن أن يرى أن عقدة شبكة معينة قد قبلت المعاملة ، وتؤكد الكتلة بعد ذلك أن الشبكة قبلت المعاملة.

طالما أن العقد الصادقة لا تزال تتحكم في الشبكة ، فإن التحقق موثوق به.ومع ذلك ، إذا تم التحكم في الشبكة بواسطة مهاجم ، فإن التحقق غير موثوق به.على الرغم من أن عقد الشبكة يمكن أن تتحقق من سجلات المعاملات نفسها ، طالما أن المهاجم يمكنه الاستمرار في التحكم في الشبكة ، فقد يتم خداع طريقة التحقق المبسطة من خلال سجلات المعاملات المزورة للمهاجم.واحدة من استراتيجيات الاستجابة هي أن برنامج العميل يجب أن يقبل التحذيرات من عقد الشبكة.عندما تجد عقدة الشبكة كتلة غير صالحة ، سيتم إصدار إنذار ، ويظهر إشعارًا على برنامج المستخدم لإبلاغ المستخدم بتنزيل الكتلة الكاملة وتحذير المستخدم لتأكيد اتساق المعاملة.يجب أن لا يزال التجار الذين لديهم مدفوعات عالية التردد يرغبون في تشغيل العقد الكاملة الخاصة بهم لضمان مزيد من الأمان المستقل وتأكيد المعاملات بشكل أسرع.

9. مزيج وتجزئة القيم

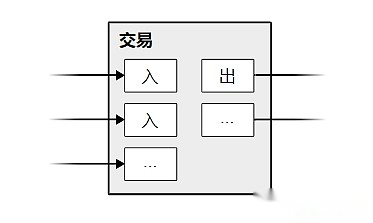

على الرغم من أنه من الممكن معالجة العملات المعدنية واحدة تلو الأخرى ، إلا أن إعداد سجل منفصل لكل سنت أمر خرقاء.للسماح بتقسيم القيمة والاندماج ، يحتوي سجل المعاملة على مدخلات ومخرجات متعددة.بشكل عام ، إما مدخلات منفصلة من معاملة سابقة كبيرة نسبيًا ، أو تأتي العديد من المدخلات من مجموعة من المبالغ الأصغر ؛ آخر واحد هو إجراء التغيير (تشير إلى الطرف المصدر).

تجدر الإشارة إلى أن “المروحة” ليست مشكلة هنا – ما يسمى “المروحة” تعني أن المعاملة تعتمد على عدة معاملات ، وتعتمد هذه المعاملات على المزيد من المعاملات.لم تكن هناك حاجة لسحب نسخة تاريخية كاملة ومستقلة من أي معاملة.

10. الخصوصية

يحقق النموذج المصرفي التقليدي مستوى معينًا من حماية الخصوصية من خلال تقييد الآخرين من الحصول على معلومات من التجار والأطراف الثالثة الموثوق بها.تم رفض هذا النهج من الحاجة إلى الكشف عن جميع سجلات المعاملات.ومع ذلك ، يمكن تحقيق الحفاظ على الخصوصية عن طريق قطع تدفق المعلومات في مكان آخر – عدم الكشف عن هويته المفتاح.يمكن للجمهور أن يرى أن XX قد نقل مبلغًا معينًا إلى XX ، ولكن لا توجد معلومات تشير إلى شخص معين.يشبه هذا المستوى من إصدار المعلومات إلى حد ما تداول سوق الأوراق المالية ، والوقت فقط ومبلغ كل معاملة يتم الإعلان عنه ، لكن لا أحد يعرف من هو الطرفين.

هناك جدار حماية آخر.يجب على التجار تمكين زوج جديد من المفاتيح العامة والخاصة لكل معاملة حتى لا يتمكن الآخرون من تتبع المعاملات إلى نفس المالك.لا تزال بعض المعاملات متعددة المدخلات تتبع حتماً لأن هذه المدخلات سيتم تحديدها حتما من نفس المالك.الخطر هو أنه إذا تم كشف مالك المفتاح العام ، فستتم كشف جميع المعاملات الأخرى المتعلقة به.

11. الحسابات

لنفترض سيناريو يحاول فيه المهاجم توليد سلسلة بديلة أسرع من سلسلة صادقة.حتى لو نجح ، لا يمكنه إجراء تعديلات تعسفية للنظام ، أي أنه لا يمكنه إنشاء قيمة من الهواء ، ولا يمكنه الحصول على أموال لا تنتمي إليه أبدًا.لن تعامل عقد الشبكة معاملة غير صالحة كدفع ، ولن تقبل العقد الصادقة أبدًا كتلة تحتوي على مثل هذه الدفع.على الأكثر ، يمكن للمهاجم تعديل معاملاته الخاصة ثم يحاول استرداد الأموال التي أنفقها.

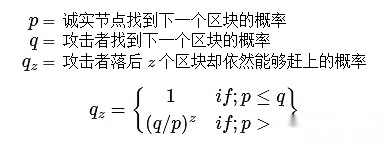

يمكن وصف المنافسة بين السلسلة الصادقة والمهاجم على أنها مسيرة عشوائية ذات الحدين.الأحداث الناجحة هي سلسلة صادقة أضافت للتو كتلة جديدة ، مما يجعلها أكثر فائدة

يشبه احتمال أن يتمكن المهاجم من وضع متخلف من مشكلة الإفلاس في المقامر.لنفترض أن مقامرًا ذو رقائق غير محدودة سيبدأ بالعجز ويسمح له بالمراهنة بلا حدود ، بهدف ملء العجز الحالي.我们能算出他最终能填补亏空的概率,也就是攻击者能够赶上诚实链的概率,如下:

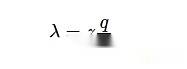

منذ أن افترضنا

الآن ضع في اعتبارك المدة التي سيستغرقها المستفيد من معاملة جديدة لتحديد تمامًا أن المصدر لا يمكنه تغيير المعاملة.نحن نفترض أن الدافع هو مهاجم ، في محاولة لجعل المستفيد يؤمن لفترة من الوقت أنه دفع الدفع ، ثم نقل الأموال إلى نفسه.عندما يحدث هذا ، سيحصل المستفيد بالتأكيد على تحذير ، لكن المستفيد يأمل في أن يتم الموتى بحلول ذلك الوقت.

يقوم المستفيد بإنشاء زوج جديد من المفاتيح العامة والخاصة ، ثم يقوم بإبلاغ المستفيد بالمفتاح العام قبل التوقيع.هذا يمنع الموقف الذي يقوم فيه المصدر بإعداد كتلة على سلسلة من خلال العمليات المستمرة مقدمًا ، وطالما كان لديه حظ كافٍ ، فسيتم تقديمه حتى ذلك الحين يتم تنفيذ المعاملة.بمجرد إصدار الدفع ، يبدأ دافع دافع غير أمين العمل سراً على باراشين آخر ، في محاولة لإضافة نسخة عكسية من المعاملة إليها.

انتظر المستفيد حتى تم تعبئة المعاملة في الكتلة وانضم إلى كتل Z لاحقًا.إنه لا يعرف كيف يتقدم عمل المهاجم ، ولكن يمكن افتراض أن متوسط الوقت الذي يقضيه على كتل صادقة في كل عملية توليد المباراة ؛

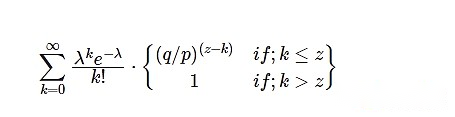

من أجل حساب احتمال أن لا يزال بإمكان المهاجم اللحاق بالركب ، نحتاج إلى مضاعفة كثافة احتمال توزيع Passon لعدد الكتل التي يحتاج المهاجم إلى اللحاق بالاحتمال أن يتمكن من اللحاق بالركب عندما يتخلف عن وراء عدد الكتل:

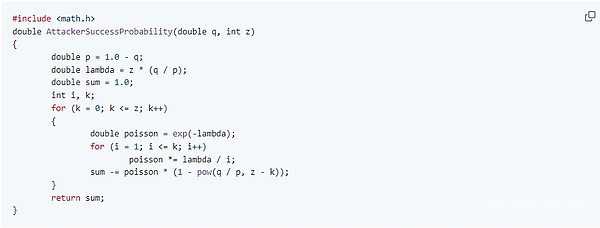

تحويل إلى برنامج لغة C …

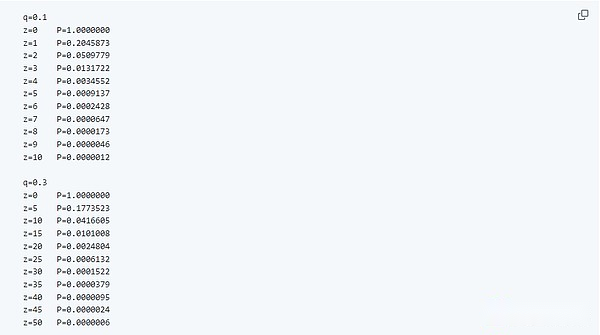

الحصول على بعض النتائج ، يمكننا أن نرى أن الاحتمال يتناقص بشكل كبير مع زيادة Z:

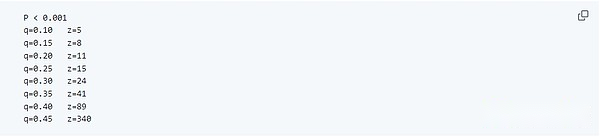

إذا كان P أقل من 0.1 ٪ …

12. الخلاصة

نقترح نظام المعاملات الإلكترونية التي لا يتعين عليها الاعتماد على الثقة ؛لحل هذه المشكلة ، نقترح شبكة نقطة إلى نقطة باستخدام آلية إثبات العمل لتسجيل سجل المعاملات العامة. مع النظام من حيث قوة الحوسبة وحدها.تكمن متانة هذه الشبكة في بساطتها التي لا تشوبها شائبة.يمكن أن تعمل العقد في وقت واحد على الفور مع القليل من التعاون.لا تحتاج حتى إلى تحديد مسار الرسالة لا يعتمد على نقطة نهاية محددة ؛تأتي العقد وتذهب بحرية ، وعندما تنضم ، فإنها تحتاج فقط إلى قبول إثبات سلسلة العمل كدليل على ما يحدث عندما يكونون غير متصل.يصوتون من خلال قوة الحوسبة وحدة المعالجة المركزية الخاصة بهم ، وإضافة كتل صالحة جديدة باستمرار إلى السلسلة ورفض الكتل غير الصالحة ، فإنهم يشيرون إلى ما إذا كانت تقبل المعاملات الصحيحة.يمكن تطبيق أي قواعد ومكافآت ضرورية من خلال آلية الإجماع هذه.

مراجع

-

B-Money Dai Wei (1998-11-01)http://www.weidai.com/bmoney.txt

-

تصميم خدمة طوابع زمنية آمنة مع الحد الأدنى من متطلبات الثقة هنري ماسياس ، كزافييه Serret-Avila ، Jean-Jacques Quisquaterالندوة العشرين حول نظرية المعلومات في Benelux(1999-05)http://citeseerx.ist.psu.edu/viewdoc/summary؟doi=10.1.1.13.6228

-

كيفية إجراء الوقت للوثيقة الرقمية Stuart Haber ، W.Scott Stornettaمجلة علم التشفير(1991)https://doi.org/cwwxd4دوي:10.1007/BF00196791

-

تحسين كفاءة وموثوقية Dave Bayer DIGHTING DIGHT ، Stuart Haber ، W. Scott Stornettaتسلسل II(1993)https://doi.org/bn4rpxدوي:10.1007/978-1-4613-9323-8_24

-

أسماء آمنة لسلاسل البت ستيوارت هابر ، دبليو سكوت ستورنتاوقائع مؤتمر ACM الرابع حول أمان الكمبيوتر وأمن الاتصالات – CCS ’97(1997)https://doi.org/dtnrf6دوي:10.1145/266420.266430

-

HASHCASH-إنكار لمكافحة الخدمة آدم (2002-08-01)http://citeseerx.ist.psu.edu/viewdoc/summary؟doi=10.1.1.15.8

-

بروتوكولات للتشفير المفتاح العام Ralph C. Merkle1980 ندوة IEEE حول الأمن والخصوصية(1980-04)https://doi.org/bmvbd6دوي:10.1109/sp.1980.10006

-

مقدمة لنظرية الاحتمالات وتطبيقاتها وليام فيلرجون وايلي(1957)https://archive.org/details/anintroductionToprobabilitytheoryanditsapplicationsvolume1