Autor: Maggie @ Foresight Ventures

TLDR:

-

Die volle homomorphe Verschlüsselung ist die nächste Generation von Datenschutzschutztechnologie, die kurz vor dem Steigen steht, und es lohnt sich unseres Layout.FHE hat ideale Fähigkeiten zur Schutzschutzschutz, aber es gibt immer noch eine Lücke in der Leistung.Wir glauben, dass die Entwicklung und Reife der Technologie mit dem Eintritt von Crypto Capital sehr beschleunigt wird, genau wie ZKs schnelle Entwicklung in den letzten Jahren.

-

Eine vollständig homomorphe Verschlüsselung kann in Web3 zum Schutz der Transaktion für Datenschutz, KI -Datenschutzschutz und Koprozessoren des Datenschutzes verwendet werden.Unter ihnen bin ich besonders optimistisch in Bezug auf den Datenschutzschutz EVM, der flexibler und für EVM besser geeignet ist als vorhandene Ringsignaturen, Münzmischtechnologie und ZK.

-

Wir haben derzeit mehrere herausragende FHE -Projekte untersucht, von denen die meisten von diesem Jahr bis zum ersten Quartal nächsten Jahres im Hauptnetzwerk verfügbar sein werden.Unter diesen Projekten hat Zama die stärkste Technologie, hat jedoch noch nicht festgestellt, dass es Pläne zur Ausgabe von Münzen hat.Darüber hinaus glauben wir, dass Fhenix das beste für das Projekt ist.

1. FHE ist eine ideale Technologie für Privatsphäreschutz

1.1 Die Rolle von FHE

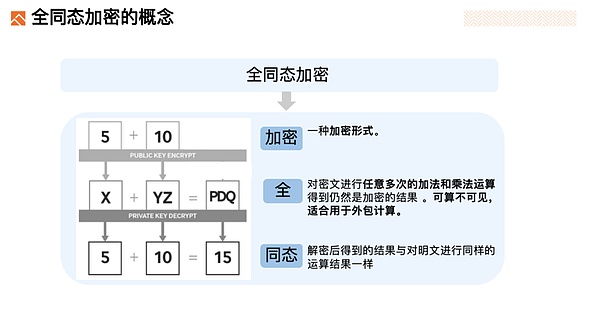

Eine vollständig homomorphe Verschlüsselung ist eine Art Art vonVerschlüsselte FormEs ermöglicht den Menschen, eine beliebige Anzahl von Additions- und Multiplikationsvorgängen im Chiffretext auszuführen, um die noch verschlüsselten Ergebnisse zu erhalten, und die Ergebnisse, die durch Entschlüsseln erzielt werden, sind die gleichen wie die des Klartextes.Daten implementieren„Es kann als unsichtbar angesehen werden.“

Voll homomorph ist besonders zum Outsourcing -Computing geeignet..

In einfachen Worten, Sie führen ein Unternehmen aus und die Daten des Unternehmens sind sehr wertvoll.Dann können Sie:

-

Die Daten sind vollständig homomorphe Verschlüsselung und werden vor dem Hochladen auf den Cloud -Server in Ciphertext konvertiert.Beispielsweise werden die Zahlen 5 und 10 in der obigen Abbildung in Chiffretext verschlüsselt und als „X“ und „YZ“ ausgedrückt.

-

Wenn Sie Operationen für Daten ausführen müssen, z. B. wenn Sie zwei Nummern 5 und 10 hinzufügen möchten Für eine bestimmte Operation ist das erhaltene Chiffretext -Ergebnis „PDQ“.

-

Nach dem Herunterladen des Ergebnisses dieses Chiffretextes vom Cloud -Server wird der Klartext nach der Entschlüsselung erhalten.Sie werden feststellen, dass dieses einfache Textgebnis das Berechnungsergebnis von 5 + 10 ist.

Nur hier erscheint hier nur hier, und alle auf dem Cloud -Server gespeicherten und berechneten Ciphertext -Daten sind CipheText -Daten.Auf diese Weise müssen Sie sich keine Sorgen um Datenleckage machen.Dieser Ansatz zum Schutz des Datenschutzes ist ideal.

-

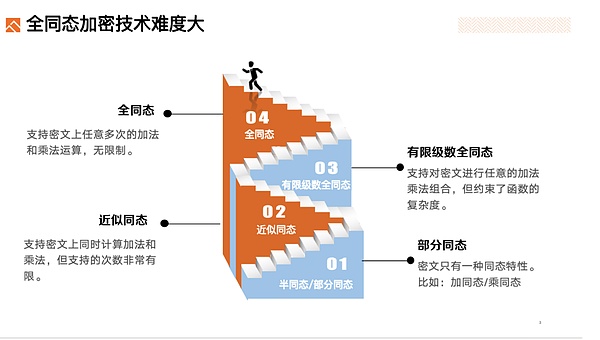

Semi-Homomorphe Verschlüsselung: Semi-Homomorphismus ist einfach und praktischer.Der Semi-Homomorphismus bezieht sich auf die Tatsache, dass Ciphertext nur eine homomorphe Eigenschaft hat, wie z.

-

Ungefähr homomorph: Ermöglicht es uns, Addition und Multiplikation gleichzeitig auf dem Chiffretext zu berechnen, aber die Anzahl der Unterstützung ist jedoch sehr begrenzt.

-

Finite -Serien vollständig homomorphe Verschlüsselung: Ermöglichen Sie uns, beliebige Additions- und Multiplikationskombinationen im Chiffretext durchzuführen, ohne die Häufigkeit zu beschränken.Es gibt jedoch eine neue obere Komplexitätsgrenze, die die Komplexität der Funktion einschränkt.

-

Voll homomorphe Verschlüsselung: Es muss eine beliebige Anzahl von Additions- und Multiplikationsoperationen ohne die Einschränkung der Komplexität und der Häufigkeit unterstützen.

Alle homomorphe Verschlüsselung ist hier die schwierigste und idealste und wird als „heiliger Gral der Kryptoologie“ bezeichnet.”.

1.2 Geschichte

Die voll homomorphe Verschlüsselung hat eine lange Geschichte

-

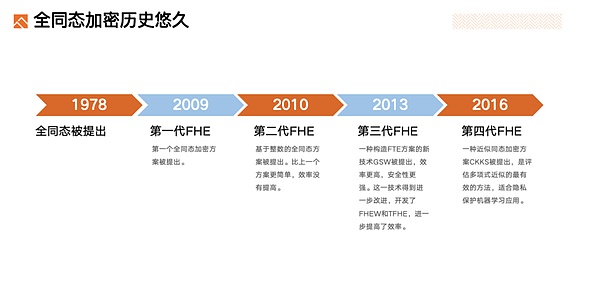

1978: Das Konzept der gesamten homomorphen Verschlüsselung wurde vorgeschlagen.

-

2009(Erste Generation): Die erste All-Homomorphe Lösung wurde vorgeschlagen.

-

2011(Zweite Generation): Es wurde ein totales homomorpHes Schema vorgeschlagen.Es ist einfacher als die vorherige Lösung und hat die Effizienz nicht verbessert.

-

2013(Dritte Generation): Es wurde eine neue Technologie zum Bau von FTE -Lösungen GSW mit höherer Effizienz und größerer Sicherheit vorgeschlagen.Diese Technologie wurde weiter verbessert und FHEW und TFHE wurden entwickelt, was die Effizienz weiter verbessert.

-

2016(Vierte Generation): Es wurde ein ähnliches homomorpHes Verschlüsselungsschema-CKKS vorgeschlagen und ist die effektivste Methode zur Bewertung der polynomialen Näherung, insbesondere für Anwendungen für das maschinelle Lernen von Datenschutzmitteln.

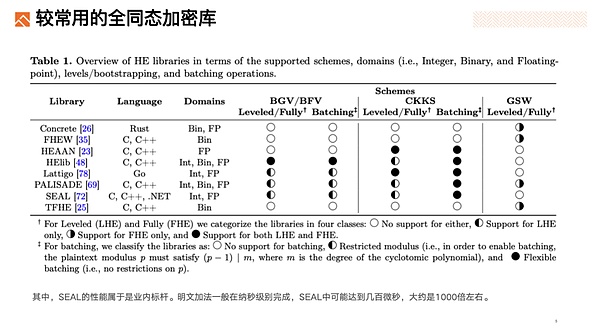

Die Algorithmen verwendeten üblicherweise homomorphe Verschlüsselungsbibliotheken derzeit hauptsächlich Algorithmen der dritten Generation und der vierten Generation.Algorithmus-Innovation, technische Optimierung, Blockchain-freundliche und Hardwarebeschleunigung sind leicht zu entstehen, wenn das Kapital eintritt.

1.3 Aktuelle Leistung und Verfügbarkeit

Häufig verwendete homomorphe Verschlüsselungsbibliotheken:

ZAMA TFHE Performance:

Zum Beispiel: Die 256-Bit-Addition und die Subtraktion von ZAMA TFHE dauern etwa 200 ms, und die Berechnung der Klartext beträgt etwa Zehn bis Hunderte von Nanosekunden, und die FHE-Berechnungsgeschwindigkeit beträgt etwa 10^6-mal langsamer als die Berechnung des einfachen Textes.Einige optimierte Operationen sind etwa 1.000 -mal langsamer als in Pingwen.Natürlich ist es unfair, eine Chiffretextberechnung mit einer Klartextberechnung zu vergleichen.Die Privatsphäre hat einen Preis, geschweige denn die ideale Technologie für den Schutz der Privatsphäre wie vollständig homomorph.

Zama plant, F & E zu bestehenFHes HardwareUm die Leistung weiter zu verbessern.

1.4 Mehrere technische Forschungsanweisungen von FHE+Web3

Web3 ist dezentralisiert, und es gibt viele technische Anweisungen, die bei der Kombination des vollständigen Homomorphismus und Web3, wie beispielsweise die folgenden, zu untersuchen.

-

Innovative FHE -Lösungen, Compiler, Bibliothekenbesser, besser, schneller und besser für Blockchain geeignet.

-

Für HardwareVerbesserung der Rechenleistung.

-

FHE + ZKPVerwenden Sie während der Verwendung von Datenschutzberechnungen ZK, um zu beweisen, dass Eingabe und Ausgabe die Bedingungen erfüllen oder beweisen, dass FHE korrekt ausgeführt wird.

-

Anti-Evil-Verhalten von Computerknoten, kann mit Eigenlayer -Wiederholungen usw. kombiniert werden.

-

MPC EntschlüsselungslösungDer gemeinsame Staat wurde verschlüsselt, und die Schlüssel verwenden häufig MPC-Scherben, die ein sicheres und leistungsstarkes Schwellenwertprotokoll erfordern.

-

Datenspeicher -DA -SchichtErfordert eine DA -Schicht mit höherem Durchsatz, und die vorhandene Celestia kann die Anforderungen nicht erfüllen.

Im Allgemeinen glauben wir, dass die vollständige homomorphe Verschlüsselung die bevorstehende Technologie für Datenschutzschutz in der nächsten Generation ist.FHE hat ideale Fähigkeiten zur Schutzschutzschutz, aber es gibt immer noch eine Lücke in der Leistung.Wir glauben, dass die Entwicklung und Reife der Technologie mit dem Eintritt von Crypto Capital sehr beschleunigt wird, genau wie die schnelle Entwicklung von ZK in den letzten Jahren..Der FHE -Track ist unser Layout wert.

2. FHE wird in verschiedenen Datenschutz -Schutzszenarien in Web3 verwendet, unter denen ich mich für die Privatsphäre am optimistischsten für die Privatsphäre befinde.

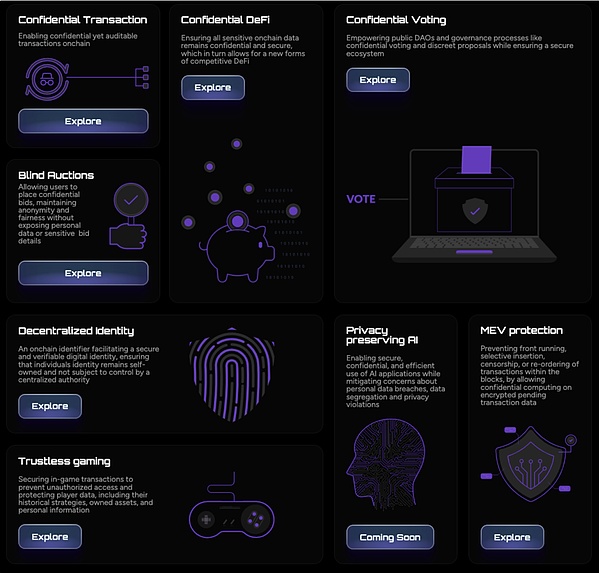

FHE gehört zur Datenschutz -Schutzstrecke.Einfach ausgedrückt, es beinhaltet “Transaktions Privatsphäre Schutz„+“KI -Datenschutzschutz„+“Datenschutzschutz Coprozessor”.

-

Der Schutz des Transaktionsschutzes umfasst auch Datenschutzschutz, Abstimmung, Angebot, Anti-Mev usw.

-

Der Schutz des Datenschutzes für KI umfasst auch eine dezentrale Identitätsidentifizierung sowie den Schutz der Datenschutzbeschäftigung anderer KI -Modelle und -daten.

-

Der Koprozessor für Datenschutzschutz soll vollständig homomorphe Ciphertext -Operationen aus der Kette ablegen und schließlich die Ergebnisse an die Kette zurückgeben.

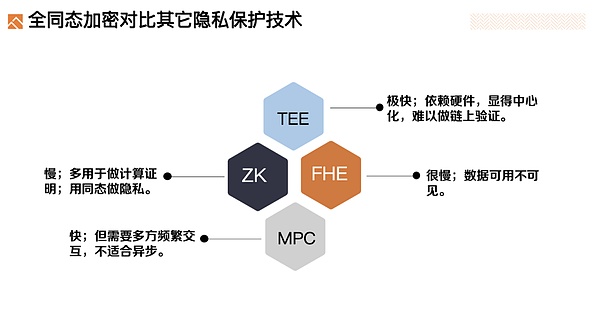

Natürlich gibt es viele Datenschutztechnologien.

-

T -Shirt ist sehr schnell, und es gibt Daten im Klartext und werden in vertrauenswürdiger Hardware berechnet, sodass sie sehr schnell sind.Es stützt sich jedoch auf sichere Hardware und ist tatsächlich ein Hersteller, der Hardware vertraut, nicht Algorithmen, und dieses Vertrauensmodell ist zentralisiert.Darüber hinaus erfordert eine gewisse Überprüfung des TEE -Computing die Networking für TEE -Hersteller zur Fernüberprüfung.Dies eignet sich nicht zur Integration in Blockchain- und On-Ketten-Überprüfung.Da wir eine Überprüfung des Kettens erfordern, können nur die historischen Datenknoten der Blockchain unabhängig abgeschlossen werden und sollten sich nicht auf externe zentralisierte Institutionen verlassen.

-

MPC Secure Multi-Party Computing ist auch eine Multi-Party-Computing-Technologie, die die Privatsphäre schützt.Diese Technologie erfordert jedoch häufig, dass mehrere Parteien gleichzeitig online sind und häufig interagieren, was normalerweise nicht für asynchrone Szenarien wie Blockchain geeignet ist.Wir werden hauptsächlich für das dezentrale Schlüsselmanagement verwendet.Stattdessen ist der private Schlüssel in mehrere Scherben (oder Teile) unterteilt, die auf verschiedenen Geräten bzw. Knoten gespeichert sind.Nur wenn eine Signaturtransaktion erforderlich ist, beteiligen sich mehrere Fragmente über ein Multi-Party-Computing-Protokoll an der Berechnung, um eine Signatur zu erzeugen.

-

Der Beweis von Zk Zero-Wissen wird hauptsächlich zur Berechnung von Berechnungsnachweisen verwendet, was beweist, dass ein bestimmter Berechnungsprozess korrekt ausgeführt und selten für den Schutz des Datenschutzes verwendet wird.Die ZK und die homomorphe Technologie sind ebenfalls untrennbar und der Datenschutzteil verwendet auch homomorphe Technologie.

-

Die vollständig homomorphe Verschlüsselung erfordert keinen Datenaustausch im Ciphertext -Betriebsprozess und kann auf dem Server/Knoten vollständig berechnet werden.Daher gibt es keine MPC-Anforderung, dass der Initiator/Multi-Party Online besser für Blockchain geeignet ist.Und im Vergleich zu Tee ist es vertrauenslos.Der einzige Nachteil ist, dass die Leistung nicht hoch ist.

Solange FHE seine Leistung allmählich verbessert, eignen sich die Funktionen des Datenschutzes für Web3 besser.

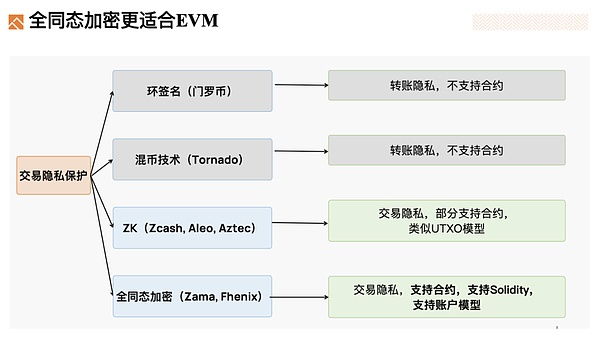

Gleichzeitig ist eine vollständig homomorphe Verschlüsselung in Bezug auf den Datenschutzschutz für Transaktionen auch besser für EVM geeignet.Weil:

-

Ringsignature und Münzmischtechnologie können Verträge nicht unterstützen.

-

Für ZK -Datenschutzprodukte wie Aleo ähneln Datenschutzdaten dem UTXO -Modell, nicht dem EVM -Kontomodell.

-

Eine vollständig homomorphe Verschlüsselung kann sowohl Verträge als auch Kontomodelle unterstützen und kann leicht zu EVM zugegriffen werden.

Im Vergleich dazu ist die volle homomorphe EVM in der Tat sehr attraktiv.

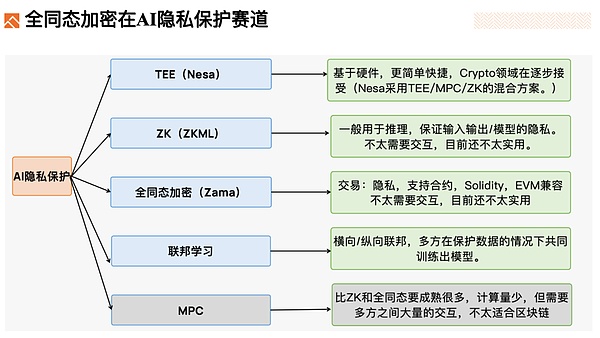

AI Computing ist ursprünglich sehr rechnergestützt.Ich denke, der Datenschutzschutz von AI wird letztendlich eine Tee/MPC/ZK/Semi-Homomorphe Hybridlösung sein.

Im Allgemeinen kann jede homomorphe Verschlüsselung in Web3 verwendet werdenTransaktionsschutzschutz, KI Datenschutzschutz und Datenschutzschutz Coprozessor.Unter ihnen bin ich besonders optimistisch in Bezug auf den Datenschutzschutz EVM, der flexibler ist als vorhandene Ringsignaturen, Münzmischtechnologie und ZK und besser für EVM geeignet ist.

3. Die meisten Projekte werden von diesem Jahr bis zum ersten Quartal des nächsten Jahres im Hauptnetzwerk verfügbar sein.

Wir haben die herausragendsten All-Homomorphen-Verschlüsselungsprojekte auf dem Markt untersucht.

3.1 Zama (Tool)

-

Erzählung: Bietet eine vollständig homomorphe Verschlüsselung für Blockchain und KI

-

Werkzeuge: TFHE-RS, TFHE ROSE-Implementierung

-

Werkzeuge: Beton, Tfhe Compiler

-

Produkt: Beton ML, maschinelles Lernen für Privatsphäre

-

Produkt: FHEVM, ein intelligenter Vertrag, der die Privatsphäre schützt

-

Team: CTO Pascal Paillier, berühmter Kryptograph

-

CTO & amp; Mitbegründer: Pascal Paillier Cryptograph.Er erhielt 1999 einen Doktortitel bei Telecom Paristech und erfand 1999 das kryptografische System Paillier.Er begann 2013, Papiere im Zusammenhang mit der homomorphen Verschlüsselung zu veröffentlichen, und ist eine der Top -Zahlen im Bereich aller Homomorphik.

-

CEO & amp; Mitbegründer: Rand Hindi, der 2011 mit der Bioinformatik-Doktorandin abgeschlossen ist, hat in Datenwissenschaftsprojekten gearbeitet und in ZAMA gearbeitet und in Beratern für mehrere Projekte gearbeitet.

-

Finanzierung: In 4 Jahren sammelte es mehr als 82 Millionen US

-

Am 26. September 2023 wurde die Saatgutrunde von 7 Millionen US -Dollar unter der Leitung von Multicoin Capital und Node Capital, Bankless Ventures, Robot Ventures, Tane Labs, Hackvc und Metaplanet geleitet

3.2 Fhenix (EVM + AI)

-

Erzählung: Coprozessor/L2 fhe Rollup (EVM-kompatible Privatsphäre L2)

-

Produkt: Rollup, das FHE unterstützt, ist ein EVM-kompatibler vertraulicher Smart-Vertrag.Entwickler verwenden Solidität, um DApps zu entwickeln, was auch Datenschutz sicherstellen kann.

-

Produkt: Der Koprozessor, kryptografische Computeraufgaben werden aus der Host -Kette (ob Ethereum, L2 oder L3) aus der Kette abgeladen.Sie verbessern die Effizienz von FHE-basierten Operationen erheblich.

-

Zusammenarbeit: Arbeiten Sie mit Zama mit Zamas FHEVM und Zamas Bibliothek auf Github

-

Kooperation: Mit Eigenlayer arbeiten Rollups Knoten in Eigenlayer erneut

-

Team: Guy Itzhaki hat mehr als 7 Jahre Erfahrung bei Intel und dient als Direktorin der homomorphen Verschlüsselung und Blockchain -Geschäftsentwicklung von Intel.

-

Gründer: Guy Zyskind, PhD -Kandidat des MIT, MSC von MIT im Jahr 2016.Nahm an der Forschung und Entwicklung des Datenschutzvertrags mit MIT Enigma teil und verfügt über starke Forschungs- und Entwicklungsfähigkeiten.

-

CEO: Guy Itzhaki hat 7 Jahre Berufserfahrung bei Intel und hat sehr starke Zeitserfahrung im Bereich des Schutzes des Datenschutzes.Er war Direktor der homomorphen Verschlüsselung und Blockchain -Geschäftsentwicklung von Intel.

-

Prof. Chris, Peikert,Kryptoologen mit allen homomorphen Verschlüsselung.Algorands Kryptographieführer.

-

Finanzierung: 1 Jahr, die jüngste Runde einer Runde, die 15 Millionen gesammelt hat, angeführt von Hack VC, gefolgt von Voraussichten und anderen Institutionen.

-

Im Mai 2024 betrug die A -Runde 15 Millionen US -Dollar, angeführt von Hack VC und gefolgt von Institutionen wie Foresight Ventures.

-

Am 26. September 2023 wurde die Seed -Round von 7 Millionen US -Dollar geführt, wobei Multicoin Capital die Investition führte, wobei Knotenkapital, Bankless Ventures, Robot Ventures, Tane Labs, Hackvc und Metaplanet teilnahmen.

-

Roadmap: 24 Q2 Test Network Release, 25 Q1

-

Im zweiten Quartal 2024 wird das Schwellennetzwerk veröffentlicht.

-

Q3 2024, der Co-Prozessor V0.

-

Q1 2025, Hauptnetzwerk

-

Q3 2025, der Co-Prozessor V1.

3.3 Inco (EVM)

-

Erzählung: Modular Privacy Computing Layer/Support EVM -Kette

-

Produkt: Rollup, das FHE unterstützt, ist ein EVM-kompatibler vertraulicher Smart-Vertrag.Entwickler verwenden Solidität, um DApps zu entwickeln, was auch Datenschutz sicherstellen kann.

-

Zusammenarbeit: Arbeiten Sie mit Zama zusammen, um Zamas FHEVM zu verwenden

-

Team: Gründer Remi GA, Software -Ingenieur in Microsoft und Google im frühen Stadium, und arbeitete am Defi -Projekt der parallelen Finanzen

-

Gründer: Remi Gai, vor 22 Jahren, hatte 6 bis 9 Monate Software -Ingenieurerfahrung bei Microsoft bzw. Google und arbeitete später an der Parallelfinanzierung, des Defi -Projekts.

-

Tech Lead: Amaury A, die Kernentwicklung von Kosmos

-

Finanzierung: Die jüngste Seed -Runde erhöhte 4,5 Millionen, angeführt von 1KX

-

Im Februar 2024 absolvierte Inco Network eine Finanzierungsrunde in Höhe von 4,5 Millionen US . gießen

-

Fortschritt: Das Testnetz wurde am 24. März gestartet und das Hauptnetzwerk wurde in Q4, 24 gestartet

-

Im März 2024 wurde das Testnetzwerk gestartet, um FHEVM zu enthalten.Derzeit gibt es mehrere Beispiele für die Datenschutzschützer, ERC-20, Datenschutzabstimmungen, Blindeschüsse und Privatsphäre.

-

Von Q2 bis Q3 2024 wird das Testnetzwerk einschließlich FHEVM gestartet

-

F4 2024, gehen Sie zur Hauptwebsite

-

Im Jahr 2025 planen wir, FPGA -Hardware zu beschleunigen, in der Hoffnung, TPS von 100 ~ 1000 zu erreichen.

3.4 Mind Network (AI & amp; Depin)

-

Erzählung: Datenschutzschutz und Datenschutzberechnung von Daten.KI- und Depin -Daten und -Modelle.

-

Produkt: Die 23-jährige Erzählung ist der Datenschutzdatensee, die Datenschutzdatenspeicherung und -Computerin.In diesem Jahr wurde der Datenschutzschutz für KI- und Depin -Daten und -modelle angepasst.

-

Zusammenarbeit: Arbeiten Sie mit Zama zusammen, um Zamas volle homomorphe Bibliothek zu verwenden

-

Kooperation: Mit Fhenix, Inco zusammenarbeiten, verwenden Sie FHEVM, um Rollup zu machen

-

Zusammenarbeit: Mit Arweave zusammenarbeiten, um verschlüsselte Daten zu speichern

-

Kooperation: Mit Eigenlayer, Babylon usw. zusammenarbeiten und Service -Service -Knoten restaurierenReferenz: https://mindnetwork.medium.com/fhe-tecured-restaking-layer-scaling-security-for-aidepin-networks-73d5c6e5dda3

-

Team: CTO George war ehemaliger Forscher an der Universität von Cambridge.

-

Mitbegründer & amp;

-

Finanzierung: 2 Jahre, Seed sammelte 2,5 Millionen Yuan und Binance Labs inkubiert

-

Am 20. Juni 2023 hatte Seed Round 2,5 Millionen US -Dollar, angeführt von Binance Labs, und Hashkey, Sevenx und andere nahmen teil.

-

Roadmap: Es war im Testnetz und hat derzeit eine Wiederherstellungsfunktion.

3.5 privasea (ai & amp; Depin)

-

Erzählung: Datenschutzberechnungen von AI und Depin.

-

Produkt: Verwenden Sie FHE, um ML -Modelle zu trainieren.Optimierte TFHE’s Boolean Tore.

-

Produkt: FaceID, Datenschutz geschützte Gesichtserkennung.Für Anti-Witches und KYC

-

Kooperation: Integrieren Sie BNB Greenfield, um verschlüsselte Daten zu speichern

-

Team: CTO Zhuan Cheng, PhD der Universität von Chicago Mathematics, reiche Erfahrung in der Kryptographie -Technologieforschung und -entwicklung.

-

CEO: David Jiao, das KI -Projekt, hat einst mehr als 20 Millionen Yuan gesammelt, und das Blockchain -Projekt hat mehr als 4 Millionen Yuan gesammelt.

-

CTO Zhuan Cheng, PhD der Universität von Chicago, verfügt über eine umfangreiche Erfahrung in der Kryptographie -Forschung und -entwicklung.

-

Finanzierung: 1 Jahr, Saatgut machte 5 Millionen Yuan und Binance Labs inkubiert

-

Im März 2024 betrug Seed Round 5 Millionen US -Dollar, Binance Labs inkubiert, MH Ventures, K300, Gate Labs, 1NVST und andere an der Investition teil.

-

Roadmap: Test Network V2 wurde am 24. April veröffentlicht und das Hauptnetz in 24 Q3 wurde veröffentlicht.

-

Januar 2024, Testnet v1.

-

April 2024, Testnet v2.

-

Q3 2024, tge.

3.6 Optalysys (Werkzeuge)

Erzählung: Homomorphe Verschlüsselungshardware.

Nach den oben genannten Informationen zu urteilen, stellt ZAMA diese Projekte eine Kern-Open-Source-Bibliothek mit vollständig homomorpher Verschlüsselung zur Verfügung und ist derzeit ein wohlverdankter Pionier und die stärkste Technologie.Zama hat jedoch noch nicht angegeben, dass es einen Münzausgabeplan hat, also haben wir uns auf Fhinex konzentriert.

FHinex wird mit Datenschutzschutz geschützte EVM implementieren und in Smart-Verträgen geschützte Datenschutzvertreter umsetzen.Sie planen, einen Fhenix L2 zu bauen, ein EVM mit voller homomorpher Privatsphäre.Bereitstellung von Transaktionen und Defi usw. Datenschutzschützer anbieten.Dieser L2 ist auch mit einem Schwellenwert für einige Verschlüsselungs- und Entschlüsselungsvorgänge ausgestattet.

Das Fhinex -Team hat eine starke technische Stärke.

Kurz gesagt, wir glauben, dass vollständig homomorphe Verschlüsselungsprojekte wie Zama und Fhinex ideale Instrumente für Datenschutzschutz in die Blockchain bringen können.