Autor: Maggie @ Foresight Ventures

TLDR:

-

El cifrado homomórfico completo es la próxima generación de tecnología de protección de la privacidad que está a punto de aumentar, y vale la pena nuestro diseño.El FHE tiene capacidades ideales de protección de la privacidad, pero todavía hay una brecha en su rendimiento.Creemos que con la entrada del capital criptográfico, el desarrollo y la madurez de la tecnología se acelerarán en gran medida, al igual que el rápido desarrollo de ZK en los últimos años.

-

El cifrado totalmente homomórfico se puede utilizar en Web3 para la protección de la privacidad de la transacción, la protección de la privacidad de IA y los coprocesadores de protección de la privacidad.Entre ellos, soy particularmente optimista sobre la protección de la privacidad EVM, que es más flexible y más adecuado para EVM que las firmas de anillo existentes, la tecnología de mezcla de monedas y ZK.

-

Hemos investigado varios proyectos de FHE sobresalientes en la actualidad, la mayoría de los cuales estarán disponibles en la red principal desde este año hasta el primer trimestre del próximo año.Entre estos proyectos, Zama tiene la tecnología más fuerte, pero aún no ha declarado que tiene planes de emitir monedas.Además, creemos que FHENIX es el mejor proyecto entre ellos.

1. FHE es una tecnología ideal de protección de la privacidad

1.1 El papel de FHE

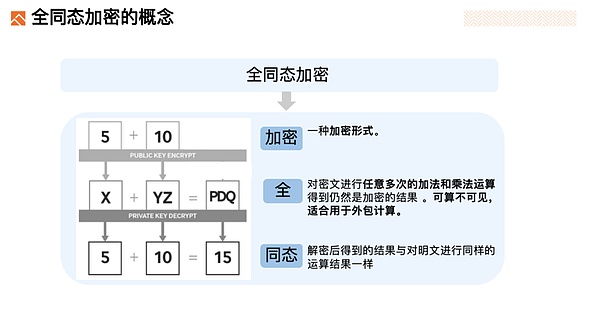

El cifrado totalmente homomórfico es una especie deForma encriptada, permite a las personas realizar cualquier número de operaciones de adición y multiplicación en el texto cifrado para obtener los resultados que aún están encriptados, y los resultados obtenidos al descifrarlas son los mismos que los del texto sin formato.Implementar datos«Se puede considerar invisible».

Totalmente Homomorfic es particularmente adecuado para la subcontratación de la computación..

En términos simples, por ejemplo, ejecuta una empresa y los datos de la empresa son muy valiosos.Entonces puedes:

-

Los datos son completamente encriptados homomórficos y se convierten en texto cifrado antes de cargarse en el servidor en la nube.Por ejemplo, los números 5 y 10 en la figura anterior se encriptarán en cifrado y se expresarán como «x» y «yz».

-

Cuando necesite realizar operaciones en datos, por ejemplo, si desea agregar dos números 5 y 10, solo necesita dejar que el texto cifrado «x» y «yz» en el servidor en la nube realice la realización de texto de formación especificada por algoritmo + operación correspondiente Para una operación determinada, el resultado de texto cifrado obtenido es «PDQ».

-

Después de descargar el resultado de este texto cifrado del servidor en la nube, el texto sin formato se obtiene después del descifrado.Encontrará que este resultado del texto plano es el resultado de cálculo de 5 + 10.

El texto plano solo aparece aquí, y todos los datos de texto cifrado almacenados y calculados en el servidor en la nube son datos de texto cifrado.De esta manera, no tiene que preocuparse por la fuga de datos.Este enfoque para la protección de la privacidad es ideal.

-

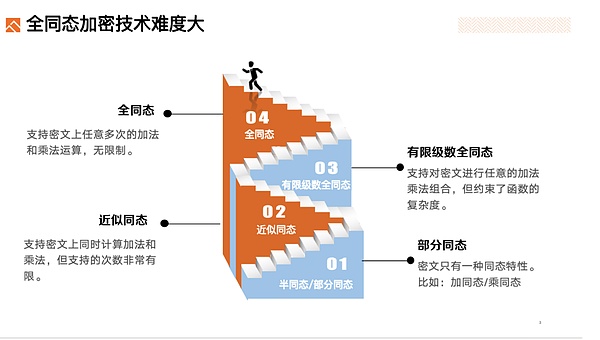

Cifrado semi-homomórfico: El semi-homomorfismo es fácil y más práctico.El semi-homomorfismo se refiere al hecho de que el texto cifrado tiene solo una característica homomórfica, como: homomorfismo aditivo/homomorfismo de multiplicación.

-

Aproximadamente homomórfico: nos permite calcular la adición y la multiplicación simultáneamente en el texto cifrado, pero el número de veces que admite es muy limitado.

-

Series finitas totalmente encriptación homomórfica: Permítanos realizar combinaciones arbitrarias de adición y multiplicación en el texto cifrado, sin un límite en el número de veces.Pero existe un nuevo límite de complejidad superior que limita la complejidad de la función.

-

Cifrado totalmente homomórfico: Debe admitir cualquier número de operaciones de suma y multiplicación, sin la limitación de la complejidad y el número de veces.

Todo el cifrado homomórfico es el más difícil e ideal aquí, y se llama el «santo grial de la criptoología»«.

1.2 Historia

El cifrado totalmente homomórfico tiene una larga historia

-

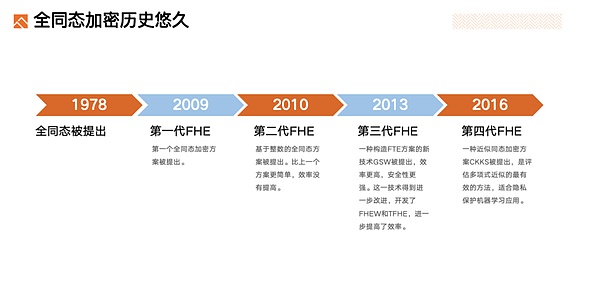

1978: Se ha propuesto el concepto de cifrado homomórfico total.

-

2009(Primera generación): se propuso la primera solución totalmente homomórfica.

-

2011(Segunda generación): se propuso un esquema homomórfico total basado en enteros.Es más simple que la solución anterior y no ha mejorado la eficiencia.

-

2013(Tercera generación): Se propuso una nueva tecnología para construir soluciones FTE GSW, con mayor eficiencia y mayor seguridad.Esta tecnología se ha mejorado aún más, y se han desarrollado FHEW y TFHE, mejorando aún más la eficiencia.

-

2016(Cuarta generación): Se propuso un esquema de cifrado homomórfico similar y es el método más efectivo para evaluar la aproximación polinomial, especialmente adecuada para aplicaciones de aprendizaje automático protegido por la privacidad.

Los algoritmos utilizaron las bibliotecas de cifrado homomórficas comúnmente que actualmente admiten principalmente algoritmos de tercera generación y cuarta generación.La innovación de algoritmo, la optimización de ingeniería, la aceleración de blockchain y el hardware son fáciles de surgir a medida que el capital entra.

1.3 Rendimiento y disponibilidad actuales

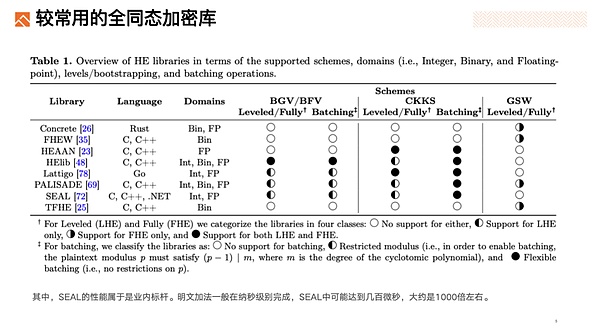

Bibliotecas de cifrado homomórficas de uso común:

Zama tfhe actuación:

Por ejemplo: la adición de 256 bits y la resta del ZAMA TFHE toman aproximadamente 200 ms, y el cálculo del texto plano es de aproximadamente decenas a cientos de nanosegundos, y la velocidad de cálculo de la FHE es aproximadamente 10^6 veces más lenta que el cálculo del texto plano.Algunas operaciones optimizadas son aproximadamente 1,000 veces más lentas que las de Pingwen.Por supuesto, es injusto comparar un cálculo de texto cifrado con un cálculo de texto sin formato.La privacidad tiene un precio, y mucho menos la tecnología ideal de protección de la privacidad, como totalmente homomórfica.

Zama planea pasar R&DHardware de FHEPara mejorar aún más el rendimiento.

1.4 Varias direcciones de investigación técnica de FHE+Web3

Web3 está descentralizado, y hay muchas instrucciones técnicas para estudiar al combinar el homomorfismo completo y la web3, como la siguiente.

-

Soluciones innovadoras de FHE, compiladores, bibliotecas, haciendo que sea mejor, más rápido y más adecuado para blockchain.

-

Hardware, mejorar el rendimiento informático.

-

FHE + ZKP, mientras usa los cálculos de privacidad de la FHE, use ZK para demostrar que la entrada y la salida cumplen con las condiciones, o demostrar que el FHE se ejecuta correctamente.

-

Comportamiento anti-maldad de nodos informáticos, se puede combinar con el reaguito de Eigenlayer, etc.

-

Solución de descifrado de MPC, El estado compartido ha sido encriptado, y las claves a menudo usan fragmentos MPC, que requieren un protocolo de descifrado de umbral seguro y de alto rendimiento.

-

Capa DA de almacenamiento de datos, requiere una capa DA de mayor rendimiento, y la Celestia existente no puede cumplir con los requisitos.

En general, creemos que el cifrado totalmente homomórfico es la próxima tecnología de protección de la privacidad de próxima generación.El FHE tiene capacidades ideales de protección de la privacidad, pero todavía hay una brecha en su rendimiento.Creemos que con la entrada del capital criptográfico, el desarrollo y la madurez de la tecnología se aceleran en gran medida, al igual que el rápido desarrollo de ZK en los últimos años..La pista de FHE vale nuestro diseño.

2. FHE se usa en varios escenarios de protección de la privacidad en Web3, entre los cuales soy más optimista sobre la privacidad EVM.

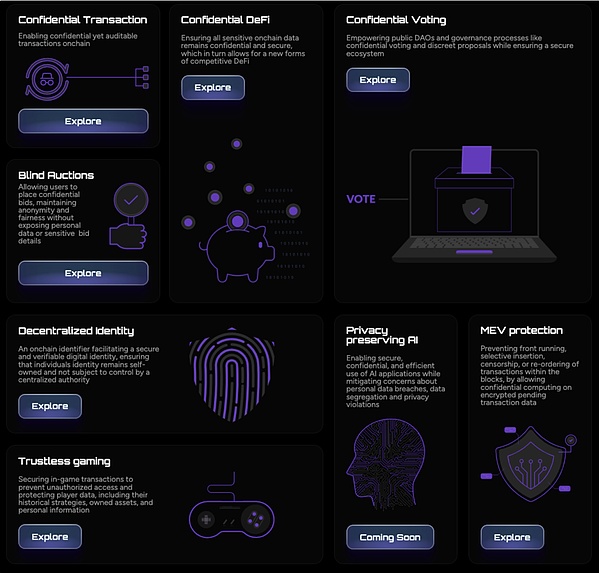

Pertenece a la pista de protección de la privacidad.En pocas palabras, incluye «Protección de la privacidad de la transacción«+»AI Protección de la privacidad«+»Coprocesador de protección de la privacidad«.

-

La protección de la privacidad de la transacción también incluye protección de la privacidad, votación, licitación, anti-MEV, etc.

-

La protección de la privacidad de IA también incluye la identificación de identidad descentralizada, así como la protección de la privacidad de otros modelos y datos de IA.

-

El coprocesador de protección de la privacidad debe colocar operaciones de texto de cifrado totalmente homomórficos de la cadena y finalmente devolver los resultados a la cadena.

Por supuesto, hay muchas tecnologías de protección de la privacidad.

-

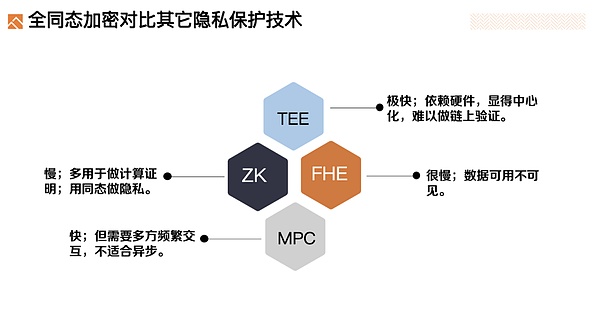

La TEE es muy rápida y los datos existe en texto plano y se calculan en hardware de confianza, por lo que es muy rápido.Pero se basa en hardware seguro, y en realidad es un fabricante que confía en el hardware, no los algoritmos, y este modelo de confianza está centralizado.Además, alguna verificación informática de TEE requiere redes para los fabricantes de TEE para verificación remota.Esto no es adecuado para la integración en blockchain y verificación en la cadena.Debido a que requerimos una verificación en la cadena, solo los nodos de datos históricos de la cadena de bloques pueden completarse de forma independiente y no deben confiar en instituciones centralizadas externas.

-

MPC Secure Multi-Party Computing también es una tecnología informática multipartidista que protege la privacidad.Sin embargo, esta tecnología a menudo requiere que varias partes estén en línea al mismo tiempo e interactúen con frecuencia, lo que generalmente no es adecuado para escenarios asincrónicos como blockchain.Se usamos principalmente para la gestión de clave descentralizada.En cambio, la clave privada se divide en múltiples fragmentos (o piezas) que se almacenan en diferentes dispositivos o nodos, respectivamente.Solo cuando se requiere una transacción de firma, múltiples fragmentos participarán en el cálculo a través de un protocolo de computación múltiple para generar una firma.

-

La prueba de conocimiento cero ZK se usa principalmente para hacer pruebas de cálculo, lo que demuestra que un cierto proceso de cálculo se ejecuta correctamente y rara vez se usa para la protección de la privacidad.La tecnología ZK y el homomórfica también son inseparables, y la parte de protección de la privacidad también utiliza tecnología homomórfica.

-

El cifrado totalmente homomórfico no requiere el intercambio de datos en el proceso de operación de texto cifrado, y se puede calcular completamente en el servidor/nodo.Por lo tanto, no existe un requisito de MPC de que el iniciador/multipartidista en línea sea más adecuado para blockchain.Y en comparación con la Tee, es confiable.El único inconveniente es que el rendimiento no es alto.

Por lo tanto, siempre que la FHE mejore gradualmente su rendimiento, sus capacidades de protección de la privacidad son más adecuadas para Web3.

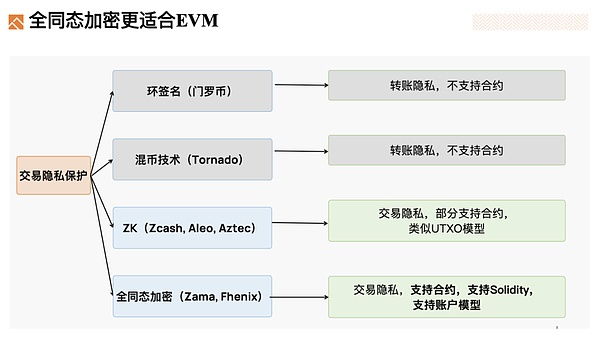

Al mismo tiempo, en términos de protección de la privacidad de transacción, el cifrado totalmente homomórfico también es más adecuado para EVM.porque:

-

La firma de anillo y la tecnología de mezcla de monedas no pueden soportar contratos.

-

Para los proyectos de protección de privacidad ZK como Aleo, los datos de privacidad son similares al modelo UTXO, no el modelo de cuenta EVM.

-

El cifrado totalmente homomórfico puede admitir contratos y modelos de cuentas, y se puede acceder fácilmente a EVM.

En comparación, el EVM homomórfico completo es realmente muy atractivo.

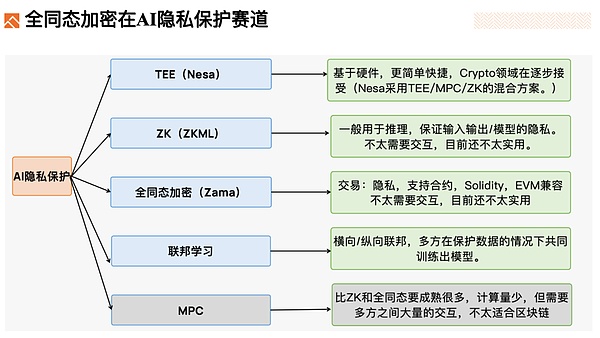

La computación de IA es originalmente muy computacional.Creo que la protección de la privacidad de AI será en última instancia una solución híbrida semi-homomórfica TEE/MPC/ZK/semi-homomórfica.

En general, todo el cifrado homomórfico se puede usar en Web3Protección de privacidad de transacción, protección de privacidad de IA y coprocesador de protección de la privacidad.Entre ellos, soy particularmente optimista sobre la protección de la privacidad EVM, que es más flexible que las firmas de anillo existentes, la tecnología de mezcla de monedas y ZK y es más adecuado para EVM.

3. La mayoría de los proyectos de la FHE estarán disponibles en la red principal de este año al primer trimestre del próximo año.

Hemos investigado los proyectos de cifrado totalmente homomórficos más destacados en el mercado hoy.

3.1 Zama (herramienta)

-

Narrativa: proporciona un cifrado totalmente homomórfico para blockchain y ai

-

Herramientas: TFHE-RS, TFHE Rust Implementation

-

Herramientas: concreto, compilador

-

Producto: Concreto ML, aprendizaje automático que protege la privacidad

-

Producto: FHEVM, un contrato inteligente que protege la privacidad

-

Equipo: CTO Pascal Paillier, famoso criptógrafo

-

CTO & amp;Obtuvo un título de doctorado de Telecom Paristech en 1999 e inventó el sistema criptográfico Paillier en 1999.Comenzó a publicar documentos relacionados con el cifrado homomórfico en 2013, y es una de las principales figuras en el campo de todos los homomórficos.

-

CEO & amp;

-

Financiamiento: en 4 años, recaudó más de US $ 82 millones, y la última ronda de una ronda de financiamiento fue de 73 millones, liderada por Mulicoin Capital y Protocol Labs

-

El 26 de septiembre de 2023, la ronda de semillas fue dirigida por US $ 7 millones, dirigida por Mulicoin Capital, y Node Capital, Bankless Ventures, Robot Ventures, Tane Labs, Hackvc y Metaplanet

3.2 FHENIX (EVM + AI)

-

Narrativa: Coprocesador/L2 FHE Rollup (privacidad compatible con EVM L2)

-

Producto: Rollup, que admite el FHE, es un contrato inteligente confidencial compatible con EVM.Los desarrolladores usan la solidez para desarrollar DAPPS, lo que también puede garantizar la privacidad de los datos.

-

PRODUCTO: Coprocesador, las tareas de computación criptográfica se descargan de la cadena de host (ya sea Ethereum, L2 o L3) para descargar desde la cadena.Mejoran enormemente la eficiencia de las operaciones basadas en la FHE.

-

Cooperación: trabajar con Zama, usando el FHEVM de Zama y la biblioteca de Zama en Github

-

Cooperación: Cooperar con Eigenlayer, los nodos de Rollup deben ser una recuperación en Eigenlayer

-

Equipo: Guy Itzhaki tiene más de 7 años de experiencia en Intel y se desempeña como director del cifrado homomórfico de Intel y el desarrollo comercial de blockchain.

-

Fundador: Guy Zyskind, candidato a doctorado del MIT, MSC del MIT en 2016.Participó en la investigación y el desarrollo del acuerdo de privacidad del MIT Enigma y tiene fuertes capacidades de investigación y desarrollo.

-

CEO: Guy Itzhaki tiene 7 años de experiencia laboral en Intel y tiene una experiencia de tiempo muy fuerte en el campo de la protección de la privacidad.Se desempeñó como director del cifrado homomórfico de Intel y el desarrollo empresarial de blockchain.

-

Prof. Chris, Peikert,Criptourogista con todo el cifrado homomórfico.Líder de criptografía de Algorand.

-

Financiamiento: 1 año, la última ronda de una ronda recaudó 15 millones, dirigida por Hack VC, seguida de Foresight Ventures y otras instituciones.

-

En mayo de 2024, la ronda A fue de 15 millones de dólares estadounidenses, liderados por Hack VC, y seguido de instituciones como Foresight Ventures.

-

El 26 de septiembre de 2023, la ronda de semillas fue dirigida por 7 millones de dólares estadounidenses, con un capital multicoins liderando la inversión, con Node Capital, Bankless Ventures, Robot Ventures, Tane Labs, Hackvc y Metaplanet participando.

-

Hoja de ruta: lanzamiento de la red de prueba 24 Q2, 25 Q1

-

En el segundo trimestre de 2024, se lanzará la red de umbral.

-

P3 2024, coprocesador V0.

-

Q1 2025, red principal

-

P3 2025, Co-procesador V1.

3.3 Inco (EVM)

-

Narrativa: capa de computación de privacidad modular/Soporte EVM Cadena

-

Producto: Rollup, que admite el FHE, es un contrato inteligente confidencial compatible con EVM.Los desarrolladores usan la solidez para desarrollar DAPPS, lo que también puede garantizar la privacidad de los datos.

-

Cooperación: trabaja con Zama para usar el FHEVM de Zama

-

Equipo: Fundador Remi GA, ingeniero de software en Microsoft y Google en la etapa inicial, y trabajó en el proyecto Defi de Finanzas Paralelas

-

Fundador: Remi Gai, hace 22 años, tuvo 6 a 9 meses de experiencia en ingeniería de software en Microsoft y Google, respectivamente, y luego trabajó en el proyecto Defi Finance, Defi.

-

LED TECHO: Amaury A, Cosmos Core Development

-

Financiamiento: la última ronda de semillas recaudó 4.5 millones, dirigido por 1KX

-

En febrero de 2024, Inco Network completó una ronda de financiamiento semillas de $ 4.5 millones, dirigida por 1KX, Circle Ventures, Robot Ventures, Portal VC, Alliance Dao, Big Brain Holdings, Symbolic, GSR, Polygon Ventures, Dae Dalus, Matter Labs y Fenbushi . elenco

-

Progress: la red de prueba se lanzó el 24 de marzo, y la red principal se lanzó en el cuarto trimestre, 24

-

En marzo de 2024, la red de pruebas se lanzó para incluir FHEVM.Actualmente, hay varios ejemplos de ERC-20 que protegen la privacidad, la votación de privacidad, el tiroteo a ciegas y la privacidad.

-

Desde el segundo trimestre hasta el tercer trimestre de 2024, se lanzará la red de prueba, incluido FHEVM

-

P4 2024, vaya al sitio web principal

-

En 2025, planeamos acelerar el hardware FPGA, con la esperanza de lograr TP de 100 ~ 1000.

3.4 Mind Network (AI & amp; Depin)

-

Narrativa: Protección de la privacidad y cálculo de la privacidad de los datos.AI y Depin Datos y modelos.

-

PRODUCTO: La narrativa de 23 años es el lago de datos de privacidad, el almacenamiento y la computación de datos protegidos por la privacidad.Este año, se ha ajustado la protección de la privacidad para los datos y modelos de AI y DEPIN.

-

Cooperación: Trabaje con Zama para usar la biblioteca homomórfica completa de Zama

-

Cooperación: Coopere con FHenix, Inco, use FHEVM para hacer el rollup

-

Cooperación: Coopere con Arweave para almacenar datos cifrados

-

Cooperación: Cooperar con Eigenlayer, Babilonia, etc., y reiniciar nodos de servicioReferencia: https://mindnetwork.medium.com/fhe-secued–restaking-layer-scaling-security-for-ai-depin-networks-73d5c6e5dda3

-

Equipo: CTO George fue un ex investigador de la Universidad de Cambridge.

-

Cofundador & amp;

-

Financiamiento: 2 años, Seed recaudó 2,5 millones de yuanes, y Binance Labs incubados

-

El 20 de junio de 2023, la ronda de semillas tenía US $ 2.5 millones, liderados por Binance Labs, y Hashkey, Sevenx y otros participaron.

-

Hoja de ruta: ha estado en la red de pruebas y actualmente tiene una función de reposo.

3.5 Privasea (ai & amp; depin)

-

Narrativa: AI y Depin Cálculos de privacidad.

-

Producto: Use FHE para entrenar modelos ML.Las puertas booleanas optimizadas de TFHE.

-

Producto: FaceID, reconocimiento facial protegido por la privacidad.Para anti-witches y kyc

-

Cooperación: Integre BNB Greenfield para almacenar datos cifrados

-

Equipo: CTO Zhuan Cheng, PhD de Matemáticas de la Universidad de Chicago, experiencia rica en investigación y desarrollo de tecnología de criptografía.

-

CEO: David Jiao, el proyecto AI una vez recaudó más de 20 millones de yuanes y el Proyecto Blockchain ha recaudado más de 4 millones de yuanes.

-

CTO Zhuan Cheng, PhD de Matemáticas de la Universidad de Chicago, tiene una rica experiencia en la investigación y el desarrollo de la criptografía.

-

Financiamiento: 1 año, Seed recaudó 5 millones de yuanes y Binance Labs incubados

-

En marzo de 2024, la ronda de semillas fue de 5 millones de dólares estadounidenses, Binance Labs incubados, MH Ventures, K300, Gate Labs, 1NVST y otros participaron en la inversión.

-

Roadmap: Test Network V2 se lanzó el 24 de abril, y se lanzó la red principal en 24 Q3.

-

Enero de 2024, Testnet V1.

-

Abril de 2024, Testnet V2.

-

P3 2024, TGE.

3.6 Optalysys (herramientas)

Narrativa: Hardware de cifrado homomórfico.

A juzgar por la información anterior, Zama proporciona a estos proyectos una biblioteca central de código abierto de cifrado totalmente homomórfico, y actualmente es un merecido pionero y una tecnología más fuerte.Sin embargo, Zama aún no ha declarado que tiene un plan de emisión de monedas, por lo que nos centramos en Fhinex.

FHINEX implementará EVM protegido por la privacidad e implementará contratos inteligentes protegidos por la privacidad.Planean construir un Fhenix L2, un EVM con privacidad homomórfica completa.Proporcionar transacciones de protección de privacidad y defi, etc.Este L2 también está equipado con una red umbral para algunas operaciones de cifrado y descifrado;

El equipo de FHINEX tiene una fuerte fuerza técnica.

En resumen, creemos que los proyectos de cifrado totalmente homomórficos como Zama y FHINEX pueden aportar herramientas ideales de protección de la privacidad para blockchain.