Auteur: Maggie @ Foresight Ventures

TLDR:

-

Le chiffrement homorphe complet est la prochaine génération de technologie de protection de la vie privée qui est sur le point d’augmenter, et cela vaut notre disposition.FHE a des capacités de protection de la vie privée idéales, mais il y a toujours une lacune dans ses performances.Nous pensons qu’avec l’entrée du capital cryptographique, le développement et la maturité de la technologie seront considérablement accélérés, tout comme le développement rapide de ZK ces dernières années.

-

Le chiffrement entièrement homorphe peut être utilisé dans le Web3 pour la protection de la confidentialité des transactions, la protection de la protection de la confidentialité et les coprocesseurs de protection de la vie privée de l’IA.Parmi eux, je suis particulièrement optimiste quant à la protection de la vie privée EVM, qui est plus flexible et plus adapté à l’EVM que les signatures annulaires existantes, la technologie de mélange de pièces et le ZK.

-

Nous avons enquêté sur plusieurs projets exceptionnels à l’heure actuelle, dont la plupart seront disponibles sur le réseau principal de cette année au premier trimestre de l’année prochaine.Parmi ces projets, Zama a la technologie la plus forte mais n’a pas encore déclaré qu’elle prévoyait d’émettre des pièces.De plus, nous pensons que Fhenix est le meilleur projet parmi eux.

1. Fhe est une technologie de protection de la vie privée idéale

1.1 Le rôle de

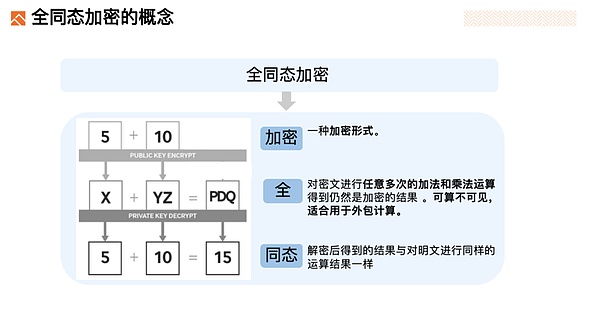

Le cryptage entièrement homomorphe est une sorte deForme cryptée, il permet aux gens d’effectuer un certain nombre d’opérations d’addition et de multiplication sur le texte chiffré pour obtenir les résultats qui sont encore cryptés, et les résultats obtenus par les décryptations sont les mêmes que ceux du texte clair.Mettre en œuvre des données« Il peut être considéré comme invisible. »

Entièrement homorphe, est particulièrement adapté à l’externalisation de l’informatique..

En termes simples, par exemple, vous exécutez une entreprise et les données de l’entreprise sont très précieuses.Ensuite, vous pouvez:

-

Les données sont entièrement homomorphes et converties en chiffre d’affaires avant de télécharger sur le serveur cloud.Par exemple, les nombres 5 et 10 dans la figure ci-dessus seront cryptés en texte chiffré et exprimés en « x » et « yz ».

-

Lorsque vous devez effectuer des opérations sur des données, par exemple, si vous souhaitez ajouter deux nombres 5 et 10, il vous suffit de laisser l’opération «X» et «YZ» sur le serveur cloud À une certaine opération, le résultat du texte chiffré obtenu est « PDQ ».

-

Après avoir téléchargé le résultat de ce texte chiffré à partir du serveur cloud, le texte clair est obtenu après décryptage.Vous constaterez que ce résultat de texte brut est le résultat de calcul de 5 + 10.

-

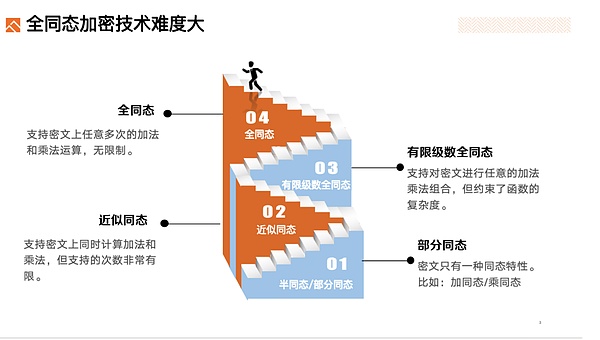

Cryptage semi-homomorphe: Le semi-homomorphisme est facile et plus pratique.Le semi-homomorphisme fait référence au fait que le texte chiffré n’a qu’une seule caractéristique homomorphe, telle que: l’homomorphisme additif / l’homomorphisme de la multiplication.

-

Approximativement homomorphe: nous permet de calculer simultanément l’addition et la multiplication sur le texte chiffré, mais le nombre de fois qu’il prend en charge est très limité.

-

Série finie cryptage entièrement homomorphe: Permettez-nous d’effectuer des combinaisons arbitraires d’addition et de multiplication sur le texte chiffré, sans limite au nombre de fois.Mais il existe une nouvelle limite de complexité supérieure qui limite la complexité de la fonction.

-

Cryptage entièrement homorphe: Il doit prendre en charge n’importe quel nombre d’opérations d’addition et de multiplication, sans limitation de complexité et de nombre de fois.

-

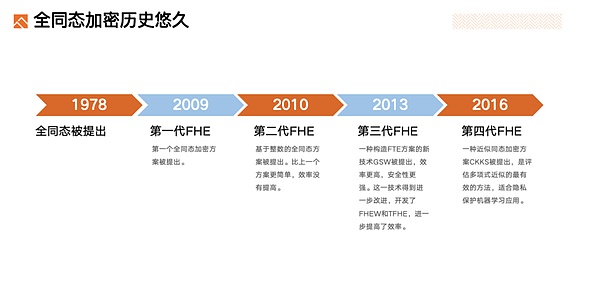

1978: Le concept de cryptage homorphe total a été proposé.

-

2009(Première génération): La première solution tout-homorphe a été proposée.

-

2011(Deuxième génération): Un schéma homorphe total basé sur des entiers a été proposé.Il est plus simple que la solution précédente et n’a pas amélioré l’efficacité.

-

2013(Troisième génération): Une nouvelle technologie pour construire des solutions FTE GSW a été proposée, avec une efficacité plus élevée et une plus grande sécurité.Cette technologie a été encore améliorée et Fhew et TFHE ont été développés, améliorant encore l’efficacité.

-

2016(Quatrième génération): Un schéma de chiffrement homomorphe similaire CKKS a été proposé et est la méthode la plus efficace pour évaluer l’approximation polynomiale, en particulier adaptée aux applications d’apprentissage automatique protégées par la confidentialité.

-

Solutions innovantes, compilateurs, bibliothèques, rendre plus meilleur, plus rapide et plus adapté à la blockchain.

-

Fhe, améliorer les performances informatiques.

-

Fhe + zkp, tout en utilisant les calculs de confidentialité FHE, utilisez ZK pour prouver que l’entrée et la sortie remplissent les conditions ou prouvent que FHE est exécuté correctement.

-

Comportement anti-évil des nœuds informatiques, peut être combiné avec la main-d’œuvre eigen, etc.

-

Solution de décryptage MPC, L’état partagé a été crypté et les clés utilisent souvent des éclats de MPC, nécessitant un protocole de décryptage de seuil sécurisé et haute performance.

-

Stockage de données DA Couche, nécessite une couche DA de débit plus élevée, et le Celestia existant ne peut pas répondre aux exigences.

-

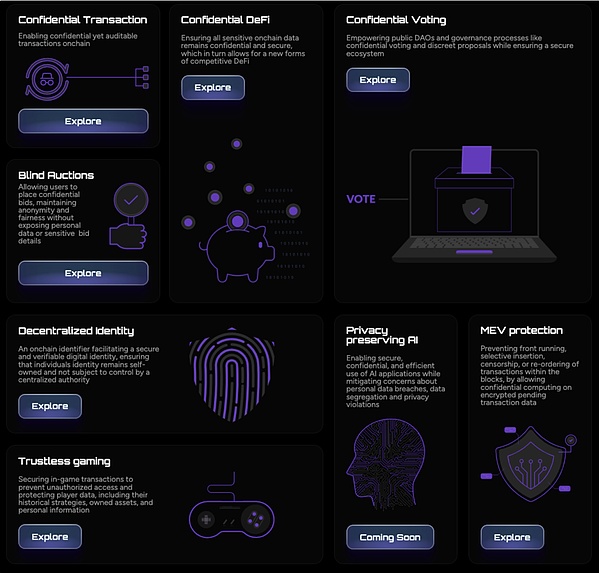

La protection de la confidentialité des transactions comprend également la protection de la vie privée, le vote, les enchères, les anti-MEV, etc.

-

La protection de la confidentialité de l’IA comprend également une identification d’identité décentralisée, ainsi que la protection de la vie privée des autres modèles et données d’IA.

-

Le coprocesseur de protection de la vie privée est de placer des opérations de texte chiffré entièrement homomorphes et enfin de renvoyer les résultats à la chaîne.

-

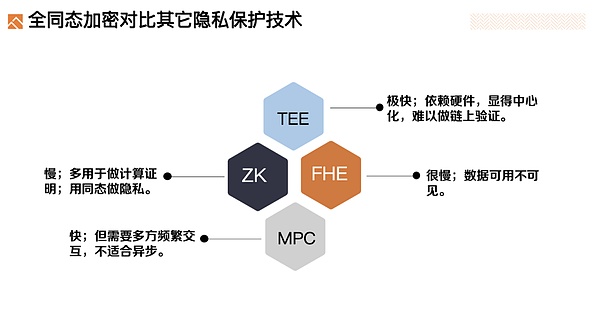

Le tee est très rapide et les données existent en texte brut et sont calculées dans le matériel de confiance, donc il est très rapide.Mais il s’appuie sur du matériel sécurisé et est en fait un fabricant qui fait du matériel de confiance, pas des algorithmes, et ce modèle de confiance est centralisé.De plus, une vérification de l’informatique TEE nécessite un réseautage pour les fabricants de TEE pour une vérification à distance.Cela ne convient pas à l’intégration dans la blockchain et la vérification sur chaîne.Parce que nous avons besoin de vérification en chaîne, seuls les nœuds de données historiques de la blockchain peuvent être achevés indépendamment et ne devraient pas compter sur des institutions centralisées externes.

-

MPC Secure Multi-party Computing est également une technologie informatique multipartite qui protège la confidentialité.Cependant, cette technologie nécessite souvent que plusieurs parties soient en ligne en même temps et interagissent fréquemment, ce qui ne convient généralement pas aux scénarios asynchrones tels que la blockchain.Nous sommes principalement utilisés pour la gestion des clés décentralisées.Au lieu de cela, la clé privée est divisée en plusieurs éclats (ou parties) qui sont stockés respectivement sur différents appareils ou nœuds.Ce n’est que lorsqu’une transaction de signature est requise que plusieurs fragments participeront au calcul via un protocole informatique multipartite pour générer une signature.

-

ZK Zero-Knowledge Preuve est principalement utilisé pour faire des preuves de calcul, prouvant qu’un certain processus de calcul est exécuté correctement et rarement utilisé pour la protection de la vie privée.ZK et la technologie homorphe sont également inséparables et la partie de protection de la vie privée utilise également la technologie homomorphe.

-

Le cryptage entièrement homorphe entièrement ne nécessite pas d’échange de données dans le processus de fonctionnement du texte chiffré et peut être calculé complètement sur le serveur / nœud.Par conséquent, il n’y a aucune exigence MPC que l’initiateur / multi-parti en ligne convient plus à la blockchain.Et par rapport au tee, il est sans confiance.Le seul inconvénient est que les performances ne sont pas élevées.

-

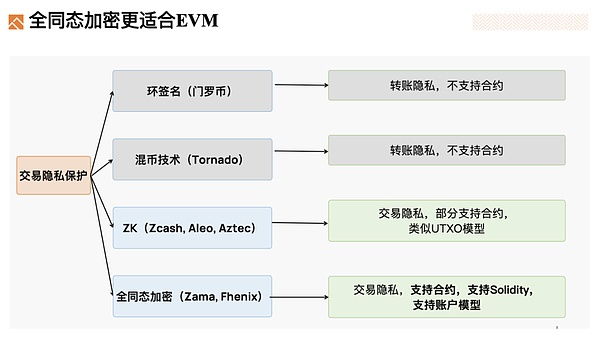

La technologie de mélange de signature et de pièces de monnaie ne peut pas prendre en charge les contrats.

-

Pour les projets de protection de la vie privée ZK tels que ALEO, les données de confidentialité sont similaires au modèle UTXO, pas le modèle de compte EVM.

-

Le chiffrement entièrement homorphe peut prendre en charge les contrats et les modèles de compte et peut être facilement accessible dans EVM.

-

NARRATION: fournit un cryptage entièrement homomorphe pour la blockchain et l’IA

-

Outils: TFHE-RS, TFHE RUST Implémentation

-

Outils: béton, compilateur tfhe

-

Produit: Concrete ML, Machine Learning Protecting Protect

-

Produit: FHEVM, un contrat intelligent qui protège la confidentialité

-

Équipe: CTO Pascal Paillier, célèbre cryptographe

-

CTO & AMP; co-fondateur: Pascal Paillier Cryptographe.Il a obtenu un doctorat de Telecom Paistech en 1999 et a inventé le système cryptographique PAILlier en 1999.Il a commencé à publier des articles liés au chiffrement homomorphe en 2013 et est l’un des meilleurs chiffres du domaine de toutes les homomorphes.

-

Le PDG & AMP; co-fondateur: Rand Hindi, diplômé de l’UCL en 2011 avec Bioinformatics PhD, a travaillé dans des projets de science des données et a travaillé à Zama et a travaillé dans des conseillers pour plusieurs projets.

-

Financement: En 4 ans, il a levé plus de 82 millions de dollars américains, et la dernière série de financement était de 73 millions, dirigée par Multicoin Capital et Protocol Labs

-

Le 26 septembre 2023, Seed Round a été dirigé par 7 millions de dollars américains, dirigé par Multicoin Capital, et Node Capital, Bankless Ventures, Robot Ventures, Tane Labs, HackVC et Metaplanet

-

NARRATION: FHE COPROCESSEUR / L2 FHE ROLLUP (intimité compatible EVM L2)

-

Produit: Rollup, qui prend en charge FHE, est un contrat intelligent confidentiel compatible EVM.Les développeurs utilisent la solidité pour développer des DAPP, ce qui peut également garantir la confidentialité des données.

-

Produit: le coprocesseur, les tâches informatiques cryptographiques sont déchargées de la chaîne hôte (qu’il s’agisse d’Ethereum, L2 ou L3) à décharger de la chaîne.Ils améliorent considérablement l’efficacité des opérations basées sur FHE.

-

Coopération: Travaillez avec Zama, en utilisant le FHEVM de Zama, et sur Github est la bibliothèque Zama de Fork

-

Coopération: coopérer avec Eigenlayer, les nœuds de Rollup doivent être remis en place dans Eigenlayer

-

Équipe: Guy Itzhaki a plus de 7 ans d’expérience chez Intel et est directeur du chiffrement homomorphe d’Intel et du développement commercial de la blockchain.

-

Fondateur: Guy Zyskind, candidat au doctorat du MIT, MSC du MIT en 2016.A participé à la recherche et au développement de l’accord de confidentialité du MIT Enigma et possède de solides capacités de recherche et de développement.

-

PDG: Guy Itzhaki possède 7 ans d’expérience professionnelle chez Intel et possède une très forte expérience dans le domaine de la protection de la vie privée.Il a été directeur du chiffrement homorphe d’Intel et du développement commercial de la blockchain.

-

Prof. Chris, Peikert,Cryptoologiste avec tout chiffrement homomorphe.Leader de la cryptographie d’Algorand.

-

Financement: 1 an, le dernier cycle d’une ronde a levé 15 millions, mené par Hack VC, suivi de Foresight Ventures et d’autres institutions.

-

En mai 2024, le tour A était de 15 millions de dollars américains, dirigée par Hack VC, et suivi de institutions telles que Foresight Ventures.

-

Le 26 septembre 2023, Seed Round a été dirigé par 7 millions de dollars américains, avec Multicoin Capital menant l’investissement, avec Node Capital, Bankless Ventures, Robot Ventures, Tane Labs, HackVC et Metaplanet participant.

-

Feuille de route: 24 Q2 Test Network Release, 25 Q1

-

Au Q2 2024, le réseau de seuil sera publié.

-

Q3 2024, FHE CO-Processor V0.

-

Q1 2025, réseau principal

-

Q3 2025, FHE CO-ProCesseur V1.

-

NARRATION: Couche informatique de confidentialité modulaire / support Chain EVM

-

Produit: Rollup, qui prend en charge FHE, est un contrat intelligent confidentiel compatible EVM.Les développeurs utilisent la solidité pour développer des DAPP, ce qui peut également garantir la confidentialité des données.

-

Coopération: Travaillez avec Zama pour utiliser le FHEVS de Zama

-

Équipe: le fondateur REMI GA, ingénieur logiciel à Microsoft et Google à un stade précoce, et a travaillé sur le projet Defi de la finance parallèle

-

Fondateur: Remi Gai, il y a 22 ans, a connu 6 à 9 mois d’expérience en ingénieur logiciel chez Microsoft et Google, respectivement, et a ensuite travaillé sur le projet Finance parallel Finance.

-

Place de technologie: Amaury A, Cosmos Core Development

-

Financement: Le dernier tour de semences a augmenté 4,5 millions, mené par 1kx

-

En février 2024, Inco Network a achevé un cycle de financement de 4,5 millions de dollars, mené par 1kx, Circle Ventures, Robot Ventures, Portal VC, Alliance Dao, Big Brain Holdings, Symbolic, GSR, Polygon Ventures, Dae Dalus, Matter Labs et Fenbushi . casting

-

Progrès: Le réseau de test a été lancé le 24 mars et le réseau principal a été lancé au quatrième trimestre, 24

-

En mars 2024, le réseau de test a été lancé pour inclure le FHEVM.Actuellement, il existe plusieurs exemples de protection de la confidentialité ERC-20, de vote de confidentialité, de tir à l’aveugle et de confidentialité.

-

Du Q2 au troisième trimestre 2024, le réseau de test sera lancé, y compris FHEVM

-

Q4 2024, allez sur le site Web principal

-

En 2025, nous prévoyons d’accélérer le matériel FPGA, dans l’espoir d’atteindre des TPs de 100 ~ 1000.

-

NARRATION: Protection de la vie privée et calcul des données.Données et modèles AI et Depin.

-

Produit: Le récit de 23 ans est le lac de données de confidentialité, le stockage et l’informatique protégées par la confidentialité.Cette année, la protection de la vie privée des données et des modèles de l’IA et de DePin a été ajustée.

-

Coopération: Travaillez avec Zama pour utiliser la bibliothèque homorphe complète de Zama

-

Coopération: coopérer avec Fhenix, Inco, utilisez FHEVM pour faire du rollup

-

Coopération: coopérer avec Arweave pour stocker des données cryptées

-

Coopération: coopérer avec la gaieté propre, Babylone, etc., et les nœuds de service de réapprovisionnementRéférence: https://mindnetwork.medium.com/fhe-secured-restaking-layer-scaling-security-for-ai-depin-networks-73d5c6e5dda3

-

Équipe: CTO George était un ancien chercheur à l’Université de Cambridge.

-

Co-fondateur & AMP;

-

Financement: 2 ans, les semences ont augmenté 2,5 millions de yuans et les laboratoires de binance incubés

-

Le 20 juin 2023, Seed Round avait 2,5 millions de dollars US, mené par Binance Labs, et Hashkey, Sevenx et d’autres ont participé.

-

Feuille de route: il a été sur le réseau de test et a actuellement une fonction de retenue.

-

NARRATION: Calculs de confidentialité de l’IA et de DePin.

-

Produit: utilisez FHE pour former des modèles ML.Portes booléennes de TFHE optimisées.

-

Produit: FACEID, reconnaissance faciale protégée par la confidentialité.Pour les anti-voleurs et KYC

-

Coopération: intégrer BNB Greenfield pour stocker les données cryptées

-

Équipe: CTO Zhuan Cheng, Université de Chicago Mathematics PhD, Rich Experience in Cryptography Technology Research and Development.

-

PDG: David Jiao, le projet de l’IA, a une fois levé plus de 20 millions de yuan et le projet de blockchain a levé plus de 4 millions de yuans.

-

Le CTO Zhuan Cheng, PhD en mathématiques de l’Université de Chicago, a une expérience riche en recherche et développement de la cryptographie.

-

Financement: 1 an, les semences ont augmenté 5 millions de yuans et des laboratoires de binance incubés

-

En mars 2024, Seed Round était de 5 millions de dollars américains, Binance Labs Incubated, MH Ventures, K300, Gate Labs, 1NVST et autres ont participé à l’investissement.

-

TEMOP RADE: Test Network V2 a été publié le 24 avril et le réseau principal en 24 Q3 a été publié.

-

Janvier 2024, Testnet V1.

-

Avril 2024, Testnet v2.

-

Q3 2024, TGE.

Le texte brut apparaît uniquement ici, et toutes les données de texte chiffré stockées et calculées sur le serveur cloud sont des données de texte chiffré.De cette façon, vous n’avez pas à vous soucier de la fuite de données.Cette approche de la protection de la vie privée est idéale.

Tout le cryptage homorphe est le plus difficile et le plus idéal ici, et est appelé le « Saint Graal de la cryptoologie »».

1.2 HISTOIRE

Le cryptage entièrement homomorphe a une longue histoire

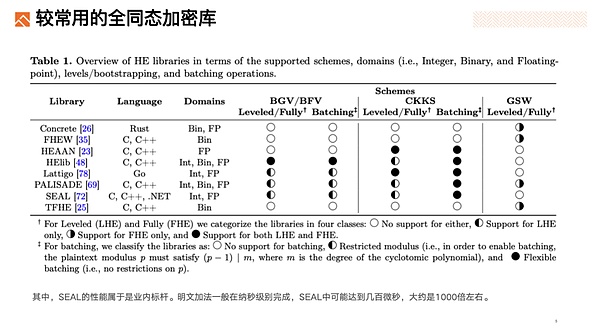

Les algorithmes couramment utilisés les bibliothèques de chiffrement homomorphes prennent actuellement en charge principalement les algorithmes de troisième génération et de quatrième génération.L’innovation de l’algorithme, l’optimisation de l’ingénierie, les adaptables à la blockchain et l’accélération matérielle sont faciles à émerger alors que le capital entre.

1.3 Performances et disponibilité actuelles

Bibliothèques de chiffrement homomorphe couramment utilisées:

Zama tfhe Performance:

Par exemple: l’addition et la soustraction de 256 bits de Zama TFHE prennent environ 200 ms, et le calcul du texte brut est d’environ des dizaines à des centaines de nanosecondes, et la vitesse de calcul est environ 10 ^ 6 fois plus lente que le calcul du texte brut.Certaines opérations optimisées sont environ 1 000 fois plus lentes que celles de Pingwen.Bien sûr, il est injuste de comparer un calcul de texte chiffré avec un calcul en texte clair.La confidentialité a un prix, sans parler de la technologie idéale de protection de la vie privée telle que complètement homomorphe.

Zama prévoit de passer la R&DMatériel de FHEpour améliorer encore les performances.

1.4 Plusieurs orientations de recherche technique de FHE + web3

WEB3 est décentralisé, et il existe de nombreuses directions techniques pour étudier lors de la combinaison de l’homomorphisme complet et du Web3, comme les suivants.

En général, nous pensons que le chiffrement entièrement homorphe est la prochaine technologie de protection de la vie privée de nouvelle génération.FHE a des capacités de protection de la vie privée idéales, mais il y a toujours une lacune dans ses performances.Nous pensons qu’avec l’entrée du capital cryptographique, le développement et la maturité de la technologie seront considérablement accélérés, tout comme le développement rapide de ZK ces dernières années..La piste fhe vaut notre disposition.

2. FHE est utilisé dans divers scénarios de protection de la vie privée dans Web3, parmi lesquels je suis le plus optimiste quant à la vie privée EVM.

FHE appartient à la piste de protection de la vie privée.Autrement dit, il comprend «Protection de confidentialité des transactions« + »Protection de la vie privée de l’IA« + »Coprocesseur de protection de la vie privée».

Bien sûr, il existe de nombreuses technologies de protection de la vie privée.

Par conséquent, tant que FHE améliore progressivement ses performances, ses capacités de protection de la vie privée conviennent plus à WEB3.

Dans le même temps, en termes de protection de la vie privée des transactions, le chiffrement entièrement homorphe est également plus adapté à l’EVM.parce que:

En comparaison, le EVM homorphe complet est en effet très attrayant.

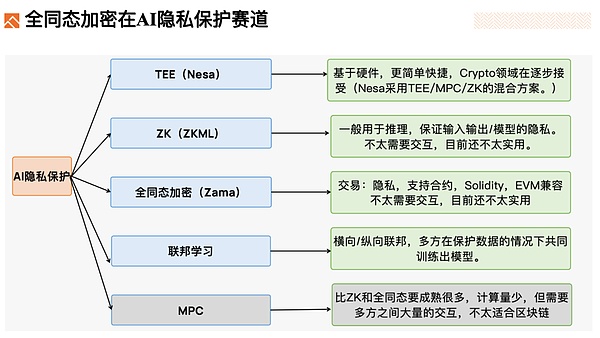

L’informatique AI est à l’origine très consommatrice de puissance.Je pense que la protection de la vie privée d’Ai sera finalement une solution hybride Tee / MPC / ZK / semi-homomorphe.

En général, tout le cryptage homomorphe peut être utilisé dans web3Protection de confidentialité des transactions, Coprocesseur de protection de la vie privée et de la vie privée de l’IA.Parmi eux, je suis particulièrement optimiste quant à la protection de la protection de la vie privée EVM, qui est plus flexible que les signatures annuelles existantes, la technologie de mélange de pièces et ZK et convient plus à EVM.

3. La plupart des projets FHE seront disponibles sur le réseau principal de cette année au premier trimestre de l’année prochaine.

Nous avons enquêté sur les projets de chiffrement les plus exceptionnels entièrement homorphes sur le marché aujourd’hui.

3.1 Zama (outil)

3.2 FHENIX (EVM + AI)

3.3 Inco (EVM)

3.4 Network mental (AI & AMP; DEPIN)

3.5 PRIVASEA (AI & AMP; DEPIN)

3.6 Optalysys (outils)

NARRATION: matériel de cryptage homomorphe.

À en juger par les informations ci-dessus, Zama fournit à ces projets une bibliothèque de base open source de chiffrement entièrement homomorphe, et est actuellement un pionnier bien mérité et une technologie la plus forte.Cependant, Zama n’a pas encore déclaré qu’il avait un plan d’émission de pièces, nous nous sommes donc concentrés sur Fhinex.

Fhinex mettra en œuvre l’EVM protégée par la confidentialité et mettra en œuvre des contrats intelligents protégés par la confidentialité.Ils prévoient de construire un FHENIX L2, un EVM avec une intimité homomorphe complète.Fournir des transactions de protection de la confidentialité et Defi, etc.Ce L2 est également équipé d’un réseau de seuil pour certaines opérations de cryptage et de décryptage; et Fhenix construira également un co-processeur, un réseau informatique entièrement homomorphe qui peut servir des chaînes EVM autres que FHENIX et fournir des services informatiques entièrement homomorphes.

L’équipe Fhinex a une forte force technique.

En bref, nous pensons que des projets de chiffrement entièrement homomorphes tels que Zama et Fhinex peuvent apporter des outils de protection de la vie privée idéaux à la blockchain.