Fuente: bitslab

1. Prefacio

Este informe es producido conjuntamente por Tonbit, una marca subsidiaria de la compañía de seguridad blockchain BitsLab y Tonx.Con el desarrollo continuo y la aplicación generalizada de la tecnología blockchain, el ecosistema TON continúa mostrando un fuerte impulso de crecimiento en 2024, atrayendo la atención de una gran cantidad de desarrolladores, inversores y usuarios.

En 2024, Ton Ecosystem continuó haciendo un progreso significativo en la innovación tecnológica, la implementación de aplicaciones y la construcción de la comunidad, consolidando aún más su posición en el campo Blockchain.Sin embargo, con el rápido desarrollo del ecosistema, los problemas de seguridad se están volviendo cada vez más prominentes.Ante las amenazas de seguridad en constante evolución, cómo prevenir y responder de manera efectiva se ha convertido en un problema importante en el ecosistema TON.

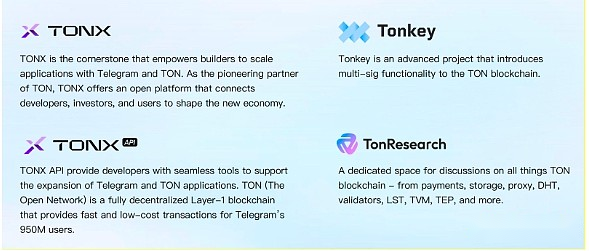

Tonbit siempre se compromete a garantizar la estabilidad y la seguridad del ecosistema TON a través de servicios de auditoría profesional y soluciones de seguridad.Desde 2021, los miembros de Tonbit se han centrado en el ecosistema TON y han lanzado proyectos como Tonx, Tonx API, Tonkey, Ton Research.Este informe revisa el historial de desarrollo del ecosistema TON en detalle, resume los principales incidentes de seguridad que han ocurrido en los últimos seis meses, analiza sus causas e impactos, y presenta las correspondientes medidas preventivas y sugerencias de mejora futura.

Esperamos que a través de este informe, podamos proporcionar referencias valiosas a los participantes en el ecosistema TON, promover el desarrollo saludable del ecosistema y mejorar la importancia de la seguridad de blockchain por parte de todas las partes.Gracias a todos los socios que apoyan y participan en la construcción del ecosistema TON, trabajemos juntos para esforzarnos por construir un ecosistema blockchain más seguro, transparente y próspero.

2. Descripción general de la ecología de toneladas

2.1 Introducción al ecosistema de toneladas

● Introducción y arquitectura básicas

Ton es la abreviatura de la red abierta, un protocolo de blockchain y de comunicación digital diseñado por Telegram.Su objetivo es construir una plataforma blockchain rápida, segura y escalable para proporcionar a los usuarios aplicaciones y servicios descentralizados.Al combinar las funciones de comunicación de la tecnología blockchain y el telegrama, TON logra las características de alto rendimiento, alta seguridad y alta escalabilidad.Admite a los desarrolladores a construir varias aplicaciones descentralizadas y proporciona soluciones de almacenamiento distribuidas.En comparación con las plataformas de blockchain tradicionales, TON tiene una velocidad y rendimiento de procesamiento más rápido, y adopta el mecanismo de consenso de prueba de estaca.Como una plataforma de blockchain innovadora y potencial, TON está impulsando el desarrollo de criptomonedas y aplicaciones descentralizadas.

2.2 Por qué elegir tonel

Mientras compiten con la fuerte liquidez y la comunidad de Bitcoin y Ethereum, los desafíos permanecen a pesar de los muchos problemas que estas blockchains aún tienen en su estado temprano.

La tríada blockchain propuesta por Vitalik Buterin describe los desafíos que enfrentan la red de la capa 1 para equilibrar la seguridad, la escalabilidad y la eficiencia simultáneamente.Se deben hacer compensaciones (al menos en la etapa inicial).Tomando Bitcoin como ejemplo, podemos ver que la prueba de trabajo (POW) proporciona una fuerte seguridad y una mayor descentralización, pero tiene transacciones más lentas y tarifas más altas.Ethereum todavía enfrenta altas tarifas de gas durante la congestión de la red a pesar de su reciente migración a la prueba de estaca (POS) y admite más soluciones de capa 2, como el optimismo y el árbitro.

En resumen, hay pocas cadenas (ya sea la capa 1 o la capa 2) que compitan con los bancos tradicionales e instituciones financieras bajo su status quo, sin mencionar obtener una ventaja en incentivos equilibrados y pragmáticos como la privacidad y la seguridad.

2.2.1 Arquitectura de POS flexible y fasco

Al igual que Solana y Ethereum, TON adopta un mecanismo de consenso de prueba de estaca.Sin embargo, el diseño clave y la implementación de TON lo ponen por adelantado en el rendimiento y la versatilidad.Su contrato inteligente de Turing-Complete es un ejemplo, la cadena de bloques asíncronas de Ton introduce conceptos como el tiempo de lamport y los esquemas de clasificación no convencionales.

Las transacciones de Lightning Fast y de bajo costo de Ton están alimentadas por la arquitectura flexible y fugacable de la cadena.Esta arquitectura le permite escalar fácilmente sin perder el rendimiento.El fragmento dinámico implica fragmentos individuales desarrollados inicialmente con sus respectivos propósitos que pueden ejecutarse simultáneamente y prevenir atrasos a gran escala.El tiempo de bloque de tonelada es de 5 segundos, y el tiempo de determinación final es inferior a 6 segundos.

La infraestructura existente se divide en dos partes principales:

Cadena principal (Masterchain)

Responsable de manejar todos los datos importantes y críticos del acuerdo, incluidos los parámetros y los valores actuales.Esto incluye la dirección del verificador y la cantidad de monedas verificadas.Además, también contiene datos para varias cadenas de trabajo y cadenas de fragmentos.En la cadena de bloques de múltiples capas, la cadena principal es la más importante;

Cadena de trabajo

La cadena secundaria conectada a la cadena principal.Contiene toda la información de transacción y varios contratos inteligentes registrados.Sin embargo, cada cadena de trabajo puede tener diferentes reglas.Esto significa diferentes máquinas virtuales (VM) con diferentes formatos de direcciones, diferentes formatos de transacción y contratos inteligentes específicos.Debido a esto, la Ton Blockchain se puede llamar una cadena de bloques heterogénea.

2.2.2 Casos de uso extendidos y ventajas

La Fundación TON es una DAO dirigida por la comunidad Ton Core, que brinda varios apoyo para proyectos en el ecosistema TON.Este apoyo incluye el apoyo a los desarrolladores a través de actividades y hackatones, proporcionando programas de incentivos de liquidez para proyectos Defi y más.

Según los informes de desarrolladores recientes, los desarrolladores activos mensuales aumentaron en un 8%, mientras que los contribuyentes de repositorios relacionados con TON de abiertos en GitHub crecieron un 50% anual.Esto muestra que la comunidad está creciendo y fomentando la colaboración y la innovación.

Ton Connect 2.0 Inicie

La versión de TON Connect 2.0 marca un hito importante, que proporciona a los usuarios una forma intuitiva de conectar sus billeteras y aplicaciones favoritas.Impulsado por Tonkeeper Wallet y Openmask, ha sido adoptado por más de 14 servicios, todos los cuales han ayudado a crear una mejor experiencia de usuario.

Mejorar la confianza y la fiabilidad con el verificador de toneladas

Ton Verificador, un verificador de contratos inteligente creado por el equipo de Orbs, ahora está abierto a los miembros de la comunidad, lo que permite a los desarrolladores verificar la integridad de sus contratos antes de la implementación.

BluePrint – Aliados de desarrolladores

Ton ha lanzado BluePrint, un entorno simple diseñado para ayudar a los desarrolladores a escribir, probar e implementar contratos inteligentes.Blueprint simplifica todo el proceso y facilita que los ingenieros se construyan en TON.

Kit de herramientas de desarrollador de sandbox

Este último conjunto de herramientas extiende la funcionalidad de TON para una amplia gama de casos de uso desde el negocio hasta el gobierno.Sandbox Toolkit faculta el desarrollo de contratos inteligentes convencionales, allanando el camino para una adopción más amplia.

Versión beta del lenguaje tacto: adoptar el futuro

El lenguaje de programación TACT respaldado por Steve Korshakov y la comunidad TACT ha lanzado con éxito la versión beta.La documentación concisa fomenta el aprendizaje y la retroalimentación de la comunidad, promoviendo un entorno de programación más fuerte.

Internacionalización de la sociedad de toneladas

La comunidad TON también ha lanzado centros internacionales en Lisboa, Bangkok, Hyderabad (India) y Barcelona para compartir ideas y acelerar el desarrollo de proyectos.Se espera que aparezcan más centros en todo el mundo, invitando a las personas interesadas a participar en esta emocionante causa.

Plan de incentivos de liquidez defi

Este es un enfoque gradual basado en hitos que proporciona fondos para proyectos.El programa tiene como objetivo lograr la sostenibilidad orgánica en el campo Defi dentro del ecosistema TON.

2.3 Descripción general de la dirección y objetivos de desarrollo de toneladas en 2024

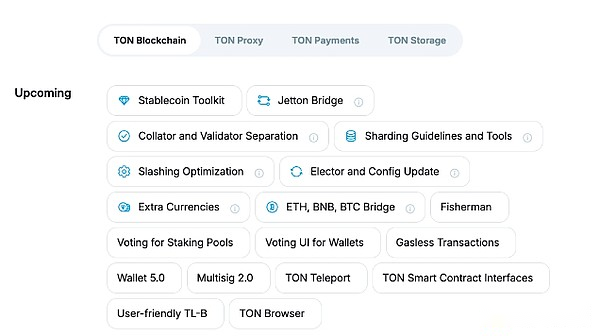

La hoja de ruta de desarrollo de TON contiene muchos planes interesantes, como kits de herramientas Stablecoin, herramientas de fragmentación y puentes nativos de BTC, ETH y BNB.

Sin transacción de tarifa de gas

Actualmente, ninguna otra cadena ofrece transacciones sin gas, por lo que TON podría revolucionar el espacio blockchain y atraer a más usuarios de otros ecosistemas.TON puede subsidiar las tarifas de gas en ciertas situaciones, como billeteras de telegrama o transferencias de USDT, para atraer a más usuarios para usar TON para las necesidades diarias.

Nodo de verificación separado del nodo de embalaje

Esta es una actualización importante a la escalabilidad de Ton.El embalaje significa recolectar transacciones, verificarlas y ponerlas en un bloque.Con este fin, el nodo necesita almacenar y monitorear continuamente todo el estado de la red, todos los saldos de todas las direcciones en la cadena de bloques TON.

Ton planea atraer a 500 millones de usuarios de telegrama para 2028 y usar fragmentos para proporcionar suficiente tiempo de ejecución de transacciones y bajas tarifas de transacción.A través del fragmento, la cadena de bloques se divide en varias cadenas de fragmentos.2 cadenas de fragmentos proporcionan 2X rendimiento, 4 cadenas de fragmentos proporcionan 4x, y así sucesivamente.

Cada cadena de fragmentos tendrá su propio subconjunto de nodos de verificación para empaquetar y verificar bloques.Estos nodos de verificación deben rotar con frecuencia subconjuntos para garantizar la seguridad.El problema es: en el caso de la rotación aleatoria, los nodos de verificación tendrán que almacenar el estado de cada fragmento, no solo su propio estado de fragmentos.El almacenamiento del estado de 1 millón de cuentas requiere un servidor poderoso, y almacenar el estado de 500 millones de cuentas en un solo lugar es imposible.

Para resolver este problema, el equipo de TON propuso dividir la verificación y el empaque en dos roles: el nodo de empaque solo almacena el estado de su cadena de fragmentos y empaqueta los bloques, mientras que el nodo de verificación asignado a la cadena de fragmentos solo verifica y los signos dentro de un cierto Bloque de período de período.De esta manera, la carga y el riesgo se distribuirán de manera uniforme, y TON se puede escalar para acomodar a miles de millones de usuarios.

En la documentación oficial, no se mencionan recompensas de compromiso.Aunque solo los nodos de verificación crearán riesgos en la verificación de bloques (los nodos de verificación deben prometer una cierta cantidad de criptomoneda al participar en consenso y verificar bloques. Si su comportamiento no cumple con el acuerdo, algunos o todos los fondos prometidos pueden ser causados por Los recortes punitivos, llamados «mecanismos de castigo» o «recorte»), que se llama «riesgo»), pero los nodos empaquetados también deben ser recompensados por almacenar el estado y generar bloques.

Aunque el proceso de verificación se vuelve más complicado y la tasa de emisión anual de tonelada es fija, la tasa de rendimiento anual de compromiso (APY) cambiará.A medida que más personas apostaban, el APY original era tan alto como 25% ahora, es del 3.4%.

Guía y herramientas de fragmentos

Ton se convirtió en uno de los primeros blockchains en utilizar eficientemente la tecnología de fragmentación, gracias a un excelente equipo de desarrolladores.Los intercambios centralizados, los sistemas de pago e incluso los servicios y aplicaciones de TON requieren herramientas y documentos dedicados para implementar el soporte de fragmentación porque esta es una tecnología con la que no están familiarizados.Es por eso que los desarrolladores de toneladas esperan lanzar estas herramientas en el futuro cercano.

Optimización del mecanismo de castigo

El mecanismo de castigo es un castigo por los nodos de verificación que no se ejecutan: Miss Blocks, frecuentemente fuera de línea, e incluso intenta empujar las transacciones fraudulentas a los bloques.

Actualmente, TON utiliza un mecanismo de queja para castigar los nodos de verificación por mala conducta.Cualquier participante de la red puede presentar una queja con evidencia y responsabilizar los nodos de verificación incorrectos.

La optimización del mecanismo de castigo introducirá mejores sistemas para detectar y castigar los nodos de verificación de mala conducta, mejorando así la robustez de TON.Esto se implementará en varios pasos: primero, el protocolo de compromiso móvil no se verá afectado por la pena de los nodos de verificación, y se garantizará la recompensa del usuario.La penalización se asignará a la tonelada proporcionada por el acuerdo de replanteo líquido, reduciendo ligeramente la tasa de rendimiento anual promedio.

Actualizaciones de contrato electoral y de configuración

TON Taking, Liquid Futking y la gobernanza en la cadena se logran a través de contratos inteligentes.Los Tonstakers también usan estos contratos para agrupar toneladas, proporcionar toneladas para los nodos de verificación y distribuir recompensas entre los usuarios.

Esta actualización del contrato de elección y configuración permitirá a nuestros usuarios votar sobre las propuestas de la red, hacer que la red sea más abierta a todos y aumentar el valor de cada usuario.

Ton Stablecoin Toolkit

El kit de herramientas Stablecoin permitirá a cualquiera emitir stablecoins algorítmicos vinculados a monedas fiduciarias locales: GBP, EUR, New Zealand Dollar, etc.

Dada la integración de TON con Telegram, las billeteras incorporadas y la reciente decisión de compartir ganancias publicitarias con los propietarios de canales, podemos especular que Telegram puede agregar pagos locales de stablecoin al servicio incorporado.

Puente Jetton

Ton ya tiene puentes para las cadenas de Ethereum y BNB para unir $ ton y monedas populares como ETH, BNB y USDC.El puente Jetton permitirá a los usuarios enviar tokens TON (como Tston) a otras cadenas.

Puente ETH, BNB y BTC

Aunque hay un puente de terceros, es razonable lanzar un puente oficial para introducir criptomonedas importantes a TON.

Tokens no nativos

En el ecosistema de cadena de bloques TON, $ TON actúa como un token nativo, y sus usos específicos incluyen, entre otros, participar en el mecanismo de replanteo de la red y pagar las tarifas de gas requeridas para la ejecución de la transacción.Las funciones interactivas de los tokens de $ TON, como las transacciones y la gestión del saldo, se implementan a través de contratos inteligentes integrados en el protocolo TON.Además, el saldo de $ TON del usuario se registra y almacena correctamente en sus cuentas en la cadena, asegurando la seguridad de las transacciones y la consistencia de los datos.

Los Jetton (como USDT y tokens ordinarios como TSTON) son operados por contratos inteligentes de terceros y no pueden pagar tarifas y apuestas en lugar de $ TON.El saldo del usuario se almacena en estos contratos.

Las monedas adicionales permitirán a los usuarios de toneladas crear tokens nativos que también se almacenarán en sus cuentas.La diferencia más obvia entre monedas adicionales y Jettons es que el comercio de monedas adicionales debe ser 2-3 veces más barata, ya que no implicarán llamadas por contrato.

3. Situación de desarrollo ecológico

3.1 Descripción ecológica

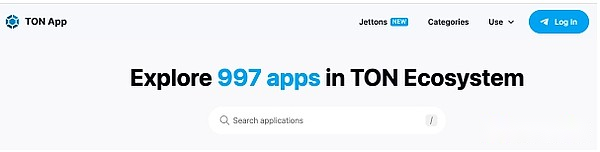

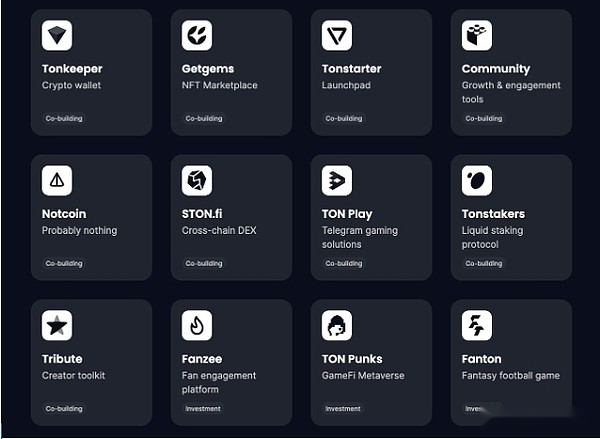

El sitio web oficial de la Fundación TON actualmente muestra casi 1,000 aplicaciones, que cubren una amplia gama de campos, desde finanzas descentralizadas (DEFI) hasta aplicaciones de juegos, redes sociales y herramientas, que muestran la diversidad y vitalidad del ecosistema TON.A través de estos proyectos, la Fundación TON no solo demuestra su liderazgo en la tecnología blockchain, sino que también demuestra su compromiso de impulsar la innovación y promover el desarrollo del ecosistema.Estos proyectos han sido respaldados por el apoyo financiero y la orientación técnica de la Fundación TON, proporcionando a los desarrolladores recursos y plataformas valiosas para ayudarlos a alcanzar sus objetivos creativos y comerciales en la cadena de bloques TON.Esta estrategia integral de soporte e inversión ha permitido que el ecosistema TON continúe creciendo, atrayendo a más y más desarrolladores y usuarios a unirse, estableciendo una base sólida para el desarrollo futuro.

Indicadores del ecosistema clave de 3.2 toneladas

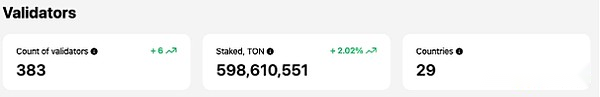

A partir del 27 de julio, el número de nodos de verificación en la cadena de toneladas era de 383, y el número total de $ TON prometido bajo el mecanismo POS fue de más de 590 millones, distribuido en 29 países.

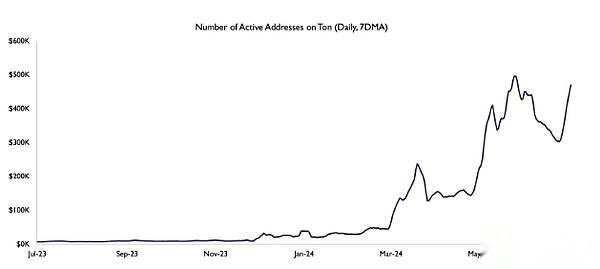

A mediados de julio, el número de direcciones activas diarias en la red TON ha alcanzado los 373,000, un aumento del 5360% interanual.Este aumento significativo refleja la popularidad de la cadena de bloques TON entre los usuarios y la creciente tasa de adopción.

Imagen: TheBlock

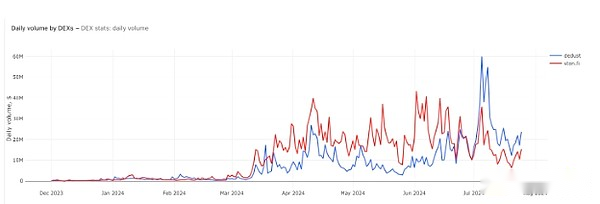

El ecosistema Defi de Ton Network muestra un fuerte impulso de desarrollo y una amplia base de usuarios.Las métricas clave muestran que el número de usuarios independientes ha alcanzado 1.784,089, lo que indica que una gran cantidad de usuarios participan activamente y utilizan servicios Defi en la red TON.Además, la posición bloqueada total (TVL) alcanzó los US $ 706,307,873, una cantidad que no solo refleja la confianza de los usuarios y el reconocimiento del ecosistema TOND de Ton, sino que también muestra su posición significativa en el campo de finanzas blockchain.El número de proveedores de liquidez también llegó a 26,297, demostrando aún más el éxito de la red TON para atraer inversores y promover la liquidez.

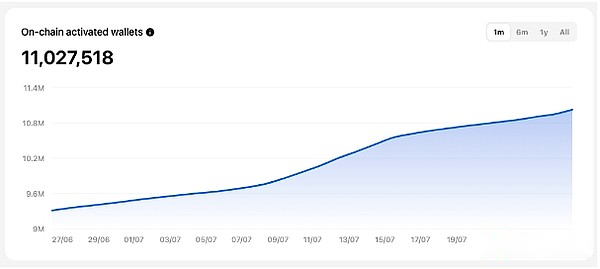

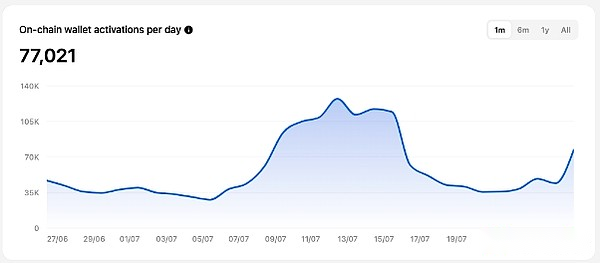

A partir del 27 de julio, el número de billeteras activas en cadena en Ton Network alcanzó 11,027,518, mostrando el gran atractivo de la red y el crecimiento continuo sobre una base basada en el usuario.Además, las activaciones diarias de billetera en la cadena alcanzaron 77,021, lo que indica la actividad continua y la participación de usuarios nuevos y existentes.Mientras tanto, el número de acuñaciones NFT alcanzó 9,324,617, lo que refleja la prosperidad y el desarrollo del ecosistema TON en la creación y el comercio de activos digitales.Juntos, estos datos demuestran la fuerte vitalidad de la red TON en la industria blockchain y su ecosistema en constante expansión.

Según las estadísticas de mediados de julio del bloque, más de la mitad de los proyectos en TON se construyeron como robots en Telegram, destacando la estrecha conexión entre Ton y Social Platform Telegram.La integración de TON y Telegram brinda a los desarrolladores un entorno de desarrollo conveniente y una amplia base de usuarios, lo que lo convierte en una plataforma ideal para la construcción y promoción de proyectos.

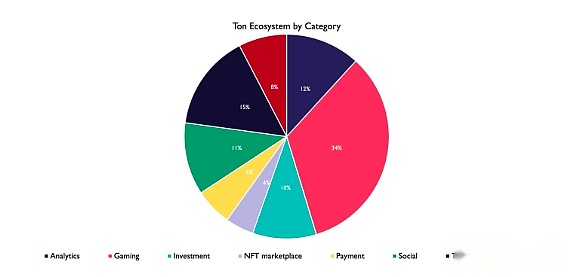

Imagen: TheBlock

Las principales categorías de proyectos en el ecosistema TON incluyen juegos e inversiones (específicamente que se refieren a algunas aplicaciones pan-financieras), que muestran intereses comunitarios diversificados.Los proyectos de juegos utilizan el procesamiento de transacciones de alta velocidad de TON y las bajas tarifas para proporcionar a los jugadores una experiencia de juego suave y una rica economía en el juego.Los proyectos de inversión aprovechan las características y seguridad descentralizadas de TON para atraer a muchos inversores y desarrolladores de aplicaciones financieras.

La expansión continua del ecosistema TON no solo muestra sus ventajas tecnológicas y potencial de plataforma, sino que también demuestra su amplia aplicabilidad en varios escenarios de aplicación.Con más desarrolladores y usuarios que se unen, se espera que TON continúe promoviendo el desarrollo de la tecnología blockchain y desempeñe un papel más importante en la futura economía digital.

3.3 Cómo Ton se convierte en una poderosa plataforma de juego descentralizada

3.3.1 Las principales razones para construir un juego descentralizado basado en toneladas

Los juegos descentralizados basados en Ton Blockchain proporcionan una serie de ventajas para empresas y desarrolladores, con el objetivo de redefinir el patrón de la industria del juego.

Echemos un vistazo a las razones clave por las cuales TON se ha convertido en la plataforma preferida para los juegos descentralizados.

Integración con telegrama

La integración de TON y Telegram ha proporcionado a los desarrolladores acceso a más de 900 millones de usuarios activos mensuales, lo que permite que los juegos se lanzarán de manera rápida y fácil directamente en Telegram, que contrasta marcada con las tiendas de aplicaciones tradicionales.

En sistemas operativos como iOS y Android, los usuarios a menudo deben seguir múltiples pasos, como la descarga y la autorización.Los juegos de telegrama basados en TON permiten a los usuarios comenzar el juego inmediatamente abriendo el robot directamente o a través del centro de aplicaciones Telegram.

Potentes herramientas de adquisición y retención de usuarios

Con ton y telegrama, los desarrolladores pueden obtener un conjunto integral de herramientas diseñadas para mejorar la retención de usuarios y mejorar la experiencia del usuario en el juego.Estas herramientas incluyen:

● El centro de aplicaciones de telegrama, un destino único para herramientas, servicios públicos y juegos, todo integrado en el ecosistema de telegrama.

● Los anuncios de telegrama pueden realizar campañas publicitarias en casi cualquier canal de telegrama, entregando anuncios de juegos a millones de usuarios.

● Puede enviar notificaciones directamente dentro del telegrama para garantizar una tasa de apertura más alta que las notificaciones push nativas en el juego.

Estas herramientas están diseñadas para mantener a los jugadores activamente involucrados en el entorno de juego, ayudando a los desarrolladores a mantener una base de usuarios dinámico.

Blockchain rápida y eficiente

Ton Blockchain es conocido por sus altas velocidades.Es capaz de procesar más de 100,000 transacciones por segundo mientras mantiene bajas las tarifas.Estas características son críticas para mantener el rendimiento y la escalabilidad de los juegos descentralizados, especialmente cuando se trata de interacciones de jugadores de alto rendimiento.

Oportunidades de monetización diversificadas

TON proporciona a los desarrolladores una variedad de estrategias de monetización, desde la integración de publicidad en la aplicación y tokens no fungibles negociables y vendidos hasta la creación de economías en el juego que reflejan principios económicos del mundo real.Esto abre un flujo de ingresos diverso para los desarrolladores y mejora la viabilidad financiera de los proyectos de juegos.

Simple y fácil de acceder

TON es una cadena de bloques fácil de usar y accesible que es fundamental para la adopción generalizada en la industria del juego.

Para los desarrolladores y jugadores de GameFi Web3, TON ofrece un conjunto completo de herramientas que lo hacen ideal para aquellos que desean hacer la transición al mundo de los juegos descentralizado.

3.3.2 Casos de aplicación de tonelada en juegos descentralizados

La Ton Blockchain se ha convertido rápidamente en un ecosistema de juegos descentralizado vibrante, y estos son algunos de los ejemplos más populares que definen la experiencia de juego TON.

● Notcoin: un juego de clics para ganar, los jugadores ganan monedas a través de los clics

● Catizen: un juego de ganancias aéreas donde los jugadores ganan tokens de $ Cats al criar gatos

● Fanton Fantasy Football: un juego que hace que los jugadores formen equipos de fútbol y reciban recompensas

1. Notcoin

Notcoin es un juego simple y divertido de clic para llevar que rápidamente se hizo popular en Telegram debido a su juego simple y una mecánica interesante.

Los jugadores ganan tokens haciendo clic y sus logros se registran en el ranking de la liga.Los jugadores también pueden completar varias tareas y escalar las clasificaciones uniéndose al canal Telegram y chatear.

2. Catizen

Catizen es un interesante juego de ganancias de AirDrop que combina elementos de Metverse, GameFi y Ai.El juego implica la reproducción arrastrando y dejando caer a los gatos para aumentar su rango y ganar tokens de $ Cats.Los jugadores también pueden ganar monedas de pescado a través de la pesca, que se utilizan para la promoción y la mejora del juego.

En Catizen, los jugadores pueden comprar accesorios de promoción para acelerar la cría de gatos, adquirir nuevos gatos y mejorar la experiencia general de juego.La tienda de juegos permite la compra de $ gatos y fichas de pescado para toneladas.

A medida que los jugadores extraen más fichas, continúan mejorando en las ligas de bronce, plata, oro, platino y diamantes, lo que refleja sus logros.

3. Fútbol de fantasía de Fanton

Fanton Fantasy Football es el primer juego de juego integrado con Telegram.En este juego, los jugadores forman un equipo de cinco jugadores de fútbol: portero, defensor, mediocampista, delantero y sustituto.El rendimiento del jugador en los partidos de fútbol reales determina los puntos que ganan en el juego.

Los jugadores ganan puntos a través de varias acciones en el campo, como goles, asistencias, salvamentos y otras contribuciones importantes.Los usuarios que obtienen la mayor cantidad de puntos del equipo tienen la oportunidad de ganar premios valiosos, incluidas las criptomonedas y las NFT.Esto hace que cada juego esté lleno de posibles recompensas.

Gracias a su integración perfecta con Telegram, TON ha simplificado enormemente los lanzamientos de juegos, lo que hace que los lanzamientos de juegos sean más fáciles que nunca.Junto con sus avanzadas herramientas de adquisición y retención de usuarios, proporciona a los desarrolladores la capacidad de crear experiencias de juego descentralizadas atractivas y rentables.Sin embargo, al desarrollar tales proyectos, los riesgos de seguridad no se pueden ignorar.

4. Investigación sobre la seguridad ecológica de toneladas

4.1 Cómo hacer un desarrollo seguro en TON

Para garantizar la seguridad de los contratos inteligentes, necesitamos tomar una serie de medidas de seguridad.

1. Control de acceso

Descripción: Cuando hay algunas operaciones lógicas importantes o sensibles en el contrato que requieren que los usuarios autorizados específicos funcionen, debemos hacer un buen trabajo de control de acceso para evitar que los atacantes realicen operaciones sensibles, lo que causará daños graves.

práctica:

➢ Determine qué operaciones requieren control de permiso.

➢ Restrinja el acceso a las operaciones que requieren permisos verificando el remitente del mensaje.

➢ Revise y actualice regularmente las políticas de control de acceso para adaptarse a los cambios en los requisitos del contrato.

Para propuestas específicas, consulte:

https://github.com/ton-blockchain/teps/pull/180

https://github.com/ton-blockchain/teps/pull/181

2. Verifique la entrada del mensaje

Descripción: La falta de verificación o filtrado adecuado de las entradas externas en un contrato inteligente puede conducir a la entrada maliciosa del usuario o el atacante de datos maliciosos, lo que puede conducir a un comportamiento inseguro o vulnerabilidades.

práctica:

➢ Verificación y filtrado estricto de todas las entradas externas, incluida la verificación de los tipos de datos, la verificación de las condiciones de contorno y la limpieza de la entrada del usuario

➢ Considere todos los escenarios de entrada posibles, incluidos los casos de borde y las entradas inesperadas.

➢ Auditorías regulares y lógica de verificación de entrada de prueba.

3. Verifique la cantidad de gas utilizada

Descripción: Al procesar mensajes internos, el remitente generalmente paga una tarifa de uso de gas.Al procesar mensajes externos, el contrato paga el uso del gas.Esto significa que debe tener cuidado con el uso de gas en mensajes externos.El uso de gas del contrato siempre debe probarse para verificar que todo funcione como se esperaba y evitar lagunas que pueden agotar el saldo del contrato.

práctica:

➢ Monitorear y optimizar el uso de gas durante el desarrollo.

➢ Use restricciones de gas para evitar operaciones de alto consumo.

➢ Pruebe regularmente el consumo de gas de contratos en diferentes escenarios.

4. Dependencia de la marca de tiempo

Descripción: Algunos contratos inteligentes dependen de las marcas de tiempo de bloque, que pueden ser manipuladas por los validadores.Por ejemplo, un nodo de verificación puede incluir selectivamente o excluir ciertas transacciones, o ajustar la marca de tiempo para cumplir ciertos propósitos.Este comportamiento puede hacer que la lógica del contrato sea manipulada y traiga riesgos de seguridad.

práctica:

➢ Evite confiar directamente en las marcas de tiempo de bloque para juicios lógicos clave.

➢ Si debe usar marcas de tiempo, asegúrese de usar un método más confiable e incontrolable.

➢ El mecanismo de almacenamiento de tiempo se adopta para permitir que el tiempo cambie dentro de un cierto rango y reducir la dependencia de un solo punto de tiempo.

➢ Revise regularmente la lógica del contrato para garantizar que no se vea afectada por la manipulación de la marca de tiempo.

5. Desbordamiento de enteros

Descripción: El desbordamiento de enteros y el bajo flujo son operaciones exponenciales que exceden el rango de representación variable, lo que resulta en resultados de cálculo incorrectos.El desbordamiento entero generalmente ocurre además, resta, multiplicación y otras operaciones.Si se deja no controlados, pueden producirse problemas de seguridad graves, como cálculos de saldo incorrectos o transferencias inesperadas de fondos.

práctica:

➢ Use una biblioteca de matemáticas segura para manejar las operaciones enteras.

➢ Agregue las verificaciones de desbordamiento antes y después de todas las operaciones matemáticas.

➢ Códigos de contrato de auditoría regularmente para garantizar que todas las operaciones enteras estén protegidas.

6. Error de redondeo

Descripción: El riesgo de error de redondeo se refiere a errores en los resultados del cálculo debido a limitaciones de precisión en operaciones numéricas o métodos de redondeo inadecuados.Especialmente cuando se trata de valores de moneda o alta precisión, los errores de redondeo pueden conducir a la pérdida de fondos o una asignación injusta.

práctica:

➢ Utilice bibliotecas numéricas de alta precisión o bibliotecas numéricas de punto fijo para procesar operaciones monetarias.

➢ Pruebe y verifique regularmente la lógica de operación numérica para garantizar que la precisión cumpla con las expectativas.

➢ Marque claramente el método de redondeo en el código para garantizar la consistencia.

7. Negación de servicio

Descripción: El riesgo de denegación del servicio se refiere a consumir los recursos informáticos del contrato inteligente o activar una condición de error, lo que hace que el contrato no pueda ejecutar normalmente o caer en operaciones infinitas.Esto puede evitar que los usuarios legítimos interactúen con el contrato e incluso evitar que el estado del contrato se actualice.

práctica:

➢ Limite el número de bucles o profundidad de recursión para evitar operaciones de larga duración.

➢ Verifique el gas restante antes de las operaciones críticas para evitar la falla de la transacción debido a un gas insuficiente.

➢ Revise y optimice regularmente la lógica del contrato para garantizar la eficiencia y la confiabilidad.

➢ Use registros de eventos para registrar operaciones importantes para facilitar la resolución de problemas y la recuperación.

8. Lógica de negocios

Descripción: Una vulnerabilidad de la lógica empresarial se refiere a una falla de diseño o un error de implementación en un contrato inteligente al implementar sus procesos comerciales, lo que hace que el contrato funcione anormalmente en algunos casos.Estas vulnerabilidades pueden ser explotadas por usuarios maliciosos, lo que resulta en graves consecuencias como la pérdida de fondos, la manipulación de datos o la falla de la función del contrato.Las vulnerabilidades de la lógica empresarial generalmente no son errores de codificación, sino malentendidos o implementaciones imperfectas de los requisitos y procesos comerciales.

práctica:

➢ Comprender y analizar profundamente las necesidades comerciales para garantizar el diseño lógico correcto.

➢ Auditorías de código regular y verificaciones lógicas para detectar y arreglar rápidamente vulnerabilidades.

➢ Escriba casos de prueba integrales para cubrir todos los posibles escenarios comerciales.

A través de las prácticas de seguridad anteriores, podemos mejorar enormemente la seguridad de los contratos inteligentes, reducir los riesgos, garantizar la operación estable de los contratos y la seguridad de los fondos de los usuarios.

4.2 Revisión de eventos de seguridad ecológica TON

En 2024, se produjeron múltiples incidentes de seguridad en el ecosistema TON, revelando sus desafíos de seguridad.La siguiente es una descripción detallada de algunos eventos importantes, analizando las causas, los impactos y las soluciones de los eventos, y un inventario de algunas vulnerabilidades de seguridad típicas.

4.2.1 Tipos de ataque comunes

En 2024, se produjeron muchos incidentes de seguridad importantes en el ecosistema TON, que tuvo un cierto impacto tanto en las partes como los usuarios.Aquí hay tipos de ataque comunes y sus breves descripciones:

➢ La verificación de entrada es incorrecta

Descripción: La verificación de entrada se refiere a verificar la integridad, precisión y seguridad de los datos de entrada.Cuando los contratos inteligentes no pueden verificar y limpiar adecuadamente la entrada del usuario, se produce una verificación de entrada incorrecta, dejándolos vulnerables a varios tipos de ataques.Dichas vulnerabilidades pueden explotarse para manipular la lógica del contrato, inyectar datos maliciosos o conducir a un comportamiento inesperado.La verificación de entrada correcta asegura que el contrato procese solo datos válidos y esperados, reduciendo así el riesgo de ser explotado.

➢ Error de cálculo

Descripción: El error de cálculo se refiere a un error en el sistema cuando se realiza ciertos cálculos, lo que resulta en un comportamiento o vulnerabilidad inesperados.Dichos errores pueden provenir de errores lógicos o de programación en el código de contrato inteligente que los atacantes pueden explotar para manipular los cálculos o obtener una ventaja en el contrato.

➢ Manipulación de Oracle/Price

Descripción: La manipulación de precios se refiere a un atacante que obtiene beneficios inadecuados manipulando los precios del mercado.En el ecosistema TON, un atacante puede obtener ganancias o activar el pánico en el mercado manipulando el volumen o el libro de pedidos en un DEX (intercambio descentralizado).Los atacantes también pueden interferir con información externa, como el precio de los activos digitales informados por el Oracle, lo que hace que el contrato inteligente tome decisiones equivocadas.

➢ Control de acceso débil

Descripción: El control de acceso débil se refiere a la falla del sistema para restringir efectivamente el acceso de los usuarios a los recursos u operaciones, lo que resulta en que los usuarios no autorizados puedan realizar operaciones confidenciales.En el ecosistema TON, esto puede incluir usuarios no autorizados que puedan acceder a interfaces de administración, cambiar la configuración del contrato inteligente o robar activos de usuario.

➢ Ataque de denegación de servicio

Descripción: El ataque de denegación de servicio (DOS) se refiere a consumir los recursos informáticos de un contrato inteligente o activar una condición de error, lo que hace que el contrato no se ejecute normalmente o caiga en operaciones infinitas.Esto puede evitar que los usuarios legítimos interactúen con el contrato e incluso evitar que el estado del contrato se actualice.En el ecosistema TON, un atacante puede usar vulnerabilidades de DOS para bloquear maliciosamente todos los activos, lo que conducirá directamente a la pérdida de fondos de la fiesta del proyecto y los usuarios.Esto no solo afectará el funcionamiento normal del proyecto, sino que también dañará la confianza de los usuarios.

➢ Ataque de phishing

Descripción: Un ataque de phishing es un ataque de ingeniería social en el que un atacante engaña a los usuarios para que proporcione información confidencial, como un nombre de usuario, contraseña o clave privada, disfrazando como una entidad confiable.En el ecosistema TON, los atacantes de phishing pueden disfrazarse de canales o socios oficiales, enviar correos electrónicos o mensajes fraudulentos, engañar a los usuarios para hacer clic en enlaces maliciosos o proporcionar información personal.

Estos tipos de ataques no solo revelan los desafíos de seguridad del ecosistema TON, sino que también enfatizan la importancia de fortalecer las medidas de seguridad y aumentar la vigilancia del usuario.

Entre ellos, los tipos de proyectos afectados incluyen Lanuchpad, Apuestas, DEX, préstamos y juegos.El siguiente es un inventario de incidentes de seguridad específicos y vulnerabilidades.

4.2.2 Inventario de vulnerabilidad de seguridad

1. Un contrato de compromiso de un cierto acuerdo fue atacado, lo que resultó en una gran cantidad de pérdida de token

Tiempo: 22 de mayo de 2024

Cantidad de pérdida: /

Causa raíz: error de configuración de parámetros

describir:

Después de replantear actividades para celebrar la prosperidad del ecosistema TON, debido a la configuración errónea de los parámetros de protocolo, el contrato de apuesta de un cierto protocolo fue pirateado, lo que resultó en una gran cantidad de tokens en el contrato robado.Después del incidente, la fiesta del proyecto inmediatamente suspendió la función de recolección de recompensas y asignó una gran cantidad de $ USDT para recomprar los tokens perdidos de 307,264.

Después del ataque, la fiesta del proyecto se contactó rápidamente con Tonbit para auditoría.Tonbit demostró su profesionalismo, respondió rápidamente y movilizó a un equipo de expertos en seguridad para llevar a cabo una auditoría de seguridad integral y meticulosa del código central del proyecto.Los expertos en seguridad de Tonbit descubrieron seis problemas de bajo riesgo e inmediatamente se comunicaron en detalle con el equipo del proyecto.Con una amplia experiencia y capacidades técnicas profesionales, Tonbit no solo proporciona soluciones específicas al problema, sino que también ayuda al equipo a completar rápidamente la reparación de todos los problemas, asegurando la seguridad y la estabilidad del contrato.

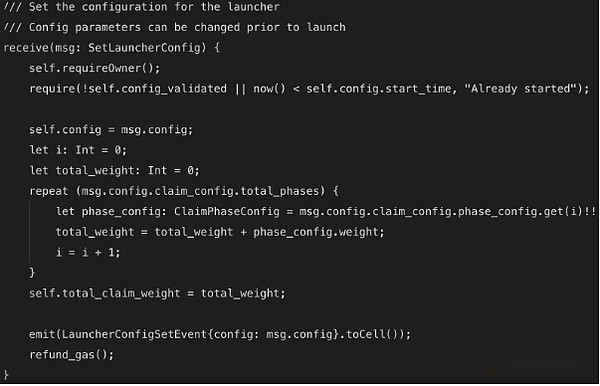

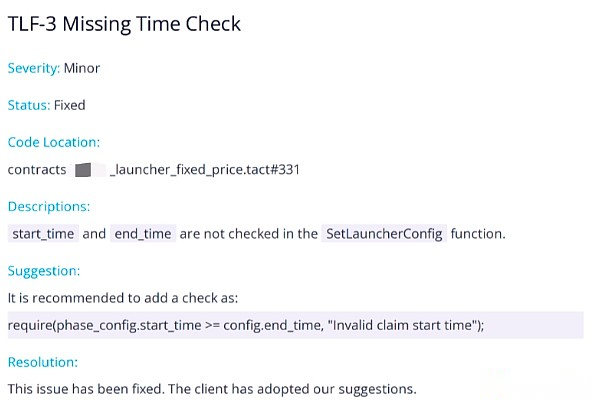

Descubrimiento de auditoría de Tonbit y problemas relacionados con la configuración:

Solución: Modifique la configuración del parámetro

2. Los hackers usan billeteras para mostrar información de comentarios controlable para engañar a los usuarios

Hora: 10 de mayo de 2024

Monto de pérdida: 22,000 toneladas

Causa raíz: la información de comentarios que se muestra durante las transacciones en la billetera puede engañar a los usuarios

describir:

Si bien se pueden agregar comentarios al procesar los mensajes de transferencia en TON, el diseño de la interfaz de usuario de la interfaz de algunas billeteras al mostrar estos comentarios plantea un riesgo potencial engañoso.Esta falla de diseño es explotada por los piratas informáticos.

Solución:

Para resolver este problema, las aplicaciones de billetera deben agregar notas destacadas al mostrar esta información, recordando a los usuarios que estos contenidos no son confiables.Además, el equipo de desarrollo de la billetera debería mejorar el diseño de la interfaz de usuario para garantizar la transparencia y la confiabilidad de la pantalla de información de transacción.Al mismo tiempo, los usuarios también deben mejorar su capacidad de discernimiento y tener cuidado con la información sospechosa de transacciones.

Medidas adicionales:

Tonbit recomienda que el equipo de desarrollo de la billetera introduzca mecanismos de verificación de múltiples capas al mostrar información de anotación de transacciones, como la verificación de la fuente de la información de anotación para garantizar la confiabilidad de la información.Además, se realiza la educación regular de los usuarios y se emiten consejos de seguridad para ayudar a los usuarios a identificar y prevenir fraude potencial.Al combinar medios técnicos y educación del usuario, la aparición de tales incidentes de seguridad puede reducirse efectivamente.

3. BookPad utiliza un contrato con una puerta trasera para defraudar fondos y huir con el dinero

Hora: 15 de abril de 2024

Cantidad de pérdida: 74,424 toneladas

Causa raíz: BookPad utiliza contratos de puerta trasera para absorber los fondos del usuario y se ejecuta

describir:

BookPad lanzó un contrato inteligente de origen gratuito y no abierto y comenzó las actividades de preventa.Después de recibir suficientes fondos, usan la puerta trasera en el contrato para retirar los fondos y se escapan rápidamente con el dinero.

Solución:

Para evitar que vuelvan a ocurrir incidentes similares, los usuarios deben recopilar tanta información de las partes del proyecto como sea posible antes de participar en actividades de inversión de cualquier proyecto y proyectos seleccionados que sean de código abierto y se hayan sometido a estrictas auditorías de seguridad.

Tonbit recomienda que los usuarios presten especial atención a los siguientes puntos:

1. Proyecto de código abierto: confirmar que el código de contrato inteligente es de código abierto, para que los expertos en seguridad independientes puedan revisarlo, asegurando que no haya vulnerabilidades ocultas o código malicioso.

2. Auditoría de seguridad: proyectos seleccionados que han sido revisados por instituciones de auditoría de seguridad conocidas.Las auditorías de seguridad pueden detectar y arreglar vulnerabilidades potenciales en los contratos, proporcionando garantía adicional.

3. Comprobación de antecedentes del proyecto: Investigue los antecedentes de la fiesta del proyecto, la reputación y los registros históricos de los miembros del equipo.Los proyectos con alta transparencia y buena reputación son más confiables.

4. Comentarios de la comunidad: preste atención a los comentarios de la comunidad sobre el proyecto, participe en discusiones y comprenda la reputación y los riesgos potenciales del proyecto.

Medidas adicionales:

Tonbit recomienda introducir un mecanismo regulatorio y de auditoría más estricto en el ecosistema TON para revisar las calificaciones de nuevos proyectos para garantizar que cumplan con los estándares de seguridad.Además, se puede configurar una base de código de contrato público, y solo se puede utilizar el contrato aprobado.Esto reducirá en gran medida el riesgo de que los fondos de los usuarios sean robados y mejoren la seguridad y la credibilidad de todo el ecosistema TON.

4. Los piratas informáticos falsificaron los enlaces de phishing a los fondos de defraudamiento

Hora: 26 de abril de 2024

Cantidad de pérdida: /

Causa raíz: ataque de phishing de hacker

describir:

El hacker forjó un proyecto NFT y lo usó para forjar un sitio web oficial de Tether (USDT).Cuando el usuario ingrese a este sitio web oficial forjado, será inducido a completar información confidencial y transferir todos los USDT a la cuenta del hacker.De esta manera, los piratas informáticos han engañado con éxito a muchos usuarios y han puesto en riesgo sus fondos.

Solución:

Para evitar ataques de phishing similares, los usuarios deben tomar las siguientes medidas para verificar la autenticidad del nombre de dominio al visitar sitios web desconocidos:

1. Verifique el nombre de dominio: confirme la precisión de la ortografía y los caracteres del nombre de dominio, preste atención a personajes similares pero diferentes, especialmente aquellos nombres de dominio falsos que se usan maliciosamente.

2. Obtenga enlaces de canales oficiales: siempre obtenga el enlace de nombre de dominio correcto de los canales oficiales (como las redes sociales oficiales, las aplicaciones, los anuncios, etc.) para evitar acceder al sitio web a través de fuentes poco confiables.

3. Verifique el certificado de seguridad: confirme que el certificado SSL/TLS del sitio web es válido, y la barra de direcciones del navegador debe mostrar el logotipo de bloqueo de seguridad.Haga clic en el logotipo de bloqueo de seguridad para ver los detalles para garantizar que el certificado sea emitido por una autoridad de certificación de confianza y coincida con el nombre de dominio.

4. Asistencia para la herramienta: use complementos anti-phishing y seguridad del navegador para identificar y bloquear los sitios web falsos.Use herramientas y servicios en línea para detectar la seguridad y la reputación de un sitio web, como verificar la legalidad de un sitio web a través de servicios como Virustotal o PhishTank.

5. Educación y conciencia: mejorar la conciencia de seguridad de los usuarios, llevar a cabo educación de seguridad de red regular y aprender sobre los últimos métodos de phishing y medidas preventivas.Especialmente para proyectos NFT emergentes y plataformas de comercio de criptomonedas, los usuarios deben permanecer atentos y evitar confiar en la información no probada.

Medidas adicionales:

Tonbit recomienda introducir más medidas de educación y prevención de seguridad en el ecosistema TON, como la emisión de consejos de seguridad y pautas a través de canales oficiales para ayudar a los usuarios a identificar y evitar ataques de phishing.Al mismo tiempo, fortaleceremos la revisión de nuevos proyectos y sitios web para garantizar su legalidad y seguridad, y proporcionaremos a los usuarios un entorno de uso más seguro.

5. Los hackers pretenden ser la fiesta del proyecto para engañar a Telegram

Hora: 4 de febrero de 2024

Cantidad de pérdida: /

La causa raíz: el hacker se hizo pasar por la fiesta del proyecto Ton_fish y publicó información falsa de AirDrop en Telegram para defraudar a los fondos.

describir:

El hacker fingió ser el equipo del Proyecto Ton_fish y publicó información falsa de AirDrop dentro del grupo Telegram para engañar a los usuarios para que participen.Utilizan métodos de ingeniería social y cuentas altamente simuladas para ganar la confianza de los usuarios.Los piratas informáticos imitarán el nombre, el avatar y el estilo de publicación de la cuenta oficial, haciendo que los usuarios crean erróneamente que la información es real.Una vez que la víctima interactúa con él, se le puede dirigir a un sitio web de phishing o solicitar que transfiera dinero directamente a una cuenta controlada por los piratas informáticos, lo que finalmente conduce a una pérdida de fondos.

Solución:

Para evitar un fraude similar, los usuarios deben tomar las siguientes medidas al usar plataformas sociales como Telegram para mejorar sus capacidades de identificación y proteger la seguridad de los fondos:

1. Verifique la información a través de múltiples canales: antes de participar en cualquier AirDrop u otras actividades, los usuarios deben verificar la autenticidad de la información a través de múltiples canales oficiales (como sitios web oficiales, cuentas oficiales de redes sociales, anuncios, etc.) para evitar confiar únicamente en confiar en una sola fuente de información.

2. Verifique la autenticidad de la cuenta: los usuarios deben verificar cuidadosamente la autenticidad de la cuenta publicada de la cuenta y prestar atención al momento de la creación de la cuenta, el contenido de la publicación y la interacción.Las cuentas oficiales generalmente tienen un largo historial de creación y una gran cantidad de seguidores, mientras que las cuentas falsas pueden tener características, como el tiempo de creación corto y pocas interacciones.

3. Evite hacer clic en enlaces desconocidos: los usuarios deben estar atentos a los enlaces desconocidos o sospechosos y evitar hacer clic.Puede usar un complemento de navegador seguro o una herramienta en línea para detectar la seguridad del enlace.

4. Confirme con el funcionario: al encontrar cualquier información sospechosa, el usuario debe confirmar con la parte del proyecto directamente a través de la información de contacto oficial para evitar la verificación a través de canales de terceros poco confiables.

5. Mejorar la conciencia de seguridad: los usuarios deben realizar educación de seguridad de red regular para aprender sobre los últimos métodos de fraude y medidas preventivas.Especialmente al participar en criptomonedas y actividades relacionadas con la cadena de bloques, manténgase altamente alerta y evite confiar en la información no probada.

6. Use la autenticación de dos factores: para garantizar aún más la seguridad de la cuenta, los usuarios deben habilitar la función de autenticación de doble factor proporcionada por plataformas sociales como Telegram para aumentar la capa de protección de seguridad de la cuenta.

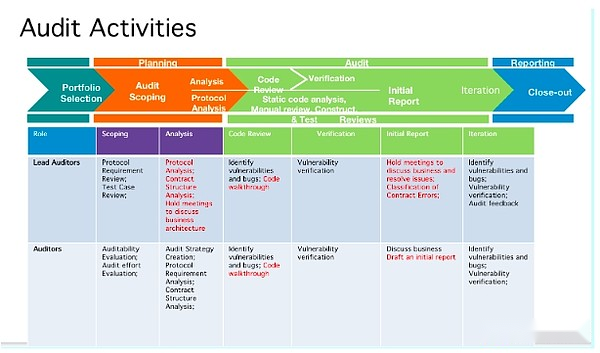

4.3 Cómo realizar auditorías de seguridad en fiestas de proyectos ecológicos de toneladas

Con el creciente número de proyectos en el ecosistema TON.Sin embargo, también hay problemas de seguridad crecientes.Para garantizar la seguridad del proyecto, una auditoría de seguridad integral es crucial.

Los pasos generales de la auditoría de seguridad incluyen:

1. Evaluación inicial del proyecto

Comprenda los antecedentes y requisitos del proyecto, confirme el alcance y la versión de la auditoría, esté familiarizado con la arquitectura del protocolo y desarrolle estrategias de auditoría detalladas.

2. Detección automática

Use herramientas de análisis estáticas y dinámicas para realizar una inspección integral del código del proyecto y encontrar problemas que puedan interrumpir la funcionalidad o seguridad del contrato.

3. Auditoría manual

El equipo de expertos en seguridad verificará cuidadosamente cada línea de código, identificará posibles errores y vulnerabilidades, mantendrá una estrecha comunicación con la fiesta del proyecto y se retroalimentará regularmente sobre los problemas.

4. Informe de revisión inicial

El auditor redacta un informe de revisión preliminar, resumiendo defectos del código y otros problemas, y lo retrocede a la parte del proyecto.La parte del proyecto confirma el problema de auditoría, modifica el problema efectivo y notifica al auditor para su revisión.

5. Informe de revisión final

Envíe un informe de auditoría detallado que contenga problemas descubiertos y sugerencias de reparación.Comuníquese con el equipo del proyecto para garantizar que todos los problemas se resuelvan de manera efectiva.

6. Monitoreo y apoyo continuos

Proporcione monitoreo continuo de seguridad en la cadena para detectar y responder rápidamente a los problemas de seguridad emergentes.Realice revisiones de seguridad regulares para mantener la seguridad a largo plazo del proyecto.

Tonbit tiene un equipo de expertos en seguridad de Blockchain y desarrolladores senior, con profundos antecedentes técnicos y una rica experiencia práctica.Los miembros del equipo tienen muchos años de experiencia en el campo de la seguridad de blockchain y pueden identificar y resolver con precisión los riesgos de seguridad potenciales.El siguiente es el proceso de auditoría de Tonbit en el ecosistema TON.

5 Cómo los usuarios se mantienen seguros en toneladas y telegramas

Con el rápido desarrollo de los ecosistemas TON y Telegram, ahora hay más de 38 millones de cuentas activas, y la atención posterior también trae mayores riesgos.

Los estafadores y los actores maliciosos están apuntando a la afluencia de usuarios novatos, e incluso en el ecosistema más seguro, todavía es crucial mantenerse alerta con los riesgos potenciales.Debe prestar más atención a estas estafas más comunes.

5.1 Métodos de fraude comunes

1. Amigos que necesitan ayuda: el estafador finge ser amigos o familiares y solicita fondos con urgencia.Asegúrese de verificar su identidad.

2. Sitio web de phishing: los sitios web falsos imitan sitios web reales y roban información de inicio de sesión.Verifique la URL para evitar hacer clic en los enlaces de origen desconocido.

3. Estafas de inversión: estas estafas son muy comunes en el campo de la criptomoneda, prometiendo altos rendimientos pero no probando.Investigación profunda; si suena demasiado bien para ser verdad, puede ser una estafa.

4. Investigación falsa: proporcionar recompensas para participar en la investigación para robar información personal.避免向未知调查者提供详细信息。

5. 假工作机会:吸引人的招聘广告要求提供个人信息、下载应用或支付费用。Verificación a través de canales oficiales.

6. Scam de anuncios clasificados: los anuncios falsos lo llevan a bots de telegrama falsos para robar información.

7. Llevación de envíos: los grupos manipulan los precios de las criptomonedas para obtener ganancias, lo que hace que otros pierdan dinero.Siempre estudie y verifique los consejos de inversión.

8. ESTATA ROMANTIC: En una relación en línea, un estafador solicita dinero o información personal.Esté alerta a las personas que conozca en línea pidiendo dinero.

5.2 Cuidado con la estafa de la pirámide Toncoin

El apoyo de Telegram para la Ton Blockchain desafortunadamente atrajo a algunos estafadores que intentaron explotar a los usuarios desprevenidos.Aquí hay un análisis detallado de la estafa:

1. Configuración: el estafador envía un enlace al «plan exclusivo de fabricación de dinero», que parece ser de un amigo o una persona de contacto.Guiaron a los usuarios a unirse a un bot de telegrama no oficial, mentiroso para ser utilizado para almacenar criptomonedas.

2. Inversión: se les indica a los usuarios que compren Toncoin a través de canales legales (como billeteras, mercados P2P o intercambios de criptomonedas).Esto se suma a una credibilidad falsa.Una vez comprados, los usuarios deben transferir su Toncoin al bot de estafa.

3. Acelerador: La víctima se vio obligada a comprar el «Acelerador» a través de un robot separado por una tarifa de entre 5 y 500 toneladas.En esta etapa, los usuarios pierden su criptomoneda.

4. Reclutamiento: los estafadores promueven planes de recomendación, que requieren que los usuarios creen grupos de telegramas privados e inviten a amigos.Prometen recibir un pago fijo de 25 toneladas por persona recomendada y una comisión sobre el acelerador comprado por el referente.

De hecho, esta es una estafa piramidal típica.Los estafadores ganan dinero mientras que otros pierden su inversión.

5.3 Cómo evitar la estafa en línea

Para protegerse de las estafas en línea y mantener su cuenta de telegrama segura, siga estos pasos básicos:

1. Habilite la verificación de dos pasos de Telegram: vaya a «Configuración y GT; Privacy & Security & GT; Verificación de dos pasos» para agregar seguridad adicional a su cuenta.

2. Verifique el contacto: esté atento a los mensajes no solicitados, especialmente los mensajes que requieren información personal o fondos.Confirme la identidad del remitente a través de otros medios.

3. Verifique la actividad de la cuenta de Telegram Regularmente: Ingrese «Configuración y GT; Dispositivos y GT; Sesiones Activas» para verificar si hay dispositivos o sesiones desconocidas en la cuenta.

4. Informe actividades sospechosas: si encuentra fraude, infórmelo a Telegram.

5. Evite enriquecerse rápidamente: esté alerta a estos planes, incluso si lo recomiendan amigos o familiares, pueden ser víctimas.

6. No transfiera la criptomoneda a las billeteras desconocidas: siempre verifique la identidad del destinatario antes de transferir la criptomoneda para evitar ser estafado.

Mantenerse a salvo en tonelada y telegrama requiere vigilancia y conciencia.Al identificar las estafas comunes y seguir estos consejos de seguridad, puede proteger sus activos e información personal.Siempre verifique la fuente, mantenga dudas sobre ofertas que son demasiado buenas para ser verdaderas y comerciar solo a través de canales oficiales.¡Manténgase informado y cauteloso y puede disfrutar de los beneficios de Ton y Telegram sin ser víctima de fraude!

6. Ton Resumen de desarrollo ecológico

La razón para elegir TON es reconocer el ecosistema del telegrama en sí.Implementar su proyecto Web3 en TON puede aprovechar la enorme base de usuarios de Telegram con más de 700 millones de usuarios activos mensuales.Esta integración proporciona un entorno fértil para la prosperidad de las aplicaciones descentralizadas, similar a la forma en que la App Store y los desarrolladores de soporte de Steam de Apple.

Para comprender mejor su importancia, se puede considerar la siguiente analogía: la simbiosis es la base de la naturaleza, ya sea la relación mutuamente beneficiosa entre el pez payaso y la anémona del mar, o la relación parasitaria de los virus.Estas relaciones son cruciales para dar forma a la biodiversidad del planeta y son un impulsor clave de la evolución.A través de redes y cooperación, las especies en las relaciones simbióticas pueden mejorar su viabilidad más allá de lo que pueden hacer actuando solo.Lo mismo se aplica a la tecnología y la web3, especialmente para prosperar, el ecosistema Web3 debe lograr relaciones simbióticas entre los diferentes actores.

Las relaciones simbióticas en estas tecnologías promueven la cooperación, aportan sinergias, en última instancia, benefician a todos los participantes y impulsan los avances y mejoras en el campo Web3.

En general, los desarrolladores pueden beneficiarse de las bases de usuarios de las principales redes sociales como el telegrama sin comprometer incentivos o valor, construyendo un futuro fuerte para sus aplicaciones descentralizadas.Esta integración proporciona un entorno ideal para que el mundo descentralizado prospere, destacando por qué TON es una opción estratégica para que los desarrolladores buscan implementar proyectos en una red abierta.

7. Sobre Tonbit

Tonbit es una submarcada de la empresa de auditoría de seguridad Web3 Blockchain BitsLab, centrándose en la auditoría y el análisis de seguridad del ecosistema TON.Como equipo profesional y experimentado, Tonbit se compromete a garantizar la seguridad y la confiabilidad del ecosistema TON y proporcionar protección de alto nivel para los desarrolladores y usuarios.

1. Los primeros participantes en el ecosistema TON: desde 2021, los miembros de Tonbit se han centrado en el ecosistema TON y han lanzado proyectos como Tonx, Tonx API, Tonkey, Tonresearch, etc.Tonx Studio, Tonfura, Tonkey, Ton Research y otros proyectos.

2. Auditoría integral: TONBIT proporciona una gama integral de servicios de auditoría de seguridad, incluida la auditoría de contrato inteligente, la evaluación de seguridad del protocolo y la detección de vulnerabilidades de código.A través de auditorías integrales, garantice la seguridad del proyecto en todos los niveles y evite posibles ataques y riesgos.

Las ventajas de Tonbit incluyen

1. Proceso de auditoría eficiente: Tonbit utiliza herramientas de auditoría avanzadas para completar las tareas de auditoría de seguridad de manera rápida y eficiente.Si bien garantiza la calidad de la auditoría, acorta en gran medida el tiempo de auditoría y ahorra valiosos ciclos de desarrollo para el proyecto.

2. Soluciones personalizadas: Tonbit proporciona soluciones de seguridad personalizadas de acuerdo con las necesidades específicas de cada proyecto.Desde la evaluación de diseño inicial hasta el monitoreo de seguridad después del lanzamiento, Tonbit protege todo el ciclo de vida del proyecto.

3. El estándar de auditoría de seguridad más alto de la industria: para mejorar los estándares de auditoría de seguridad de los contratos inteligentes y garantizar completamente la seguridad y la confiabilidad de los códigos de proyecto de auditoría, las tres submarcadas de BitsLab (MoveBit, ScaleBit, Tonbit) se lanzarán especializados en contrato inteligente. Seguridad.Para los proyectos de auditoría que participan en esta actividad, si el proyecto de auditoría (emitir el informe de auditoría final) no se cambia, si otras agencias de auditoría o autoudits descubren problemas importantes (nivel principal y superior) dentro de un mes después de completar la auditoría ( emitiendo el informe de auditoría final), Tonbit promete que se reembolsarán tarifas de auditoría del 30-50%.

Tonbit escolta la seguridad del ecosistema completo de Ton a través de los siguientes aspectos

1. Auditoría preventiva: antes de que se lance el proyecto, Tonbit descubrirá y arreglará las posibles vulnerabilidades de seguridad de antemano a través de una auditoría de seguridad integral para garantizar la seguridad después de que se lance el proyecto.

2. Monitoreo en tiempo real: Tonbit proporciona servicios de monitoreo de seguridad de 7×24 horas, monitorea el estado de operación del proyecto en tiempo real, detecta y responde rápidamente a las amenazas de seguridad y garantiza el funcionamiento sin problemas del proyecto.

3. Respuesta de seguridad: después de descubrir problemas de seguridad, Tonbit responde rápidamente, proporciona soluciones de respuesta de emergencia, ayudando a los partidos de proyectos a resolver problemas rápidamente y reduce el impacto de los incidentes de seguridad.

4. Colaboración comunitaria: Tonbit participa activamente en la construcción de seguridad de la comunidad TON, comparte el conocimiento de seguridad y las mejores prácticas con los miembros de la comunidad, y mejora conjuntamente el nivel de seguridad de todo el ecosistema.

Tonbit se compromete a proporcionar garantías de seguridad integrales para el ecosistema TON, ayudando a los proyectos a alcanzar los estándares de seguridad más altos y la confianza del usuario.Como el guardián de seguridad del ecosistema TON, Tonbit continuará trabajando duro para contribuir con su propia fuerza al desarrollo de la tecnología blockchain.

Descargo de responsabilidad: este informe es solo para información y no constituye ninguna forma de asesoramiento, recomendación o garantía de inversión.Los lectores deben realizar investigaciones y análisis independientes antes de tomar decisiones de inversión.

Precisión de datos: los datos en este informe han sido lo más precisos y actualizados posible, pero debido a cambios rápidos en el mercado, algunos datos pueden cambiar después de que se publique el informe.

Limitaciones del informe: Debido a las limitaciones de acceso a la información, este informe no puede cubrir todos los incidentes de seguridad y cambios en el mercado.Los lectores deben emitir juicios integrales basados en otras fuentes.

Declaración de derechos de autor: El contenido de este informe está protegido por derechos de autor y no se puede copiar, reproducirse o utilizar con fines comerciales sin permiso.

Consejos de seguridad: los usuarios deben mejorar su propia conciencia de seguridad, actualizar regularmente el software de seguridad y las medidas preventivas para evitar convertirse en víctimas de ataques cibernéticos y fraude.

REFERENCIAS: Además de los datos de la Fundación Oficial de TON, este informe también se refiere a múltiples fuentes.