Source: Bitslab

1. Préface

Ce rapport est produit conjointement par Tonbit, une marque subsidiaire de la société de sécurité blockchain Bitslab et Tonx.Avec le développement continu et l’application généralisée de la technologie de la blockchain, l’écosystème de Ton continue de montrer une forte dynamique de croissance en 2024, attirant l’attention d’un grand nombre de développeurs, d’investisseurs et d’utilisateurs.

En 2024, Ton Ecosystème a continué de faire des progrès significatifs dans l’innovation technologique, la mise en œuvre des applications et la construction communautaire, consolidant davantage sa position dans le domaine de la blockchain.Cependant, avec le développement rapide de l’écosystème, les problèmes de sécurité deviennent de plus en plus importants.Face aux menaces de sécurité en constante évolution, la manière de prévenir et de répondre efficacement est devenue un problème important dans l’écosystème des tonnes.

Tonbit est toujours déterminé à assurer la stabilité et la sécurité de l’écosystème TON par le biais de services d’audit professionnel et de solutions de sécurité.Depuis 2021, les membres de Tonbit se sont concentrés sur l’écosystème des Ton et ont lancé des projets tels que Tonx, Tonx API, Tonkey, Ton Research.Ce rapport passe en revue les antécédents de développement de l’écosystème de Ton en détail, résume les principaux incidents de sécurité qui se sont produits au cours des six derniers mois, analysent leurs causes et impacts, et met en avant des mesures préventives correspondantes et des suggestions d’amélioration futures.

Nous espérons que grâce à ce rapport, nous pouvons fournir des références précieuses aux participants à l’écosystème Ton, promouvoir le développement sain de l’écosystème et améliorer l’importance de la sécurité de la blockchain par toutes les parties.Merci à tous les partenaires qui soutiennent et participent à la construction de l’écosystème Ton, laissez-nous travailler ensemble pour nous efforcer de construire un écosystème de blockchain plus sûr, transparent et prospère.

2. Présentation de l’écologie des tonnes

2.1 Introduction à l’écosystème TON

● Introduction et architecture de base

TON est l’abréviation du réseau ouvert, un protocole de blockchain et de communication numérique conçu par Telegram.Il vise à créer une plate-forme blockchain rapide, sécurisée et évolutive pour fournir aux utilisateurs des applications et des services décentralisés.En combinant la technologie de la blockchain et les fonctions de communication de Telegram, TON réalise les caractéristiques de haute performance, de haute sécurité et d’évolutivité élevée.Il aide les développeurs à créer diverses applications décentralisées et fournit des solutions de stockage distribuées.Par rapport aux plates-formes de blockchain traditionnelles, TON a une vitesse de traitement et un débit plus rapides et adopte le mécanisme de consensus de la preuve de mise.En tant que plate-forme de blockchain innovante et potentielle, Ton stimule le développement de crypto-monnaies et d’applications décentralisées.

2.2 Pourquoi choisir Ton

Tout en rivalisant avec la forte liquidité et la communauté de Bitcoin et Ethereum, les défis subsistent malgré les nombreux problèmes que ces blockchains ont encore dans leur état précoce.

La triade de blockchain proposée par Vitalik Buterin décrit les défis rencontrés par le réseau de couche 1 pour équilibrer la sécurité, l’évolutivité et l’efficacité simultanément.Des compromis doivent être effectués (au moins au stade initial).Prenant l’exemple du bitcoin, nous pouvons voir que la preuve de travail (POW) offre une sécurité solide et une décentralisation plus élevée, mais elle a des transactions plus lentes et des frais plus élevés.Ethereum fait toujours face à des frais de gaz élevés pendant la congestion du réseau malgré sa récente migration vers la preuve de la participation (POS) et prend en charge plus de solutions de couche 2 telles que l’optimisme et l’arbitrum.

En bref, il y a peu de chaînes (que ce soit la couche 1 ou la couche 2) qui rivalisent avec les banques traditionnelles et les institutions financières sous leur statu quo, sans parler de l’obtention d’un avantage dans les incitations équilibrées et pragmatiques telles que la confidentialité et la sécurité.

2.2.1 Architecture de point de vente flexible et pénible

Comme Solana et Ethereum, Ton adopte un mécanisme de consensus de preuve de mise.Cependant, la conception et la mise en œuvre de Ton le mettent en place dans les performances et la polyvalence.Son contrat intelligent Turing-Complete est un exemple, la blockchain asynchrone de Ton introduit des concepts tels que le temps de lamport et les schémas de tri non conventionnels.

Les transactions rapides et à faible coût de Ton sont alimentées par l’architecture flexible et pénible de la chaîne.Cette architecture lui permet de s’étendre facilement sans perdre des performances.Le rupture dynamique implique des éclats individuels initialement développés à leurs fins respectives qui peuvent fonctionner simultanément et empêcher les arriérés à grande échelle.Le temps de bloc de tonne est de 5 secondes et le temps de détermination final est inférieur à 6 secondes.

L’infrastructure existante est divisée en deux parties principales:

Chaîne principale (Masterchain)

Responsable de la gestion de toutes les données importantes et critiques de l’accord, y compris les paramètres et les valeurs actuelles.Cela comprend l’adresse du vérificateur et la quantité de pièces vérifiées.De plus, il contient également des données pour diverses chaînes de travail et chaînes de fragment.Dans la blockchain multicouche, la chaîne principale est la plus importante; c’est une seule source de vérité.

Chain de travail

La chaîne secondaire connectée à la chaîne principale.Il contient toutes les informations de transaction et divers contrats intelligents enregistrés.Cependant, chaque chaîne de travail peut avoir des règles différentes.Cela signifie différentes machines virtuelles (VM) avec différents formats d’adresses, différents formats de transaction et des contrats intelligents spécifiques.Pour cette raison, la blockchain de tonne peut être appelée une blockchain hétérogène.

2.2.2 Cas d’utilisation étendue et avantages

La Ton Foundation est un DAO dirigé par la communauté Ton Core, fournissant divers soutiens aux projets dans l’écosystème TON.Ce soutien comprend le soutien aux développeurs par le biais d’activités et de hackathons, de fournir des programmes d’incitation aux liquidités pour les projets Defi, etc.

Selon les rapports récents des développeurs, les développeurs actifs mensuels ont augmenté de 8%, tandis que les contributeurs pour les référentiels open source liés aux TON sur GitHub ont augmenté de 50% par an.Cela montre que la communauté grandit et favorise la collaboration et l’innovation.

Lancement de Ton Connect 2.0

La sortie de Ton Connect 2.0 marque une étape importante, offrant aux utilisateurs un moyen intuitif de connecter leurs portefeuilles et applications préférés.Propulsé par Tonkeeper Wallet et Openmask, il a été adopté par plus de 14 services, qui ont tous contribué à créer une meilleure expérience utilisateur.

Améliorer la confiance et la fiabilité avec Ton Verifier

Ton Verifier, un vérificateur de contrat intelligent créé par l’équipe ORBS, est maintenant ouvert aux membres de la communauté, permettant aux développeurs de vérifier l’intégrité de leurs contrats avant le déploiement.

Blueprint – Alliés du développeur

Ton a lancé Blueprint, un environnement simple conçu pour aider les développeurs à écrire, tester et déployer des contrats intelligents.Blueprint simplifie l’ensemble du processus et facilite la construction des ingénieurs sur TON.

Sandbox Developer Toolkit

Cette dernière boîte à outils étend la fonctionnalité de TON pour un large éventail de cas d’utilisation des affaires au gouvernement.La boîte à outils Sandbox permet un développement de contrats intelligents grand public, ouvrant la voie à une adoption plus large.

Version bêta de la langue tactile – Embrasser l’avenir

Le langage de programmation tact soutenu par Steve Korshakov et la communauté Tact ont publié avec succès la version bêta.La documentation concise encourage l’apprentissage et les commentaires de la communauté, promouvant un environnement de programmation plus fort.

Internationalisation de la société de tonnes

La communauté TON a également lancé des centres internationaux à Lisbonne, Bangkok, Hyderabad (Inde) et Barcelone pour partager des idées et accélérer le développement du projet.De plus en plus de centres devraient apparaître dans le monde entier, invitant les personnes intéressées à participer à cette cause passionnante.

Plan d’incitation à la liquidité Defi

Il s’agit d’une approche progressive basée sur les étapes qui fournit un financement des projets.Le programme vise à réaliser la durabilité organique dans le domaine Defi au sein de l’écosystème Ton.

2.3 Aperçu de la direction et des objectifs du développement des tonnes en 2024

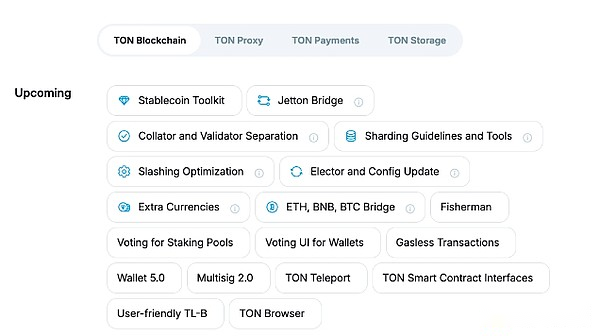

La feuille de route de développement de Ton contient de nombreux plans intéressants tels que les boîtes à outils de stablecoin, les outils de fragment et le pontage indigène de BTC, ETH et BNB.

Pas de transaction de frais de gaz

Aucune autre chaîne n’offre actuellement de transactions sans gaz, donc Ton pourrait révolutionner l’espace blockchain et attirer plus d’utilisateurs d’autres écosystèmes.TON peut subventionner les frais de gaz dans certaines situations, telles que les portefeuilles télégrammes ou les transferts USDT, pour attirer plus d’utilisateurs pour utiliser TON pour les besoins quotidiens.

Node de vérification séparé du nœud d’emballage

Il s’agit d’une mise à niveau majeure de l’évolutivité de Ton.L’emballage signifie collecter des transactions, les vérifier et les mettre dans un bloc.À cette fin, le nœud doit stocker et surveiller en continu l’intégralité de l’état du réseau – tous les soldes de toutes les adresses dans la blockchain de tonne.

TON prévoit d’attirer 500 millions d’utilisateurs de télégrammes d’ici 2028 et d’utiliser des fragments pour fournir un temps d’exécution de transaction suffisant et des frais de transaction faibles.Grâce à la rupture, la blockchain est divisée en plusieurs chaînes de fragment.2 chaînes de fragment fournissent un débit 2x, 4 chaînes de fragment fournissent 4x, etc.

Chaque chaîne de rayons aura son propre sous-ensemble de nœuds de vérification pour emballer et vérifier les blocs.Ces nœuds de vérification doivent fréquemment faire pivoter des sous-ensembles pour assurer la sécurité.Le problème est: en cas de rotation aléatoire, les nœuds de vérification devront stocker l’état de chaque fragment, pas seulement leur propre état d’éclairage.Le stockage de l’état de 1 million de comptes nécessite un serveur puissant, et le stockage de l’état de 500 millions de comptes en un seul endroit est impossible.

Pour résoudre ce problème, l’équipe TON a proposé de diviser la vérification et l’emballage en deux rôles: le nœud d’emballage stocke uniquement le statut de sa chaîne de fragment et emballe les blocs, tandis que le nœud de vérification attribué à la chaîne de fragment ne vérifie et signes que dans un certain Période de bloc.De cette façon, la charge et le risque seront distribués uniformément, et TON peut être mis à l’échelle pour accueillir des milliards d’utilisateurs.

Dans la documentation officielle, aucune récompense de gage n’est mentionnée.Bien que seuls les nœuds de vérification créeront des risques dans la vérification des blocs (les nœuds de vérification doivent engager une certaine quantité de crypto-monnaie lorsqu’ils participent au consensus et à la vérification des blocs. Si leur comportement ne respecte pas l’accord, une partie ou la totalité des fonds promis peut être causée par Des coupes punitives, appelées «mécanismes de punition» ou «coupure»), qui est appelée «risque»), mais les nœuds emballés doivent également être récompensés pour le stockage de l’état et la génération de blocs.

Bien que le processus de vérification devienne plus compliqué et que le taux de publication annuel de tonne soit fixe, le taux de rendement annuel de l’engagement (APY) changera.En tant que plus de personnes qui jalonnent, l’APY d’origine a atteint 25% maintenant, il est de 3,4%.

Guide et outils de rupture

Ton est devenu l’une des premières chaînes de blocs à utiliser efficacement la technologie de rupture, grâce à une équipe exceptionnelle de développeurs.Les échanges centralisés, les systèmes de paiement et même les services et les applications de TON nécessitent des outils et des documents dédiés pour mettre en œuvre le support de fragment car il s’agit d’une technologie qu’ils ne connaissent pas.C’est pourquoi les développeurs de Ton espèrent publier ces outils dans un avenir proche.

Optimisation du mécanisme de punition

Le mécanisme de punition est une punition pour les nœuds de vérification qui ne parviennent pas à exécuter: Miss Blocks, fréquemment hors ligne et même tente de pousser les transactions frauduleuses en blocs.

Actuellement, TON utilise un mécanisme de plainte pour punir les nœuds de vérification pour faute.Tout participant au réseau peut soumettre une plainte avec des preuves et tenir les mauvais nœuds de vérification responsables.

L’optimisation des mécanismes de punition introduira de meilleurs systèmes pour détecter et punir les nœuds de vérification pour faute, améliorant ainsi la robustesse de la TON.Cela sera mis en œuvre à plusieurs étapes: premièrement, le protocole de gage mobile ne sera pas affecté par la pénalité des nœuds de vérification, et la récompense de l’utilisateur sera garantie.La pénalité sera ensuite allouée à la tonne fournie par l’accord de mise en place liquide, réduisant légèrement le taux de rendement annuel moyen.

Mises à jour du contrat électoral et de configuration

Le jalonnement des tonnes, le jalon liquide et la gouvernance en chaîne sont tous réalisés grâce à des contrats intelligents.Tonstakers utilise également ces contrats pour mettre en commun des tonnes, fournir des tonnes pour les nœuds de vérification et distribuer des récompenses entre les utilisateurs.

Cette mise à jour du contrat d’élection et de configuration permettra à nos utilisateurs de voter sur les propositions de réseau, ce qui rend le réseau plus ouvert à tout le monde et augmentera la valeur de chaque utilisateur.

Boîte à outils Ton Stablecoin

La boîte à outils Stablecoin permettra à quiconque d’émettre des stablescoins algorithmiques fixés aux monnaies fiduciaires locales: GBP, EUR, dollar néo-zélandais, etc.

Compte tenu de l’intégration de TON avec le télégramme, des portefeuilles intégrés et la récente décision de partager les bénéfices publicitaires avec les propriétaires de canaux, nous pouvons spéculer que Telegram peut ajouter des paiements locaux de stable à le service intégré.

Pont de jetton

Ton a déjà des ponts pour les chaînes Ethereum et BNB pour rejeter $ Ton et des pièces populaires telles que ETH, BNB et USDC.Le pont Jetton permettra aux utilisateurs d’envoyer des jetons de tonne (tels que TSTON) à d’autres chaînes.

Bridge ETH, BNB et BTC

Bien qu’il existe un pont tiers, il est raisonnable de lancer un pont officiel pour introduire des crypto-monnaies majeures en tonne.

Jetons non natifs

Dans l’écosystème Ton Blockchain, $ Ton agit comme un jeton natif, et ses utilisations spécifiques incluent, sans s’y limiterLes fonctions interactives des jetons $ ton, telles que les transactions et la gestion de l’équilibre, sont implémentées par le biais de contrats intelligents intégrés dans le protocole Ton lui-même.De plus, le solde $ Ton de l’utilisateur est correctement enregistré et stocké dans ses comptes sur chaîne, garantissant la sécurité des transactions et la cohérence des données.

Les jettons (tels que l’USDT et les jetons ordinaires tels que TSTON) sont exploités par des contrats intelligents tiers et ne peuvent pas payer de frais et de participations au lieu de $ ton.Le solde de l’utilisateur est stocké dans ces contrats.

Des devises supplémentaires permettra aux utilisateurs de TON de créer des jetons natifs qui seront également stockés dans leurs comptes.La différence la plus évidente entre les devises supplémentaires et les jettons est que le trading de devises supplémentaires devrait être 2 à 3 fois moins cher, car ils n’impliqueront pas d’appels contractuels.

3. Situation de développement écologique

3.1 Aperçu écologique

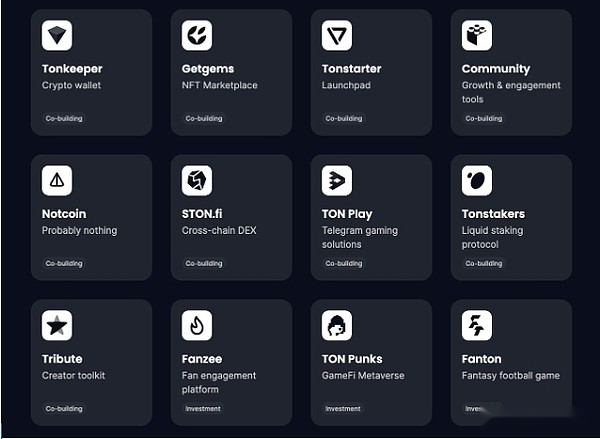

Le site officiel de la Fondation Ton affiche actuellement près de 1 000 applications, qui couvrent un large éventail de domaines, de la finance décentralisée (DEFI) aux applications de jeux, de médias sociaux et d’outils, montrant la diversité et la vitalité de l’écosystème Ton.Grâce à ces projets, la Ton Foundation démontre non seulement son leadership dans la technologie de la blockchain, mais démontre également son engagement à stimuler l’innovation et à promouvoir le développement des écosystèmes.Ces projets ont été soutenus par le soutien financier et les conseils techniques de la Fondation Ton Foundation, offrant aux développeurs des ressources et des plateformes précieuses pour les aider à atteindre leurs objectifs créatifs et commerciaux sur la blockchain TON.Cette stratégie complète de soutien et d’investissement a permis à l’écosystème de Ton de continuer à croître, attirant de plus en plus de développeurs et d’utilisateurs à rejoindre, jetant une base solide pour le développement futur.

Indicateurs d’écosystème clé de 3,2 tonnes

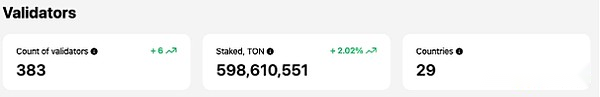

Au 27 juillet, le nombre de nœuds de vérification sur la chaîne de tonnes était de 383, et le nombre total de tonnes de dollars promis sous le mécanisme POS était de plus de 590 millions, distribué dans 29 pays.

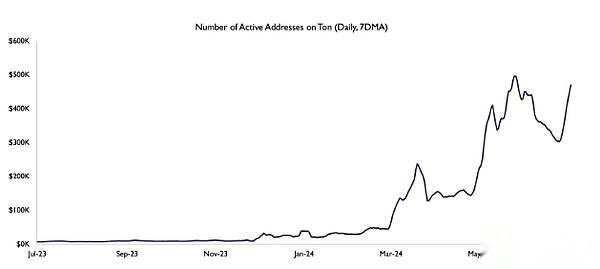

À la mi-juillet, le nombre d’adresses actifs quotidiennes sur le réseau TON a atteint 373 000, soit une augmentation de 5360% en glissement annuel.Cette augmentation significative reflète la popularité de la blockchain TON parmi les utilisateurs et le taux d’adoption croissant.

Image: theblock

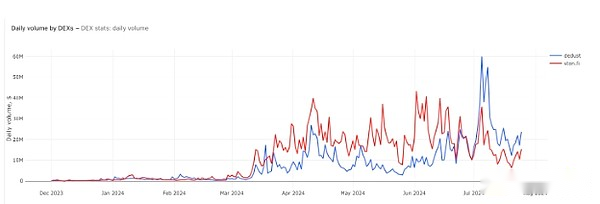

L’écosystème Defi de Ton Network montre une forte momentum de développement et une large base d’utilisateurs.Les mesures clés montrent que le nombre d’utilisateurs indépendants a atteint 1 784 089, indiquant qu’un grand nombre d’utilisateurs participent activement et utilisent des services Defi sur le réseau Ton.De plus, la position verrouillée totale (TVL) a atteint 706 307 873 $ US, un montant qui reflète non seulement la confiance des utilisateurs et la reconnaissance de l’écosystème Ton Defi, mais montre également sa position significative dans le champ de financement de la blockchain.Le nombre de fournisseurs de liquidités a également atteint 26 297, démontrant en outre le succès du réseau TON dans l’attraction des investisseurs et la promotion de la liquidité.

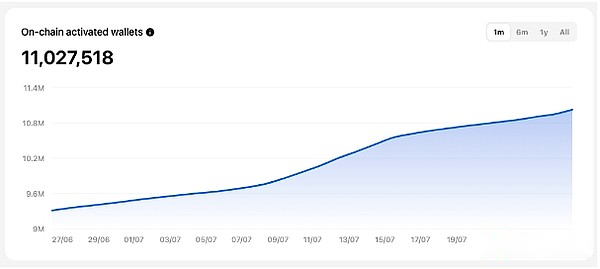

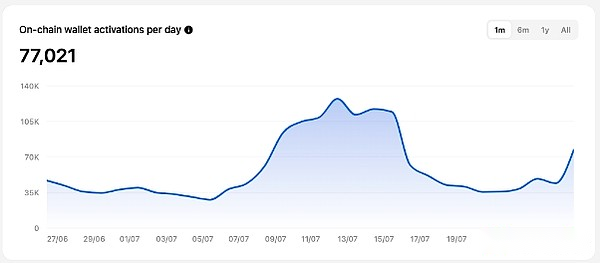

Au 27 juillet, le nombre de portefeuilles en chaîne actifs sur le réseau TON a atteint 11 027 518, ce qui montre le large attrait du réseau et la croissance continue sur une base utilisateur.De plus, les activations quotidiennes de portefeuille sur chaîne ont atteint 77 021, indiquant l’activité continue et la participation des utilisateurs nouveaux et existants.Pendant ce temps, le nombre de paits de NFT a atteint 9 324 617, reflétant la prospérité et le développement de l’écosystème TON dans la création et le trading d’actifs numériques.Ensemble, ces données démontrent la forte vitalité du réseau TON dans l’industrie de la blockchain et son écosystème en constante expansion.

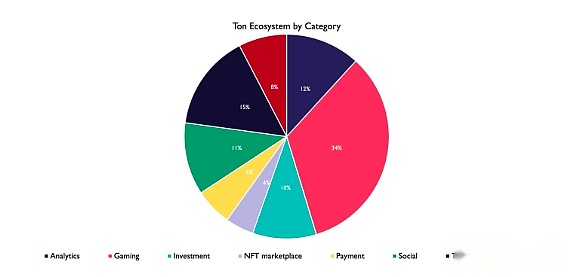

Selon les statistiques de la mi-juillet du bloc, plus de la moitié des projets sur TON ont été construits en tant que robots sur Telegram, mettant en évidence le lien étroit entre Ton et Telegram de plate-forme sociale.L’intégration de Ton et Telegram offre aux développeurs un environnement de développement pratique et une large base d’utilisateurs, ce qui en fait une plate-forme idéale pour la construction et la promotion du projet.

Image: theblock

Les principales catégories de projets dans l’écosystème TON comprennent les jeux et les investissements (en particulier en faisant référence à certaines applications pan-financières), montrant des intérêts communautaires diversifiés.Les projets de jeux utilisent le traitement des transactions à grande vitesse de TON et les frais faibles pour offrir aux joueurs une expérience de jeu fluide et une riche économie en jeu.Les projets d’investissement profitent des fonctionnalités et de la sécurité décentralisés de Ton pour attirer de nombreux investisseurs et développeurs d’applications financières.

L’expansion continue de l’écosystème TON montre non seulement ses avantages technologiques et son potentiel de plate-forme, mais démontre également sa large applicabilité dans divers scénarios d’application.Avec plus de développeurs et d’utilisateurs qui se joignent, TON devrait continuer à promouvoir le développement de la technologie de la blockchain et jouer un rôle plus important dans la future économie numérique.

3.3 Comment Ton devient une puissante plate-forme de jeu décentralisée

3.3.1 Les principales raisons de la construction d’un jeu décentralisé basé sur des tonnes

Les jeux décentralisés basés sur Ton Blockchain offrent une série d’avantages pour les entreprises et les développeurs, visant à redéfinir le modèle de l’industrie du jeu.

Jetons un coup d’œil aux principales raisons pour lesquelles Ton est devenue la plate-forme préférée des jeux décentralisés.

Intégration avec télégramme

L’intégration de Ton et Telegram a fourni aux développeurs un accès à plus de 900 millions d’utilisateurs actifs mensuels, permettant aux jeux d’être libérés rapidement et facilement directement sur Telegram, qui contraste fortement avec les magasins d’applications traditionnels.

Sur les systèmes d’exploitation tels que iOS et Android, les utilisateurs doivent souvent passer par plusieurs étapes, telles que le téléchargement et l’autorisation.Les jeux télégrammes basés sur TON permettent aux utilisateurs de démarrer le jeu immédiatement en ouvrant le robot directement ou via le Telegram Application Center.

Outils d’acquisition et de rétention d’utilisateurs puissants

Avec Ton et Telegram, les développeurs peuvent obtenir un ensemble complet d’outils conçus pour améliorer la rétention des utilisateurs et améliorer l’expérience des utilisateurs dans le jeu.Ces outils incluent:

● Telegram Application Center, une destination à guichet unique pour les outils, les services publics et les jeux, tous intégrés dans l’écosystème télégramme.

● Les publicités télégrammes peuvent effectuer des campagnes publicitaires sur presque tous les canaux Telegram, diffusant des annonces de jeux à des millions d’utilisateurs.

● Vous pouvez envoyer des notifications directement dans Telegram pour assurer un taux d’ouverture plus élevé que les notifications push natives dans le jeu.

Ces outils sont conçus pour maintenir les joueurs activement engagés dans l’environnement de jeu, aidant les développeurs à maintenir une base d’utilisateurs dynamique.

Blockchain rapide et efficace

Ton Blockchain est connu pour ses vitesses élevées.Il est en mesure de traiter plus de 100 000 transactions par seconde tout en gardant les frais bas.Ces fonctionnalités sont essentielles pour maintenir les performances et l’évolutivité des jeux décentralisés, en particulier lorsqu’ils traitent des interactions à haut débit.

Opportunités de monétisation diversifiées

Ton fournit aux développeurs une variété de stratégies de monétisation, de l’intégration de la publicité dans l’application et des jetons non butins et vendables et vendus à la création d’économies dans le jeu qui reflètent les principes économiques du monde réel.Cela ouvre une source de revenus diversifiée pour les développeurs et améliore la viabilité financière des projets de jeu.

Simple et facile d’accès

TON est une blockchain conviviale et accessible qui est essentielle à une adoption généralisée dans l’industrie du jeu.

Pour les développeurs et joueurs de GameFi Web3, Ton propose un ensemble complet d’outils qui le rendent idéal pour ceux qui veulent passer au monde des jeux décentralisés.

3.3.2 Cas de demande de tonne dans les jeux décentralisés

La blockchain de tonnes est rapidement devenue un écosystème de jeu décentralisé dynamique, et voici quelques-uns des exemples les plus populaires qui définissent l’expérience de jeu en tonne.

● NotCoin: un jeu de clics, les joueurs gagnent des pièces par clics

● Catizen: un jeu de gain aérien où les joueurs gagnent des jetons $ chats en élevant des chats

● Fanton Fantasy Football: un jeu qui fait former des joueurs de football et recevoir des récompenses

1. notcoin

Notcoin est un jeu simple et amusant de cliquetis qui est rapidement devenu populaire sur Telegram en raison de son gameplay simple et de ses mécanismes intéressants.

Les joueurs gagnent des jetons en cliquant, et leurs réalisations sont enregistrées dans le classement de la ligue.Les joueurs peuvent également effectuer diverses tâches et gravir le classement en rejoignant la chaîne Telegram et en discutant.

2. Catizen

Catizen est un jeu de gain aérien intéressant qui combine des éléments du Metaverse, du GameFi et de l’IA.Le gameplay implique la reproduction en traînant et en laissant tomber les chats pour augmenter leur rang et gagner des jetons $ Cats.Les joueurs peuvent également gagner des pièces de poisson par la pêche, qui sont utilisées pour la promotion et la mise à niveau du jeu.

À Catizen, les joueurs peuvent acheter des accessoires de promotion pour accélérer l’élevage de chats, acquérir de nouveaux chats et améliorer l’expérience globale du jeu.La boutique de jeux permet l’achat de $ Cats et des jetons de poisson pour tonne.

Alors que les joueurs exploitent plus de jetons, ils continuent de s’améliorer dans les ligues de bronze, d’argent, d’or, de platine et de diamant, reflétant leurs réalisations.

3. Football Fanton Fantasy

Fanton Fantasy Football est le premier jeu de jeu intégré à Telegram.Dans ce match, les joueurs forment une équipe de cinq joueurs de football: le gardien de but, le défenseur, le milieu de terrain, l’avant et le remplaçant.La performance du joueur dans les matchs de football réels détermine les points qu’ils gagnent dans le jeu.

Les joueurs gagnent des points grâce à diverses actions sur le terrain, telles que des objectifs, des passes décisives, des sauvegardes et d’autres contributions importantes.Les utilisateurs qui gagnent le plus de points de l’équipe ont la possibilité de gagner des prix précieux, y compris les crypto-monnaies et les NFT.Cela rend chaque jeu plein de récompenses potentielles.

Grâce à son intégration transparente avec Telegram, Ton a considérablement simplifié les sorties de jeu, ce qui rend les sorties de jeu plus faciles que jamais.Couplé à ses outils avancés d’acquisition et de rétention des utilisateurs, il offre aux développeurs la possibilité de créer des expériences de jeu décentralisées engageantes et rentables.Cependant, lors du développement de ces projets, les risques de sécurité ne peuvent pas être ignorés.

4. Recherche sur la sécurité écologique en tonnes

4.1 Comment faire un développement sécurisé sur TON

Afin de garantir la sécurité des contrats intelligents, nous devons prendre une série de mesures de sécurité.

1. Contrôle d’accès

Description: Lorsqu’il existe des opérations logiques ou sensibles importantes dans le contrat qui nécessitent des utilisateurs autorisés spécifiques à effectuer, nous devons faire un bon travail de contrôle d’accès pour éviter que les attaquants effectuent des opérations sensibles, ce qui entraînera de graves dommages.

pratique:

➢ Déterminez les opérations qui nécessitent un contrôle d’autorisation.

➢ restreindre l’accès aux opérations qui nécessitent des autorisations en vérifiant l’expéditeur du message.

➢ Examiner et mettre à jour régulièrement les politiques de contrôle d’accès pour s’adapter aux modifications des exigences du contrat.

Pour des propositions spécifiques, veuillez vous référer à:

https://github.com/ton-lockchain/teps/pull/180

https://github.com/ton-lockchain/teps/pull/181

2. Vérifiez l’entrée du message

Description: Un manque de vérification ou de filtrage approprié des entrées externes dans un contrat intelligent peut entraîner une entrée malveillante des utilisateurs ou de l’attaquant de données malveillantes, ce qui peut entraîner un comportement ou des vulnérabilités dangereux.

pratique:

➢ Vérification stricte et filtrage de toutes les entrées externes, y compris la vérification des types de données, la vérification des conditions aux limites et le nettoyage des entrées utilisateur

➢ Considérez tous les scénarios d’entrée possibles, y compris les cas de bord et les entrées inattendues.

➢ Audits réguliers et logique de vérification des entrées de test.

3. Vérifiez la quantité de gaz utilisé

Description: Lors du traitement des messages internes, l’expéditeur paie généralement des frais d’utilisation du gaz.Lors du traitement des messages externes, le contrat paie l’utilisation du gaz.Cela signifie que vous devez faire attention à l’utilisation du gaz dans les messages externes.L’utilisation du gaz du contrat doit toujours être testée pour vérifier que tout fonctionne comme prévu et éviter les lacunes qui peuvent vider le solde du contrat.

pratique:

➢ Surveiller et optimiser l’utilisation du gaz pendant le développement.

➢ Utilisez des restrictions de gaz pour empêcher les opérations de consommation élevées.

➢ Testez régulièrement la consommation de gaz de contrats dans différents scénarios.

4. Dépendance à l’horodatage

Description: Certains contrats intelligents reposent sur des horodatages de blocs, qui peuvent être manipulés par les validateurs.Par exemple, un nœud de vérification peut inclure sélectivement ou exclure certaines transactions, ou ajuster l’horodatage pour servir certaines fins.Ce comportement peut entraîner la manipulation de la logique contractuelle et provoquer des risques de sécurité.

pratique:

➢ Évitez de compter directement sur les horodatages de bloc pour les jugements logiques clés.

➢ Si vous devez utiliser des horodatages, assurez-vous d’utiliser une méthode plus fiable et incontrôlable.

➢ Le mécanisme de tampon de temps est adopté pour permettre le temps de changer dans une certaine plage et de réduire la dépendance à un seul point temporel.

➢ Examiner régulièrement la logique contractuelle pour s’assurer qu’elle n’est pas affectée par la manipulation de l’horodatage.

5. débordement entier

Description: Le débordement entier et le sous-flux sont des opérations exponentielles qui dépassent la plage de représentation variable, ce qui entraîne des résultats de calcul incorrects.Le débordement entier se produit généralement en outre, la soustraction, la multiplication et d’autres opérations.S’ils sont restés incontrôlés, de graves problèmes de sécurité peuvent en résulter, tels que des calculs d’équilibre incorrects ou des transferts de fonds inattendus.

pratique:

➢ Utilisez une bibliothèque mathématique sûre pour gérer les opérations entières.

➢ Ajouter des vérifications de débordement avant et après toutes les opérations mathématiques.

➢ Audit régulièrement les codes de contrat pour s’assurer que toutes les opérations entières sont protégées.

6. Erreur d’arrondi

Description: Le risque d’erreur d’arrondi fait référence aux erreurs des résultats de calcul en raison des limites de précision des opérations numériques ou des méthodes d’arrondi inappropriées.Surtout lorsque vous traitez des valeurs monétaires ou de haute précision, les erreurs d’arrondi peuvent entraîner une perte de fonds ou une allocation déloyale.

pratique:

➢ Utilisez des bibliothèques numériques de haute précision ou des bibliothèques numériques à point fixe pour traiter les opérations de devises.

➢ Testez et vérifiez régulièrement la logique de fonctionnement numérique pour garantir que la précision répond aux attentes.

➢ Marquez clairement la méthode d’arrondi dans le code pour assurer la cohérence.

7. Déni de service

Description: Le risque de déni de service fait référence à la consommation des ressources informatiques du contrat intelligent ou à un déclenchement d’une condition d’erreur, ce qui n’a pas pu être exécuté normalement ou tomber dans des opérations sans fin.Cela peut empêcher les utilisateurs légitimes d’interagir avec le contrat et même empêcher le statut de contrat.

pratique:

➢ limiter le nombre de boucles ou de profondeur de récursivité pour éviter les opérations de longue durée.

➢ Vérifiez le gaz restant avant les opérations critiques pour éviter la défaillance des transactions en raison de gaz insuffisant.

➢ Examiner et optimiser régulièrement la logique contractuelle pour assurer l’efficacité et la fiabilité.

➢ Utilisez des journaux d’événements pour enregistrer des opérations importantes pour faciliter le dépannage et la récupération.

8. Logique commerciale

Description: Une vulnérabilité de la logique métier fait référence à une erreur de défaut ou de mise en œuvre dans un contrat intelligent lors de la mise en œuvre de ses processus métier, ce qui a fait fonctionner le contrat anormalement dans certains cas.Ces vulnérabilités peuvent être exploitées par des utilisateurs malveillants, entraînant de graves conséquences telles que la perte de fonds, la falsification des données ou l’échec des fonctions contractuelles.Les vulnérabilités de la logique commerciale ne sont généralement pas des erreurs de codage, mais des malentendus ou des implémentations imparfaites des exigences et des processus commerciaux.

pratique:

➢ Comprendre profondément et analyser les besoins de l’entreprise pour assurer une conception logique correcte.

➢ Audits de code réguliers et vérifications logiques pour détecter et corriger rapidement les vulnérabilités.

➢ Écrivez des cas de test complets pour couvrir tous les scénarios commerciaux possibles.

Grâce aux pratiques de sécurité ci-dessus, nous pouvons considérablement améliorer la sécurité des contrats intelligents, réduire les risques, assurer le fonctionnement stable des contrats et la sécurité des fonds des utilisateurs.

4.2 Examen des événements de sécurité écologique en tonnes

En 2024, de multiples incidents de sécurité se sont produits dans l’écosystème des Ton, révélant ses défis de sécurité.Ce qui suit est une description détaillée de certains événements importants, analysant les causes, les impacts et les solutions des événements, et un inventaire de certaines vulnérabilités de sécurité typiques.

4.2.1 Types d’attaque courants

En 2024, de nombreux incidents de sécurité majeurs se sont produits dans l’écosystème Ton, qui a eu un certain impact sur les parties du projet et les utilisateurs.Voici les types d’attaque courants et leurs brèves descriptions:

➢ La vérification des entrées est incorrecte

Description: La vérification d’entrée fait référence à la vérification de l’intégrité, de la précision et de la sécurité des données d’entrée.Lorsque les contrats intelligents ne parviennent pas à vérifier et à nettoyer correctement les entrées utilisateur, une vérification incorrecte des entrées se produit, les laissant vulnérables à divers types d’attaques.De telles vulnérabilités peuvent être exploitées pour manipuler la logique contractuelle, injecter des données malveillantes ou conduire à un comportement inattendu.La vérification correcte des entrées garantit que le contrat ne traite que les données valides et attendues, réduisant ainsi le risque d’être exploité.

➢ Erreur de calcul

Description: L’erreur de calcul fait référence à une erreur dans le système lors de la réalisation de certains calculs, ce qui entraîne un comportement ou une vulnérabilité inattendu.Ces erreurs peuvent provenir d’erreurs logiques ou de programmation dans le code de contrat intelligent que les attaquants peuvent exploiter pour manipuler les calculs ou obtenir un avantage dans le contrat.

➢ Manipulation d’oracle / prix

Description: La manipulation des prix fait référence à un attaquant obtenant des avantages inappropriés en manipulant les prix du marché.Dans l’écosystème Ton, un attaquant peut faire des bénéfices ou déclencher la panique du marché en manipulant le volume ou le carnet de commandes sur un dex (échange décentralisé).Les attaquants peuvent également interférer avec des informations externes telles que le prix des actifs numériques signalés par l’Oracle, ce qui fait que le contrat intelligent prenait de mauvaises décisions.

➢ Contrôle d’accès faible

Description: Un faible contrôle d’accès fait référence à l’échec du système à restreindre efficacement l’accès des utilisateurs aux ressources ou aux opérations, ce qui entraîne des opérations sensibles aux utilisateurs non autorisés.Dans l’écosystème Ton, cela peut inclure des utilisateurs non autorisés pour accéder aux interfaces de gestion, modifier les paramètres du contrat intelligent ou voler les actifs des utilisateurs.

➢ Attaque de déni de service

Description: L’attaque du déni de service (DOS) fait référence à la consommation des ressources informatiques d’un contrat intelligent ou au déclenchement d’une condition d’erreur, ce qui fait que le contrat ne s’exécute pas normalement ou tombe dans des opérations sans fin.Cela peut empêcher les utilisateurs légitimes d’interagir avec le contrat et même empêcher le statut de contrat.Dans l’écosystème Ton, un attaquant peut utiliser des vulnérabilités DOS pour verrouiller malicieusement tous les actifs, ce qui entraînera directement la perte de fonds de la partie du projet et des utilisateurs.Cela affectera non seulement le fonctionnement normal du projet, mais endommagera également la confiance des utilisateurs.

➢ Attaque de phishing

Description: Une attaque de phishing est une attaque d’ingénierie sociale où un attaquant informe les utilisateurs de fournir des informations sensibles telles qu’un nom d’utilisateur, un mot de passe ou une clé privée en déguisant une entité de confiance.Dans l’écosystème Ton, les attaquants de phishing peuvent se déguiser en canaux ou partenaires officiels, envoyer des e-mails ou des messages frauduleux, inciter les utilisateurs à cliquer sur des liens malveillants ou à fournir des informations personnelles.

Ces types d’attaques révèlent non seulement les défis de sécurité de l’écosystème TON, mais soulignent également l’importance de renforcer les mesures de sécurité et d’augmenter la vigilance des utilisateurs.

Parmi eux, les types de projets touchés comprennent Lanuchpad, le jalon, le dex, les prêts et les jeux.Ce qui suit est un inventaire d’incidents de sécurité et de vulnérabilités spécifiques.

4.2.2 Inventaire de la vulnérabilité de sécurité

1. Un contrat de gage d’un certain accord a été attaqué, entraînant une grande quantité de perte de jeton

Temps: 22 mai 2024

Montant de perte: /

Cause profonde: erreur de configuration des paramètres

décrire:

Après avoir exercé des activités pour célébrer la prospérité de l’écosystème des Ton, en raison de la mauvaise configuration des paramètres du protocole, un certain contrat de jalonnement d’un certain protocole a été piraté, entraînant un grand nombre de jetons dans le contrat volé.Après l’incident, la partie du projet a immédiatement suspendu la fonction de collecte de récompense de jalonnement et a alloué une grande quantité de $ USDT pour racheter les 307 264 jetons perdus.

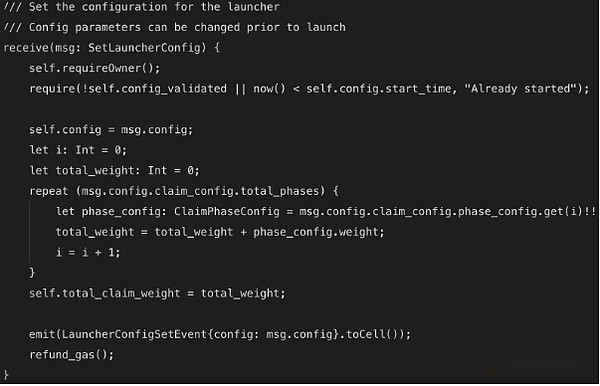

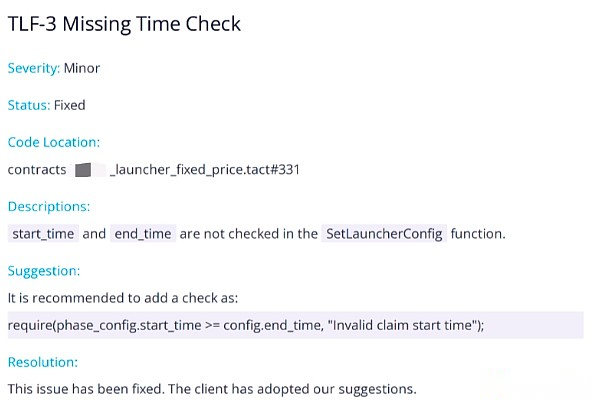

Après l’attaque, la partie du projet a rapidement contacté Tonbit pour audit.Tonbit a démontré son professionnalisme, a répondu rapidement et a mobilisé une équipe d’experts en sécurité pour mener un audit de sécurité complet et méticuleux du code principal du projet.Les experts en sécurité de Tonbit ont découvert six problèmes à faible risque et ont immédiatement communiqué en détail avec l’équipe du projet.Avec une vaste expérience et des capacités techniques professionnelles, Tonbit fournit non seulement des solutions spécifiques au problème, mais aide également l’équipe à terminer rapidement la réparation de tous les problèmes, en assurant la sécurité et la stabilité du contrat.

Problèmes liés à la découverte et à la configuration de l’audit Tonbit:

Solution: modifiez la configuration des paramètres

2. Les pirates utilisent des portefeuilles pour afficher les informations de commentaires contrôlables pour induire les utilisateurs induits en erreur

Temps: 10 mai 2024

Montant de perte: 22 000 tonnes

Cause profonde: les informations de commentaire affichées lors des transactions dans le portefeuille peuvent induire les utilisateurs induits en erreur

décrire:

Bien que des commentaires puissent être ajoutés lors du traitement des transferts de messages en tonne, la conception de l’interface interface de certains portefeuilles lors de l’affichage de ces commentaires présente un risque trompeur potentiel.Cette faille de conception est exploitée par des pirates.

Solution:

Pour résoudre ce problème, les applications de portefeuille doivent ajouter des notes importantes lors de l’affichage de ces informations, rappelant aux utilisateurs que ces contenus ne sont pas dignes de confiance.De plus, l’équipe de développement du portefeuille devrait améliorer la conception de l’interface utilisateur pour assurer la transparence et la fiabilité de l’affichage des informations de transaction.Dans le même temps, les utilisateurs doivent également améliorer leur capacité de discernement et être alerte sur les informations suspectes de transaction.

Mesures supplémentaires:

Tonbit recommande que l’équipe de développement du portefeuille introduit des mécanismes de vérification multicouches lors de l’affichage des informations d’annotation de transaction, telles que la vérification source des informations d’annotation pour assurer la fiabilité des informations.De plus, une formation régulière des utilisateurs est effectuée et des conseils de sécurité sont émis pour aider les utilisateurs à identifier et à prévenir la fraude potentielle.En combinant les moyens techniques et l’éducation des utilisateurs, la survenue de ces incidents de sécurité peut être réduite efficacement.

3. Bookpad utilise un contrat avec une porte dérobée pour frauder les fonds et s’enfuir avec l’argent

Heure: 15 avril 2024

Montant de perte: 74 424 tonnes

Cause profonde: BookPad utilise des contrats de porte dérobée pour absorber les fonds des utilisateurs et s’enfuit

décrire:

BookPad a publié un contrat intelligent sans porte dérobée et non ouvert et a commencé les activités de pré-vente.Après avoir reçu suffisamment de fonds, ils utilisent la porte dérobée dans le contrat pour retirer les fonds et s’enfuir rapidement avec l’argent.

Solution:

Pour empêcher les incidents similaires de se reproduire, les utilisateurs doivent collecter autant d’informations que possible des parties du projet avant de participer à des activités d’investissement de tout projet et de sélectionner des projets qui sont open source et ont subi des audits de sécurité stricts.

Tonbit recommande que les utilisateurs accordent une attention particulière aux points suivants:

1. Projet Open Source: Confirmez que le code du contrat intelligent est open source, afin que les experts en sécurité indépendants puissent l’examiner, garantissant qu’il n’y a pas de vulnérabilités cachées ou de code malveillant.

2. Audit de sécurité: certains projets qui ont été examinés par des institutions d’audit de sécurité bien connues.Les audits de sécurité peuvent détecter et corriger les vulnérabilités potentielles dans les contrats, assurant une assurance supplémentaire.

3. Vérification des antécédents du projet: enquêter sur les antécédents de la fête du projet, la réputation et les dossiers historiques des membres de l’équipe.Les projets avec une transparence élevée et une bonne réputation sont plus dignes de confiance.

4. Commentaires de la communauté: faites attention aux commentaires de la communauté sur le projet, participez aux discussions et comprenez la réputation et les risques potentiels du projet.

Mesures supplémentaires:

Tonbit recommande d’introduire un mécanisme de réglementation et d’audit plus stricte dans l’écosystème Ton pour examiner les qualifications de nouveaux projets pour s’assurer qu’ils se conforment aux normes de sécurité.De plus, une base de code de contrat public peut être configurée et seul le contrat approuvé peut être utilisé.Cela réduira considérablement le risque que les fonds d’utilisateurs soient volés et améliorent la sécurité et la crédibilité de l’ensemble de l’écosystème de tonnes.

4. Les pirates ont forgé des liens de phishing pour frauder les fonds

Heure: 26 avril 2024

Montant de perte: /

Cause profonde: attaque de phishing du pirate

décrire:

Le pirate a forgé un projet NFT et l’a utilisé pour forger un site Web officiel de Tether (USDT).Lorsque l’utilisateur entre dans ce site Web officiel de Tether forgé, il sera amené à remplir des informations sensibles et à transférer tous les USDT sur le compte du pirate.De cette façon, les pirates ont réussi à tromper de nombreux utilisateurs et à mettre leurs fonds en danger.

Solution:

Pour éviter des attaques de phishing similaires, les utilisateurs doivent prendre les mesures suivantes pour vérifier l’authenticité du nom de domaine lors de la visite des sites Web inconnus:

1. Vérifiez le nom de domaine: confirmez l’exactitude de l’orthographe et des caractères du nom de domaine, faites attention à des caractères similaires mais différents, en particulier les faux noms de domaine qui sont mal utilisés.

2. Obtenez des liens des canaux officiels: obtenez toujours le bon lien de nom de domaine à partir des canaux officiels (tels que les médias sociaux officiels, les applications, les annonces, etc.) pour éviter d’accéder au site Web via des sources peu fiables.

3. Vérifiez le certificat de sécurité: confirmez que le certificat SSL / TLS du site Web est valide et que la barre d’adresse du navigateur doit afficher le logo de verrouillage de sécurité.Cliquez sur le logo de verrouillage de sécurité pour afficher les détails pour vous assurer que le certificat est délivré par une autorité de certification de confiance et correspond au nom de domaine.

4. Assistance à l’outil: utilisez les plugins anti-phishing et de sécurité du navigateur pour identifier et bloquer les faux sites Web.Utilisez des outils et des services en ligne pour détecter la sécurité et la réputation d’un site Web, comme la vérification de la légalité d’un site Web via des services tels que Virustotal ou PhishTank.

5. Éducation et sensibilisation: améliorer la sensibilisation à la sécurité des utilisateurs, mener une éducation régulière sur la sécurité du réseau et découvrir les dernières méthodes de phishing et mesures préventives.Surtout pour les projets NFT émergents et les plateformes de trading des crypto-monnaies, les utilisateurs doivent rester vigilants et éviter de faire confiance à des informations non prouvées.

Mesures supplémentaires:

Tonbit recommande d’introduire davantage de mesures d’éducation et de prévention en matière de sécurité dans l’écosystème Ton, telles que la publication de conseils de sécurité et de directives par le biais de canaux officiels pour aider les utilisateurs à identifier et à éviter les attaques de phishing.Dans le même temps, nous renforcerons l’examen des nouveaux projets et sites Web pour assurer leur légalité et leur sécurité, et offrir aux utilisateurs un environnement d’utilisation plus sûr.

5. Les pirates prétendent être la fête du projet à tromper le télégramme

Heure: 4 février 2024

Montant de perte: /

La cause profonde: le pirate a usurpé l’identité de la fête du projet Ton_Fish et a publié de fausses informations sur les gouttes aériennes sur le télégramme pour frauder les fonds.

décrire:

Le pirate a fait semblant d’être l’équipe de projet Ton_Fish et a publié de fausses informations sur les gardiens au sein du groupe Telegram pour inciter les utilisateurs à participer.Ils utilisent des méthodes d’ingénierie sociale et des comptes hautement simulés pour gagner la confiance des utilisateurs.Les pirates imiteront le nom, l’avatar et le style de publication du compte officiel, faisant croire aux utilisateurs que les informations sont réelles.Une fois que la victime interagit avec elle, il peut être dirigé vers un site Web de phishing ou a demandé de transférer de l’argent directement sur un compte contrôlé par des pirates, ce qui entraîne finalement une perte de fonds.

Solution:

Pour éviter une fraude similaire, les utilisateurs doivent prendre les mesures suivantes lors de l’utilisation de plateformes sociales telles que Telegram pour améliorer leurs capacités d’identification et protéger la sécurité des fonds:

1. Vérifiez les informations via plusieurs canaux: Avant de participer à toute activité aérienne ou d’autres activités, les utilisateurs doivent vérifier l’authenticité des informations par le biais de plusieurs canaux officiels (tels que les sites Web officiels, les comptes de médias sociaux officiels, les annonces, etc.) pour éviter de compter uniquement sur une seule source d’informations.

2. Vérifiez l’authenticité du compte: Les utilisateurs doivent vérifier soigneusement l’authenticité des informations publiées sur le compte et faire attention au moment de la création du compte, du contenu de la publication et de l’interaction.Les comptes officiels ont généralement une longue histoire de création et un grand nombre d’adeptes, tandis que les faux comptes peuvent avoir des caractéristiques telles que le temps de création court et peu d’interactions.

3. Évitez de cliquer sur des liens inconnus: les utilisateurs doivent être vigilants sur les liens inconnus ou suspects et éviter de cliquer.Vous pouvez utiliser un plug-in de navigateur sécurisé ou un outil en ligne pour détecter la sécurité du lien.

4. Confirmer avec le fonctionnaire: Lors de la rencontre de toute information suspecte, l’utilisateur doit confirmer avec la partie du projet directement via les coordonnées officielles pour éviter la vérification via des canaux tiers peu fiables.

5. Améliorer la sensibilisation à la sécurité: les utilisateurs doivent mener une formation régulière sur la sécurité du réseau pour en savoir plus sur les dernières méthodes de fraude et les mesures préventives.Surtout lorsque vous participez à des activités liées à la crypto-monnaie et à la blockchain, restez très alerte et évitez de faire confiance aux informations non prouvées.

6. Utiliser l’authentification à deux facteurs: Pour assurer davantage la sécurité du compte, les utilisateurs doivent permettre à la fonction d’authentification à double facteur fournie par les plateformes sociales telles que Telegram pour augmenter la couche de protection de sécurité du compte.

4.3 Comment effectuer des audits de sécurité sur des parties de projet écologique en tonne

Avec le nombre croissant de projets dans l’écosystème Ton.Cependant, il y a également des problèmes de sécurité croissants.Pour garantir la sécurité du projet, un audit de sécurité complet est crucial.

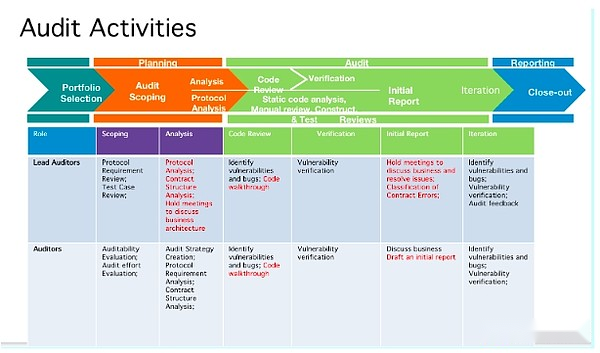

Les étapes générales de l’audit de la sécurité comprennent:

1. Évaluation initiale du projet

Comprendre les antécédents et les exigences du projet, confirmer la portée et la version de l’audit, familiariser avec l’architecture du protocole et développer des stratégies de l’audit détaillées.

2. Détection automatique

Utilisez des outils d’analyse statique et dynamique pour effectuer une inspection complète du code du projet et trouver des problèmes qui peuvent perturber les fonctionnalités ou la sécurité des contrats.

3. Audit manuel

L’équipe d’experts en sécurité vérifiera soigneusement chaque ligne de code, identifiera les erreurs et les vulnérabilités potentielles, maintiendra une communication étroite avec la partie du projet et des commentaires régulièrement sur les problèmes.

4. Rapport d’examen initial

L’auditeur rédige un rapport d’examen préliminaire, résumant les défauts du code et autres problèmes, et le rétablit à la partie du projet.La partie du projet confirme le problème d’audit, modifie le problème effectif et informe l’auditeur de l’examen.

5. Rapport d’examen final

Soumettez un rapport d’audit détaillé contenant des problèmes découverts et des suggestions de réparation.Communiquez avec l’équipe du projet pour vous assurer que tous les problèmes sont effectivement résolus.

6. Surveillance et support continu

Fournir une surveillance de sécurité continue sur la chaîne pour détecter et répondre rapidement aux problèmes de sécurité émergents.Effectuer des examens de sécurité réguliers pour maintenir la sécurité à long terme du projet.

Tonbit possède une équipe d’experts en sécurité de la blockchain et de développeurs seniors, avec des antécédents techniques profonds et une riche expérience pratique.Les membres de l’équipe ont de nombreuses années d’expérience dans le domaine de la sécurité de la blockchain et peuvent identifier avec précision et résoudre les risques de sécurité potentiels.Ce qui suit est le processus d’audit de Tonbit dans l’écosystème Ton.

5 Comment les utilisateurs restent en sécurité sur Ton et Telegram

Avec le développement rapide des écosystèmes TON et Telegram, il y a maintenant plus de 38 millions de comptes actifs, et l’attention ultérieure entraîne également de plus grands risques.

Les escrocs et les acteurs malveillants visent l’afflux d’utilisateurs novices, et même dans l’écosystème le plus sûr, il est toujours crucial de rester vigilant des risques potentiels.Vous devez accorder plus d’attention à ces escroqueries les plus courantes.

5.1 escroqueries communes

1. Amis qui ont besoin d’aide: l’escroc prétend être des amis ou des membres de la famille et demande des fonds d’urgence.Assurez-vous de vérifier leur identité.

2. Site Web de phishing: les faux sites Web imitent de vrais sites Web et volent des informations de connexion.Vérifiez l’URL pour éviter de cliquer sur des liens d’origine inconnue.

3.Recherche profonde; si cela semble trop beau pour être vrai, ce peut être une arnaque.

4. Fausse enquête: assurez-vous des récompenses pour participer à l’enquête pour voler des informations personnelles.Évitez de fournir des informations détaillées aux enquêteurs inconnus.

5. Faux possibilités d’emploi: les publicités d’emploi attrayantes nécessitent des informations personnelles, le téléchargement des applications ou les frais de paiement.Vérification par le biais des canaux officiels.

6. Arnaque publicitaire classifié: les fausses publicités vous mènent à de faux robots télégrammes pour voler des informations.

7. Tirez les expéditions: les groupes manipulent les prix des crypto-monnaies pour réaliser des bénéfices, ce qui fait perdre de l’argent aux autres.Étudiez et vérifiez toujours les conseils d’investissement.

8. Arnaque romantique: Dans une relation en ligne, un escroc demande de l’argent ou des informations personnelles.Soyez attentif aux personnes que vous connaissez en ligne de demander de l’argent.

5.2 Méfiez-vous de l’escroquerie pyramide de Toncoin

Le support de Telegram pour la blockchain Ton a malheureusement attiré certains escrocs qui ont tenté d’exploiter les utilisateurs sans méfiance.Voici une analyse détaillée de l’arnaque:

1. Configuration: l’escroc envoie un lien vers le « plan de fabrication d’argent exclusif », qui semble provenir d’un ami ou d’une personne de contact.Ils ont guidé les utilisateurs à rejoindre un bot télégramme non officiel, ont menti pour être utilisé pour stocker les crypto-monnaies.

2. Investissement: les utilisateurs sont invités à acheter du ton de tons via des canaux juridiques (tels que des portefeuilles, des marchés P2P ou des échanges de crypto-monnaie).Cela ajoute à la fausse crédibilité.Une fois achetés, les utilisateurs doivent transférer leur toncoin sur le bot d’escroquerie.

3. Accélérateur: La victime a été obligée d’acheter «l’accélérateur» par le biais d’un robot séparé pour un montant comprise entre 5 et 500 tons.À ce stade, les utilisateurs perdent leur crypto-monnaie.

4. Recrutement: les escrocs font la promotion des plans de recommandation, obligeant les utilisateurs à créer des groupes de télégrammes privés et à inviter des amis.Ils promettent de recevoir un paiement fixe de 25 tonnes par personne recommandée et une commission sur l’accélérateur achetée par le référente.

En fait, il s’agit d’une arnaque pyramide typique.Les escrocs gagnent de l’argent tandis que d’autres perdent leur investissement.

5.3 Comment éviter l’arnaque en ligne

Pour vous protéger des escroqueries en ligne et protéger votre compte télégramme, suivez ces étapes de base:

1. Activer la vérification en deux étapes de Telegram: accédez à « Paramètres & gt; Privacy & Security & gt; Vérification en deux étapes » pour ajouter une sécurité supplémentaire à votre compte.

2. Vérifiez le contact: être vigilant sur les messages non sollicités, en particulier les messages nécessitant des informations personnelles ou des fonds.Confirmez l’identité de l’expéditeur par d’autres moyens.

3. Vérifiez régulièrement l’activité du compte télégramme: entrez « Paramètres & gt; dispositifs & gt; sessions actives » pour vérifier s’il existe des appareils ou des sessions inconnus dans le compte.

4. Signaler les activités suspectes: si vous rencontrez une fraude, veuillez le signaler à Telegram.

5. Évitez de devenir riche rapidement: soyez attentif à ces plans, même s’ils sont recommandés par des amis ou des membres de la famille, ils peuvent être des victimes.

6. Ne transférez pas la crypto-monnaie vers des portefeuilles inconnus: vérifiez toujours l’identité du destinataire avant de transférer la crypto-monnaie pour éviter d’être arnaqué.

Rester en sécurité dans Ton et Telegram nécessite une vigilance et une conscience.En identifiant les escroqueries communes et en suivant ces conseils de sécurité, vous pouvez protéger vos actifs et vos informations personnelles.Vérifiez toujours la source, gardez des doutes sur les offres trop belles pour être vraies et échangez uniquement par les canaux officiels.Restez informé et prudent et vous pouvez profiter des avantages de Ton et Telegram sans devenir victime de fraude!

6. Ton Résumé du développement écologique

La raison du choix de TON est de reconnaître l’écosystème de télégramme lui-même.Le déploiement de votre projet Web3 sur TON peut profiter de l’énorme base d’utilisateurs de Telegram avec plus de 700 millions d’utilisateurs actifs mensuels.Cette intégration fournit un environnement fertile pour la prospérité des applications décentralisées, semblable à la façon dont l’App Store d’Apple et aux développeurs de soutien à Steam.

Pour mieux comprendre son importance, l’analogie suivante peut être prise en compte: la symbiose est la base de la nature, qu’il s’agisse de la relation mutuellement bénéfique entre le poisson-clown et l’anémone de la mer, ou la relation parasite des virus.Ces relations sont cruciales pour façonner la biodiversité de la planète et sont un moteur clé de l’évolution.Grâce aux réseaux et à la coopération, les espèces dans les relations symbiotiques peuvent améliorer leur viabilité au-delà de ce qu’elles peuvent faire en agissant seuls.Il en va de même pour la technologie et le web3, en particulier pour prospérer, l’écosystème Web3 doit atteindre des relations symbiotiques entre les différents acteurs.

Les relations symbiotiques dans ces technologies favorisent la coopération, apportent des synergies, profitant finalement à tous les participants et stimulent les progrès et les améliorations dans le domaine Web3.

Dans l’ensemble, les développeurs peuvent bénéficier des bases utilisateur des principaux réseaux sociaux tels que Telegram sans compromettre les incitations ou la valeur, créant un avenir fort pour leurs applications décentralisées.Cette intégration fournit un environnement idéal pour que le monde décentralisé prospère, soulignant pourquoi Ton est un choix stratégique pour les développeurs de chercher à déployer des projets sur un réseau ouvert.

7. À propos de Tonbit

Tonbit est une sous-marque de la société d’audit de sécurité Blockchain Bitslab, en se concentrant sur l’audit et l’analyse de la sécurité de l’écosystème TON.En tant qu’équipe professionnelle et expérimentée, Tonbit s’engage à assurer la sécurité et la fiabilité de l’écosystème TON et la protection de haut niveau aux développeurs et aux utilisateurs.

1. Les premiers participants à l’écosystème Ton: depuis 2021, les membres de Tonbit se sont concentrés sur l’écosystème TON et ont lancé des projets tels que Tonx, Tonx API, Tonkey, TonResearch, etc.Tonx Studio, Tonfura, Tonkey, Ton Research et autres projets.

2. Audit complet: Tonbit fournit une gamme complète de services d’audit de sécurité, notamment l’audit des contrats intelligents, l’évaluation de la sécurité du protocole et la détection de vulnérabilité du code.Grâce à des audits complets, assurez la sécurité du projet à tous les niveaux et empêchez d’éventuelles attaques et risques.

Les avantages de Tonbit comprennent

1. Processus d’audit efficace: Tonbit utilise des outils d’audit avancés pour effectuer les tâches d’audit de sécurité rapidement et efficacement.Tout en garantissant la qualité de l’audit, il raccourcit considérablement le temps d’audit et économise de précieux cycles de développement pour le projet.

2. Solutions personnalisées: Tonbit fournit des solutions de sécurité personnalisées en fonction des besoins spécifiques de chaque projet.De l’évaluation initiale de la conception à la surveillance de la sécurité après le lancement, Tonbit protège l’ensemble du cycle de vie du projet.

3. La norme d’audit de sécurité la plus élevée de l’industrie: Afin d’améliorer les normes d’audit de sécurité des contrats intelligents et de garantir pleinement la sécurité et la fiabilité des codes du projet d’audit, les trois sous-marques de BitsLab (Movebit, Scalebit, Tonbit) seront lancés spécialisés dans Smart Contrat Sécurité.Pour les projets d’audit participant à cette activité, si le projet d’audit (publication du rapport d’audit final) n’est pas modifié, si d’autres agences d’audit ou auto-audit découvrent des problèmes majeurs (niveau majeur et supérieur) dans un mois après la fin de l’audit ( Émission du rapport d’audit final), Tonbit promet que des frais d’audit de 30 à 50% seront remboursés.

Tonbit escorte la sécurité de l’ensemble de l’écosystème de Ton à travers les aspects suivants

1. Audit préventif: avant le lancement du projet, Tonbit découvrira et fixera à l’avance les vulnérabilités de sécurité potentielles grâce à un audit de sécurité complet pour garantir la sécurité après le lancement du projet.

2. Surveillance en temps réel: Tonbit fournit des services de surveillance de la sécurité 7×24 heures, surveille l’état opérationnel du projet en temps réel, détecte rapidement et répond rapidement aux menaces de sécurité, et assure le bon fonctionnement du projet.

3. Réponse de sécurité: Après avoir découvert des problèmes de sécurité, Tonbit réagit rapidement, fournit des solutions d’intervention d’urgence, aidant les parties au projet à résoudre rapidement les problèmes et à réduire l’impact des incidents de sécurité.

4. Collaboration communautaire: Tonbit participe activement à la construction de sécurité de la communauté TON, partage les connaissances en sécurité et les meilleures pratiques avec les membres de la communauté, et améliore conjointement le niveau de sécurité de l’ensemble de l’écosystème.

Tonbit s’engage à fournir des garanties de sécurité complètes pour l’écosystème de tonnes, aidant les projets à atteindre des normes de sécurité plus élevées et une confiance des utilisateurs.En tant que gardien de sécurité de l’écosystème Ton, Tonbit continuera de travailler dur pour contribuer sa propre force au développement de la technologie blockchain.

Avis de non-responsabilité: Ce rapport est pour des informations uniquement et ne constitue aucune forme de conseil, de recommandation ou de garantie d’investissement.Les lecteurs doivent mener des enquêtes et des analyses indépendantes avant de prendre des décisions d’investissement.

Précision des données: les données de ce rapport ont été aussi précises et à jour que possible, mais en raison de changements rapides sur le marché, certaines données peuvent changer après la publication du rapport.

Limites du rapport: En raison des limites d’accès à l’information, ce rapport peut ne pas couvrir tous les incidents de sécurité et les changements de marché.Les lecteurs devraient porter des jugements complets en fonction d’autres sources.

Énoncé du droit d’auteur: Le contenu de ce rapport est protégé par le droit d’auteur et ne peut pas être copié, reproduit ou utilisé à des fins commerciales sans autorisation.

Conseils de sécurité: les utilisateurs doivent améliorer leur propre sensibilisation à la sécurité, mettre à jour régulièrement les logiciels de sécurité et les mesures préventives pour éviter de devenir victimes de cyberattaques et de fraudes.

Références: En plus des données de TON Official Foundation, ce rapport fait également référence à plusieurs sources.

https://x.com/degenonton/status/1783738318850789494