المصدر: Bitslab

1. مقدمة

يتم إنتاج هذا التقرير بشكل مشترك بواسطة Tonbit ، وهي علامة تجارية فرعية لشركة Blockchain Security Company Bitslab ، و Tonx.من خلال التطوير المستمر والتطبيق الواسع النطاق لتكنولوجيا blockchain ، يستمر النظام الإيكولوجي للطن في إظهار زخم نمو قوي في عام 2024 ، وجذب انتباه عدد كبير من المطورين والمستثمرين والمستخدمين.

في عام 2024 ، واصل النظام الإيكولوجي للطن إحراز تقدم كبير في الابتكار التكنولوجي وتنفيذ التطبيقات وبناء المجتمع ، وزيادة توحيد موقعه في مجال blockchain.ومع ذلك ، مع التطور السريع للنظام الإيكولوجي ، أصبحت القضايا الأمنية بارزة بشكل متزايد.في مواجهة التهديدات الأمنية المتطورة باستمرار ، أصبحت كيفية الوقاية والاستجابة بشكل فعال مشكلة مهمة في النظام البيئي للطن.

تلتزم Tonbit دائمًا بضمان استقرار وأمن النظام الإيكولوجي للطن من خلال خدمات التدقيق المهنية وحلول الأمان.منذ عام 2021 ، ركز أعضاء Tonbit على النظام الإيكولوجي للطن وأطلقوا مشاريع مثل Tonx و Tonx API و Tonkey و Ton Research.يستعرض هذا التقرير تاريخ تطوير النظام الإيكولوجي للطن بالتفصيل ، ويلخص الحوادث الأمنية الرئيسية التي حدثت في الأشهر الستة الماضية ، ويحلل أسبابها وآثارها ، ويضع التدابير الوقائية المقابلة إلى الأمام واقتراحات التحسين المستقبلية.

نأمل أنه من خلال هذا التقرير ، يمكننا تقديم إشارات قيمة للمشاركين في النظام الإيكولوجي للطن ، وتعزيز التطور الصحي للنظام الإيكولوجي ، وتعزيز أهمية أمان blockchain من قبل جميع الأطراف.شكرًا لجميع الشركاء الذين يدعمون ويشاركون في بناء النظام الإيكولوجي للطن ، دعونا نعمل معًا لسعيها لإنشاء نظام بيئي أكثر أمانًا وشفافًا ومزدهرًا.

2. نظرة عامة على علم البيئة

2.1 مقدمة للنظام الإيكولوجي للطن

● المقدمة الأساسية والهندسة المعمارية

Ton هو اختصار للشبكة المفتوحة ، وهو بروتوكول للاتصالات الرقمية والاتصالات الرقمية التي صممها Telegram.ويهدف إلى إنشاء منصة blockchain سريعة وآمنة وقابلة للتطوير لتزويد المستخدمين بتطبيقات وخدمات لا مركزية.من خلال الجمع بين تقنية blockchain ووظائف التواصل في Telegram ، يحقق Ton خصائص الأداء العالي والأمان العالي وقابلية التوسع العالية.وهو يدعم المطورين لبناء مختلف التطبيقات اللامركزية ويوفر حلول تخزين موزعة.بالمقارنة مع منصات blockchain التقليدية ، فإن Ton لديه سرعة معالجة أسرع وإنتاجية ، ويعتمد آلية الإجماع على الإثبات.بصفتها منصة blockchain مبتكرة ومحتملة ، يقود Ton تطوير العملات المشفرة والتطبيقات اللامركزية.

2.2 لماذا تختار طن

أثناء التنافس مع السيولة القوية ومجتمع Bitcoin و Ethereum ، تظل التحديات على الرغم من المشكلات العديدة التي لا تزال هذه المشكلات في حالتها المبكرة.

يصف ثالوث blockchain الذي اقترحه Vitalik Buterin التحديات التي تواجهها شبكة الطبقة 1 في موازنة الأمن وقابلية التوسع والكفاءة في وقت واحد.يجب أن تتم المفاضلات (على الأقل في المرحلة الأولية).أخذ البيتكوين كمثال ، يمكننا أن نرى أن إثبات العمل (POW) يوفر أمانًا قويًا ولامركزية أعلى ، ولكنه يحتوي على معاملات أبطأ ورسوم أعلى.لا تزال Ethereum تواجه رسومًا عالية من الغاز أثناء احتقان الشبكة على الرغم من ترحيلها الأخير لإثبات الحصة (POS) ويدعم المزيد من حلول الطبقة 2 مثل التفاؤل والتعريفي.

باختصار ، هناك عدد قليل من السلاسل (سواء كانت الطبقة 1 أو الطبقة 2) التي تتنافس مع البنوك التقليدية والمؤسسات المالية في ظل الوضع الراهن ، ناهيك عن الحصول على ميزة في حوافز متوازنة وعملية مثل الخصوصية والأمن.

2.2.1 بنية نقاط البيع المرنة والقابلة للارتداد

مثل Solana و Ethereum ، يتبنى Ton آلية إجماع إثبات التقييم.ومع ذلك ، فإن التصميم الرئيسي وتنفيذ Ton يضعه في المقدمة في الأداء والتعدد الاستخدامات.على سبيل المثال ، يعتبر عقد Turing-Complete Smart Confere ، يقدم مفاهيم مثل Ton’s Tonchonous Blockchain مفاهيم مثل Lamport Time ومخططات الفرز غير التقليدية.

يتم تشغيل المعاملات السريعة للبرق والمنخفضة التكلفة من خلال الهندسة المعمارية المرنة والقابلة للارتداد للسلسلة.تتيح هذه الهندسة المعمارية التوسع بسهولة دون فقدان الأداء.يتضمن التقويم الديناميكي في البداية شظايا فردية تم تطويرها في البداية بأغراضها التي يمكن أن تعمل في وقت واحد وتمنع تراكم واسع النطاق.يبلغ وقت كتلة TON 5 ثوانٍ ، ووقت التحديد النهائي أقل من 6 ثوان.

تنقسم البنية التحتية الحالية إلى جزأين رئيسيين:

السلسلة الرئيسية (MasterChain)

مسؤولة عن التعامل مع جميع البيانات المهمة والحرجة للاتفاقية ، بما في ذلك المعلمات والقيم الحالية.ويشمل ذلك عنوان Verifier ومقدار العملات المعدنية التي تم التحقق منها.بالإضافة إلى ذلك ، فإنه يحتوي أيضًا على بيانات لسلاسل العمل المختلفة وسلاسل Shard.في blockchain متعدد الطبقات ، فإن السلسلة الرئيسية هي الأكثر أهمية ؛

Workchain

السلسلة الثانوية المتصلة بالسلسلة الرئيسية.أنه يحتوي على جميع معلومات المعاملات والعقود الذكية المختلفة المسجلة.ومع ذلك ، يمكن أن يكون لكل سلسلة عمل قواعد مختلفة.هذا يعني أن الأجهزة الظاهرية المختلفة (VMS) مع تنسيقات مختلفة من العناوين ، وتنسيقات المعاملات المختلفة ، والعقود الذكية المحددة.ولهذا السبب ، يمكن تسمية ton blockchain بأنه blockchain غير متجانسة.

2.2.2 حالات الاستخدام الموسعة والمزايا

مؤسسة Ton Foundation هي DAO التي يديرها مجتمع Ton Core ، مما يوفر دعمًا مختلفًا للمشاريع في النظام الإيكولوجي للطن.يشمل هذا الدعم دعم المطورين من خلال الأنشطة والاختراق ، وتوفير برامج حوافز السيولة لمشاريع Defi ، وأكثر من ذلك.

وفقًا لتقارير المطورين الأخيرة ، زاد المطورون النشطون الشهريون بنسبة 8 ٪ ، في حين نما المساهمون في المستودعات ذات الصلة بالأطنان مفتوحة المصدر على Github بنسبة 50 ٪ سنويًا.هذا يدل على أن المجتمع ينمو ويعزز التعاون والابتكار.

إطلاق Ton Connect 2.0

يمثل إصدار TON Connect 2.0 علامة فارقة مهمة ، مما يوفر للمستخدمين طريقة بديهية لتوصيل محافظهم وتطبيقاتهم المفضلة.مدعومًا من محفظة TonKeeper و OpenMask ، تم تبنيها من قبل أكثر من 14 خدمة ، وكلها ساعدت في إنشاء تجربة مستخدم أفضل.

تحسين الثقة والموثوقية مع expier ton

أصبح Ton Verifier ، وهو مدقق عقد ذكي أنشأه فريق ORBS ، مفتوحًا الآن لأفراد المجتمع ، مما يسمح للمطورين بالتحقق من سلامة عقودهم قبل النشر.

مخطط – حلفاء المطور

أطلقت Ton Blueprint ، وهي بيئة بسيطة مصممة لمساعدة المطورين على كتابة العقود الذكية واختبارها ونشرها.يقوم Blueprint بتبسيط العملية بأكملها ويجعل من السهل على المهندسين البناء على Ton.

مجموعة أدوات المطورين Sandbox

تمتد مجموعة الأدوات الأخيرة هذه وظائف Ton لمجموعة واسعة من حالات الاستخدام من الأعمال إلى الحكومة.تُمكّن مجموعة أدوات Sandbox تطوير العقد الذكي السائد ، مما يمهد الطريق لتبني أوسع.

نسخة تجريبية لتيك اللغة – احتضن المستقبل

أصدرت لغة البرمجة اللباقة التي يدعمها ستيف كورشاكوف ومجتمع اللباقة بنجاح نسخة الإصدار التجريبي.الوثائق الموجزة تشجع التعلم والتعليقات المجتمعية ، وتعزيز بيئة برمجة أقوى.

تدويل مجتمع طن

أطلقت مجتمع Ton أيضًا مراكز دولية في لشبونة وبانكوك وحيدر أباد (الهند) وبرشلونة لتبادل الأفكار وتسريع تطوير المشروع.من المتوقع أن تظهر المزيد من المراكز في جميع أنحاء العالم ، مما يدعو الأشخاص المهتمين إلى المشاركة في هذه القضية المثيرة.

خطة حوافز السيولة Defi

هذا نهج تدريجي يعتمد على المعلم يوفر تمويلًا للمشاريع.يهدف البرنامج إلى تحقيق الاستدامة العضوية في مجال Defi داخل النظام الإيكولوجي للطن.

2.3 نظرة عامة على اتجاه التنمية والأهداف في عام 2024

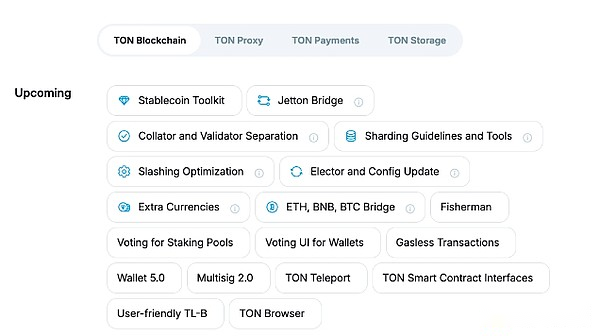

تحتوي خريطة طريق التطوير من Ton على العديد من الخطط المثيرة للاهتمام مثل مجموعات أدوات StableCoin ، وأدوات Sharding ، وسد BTC و ETH و BNB.

لا توجد معاملة رسوم الغاز

لا توجد سلاسل أخرى تقدم حاليًا معاملات خالية من الغاز ، لذلك يمكن أن تحدث Ton ثورة في مساحة blockchain وجذب المزيد من المستخدمين من النظم الإيكولوجية الأخرى.قد يدعم Ton رسوم الغاز في بعض المواقف ، مثل محافظ Telegram أو عمليات نقل USDT ، لجذب المزيد من المستخدمين لاستخدام Ton لتلبية الاحتياجات اليومية.

منفصل عقدة التحقق من عقدة التغليف

هذه ترقية كبيرة إلى قابلية التوسع في Ton.التعبئة التعبئة الدموية تعني جمع المعاملات والتحقق منها ووضعها في كتلة.تحقيقًا لهذه الغاية ، تحتاج العقدة إلى تخزين ومراقبة حالة الشبكة بأكملها بشكل مستمر – جميع الأرصدة لجميع العناوين في blockchain ton.

تخطط Ton لجذب 500 مليون مستخدم من Telegram بحلول عام 2028 واستخدام شظايا لتوفير وقت تنفيذ المعاملات الكافي ورسوم المعاملات المنخفضة.من خلال sharding ، يتم تقسيم blockchain إلى عدة سلاسل شد.توفر سلاسل Shard 2 × إنتاجية ، و 4 سلاسل Shard توفر 4x ، وهلم جرا.

سيكون لكل سلسلة Shard مجموعة فرعية خاصة بها من عقد التحقق لتعبئة الكتل والتحقق منها.يجب أن تقوم عقد التحقق هذه في كثير من الأحيان بتدوير مجموعات فرعية لضمان الأمان.المشكلة هي: في حالة الدوران العشوائي ، سيتعين على عقد التحقق لتخزين حالة كل قشرة ، وليس فقط حالة Shard الخاصة بها.يتطلب تخزين حالة 1 مليون حساب خادمًا قويًا ، وتخزين حالة 500 مليون حساب في مكان واحد أمر مستحيل.

لحل هذه المشكلة ، اقترح فريق TON تقسيم التحقق والتعبئة إلى دوران فترة الزمن.وبهذه الطريقة ، سيتم توزيع الحمل والمخاطر بالتساوي ، ويمكن تحجيم Ton لاستيعاب مليارات المستخدمين.

في الوثائق الرسمية ، لم يتم ذكر مكافآت تعهد.على الرغم من أن عقد التحقق فقط سوف تخلق مخاطر في التحقق من الكتلة (تحتاج عقد التحقق إلى التعهد بمبلغ معين من العملة المشفرة عند المشاركة في الإجماع والتحقق من الكتل. إذا لم يمتثل سلوكهم للاتفاقية ، فقد يكون هناك بعض أو جميع الأموال المهددة التخفيضات العقابية ، التي تسمى “آليات العقوبة” أو “القطع”) ، والتي تسمى “المخاطر”) ، ولكن ينبغي أيضًا مكافأة العقد المعبأة لتخزين الحالة والكتل المولدة.

على الرغم من أن عملية التحقق تصبح أكثر تعقيدًا وأن معدل الإصدار السنوي للطن ثابت ، فإن معدل العائد السنوي على التعهد (APY) سيتغير.مع وجود المزيد من الناس الذين يتجهون ، كان APY الأصلي مرتفعًا إلى 25 ٪ الآن ، بل هو 3.4 ٪.

دليل وأدوات Sharding

أصبحت Ton واحدة من أولى blockchains التي تستخدم تقنية Sharding بكفاءة ، وذلك بفضل فريق متميز من المطورين.تتطلب البورصات المركزية وأنظمة الدفع وحتى خدمات وتطبيقات TON أدوات ومستندات مخصصة لتنفيذ دعم Sharding لأن هذه تقنية ليست على دراية بها.لهذا السبب يأمل مطورو Ton في إصدار هذه الأدوات في المستقبل القريب.

تحسين آلية العقوبة

آلية العقوبة هي عقوبة لعقد التحقق التي تفشل في التنفيذ: تفوت الكتل ، في كثير من الأحيان دون اتصال ، وحتى محاولات دفع المعاملات الاحتيالية إلى كتل.

حاليًا ، يستخدم Ton آلية شكوى لمعاقبة عقد التحقق لسوء السلوك.يمكن لأي مشارك في الشبكة تقديم شكوى بأدلة ومحاسبة عقد التحقق السيئة.

سيؤدي تحسين آلية العقوبة إلى تقديم أنظمة أفضل للكشف عن عقد التحقق من سوء السلوك ومعاقبته ، وبالتالي تحسين متانة طن.سيتم تنفيذ ذلك في عدة خطوات: أولاً ، لن يتأثر بروتوكول تعهد الأجهزة المحمولة بعقوبة التحقق من العقد ، وسيتم ضمان مكافأة المستخدم.سيتم بعد ذلك تخصيص العقوبة للطن المقدمة من اتفاقية السائل ، مما يقلل قليلاً من متوسط معدل العائد السنوي.

تحديثات عقد الانتخابات والتكوين

يتحقق كل من Ton Staking و Siquid Staking والحكم على السلسلة من خلال العقود الذكية.يستخدم Tonstakers أيضًا هذه العقود لتجميع الأطنان ، وتوفير طن لعقد التحقق ، وتوزيع المكافآت بين المستخدمين.

سيسمح تحديث عقد الانتخابات والتكوين هذا للمستخدمين بالتصويت على مقترحات الشبكة ، مما يجعل الشبكة أكثر انفتاحًا للجميع وزيادة قيمة كل مستخدم.

Ton StableCoin Toolkit

ستسمح مجموعة أدوات StableCoin لأي شخص بإصدار stablecoins الخوارزمية المرتبطة بالعملات المحلية: GBP ، EUR ، New Zealand ، إلخ.

نظرًا لتكامل Ton مع Telegram ، ومحافظ مدمجة ، والقرار الأخير بمشاركة أرباح الإعلانات مع مالكي القنوات ، يمكننا التكهن بأن Telegram قد يضيف مدفوعات StableCoin المحلية إلى الخدمة المدمجة.

جسر جيتون

TON لديه بالفعل جسور لسلاسل Ethereum و BNB لسد TON $ والعملة المعدنية الشهيرة مثل ETH و BNB و USDC.سيسمح Jetton Bridge للمستخدمين بإرسال مموز Ton Ton (مثل TSTON) إلى سلاسل أخرى.

ETH و BNB و BTC Bridge

على الرغم من وجود جسر طرف ثالث ، فمن المعقول إطلاق جسر رسمي لإدخال عملات مشفرة كبيرة للطن.

الرموز غير الأصلية

في النظام الإيكولوجي Ton Blockchain ، يعمل $ ton كرمز أصلي ، وتشمل استخداماته المحددة على سبيل المثال لا الحصر المشاركة في آلية الشبكة ودفع رسوم الغاز المطلوبة لتنفيذ المعاملات.يتم تنفيذ الوظائف التفاعلية لرموز $ ton ، مثل المعاملات وإدارة الرصيد ، من خلال العقود الذكية المضمنة في بروتوكول Ton نفسه.بالإضافة إلى ذلك ، يتم تسجيل رصيد $ ton $ الخاص بالمستخدم وتخزينه بشكل صحيح في حساباته على السلسلة ، مما يضمن أمان المعاملات واتساق البيانات.

يتم تشغيل Jettons (مثل USDT والرموز العادية مثل TSTON) من خلال عقود ذكية من طرف ثالث ولا يمكنها دفع الرسوم والمخاطر بدلاً من $ ton.يتم تخزين رصيد المستخدم في هذه العقود.

ستسمح عملات إضافية لمستخدمي Ton بإنشاء الرموز المحلية التي سيتم تخزينها أيضًا في حساباتهم.الفرق الأكثر وضوحًا بين العملات الإضافية والغربية هو أن تداول العملات الإضافية يجب أن يكون أرخص 2-3 مرات ، حيث لن تتضمن مكالمات عقد.

3. وضع التنمية البيئية

3.1 نظرة عامة بيئية

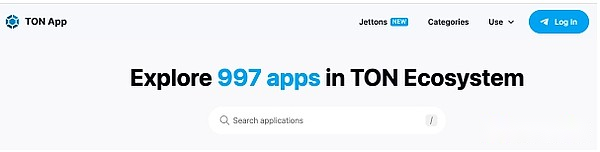

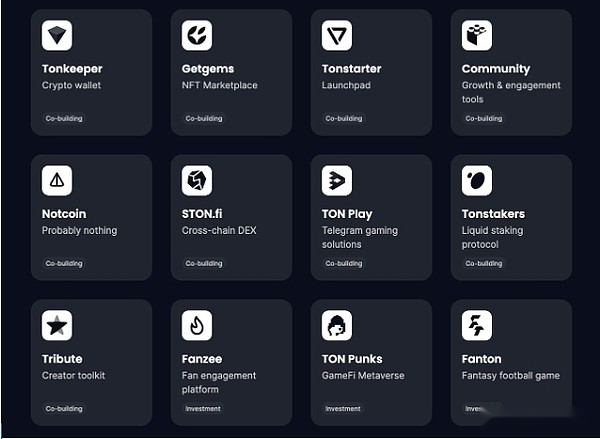

يعرض موقع Ton Foundation الرسمي حاليًا ما يقرب من 1000 طلب ، والذي يغطي مجموعة واسعة من الحقول ، من التمويل اللامركزي (DEFI) إلى تطبيقات الألعاب والوسائط الاجتماعية والأدوات ، مما يدل على تنوع وحيوية النظام البيئي للطن.من خلال هذه المشاريع ، لا تُظهر مؤسسة Ton Leadership في تكنولوجيا blockchain فحسب ، بل إنها توضح أيضًا التزامها بدفع الابتكار وتعزيز تطوير النظام الإيكولوجي.تم دعم هذه المشاريع من خلال الدعم المالي لمؤسسة Ton Foundation والإرشادات التقنية ، مما يوفر للمطورين موارد ومنصات قيمة لمساعدتهم على تحقيق أهدافهم الإبداعية والتجارية على Ton Blockchain.مكنت استراتيجية الدعم والاستثمار الشاملة هذه النظام الإيكولوجي للطن من الاستمرار في النمو ، وجذب المزيد والمزيد من المطورين والمستخدمين للانضمام ، ووضع أساس قوي للتنمية المستقبلية.

3.2 طن مؤشرات النظام البيئي الرئيسي

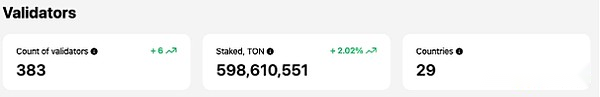

اعتبارًا من 27 يوليو ، كان عدد عقد التحقق في سلسلة Ton 383 ، وكان إجمالي عدد Ton Ton الذي تم تعهده بموجب آلية POS أكثر من 590 مليون ، موزعة في 29 دولة.

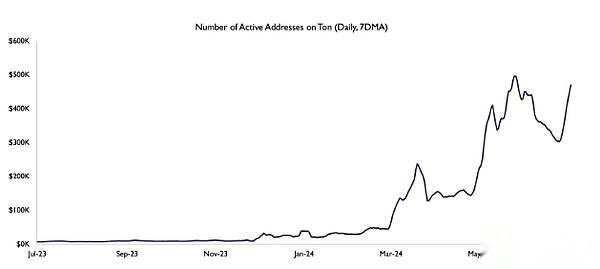

اعتبارًا من منتصف يوليو ، بلغ عدد العناوين النشطة اليومية على شبكة TON 373،000 ، بزيادة قدرها 5360 ٪ على أساس سنوي.تعكس هذه الزيادة الهامة شعبية بلوكينات طن بين المستخدمين ومعدل التبني المتزايد.

الصورة: TheBlock

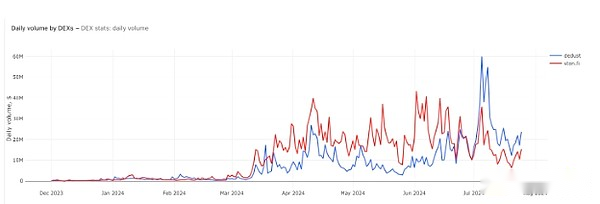

يُظهر النظام الإيكولوجي لشبكة Ton Network زخمًا قويًا للتطوير وقاعدة مستخدم واسعة.تُظهر المقاييس الرئيسية أن عدد المستخدمين المستقلين قد وصل إلى 1784،089 ، مما يشير إلى أن عددًا كبيرًا من المستخدمين يشاركون بنشاط في خدمات Defi على شبكة TON.بالإضافة إلى ذلك ، بلغ إجمالي الموضع المقفل (TVL) 706،307،873 دولارًا أمريكيًا ، وهو مبلغ لا يعكس فقط ثقة المستخدمين والتعرف على نظام Ton Defi ، ولكنه يظهر أيضًا وضعه المهم في مجال تمويل blockchain.وصل عدد مزودي السيولة أيضًا إلى 26297 ، مما يدل على نجاح شبكة TON في جذب المستثمرين وتعزيز السيولة.

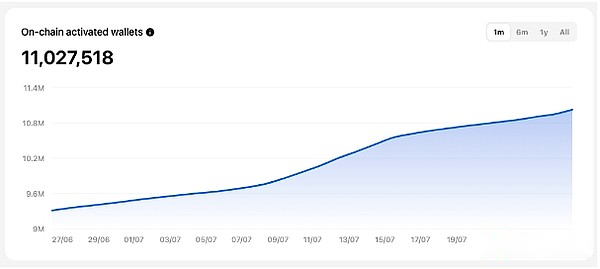

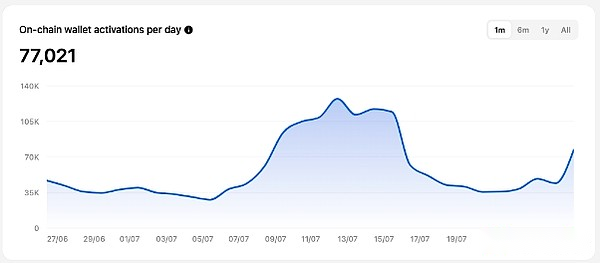

اعتبارًا من 27 يوليو ، وصل عدد محافظ المحافظ النشطة على الشبكة على شبكة TON إلى 11،027،518 ، مما يدل على جاذبية الشبكة واسعة النمو على أساس قائم على المستخدم.بالإضافة إلى ذلك ، بلغت عمليات تنشيط المحفظة اليومية على السلسلة 77،021 ، مما يشير إلى استمرار النشاط ومشاركة المستخدمين الجدد والحاليين.وفي الوقت نفسه ، بلغ عدد منازل NFT 9324،617 ، مما يعكس ازدهار وتطوير النظام الإيكولوجي للطن في إنشاء الأصول الرقمية وتداولها.معًا ، توضح هذه البيانات الحيوية القوية لشبكة Ton Network في صناعة blockchain ونظامها الإيكولوجي المتسع باستمرار.

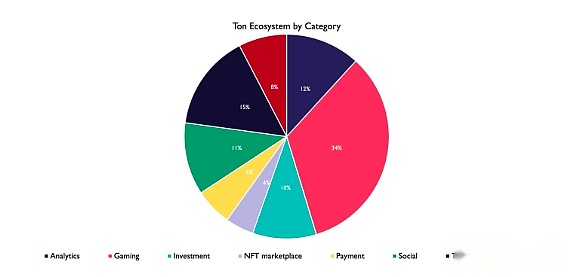

وفقًا لإحصائيات Mid-July’s Mid July ، تم تصميم أكثر من نصف المشاريع على Ton كروبوتات على Telegram ، مما يبرز العلاقة الوثيقة بين Ton و Social Platform Telegram.يوفر تكامل Ton and Telegram للمطورين بيئة تطوير مريحة وقاعدة مستخدم واسعة ، مما يجعله منصة مثالية لبناء المشروع والترويج.

الصورة: TheBlock

تشمل فئات المشروع الرئيسية في النظام الإيكولوجي للطن الألعاب والاستثمارات (في إشارة إلى بعض التطبيقات المالية) ، والتي تظهر اهتمامات المجتمع المتنوعة.تستخدم مشاريع الألعاب معالجة المعاملات عالية السرعة من Ton ورسوم منخفضة لتزويد اللاعبين بتجربة ألعاب سلسة واقتصاد غني داخل اللعبة.تستفيد مشاريع الاستثمار من ميزات Ton اللامركزية والأمان لجذب العديد من المستثمرين والمطورين للتطبيقات المالية.

لا يوضح التوسع المستمر للنظام الإيكولوجي للطن مزاياه التكنولوجية وإمكانات النظام الأساسي فحسب ، بل يوضح أيضًا قابلية تطبيقه الواسعة في سيناريوهات التطبيق المختلفة.مع انضمام المزيد من المطورين والمستخدمين ، من المتوقع أن يستمر Ton في تعزيز تطوير تكنولوجيا blockchain ولعب دور أكثر أهمية في الاقتصاد الرقمي المستقبلي.

3.3 كيف يصبح طن منصة ألعاب لا مركزية قوية

3.3.1 الأسباب الرئيسية لبناء لعبة لا مركزية تستند إلى طن

توفر الألعاب اللامركزية القائمة على Ton Blockchain سلسلة من المزايا للمؤسسات والمطورين ، بهدف إعادة تعريف نمط صناعة الألعاب.

دعونا نلقي نظرة على الأسباب الرئيسية التي تجعل Ton هو المنصة المفضلة للألعاب اللامركزية.

التكامل مع Telegram

لقد وفر دمج Ton و Telegram للمطورين إمكانية الوصول إلى أكثر من 900 مليون مستخدم نشط شهريًا ، مما يسمح بإصدار الألعاب بسرعة وسهولة مباشرة على Telegram ، وهو في تناقض صارخ مع متاجر التطبيقات التقليدية.

على أنظمة التشغيل مثل iOS و Android ، غالبًا ما يحتاج المستخدمون إلى تجاوز خطوات متعددة ، مثل التنزيل والتفويض.تسمح ألعاب Telegram المستندة إلى Ton للمستخدمين ببدء اللعبة فورًا عن طريق فتح الروبوت مباشرة أو من خلال مركز تطبيق Telegram.

أدوات اقتناء المستخدم والاحتفاظ بها قوية

مع Ton و Telegram ، يمكن للمطورين الحصول على مجموعة شاملة من الأدوات المصممة لتحسين الاحتفاظ بالمستخدم وتحسين تجربة المستخدم في اللعبة.وتشمل هذه الأدوات:

● مركز تطبيق Telegram ، وجهة شفة واحدة للأدوات والمرافق والألعاب ، وكلها مدمجة في النظام البيئي Telegram.

● يمكن إعلانات Telegram إجراء حملات إعلانية على أي قناة Telegram تقريبًا ، مما يوفر إعلانات ألعاب لملايين المستخدمين.

● يمكنك إرسال إشعارات مباشرة داخل Telegram لضمان معدل فتح أعلى من إشعارات الدفع الأصلية في اللعبة.

تم تصميم هذه الأدوات لإبقاء اللاعبين مشاركين بنشاط في بيئة الألعاب ، مما يساعد المطورين على الحفاظ على قاعدة مستخدمين ديناميكية.

Blockchain سريع وفعال

Ton Blockchain معروف بسرعاتها العالية.إنها قادرة على معالجة أكثر من 100000 معاملة في الثانية مع الحفاظ على رسوم منخفضة.هذه الميزات أمر بالغ الأهمية للحفاظ على أداء وقابلية التوسع للألعاب اللامركزية ، خاصة عند التعامل مع تفاعلات لاعبي الإنتاجية العالية.

فرص تسييل متنوعة

يوفر Ton للمطورين مجموعة متنوعة من استراتيجيات الدخل ، بدءًا من دمج الإعلانات داخل التطبيق والقابلة للتداول والبيع الرموز غير القابلة للبيع لإنشاء الاقتصادات داخل اللعبة التي تعكس المبادئ الاقتصادية في العالم الحقيقي.هذا يفتح تدفق إيرادات متنوع للمطورين ويعزز الجدوى المالية لمشاريع الألعاب.

بسيطة وسهلة الوصول

Ton عبارة عن blockchain سهلة الاستخدام ويمكن الوصول إليها أمرًا ضروريًا للتبني على نطاق واسع في صناعة الألعاب.

بالنسبة لمطوري GameFi Web3 واللاعبين ، يقدم Ton مجموعة كاملة من الأدوات التي تجعلها مثالية لأولئك الذين يرغبون في الانتقال إلى عالم الألعاب اللامركزية.

3.3.2 حالات تطبيق طن في الألعاب اللامركزية

سرعان ما أصبح Ton Blockchain نظامًا بيئيًا للألعاب غير المركزية النابضة بالحياة ، وهنا بعض الأمثلة الأكثر شعبية التي تحدد تجربة ألعاب Ton.

● Notcoin: لعبة النقر إلى الكسب ، يكسب اللاعبون عملات معدنية من خلال النقرات

● Catizen: لعبة كسب Airdrop حيث يكسب اللاعبون رمز القطط $ من خلال تربية القطط

● Fanton Fantasy Football: لعبة تجعل اللاعبين يشكلون فرق كرة قدم ويتلقى مكافآت

1. نوتكوين

Notcoin هي لعبة بسيطة وممتعة للنقر إلى الكسب والتي سرعان ما أصبحت شائعة على Telegram بسبب اللعب البسيط والميكانيكا المثيرة للاهتمام.

يكسب اللاعبون الرموز من خلال النقر ، ويتم تسجيل إنجازاتهم في تصنيفات الدوري.يمكن للاعبين أيضًا إكمال العديد من المهام وتسلق التصنيف من خلال الانضمام إلى قناة Telegram والدردشة.

2. كاتزن

Catizen هي لعبة كسب Airdrop مثيرة للاهتمام تجمع بين عناصر Metaverse و Gamefi و AI.تنطوي طريقة اللعب على التكاثر عن طريق سحب القطط وإسقاطها معًا لزيادة ترتيبها وكسب الرموز المميزة للقطط.يمكن للاعبين أيضًا كسب عملات الأسماك من خلال الصيد ، والتي تستخدم في الترويج والترقية داخل اللعبة.

في Catizen ، يمكن للاعبين شراء الدعائم الترويجية لتسريع تربية القطط ، والحصول على قطط جديدة ، وتعزيز تجربة الألعاب الشاملة.يتيح متجر الألعاب شراء القطط $ وموزات الأسماك للطن.

كلاعبين يطلقون المزيد من الرموز المميزة ، يستمرون في التحسن في بطولات الدوري البرونزية والفضية والذهبية والبلاتين والماس ، مما يعكس إنجازاتهم.

3. Fanton Fantasy Football

Fanton Fantasy Football هي أول لعبة صنع لعبة مدمجة مع Telegram.في هذه اللعبة ، يشكل اللاعبون فريقًا من خمسة لاعبين كرة القدم: حارس المرمى ، المدافع ، لاعب خط الوسط ، الأمام والبديل.يحدد أداء اللاعب في مباريات كرة القدم الفعلية النقاط التي يكسبونها في اللعبة.

يكسب اللاعبون نقاطًا من خلال الإجراءات المختلفة في الميدان ، مثل الأهداف والمساعدة والحفظ والمساهمات المهمة الأخرى.يتمتع المستخدمون الذين يحصلون على أكبر عدد من النقاط في الفريق الفرصة للفوز بجوائز قيمة ، بما في ذلك العملات المشفرة و NFTS.هذا يجعل كل لعبة مليئة بالمكافآت المحتملة.

بفضل تكامله السلس مع Telegram ، قامت Ton بتبسيط إصدارات الألعاب بشكل كبير ، مما يجعل إصدارات الألعاب أسهل من أي وقت مضى.إلى جانب أدوات الاستحواذ والاحتفاظ بالمستخدمين المتقدمين ، فإنه يوفر للمطورين القدرة على إنشاء تجارب ألعاب غير مركزية جذابة ومربحة.ومع ذلك ، عند تطوير مثل هذه المشاريع ، لا يمكن تجاهل المخاطر الأمنية.

4. البحث عن الأمن البيئي للطن

4.1 كيفية القيام بتطوير آمن على طن

من أجل ضمان أمان العقود الذكية ، نحتاج إلى اتخاذ سلسلة من التدابير الأمنية.

1. السيطرة على الوصول

الوصف: عندما يكون هناك بعض العمليات المنطقية أو الحساسة المهمة في العقد تتطلب من المستخدمين المعتمدين أداء ، يجب علينا القيام بعمل جيد للتحكم في الوصول لتجنب أداء المهاجمين عمليات حساسة ، مما سيؤدي إلى أضرار جسيمة.

يمارس:

➢ تحديد العمليات التي تتطلب التحكم في الإذن.

➢ تقييد الوصول إلى العمليات التي تتطلب أذونات عن طريق التحقق من مرسل الرسالة.

➢ مراجعة وتحديث سياسات التحكم في الوصول بانتظام للتكيف مع التغييرات في متطلبات العقد.

للحصول على مقترحات محددة ، يرجى الرجوع إلى:

https://github.com/ton-blockchain/teps/pull/180

https://github.com/ton-blockchain/teps/pull/181

2. تحقق من إدخال الرسالة

الوصف: يمكن أن يؤدي عدم التحقق الصحيح أو تصفية المدخلات الخارجية في عقد ذكي إلى إدخال مستخدم أو مهاجم ضار من البيانات الضارة ، مما قد يؤدي إلى سلوك غير آمن أو نقاط الضعف.

يمارس:

➢ التحقق الصارم وتصفية جميع المدخلات الخارجية ، بما في ذلك التحقق من أنواع البيانات ، والتحقق من شروط الحدود ، وتنظيف إدخال المستخدم

➢ النظر في جميع سيناريوهات الإدخال الممكنة ، بما في ذلك حالات الحافة والمدخلات غير المتوقعة.

➢ عمليات التدقيق العادية واختبار منطق التحقق من الإدخال.

3. تحقق من كمية الغاز المستخدمة

الوصف: عند معالجة الرسائل الداخلية ، عادة ما يدفع المرسل رسوم استخدام الغاز.عند معالجة الرسائل الخارجية ، يدفع العقد لاستخدام الغاز.هذا يعني أنك بحاجة إلى توخي الحذر من استخدام الغاز في الرسائل الخارجية.يجب دائمًا اختبار استخدام الغاز للعقد للتحقق من أن كل شيء يعمل كما هو متوقع وتجنب الثغرات التي قد تستنزف رصيد العقد.

يمارس:

➢ مراقبة استخدام الغاز وتحسينه أثناء التطوير.

➢ استخدم قيود الغاز لمنع عمليات الاستهلاك العالية.

➢ اختبر بانتظام استهلاك الغاز للعقود في سيناريوهات مختلفة.

4. تبعية الطابع الزمني

الوصف: تعتمد بعض العقود الذكية على الطوابع الزمنية للكتلة ، والتي يمكن معالجتها من قبل المدققين.على سبيل المثال ، قد تتضمن عقدة التحقق بشكل انتقائي أو استبعاد معاملات معينة ، أو ضبط الطابع الزمني لخدمة أغراض معينة.قد يتسبب هذا السلوك في التلاعب بمنطق العقد وتحقيق مخاطر أمنية.

يمارس:

➢ تجنب الاعتماد مباشرة على الطوابع الزمنية للكتلة للأحكام المنطقية الرئيسية.

➢ إذا كان يجب عليك استخدام الطوابع الزمنية ، فتأكد من استخدام طريقة أكثر موثوقية ولا يمكن السيطرة عليها.

➢ يتم اعتماد آلية التخزين المؤقت للوقت لإتاحة الوقت للتغيير في نطاق معين وتقليل الاعتماد على نقطة زمنية واحدة.

➢ مراجعة منطق العقد بانتظام للتأكد من أنه لا يتأثر بمعالجة الطابع الزمني.

5

الوصف: إن الفائض الصحيح والتدفق السفلي هما العمليات الأسية التي تتجاوز نطاق التمثيل المتغير ، مما يؤدي إلى نتائج حساب غير صحيحة.عادة ما يحدث الفائض الصحيح بالإضافة إلى الطرح والضرب والعمليات الأخرى.إذا تركت مشكلات أمنية خطيرة ، يمكن أن تحدث مشكلات أمنية خطيرة ، مثل حسابات التوازن غير الصحيحة أو التحويلات غير المتوقعة للأموال.

يمارس:

➢ استخدم مكتبة الرياضيات الآمنة للتعامل مع عمليات عدد صحيح.

➢ أضف فحوصات الفائض قبل وبعد جميع العمليات الرياضية.

➢ مراجعة رموز العقود بانتظام لضمان حماية جميع عمليات عدد صحيح.

6

الوصف: تشير مخاطر الخطأ إلى الأخطاء في نتائج الحساب بسبب قيود الدقة في العمليات العددية أو طرق التقريب غير الصحيحة.خاصة عند التعامل مع العملة أو القيم عالية الدقة ، يمكن أن تؤدي أخطاء التقريب إلى فقدان الأموال أو التخصيص غير العادل.

يمارس:

➢ استخدم المكتبات العددية عالية الدقة أو المكتبات العددية النقطة الثابتة لمعالجة عمليات العملة.

➢ اختبر بانتظام والتحقق من منطق التشغيل العددي لضمان أن الدقة تلبي التوقعات.

➢ وضع علامة على طريقة التقريب بوضوح في الكود لضمان الاتساق.

7. إنكار الخدمة

الوصف: يشير خطر رفض الخدمة إلى استهلاك موارد الحوسبة للعقد الذكي أو يؤدي إلى شرط خطأ ، مما يتسبب في عدم قدرة العقد على التنفيذ بشكل طبيعي أو الوقوع في عمليات لا نهاية لها.قد يمنع هذا المستخدمين الشرعيين من التفاعل مع العقد وحتى منع تحديث حالة العقد.

يمارس:

➢ الحد من عدد الحلقات أو عمق العودية لتجنب العمليات طويلة الأجل.

➢ تحقق من الغاز المتبقي قبل العمليات الحرجة لتجنب فشل المعاملة بسبب عدم كفاية الغاز.

➢ مراجعة منطق العقد وتحسينه بانتظام لضمان الكفاءة والموثوقية.

➢ استخدم سجلات الأحداث لتسجيل العمليات المهمة لتسهيل استكشاف الأخطاء وإصلاحها.

8. منطق العمل

الوصف: تشير ثغرة الأمن المنطقية التجارية إلى عيب في التصميم أو خطأ التنفيذ في عقد ذكي عند تنفيذ عملياته التجارية ، مما تسبب في أداء العقد بشكل غير طبيعي في بعض الحالات.قد يتم استغلال نقاط الضعف هذه من قبل المستخدمين الخبيثين ، مما يؤدي إلى عواقب وخيمة مثل فقدان الأموال أو عبث البيانات أو فشل وظائف العقد.عادةً ما تكون نقاط الضعف المنطقية للأعمال ليست أخطاء في الترميز ، ولكنها سوء فهم أو تطبيقات غير كاملة لمتطلبات الأعمال والعمليات.

يمارس:

➢ فهم وتحليل الأعمال التجارية العميقة لضمان تصميم المنطق الصحيح.

➢ تدقيقات التعليمات البرمجية العادية والتحققات المنطقية للكشف عن نقاط الضعف وإصلاحها على الفور.

➢ اكتب حالات اختبار شاملة لتغطية جميع سيناريوهات الأعمال الممكنة.

من خلال الممارسات الأمنية المذكورة أعلاه ، يمكننا تحسين أمان العقود الذكية بشكل كبير ، وتقليل المخاطر ، وضمان التشغيل المستقر للعقود وسلامة أموال المستخدمين.

4.2 مراجعة أحداث الأمن البيئي للطن

في عام 2024 ، حدثت حوادث أمنية متعددة في النظام البيئي للطن ، مما يكشف عن تحدياتها الأمنية.فيما يلي وصف مفصل لبعض الأحداث المهمة ، وتحليل أسباب وتأثيرات وحلول الأحداث ، ومخزون بعض نقاط الضعف الأمنية النموذجية.

4.2.1 أنواع الهجوم الشائعة

في عام 2024 ، حدثت العديد من الحوادث الأمنية الرئيسية في النظام البيئي للطن ، والتي كان لها تأثير معين على كل من أطراف المشروع والمستخدمين.فيما يلي أنواع الهجوم الشائعة وأوصافها الموجزة:

➢ التحقق من الإدخال غير صحيح

الوصف: يشير التحقق من الإدخال إلى التحقق من النزاهة ودقة وأمن بيانات الإدخال.عندما تفشل العقود الذكية في التحقق من إدخال المستخدم وتنظيفها بشكل كاف ، يحدث التحقق غير صحيح من الإدخال ، مما يتركها عرضة لأنواع مختلفة من الهجمات.يمكن استغلال نقاط الضعف هذه لمعالجة منطق العقد ، أو ضخ البيانات الخبيثة ، أو تؤدي إلى سلوك غير متوقع.يضمن التحقق من الإدخال الصحيح أن العقد لا يعالج البيانات صالحة ومتوقعة إلا ، وبالتالي تقليل خطر الاستغلال.

➢ خطأ الحساب

الوصف: يشير خطأ الحساب إلى خطأ في النظام عند إجراء حسابات معينة ، مما يؤدي إلى سلوك أو ضعف غير متوقع.قد تنبع مثل هذه الأخطاء من الأخطاء المنطقية أو البرمجة في رمز العقد الذكي بحيث يمكن للمهاجمين استغلالها لمعالجة الحسابات أو الحصول على ميزة في العقد.

➢ أوراكل/معالجة السعر

الوصف: يشير التلاعب بالسعر إلى الحصول على مهاجم يحصل على مزايا غير لائقة من خلال التلاعب في أسعار السوق.في النظام الإيكولوجي للطن ، قد يحقق المهاجم أرباحًا أو يدفع الذعر في السوق من خلال معالجة الحجم أو دفتر الطلبات على DEX (تبادل لا مركزي).قد يتدخل المهاجمون أيضًا في المعلومات الخارجية مثل سعر الأصول الرقمية التي أبلغ عنها Oracle ، مما تسبب في اتخاذ العقد الذكي لاتخاذ قرارات خاطئة.

➢ التحكم الضعيف في الوصول

الوصف: يشير التحكم في الوصول الضعيف إلى فشل النظام في تقييد وصول المستخدمين بشكل فعال إلى الموارد أو العمليات ، مما يؤدي إلى قدرة المستخدمين غير المصرح لهم على إجراء عمليات حساسة.في النظام الإيكولوجي للطن ، قد يشمل ذلك المستخدمين غير المصرح لهم قادرين على الوصول إلى واجهات الإدارة ، أو تغيير إعدادات العقد الذكي ، أو سرقة أصول المستخدم.

➢ رفض الخدمة

الوصف: يشير هجوم رفض الخدمة (DOS) إلى استهلاك موارد الحوسبة لعقد ذكي أو يؤدي إلى فشل شرط الخطأ ، مما يتسبب في فشل العقد بشكل طبيعي أو الانخفاض في عمليات لا نهاية لها.قد يمنع هذا المستخدمين الشرعيين من التفاعل مع العقد وحتى منع تحديث حالة العقد.في النظام الإيكولوجي للطن ، قد يستخدم المهاجم نقاط الضعف DOS لقفل جميع الأصول بشكل ضار ، مما سيؤدي مباشرة إلى فقدان أموال حزب المشروع والمستخدمين.لن يؤثر هذا فقط على التشغيل العادي للمشروع ، ولكنه سيؤدي أيضًا إلى إتلاف ثقة المستخدمين.

➢ هجوم التصيد

الوصف: هجوم التصيد هو هجوم الهندسة الاجتماعية حيث يخدع المهاجم المستخدمين لتوفير معلومات حساسة مثل اسم المستخدم أو كلمة المرور أو المفتاح الخاص عن طريق إخفاء ككيان موثوق به.في النظام الإيكولوجي للطن ، قد يخفي مهاجمو الخداع أنفسهم كقنوات أو شركاء رسميين ، أو إرسال رسائل بريد إلكتروني أو رسائل احتيالية ، أو خداع المستخدمين للنقر على روابط ضارة أو تقديم معلومات شخصية.

لا تكشف هذه الأنواع من الهجمات عن التحديات الأمنية للنظام الإيكولوجي للطن فحسب ، بل تؤكد أيضًا على أهمية تعزيز التدابير الأمنية وزيادة اليقظة المستخدم.

من بينها ، تشمل أنواع المشاريع المتأثرة Lanuchpad و Staking و Dex و Lending والألعاب.فيما يلي جرد لحوادث أمنية محددة ونقاط الضعف.

4.2.2 مخزون الضعف الأمني

1. تم مهاجمة عقد تعهد باتفاق معين ، مما أدى

الوقت: 22 مايو ، 2024

مبلغ الخسارة: /

السبب الجذري: خطأ تكوين المعلمة

يصف:

بعد إجراء أنشطة للاحتفال بازدهار النظام الإيكولوجي للطن ، بسبب سوء التكوين لمعلمات البروتوكول ، تم اختراق عقد معين من البروتوكول ، مما أدى إلى عدد كبير من الرموز في العقد.بعد الحادث ، قام حزب المشروع على الفور بتعليق وظيفة جمع مكافأة Staking وقام بتخصيص مبلغ كبير من $ USDT لإعادة شراء الرموز المفقودة 307،264.

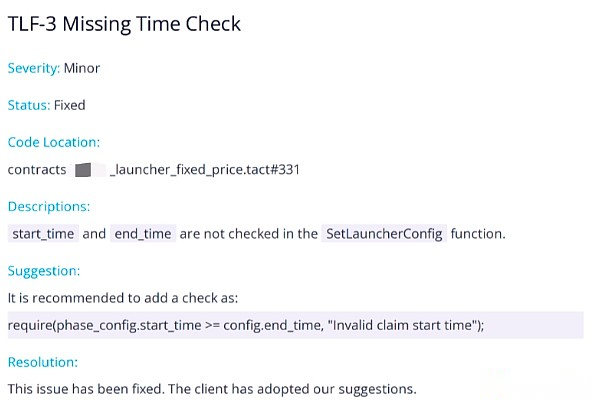

بعد الهجوم ، اتصلت حفلة المشروع بسرعة Tonbit للتدقيق.أظهرت Tonbit احترافيتها ، وردت بسرعة وحشد فريقًا من خبراء الأمن لإجراء تدقيق أمني شامل ودائم للقانون الأساسي للمشروع.اكتشف خبراء الأمن في Tonbit ستة مشاكل منخفضة المخاطر وتواصلوا على الفور بالتفصيل مع فريق المشروع.من خلال الخبرة الواسعة والقدرات التقنية المهنية ، لا يوفر Tonbit حلولًا محددة للمشكلة فحسب ، بل يساعد أيضًا الفريق في إكمال إصلاح جميع المشكلات بسرعة ، مما يضمن أمن العقد واستقراره.

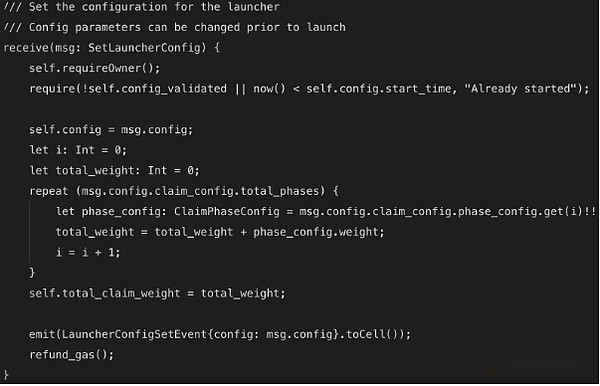

TONBIT Discovery وتكوين المشكلات المتعلقة بالتكوين:

الحل: تعديل تكوين المعلمة

2. يستخدم المتسللون محافظ لعرض معلومات التعليق القابلة للتحكم لتضليل المستخدمين

الوقت: 10 مايو 2024

مبلغ الخسارة: 22000 طن

السبب الجذري: قد تؤدي معلومات التعليق المعروضة أثناء المعاملات في المحفظة إلى تضليل المستخدمين

يصف:

على الرغم من أنه يمكن إضافة التعليقات عند معالجة الرسائل إلى TON ، فإن تصميم واجهة واجهة المستخدم لبعض المحافظ عند عرض هذه التعليقات يشكل خطرًا مضللاً محتملًا.يتم استغلال عيب التصميم هذا من قبل المتسللين.

حل:

لحل هذه المشكلة ، تحتاج تطبيقات المحفظة إلى إضافة ملاحظات بارزة عند عرض هذه المعلومات ، وتذكير المستخدمين بأن هذه المحتويات ليست جديرة بالثقة.بالإضافة إلى ذلك ، يجب على فريق تطوير المحفظة تحسين تصميم واجهة المستخدم لضمان شفافية وموثوقية عرض معلومات المعاملة.في الوقت نفسه ، يحتاج المستخدمون أيضًا إلى تحسين قدرتهم على التمييز وأن يكونوا حذرين من معلومات المعاملة المشبوهة.

تدابير أخرى:

يوصي Tonbit بأن يقوم فريق تطوير المحفظة بتقديم آليات التحقق متعددة الطبقات عند عرض معلومات التعليقات التوضيحية للمعاملات ، مثل التحقق من مصدر معلومات التعليقات التوضيحية لضمان موثوقية المعلومات.بالإضافة إلى ذلك ، يتم إجراء تعليم المستخدم المنتظم وإصدار نصائح أمان لمساعدة المستخدمين على تحديد الاحتيال المحتمل ومنعه.من خلال الجمع بين الوسائل التقنية وتعليم المستخدم ، يمكن تقليل حدوث هذه الحوادث الأمنية بشكل فعال.

3. يستخدم Bookpad عقدًا مع الباب الخلفي للاحتيال على الأموال والهرب مع المال

الوقت: 15 أبريل 2024

مبلغ الخسارة: 74،424 طن

السبب الجذري: يستخدم Bookpad عقود Backdoor لاستيعاب أموال المستخدم والركض بعيدًا

يصف:

أصدرت Bookpad عقدًا ذكيًا خاليًا من المصدر الخالي من المصدر وبدأت أنشطة ما قبل البيع.بعد تلقي أموال كافية ، يستخدمون الباب الخلفي في العقد لسحب الأموال والهروب بسرعة مع المال.

حل:

لمنع حدوث حوادث مماثلة مرة أخرى ، يجب على المستخدمين جمع أكبر قدر ممكن من المعلومات من أطراف المشروع قبل المشاركة في الأنشطة الاستثمارية لأي مشروع واختيار مشاريع مفتوحة المصدر وخضعوا لعمليات تدقيق أمنية صارمة.

يوصي Tonbit أن يولي المستخدمون اهتمامًا خاصًا للنقاط التالية:

1. المشروع مفتوح المصدر: تأكد من أن رمز العقد الذكي مفتوح المصدر ، بحيث يمكن لخبراء الأمان المستقلون مراجعته ، مما يضمن عدم وجود نقاط ضعف خفية أو رمز ضار.

2. تدقيق الأمن: حدد مشاريع تمت مراجعتها من قبل مؤسسات التدقيق الأمنية المعروفة.يمكن لعمليات تدقيق الأمان اكتشاف وتحديد نقاط الضعف المحتملة في العقود ، مما يوفر ضمانًا إضافيًا.

3. فحص خلفية المشروع: التحقيق في خلفية حزب المشروع ، والسمعة والسجلات التاريخية لأعضاء الفريق.المشاريع ذات الشفافية العالية والسمعة الجيدة هي أكثر جدارة بالثقة.

4. ردود فعل المجتمع: انتبه إلى ملاحظات المجتمع على المشروع ، والمشاركة في المناقشات ، وفهم سمعة المشروع والمخاطر المحتملة للمشروع.

تدابير أخرى:

يوصي Tonbit بإدخال آلية تنظيمية ومراجعة أكثر صرامة في النظام الإيكولوجي للطن لمراجعة مؤهلات المشاريع الجديدة لضمان امتثالها لمعايير السلامة.بالإضافة إلى ذلك ، يمكن إعداد قاعدة رمز العقد العام ، ويمكن استخدام العقد المعتمد فقط.سيؤدي ذلك إلى تقليل مخاطر سرقة أموال المستخدم بشكل كبير وتحسين أمان ومصداقية النظام الإيكولوجي للطن بأكمله.

4. قام المتسللون بتزوير روابط التصيد الخزالية لصناديق الاحتيال

الوقت: 26 أبريل 2024

مبلغ الخسارة: /

السبب الجذري: هجوم التصيد القراصنة

يصف:

قام المتسلل بتزوير مشروع NFT واستخدمه لتصوير موقع رسمي من Tether (USDT).عندما يدخل المستخدم هذا الموقع الرسمي المتقن Tether ، سيتم حثه على ملء المعلومات الحساسة ونقل جميع الدولارات الأمريكية إلى حساب المتسلل.وبهذه الطريقة ، قام المتسللون بخداع العديد من المستخدمين ووضعوا أموالهم للخطر.

حل:

لتجنب هجمات التصيد المماثلة ، يجب على المستخدمين اتخاذ التدابير التالية للتحقق من صحة اسم المجال عند زيارة مواقع الويب غير المألوفة:

1. تحقق من اسم المجال: تأكد من دقة الإملاء والأحرف الخاصة باسم المجال ، وانتبه إلى أحرف متشابهة ولكن مختلفة ، وخاصة أسماء النطاق المزيفة المستخدمة بشكل ضار.

2. احصل على روابط من القنوات الرسمية: احصل دائمًا على رابط اسم المجال الصحيح من القنوات الرسمية (مثل وسائل التواصل الاجتماعي الرسمية ، والتطبيقات ، والإعلانات ، وما إلى ذلك) لتجنب الوصول إلى موقع الويب من خلال مصادر غير موثوقة.

3. تحقق من شهادة الأمان: تأكد من أن شهادة SSL/TLS للموقع صالحة ، ويجب أن يعرض شريط عنوان المتصفح شعار قفل الأمان.انقر فوق شعار قفل الأمان لعرض التفاصيل للتأكد من أن الشهادة تصدر من قبل هيئة شهادة موثوقة وتطابق اسم المجال.

4. مساعدة الأدوات: استخدم المكونات الإضافية لمكافحة التمسك والأمان في المتصفح لتحديد وحظر المواقع المزيفة.استخدم الأدوات والخدمات عبر الإنترنت للكشف عن أمان وسمعة موقع ويب ، مثل التحقق من شرعية موقع الويب من خلال خدمات مثل Virustotal أو Phishtank.

5. التعليم والوعي: تحسين الوعي الأمني للمستخدمين ، وإجراء تعليم أمن الشبكة المنتظم ، والتعرف على أحدث أساليب التصيد والتدابير الوقائية.خاصة بالنسبة لمشاريع NFT الناشئة ومنصات تداول العملة المشفرة ، يجب أن يظل المستخدمون متيقظين وتجنب الثقة في المعلومات غير المؤكدة.

تدابير أخرى:

يوصي Tonbit بإدخال المزيد من تدابير التعليم الأمني والوقاية في النظام الإيكولوجي للطن ، مثل إصدار نصائح وإرشادات أمنية من خلال القنوات الرسمية لمساعدة المستخدمين على تحديد هجمات التصيد.في الوقت نفسه ، سنعزز مراجعة المشاريع والمواقع الجديدة لضمان شرعية وأمنهم ، وتزويد المستخدمين ببيئة استخدام أكثر أمانًا.

5. المتسللين يتظاهرون بأنه حزب المشروع للغش في برقية

الوقت: 4 فبراير 2024

مبلغ الخسارة: /

السبب الجذري: قام المتسلل بانتحال شخصية مشروع Ton_fish ونشر معلومات Airdrop كاذبة على Telegram للاحتيال على صناديق.

يصف:

تظاهر المتسلل بأنه فريق مشروع Ton_fish ونشر معلومات Airdrop المزيفة داخل مجموعة Telegram لخداع المستخدمين في المشاركة.يستخدمون أساليب الهندسة الاجتماعية وحسابات محاكاة عالية للحصول على ثقة المستخدمين.سيقوم المتسللون بتقليد الاسم والرمال الرمزية وأسلوب النشر للحساب الرسمي ، مما يجعل المستخدمين يعتقدون خطأً أن المعلومات حقيقية.بمجرد أن تتفاعل الضحية معها ، قد يتم توجيهه إلى موقع على موقع تصيده أو طلب نقل الأموال مباشرة إلى حساب يسيطر عليه المتسلل ، مما يؤدي في النهاية إلى فقدان الأموال.

حل:

لمنع الاحتيال المماثل ، يجب على المستخدمين اتخاذ التدابير التالية عند استخدام منصات اجتماعية مثل Telegram لتحسين قدرات تحديد الهوية الخاصة بهم وحماية أمن الأموال:

1. مصدر واحد للمعلومات.

2. تحقق من صحة الحساب: يجب على المستخدمين التحقق بعناية من صحة الحساب المنشور والانتباه إلى وقت إنشاء الحساب ومحتوى النشر والتفاعل.عادة ما يكون للحسابات الرسمية تاريخ إنشاء طويل وعدد كبير من المتابعين ، في حين أن الحسابات المزيفة قد يكون لها خصائص مثل وقت الإنشاء القصير وتفاعلات قليلة.

3. تجنب النقر على روابط غير مألوفة: يجب أن يكون المستخدمون متيقظين بشأن روابط غير مألوفة أو مشبوهة وتجنب النقر.يمكنك استخدام مكون الإضافات أو الأداة عبر الإنترنت لاكتشاف أمان الرابط.

4. تأكيد مع المسؤول: عند مواجهة أي معلومات مشبوهة ، يجب على المستخدم التأكيد مع طرف المشروع مباشرة من خلال معلومات الاتصال الرسمية لتجنب التحقق من خلال قنوات الطرف الثالث غير الموثوق بها.

5. تحسين الوعي الأمني: يجب على المستخدمين إجراء تعليم أمان منتظم للشبكة للتعرف على أحدث طرق الاحتيال والتدابير الوقائية.خاصة عند المشاركة في العملة المشفرة والأنشطة المتعلقة بالشوكة ، تابع بشدة وتجنب الثقة في المعلومات غير المثبتة.

6. استخدم المصادقة ثن

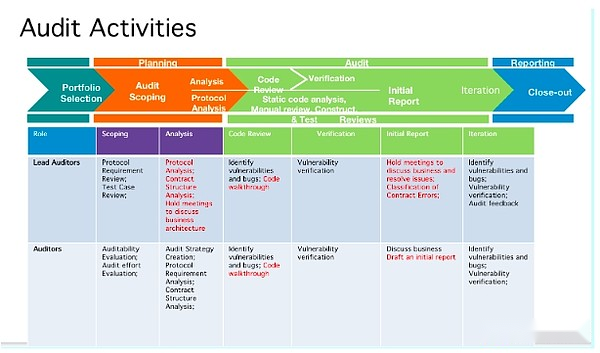

4.3 كيفية إجراء عمليات تدقيق أمنية على أطراف المشروع البيئي للطن

مع زيادة عدد المشاريع في النظام الإيكولوجي للطن.ومع ذلك ، هناك أيضا زيادة قضايا السلامة.لضمان سلامة المشروع ، فإن التدقيق الأمني الشامل أمر بالغ الأهمية.

تشمل الخطوات العامة لعملية التدقيق الأمني:

1. تقييم المشروع الأولي

فهم خلفية المشروع والمتطلبات ، وتأكيد نطاق التدقيق والإصدار ، وكن على دراية ببنية البروتوكول ، وتطوير استراتيجيات تدقيق مفصلة.

2. الكشف التلقائي

استخدم أدوات تحليل ثابتة وديناميكية لإجراء فحص شامل لرمز المشروع وإيجاد المشكلات التي قد تعطل وظائف العقد أو الأمن.

3. التدقيق اليدوي

سيقوم فريق خبير الأمن بالتحقق بعناية من كل سطر من الكود ، وتحديد الأخطاء المحتملة ونقاط الضعف ، والحفاظ على التواصل الدقيق مع حفلة المشروع ، والتعليقات بانتظام على القضايا.

4. تقرير المراجعة الأولي

يقوم المدقق بصياغة تقرير مراجعة أولي ، وتلخيص عيوب الكود وغيرها من المشكلات ، ويقوم بتعليقاتها على طرف المشروع.يؤكد طرف المشروع مشكلة التدقيق ، ويعدل المشكلة الفعالة ، ويبلغ المراجع للمراجعة.

5. تقرير المراجعة النهائية

إرسال تقرير تدقيق مفصل يحتوي على مشكلات اكتشفت واقتراحات الإصلاح.التواصل مع فريق المشروع لضمان حل جميع المشكلات بشكل فعال.

6. المراقبة والدعم المستمر

توفير مراقبة الأمان المستمر على السلسلة لاكتشاف المشكلات الأمنية الناشئة والاستجابة لها على الفور.إجراء مراجعات سلامة منتظمة للحفاظ على السلامة طويلة الأجل للمشروع.

لدى Tonbit فريق من خبراء أمن Blockchain وكبار المطورين ، مع خلفية تقنية عميقة وخبرة عملية غنية.يتمتع أعضاء الفريق بخبرة عديدة في مجال أمان blockchain ويمكنهم تحديد ومخاطر الأمن المحتملة بدقة.فيما يلي عملية تدقيق Tonbit في النظام الإيكولوجي للطن.

5 كيف يظل المستخدمون آمنين على Ton و Telegram

مع التطور السريع للنظم الإيكولوجية للطن والبرقية ، يوجد الآن أكثر من 38 مليون حساب نشط ، والاهتمام اللاحق يؤدي أيضًا إلى مخاطر أكبر.

يستهدف المحتالون والجهات الفاعلة الخبيثة تدفق المستخدمين المبتدئين ، وحتى في النظام البيئي الأكثر أمانًا ، لا يزال من الضروري أن تظل في حالة تأهب للمخاطر المحتملة.تحتاج إلى إيلاء المزيد من الاهتمام لهذه الاحتيال الأكثر شيوعا.

5.1 طرق الاحتيال الشائعة

1. الأصدقاء الذين يحتاجون إلى المساعدة: يتظاهر المخادع بأنهم أصدقاء أو أفراد الأسرة ويطلبون الأموال بشكل عاجل.تأكد من التحقق من هويتهم.

2. موقع التصيد: مواقع الويب المزيفة تقليد مواقع الويب الحقيقية وسرقة معلومات تسجيل الدخول.تحقق من عنوان URL لتجنب النقر على روابط أصل غير معروف.

3. عمليات الاحتيال الاستثمارية: هذه الاحتيال شائعة جدًا في مجال العملة المشفرة ، ووعد عوائد عالية ولكن لا تثبت.البحث العميق ؛

4. التحقيق المزيف: قدم مكافآت للمشاركة في التحقيق لسرقة المعلومات الشخصية.تجنب توفير معلومات مفصلة للمحققين غير معروفين.

5. فرص العمل المزيفة: تتطلب إعلانات الوظائف الجذابة معلومات شخصية أو تنزيل التطبيقات أو رسوم الدفع.التحقق من خلال القنوات الرسمية.

6. عملية احتيال الإعلانات المصنفة: إن الإعلانات المزيفة تقودك إلى روبوتات Telegram المزيفة لسرقة المعلومات.

7. سحب الشحنات: تتلاعب المجموعات في أسعار العملة المشفرة لتحقيق أرباح ، مما تسبب في خسارة الآخرين.دائما دراسة والتحقق من المشورة الاستثمارية.

8. عملية الاحتيال الرومانسية: في علاقة عبر الإنترنت ، يسأل المخادع المال أو المعلومات الشخصية.كن في حالة تأهب للأشخاص الذين تعرفهم عبر الإنترنت يطلبون المال.

5.2 احذر من عملية احتيال هرم Toncoin

اجتذبت دعم Telegram لـ Ton Blockchain للأسف بعض المحتالين الذين حاولوا استغلال المستخدمين المطمئنين.فيما يلي تحليل مفصل للاحتيال:

1. الإعداد: يرسل المخادع رابطًا إلى “خطة جمع الأموال الحصرية” ، والتي يبدو أنها من صديق أو شخص اتصال.لقد قادوا المستخدمين للانضمام إلى روبوت برقية غير رسمي ، كذب لاستخدامه لتخزين العملات المشفرة.

2. الاستثمار: يتم توجيه المستخدمين إلى شراء Toncoin من خلال القنوات القانونية (مثل المحافظ أو أسواق P2P أو تبادل العملة المشفرة).هذا يضيف إلى مصداقية كاذبة.بمجرد شراؤها ، يجب على المستخدمين نقل toncoin إلى روبوت الاحتيال.

3. تسريع: أُجبر الضحية على شراء “المسرع” من خلال روبوت منفصل مقابل رسوم تتراوح بين 5 و 500 طن.في هذه المرحلة ، يفقد المستخدمون عملة مشفرة.

4. التوظيف: يقوم المحتالون بترويج خطط التوصية ، مما يتطلب من المستخدمين إنشاء مجموعات برقية خاصة ودعوة الأصدقاء.يعدون بتلقي دفعة ثابتة قدرها 25 طنًا للشخص الموصى بها ولجنة على المسرع الذي تم شراؤه من قبل المرجع.

في الواقع ، هذا هو عملية احتيال هرم نموذجية.المحتالون يكسبون المال بينما يفقد الآخرون استثماراتهم.

5.3 كيفية تجنب عملية الاحتيال عبر الإنترنت

لحماية نفسك من عمليات الاحتيال عبر الإنترنت والحفاظ على آمنة حساب Telegram الخاص بك ، اتبع هذه الخطوات الأساسية:

1. تمكين التحقق من خطوتين من Telegram: انتقل إلى “الإعدادات & gt ؛ الخصوصية والأمان & gt ؛ التحقق من خطوتين” لإضافة أمان إضافي إلى حسابك.

2. تحقق من الاتصال: كن متيقظًا بشأن الرسائل غير المرغوب فيها ، وخاصة الرسائل التي تتطلب معلومات أو أموال شخصية.قم بتأكيد هوية المرسل من خلال وسائل أخرى.

3. تحقق من نشاط حساب Telegram بانتظام: أدخل “الإعدادات والأجهزة و GT ؛ جلسات نشطة” للتحقق مما إذا كانت هناك أجهزة أو جلسات غير معروفة في الحساب.

4.

5. تجنب الثراء بسرعة: كن في حالة تأهب لهذه الخطط ، حتى لو أوصى به الأصدقاء أو أفراد الأسرة ، فقد يكونون ضحايا.

6. لا تنقل العملة المشفرة إلى محافظ غير معروفة: تحقق دائمًا من هوية المستلم قبل نقل العملة المشفرة لتجنب التعرض للخداع.

يتطلب البقاء آمنًا في طن وبرقية اليقظة والوعي.من خلال تحديد عمليات الاحتيال الشائعة واتباع هذه النصائح الأمنية ، يمكنك حماية أصولك والمعلومات الشخصية.تحقق دائمًا من المصدر ، والحفاظ على الشكوك حول العروض التي تكون جيدة جدًا بحيث لا يمكن أن تكون صحيحة ، ولا تتداول إلا من خلال القنوات الرسمية.ابق على اطلاع وحذر ويمكنك الاستمتاع بفوائد Ton و Telegram دون أن تصبح ضحية للاحتيال!

6. ملخص التنمية البيئية للطن

سبب اختيار Ton هو التعرف على النظام الإيكولوجي للبرقية نفسها.يمكن أن يستفيد نشر مشروع Web3 على TON من قاعدة المستخدمين الضخمة في Telegram مع أكثر من 700 مليون مستخدم نشط شهريًا.يوفر هذا التكامل بيئة خصبة لازدهار التطبيقات اللامركزية ، على غرار كيفية مطوري تطبيقات Apple ومطوري دعم البخار.

لفهم أهميته بشكل أفضل ، يمكن النظر في القياس التالي: التعايش هو الأساس في الطبيعة ، سواء كانت العلاقة المفيدة للطرفين بين أسماك المهرج وشقائق النعمان البحري ، أو العلاقة الطفيلية للفيروسات.تعتبر هذه العلاقات حاسمة في تشكيل التنوع البيولوجي للكوكب وهي محرك رئيسي للتطور.من خلال الشبكات والتعاون ، يمكن للأنواع في العلاقات التكافلية أن تعزز قابليةها بما يتجاوز ما يمكن أن تفعله من خلال التصرف بمفردهم.وينطبق الشيء نفسه على التكنولوجيا و Web3 ، خاصة من أجل الازدهار ، يجب أن يحقق النظام البيئي Web3 علاقات تكافلية بين الجهات الفاعلة المختلفة.

تعزز العلاقات التكافلية في هذه التقنيات التعاون ، وتقديم التآزر ، وتستفيد في نهاية المطاف جميع المشاركين ، والتقدم في القيادة والتحسينات في مجال Web3.

بشكل عام ، يمكن للمطورين الاستفادة من قواعد المستخدمين للشبكات الاجتماعية الرئيسية مثل Telegram دون المساس بالحوافز أو القيمة ، وبناء مستقبل قوي لتطبيقاتهم اللامركزية.يوفر هذا التكامل بيئة مثالية للعالم اللامركزي لتزدهر ، مع تسليط الضوء على سبب كون Ton اختيارًا استراتيجيًا للمطورين للسعي لنشر المشاريع على شبكة مفتوحة.

7. حول tonbit

Tonbit هي علامة تجارية فرعية لشركة Web3 blockchain Security Auditing Bitslab ، مع التركيز على تدقيق الأمن وتحليل النظام الإيكولوجي للطن.كفريق محترف وذات خبرة ، تلتزم Tonbit بضمان أمن وموثوقية النظام الإيكولوجي للطن وتوفير حماية عالية المستوى للمطورين والمستخدمين.

1.Tonx Studio و Tonfura و Tonkey و Ton Research وغيرها من المشاريع.

2. التدقيق الشامل: يوفر Tonbit مجموعة شاملة من خدمات تدقيق الأمان ، بما في ذلك تدقيق العقد الذكي وتقييم أمان البروتوكول واكتشاف قابلية الرمز.من خلال عمليات التدقيق الشاملة ، ضمان أمان المشروع على جميع المستويات ومنع الهجمات والمخاطر المحتملة.

وتشمل مزايا Tonbit

1. عملية التدقيق الفعالة: يستخدم Tonbit أدوات التدقيق المتقدمة لإكمال مهام التدقيق الأمني بسرعة وكفاءة.مع ضمان جودة التدقيق ، فإنه يقلل إلى حد كبير من وقت التدقيق ويوفر دورات تطوير قيمة للمشروع.

2. الحلول المخصصة: يوفر Tonbit حلول أمان مخصصة وفقًا للاحتياجات المحددة لكل مشروع.من تقييم التصميم الأولي إلى مراقبة الأمان بعد الإطلاق ، يحمي Tonbit دورة حياة المشروع بأكملها.

3. أعلى معيار تدقيق أمني في الصناعة: من أجل تحسين معايير التدقيق الأمنية للعقود الذكية وضمان أمن وموثوقية رموز مشروع التدقيق ، ستطلق العلامات التجارية الفرعية الثلاثة (MoveBit ، Scalebit ، Tonbit) في العقد الذكي الأمن.لمشاريع التدقيق المشاركة في هذا النشاط ، إذا لم يتم تغيير مشروع التدقيق (إصدار تقرير التدقيق النهائي) ، إذا تم العثور على وكالات التدقيق الأخرى أو الالتحاق الذاتي باكتشاف المشكلات الرئيسية (المستوى الرئيسي وما فوق) في غضون شهر واحد بعد الانتهاء من التدقيق ( إصدار تقرير التدقيق النهائي) ، وعد Tonbit بنسبة 30-50 ٪ من رسوم التدقيق.

يرافق Tonbit أمن النظام الإيكولوجي بالكامل من Ton من خلال الجوانب التالية

1. التدقيق الوقائي: قبل إطلاق المشروع ، سيكتشف Tonbit ويصلح نقاط الضعف المحتملة للأمان مقدمًا من خلال تدقيق أمان شامل لضمان الأمان بعد إطلاق المشروع.

2. المراقبة في الوقت الفعلي: يوفر Tonbit خدمات مراقبة الأمان لمدة 7 × 24 ساعة ، ويراقب حالة تشغيل المشروع في الوقت الفعلي ، واكتشاف على الفور ويستجيب للتهديدات الأمنية ، ويضمن التشغيل السلس للمشروع.

3. استجابة السلامة: بعد اكتشاف مشاكل الأمن ، يستجيب Tonbit بسرعة ، ويوفر حلول الاستجابة للطوارئ ، مما يساعد أطراف المشروع على حل المشكلات بسرعة وتقليل تأثير حوادث السلامة.

4. تعاون المجتمع: يشارك Tonbit بنشاط في البناء الأمني لمجتمع Ton ، ويشارك المعرفة الأمنية وأفضل الممارسات مع أفراد المجتمع ، ويحسن المشترك من المستوى الأمني للنظام الإيكولوجي بأكمله.

تلتزم Tonbit بتوفير ضمانات أمان شاملة للنظام الإيكولوجي للطن ، مما يساعد المشاريع على تحقيق معايير أمنية أعلى وثقة المستخدم.بصفتها وصي الأمن للنظام الإيكولوجي للطن ، سيستمر Tonbit في العمل بجد للمساهمة في قوته في تطوير تكنولوجيا blockchain.

إخلاء المسئولية: هذا التقرير مخصص للمعلومات فقط ولا يشكل أي شكل من أشكال المشورة أو التوصية أو الضمان.يجب على القراء إجراء تحقيقات مستقلة وتحليلات قبل اتخاذ قرارات الاستثمار.

دقة البيانات: كانت البيانات الواردة في هذا التقرير دقيقة ومحدثة قدر الإمكان ، ولكن بسبب التغييرات السريعة في السوق ، قد تتغير بعض البيانات بعد نشر التقرير.

قيود التقارير: نظرًا لقيود الوصول إلى المعلومات ، قد لا يغطي هذا التقرير جميع حوادث الأمان وتغييرات السوق.يجب على القراء إصدار أحكام شاملة على أساس مصادر أخرى.

بيان حقوق الطبع والنشر: محتوى هذا التقرير محمي بواسطة حقوق الطبع والنشر ولا يجوز نسخه أو إعادة إنتاجه أو استخدامه لأغراض تجارية دون إذن.

نصائح الأمان: يجب على المستخدمين تحسين الوعي الأمني الخاص بهم ، وتحديث برامج الأمان بانتظام وتدابير وقائية لتجنب أن تصبح ضحايا الهجمات الإلكترونية والاحتيال.

المراجع: بالإضافة إلى البيانات من مؤسسة Ton الرسمية ، يشير هذا التقرير أيضًا إلى مصادر متعددة.

https://x.com/degenonton/status/1783738318850789494