Quelle: Bitslab

1. Vorwort

Dieser Bericht wird gemeinsam von Tonbit, einer Tochtergesellschaft von Blockchain Security Company Bitslab, und Tonx erstellt.Mit der kontinuierlichen Entwicklung und der weit verbreiteten Anwendung der Blockchain -Technologie zeigt das Ton -Ökosystem im Jahr 2024 weiterhin eine starke Wachstumsdynamik und zieht die Aufmerksamkeit einer großen Anzahl von Entwicklern, Investoren und Nutzern auf sich.

Im Jahr 2024 erzielte das Ton -Ökosystem weiterhin erhebliche Fortschritte bei der technologischen Innovation, der Anwendungsimplementierung und in der Gemeindekonstruktion und konsolidierte seine Position im Blockchain -Bereich weiter.Mit der rasanten Entwicklung des Ökosystems werden jedoch Sicherheitsprobleme immer deutlicher.Angesichts der sich ständig weiterentwickelnden Sicherheitsbedrohungen ist es zu einem wichtigen Problem im Ton-Ökosystem geworden, wie man effektiv verhindern und reagieren kann.

Tonbit setzt sich stets dafür ein, die Stabilität und Sicherheit des TON -Ökosystems durch professionelle Prüfungsdienste und Sicherheitslösungen sicherzustellen.Seit 2021 haben sich die Tonbit -Mitglieder auf das Ton -Ökosystem konzentriert und Projekte wie Tonx, Tonx API, Tonkey und Ton Research ins Leben gerufen.Dieser Bericht überprüft die Entwicklungsgeschichte des TON -Ökosystems im Detail, fasst die wichtigsten Sicherheitsvorfälle in den letzten sechs Monaten zusammen, analysiert ihre Ursachen und Auswirkungen und setzt entsprechende vorbeugende Maßnahmen und zukünftige Verbesserungsvorschläge vor.

Wir hoffen, dass wir in diesem Bericht den Teilnehmern des TON -Ökosystems wertvolle Hinweise geben können, die gesunde Entwicklung des Ökosystems fördern und die Bedeutung der Blockchain -Sicherheit durch alle Parteien verbessern können.Vielen Dank an alle Partner, die den Bau des TON -Ökosystems unterstützen und teilnehmen.

2. Überblick über Tonökologie

2.1 Einführung in das Ton -Ökosystem

● Grundlegende Einführung und Architektur

TON ist die Abkürzung des offenen Netzwerks, eines Blockchain- und digitalen Kommunikationsprotokolls, das vom Telegramm entworfen wurde.Ziel ist es, eine schnelle, sichere und skalierbare Blockchain -Plattform zu erstellen, um den Benutzern dezentrale Anwendungen und Dienste zu bieten.Durch die Kombination von Blockchain -Technologie und die Kommunikationsfunktionen von Telegram erreicht Ton die Eigenschaften von hoher Leistung, hoher Sicherheit und hoher Skalierbarkeit.Es unterstützt Entwickler beim Aufbau verschiedener dezentraler Anwendungen und bietet verteilte Speicherlösungen.Im Vergleich zu herkömmlichen Blockchain-Plattformen weist Tonne eine schnellere Verarbeitungsgeschwindigkeit und den Durchsatz auf und übernimmt den Konsensmechanismus des Proof-of-Stake-Konsens.Als innovative und potenzielle Blockchain -Plattform treibt Ton die Entwicklung von Kryptowährungen und dezentralen Anwendungen vor.

2.2 Warum ton wählen

Während des Wettbewerbs mit der starken Liquidität und der Gemeinschaften von Bitcoin und Ethereum bleiben die Herausforderungen trotz der vielen Probleme, die diese Blockchains noch in ihrem frühen Zustand haben.

Die von Vitalik Buterin vorgeschlagene Blockchain -Triade beschreibt die Herausforderungen, denen sich das Netzwerk der Layer -1 -Netzwerk gleichzeitig in Einklang mit Sicherheit, Skalierbarkeit und Effizienz ausgleichen.Kompromisse müssen durchgeführt werden (zumindest in der Anfangsphase).Wenn wir als Beispiel Bitcoin nehmen, können wir sehen, dass der Nachweis der Arbeit (POW) eine starke Sicherheit und eine höhere Dezentralisierung bietet, aber langsamere Transaktionen und höhere Gebühren aufweist.Ethereum wird trotz seiner jüngsten Migration zum Nachweis des Anteils (POS) immer noch hohe Gasgebühren während der Netzwerküberlastung ausgesetzt und unterstützt mehr Lösungen für Schicht 2 wie Optimismus und Arbitrum.

Kurz gesagt, es gibt nur wenige Ketten (ob Schicht 1 oder Schicht 2), die mit traditionellen Banken und Finanzinstitutionen im Rahmen ihres Status Quo konkurrieren, ganz zu schweigen von einem Vorteil in ausgewogenen und pragmatischen Anreizen wie Privatsphäre und Sicherheit.

2.2.1 Flexible und scharfe POS -Architektur

Wie Solana und Ethereum nimmt TON einen Konsensmechanismus des Nachweises an.Das wichtigste Design und die Implementierung von Ton machen jedoch Leistung und Vielseitigkeit voran.Der Turing-Complete-Smart-Vertrag ist ein Beispiel. Die asynchrone Blockchain von Ton führt Konzepte wie Lamport-Zeit und unkonventionelle Sortierschemata ein.

Tonns blitzschnelle und kostengünstige Transaktionen werden von der flexiblen und scharfen Architektur der Kette angetrieben.Diese Architektur ermöglicht es, einfach zu skalieren, ohne die Leistung zu verlieren.Dynamic Sharding beinhaltet anfänglich einzelne Scherben mit ihren jeweiligen Zwecken, die gleichzeitig laufen und groß angelegte Rückstände verhindern können.Die Blockzeit von Tonne beträgt 5 Sekunden und die endgültige Bestimmungszeit beträgt weniger als 6 Sekunden.

Die vorhandene Infrastruktur ist in zwei Hauptteile unterteilt:

Hauptkette (Masterchain)

Verantwortlich für den Umgang mit allen wichtigen und kritischen Daten der Vereinbarung, einschließlich Parametern und aktuellen Werten.Dies schließt die Adresse des Verifizierers und die Menge der überprüften Münzen ein.Darüber hinaus enthält es Daten für verschiedene Arbeitsketten und Shard -Ketten.In mehrschichtigen Blockchain ist die Hauptkette die wichtigste.

Arbeitskette

Die mit der Hauptkette verbundene Sekundärkette.Es enthält alle Transaktionsinformationen und verschiedene intelligente Verträge.Jede Arbeitskette kann jedoch unterschiedliche Regeln haben.Dies bedeutet verschiedene virtuelle Maschinen (VMs) mit unterschiedlichen Formaten von Adressen, unterschiedlichen Transaktionsformaten und spezifischen intelligenten Verträgen.Aus diesem Grund kann die Tonne Blockchain als heterogene Blockchain bezeichnet werden.

2.2.2 Erweiterte Anwendungsfälle und Vorteile

Die Ton Foundation ist ein DAO von der Ton Core Community und bietet verschiedene Unterstützung für Projekte im Ton -Ökosystem.Zu diesen Unterstützung gehören die Unterstützung von Entwicklern durch Aktivitäten und Hackathons, die Bereitstellung von Liquiditätsincentive -Programmen für Defi -Projekte und vieles mehr.

Laut jüngsten Entwicklerberichten stiegen die monatlichen aktiven Entwickler um 8%, während die Mitwirkenden für Open-Source-Tonnen im Zusammenhang mit Ton-bezogenen Repositories auf GitHub jährlich um 50% wuchsen.Dies zeigt, dass die Community die Zusammenarbeit und Innovation wächst und fördert.

Ton Connect 2.0 Start

Die Veröffentlichung von Ton Connect 2.0 markiert einen wichtigen Meilenstein, der den Benutzern eine intuitive Möglichkeit bietet, ihre bevorzugten Brieftaschen und Anwendungen zu verbinden.Angetrieben von Tonekeeder Wallet und OpenMask wurde von mehr als 14 Diensten übernommen, die alle dazu beigetragen haben, eine bessere Benutzererfahrung zu schaffen.

Verbesseren Sie das Vertrauen und die Zuverlässigkeit mit Tonverifier

Ton Verifier, ein vom Orbs -Team erstellter Smart Contract Checker, steht Community -Mitgliedern offen und ermöglicht es den Entwicklern, die Integrität ihrer Verträge vor dem Einsatz zu überprüfen.

Blaupause – Verbündete des Entwicklers

TON hat Blueprint gestartet, eine einfache Umgebung, mit der Entwickler intelligente Verträge schreiben, testen und bereitstellen können.Blueprint vereinfacht den gesamten Prozess und erleichtert es den Ingenieuren, auf Ton zu bauen.

Sandbox Developer Toolkit

Dieses neueste Toolkit erweitert die Funktionalität von Tonne für eine Vielzahl von Anwendungsfällen von Unternehmen zu Regierung.Das Sandbox -Toolkit ermöglicht die Entwicklung von Mainstream Smart Contract Development und ebnet den Weg für eine breitere Akzeptanz.

Beta -Version von Tact Language – umarmen die Zukunft

Die von Steve Korshakov und The Tact Community unterstützte TACT -Programmiersprache hat die Beta -Version erfolgreich veröffentlicht.Präzise Dokumentation fördert das Lernen und das Feedback der Gemeinschaft und fördert eine stärkere Programmierumgebung.

TON SOCICATION Internationalisierung

Die Ton -Community hat auch internationale Zentren in Lissabon, Bangkok, Hyderabad (Indien) und Barcelona ins Leben gerufen, um Ideen auszutauschen und die Projektentwicklung zu beschleunigen.Es wird erwartet, dass weitere Zentren auf der ganzen Welt erscheinen und interessierte Menschen einladen, an dieser aufregenden Sache teilzunehmen.

Defi Liquidity Incentive Plan

Dies ist ein schrittweise Meilenstein-basierter Ansatz, der Projekte finanziert.Das Programm zielt darauf ab, eine organische Nachhaltigkeit im Defi -Bereich innerhalb des TON -Ökosystems zu erreichen.

2.3 Überblick über die TON -Entwicklungsrichtung und die Ziele im Jahr 2024

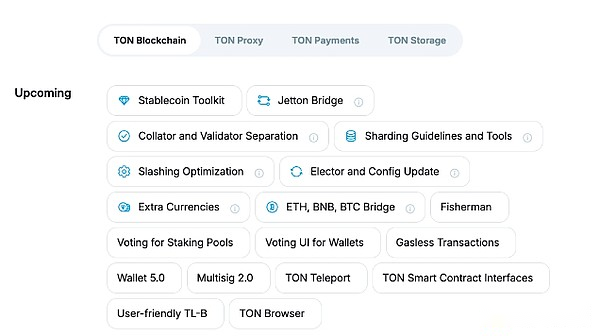

Die Entwicklungs -Roadmap von Ton enthält viele interessante Pläne wie Stablecoin -Toolkits, Sharding -Tools und native Überbrückung von BTC, ETH und BNB.

Keine Gasgebührentransaktion

Derzeit bieten keine anderen Ketten gasfreie Transaktionen an, sodass Ton den Blockchain-Raum revolutionieren und mehr Benutzer aus anderen Ökosystemen anziehen kann.TON kann in bestimmten Situationen wie Telegramm -Geldbörsen oder USDT -Transfers Gasgebühren subventionieren, um mehr Benutzer für die tägliche Bedürfnisse zu gewinnen.

Separate Überprüfungsknoten vom Verpackungsknoten

Dies ist ein großes Upgrade auf die Skalierbarkeit von Ton.Verpackung bedeutet, Transaktionen zu sammeln, zu überprüfen und in einen Block zu versetzen.Zu diesem Zweck muss der Knoten den gesamten Netzwerkstatus speichern und kontinuierlich überwachen – alle Guthaben aller Adressen in der Tonne Blockchain.

Tonne plant, bis 2028 500 Millionen Telegrammbenutzer anzulocken und Scherben zu verwenden, um eine ausreichende Transaktionsausführungszeit und niedrige Transaktionsgebühren zu liefern.Durch Sharding ist die Blockchain in mehrere Sharding -Ketten unterteilt.2 Shard -Ketten liefern 2x -Durchsatz, 4 Shard -Ketten liefern 4x usw.

Jede Shard -Kette hat eine eigene Untergruppe von Überprüfungsknoten zum Verpacken und Überprüfung von Blöcken.Diese Überprüfungsknoten müssen häufig Untergruppen drehen, um die Sicherheit zu gewährleisten.Das Problem ist: Bei zufälligen Rotation müssen die Verifizierungsknoten den Zustand jeder Scherde speichern, nicht nur ihren eigenen Shard -Zustand.Das Speichern des Status von 1 Million Konten erfordert einen leistungsstarken Server, und das Speichern des Status von 500 Millionen Konten an einem Ort ist unmöglich.

Um dieses Problem zu lösen, schlug das TON -Team vor, die Überprüfung und Verpackung in zwei Rollen zu unterteilen: Der Verpackungsknoten speichert nur den Status seiner Shard -Kette und verpackt die Blöcke, während der der Shard -Kette zugewiesene Verifizierungsknoten nur innerhalb eines bestimmten Zeitpunkts überprüft und Zeichen innerhalb eines bestimmten Zeitraum Block.Auf diese Weise werden die Last und das Risiko gleichmäßig verteilt, und Tonne kann skaliert werden, um Milliarden von Benutzern aufzunehmen.

In der offiziellen Dokumentation werden keine Verpfändungsbelohnungen erwähnt.Obwohl nur Überprüfungsknoten Risiken bei der Blocküberprüfung erzeugen Strafkürzungen, als „Bestrafungsmechanismen“ oder „Slashing“ bezeichnet), die als „Risiko“ bezeichnet werden), aber verpackte Knoten sollten auch für die Aufbewahrung des Zustands und die Erzeugung von Blöcken belohnt werden.

Obwohl das Überprüfungsprozess komplizierter wird und die jährliche Ausstellungsrate von Tonne festgelegt ist, ändert sich der jährliche Rendite der Verpfändung (APY).Da mehr Menschen festhalten, war die ursprüngliche APY jetzt bis zu 25%, sie beträgt 3,4%.

Leitfaden und Werkzeuge

TON wurde dank eines herausragenden Entwicklerteams zu einer der ersten Blockchains, die die Sharding -Technologie effizient nutzte.Zentralisierte Börsen, Zahlungssysteme und sogar die Dienste und Anwendungen von TON erfordern dedizierte Tools und Dokumente, um Sharding -Unterstützung zu implementieren, da dies eine Technologie ist, mit der sie nicht vertraut sind.Deshalb hoffen Tonentwickler, diese Tools in naher Zukunft zu veröffentlichen.

Optimierung des Bestrafungsmechanismus

Der Bestrafungsmechanismus ist eine Bestrafung für Überprüfungsknoten, die nicht ausführen: Missblöcke, häufig offline, und sogar Versuche, betrügerische Transaktionen in Blöcke zu bringen.

Derzeit verwendet Ton einen Beschwerdemechanismus, um die Verifizierungsknoten für Fehlverhalten zu bestrafen.Jeder Netzwerk -Teilnehmer kann eine Beschwerde mit Beweisen einreichen und die schlechten Überprüfungsknoten zur Rechenschaft ziehen.

Die Optimierung des Bestrafungsmechanismus wird bessere Systeme einführen, um Verifizierungsknoten Fehlverhalten zu erkennen und zu bestrafen, wodurch die Robustheit von Tonne verbessert wird.Dies wird in mehreren Schritten implementiert: Erstens wird das mobile Einstellprotokoll nicht von der Strafe von Überprüfungsknoten beeinflusst, und die Belohnung des Benutzers wird garantiert.Die Strafe wird dann der Tonne zugeteilt, die durch die liquiden Einstellungsvereinbarung bereitgestellt wird, wodurch die durchschnittliche jährliche Rendite geringfügig verringert wird.

Wahl- und Konfigurationsvertragsaktualisierungen

Tonne, flüssiges Einbinden und Onkain-Governance werden durch intelligente Verträge erzielt.Tonstaker verwenden diese Verträge auch, um Tonnen zu billigen, Tonnen für Überprüfungsknoten bereitzustellen und Belohnungen unter den Benutzern zu verteilen.

Mit diesem Wahl- und Konfigurationsvertragsaktualisierung können unsere Benutzer über Netzwerkvorschläge abstimmen, wodurch das Netzwerk für alle offener wird und den Wert jedes Benutzers erhöht.

Tonstablecoin Toolkit

Das Stablecoin Toolkit ermöglicht es jedem, algorithmische Stablecoins auszugeben, die den lokalen Fiat -Währungen anpassen: GBP, EUR, Neuseeland -Dollar usw.

Angesichts der Integration von TONN mit Telegramm, eingebauten Brieftaschen und der jüngsten Entscheidung, Werbegewinne mit Channel-Eigentümern auszutauschen, können wir spekulieren, dass Telegramm dem integrierten Service lokale Stablecoin-Zahlungen hinzufügen kann.

Jetton Bridge

Ton hat bereits Brücken für Ethereum und BNB -Ketten, um $ ton und beliebte Münzen wie ETH, BNB und USDC zu überbrücken.Mit der Jetton Bridge können Benutzer Ton -Token (wie Tston) an andere Ketten senden.

ETH-, BNB- und BTC -Brücke

Obwohl es eine Brücke von Drittanbietern gibt, ist es vernünftig, eine offizielle Brücke zu starten, um ton große Kryptowährungen einzuführen.

Nicht einheimische Token

Im TON Blockchain -Ökosystem fungiert $ ton als native Token und zu den spezifischen Verwendungen, die sich nicht darauf beschränken, am Einstellmechanismus des Netzwerks teilzunehmen und die für die Transaktionsausführung erforderlichen Gasgebühren zu bezahlen.Die interaktiven Funktionen von $ ton -Token wie Transaktionen und Balance Management werden durch intelligente Verträge implementiert, die in das Ton -Protokoll selbst eingebaut sind.Darüber hinaus wird der $ -ton-Guthaben des Benutzers ordnungsgemäß aufgezeichnet und in ihren Kettenkonten gespeichert, um die Sicherheit und die Datenkonsistenz der Transaktion zu gewährleisten.

Jettons (wie USDT und gewöhnliche Token wie Tston) werden von Smart Contracts von Drittanbietern betrieben und können Gebühren und Einsätze anstelle von Tonne nicht zahlen.Der Guthaben des Benutzers wird in diesen Verträgen gespeichert.

Zusätzliche Währungen ermöglichen es Tonne, native Token zu erstellen, die auch in ihren Konten gespeichert werden.Der offensichtlichste Unterschied zwischen zusätzlichen Währungen und Jettons besteht darin, dass der Handel mit zusätzlichen Währungen 2-3-mal billiger sein sollte, da sie keine Vertragsgespräche beinhalten.

3. Situation ökologischer Entwicklungssituation

3.1 ökologische Übersicht

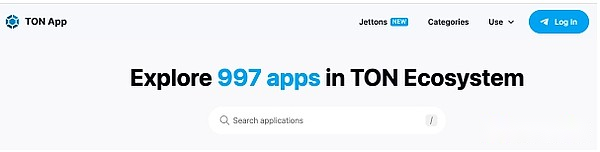

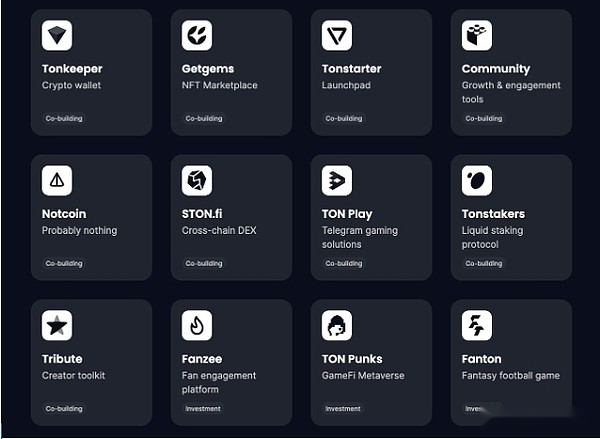

Auf der offiziellen Website der Ton Foundation werden derzeit fast 1.000 Anwendungen angezeigt, die eine breite Palette von Feldern abdecken, von dezentralen Finanzen (DEFI) bis hin zu Spielen, sozialen Medien und Tools, wobei die Vielfalt und Vitalität des Tons -Ökosystems gezeigt werden.Durch diese Projekte demonstriert die Ton Foundation nicht nur ihre Führung in der Blockchain -Technologie, sondern zeigt auch ihr Engagement, Innovationen voranzutreiben und die Entwicklung von Ökosystemen zu fördern.Diese Projekte wurden durch die finanzielle Unterstützung und die technischen Anleitung der Ton Foundation unterstützt und bieten Entwicklern wertvolle Ressourcen und Plattformen, um ihre kreativen und geschäftlichen Ziele auf der Tonne Blockchain zu erreichen.Diese umfassende Support- und Investitionsstrategie hat es dem Ton -Ökosystem ermöglicht, weiter zu wachsen, wobei immer mehr Entwickler und Benutzer sich dazu anziehen und eine solide Grundlage für die zukünftige Entwicklung schaffen.

3,2 Tonnen Key -Ökosystemindikatoren

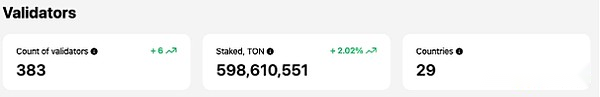

Ab dem 27. Juli betrug die Anzahl der Verifizierungsknoten in der Tonnenkette 383 und die Gesamtzahl der im Rahmen des POS -Mechanismus zugesagten US -Dollar -Tonne lag mehr als 590 Millionen, die in 29 Ländern verteilt wurden.

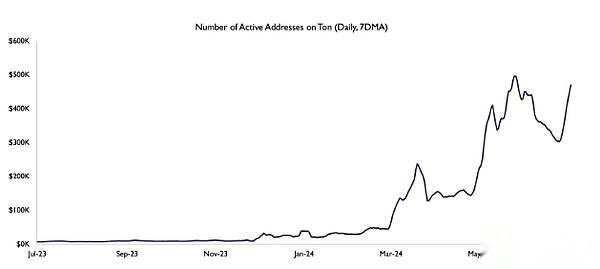

Ab Mitte Juli hat die Anzahl der täglichen aktiven Adressen im Tonn-Netzwerk 373.000 erreicht, was einem Anstieg von 5360% gegenüber dem Vorjahr ist.Dieser signifikante Anstieg spiegelt die Popularität der Tonnenblockchain unter den Benutzern und die zunehmende Akzeptanzrate wider.

Bild: TheBlock

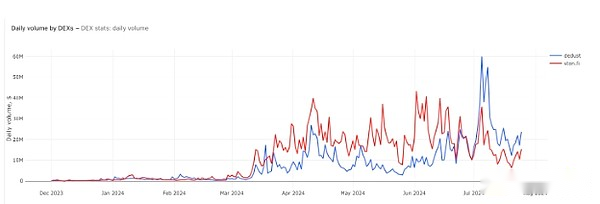

Das Defi -Ökosystem von Ton Network zeigt einen starken Entwicklungsimpuls und eine breite Benutzerbasis.Wichtige Metriken zeigen, dass die Anzahl der unabhängigen Benutzer 1.784.089 erreicht hat, was darauf hinweist, dass eine große Anzahl von Benutzern aktiv an Defi -Diensten im TON -Netzwerk teilnimmt.Darüber hinaus erreichte die Gesamtsperrposition (TVL) 706.307.873 US -Dollar, ein Betrag, der nicht nur das Vertrauen und die Anerkennung des TON -Defi -Ökosystems von Benutzern widerspiegelt, sondern zeigt auch seine signifikante Position im Blockchain -Finanzbereich.Die Zahl der Liquiditätsanbieter erreichte ebenfalls 26.297, was den Erfolg von Tonnetzwerk bei der Anleihen von Investoren und der Förderung der Liquidität weiter demonstrierte.

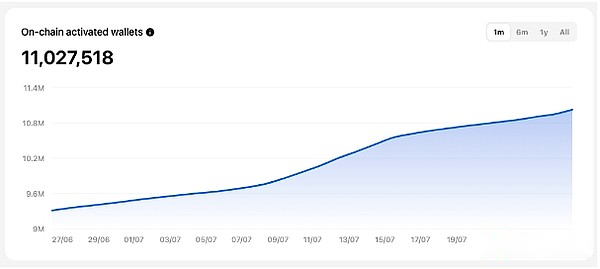

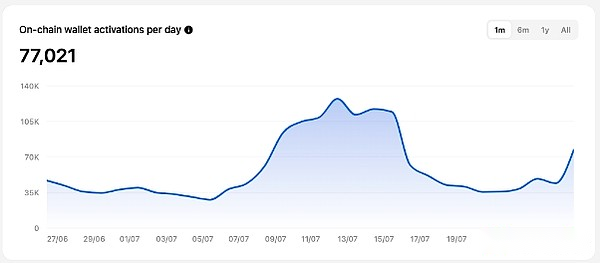

Ab dem 27. Juli erreichte die Anzahl der aktiven Brieftaschen auf dem TONN-Netzwerk 11.027.518, was die breite Attraktivität des Netzwerks und das fortgesetzte Wachstum auf benutzerbasierter Basis zeigte.Darüber hinaus erreichten die täglichen Aktivierungen der Onkain-Brieftaschen 77.021, was auf die fortgesetzte Aktivität und Beteiligung neuer und vorhandener Benutzer hinweist.In der Zwischenzeit erreichte die Anzahl der NFT -Mündern 9.324.617, was den Wohlstand und die Entwicklung des Ton -Ökosystems bei der Erstellung und Handel mit digitalem Vermögenswert widerspiegelte.Zusammen zeigen diese Daten die starke Vitalität des TON-Netzwerks in der Blockchain-Industrie und des immer wieder erweiterten Ökosystems.

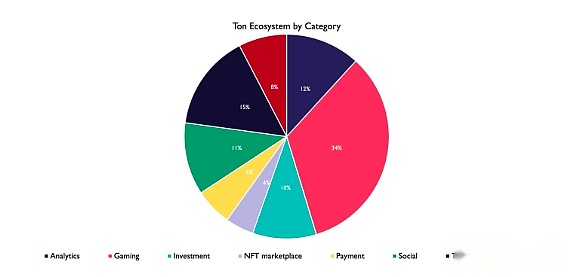

Laut der Mid-July-Statistik des Blocks wurde mehr als die Hälfte der Projekte auf Tonne als Roboter im Telegramm aufgebaut, wodurch die enge Verbindung zwischen TON- und Social-Plattform-Telegramm hervorgehoben wurde.Die Integration von Ton und Telegramm bietet Entwicklern eine bequeme Entwicklungsumgebung und eine breite Benutzerbasis und macht es zu einer idealen Plattform für die Projektkonstruktion und -förderung.

Bild: TheBlock

Zu den Hauptprojektkategorien im TON-Ökosystem gehören Spiele und Investitionen (speziell auf einige panfinanzielle Anwendungen) und zeigen diversifizierte Interessen der Gemeinschaft.Spielprojekte nutzen die Hochgeschwindigkeits-Transaktionsverarbeitung von Ton und niedrige Gebühren, um den Spielern ein reibungsloses Spielerlebnis und eine reichhaltige Wirtschaft im Spiel zu bieten.Investitionsprojekte nutzen die dezentralen Merkmale und Sicherheit von TON, um viele Investoren und Entwickler von Finanzanträgen anzulocken.

Die kontinuierliche Erweiterung des Ton -Ökosystems zeigt nicht nur seine technologischen Vorteile und das Plattformpotential, sondern zeigt auch seine breite Anwendbarkeit in verschiedenen Anwendungsszenarien.Mit mehr Entwicklern und Benutzern, die sich anschließen, wird erwartet, dass TON weiterhin die Entwicklung der Blockchain -Technologie fördert und eine wichtigere Rolle in der zukünftigen digitalen Wirtschaft spielt.

3.3 Wie Tonne zu einer leistungsstarken dezentralen Spielplattform wird

3.3.1 Die Hauptgründe für den Aufbau eines ton basierenden dezentralen Spiels

Dezentrale Spiele basierend auf Ton Blockchain bieten Unternehmen und Entwicklern eine Reihe von Vorteilen, um das Muster der Spielebranche neu zu definieren.

Schauen wir uns die wichtigsten Gründe an, warum Tonne zur bevorzugten Plattform für dezentrale Spiele geworden ist.

Integration in Telegramm

Die Integration von Ton und Telegramm hat Entwicklern den Zugriff auf mehr als 900 Millionen aktive Benutzer ermöglicht, sodass die Spiele schnell und einfach direkt im Telegramm veröffentlicht werden können, was in starkem Kontrast zu herkömmlichen App -Stores steht.

Bei Betriebssystemen wie iOS und Android müssen Benutzer häufig mehrere Schritte durchführen, z. B. das Herunterladen und die Autorisierung.TON-basierte Telegrammspiele ermöglichen es den Benutzern, das Spiel sofort zu starten, indem der Roboter direkt oder über das Telegramm-Anwendungszentrum geöffnet wird.

Leistungsstarke Tools für Benutzerakquisitionen und Aufbewahrung

Mit Ton und Telegramm können Entwickler eine umfassende Reihe von Tools erhalten, die die Benutzerbindung verbessern und die Benutzererfahrung im Spiel verbessern können.Diese Tools umfassen:

● Telegram Application Center, ein One-Stop-Ziel für Tools, Dienstprogramme und Spiele, die alle in das Telegramm-Ökosystem integriert sind.

● Telegrammanzeigen können Werbekampagnen in fast jedem Telegrammkanal durchführen und Spielanzeigen an Millionen von Benutzern liefern.

● Sie können Benachrichtigungen direkt innerhalb von Telegramm senden, um eine höhere Öffnungsrate als native Push -Benachrichtigungen im Spiel zu gewährleisten.

Diese Tools sind so konzipiert, dass die Spieler aktiv in der Spielumgebung beteiligt sind und Entwicklern helfen, eine dynamische Benutzerbasis zu erhalten.

Schnelle und effiziente Blockchain

Tonne Blockchain ist bekannt für seine hohen Geschwindigkeiten.Es ist in der Lage, über 100.000 Transaktionen pro Sekunde zu verarbeiten und gleichzeitig die Gebühren niedrig zu halten.Diese Merkmale sind entscheidend für die Aufrechterhaltung der Leistung und Skalierbarkeit dezentraler Spiele, insbesondere wenn sie mit Interaktionen mit hohem Durchsatz -Spieler zu tun haben.

Diversifizierte Monetarisierungsmöglichkeiten

TON bietet Entwicklern eine Vielzahl von Monetarisierungsstrategien, von der Integration von In-App-Werbung und handelbarer und verkauften nicht-fungbaren Token bis zur Schaffung von Volkswirtschaften im Spiel, die die wirklichen wirtschaftlichen Prinzipien widerspiegeln.Dies eröffnet den Entwicklern eine vielfältige Einnahmequelle und verbessert die finanzielle Lebensfähigkeit von Spielprojekten.

Einfach und einfach zugänglich

Ton ist eine benutzerfreundliche und zugängliche Blockchain, die für die weit verbreitete Einführung in der Spielebranche von entscheidender Bedeutung ist.

Für GameFi Web3 -Entwickler und -spieler bietet Tonne eine Reihe von Tools, die es ideal für diejenigen machen, die in die dezentrale Gaming -Welt übergehen möchten.

3.3.2 Anwendungsfälle von Tonne in dezentralen Spielen

Die Tonne Blockchain ist schnell zu einem lebendigen dezentralen Gaming -Ökosystem geworden, und hier sind einige der beliebtesten Beispiele, die das Ton -Gaming -Erlebnis definieren.

● Notcoin: Ein Klick-to-Enging-Spiel verdienen die Spieler Münzen über Klicks

● Catizen: Ein Airdrop -Verdienstspiel, bei dem die Spieler $ Cats -Token erhalten

● Fanton Fantasy Football: Ein Spiel, bei dem Spieler Fußballmannschaften bilden und Belohnungen erhalten

1. Notcoin

Notcoin ist ein einfaches und unterhaltsames Spiel, das aufgrund seines einfachen Gameplays und seiner interessanten Mechanik im Telegramm schnell populär wurde.

Die Spieler verdienen Token durch Klicken, und ihre Erfolge werden in der Liga -Rangliste aufgezeichnet.Die Spieler können auch verschiedene Aufgaben erledigen und die Rangliste aufsteigen, indem sie sich dem Telegrammkanal anschließen und sich unterhalten.

2. Catizen

Catizen ist ein interessantes Airdrop -Verdienstspiel, das Elemente von Metaverse, GameFi und KI kombiniert.Das Gameplay beinhaltet die Zucht, indem Sie die Katzen zusammenziehen und fallen lassen, um ihren Rang zu erhöhen und $ CATS -Token zu verdienen.Spieler können auch Fischmünzen durch Fischen verdienen, die für die Werbe- und Upgrade im Spiel verwendet werden.

In Catizen können Spieler Promotion -Requisiten erwerben, um die Katzenzucht zu beschleunigen, neue Katzen zu erwerben und das gesamte Spielerlebnis zu verbessern.Der Spielgeschäft ermöglicht den Kauf von $ Cats und Fish -Token für Ton.

Während die Spieler mehr Token abbauen, verbessern sie sich weiterhin in Bronze-, Silber-, Gold-, Platin- und Diamantligen, was ihre Erfolge widerspiegelt.

3. Fanton Fantasy Football

Fanton Fantasy Football ist das erste Spiel, das in Telegramm integriert ist.In diesem Spiel bilden die Spieler ein Team von fünf Fußballspieler: Torhüter, Verteidiger, Mittelfeldspieler, Stürmer und Ersatz.Die Leistung des Spielers in den tatsächlichen Fußballspielen bestimmt die Punkte, die sie im Spiel verdienen.

Die Spieler erhalten Punkte durch verschiedene Aktionen auf dem Feld, wie z. B. Ziele, Vorlagen, Rettungen und andere wichtige Beiträge.Benutzer, die die meisten Punkte im Team verdienen, haben die Chance, wertvolle Preise zu gewinnen, einschließlich Kryptowährungen und NFTs.Dies macht jedes Spiel voller potenzieller Belohnungen.

Dank seiner nahtlosen Integration in Telegram hat Ton ton stark vereinfacht und Spielerfreigaben leichter als je zuvor erleichtert.In Verbindung mit seinen erweiterten Tools für die Akquisitions- und Aufbewahrungserfassung und -bindung bieten Entwicklern die Möglichkeit, ansprechende und profitable dezentrale Spielerlebnisse zu schaffen.Bei der Entwicklung solcher Projekte können Sicherheitsrisiken jedoch nicht ignoriert werden.

4. Erforschung der Tonne ökologischer Sicherheit

4.1 So sichern Sie die Entwicklung auf Tonne

Um die Sicherheit von intelligenten Verträgen zu gewährleisten, müssen wir eine Reihe von Sicherheitsmaßnahmen ergreifen.

1. Zugriffskontrolle

Beschreibung: Wenn im Vertrag einige wichtige logische oder sensible Operationen vorhanden sind, bei denen bestimmte autorisierte Benutzer ausführen müssen, sollten wir eine gute Zugriffskontrolle erledigen, um zu vermeiden, dass Angreifer sensible Operationen durchführen, was schwerwiegende Schäden verursacht.

üben:

➢ Bestimmen Sie, welche Vorgänge die Berechtigungssteuerung erfordern.

➢ Beschränken Sie den Zugriff auf Operationen, die Berechtigungen erfordern, indem der Absender der Nachricht überprüft wird.

➢ Überprüfen und aktualisieren Sie regelmäßig die Richtlinien zur Zugriffskontrolle, um sich an Änderungen der Vertragsanforderungen anzupassen.

Für bestimmte Vorschläge finden Sie unter:

https://github.com/ton-blockchain/teps/pull/180

https://github.com/ton-blockchain/teps/pull/181

2. Überprüfen Sie die Nachrichteneingabe

Beschreibung: Ein Mangel an ordnungsgemäßer Überprüfung oder Filterung externer Eingaben in einem intelligenten Vertrag kann zu böswilligen Benutzer- oder Angreifereingaben böswilliger Daten führen, was zu unsicheren Verhaltensweisen oder Schwachstellen führen kann.

üben:

➢ Strikte Überprüfung und Filterung aller externen Eingänge, einschließlich Überprüfung von Datentypen, Überprüfung der Randbedingungen und Reinigung der Benutzereingabe

➢ Berücksichtigen Sie alle möglichen Eingangsszenarien, einschließlich Kantenfälle und unerwarteten Eingaben.

➢ Regelmäßige Audits und Testeingangsprüfungslogik.

3. Überprüfen Sie die Menge an verwendeten Gas

Beschreibung: Bei der Bearbeitung interner Nachrichten zahlt der Absender normalerweise eine Gasnutzungsgebühr.Bei der Bearbeitung externer Nachrichten zahlt sich der Vertrag für den Gasverbrauch aus.Dies bedeutet, dass Sie vorsichtig bei der Verwendung von Gas in externen Nachrichten sein müssen.Die Gasverbrauch des Vertrags sollte immer getestet werden, um zu überprüfen, ob alles wie erwartet funktioniert, und Lücken zu vermeiden, die den Vertragsbetrag abnehmen können.

üben:

➢ Überwachen und optimieren Sie den Gasverbrauch während der Entwicklung.

➢ Gasbeschränkungen verwenden, um hohen Verbrauchsvorgängen zu verhindern.

➢ Testen Sie den Gasverbrauch von Verträgen regelmäßig in verschiedenen Szenarien.

4. Zeitstempelabhängigkeit

Beschreibung: Einige intelligente Verträge stützen sich auf Block -Zeitstempel, die von Validatoren manipuliert werden können.Beispielsweise kann ein Verifizierungsknoten bestimmte Transaktionen selektiv einschließen oder ausschließen oder den Zeitstempel anpassen, um bestimmte Zwecke zu erfüllen.Dieses Verhalten kann dazu führen, dass die Vertragslogik manipuliert wird und Sicherheitsrisiken einbringt.

üben:

➢ Vermeiden Sie es, sich direkt auf Block -Zeitstempel für wichtige logische Urteile zu verlassen.

➢ Wenn Sie Zeitstempel verwenden müssen, stellen Sie sicher, dass Sie eine zuverlässigere und unkontrollierbarere Methode verwenden.

➢ Der Zeitpuffermechanismus wird angewendet, um Zeit zu ermöglichen, sich innerhalb eines bestimmten Bereichs zu ändern und die Abhängigkeit von einem einzigen Zeitpunkt zu verringern.

➢ Überprüfen Sie die Vertragslogik regelmäßig, um sicherzustellen, dass sie nicht von der Zeitstempelmanipulation beeinflusst wird.

5. Ganzzahlüberlauf

Beschreibung: Ganzzahlüberlauf und Unterlauf sind exponentielle Vorgänge, die den Bereich der variablen Darstellung überschreiten, was zu falschen Berechnungsergebnissen führt.Integer -Überlauf tritt normalerweise zusätzlich Subtraktion, Multiplikation und andere Operationen auf.Bei unkontrolliertem Verlust können sich schwerwiegende Sicherheitsprobleme ergeben, z. B. falsche Gleichgewichtsberechnungen oder unerwartete Mittelübertragungen.

üben:

➢ Verwenden Sie eine sichere Mathematikbibliothek, um Ganzzahloperationen zu erledigen.

➢ Vor und nach allen mathematischen Operationen Überlaufüberprüfungen hinzufügen.

➢ regelmäßig Vertragscodes prüfen, um sicherzustellen, dass alle ganzzahligen Vorgänge geschützt sind.

6. Rundungsfehler

Beschreibung: Rundungsfehlerrisiko bezieht sich auf Fehler in den Berechnungsergebnissen aufgrund von Genauigkeitsbeschränkungen bei numerischen Operationen oder unsachgemäßen Rundungsmethoden.Insbesondere im Umgang mit Währungs- oder hochpräzisen Werten können Rundfehler zu einem Verlust von Geldern oder zur unfairen Zuordnung führen.

üben:

➢ Numerische Bibliotheken mit hoher Präzision oder numerische Bibliotheken mit festen Punkten verwenden, um Währungsvorgänge zu verarbeiten.

➢ Testen und überprüfen Sie regelmäßig die numerische Betriebslogik, um sicherzustellen, dass die Genauigkeit den Erwartungen entspricht.

➢ Markieren Sie klar die Rundungsmethode im Code, um eine Konsistenz zu gewährleisten.

7. Denial -of -Service

Beschreibung: Das Risiko einer Dienstablehnung bezieht sich auf den Verzehr der Rechenressourcen des Smart -Vertrags oder das Auslösen einer Fehlerbedingung, wodurch der Vertrag nicht normal ausgeführt oder in endlose Betriebsvorgänge fallen kann.Dies kann legitime Benutzer daran hindern, mit dem Vertrag zu interagieren und sogar den Vertragsstatus zu aktualisieren.

üben:

➢ Begrenzen Sie die Anzahl der Schleifen oder eine Rekursionstiefe, um langlebige Operationen zu vermeiden.

➢ Überprüfen Sie das verbleibende Gas vor kritischen Vorgängen, um einen Transaktionsausfall aufgrund unzureichender Gas zu vermeiden.

➢ Überprüfen und optimieren Sie die Vertragslogik regelmäßig, um Effizienz und Zuverlässigkeit zu gewährleisten.

➢ Verwenden Sie Ereignisprotokolle, um wichtige Vorgänge aufzuzeichnen, um die Fehlerbehebung und Wiederherstellung zu erleichtern.

8. Geschäftslogik

Beschreibung: Eine anfällige Geschäftslogik bezieht sich auf einen Entwurfsfehler oder einen Implementierungsfehler in einem intelligenten Vertrag bei der Implementierung seiner Geschäftsprozesse, wodurch der Vertrag in einigen Fällen abnormal funktioniert.Diese Schwachstellen können von böswilligen Nutzern ausgenutzt werden, was zu schwerwiegenden Folgen wie dem Verlust von Geldern, Datenmanipulationen oder Vertragsfunktionen führt.Geschäftslogik Schwachstellen sind in der Regel keine Codierungsfehler, sondern Missverständnisse oder unvollständige Implementierungen von geschäftlichen Anforderungen und Prozessen.

üben:

➢ GEWEIGHT UND Analysieren der Geschäftsbedürfnisse, um korrektes Logikdesign zu gewährleisten.

➢ Regelmäßige Codeprüfungen und logische Überprüfungen, um Schwachstellen umgehend zu erkennen und zu beheben.

➢ Schreiben Sie umfassende Testfälle, um alle möglichen Geschäftsszenarien abzudecken.

Durch die oben genannten Sicherheitspraktiken können wir die Sicherheit von intelligenten Verträgen erheblich verbessern, Risiken reduzieren und den stabilen Betrieb von Verträgen und die Sicherheit der Benutzermittel sicherstellen.

4.2 Überprüfung der TON Ecological Security Ereignisse

Im Jahr 2024 traten im TON -Ökosystem mehrere Sicherheitsvorfälle auf und enthüllten seine Sicherheitsherausforderungen.Das Folgende ist eine detaillierte Beschreibung einiger wichtiger Ereignisse, die die Ursachen, Auswirkungen und Lösungen von Ereignissen analysiert und ein Bestand einiger typischer Sicherheitslücken.

4.2.1 Gemeinsame Angriffstypen

Im Jahr 2024 traten im TON -Ökosystem viele wichtige Sicherheitsvorfälle auf, die sich sowohl auf Projektparteien als auch auf Benutzer ausgewirkt hatten.Hier sind gemeinsame Angriffstypen und ihre kurzen Beschreibungen:

➢ Die Eingangsüberprüfung ist falsch

Beschreibung: Eingabetaste bezieht sich auf die Überprüfung der Integrität, Genauigkeit und Sicherheit der Eingabedaten.Wenn Smart Contracts nicht angemessen überprüft und die Benutzereingabe reinigen, tritt eine falsche Eingabeüberprüfung auf, sodass sie anfällig für verschiedene Arten von Angriffen sind.Solche Schwachstellen können ausgenutzt werden, um die Vertragslogik zu manipulieren, böswillige Daten zu injizieren oder zu unerwartetem Verhalten zu führen.Die korrekte Eingabeüberprüfung stellt sicher, dass die Vertragsverfahren nur gültige und erwartete Daten reduzieren, wodurch das Risiko einer Nutzung verringert wird.

➢ Berechnungsfehler

Beschreibung: Berechnungsfehler bezieht sich auf einen Fehler im System bei der Durchführung bestimmter Berechnungen, was zu unerwarteten Verhaltensweisen oder Anfälligkeit führt.Solche Fehler können aus logischen oder Programmierfehlern im Smart -Vertragscode zurückzuführen sein, den Angreifer ausnutzen können, um Berechnungen zu manipulieren oder einen Vorteil im Vertrag zu erzielen.

➢ Oracle/Preismanipulation

Beschreibung: Preismanipulation bezieht sich auf einen Angreifer, der unsachgemäße Vorteile durch Manipulation von Marktpreisen erhält.Im Ton -Ökosystem kann ein Angreifer Gewinne erzielen oder die Marktpanik auslösen, indem er das Volumen oder das Auftragsbuch auf einem DEX (dezentraler Austausch) manipuliert.Angreifer können auch externe Informationen wie den Preis der vom Orakel gemeldeten digitalen Vermögenswerte beeinträchtigen, wodurch der intelligente Vertrag falsche Entscheidungen trifft.

➢ Schwache Zugriffskontrolle

Beschreibung: Schwache Zugriffskontrolle bezieht sich auf den Fehler des Systems, um den Zugriff der Benutzer auf Ressourcen oder Vorgänge effektiv einzuschränken, was dazu führt, dass nicht autorisierte Benutzer sensible Vorgänge ausführen können.In dem Ton -Ökosystem kann dies nicht autorisierte Benutzer umfassen, die auf Management -Schnittstellen zugreifen, intelligente Vertragseinstellungen ändern oder Benutzervermögen stehlen können.

➢ Ablehnung des Dienstangriffs

Beschreibung: Der Angriff der Denial of Service (DOS) bezieht sich auf den Verzehr der Rechenressourcen eines intelligenten Vertrags oder zum Auslösen einer Fehlerbedingung, wodurch der Vertrag nicht normal ausgeführt oder in endlose Betriebsvorgänge fällt.Dies kann legitime Benutzer daran hindern, mit dem Vertrag zu interagieren und sogar den Vertragsstatus zu aktualisieren.Im Ton -Ökosystem kann ein Angreifer die DOS -Schwachstellen verwenden, um alle Vermögenswerte böswillig zu sperren, was direkt zum Verlust der Mittel der Projektpartei und der Benutzer führen wird.Dies wirkt sich nicht nur auf den normalen Betrieb des Projekts aus, sondern auch das Vertrauen der Benutzer.

➢ Phishing -Angriff

Beschreibung: Ein Phishing -Angriff ist ein Social Engineering -Angriff, bei dem ein Angreifer die Benutzer dazu verleitet, vertrauliche Informationen wie einen Benutzernamen, ein Passwort oder einen privaten Schlüssel zu liefern, indem sie als vertrauenswürdiger Unternehmen verkleidet werden.Im TON -Ökosystem können sich Phishing -Angreifer als offizielle Kanäle oder Partner verkleiden, betrügerische E -Mails oder Nachrichten senden, Benutzer dazu bringen, auf böswillige Links zu klicken oder persönliche Informationen bereitzustellen.

Diese Arten von Angriffen zeigen nicht nur die Sicherheitsherausforderungen des TON -Ökosystems, sondern betonen auch die Bedeutung der Stärkung der Sicherheitsmaßnahmen und der zunehmenden Wachsamkeit der Benutzer.

Zu den betroffenen Projekten zählen Lanuchpad, STECK, DEX, Kredite und Spiele.Das Folgende ist ein Inventar spezifischer Sicherheitsvorfälle und Schwachstellen.

4.2.2 Sicherheitsanfälligkeitsinventar

1. Ein Versprechenvertrag einer bestimmten Vereinbarung wurde angegriffen, was zu einem großen Teil des Token -Verlusts führte

Zeit: 22. Mai 2024

Verlustbetrag: /

Root -Ursache: Parameterkonfigurationsfehler

beschreiben:

Nachdem die Aktivitäten zur Feier des Wohlstands des TON -Ökosystems aufgrund der falschen Konfiguration von Protokollparametern festgelegt waren, wurde ein bestimmter Protokollvertrag eines bestimmten Protokolls gehackt, was zu einer großen Anzahl von Token im gestohlenen Vertrag führte.Nach dem Vorfall setzte die Projektpartei sofort die Einsatzfunktion der Belohnung aus und bereitete einen großen Betrag von USDT, um die verlorenen 307.264 Token zurückzukaufen.

Nach dem Angriff kontaktierte die Project Party schnell an Tonbit für die Prüfung.Tonbit zeigte seine Professionalität, reagierte schnell und mobilisierte ein Team von Sicherheitsexperten, um eine umfassende und akribische Sicherheitsprüfung des Kerncode des Projekts durchzuführen.Die Sicherheitsexperten von Tonbit entdeckten sechs Probleme mit geringem Risiko und kommunizierten sofort mit dem Projektteam ausführlich.Mit umfassender Erfahrung und professionellen technischen Fähigkeiten bietet Tonbit nicht nur spezifische Lösungen für das Problem, sondern hilft dem Team auch dabei, die Reparatur aller Probleme schnell abzuschließen und die Sicherheit und Stabilität des Vertrags zu gewährleisten.

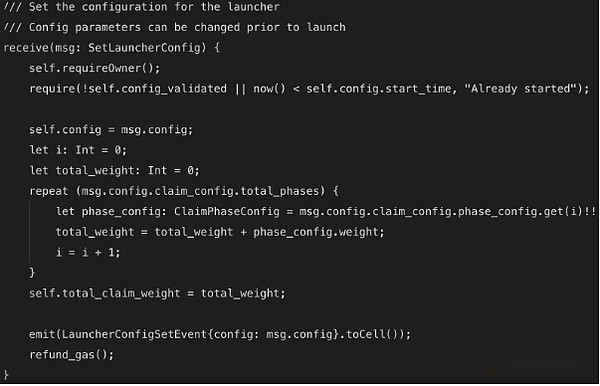

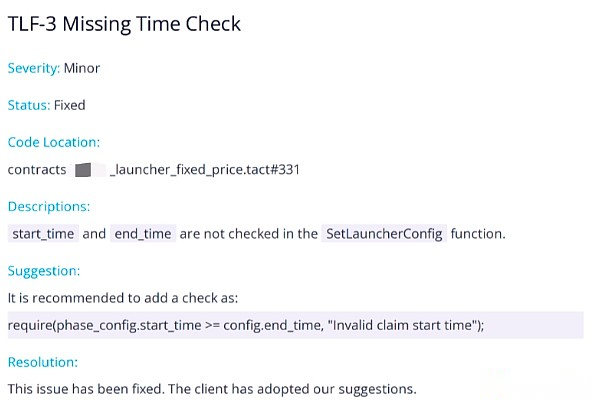

TONBIT -Audit -Erkennung und Konfigurationsprobleme:

Lösung: Ändern Sie die Parameterkonfiguration

2. Hacker verwenden Brieftaschen, um kontrollierbare Kommentarinformationen für die Irreführung von Benutzern anzuzeigen

Zeit: 10. Mai 2024

Verlustbetrag: 22.000 Tonne

Grundursache: Die Kommentarinformationen, die während der Transaktionen in der Brieftasche angezeigt werden, können Benutzer irreführen

beschreiben:

Während die Kommentare hinzugefügt werden können, wenn die Verarbeitung von Nachrichten in TON übertragen wird, stellt das Benutzeroberfläche einiger Brieftaschen beim Anzeigen dieser Kommentare ein potenzielles irreführendes Risiko dar.Dieser Entwurfsfehler wird von Hackern ausgenutzt.

Lösung:

Um dieses Problem zu lösen, müssen Brieftaschenanwendungen bei der Anzeige dieser Informationen prominente Notizen hinzufügen und die Benutzer daran erinnern, dass diese Inhalte nicht vertrauenswürdig sind.Darüber hinaus sollte das Brieftaschenentwicklungsteam das UI -Design verbessern, um die Transparenz und Zuverlässigkeit der Transaktionsinformationsanzeigen zu gewährleisten.Gleichzeitig müssen Benutzer auch ihre Unterscheidungsfähigkeit verbessern und sich vor verdächtigen Transaktionsinformationen vorsichtig machen.

Weitere Maßnahmen:

Tonbit empfiehlt, dass das Brieftaschenentwicklungsteam mehrschichtige Überprüfungsmechanismen bei der Anzeige von Transaktionsannotationsinformationen wie Quellenüberprüfung von Annotationsinformationen einführt, um die Zuverlässigkeit der Informationen sicherzustellen.Darüber hinaus werden regelmäßige Benutzerausbildung durchgeführt, und es werden Sicherheits -Tipps ausgestellt, um den Benutzern dabei zu helfen, potenziellen Betrug zu identifizieren und zu verhindern.Durch die Kombination von technischen Mitteln und der Benutzerausbildung kann das Auftreten solcher Sicherheitsvorfälle effektiv reduziert werden.

3. Bookpad verwendet einen Vertrag mit einer Hintertür, um Geld zu betrügen und mit dem Geld davonzulaufen

Zeit: 15. April 2024

Verlustbetrag: 74.424 Tonne

Grundursache: BookPad verwendet Backdoor -Verträge, um Benutzermittel zu absorbieren und wegzulaufen

beschreiben:

Bookpad veröffentlichte einen Backdoor-freien und nicht geöffneten Smart-Vertrag und begann vorverkaufsaktiven.Nachdem sie genügend Mittel erhalten haben, verwenden sie die Hintertür im Vertrag, um die Mittel abzuheben und schnell mit dem Geld davonzulaufen.

Lösung:

Um zu verhindern, dass ähnliche Vorfälle erneut stattfinden, sollten Benutzer so viele Informationen von Projektparteien wie möglich sammeln, bevor sie an Investitionsaktivitäten eines beliebigen Projekts teilnehmen und Projekte ausgewählt haben, die Open -Source -und strenge Sicherheitsaudits unterzogen haben.

Tonbit empfiehlt, dass Benutzer die folgenden Punkte besondere Aufmerksamkeit schenken:

1. Projekt Open Source: Bestätigen Sie, dass der Smart Contract Code Open Source ist, damit unabhängige Sicherheitsexperten ihn überprüfen können, um sicherzustellen, dass keine versteckten Schwachstellen oder böswilligen Code vorhanden sind.

2. Sicherheitsaudit: Ausgewählte Projekte, die von bekannten Sicherheitsauditinstitutionen überprüft wurden.Sicherheitsaudits können potenzielle Sicherheitslücken in Verträgen erkennen und beheben und zusätzliche Zusicherung bieten.

3. Projekthintergrund: Untersuchung des Hintergrunds der Projektpartei, des Rufs und der historischen Aufzeichnungen der Teammitglieder.Projekte mit hoher Transparenz und guter Ruf sind vertrauenswürdiger.

4. Feedback der Community: Achten Sie auf das Feedback der Community zum Projekt, nehmen Sie an Diskussionen teil und verstehen Sie den Ruf und die potenziellen Risiken des Projekts.

Weitere Maßnahmen:

Tonbit empfiehlt, einen strengeren regulatorischen und Prüfungsmechanismus in das Ton -Ökosystem einzuführen, um die Qualifikationen neuer Projekte zu überprüfen, um sicherzustellen, dass sie den Sicherheitsstandards entsprechen.Darüber hinaus kann eine öffentliche Vertragscode -Basis eingerichtet werden und nur der zugelassene Vertrag kann verwendet werden.Dies wird das Risiko, dass Benutzerfonds gestohlen werden, erheblich verringert und die Sicherheit und Glaubwürdigkeit des gesamten TON -Ökosystems verbessert.

4.. Hacker haben Phishing -Links zu Betrügerfonds geschlossen

Zeit: 26. April 2024

Verlustbetrag: /

Grundursache: Hacker Phishing Angriff

beschreiben:

Der Hacker hat ein NFT -Projekt gefälscht und es benutzt, um eine offizielle Website von Tether (USDT) zu schmieden.Wenn der Benutzer diese gefälschte offizielle Website eingibt, wird er veranlasst, vertrauliche Informationen auszufüllen und alle USDTs auf das Konto des Hackers zu übertragen.Auf diese Weise haben Hacker viele Benutzer erfolgreich getäuscht und ihre Mittel gefährdet.

Lösung:

Um ähnliche Phishing -Angriffe zu vermeiden, sollten Benutzer die folgenden Maßnahmen ergreifen, um die Authentizität des Domainnamens zu überprüfen, wenn Sie unbekannte Websites besuchen:

1. Überprüfen Sie den Domain -Namen: Bestätigen Sie die Genauigkeit der Schreibweise und den Charakteren des Domain -Namens, achten Sie auf ähnliche, aber unterschiedliche Zeichen, insbesondere die gefälschten Domain -Namen, die böswillig verwendet werden.

2. Erhalten Sie Links aus offiziellen Kanälen: Erhalten Sie immer den richtigen Domain -Namen -Link aus offiziellen Kanälen (wie offiziellen sozialen Medien, Bewerbungen, Ankündigungen usw.), um den Zugriff auf die Website über unzuverlässige Quellen zu vermeiden.

3. Überprüfen Sie das Sicherheitszertifikat: Bestätigen Sie, dass das SSL/TLS -Zertifikat der Website gültig ist und die Browser -Adressleiste das Sicherheitssperrlogo anzeigen sollte.Klicken Sie auf das Sicherheitssperrlogo, um Details anzuzeigen, um sicherzustellen, dass das Zertifikat von einer vertrauenswürdigen Zertifizierungsbehörde ausgestellt wird, und entspricht dem Domainnamen.

4. Toolunterstützung: Verwenden Sie die Anti-Phishing- und Sicherheits-Plugins von Browser, um gefälschte Websites zu identifizieren und zu blockieren.Verwenden Sie Online -Tools und -Dienste, um die Sicherheit und den Ruf einer Website zu erkennen, z. B. die Rechtmäßigkeit einer Website durch Dienste wie Virustotal oder Phishtank zu überprüfen.

5. Bildung und Sensibilisierung: Verbessern Sie das Sicherheitsbewusstsein der Benutzer, führen Sie regelmäßige Ausbildung zur Netzwerksicherheit durch und erfahren Sie die neuesten Phishing -Methoden und vorbeugenden Maßnahmen.Insbesondere für aufstrebende NFT -Projekte und Kryptowährungshandelsplattformen sollten Benutzer wachsam bleiben und es vermeiden, unbewiesene Informationen zu vertrauen.

Weitere Maßnahmen:

Tonbit empfiehlt, mehr Sicherheitsausbildung und Präventionsmaßnahmen in das TON -Ökosystem einzuführen, z.Gleichzeitig werden wir die Überprüfung neuer Projekte und Websites stärken, um ihre Rechtmäßigkeit und Sicherheit zu gewährleisten, und den Benutzern eine sicherere Nutzungsumgebung zur Verfügung stellen.

5. Hacker geben vor, die Projektpartei zu sein, um das Telegramm zu betrügen

Zeit: 4. Februar 2024

Verlustbetrag: /

Die Grundursache: Der Hacker hat die Ton_fish -Projektparty impliziert und falsche Airdrop -Informationen zum Telegramm für die Betrügermeldung veröffentlicht.

beschreiben:

Der Hacker gab vor, das TON_FISH -Projektteam zu sein, und veröffentlichte gefälschte Airdrop -Informationen innerhalb der Telegrammgruppe, um die Benutzer zur Teilnahme zu übertreffen.Sie verwenden Social Engineering -Methoden und hoch simulierte Konten, um das Vertrauen der Benutzer zu gewinnen.Hacker werden den Namen, Avatar und Veröffentlichungsstil des offiziellen Kontos imitieren und die Benutzer fälschlicherweise glauben, dass die Informationen real sind.Sobald das Opfer damit interagiert, kann er auf eine Phishing-Website geleitet oder gebeten, Geld direkt auf ein von Hacker kontrolliertes Konto zu überweisen, was letztendlich zu einem Fondsverlust führt.

Lösung:

Um einen ähnlichen Betrug zu verhindern, sollten Benutzer die folgenden Maßnahmen ergreifen, wenn sie soziale Plattformen wie Telegramm verwenden, um ihre Identifikationsfähigkeiten zu verbessern und die Sicherheit der Mittel zu schützen:

1. Überprüfen Sie die Informationen über mehrere Kanäle: Bevor Sie an Airdrop oder anderen Aktivitäten teilnehmen eine einzige Informationsquelle.

2. Überprüfen Sie die Authentizität des Kontos: Benutzer sollten die Authentizität des von Konto veröffentlichten Informationen sorgfältig überprüfen und auf die Zeit der Kontoerstellung, des Inhalts der Posting und der Interaktion achten.Offizielle Konten haben normalerweise eine lange Schöpfungsgeschichte und eine große Anzahl von Followern, während gefälschte Konten möglicherweise Eigenschaften wie kurze Erstellungszeit und wenige Interaktionen haben.

3. Vermeiden Sie es, auf unbekannte Links zu klicken: Benutzer sollten wachsam in Bezug auf unbekannte oder verdächtige Links sein und das Klicken vermeiden.Sie können ein sicheres Browser-Plug-In oder ein Online-Tool verwenden, um die Sicherheit des Links zu erkennen.

V.

5. Verbesserung des Sicherheitsbewusstseins: Benutzer sollten regelmäßige Netzwerksicherheitsausbildung durchführen, um mehr über die neuesten Betrugsmethoden und vorbeugenden Maßnahmen zu erfahren.Insbesondere bei der Teilnahme an Kryptowährung und Blockchain-bezogenen Aktivitäten bleiben Sie sehr wachsam und vermeiden Sie es, unbewiesene Informationen zu vertrauen.

6. Verwenden Sie die Zwei-Faktor-Authentifizierung: Um die Sicherheit der Kontos weiter zu gewährleisten, sollten Benutzer die Dual-Factor-Authentifizierungsfunktion ermöglichen, die von sozialen Plattformen wie Telegramm bereitgestellt wird, um die Sicherheitsschutzschicht des Kontos zu erhöhen.

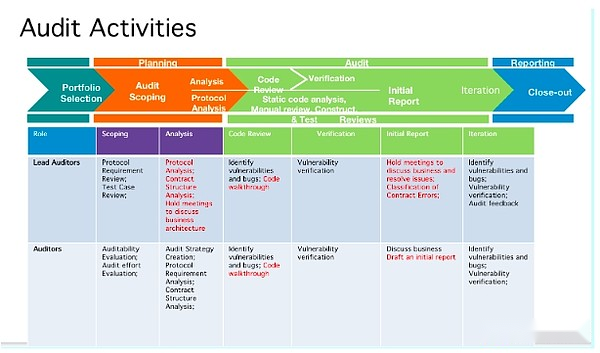

4.3 So durchführen Sie Sicherheitsaudits auf Tonne ökologischen Projektparteien

Mit zunehmender Anzahl von Projekten im Ton -Ökosystem.Es gibt jedoch auch zunehmende Sicherheitsprobleme.Um die Sicherheit des Projekts zu gewährleisten, ist eine umfassende Sicherheitsprüfung von entscheidender Bedeutung.

Zu den allgemeinen Schritten des Sicherheitsaudits gehören:

1. Erstprojektbewertung

Verstehen Sie den Projekthintergrund und die Anforderungen des Projekts, bestätigen Sie die Prüfungsumfang und -version, Kennen Sie sich mit der Protokollarchitektur und entwickeln Sie detaillierte Prüfungsstrategien.

2. Automatische Erkennung

Verwenden Sie statische und dynamische Analyse -Tools, um eine umfassende Überprüfung des Projektcodes durchzuführen, und finden Sie Probleme, die die Vertragsfunktionen oder -sicherheit stören können.

3. Handbuch Audit

Das Sicherheitsexperte -Team wird jede Codezeile sorgfältig überprüfen, potenzielle Fehler und Schwachstellen identifizieren, eine enge Kommunikation mit der Projektpartei aufrechterhalten und regelmäßig Feedback zu Fragen haben.

4. Erstberichtsbericht

Der Auditor entwirft einen vorläufigen Überprüfungsbericht, der Codefehler und andere Probleme zusammenfasst und ihn an die Projektpartei feedback.Die Projektpartei bestätigt das Prüfproblem, modifiziert das effektive Problem und benachrichtigt den Prüfer über die Überprüfung.

5. Abschlussberichtsbericht

Senden Sie einen detaillierten Prüfungsbericht mit entdeckten Problemen und Reparaturvorschlägen.Kommunizieren Sie mit dem Projektteam, um sicherzustellen, dass alle Probleme effektiv gelöst werden.

6. kontinuierliche Überwachung und Unterstützung

Bereitstellung einer kontinuierlichen Sicherheitsüberwachung in der Kette, um aufkommende Sicherheitsprobleme unverzüglich zu erkennen und zu reagieren.Führen Sie regelmäßige Sicherheitsüberprüfungen durch, um die langfristige Sicherheit des Projekts aufrechtzuerhalten.

Tonbit verfügt über ein Team von Blockchain -Sicherheitsexperten und leitenden Entwicklern mit tiefem technischem Hintergrund und reichhaltiger praktischer Erfahrung.Teammitglieder haben viele Jahre Erfahrung im Bereich der Blockchain -Sicherheit und können potenzielle Sicherheitsrisiken genau identifizieren und lösen.Das Folgende ist der Prüfprozess von Tonbit im Ton -Ökosystem.

5 Wie Benutzer in Ton und Telegramm sicher bleiben

Mit der rasanten Entwicklung der TON- und Telegramm -Ökosysteme gibt es jetzt mehr als 38 Millionen aktive Konten, und die anschließende Aufmerksamkeit bringt auch größere Risiken.

Betrüger und bösartige Schauspieler zielen auf den Zustrom von Anfängerzusammenschlüssen ab, und selbst im sichersten Ökosystem ist es immer noch wichtig, die potenziellen Risiken aufmerksam zu halten.Sie müssen diesen häufigsten Betrügereien mehr Aufmerksamkeit schenken.

5.1 Gemeinsame Betrugsmethoden

1. Freunde, die Hilfe brauchen: Der Betrüger gibt vor, Freunde oder Familienmitglieder zu sein und fordert dringend Geld an.Stellen Sie sicher, dass Sie ihre Identität überprüfen.

2. Phishing -Website: Gefälschte Websites imitieren echte Websites und stehlen Anmeldeinformationen.Überprüfen Sie die URL, um zu vermeiden, dass Sie auf Links unbekannter Herkunft klicken.

3. Investitionsbetrug: Diese Betrügereien sind im Bereich der Kryptowährung sehr häufig und versprechen hohe Renditen, aber nicht beweisen.Tiefe Forschung;

4. Gefälschte Untersuchung: Bereitstellung von Belohnungen für die Teilnahme an der Untersuchung, um personenbezogene Daten zu stehlen.Vermeiden Sie es nicht, unbekannten Ermittlern detaillierte Informationen bereitzustellen.

5. gefälschte Beschäftigungsmöglichkeiten: Attraktive Stellenanzeigen erfordern persönliche Informationen, Herunterladen von Apps oder Zahlungsgebühren.Überprüfung durch offizielle Kanäle.

6. Klassifizierter Anzeigenbetrug: Gefälschte Anzeigen führen Sie zu gefälschten Telegramm -Bots, um Informationen zu stehlen.

7. Sendungen aufziehen: Gruppen manipulieren Kryptowährungspreise, um Gewinne zu erzielen, und dazu führen dazu, dass andere Geld verlieren.Lernen Sie immer die Anlageberatung und überprüfen Sie die Anlageberatung.

8. Romantischer Betrug: In einer Online -Beziehung bittet ein Betrüger um Geld oder persönliche Informationen.Seien Sie wachsam gegenüber Personen, die Sie online kennen und um Geld bitten.

5.2 Vorsicht vor Toncoin Pyramid -Betrug

Die Unterstützung von Telegram für die Tonne Blockchain zog leider einige Betrüger an, die versuchten, ahnungslose Benutzer auszunutzen.Hier ist eine detaillierte Analyse des Betrugs:

1. Einrichten: Der Betrüger sendet einen Link zum „exklusiven Geldverdienerplan“, der von einem Freund oder einer Kontaktperson zu stammen scheint.Sie führten die Benutzer zu einem inoffiziellen Telegrammbot, der zum Speichern von Kryptowährungen verwendet wurde.

2. Investition: Benutzer werden angewiesen, Toncoin über rechtliche Kanäle (wie Brieftaschen, P2P -Märkte oder Kryptowährungsbörsen) zu kaufen.Dies trägt zu einer falschen Glaubwürdigkeit bei.Nach dem Kauf müssen Benutzer ihre Toncoin in den Betrugsbot übertragen.

3. Beschleuniger: Das Opfer musste den „Gaspedal“ über einen separaten Roboter gegen eine Gebühr zwischen 5 und 500 Tonnen über einen separaten Roboter kaufen.In dieser Phase verlieren Benutzer ihre Kryptowährung.

4. Rekrutierung: Betrüger fördern Empfehlungspläne, mit denen Benutzer private Telegrammgruppen erstellen und Freunde einladen müssen.Sie versprechen, eine feste Zahlung von 25 Tonnen pro empfohlener Person und eine von dem Überweiser gekaufte Provision für den Gaspedal zu erhalten.

Tatsächlich ist dies ein typischer Pyramidenbetrug.Betrüger verdienen Geld, während andere ihre Investition verlieren.

5.3 So vermeiden Sie Online -Betrug

Befolgen Sie diese grundlegenden Schritte, um sich vor Online -Betrug zu schützen und Ihr Telegrammkonto zu schützen:

1. Aktivieren Sie die zweistufige Überprüfung des Telegramms: Gehen Sie zu „Einstellungen & GT; Datenschutz & Sicherheit & GT; Zwei-Schritte-Überprüfung“, um Ihrem Konto zusätzliche Sicherheit hinzuzufügen.

2. Überprüfen Sie den Kontakt: Seien Sie wachsam über unerwünschte Nachrichten, insbesondere Nachrichten, die persönliche Informationen oder Mittel erfordern.Bestätigen Sie die Identität des Absenders mit anderen Mitteln.

3. Überprüfen Sie regelmäßig Telegrammkontoaktivitäten: Geben Sie „Einstellungen & GT; Geräte & gt; aktive Sitzungen“ ein, um zu überprüfen, ob unbekannte Geräte oder Sitzungen im Konto vorhanden sind.

4. Melden Sie verdächtige Aktivitäten: Wenn Sie auf Betrug stoßen, melden Sie es bitte dem Telegramm.

5. Vermeiden Sie es, schnell reich zu werden: Achten Sie auf diese Pläne, auch wenn sie von Freunden oder Familienmitgliedern empfohlen werden, können sie Opfer sein.

6. Übertragen Sie keine Kryptowährung auf unbekannte Brieftaschen: Überprüfen Sie immer die Identität des Empfängers, bevor Sie die Kryptowährung übertragen, um zu vermeiden, dass sie betrogen werden.

In Ton und Telegramm sicher zu bleiben, erfordert Wachsamkeit und Bewusstsein.Durch die Identifizierung gängiger Betrug und die Befolgen dieser Sicherheits -Tipps können Sie Ihr Vermögen und Ihre persönlichen Daten schützen.Überprüfen Sie immer die Quelle, halten Sie Zweifel an Angeboten, die zu gut sind, um wahr zu sein, und handeln Sie nur über offizielle Kanäle.Bleiben Sie informiert und vorsichtig und Sie können die Vorteile von Ton und Telegramm genießen, ohne Opfer von Betrug zu werden!

6. Tonne ökologische Entwicklungszusammenfassung

Der Grund für die Auswahl von Ton ist, das Ökosystem des Telegramms selbst zu erkennen.Die Bereitstellung Ihres Web3 -Projekts auf Tonne kann die riesige Benutzerbasis von Telegram mit mehr als 700 Millionen monatlichen aktiven Benutzern nutzen.Diese Integration bietet eine fruchtbare Umgebung für den Wohlstand dezentraler Anwendungen, ähnlich wie der App -Store und die Steam -Entwickler von Apple.

Um ihre Bedeutung besser zu verstehen, kann die folgende Analogie berücksichtigt werden: Symbiose ist die Grundlage in der Natur, sei es die für beide Seiten vorteilhafte Beziehung zwischen Clownfisch und Meeresanemon oder der parasitären Beziehung von Viren.Diese Beziehungen sind entscheidend für die Gestaltung der biologischen Vielfalt des Planeten und ein wesentlicher Treiber der Evolution.Durch Netzwerke und Kooperation können Arten in symbiotischen Beziehungen ihre Lebensfähigkeit verbessern, über das hinausgeht, was sie tun können, indem sie allein handeln.Gleiches gilt für Technologie und Web3, insbesondere für gedeihen, dass das Web3 -Ökosystem symbiotische Beziehungen zwischen verschiedenen Akteuren erreichen muss.

Die symbiotischen Beziehungen in diesen Technologien fördern die Zusammenarbeit, bringen Synergien mit, profitieren letztendlich allen Teilnehmern und fördern Fortschritte und Verbesserungen im Bereich Web3.

Insgesamt können Entwickler von Benutzerbasis wichtiger sozialer Netzwerke wie Telegramm profitieren, ohne Anreize oder Wert zu beeinträchtigen und eine starke Zukunft für ihre dezentralen Anwendungen aufzubauen.Diese Integration bietet ein ideales Umfeld für die dezentrale Welt, um zu gedeihen und hervorzuheben, warum Tonne eine strategische Wahl für Entwickler ist, um Projekte in einem offenen Netzwerk bereitzustellen.

7. Über Tonbit

Tonbit ist ein Teil von Web3 Blockchain Security Auditing Company Bitslab, der sich auf die Sicherheitsprüfung und -analyse des Tons-Ökosystems konzentriert.Als professionelles und erfahrenes Team setzt sich Tonbit fest, um die Sicherheit und Zuverlässigkeit des Tons-Ökosystems zu gewährleisten und Entwicklern und Nutzern hochrangiger Schutz zu bieten.

1. Frühe Teilnehmer des Tons -Ökosystems: Seit 2021 haben sich die Tonbit -Mitglieder auf das Ton -Ökosystem konzentriert und Projekte wie Tonx, Tonx API, Tonkey, Tonkey, Tonnesearch usw. eingeführt.Tonx Studio, Tonfura, Tonkey, Tonforschung und andere Projekte.

2. Umfassendes Audit: Tonbit bietet ein umfassendes Spektrum an Sicherheitsauditendiensten, einschließlich Smart Contract Audit, Protokollsicherheitsbewertung und Erkennung von Sicherheitslücken.Stellen Sie durch umfassende Audits die Sicherheit des Projekts auf allen Ebenen sicher und verhindern Sie mögliche Angriffe und Risiken.

Tonbit -Vorteile umfassen

1. Effizienter Auditprozess: Tonbit verwendet erweiterte Prüftools, um Sicherheitsprüfungsaufgaben schnell und effizient zu erledigen.Während es die Prüfungsqualität gewährleistet, verkürzt es die Prüfungszeit stark und spart wertvolle Entwicklungszyklen für das Projekt.

2. Customized Solutions: Tonbit bietet maßgeschneiderte Sicherheitslösungen gemäß den spezifischen Anforderungen jedes Projekts.Von der ersten Entwurfsbewertung bis zur Sicherheitsüberwachung nach dem Start schützt Tonbit den gesamten Lebenszyklus des Projekts.

3. Die höchste Sicherheitsprüfungsstandard der Branche: Um die Sicherheitsprüfungsstandards von intelligenten Verträgen zu verbessern und die Sicherheit und Zuverlässigkeit von Prüfprojektcodes in allen Aspekten sicherzustellen Smart Contract Security.Für Prüfungsprojekte, die an dieser Aktivität teilnehmen, wird das Audit-Projekt (Ausgabe des endgültigen Prüfungsberichts) nicht geändert, wenn andere Prüfungsbehörden oder Selbstbewusstsein wichtige Probleme (Hauptniveau und höher) feststellen, innerhalb eines Monats nach Abschluss des Audit In der Ausgabe des endgültigen Prüfungsberichts) wird Tonbit 30-50% Prüfungsgebühren verspricht.

Tonbit eskortiert die Sicherheit des gesamten Ökosystems von Ton durch die folgenden Aspekte

1. Vorbeugungsprüfung: Bevor das Projekt gestartet wird, entdeckt und beheben Sie potenzielle Sicherheitslücken im Voraus über ein umfassendes Sicherheitsaudit, um die Sicherheit nach dem Start des Projekts sicherzustellen.

2. Echtzeitüberwachung: Tonbit bietet 7×24-Stunden-Sicherheitsüberwachungsdienste, überwacht den Betriebsstatus des Projekts in Echtzeit, erkennt und wird auf Sicherheitsbedrohungen sofort erkannt und reagiert und stellt den reibungslosen Betrieb des Projekts sicher.

3. Sicherheitsreaktion: Nach der Entdeckung von Sicherheitsproblemen reagiert Tonbit schnell, bietet Notfallelementen und hilft den Projektparteien dabei, Probleme schnell zu lösen und die Auswirkungen von Sicherheitsvorfällen zu verringern.

4. Community Collaboration: Tonbit beteiligt sich aktiv am Sicherheitsaufbau der TON -Community, teilt Sicherheitswissen und Best Practices mit Community -Mitgliedern und verbessert gemeinsam das Sicherheitsniveau des gesamten Ökosystems.

Tonbit ist bestrebt, umfassende Sicherheitsgarantien für das TON -Ökosystem zu gewähren und Projekte bei der Erreichung höherer Sicherheitsstandards und des Benutzervertrauens bei der Erreichung eines Nutzervertrauens zu bieten.Als Sicherheitsbeamter des TON -Ökosystems wird Tonbit weiterhin hart daran arbeiten, seine eigene Stärke zur Entwicklung der Blockchain -Technologie beizutragen.

Haftungsausschluss: Dieser Bericht dient nur zur Information und stellt keine Form von Anlageberatung, Empfehlung oder Garantie dar.Die Leser sollten unabhängige Untersuchungen und Analysen durchführen, bevor sie Investitionsentscheidungen treffen.

Datengenauigkeit: Die Daten in diesem Bericht sind so genau und aktuell wie möglich. Aufgrund schneller Marktänderungen können sich einige Daten nach der Veröffentlichung des Berichts ändern.

Meldungsbeschränkungen: Aufgrund von Einschränkungen des Zugriffs auf Informationen kann dieser Bericht nicht alle Sicherheitsvorfälle und Marktänderungen abdecken.Die Leser sollten umfassende Urteile fällen, die auf anderen Quellen basieren.

Urheberrechtserklärung: Der Inhalt dieses Berichts ist durch das Urheberrecht geschützt und kann nicht ohne Erlaubnis kopiert, reproduziert oder für kommerzielle Zwecke verwendet werden.

Sicherheits -Tipps: Benutzer sollten ihr eigenes Sicherheitsbewusstsein verbessern, die Sicherheitssoftware und vorbeugende Maßnahmen regelmäßig aktualisieren, um nicht Opfer von Cyber -Angriffen und Betrug zu werden.

Referenzen: Zusätzlich zu den Daten der ton Official Foundation bezieht sich dieser Bericht auch auf mehrere Quellen.

https://x.com/degenonton/status/1783738318850789494