Autor: Hannes Huitula Fuente: Equilibrium Labs Research Translation: Good OUBA, Bit Chain Vision Realm

¿Qué es la cadena de bloques y cómo expanden el paradigma de cálculo actual?

Blockchain (sustantivo): Una máquina de coordinación que permite a los participantes de todo el mundo cooperar a lo largo de un conjunto de reglas que acordaron conjuntamente, sin ninguna asistencia de terceros.

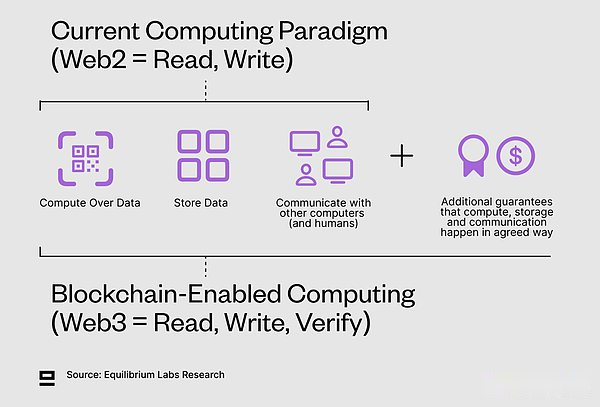

El propósito de diseño de la computadora es hacer tres cosas: almacenar datos, cálculos y comunicación entre sí y humanos.La cadena de bloques aumenta la cuarta dimensión: las tres cosas adicionales (almacenamiento, computación y comunicación) ocurren de manera acordada.Estas garantías hacen que la cooperación entre extraños no sea necesario promover (descentralizar) sin confianza.

>

Estas garantías adicionales pueden serEconómico(Teoría de juegos de confianza e incentivos/supresión) oEncriptado(Confiar en las matemáticas), pero la mayoría de las aplicaciones utilizan la combinación de los dosEconomía de cifradoEsenciaEsto está en marcado contraste con el estado actual del sistema principal basado en la reputación.

Aunque Web3 generalmente se describe como «leer, escribir, escribir, escribir, escribir, escribir, escribir, escribir, escribir, escribir, escribir, escribir, escribir, escribir,tener«Pero creemos que el mejor concepto de la tercera iteración de Internet es» leer, escribirAsí comoverificar«,,Porque el principal beneficio de la cadena de bloques pública es garantizar la computación y verificar fácilmente que estas garantías se cumplan.Si construimos piezas de trabajo digitales que se pueden comprar, vender y controlar, la propiedad puede convertirse en un subconjunto con cálculos garantizados.Sin embargo, muchos casos de blockchain se benefician de los cálculos de garantía, pero no implican directamente la propiedad.Por ejemplo, si su salud en el juego es 77/100, ¿tiene la salud, o solo se ve obligado a ejecutar en la cadena en función de las reglas que acordaron conjuntamente?Argumentaremos este último, pero Chris Dixon puede estar en desacuerdo.

Web3 = lectura, escritura, verificación

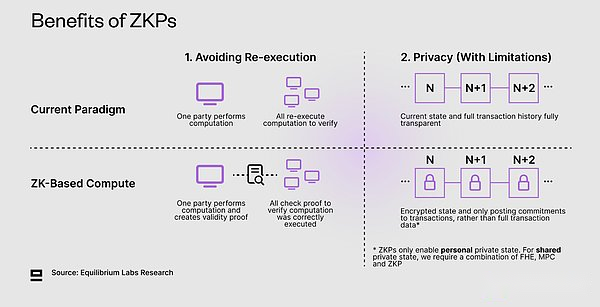

ZK y modular -dos tendencia de desarrollo acelerado

Blockchain proporciona muchas cosas emocionantes, pero el modelo descentralizado también aumenta la sobrecarga y la baja eficiencia a través de funciones adicionales, como la transmisión de mensajes P2P y el consenso.Además, la mayoría de las cadenas de bloques aún verifican la conversión de estado correcta mediante ejecución por re -explicación, lo que significa que cada nodo en la red debe rehacer las transacciones para verificar la corrección de la conversión de estado.Este es un desperdicio, que contrasta con un modelo centralizado que tiene solo una ejecución de entidad.Aunque el sistema descentralizado siempre contiene algunos gastos y replicación, el objetivo debe acercarse gradualmente al punto de referencia centralizado en términos de eficiencia.

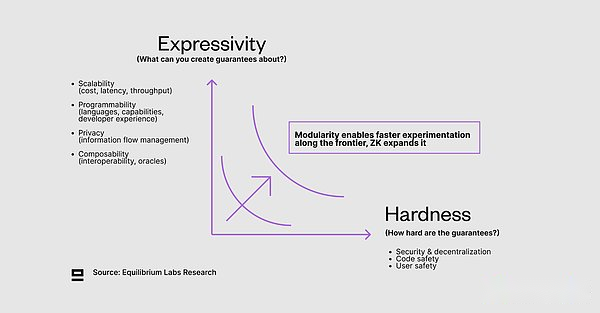

Aunque la infraestructura subyacente se ha mejorado significativamente en los últimos diez años, antes de que la cadena de bloques pueda manejar la escala del nivel de Internet, todavía hay muchos trabajos por hacer.Vemos las ofertas comerciales a lo largo de los dos ejes principales (expresividad y dureza), y creemos que la modularización puede usarse para expandirlo en el ZK y realizar experimentos más rápidos a lo largo del borde frontal del peso:

-

Expresión: ¿Qué puedes garantizar?Incluyendo escalabilidad (costo, retraso, rendimiento, etc.), privacidad (oGestión del flujo de información), Programático y combinado.

-

Dureza: ¿cuán difíciles son estas garantías?Incluyendo seguridad, descentralización y seguridad de usuario y código.

>

ModularSe refiere al componente del sistema que se puede separar y volver a combinargrado.A través del ciclo de retroalimentación más rápido y las barreras de entrada más bajas, y la menos demanda de capital (economía y recursos humanos), la modularización puede lograr experimentos y profesionalismo más rápidos.El problema de la modularidad e integración no es binario, sino una serie de experimentos para averiguar qué partes son adecuadas para el desacoplamiento y qué partes no lo son.

por otro lado,Prueba de conocimiento cero (ZKP) para hacer una parte(Prueba)Capaz de otro(Verificación)Demuestra que saben que algo es real, y no hay necesidad de revelar ninguna información adicional más allá de su efectividad.Esto se puede volver a ejecutarse (de toda la ejecuciónPara verificarEl modelo del modelo se transforma enUna ejecución, toda verificaciónModelo)Para mejorar la escalabilidad y la eficiencia, y permitir la privacidad (restricciones) para mejorar la expresividad.ZKP también mejora la dureza de la garantía mediante el uso de una economía de cifrado más fuerte para reemplazar la débil garantía de la economía encriptada, que se manifiesta para empujar el borde hacia afuera (consulte la figura anterior).

>

Creemos que Modular y «todas las cosas ZK» continuarán acelerando.Aunque ambos proporcionan perspectivas interesantes para explorar el espacio solo, estamos particularmente interesados en la cruz de los dos.Los dos temas clave que nos interesan son:

-

¿Qué partes de la pila modular se han incluido en ZKP y qué partes deben explorarse?

-

¿Qué problemas pueden aliviar ZKP?

-

Resumen de la cuenta (AA) permite que los contratos inteligentes se negocien sin una firma del usuario («cuenta de cifrado programable») sin cada operación.Se puede usar para definir quién puede firmar (gestión de claves), qué (carga de transacción), cómo firmar (algoritmo de firma) y cuándo firmar (condiciones de aprobación de transacciones).Estas funciones se combinan para realizar funciones como el inicio de sesión social y la interacción DAPP, 2FA, la recuperación de cuentas y la automatización (firma automática).Aunque la discusión generalmente se gira en torno a Ethereum (ERC-4337 aprobado en la primavera de 2023), muchas otras cadenas ya tienen abstracción de cuenta incorporada (APtos, Sui, Near, ICP, Starknet y Zksync).

-

El dibujo de la cadena permite a los usuarios firmar una transacción en diferentes cadenas, y al mismo tiempo interactuar con una cuenta(Una interfaz, múltiples cadenas)EsenciaMúltiples equipos están comprometidos con esto, incluidos Near, ICP y Dwallet.Estas soluciones utilizan apodos firmados con MPC y cadena, y las claves privadas de otra red se dividen en varias partes pequeñas y firman una autenticación de transacciones de cadena cruzada para compartir en la cadena de origen.Cuando el usuario desea interactuar con otra cadena, un número suficiente de verificaciones debe firmar la transacción para cumplir con el cifrado umbral.Esto retiene la seguridad, porque la clave privada nunca se compartirá por completo en ningún lado.Sin embargo, enfrenta el riesgo de la colusión del verificador, por lo que la seguridad económica cifrada de la cadena inferior todavía está altamente relacionada con la descentralización de la descentralización.

-

Desde un alto nivel, la intención puede conectar las necesidades del usuario con operaciones que Blockchain puede realizar.Esta necesidadSolución de intención– El proxy de cadena especial, la tarea es encontrar la mejor solución para la intención del usuario.Algunas aplicaciones ya han utilizado intenciones especiales, como Dex Polymer(«Mejor precio»)Polímero de hexiaxiaxina («La conexión de puente más barata/más rápida»).La intención general de las redes de liquidación (Anoma, esencial, suave) tiene como objetivo facilitar que los usuarios expresen intenciones más complicadas y faciliten la creación de una aplicación centrada en la aplicación.Sin embargo, todavía hay muchos problemas sospechosos, que incluyen cómo formar el proceso, lo que se centra el lenguaje y si la solución óptima siempre existe y si se puede encontrar.

-

Use AA X ZK para la autenticación: uno de los ejemplos es ZKLogin de Sui.Utiliza ZKP para evitar que terceros vinculen la dirección SUI con su logotipo OAuth correspondiente.

-

VERIFICACIÓN DE LA FIRMA MÁS EFICIENTE AA: verifique que las transacciones en los contratos de AA puedan ser mucho más caras que la negociación iniciada por las cuentas tradicionales (EOA).Orbitter intenta resolver este problema mediante servicios vinculantes.Se puede demostrar que se le otorga el costo de verificación en la cadena de distribución promedio entre todos los usuarios, lo que puede ahorrar costos significativamente.

-

La mejor ejecución o prueba intencional: aunque la intención y la AA pueden abstragar la complejidad de los usuarios, también pueden actuar como poder concentrado y pedirnos que confíemos en participantes especializados (resueltos) para encontrar la mejor ruta de ejecución.ZKP puede probar que la mejor ruta del usuario se selecciona de la muestra de ruta del dispositivo de solución, en lugar de simplemente confiar en la buena voluntad de buscar el dispositivo de resolución.

-

Privacidad del acuerdo de intención: el acuerdo como Taiga tiene como objetivo lograr intenciones completamente protegidas para proteger la privacidad de los usuarios, esto es parte de agregar privacidad (o al menos confidencial) a la red blockchain.Utiliza ZKP (Halo2) para ocultar información confidencial (tipos de aplicaciones, destinatarios, etc.) en la conversión de estado.

-

Recuperación de contraseña de billetera AA: la idea detrás de la propuesta es permitir a los usuarios restaurar la billetera cuando pierdan sus claves privadas.Al almacenar valores hash (contraseñas, números aleatorios) en la billetera del contrato, los usuarios pueden generar ZKP con la ayuda de una contraseña para verificar que esta sea su cuenta y solicitar para cambiar la clave privada.El período de confirmación (3 días o más) puede evitar entrevistas no autorizadas.

-

Verificación del cifrado correcto del grupo de memoria: Radius es una red de clasificación compartida con un grupo de memoria de cifrado práctico con una práctica se puede retrasar.El usuario genera un ZKP para demostrar que resolver el problema del bloqueo de tiempo conducirá al descifrado correcto de transacciones efectivas, es decir, la transacción contiene firmas efectivas y números aleatorios, y el remitente tiene un saldo suficiente para pagar las tarifas de transacción.

-

Verificación de las reglas de clasificación (VSR): haga que las propuestas/clasificadores cumplan con un conjunto de reglas relacionadas con la orden de ejecución y garantías adicionales para cumplir con estas reglas.La verificación puede ser una prueba de ZKP o fraude, y este último necesita suficientes bonos económicos.

-

Rollups de ZKEVM: un tipo especial de ZKVM, que es optimizado compatible con Ethereum y demuestra el entorno de ejecución EVM.Sin embargo, cuanto más cerca sea la compatibilidad de Ethereum, mayor será el comercio.En 2023, se lanzó múltiples ZKEVM, incluidos Polygon Zkevm, Zksync Era, Scroll y Linea.Polygon lanzó recientemente su comprobante de Zkevm Tipo 1, que puede demostrar que la red principal de Ethereum se demuestra a un precio de $ 0.20-0.50 cada uno (para optimizarse para reducir aún más los costos).Risczero también tiene otra solución que prueba el bloque Ethereum, pero debido a la prueba de referencia limitada disponible, el costo es alto.

-

ZKVM alternativo: algunos protocolos están tomando caminos alternativos y optimizando la amistad del rendimiento/considerabilidad (ZORP) o los desarrolladores, en lugar de tratar de maximizar la compatibilidad con Ethereum.Los ejemplos de este último incluyen el protocolo Zkwasm (Fluent, Delphinus Labs) y Zkmove (M2 y Zkmove).

-

ZKVM, que se centra en la privacidad: en este caso, ZKP se usa para dos cosas: evite la ejecución y la realización de la privacidad.Aunque el uso de ZKP solo es limitado (solo limitadoEstado privado personal) Pero el próximo acuerdo agrega mucha expresión y programación a la solución existente.Los ejemplos incluyen Aleo’s SnarkVM, AVM of Aztec y MidenvM of Polygon.

-

Procesador ZK-sintético: habilite el cálculo de la cadena de los datos en la cadena (pero sin estado).ZKP se usa para probar la ejecución correcta y proporciona una velocidad de liquidación más rápida que el procesador de asociación optimizado, pero debe pesar el costo.Teniendo en cuenta el costo y/o la dificultad de generar ZKP, hemos visto algunas versiones híbridas, como Brevis Cchain, que permite a los desarrolladores elegir entre ZK u modo optimista (pesar entre costo y dureza de garantía).

-

ZKVM importante: la mayoría de las capas básicas (L1) todavía usan la ejecución de re -Ejecución para verificar la conversión de estado correcta.Convierta ZKVM en la capa básica para evitar esto, porque las verificaciones pueden verificar la prueba.Esto mejorará la eficiencia operativa.Los ojos de la mayoría de las personas se concentran en Ethereum con Zkevm, pero muchos otros ecosistemas también dependen de la re -ejecución.

-

ZKSVM: Aunque SVM se usa actualmente en Solana L1, equipos como Eclipse están tratando de usar SVM para resumir Ethereum.Eclipse también planea usar RISC Zero para el fraude ZK para enfrentar los posibles desafíos de la conversión de estado en SVM.Sin embargo, no se ha explorado ZKSVM maduro.

-

Certificado de almacenamiento: puede consultar el historial y los datos actuales de Blockchain sin usar un tercero confiable.ZKP se usa para comprimir y probar los datos correctos.Los ejemplos de proyectos construidos en este campo incluyen Axiom, Brevis, Heródoto y Lagrange.

-

Consulta eficiente en el estado de privacidad: los elementos de privacidad generalmente usan variantes del modelo UTXO.El modelo UTXO privado también puede causar problemas de sincronización: desde 2022, ZCash ha estado trabajando duro para resolver este problema después de experimentar un aumento significativo en el volumen de transacciones.Las billeteras deben sincronizarse con la cadena antes de usar fondos, por lo que este es un desafío bastante fundamental para la operación de la red.Teniendo en cuenta este problema, AZTEC lanzó recientemente una RFP sobre la base de los billetes, pero no ha encontrado una solución clara.

-

Stark con una caja de transejaras: la prueba de Stark es rápida y no requiere configuraciones creíbles, pero la desventaja es que generarán una gran cantidad de pruebas, y el costo de verificar estas pruebas en Ethereum L1 es demasiado alto.El último paso está encapsulado en Snark, lo que reduce en gran medida el costo de la verificación en Ethereum.El lado desfavorable es que esto ha aumentado la complejidad, y la seguridad de estos «sistemas de prueba compuesta» no se ha estudiado a fondo.Los ejemplos existentes existentes incluyen Boojum y RISC cero en Polygon Zkevm, ERA ZKSYNC.

-

Red de certificados de descentralización de GM: Integre más aplicaciones en la red de certificación descentralizada para que el comprobante sea más eficiente (mayor utilización de hardware), que es más barata para los usuarios (no es necesario pagar la redundancia de hardware).Los proyectos en este campo incluyen gevulot y sucinto.

-

Certificado de fraude ZK: En una solución optimista, cualquiera puede desafiar la conversión estatal y crear un certificado de fraude durante el desafío.Sin embargo, la verificación de la verificación de demuestra que todavía es bastante engorrosa porque se completa con ejecución por rea.El Certificado de Fraude ZK tiene como objetivo resolver este problema creando un certificado de conversión estatal desafiante, logrando así una verificación más efectiva (sin necesidad de rehuir) y puede ser más rápido.Al menos optimismo (colaboración con O1 Labs y Risczero) y Altlayer X Risczero están comprometidos con esto.

-

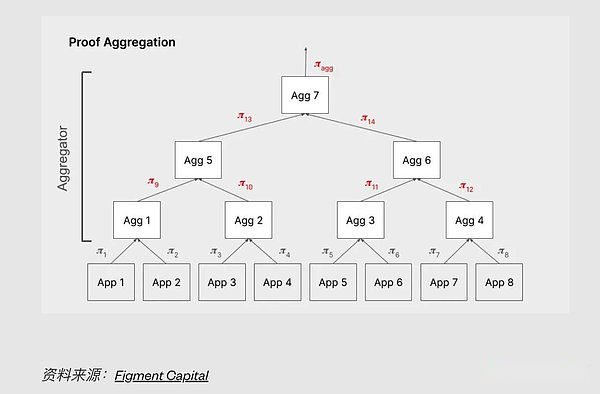

Agregación de prueba más eficiente: Una característica importante de ZKP es que puede agregar pruebas múltiples como prueba sin costos de verificación significativamente mayores.Esto permite los costos de verificación de múltiples pruebas o aplicaciones.La agregación probada también es una prueba, pero la entrada son dos pruebas en lugar de ejecutar el seguimiento.Los ejemplos del proyecto en este campo incluyen Nebra y Gevulot.

-

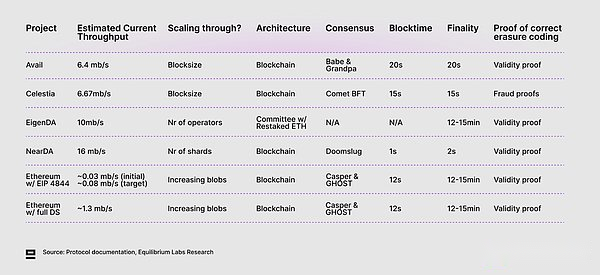

Demuestre la corrección del código predeterminado: el código de eliminación trae un cierto grado de redundancia.Este es también un requisito previo para DAS.Si la propuesta maliciosa tiene un error de codificación de los datos, incluso si el nodo de luz muestra suficiente una sola pieza, los datos originales no pueden recuperarse.Puede probar el código de deleción correcto para usar pruebas efectivas (ZKP) o fraude: este último se verá afectado por retrasos relacionados con el período de desafío.Todas las demás soluciones, excepto Celestia, se comprometen a usar pruebas de validez.

-

ZK Light Client admite el puente de datos: los acumulaciones que utilizan capas de liberación de datos externas aún deben liberarse correctamente con los datos de comunicación de la capa de asentamiento.Este es el propósito de los datos probados.El uso de ZKP puede hacer que la verificación de la firma de consenso de la cadena de Ethereum Shangyuan sea más eficiente.Los puentes de datos de datos disponibles (VectorX) y Celestia (BlobStreamX) son compatibles con el cliente ZK Light construido con sucinto.

-

Celestia combina la prueba de validez de la codificación de borrado correcta: Celestia es actualmente heterogénea en la red de liberación de datos, ya que utiliza la prueba de fraude para lograr el código de borrado correcto.Si la propuesta de bloque malicioso tiene un error que codifica los datos, cualquier otro nodo puede generar una prueba de estafa y cuestionarlo.Aunque este método es relativamente simple de implementar, también introduce retrasos (este bloque es lo último después del certificado de fraude), y es necesario confiar en un nodo honesto para generar un certificado de fraude (no se puede verificarlo).Sin embargo, Celestia está explorando la combinación de su codificación actual de Solomon Reed con ZKP para demostrar que la codificación es correcta, lo que reducirá significativamente la finalidad.Puede encontrar la última discusión sobre este tema.

-

ZK demuestra que DAS: la disponibilidad de la prueba de ZK ha sido explorada.Esto reducirá aún más los requisitos de los nodos ligeros, pero el desarrollo parece haberse estancado.

-

Certificado de almacenamiento: los proveedores de almacenamiento a largo plazo deben generar ZKP regularmente para demostrar que han almacenado todos los datos que reclaman.Un ejemplo de este aspecto es el certificado de tiempo y espacio (POST) de Filecoin, donde el proveedor de almacenamiento respondió con éxito el desafío de la publicación cada vez que obtendrá recompensas de bloque.

-

Demuestre la fuente de fuentes de datos y la visión de los datos confidenciales: para dos recetas increíbles que desean intercambiar datos confidenciales, ZKP puede usarse para demostrar que una parte tiene las credenciales necesarias para ver los datos sin cargar documentos reales o fugas de contraseñas y registros.Detalles.

-

Compromiso en redes de privacidad basadas en ZK: las redes de privacidad basadas en POS han desafiado, porque los titulares del token prometido deben tomar decisiones entre la privacidad y la participación en el consenso (y obtener recompensas de compromiso).Penumbra tiene como objetivo resolver este problema eliminando las recompensas de compromiso.Este método mantiene la privacidad de cada comisión, y el monto total vinculado a cada verificación aún es pública.

-

Gobernanza privada: realizar una votación anónima durante mucho tiempo ha sido un desafío en el campo de cifrado.Esto también es aplicable a la gobernanza, al menos Penumbra está llevando a cabo la votación anónima sobre la propuesta.En este caso, ZKP puede usarse para demostrar que una persona tiene derecho a votar (como la propiedad de token) y cumplir con ciertos estándares de votación (como no votar).

-

Elección de líderes privados: Ethereum actualmente eligió las próximas 32 propuestas de bloques al comienzo de cada época, y los resultados de esta elección son públicos.Esto traerá a un partido malicioso para lanzar un ataque de DOS a cada propuesta para tratar de deshabilitar el riesgo de Taifang.Para resolver este problema, Whisk propuso una propuesta para un acuerdo de protección de la privacidad para la propuesta electoral sobre Ethereum.El verificado por ZKP para demostrar que el shuffle y la aleatorización son honestos.Existen otros métodos que pueden lograr objetivos finales similares.

-

Agregación de la firma: el uso de la firma de agregación ZKP puede reducir significativamente la sobrecarga de comunicación y cálculo de la verificación de la firma (verifique una evidencia de polimerización en lugar de cada firma separada).Esto se ha utilizado en el cliente de Light ZK, pero también puede expandirse al consenso.

-

Acelere el acuerdo a través del resumen de efectividad: en comparación con el resumen del optimismo, la efectividad de la efectividad no requiere un período de desafío, porque dependen de ZKP para demostrar la conversión estatal correcta, si alguien desafía (si alguien desafía (si alguien lo desafía (Resumen pesimistaA.Esto hace que la configuración de capa básica sea más rápida (el tiempo de liquidación en Ethereum es de 12 minutos, y el tiempo de liquidación en Ethereum es de 7 días), y evite la ejecución.

-

El objetivo de Eigenlayer es utilizar la seguridad de Ethereum existente para proteger aplicaciones extensas.El Libro Blanco se lanzó a principios de 2023. Eigenlayer se encuentra actualmente en la etapa alfa de la red principal.

-

Cosmos lanzó la Cadena Security (ICS) en mayo de 2023, que permite a Cosmos Hub (una de las cadenas más grandes del cosmos, respaldada por aproximadamente $ 2.4 mil millones de átomos comprometidos) alquilar su seguridad a la cadena de consumo.Al usar el mismo conjunto de autenticación provisto para Cosmos Hub para verificar el bloque en la cadena del consumidor, su propósito es reducir los obstáculos para lanzar la nueva cadena en la parte superior de la pila Cosmos.Sin embargo, solo dos cadenas de consumo están actualmente en actividades.

-

Babylon también trata de hacer que BTCS use para compartir la seguridad.Para resolver los problemas relacionados con la fusión de la minería (difícil de castigar malos comportamientos), está construyendo una capa de POS virtual, y los usuarios pueden bloquear BTC en el contrato de compromiso de Bitcoin (sin conexión de puente).Debido a que Bitcoin no tiene una capa de contrato inteligente, la reducción del contrato de compromiso se expresa en las transacciones UTXO escritas en el script de bitcoin.

-

La re -mortgage en otras redes incluye Octopus en Near y Picasso en Solana.La cadena paralela de Polkadot también utiliza el concepto de seguridad compartida.

-

La combinación de ZK y seguridad económica: aunque la garantía de seguridad basada en ZK puede ser más fuerte, para algunas aplicaciones, el costo de la prueba sigue siendo demasiado alto y lleva mucho tiempo generar pruebas.Brevis Cachain es un ejemplo.DAPP puede elegir un modo ZK o Cochain puro de acuerdo con sus necesidades específicas en términos de seguridad y comercio de costos.

-

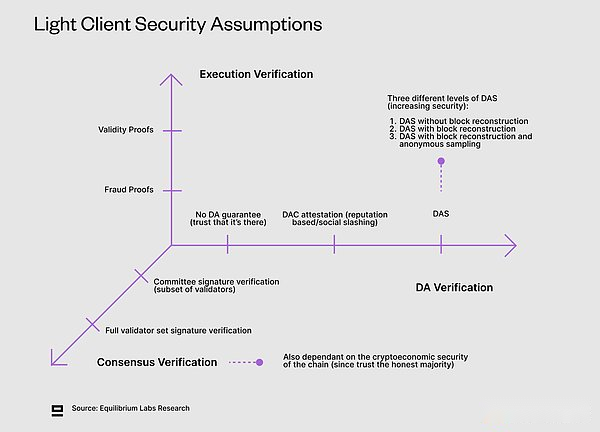

ZK Light Client (Verificación de consenso): en la actualidad, la mayoría de los clientes ligeros pueden verificar el consenso de otras cadenas, ya sea un conjunto de autenticación completo (si es lo suficientemente pequeño), o el subconjunto de todo el dispositivo de verificación (como la sincronización de Ethereum , Sincronización de Ethereum.ZKP se usa para hacer que la verificación sea más rápida y más barata, porque el esquema de firma utilizado en la cadena de origen puede no ser compatible con la cadena objetivo.Aunque se espera que la importancia del cliente de luz ZK en el puente aumente, la fricción actual ampliamente utilizada incluye el costo de la prueba y la verificación y el costo del cliente ZK Light implementado por cada nueva cadena.Los ejemplos en este campo incluyen puentes de poliedros, disponibles y Celestia, así como ZKIBC.

-

Certificado de almacenamiento: Como se mencionó anteriormente, el certificado de almacenamiento puede consultar el historial y los datos actuales de la cadena de bloques sin usar un tercero confiable.Esto también está relacionado con la interoperabilidad porque se pueden usar para la comunicación de la cadena cruzada.Por ejemplo, los usuarios pueden probar que tienen tokens en una cadena y usarlo para gobernanza en otra cadena (sin puente).También hay pruebas para usar la certificación de almacenamiento para el puente, como una solución desarrollada por LambdAclass.

-

Oráculos ZK: los oráculos actúan como intermediarios y conecta los datos del mundo real con la cadena de bloques.La máquina de profecía ZK ha mejorado el modelo Profeta basado en la reputación actual a través de la fuente de los datos y la integridad de los datos y cualquier cálculo de los datos.

-

Cliente de luz completa: el cliente de luz completo también verifica la ejecución correcta y DA en lugar de confiar ciegamente en el conjunto de autenticación de otras cadenas.Esto reduce los supuestos de confianza y está más cerca de los nodos completos, al tiempo que mantiene requisitos de hardware más bajos (permita que más personas ejecutaran clientes ligeros).Sin embargo, en la mayoría de las cadenas, especialmente en Ethereum, cualquier otro contenido, excepto el consenso, sigue siendo costoso.Además, el cliente ligero solo permite la verificación de la información (la mitad del problema), es decir, puede reconocer la información falsa, pero aún requiere mecanismos adicionales para que tomen medidas.

-

Capa de polímero: la aglaya de Polygon tiene como objetivo lograr una interoperabilidad suave entre L2 entre L2 en el ecosistema mediante el uso de la prueba de polimerización y los contratos de puentes unificados.La prueba de agregación puede lograr una verificación y seguridad más efectivas: las dependencias compulsoras El estado de la cadena y las bolsas de paquete son consistentes, y asegurarse de que si el estado de resumen depende del estado no válido de otra cadena, no se puede resolver en Ethereum.Hyperchains de Zksync y Disponir Nexus también adoptaron un método similar.

-

Todas las reorganizaciones innecesarias se eliminan: al pasar al modelo de ejecución de 1/n (en lugar de una re -explicación de N/N), reducimos significativamente la redundancia general de la red y podemos usar el hardware subyacente de manera más efectiva.Aunque todavía hay algunos gastos, esto ayudará a la cadena de bloques a abordar gradualmente el sistema centralizado en términos de eficiencia informática.

-

La mayoría de las aplicaciones dependen de la garantía de cifrado respaldada por ZK, no la seguridad económica: cuando el costo y el tiempo de generación de pruebas ya no son factores relacionados, creemos que la mayoría de las aplicaciones dependerán de ZKP para obtener garantías más fuertes.Esto también requiere algunas mejoras en el personal de disponibilidad y desarrollo para construir aplicaciones ZK, pero estos son problemas que muchos equipos están trabajando duro para resolver.

Sin embargo, antes de discutir estos temas, necesitamos comprender la última situación de la pila de módulos en 2024.

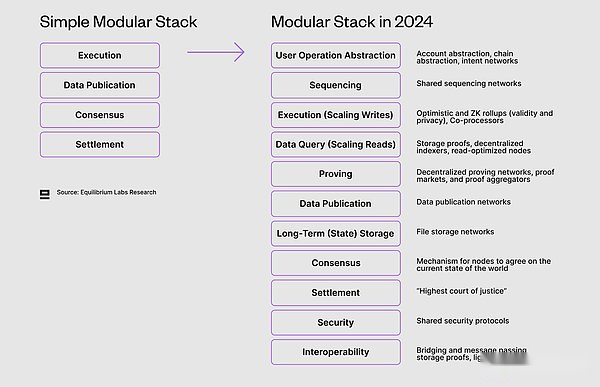

Pila de módulos en 2024

Con cuatro componentes (ejecución, liberación de datos, consenso, acuerdo)Las imágenes comunes de pilas modulares son útiles como modelos psicológicos simples, pero teniendo en cuenta cuánto espacio modular se ha desarrollado, creemos que ya no es una representación suficiente.El spin -off más ha llevado a un nuevo componente que anteriormente se consideraba una parte más grande, y al mismo tiempo, también creó nuevas dependencias y las necesidades seguras e interoperabilidad entre diferentes componentes (la introducción detallada se introducirá más adelante).Teniendo en cuenta la velocidad de desarrollo de este campo, es difícil comprender todas las innovaciones en diferentes niveles de pilas en el tiempo.

Los primeros intentos de explorar la pila de Web3 incluyen los intentos de Kyle Samani (Mulicoin), se lanzaron por primera vez en 2018 y se actualizaron en 2019.Cubre todo, desde la visita descentralizada de Internet de la última milla (como Helium) hasta la gestión de claves de los usuarios finales.Aunque los principios detrás de esto se pueden reutilizar, algunas partes, como la prueba y la verificación, faltan por completo.

Teniendo en cuenta esto, intentamos crear una actualización de la pila de módulos 2024, que amplió la pila modular de cuatro partes existentes.Se divide de acuerdo con los componentes en lugar de las funciones, lo que significa que las redes P2P, etc. se incluyen en el consenso, en lugar de dividirlo en componentes separados, principalmente porque es difícil construir protocolos a su alrededor.

>

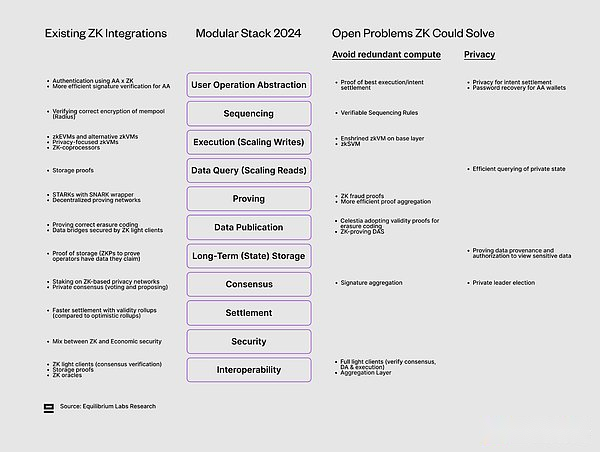

Zk en la pila modular

Ahora tenemos una vista de actualización de pila modular.Antes de estudiar cada componente por separado, el siguiente es el resumen de nuestro descubrimiento.

>

1 -La abstracción de operación del usuario

Los usuarios actuales de blockchain deben explorar múltiples cadenas, billeteras e interfaces, lo cual es problemático y obstaculizará más ampliamente adoptada.Operación de usuarios Abstracción es un nombre general que se refiere a cualquier intento de abstraer dicha complejidad y permite a los usuarios interactuar con una sola interfaz (como una aplicación o billetera específica), y toda la complejidad ocurre en la parte posterior.Algunos ejemplos de abstracción de nivel inferior incluyen:

Integración de ZK existente

El problema abierto que ZKP puede resolver

2 secuencia

Antes de agregar la transacción al bloque, debe ordenarse, lo que se puede completar de varias maneras: ordenado de acuerdo con la rentabilidad de la propuesta (primero pagó la transacción de pago máxima), de acuerdo con la secuencia de transacciones de la memoria privada quinielas.

Otro problema esOMSPuede pedir transacciones.En el mundo modular, múltiples partes diferentes pueden realizar esta operación, incluidos clasificadores de resumen (centralizados o descentralizados), clasificación L1 (basada en resumen) y redes de clasificación compartidas.Todos estos tienen diferentes supuestos y extensiones de confianza.En la práctica, la clasificación real de la transacción y la agrupación en un bloque también se puede completar fuera del protocolo por participantes especiales (constructores de bloques).

Integración de ZK existente

El problema abierto que ZKP puede resolver

3 -Ejecución (escritura de escala)

La capa de ejecución contiene la lógica de actualización de estado y también es el lugar donde las ejecuciones de contrato inteligentes.Además de devolver las salidas calculadas, ZKVM también puede probar si la conversión de estado se completa correctamente.Esto permite que otros participantes de la red verifiquen la ejecución correcta sin verificar la prueba sin tener que volver a ejecutar las transacciones.

Además de las verificaciones más rápidas y más eficientes, otro beneficio que demuestra que se puede implementar es que se pueden lograr cálculos más complicados, porque no encontrará problemas de gas típicos y problemas de recursos en cadena limitados calculados fuera de la cadena.Esto abre la puerta para la nueva aplicación.

Integración de ZK existente

El problema abierto que ZKP puede resolver

Consulta de 4 puntos (leído de escala)

La consulta de datos o la lectura de datos de blockchain son una parte importante de la mayoría de las aplicaciones.Aunque la mayoría de las discusiones y esfuerzos en los últimos años se concentran en la extensión (ejecución), es más importante expandir la lectura debido al desequilibrio entre los dos (especialmente en un entorno descentralizado).La relación de lectura/ escritura entre blockchain es diferente, pero un punto de datos estimado por SIG es que el 96% de todas las llamadas de nodos en Solana son lecturas (basadas en datos de experiencia de 2 años). La lectura/ la relación de escritura es 24: 1. 1.

La lectura extendida incluye un mayor rendimiento (como SIG en Solana) a través del cliente de dispositivo de verificación dedicado (como SIG en Solana) (más leído por segundo) y habilitan consultas más complicadas (combine la lectura y el cálculo) con la ayuda del procesador.

Otro ángulo es la descentralización del método de consulta de datos.Hoy, la mayoría de las solicitudes de consulta de datos en la cadena de bloques son promovidas por terceros de confianza (basados en la reputación), como el nodo RPC (Infura) y los índices (Dune).Los ejemplos de opciones más descentralizadas incluyen los componentes de almacenamiento de gráficos y memoria (también verificados).También hay algunos intentos de crear redes RPC descentralizadas, como Infura Din o Lava Network (a excepción de RPC descentralizado, el objetivo de Lava es proporcionar servicios adicionales de acceso a datos más adelante).

Integración de ZK existente

El problema abierto que ZKP puede resolver

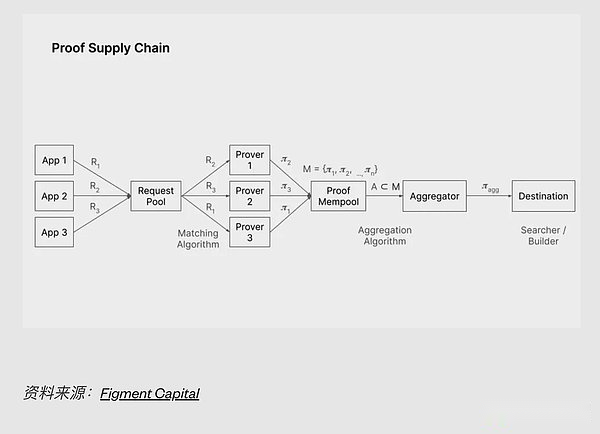

5 -a prueba de

A medida que se incluyen más y más aplicaciones en ZKP, la prueba y la verificación se están convirtiendo rápidamente en una parte importante de la pila modular.Sin embargo, la mayor parte de la prueba de infraestructura todavía está permitida y concentrada, y muchas aplicaciones dependen de una sola prueba.

Aunque las soluciones centralizadas no son complicadas, la arquitectura de prueba descentralizada y la división en un componente de pila modular por separado traerá una variedad de beneficios.Una clave es la forma de garantía de actividad, que es esencial para las aplicaciones generadas por pruebas frecuentes.Los usuarios también se benefician de una mayor resistencia a la censura y a un menor costo impulsado por la competencia y los múltiples pruebas.

Creemos que la red de certificados GM(Muchas aplicaciones, muchas pruebas)Mejor que la red de prueba de aplicación única(Una aplicación, muchos pruebas),Debido a que la tasa de utilización de hardware existente es mayor, la complejidad de los pobres es más baja.Una mayor utilización también conduce a los usuarios para reducir los costos, porque los pruebas no necesitan compensar la redundancia a través de costos más altos (aún debe pagar los costos fijos).

Figment Capital ha resumido bien el estado actual de la cadena de suministro, que incluye la agregación probada de generación y prueba(Se demuestra que se genera, pero solo se usan dos pruebas como entradas en lugar de ejecutar el seguimiento).

>

Integración de ZK existente

El problema abierto que ZKP puede resolver

>

Lanzamiento de 6 puntos (disponible)

Liberación de datos (DP)Asegúrese de que los datos puedan estar disponibles en poco tiempo (1-2 semanas).Esto es para la seguridad (el resumen optimista requiere datos de entrada para verificar la ejecución correcta mediante la reexecución dentro del período de desafío (1-2 semanas)) y activo (incluso si el sistema usa la prueba de validez, los datos pueden probarse que la propiedad de los activos) estar relacionado) importante.Cabina de escape o transacción obligatoria).Los usuarios (como ZK-Bridges y Rollups) enfrentan un pago único, que cubre el costo de almacenar transacciones y estado en poco tiempo antes de ser recortados.La red de liberación de datos no está diseñada para el almacenamiento de datos a largo plazo(Por el contrario, consulte la siguiente sección para comprender las posibles soluciones)Esencia

Celestia es la primera capa alternativa de DP para lanzar la red principal (31 de octubre), pero se espera que sean muchas alternativas para elegir pronto, porque se espera que se lancen a Eigenda y cerca de DA durante 2024.Además, la actualización EIP 4844 de Ethereum también se ha expandido para publicar datos sobre Ethereum (a excepción de la creación de un mercado de gastos separado para el almacenamiento de blob) y estableció las bases para fragmentos húmedos completos.DP también se está expandiendo a otros ecosistemas: Nubit es un ejemplo, cuyo objetivo es construir DP nativo en Bitcoin.

>

Muchas soluciones de DP también proporcionan servicios que no sean la liberación de datos puros, incluida la seguridad compartida (como Celestia y Disponible), o más interoperabilidad suave (como Nexus de Disponse).También hay algunos proyectos (Domicon y Zero Gravity) proporcionan la liberación de datos y el almacenamiento de estado a largo plazo, lo cual es una propuesta sorprendente.Este es también un ejemplo de dos componentes en la pila modular.

Integración de ZK existente

El problema abierto que ZKP puede resolver

Almacenamiento de 7 -largo (estado)

El almacenamiento de datos históricos es importante, principalmente para el propósito sincrónico y las solicitudes de datos de servicio.Sin embargo, todos los datos no son factibles para cada nodo completo, y la mayor parte del nodo completo recortará los datos antiguos para mantener la demanda de hardware razonable.Por el contrario, confiamos en agencias especializadas (nodos de archivo e índices) para almacenar todos los datos históricos y proporcionar estos datos de acuerdo con las solicitudes de los usuarios.

También hay proveedores de almacenamiento descentralizados, como Filecoin o Arweave, que proporciona soluciones de almacenamiento descentralizadas a largo plazo a precios razonables.Aunque la mayoría de las cadenas de bloques no tienen un procedimiento formal de almacenamiento de archivo (solo depende deAlguienAlmacenamiento), pero el protocolo de almacenamiento descentralizado es un buen candidato que almacena los datos históricos de almacenamiento construidos y agrega algunos redundantes (al menos datos de almacenamiento del nodo x).En los incentivos.

Integración de ZK existente

El problema abierto que ZKP puede resolver

8 -consenso

Dado que la cadena de bloques es un sistema P2P distribuido, no hay terceros creíbles con la verdad de la verdad global.En cambio, el nodo de red llegó a un acuerdo sobre la verdad actual (que bloquea es correcta) a través de un mecanismo llamado consenso.Los métodos de consenso basados en POS se pueden dividir en basados en BFT (donde las verificaciones de bizantina determinan el estado final) o el basado en la cadena (el estado final se determina por las reglas de selección de división trazables).Aunque la mayoría del consenso de POS existente se basa en BFT, Cardano es un ejemplo de la implementación de la cadena más larga.Las personas se están interesando cada vez más en los mecanismos de consenso basados en DAG, como Narwhal-Bullshark, que se implementan con ciertas variantes en Aleo, Aptos y Sui.

El consenso es una parte importante de muchos componentes diferentes de la pila modular, incluidos clasificadores compartidos, certificaciones descentralizadas y redes de liberación de datos basadas en blockchain (no basadas en comités, como Eigenda).

Integración de ZK existente

El problema abierto que ZKP puede resolver

9 -Settlement

Lise es similar a la corrección de la Corte Suprema, verificando la corrección de la conversión estatal y la fuente de verdad final de la disputa.Cuando una transacción es irreversible (o cuando la probabilidad de finalización, cuando es difícil de revertir), la transacción se considera la final.El tiempo determinado final depende de la capa de liquidación subyacente utilizada, y esto depende de las reglas de determinación final específicas y el tiempo de bloqueo.

La lenta finalización es especialmente un problema en la comunicación cruzada.Esto lleva a una mala experiencia del usuario.Hay muchas formas de usar una prefirmación previa de un cierto nivel de seguridad para resolver este problema.Los ejemplos incluyen soluciones específicas de solución (Polygon Agglayer o Zksync Hyperbridge) y soluciones universales (por ejemplo, capa de finalidad rápida).También puede optar por usar el puente resumido de Eigenlayer para una confirmación suave para evitar esperar estar completamente determinado.

Integración de ZK existente

10 -SEGURIDAD

La seguridad está relacionada con la dureza de la garantía, y también es una parte importante del reclamo de valor blockchain.Sin embargo, es difícil guiar la seguridad de la seguridad económica cifrada, aumentando la fricción de innovación de las aplicaciones (varios middleware y alternativos L1) que lo requieren.

La idea de compartir la seguridad es utilizar la seguridad económica existente de la red POS y resistir la reducción adicional de los riesgos (condiciones de castigo), en lugar de tratar de guiar su propia seguridad.En los primeros días, algunos intentos de hacer lo mismo en la red POW (minería fusionada), pero los incentivos inconsistentes hacen que los mineros coluden y usen el acuerdo (porque el trabajo ocurre en el mundo físico, es más difícil castigar MALES COMPORTAMIENTOS, incluso si lo usa, incluso si lo usa, incluso si lo usa, incluso si lo usa, incluso si lo usa, incluso si lo usa, incluso si lo usa.POS es más flexible y puede ser utilizado por otros protocolos porque tiene incentivos positivos (ingresos por compromiso) y negativos (reducidos).

Acuerdo creado en torno a los requisitos previos de seguridad compartidos incluye:

Integración de ZK existente

11 -OPERACIÓN MUTUAL

La interoperabilidad segura y eficiente sigue siendo un problema importante en el mundo de la cadena múltiple.En el sistema modular, la interoperabilidad se vuelve más importante, no solo comunicarse entre otras cadenas, pero también la cadena de bloques modular también requiere diferentes componentes para comunicarse entre sí (como DA y capas de asentamiento).Por lo tanto, ya no es factible ejecutar un nodo completo o verificar un certificado de consenso único como blockchain integrada.Esto agrega más factores móviles a la ecuación.

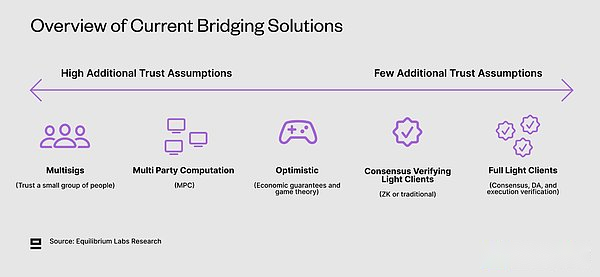

La interoperabilidad incluye puentes tokens y una transmisión de mensajes más ordinaria a través de blockchain.Hay varias opciones diferentes en las que han hecho diferentes signos en términos de seguridad, retraso y costo.Es muy difícil optimizar estos tres, y generalmente necesita sacrificar al menos uno.Además, los diferentes estándares de Cross -Chain dificultan la implementación de la nueva cadena.

>

Aunque todavía nos faltan la definición clara de diferentes tipos de clientes de luz (o nodos), este artículo de Dino (Fluent & amp; modular medios co -fundador) ofrece una buena introducción.Hoy, la mayoría de los clientes de luz solo verifican el consenso, pero ideal, deberíamos tener clientes ligeros que puedan verificar y ejecutar y DA para reducir los supuestos de la confianza.Esto permitirá la seguridad de todo el nodo sin altos requisitos de hardware.

>

Integración de ZK existente

El problema abierto que ZKP puede resolver

¿Cuándo se comió ZK la pila modular?

Supongamos que podemos llegar a tal estado: la generación de ZKP se vuelve muy rápida (A una velocidad de luz) Y muy barato(Casi gratis)Entonces, ¿cómo será la situación final?En otras palabras -zkcuandoCome la pila modularIntersección

En un sentido amplio, creemos que hay dos cosas en este caso que son correctas:

La tercera condición es la privacidad (o oGestión del flujo de información), Pero es más complicado.ZKP se puede utilizar para algunas aplicaciones de privacidad con la prueba del cliente. Future Blog Artículos Tema potencial.

El riesgo de nuestro trabajo

Si estamos equivocados, ¿qué debemos hacer si no es modular ni ZK en el futuro?Algunos riesgos potenciales de nuestros documentos incluyen:

La modularización aumenta la complejidad

Tanto los usuarios como los desarrolladores enfrentan el crecimiento del número de cadenas.Los usuarios deben administrar fondos en múltiples cadenas (y múltiples billeteras).Por otro lado, teniendo en cuenta que el espacio aún se está desarrollando, la estabilidad y la previsibilidad de los desarrolladores de aplicaciones son pobres, lo que hace que sea más difícil determinar qué cadena construir.También deben considerar la fragmentación del estado y la liquidez.Esto es especialmente cierto, porque qué componentes todavía están desacoplados por qué componentes son significativos y qué componentes se probarán en la frontera del acoplamiento.Creemos que los usuarios operan soluciones de interoperabilidad abstractas y seguras y eficientes son la parte clave de este problema.

>

¿El rendimiento de Zk es lo suficientemente bueno?

El hecho inevitable es que la prueba de generación es demasiado larga, y el costo de la prueba y la verificación aún es demasiado alto hoy.Para muchas aplicaciones hoy en día, las soluciones competitivas, como el entorno de ejecución de confianza/TEE o las soluciones de seguridad económica (COST) optimistas/cifradas, son aún más significativas.

Sin embargo, estamos trabajando mucho en la optimización de software y la aceleración de hardware de ZKP.Demuestre que la agregación ayudará a reducir aún más el costo de verificación al dividir los costos a múltiples partes diferentes (costos más bajos/de usuario).También puede ajustar la capa básica para optimizar la verificación ZKP.Un desafío que enfrenta la aceleración de hardware ZKP es demostrar el rápido desarrollo del sistema.Esto hace que sea difícil crear un hardware especial (ASIC), porque cuando/cuando se desarrollan los estándares del sistema de prueba subyacente, pueden estar desactualizados pronto.

Ingonyama intenta crear algunos puntos de referencia como prueba del Provenor por indicadores comparables llamados puntajes ZK.Se basa en el costo de ejecutar la computación y rastrea MMOPS/Watt, donde MMOPS representa el cálculo por segundo.Para leer el tema más allá, recomendamos los blogs de Cysic e Ingonyama, así como los discursos de Wei Dai.

¿Es ZKP un uso privado oculto limitado?

ZKP solo puede usarse para realizar la privacidad del estado personal, y no se puede utilizar para compartir el estado que debe calcularse mediante partidos múltiples (como uniswap privado).El FHE y los MPC también deben ser completamente privacidad, pero antes de que se usen más ampliamente, necesitan aumentar muchos órdenes de magnitud en términos de costo y rendimiento.En otras palabras, ZKP sigue siendo útil para algunos casos de uso que no necesitan intercambio privado, como soluciones de identidad o pago.No todos los problemas deben resolverse con la misma herramienta.

Resumir

Entonces, ¿qué impacto nos trae esto?Aunque estamos progresando todos los días, todavía hay mucho trabajo por hacer.La necesidad más urgente de resolver es cómo los valores y la información fluyen de manera segura entre diferentes componentes modulares sin sacrificar la velocidad o el costo, y los abstrae a todos de los consumidores finales para que no necesiten preocuparse por la atención, para que no Necesitan cuidado por la atención, no necesitan preocuparse por la atención, por lo que no necesitan cuidado por la atención.

Aunque todavía estamos en la etapa experimental, con el tiempo, cuando descubrimos las mejores fallas comerciales de cada caso de uso, la situación debe ser estable.A su vez, proporcionará espacio para estándares (informales o formales) y proporcionará más estabilidad para los constructores por encima de estas cadenas.

Hoy, debido al costo y la complejidad de ZKP, todavía hay muchos casos de uso que usan seguridad económica cifrada por defecto, y algunos casos de uso requieren la combinación de los dos.Sin embargo, a medida que diseñamos sistemas de prueba más eficientes y hardware especial para reducir el costo y el retraso de la prueba y la verificación, esta participación debe reducirse con el tiempo.Con cada nivel de índice de costo y velocidad, se desbloquearán nuevos casos de uso.

Aunque este artículo presta especial atención a ZKP, también estamos cada vez más interesados en cómo la solución criptográfica moderna (ZKP, MPC, FHE y Tee) eventualmente jugará un papel, lo hemos visto.