Auteur: Hannes Huitula Source: Equilibre Labs Research Traduction: Good OUBA, Bit Chain Vision Realm

Qu’est-ce que la blockchain et comment élargir le paradigme de calcul actuel?

Blockchain (nom): Une machine de coordination qui permet aux participants du monde entier de coopérer le long d’un ensemble de règles qui ont contenu conjointement, sans aucune assistance tierce.

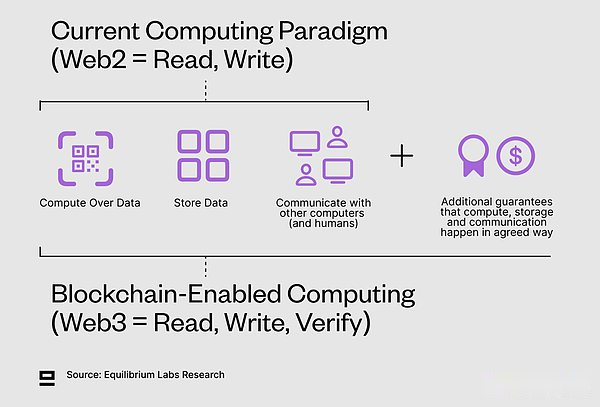

L’objectif de conception de l’ordinateur est de faire trois choses: stocker les données, les calculs et la communication entre nous et les humains.La blockchain augmente la quatrième dimension: les trois choses supplémentaires (stockage, informatique et communication) se produisent de manière convenue.Ces garanties font de la coopération entre des étrangers qui n’ont pas besoin d’être promus (décentralisés) sans confiance.

>

Ces garanties supplémentaires peuvent êtreÉconomique(Faire confiance à la théorie des jeux et à l’incitation / suppression) ouCrypté(Faire confiance aux mathématiques), mais la plupart des applications utilisent la combinaison des deux-Économie de cryptageEssenceCeci contraste fortement avec l’état actuel du système basé sur la réputation principale.

Bien que Web3 soit généralement décrit comme « la lecture, l’écriture, l’écriture, l’écriture, l’écriture, l’écriture, l’écriture, l’écriture, l’écriture, l’écriture, l’écriture, l’écriture,avoir« Mais nous pensons que le meilleur concept de la troisième itération d’Internet est » Lire, écrireAinsi quevérifier« ,,Parce que le principal avantage de la blockchain public est d’assurer l’informatique et de vérifier facilement que ces garanties sont remplies.Si nous créons des pièces numériques qui peuvent être achetées, vendues et contrôlées, la propriété peut devenir un sous-ensemble avec des calculs garantis.Cependant, de nombreux cas de blockchain bénéficient de calculs de garantie, mais n’impliquent pas directement la propriété.Par exemple, si votre santé dans le jeu est de 77/100 – avez-vous la santé, ou si elle est uniquement forcée d’exécuter sur la chaîne en fonction des règles qui ont contenu conjointement?Nous discuterons de ce dernier, mais Chris Dixon peut être en désaccord.

Web3 = lecture, écriture, vérification

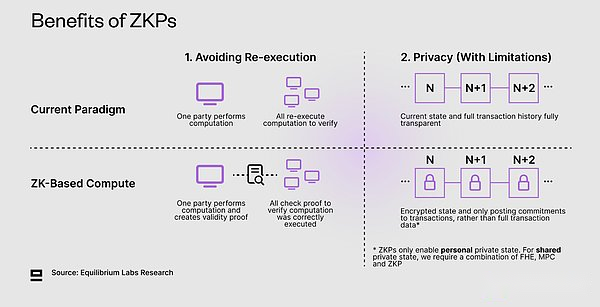

ZK et tendance modulaire -Two du développement accéléré

La blockchain fournit beaucoup de choses passionnantes, mais le modèle décentralisé augmente également les frais généraux et la faible efficacité grâce à des fonctions supplémentaires telles que la transmission de messages P2P et le consensus.En outre, la plupart des blockchains vérifient toujours la conversion d’état correcte par rééducation, ce qui signifie que chaque nœud sur le réseau doit ré-re-exécuter les transactions pour vérifier l’exactitude de la conversion d’état.Il s’agit d’un gaspillage, qui contraste fortement avec un modèle centralisé qui n’a qu’une seule exécution d’entité.Bien que le système décentralisé contient toujours des dépenses et des réplication, l’objectif devrait approcher progressivement de la référence centralisée en termes d’efficacité.

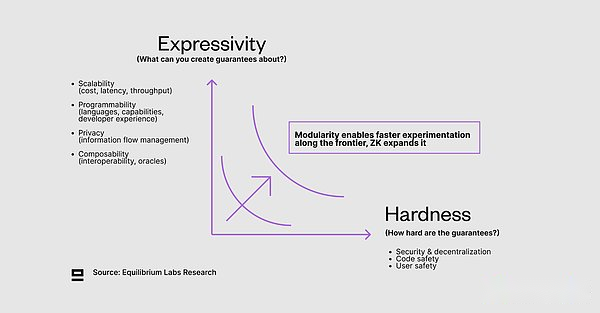

Bien que l’infrastructure sous-jacente ait été considérablement améliorée au cours des dix dernières années, avant que la blockchain puisse gérer l’échelle du niveau d’Internet, il y a encore de nombreux emplois à faire.Nous voyons les échanges le long des deux axes principaux (expressivité et dureté), et croyons que la modularisation peut être utilisée pour l’élargir au ZK et mener des expériences plus rapides le long du bord avant de la pesée:

-

Expression-que pouvez-vous garantir?Y compris l’évolutivité (coût, retard, débit, etc.), la confidentialité (ouGestion du flux d’informations), Programmatique et combinée.

-

Dureté – Combien de choses sont difficiles?Y compris la sécurité, la décentralisation et la sécurité des utilisateurs et du code.

>

ModulaireIl se réfère au composant système qui peut être séparé et ré-incorporédegré.Grâce à un cycle de rétroaction plus rapide et à des barrières d’entrée inférieures, et à moins de demande en capital (économie et ressources humaines), la modularisation peut réaliser des expériences et un professionnalisme plus rapides.Le problème de la modularité et de l’intégration n’est pas binaire, mais une série d’expériences pour savoir quelles pièces conviennent au découplage et quelles pièces ne sont pas.

d’autre part,Zéro preuve de connaissances (ZKP) pour faire une partie(Reoder)Capable de(Vérification)Cela prouve qu’ils savent que quelque chose est réel, et il n’est pas nécessaire de divulguer des informations supplémentaires au-delà de son efficacité.Cela peut être réécrit (de toute l’exécutionPour vérifierLe modèle du modèle est transformé enUne exécution, toute vérificationModèle)Pour améliorer l’évolutivité et l’efficacité, et permettre la confidentialité (restrictions) pour améliorer l’expressivité.ZKP améliore également la dureté de la garantie en utilisant une économie de chiffrement plus forte pour remplacer la faible garantie économique cryptée, qui se manifeste pour pousser la frontière vers l’extérieur (voir la figure ci-dessus).

>

Nous pensons que modulaire et « All Things ZK » continueront d’accélérer.Bien que les deux fournissent des perspectives intéressantes pour explorer l’espace seul, nous sommes particulièrement intéressés par la croix des deux.Les deux problèmes clés qui nous intéressent sont:

-

Quelles parties de la pile modulaire ont été incluses dans ZKP et quelles pièces doivent être explorées?

-

Quels problèmes ZKP peuvent atténuer?

-

Résumé du compte (AA) permet d’échanger les contrats intelligents sans signature utilisateur (« Compte de chiffrement programmable ») sans chaque opération.Il peut être utilisé pour définir qui peut signer (gestion des clés), quoi (charge de transaction), comment signer (algorithme de signature), et quand signer (conditions d’approbation des transactions).Ces fonctions sont combinées pour réaliser des fonctions telles que la connexion sociale et l’interaction DAPP, le 2FA, la récupération des comptes et l’automatisation (signature automatique).Bien que la discussion soit généralement tournée autour d’Ethereum (ERC-4337 adoptée au printemps 2023), de nombreuses autres chaînes ont déjà une abstraction de compte de compte intégré (Aptos, Sui, Narch, ICP, Starknet et Zksync).

-

Le dessin à la chaîne permet aux utilisateurs de signer une transaction sur différentes chaînes et en même temps interagir avec un seul compte(Une interface, plusieurs chaînes)EssencePlusieurs équipes s’y sont engagées, notamment Près, ICP et Dwallet.Ces solutions utilisent des surnoms MPC et Chain signés, et les clés privées d’un autre réseau sont divisées en plusieurs petites parties et ont signé une authentification des transactions croisées à partager sur la chaîne source.Lorsque l’utilisateur souhaite interagir avec une autre chaîne, un nombre suffisant de vérifications doivent signer la transaction pour répondre au chiffrement de seuil.Cela conserve la sécurité, car la clé privée ne sera jamais complètement partagée nulle part.Cependant, il est confronté au risque de la collusion du vérificateur, c’est pourquoi la sécurité économique cryptée de la chaîne inférieure est toujours fortement liée à la décentralisation de la décentralisation.

-

À partir d’un niveau élevé, l’intention peut connecter les besoins des utilisateurs avec les opérations que la blockchain peut effectuer.Ce besoinSolution intentionnelle—— Le proxy de la chaîne spéciale, la tâche est de trouver la meilleure solution pour l’intention de l’utilisateur.Certaines applications ont déjà utilisé des intentions spéciales, telles que Dex Polymer(« Meilleur prix »)Polymère hexiaxiaxine (« la connexion de pont les moins chères / la plus rapide »).L’intention générale pour les réseaux de règlement (Anoma, Essential, Suave) vise à faciliter l’exprimer plus facilement les intentions compliquées et à rendre les développeurs plus faciles à créer une application centrée sur l’application.Cependant, il existe encore de nombreux problèmes suspects, notamment comment former le processus, ce que la langue est centrée, et s’il existe toujours la solution optimale et si elle peut être trouvée.

-

Utilisez AA X ZK pour l’authentification: l’un des exemples est Zklogin de SUI.Il utilise ZKP pour empêcher des tiers de relier l’adresse SUI à son logo OAuth correspondant.

-

AA Wallet Vérification de signature plus efficace: Vérifiez que les transactions dans les contrats AA peuvent être beaucoup plus coûteuses que les négociations initiées par les comptes traditionnels (EOA).Orbiter essaie de résoudre ce problème en liant les services.Il peut être prouvé qu’il a été attribué le coût de vérification sur la chaîne de distribution moyenne entre tous les utilisateurs, ce qui peut considérablement économiser les coûts.

-

La meilleure exécution ou preuve intentionnelle: bien que l’intention et les AA puissent abstraction de la complexité des utilisateurs, ils peuvent également agir comme un pouvoir concentré et nous demander de compter sur des participants spécialisés (résolus) pour trouver le meilleur chemin d’exécution.ZKP peut prouver que le meilleur chemin de l’utilisateur est sélectionné parmi l’échantillon de chemin du dispositif de solution, au lieu de simplement faire confiance à la bonne volonté de la recherche d’un appareil de résolution.

-

La confidentialité de l’intention du règlement: l’accord comme la taïga vise à atteindre les intentions complètement blindées pour protéger la confidentialité des utilisateurs – Cela fait partie de l’ajout de confidentialité (ou du moins confidentielle) au réseau de blockchain.Il utilise ZKP (HALO2) pour masquer les informations sensibles (types d’applications, destinataires, etc.) sur la conversion d’état.

-

Récupération du mot de passe du portefeuille AA: L’idée derrière la proposition est de permettre aux utilisateurs de restaurer le portefeuille lors de la perte de leurs clés privées.En stockant les valeurs de hachage (mots de passe, nombres aléatoires) sur le portefeuille du contrat, les utilisateurs peuvent générer ZKP à l’aide d’un mot de passe pour vérifier qu’il s’agit de leur compte et demandez de modifier la clé privée.La période de confirmation (3 jours ou plus) peut empêcher des entretiens non autorisés.

-

Vérifier le chiffrement correct du pool de mémoire: Radius est un réseau de tri partagé avec un pool de mémoire de cryptage pratique avec un pratique peut être retardé.L’utilisateur génère un ZKP pour prouver que la résolution du problème du verrouillage du temps entraînera le déchiffrement correct des transactions efficaces, c’est-à-dire que la transaction contient des signatures efficaces et des nombres aléatoires, et l’expéditeur a un solde suffisant pour payer les frais de transaction.

-

Vérification des règles de tri (VSR): faire respecter les propositions / trieurs par un ensemble de règles liées à l’ordre d’exécution et des garanties supplémentaires pour se conformer à ces règles.La vérification peut être une preuve de ZKP ou de fraude, et ce dernier a besoin de liens économiques suffisants.

-

ZKEVM Rollups: un type spécial de ZKVM, qui est optimisé compatible avec Ethereum et prouve l’environnement d’exécution EVM.Cependant, plus la compatibilité d’Ethereum est proche, plus les échanges sont élevés.En 2023, plusieurs zkevm ont été lancés, notamment Polygon Zkevm, Zksync Era, Scroll et Linea.Polygon a récemment publié son rétrécisseur ZKEVM de type 1, ce qui peut prouver que le réseau principal d’Ethereum est prouvé à un prix de 0,20 à 0,50 $ chacun (à optimiser pour réduire davantage les coûts).Risczero a également une autre solution qui prouve le bloc Ethereum, mais en raison du test de référence limité disponible, le coût est élevé.

-

ZKVM alternatif: Certains protocoles prennent des chemins alternatifs et optimisent l’amitié de la performance / provenabilité (ZORP) ou des développeurs, au lieu d’essayer de maximiser la compatibilité avec Ethereum.Les exemples de ces derniers incluent le protocole ZKWASM (Fluent, Delphinus Labs) et ZKMove (M2 et Zkmove).

-

ZKVM, qui se concentre sur la confidentialité: dans ce cas, ZKP est utilisé pour deux choses: éviter la rééducation et la réalisation de la vie privée.Bien que l’utilisation de ZKP seule soit limitée (uniquement limitéÉtat privé personnel) Mais l’accord à venir ajoute beaucoup d’expression et de programmation à la solution existante.Les exemples incluent SnarkVM d’Aleo, AVM d’Aztec et Midenvm de polygone.

-

Processeur SK-Synthétique: Activez le calcul de la chaîne des données sur la chaîne (mais pas d’état).ZKP est utilisé pour prouver l’exécution correcte et fournit une vitesse de règlement plus rapide que le processeur d’association optimisé, mais doit peser en coût.Compte tenu du coût et / ou de la difficulté de générer du ZKP, nous avons vu certaines versions hybrides, telles que Brevis Cochain, qui permet aux développeurs de choisir entre ZK ou le mode optimiste (pesant entre le coût et la dureté de garantie).

-

IMPORTANT ZKVM: La plupart des couches de base (L1) utilisent toujours la rééducation pour vérifier la conversion d’état correcte.Transformez ZKVM en la couche de base pour éviter cela, car les vérifications peuvent vérifier la preuve.Cela améliorera l’efficacité opérationnelle.La plupart des yeux des gens se concentrent sur Ethereum avec Zkevm, mais de nombreux autres écosystèmes dépendent également de la rééducation.

-

ZKSVM: Bien que SVM soit actuellement utilisé dans Solana L1, des équipes comme Eclipse essaient d’utiliser SVM pour résumer Ethereum.Eclipse prévoit également d’utiliser Risc Zero pour la fraude ZK afin de faire face aux défis potentiels de la conversion de statut dans SVM.Cependant, le ZKSVM mature n’a pas été exploré – il peut être dû à la complexité du problème et au fait que SVM a optimisé d’autres aspects autres que la provenabilité.

-

Certificat de stockage: vous pouvez demander l’historique et les données actuelles de la blockchain sans utiliser un tiers de confiance.ZKP est utilisé pour comprimer et prouve les données correctes.Les exemples de projet construits dans ce domaine incluent Axiom, Brevis, Hérodote et Lagrange.

-

Query efficace dans l’état de confidentialité: les éléments de confidentialité utilisent généralement des variantes des modèles UTXO.Le modèle UTXO privé peut également provoquer des problèmes de synchronisation – Depuis 2022, ZCash a travaillé dur pour résoudre ce problème après avoir connu une augmentation significative du volume des transactions.Les portefeuilles doivent être synchronisés avec la chaîne avant d’utiliser des fonds, il s’agit donc d’un défi assez fondamental pour le fonctionnement du réseau.Compte tenu de ce problème, Aztec a récemment publié une DP sur les bases des billets de banque, mais n’a pas trouvé de solution claire.

-

Stark avec une boîte de snark: une preuve frappante est rapide et ne nécessite pas de paramètres crédibles, mais l’inconvénient est qu’ils généreront un grand nombre de preuves, et le coût de vérification de ces preuves sur Ethereum L1 est trop élevé.La dernière étape est encapsulée dans Snark, qui réduit considérablement le coût de vérification sur Ethereum.Le côté défavorable est que cela a augmenté la complexité et que la sécurité de ces « systèmes d’épreuve composite » n’a pas été étudiée en profondeur.Les exemples existants existants incluent Boojum et Risc Zero dans Polygon Zkevm, Zksync Era.

-

GM Decentralization Certificate Network: intégrer plus d’applications dans le réseau de certification décentralisé pour rendre leo-plus efficace (utilisation matérielle plus élevée), ce qui est moins cher pour les utilisateurs (pas besoin de payer pour la redondance matérielle).Les projets dans ce domaine incluent Gevulot et Succinct.

-

Certificat de fraude ZK: Dans une solution optimiste, n’importe qui peut contester la conversion de l’État et créer un certificat de fraude pendant le défi.Cependant, la vérification de la vérification prouve qu’elle est encore assez lourde car elle est complétée par rééducation.Le certificat de fraude ZK vise à résoudre ce problème en créant un certificat de conversion d’État difficile, atteignant ainsi une vérification plus efficace (pas besoin de réécrire) et peut être plus rapide.Au moins l’optimisme (collaboration avec les laboratoires O1 et Risczero) et Altlayer X Risczero s’y engagent.

-

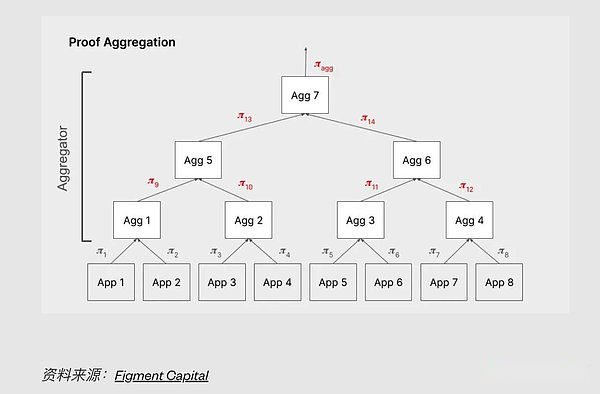

Agrégation de preuve plus efficace: Une caractéristique importante du ZKP est que vous pouvez agréger les preuves multiples comme preuve sans augmenter considérablement les coûts de vérification.Cela permet les coûts de vérification de plusieurs preuves ou applications.L’agrégation prouvée est également une preuve, mais l’entrée est deux preuves plutôt que d’exécuter le suivi.Les exemples de projet dans ce domaine incluent Nebra et Gévulot.

-

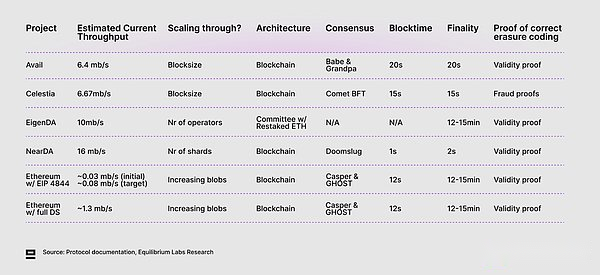

Prouver l’exactitude du code par défaut: le code de suppression apporte un certain degré de redondance.Il s’agit également d’une condition préalable pour DAS.Si la proposition malveillante a un codage d’erreur des données, même si le nœud léger échantillonne suffisamment une seule pièce, les données d’origine ne peuvent pas être récupérées.Il peut prouver le code de suppression correct pour utiliser des preuves efficaces (ZKP) ou la fraude – Ce dernier sera affecté par les retards liés à la période de défi.Toutes les autres solutions, à l’exception de Celestia, s’engagent à utiliser une preuve de validité.

-

ZK Light Client prend en charge le pont de données: les rouleaux à l’aide des couches de libération de données externes doivent encore être libérées correctement avec les données de communication de la couche de règlement.C’est l’objectif du pont prouvé des données.L’utilisation de ZKP peut rendre la signature de consensus de la chaîne Shangyuan Ethereum plus efficace.Les ponts de données disponibles (Vectorx) et Celestia (Blobstreamx) sont pris en charge par le client ZK Light construit avec succinct.

-

Celestia combine la preuve de validité du codage d’effacement correct: Celestia est actuellement hétérogène dans le réseau de libération de données, car il utilise une preuve de fraude pour réaliser le code d’effacement correct.Si la proposition de bloc malveillant a une erreur codant pour les données, tout autre nœud peut générer une preuve d’arnaque et les remettre en question.Bien que cette méthode soit relativement simple à mettre en œuvre, elle introduit également des retards (ce bloc est l’ultime après le certificat de fraude), et il est nécessaire de faire confiance à un nœud honnête pour générer un certificat de fraude (incapable de le vérifier).Cependant, Celestia explore la combinaison de son encodage actuel de rose-sol-solo avec ZKP pour prouver que le codage est correct, ce qui réduira considérablement la finalité.Vous pouvez trouver la dernière discussion sur ce thème.

-

ZK prouve que DAS: la disponibilité de la preuve ZK a été explorée.Cela réduira encore les exigences des nœuds légers, mais le développement semble avoir stagné.

-

Certificat de stockage: les fournisseurs de stockage à long terme doivent générer régulièrement ZKP pour prouver qu’ils ont stocké toutes les données qu’ils réclament.Un exemple de cet aspect est le certificat de temps et d’espace de Filecoin (Post), où le fournisseur de stockage a répondu avec succès au défi Post chaque fois qu’il obtiendra des récompenses de bloc.

-

Prouver la source des sources de données et la vue des données sensibles: pour deux recettes incroyables qui souhaitent échanger des données sensibles, ZKP peut être utilisé pour prouver qu’une partie a les informations d’identification requises pour afficher les données sans télécharger des documents réels ou des mots de passe et des journaux qui fuient.Détails.

-

Pledge dans les réseaux de confidentialité basés sur ZK: les réseaux de confidentialité basés sur POS ont contesté, car les détenteurs du jeton promené doivent faire des choix entre la vie privée et la participation au consensus (et obtenir des récompenses de gage).Penumbra vise à résoudre ce problème en éliminant les récompenses de gage.Cette méthode maintient la confidentialité de chaque commission, et le montant total lié à chaque vérification est toujours public.

-

Gouvernance privée: Réaliser longtemps le vote anonyme a été un défi dans le domaine du cryptage.Cela s’applique également à la gouvernance, au moins Penumbra mène un vote anonyme sur la proposition.Dans ce cas, ZKP peut être utilisé pour prouver qu’une personne a le droit de voter (comme par la propriété de jetons) et respecter certaines normes de vote (comme ne pas voter).

-

Élection des dirigeants privés: Ethereum a actuellement élu les 32 prochaines propositions de blocs au début de chaque époque, et les résultats de cette élection sont publics.Cela amènera une partie malveillante pour lancer une attaque DOS sur chaque proposition afin d’essayer de désactiver le risque de Taifang.Pour résoudre ce problème, fouet a proposé une proposition pour un accord de protection de la vie privée pour la proposition électorale sur Ethereum.Le vérifié par ZKP pour prouver que le shuffle et la randomisation sont honnêtes.Il existe d’autres méthodes qui peuvent atteindre des objectifs ultimes similaires.

-

Agrégation de signature: L’utilisation de la signature de l’agrégation ZKP peut réduire considérablement les frais généraux de communication et de calcul de la vérification de la signature (vérifiez une preuve de polymérisation au lieu de chaque signature distincte).Cela a été utilisé dans le client ZK Light, mais il peut également s’étendre au consensus.

-

Accélérer le résumé par le résumé de l’efficacité: par rapport au résumé de l’optimisme, l’efficacité de l’efficacité ne nécessite pas une période de défi, car ils dépendent de ZKP pour prouver la conversion d’état correcte, si quelqu’un remet en question (si quelqu’un remet en question (si quelqu’un le conteste (Résumé pessimisteÀ.Cela rend le réglage de base de base plus rapidement (le temps de règlement sur Ethereum est de 12 minutes, et le temps de règlement sur Ethereum est de 7 jours) et éviter la réécurité.

-

L’objectif de Eigenlayer est d’utiliser la sécurité Ethereum existante pour protéger les applications étendues.Le Livre blanc a été publié au début de 2023. Eigenlayer est actuellement dans la scène Alpha du réseau principal.

-

Cosmos a lancé la chaîne Security (ICS) en mai 2023, qui permet à Cosmos Hub (l’une des plus grandes chaînes de COSMOS, soutenues par environ 2,4 milliards d’atome promis) de louer sa sécurité à la chaîne de consommateurs.En utilisant le même ensemble d’authentification prévu pour Cosmos Hub pour vérifier le bloc sur la chaîne de consommateurs, son objectif est de réduire les obstacles pour lancer la nouvelle chaîne en haut de la pile Cosmos.Cependant, seules deux chaînes de consommateurs sont actuellement en activités.

-

Babylon essaie également de faire utiliser les BTC pour partager la sécurité.Afin de résoudre les problèmes liés à la fusion minière (difficile à punir les mauvais comportements), il construit une couche de point de vente virtuelle et les utilisateurs peuvent verrouiller BTC au contrat de gage de Bitcoin (pas de connexion de pont).Parce que Bitcoin n’a pas de couche de contrat intelligent, la réduction du contrat de gage est exprimée dans les transactions UTXO écrites dans le script Bitcoin.

-

L’hypothèque de référence sur d’autres réseaux comprend Octopus sur Près et Picasso sur Solana.La chaîne parallèle de Polkadot utilise également le concept de sécurité partagée.

-

Le mélange de ZK et de sécurité économique: bien que la garantie de sécurité basée sur ZK puisse être plus forte, pour certaines applications, le coût de la preuve est encore trop élevé et il faut beaucoup de temps pour générer des preuves.Brevis Cochain est un exemple.DAPP peut choisir un mode ZK ou Cochain pur en fonction de ses besoins spécifiques en termes de sécurité et de commerce des coûts.

-

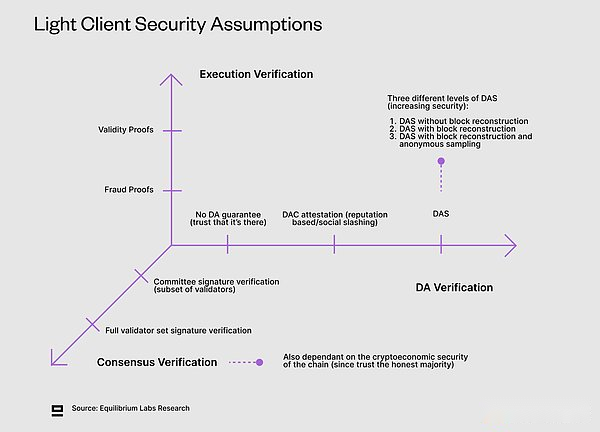

Client Light ZK (vérification consensuelle): À l’heure actuelle, la plupart des clients légers peuvent vérifier le consensus des autres chaînes – soit un ensemble d’authentification complet (s’il est assez petit), soit le sous-ensemble de tout le dispositif de vérification (comme la synchronisation d’Ethereum , Synchronisation de Ethereum.ZKP est utilisé pour rendre la vérification plus rapide et moins chère, car le schéma de signature utilisé sur la chaîne source peut ne pas être pris en charge par la chaîne cible.Bien que l’importance du client ZK Light dans le pont devrait augmenter, la friction actuelle largement utilisée comprend le coût de la preuve et de la vérification et le coût du client léger ZK mis en œuvre par chaque nouvelle chaîne.Les exemples dans ce domaine incluent les ponts à l’épreuve des données de Polyède, de la disponibilité et de Celestia, ainsi que ZKIBC.

-

Certificat de stockage: Comme mentionné précédemment, le certificat de stockage peut demander l’historique et les données actuelles de la blockchain sans utiliser un tiers de confiance.Ceci est également lié à l’interopérabilité car ils peuvent être utilisés pour la communication transversale.Par exemple, les utilisateurs peuvent prouver qu’ils ont des jetons sur une seule chaîne et l’utiliser pour la gouvernance sur une autre chaîne (pas de pont).Il existe également des essais pour utiliser la certification de stockage pour Bridge, comme une solution développée par Lambdaclass.

-

ZK Oracles: Oracles agit comme un intermédiaire et connecte les données réelles du monde à la blockchain.La machine ZK Prophecy a amélioré le modèle de prophète basé sur la réputation actuel à travers la source des données et l’intégrité des données et tout calcul des données.

-

Client léger complet: le client léger complet vérifie également l’exécution correcte et DA au lieu de faire confiance à l’ensemble d’authentification d’autres chaînes.Cela réduit les hypothèses de confiance et est plus proche des nœuds complets, tout en conservant des exigences matérielles inférieures (permettez à plus de personnes d’exécuter des clients légers).Cependant, sur la plupart des chaînes, en particulier sur Ethereum, tout autre contenu, à l’exception du consensus, est toujours cher.De plus, le client léger permet uniquement la vérification de l’information (la moitié du problème), c’est-à-dire qu’ils peuvent reconnaître les informations fausses, mais nécessitent toujours des mécanismes supplémentaires pour qu’ils prennent des mesures.

-

Couche de polymère: L’agglayer de Polygon vise à obtenir une interopérabilité fluide entre L2 entre L2 dans l’écosystème en utilisant des contrats de pont de polymérisation et de pont unifié.La preuve d’agrégation peut atteindre une vérification plus efficace et une sécurité-dépendance compulsive, l’état de la chaîne et les sacs de faisceau sont cohérents et s’assurent que si le statut de résumé dépend de l’état non valide d’une autre chaîne, il ne peut pas être résolu dans Ethereum.Les hyperchaines de Zksync et le lien de disposition ont également adopté une méthode similaire.

-

Toutes les réorganisations inutiles sont éliminées: en se tournant vers le modèle d’exécution 1 / N (au lieu de rééducation de N / N), nous réduisons considérablement la redondance globale du réseau et pouvons utiliser le matériel sous-jacent plus efficacement.Bien qu’il y ait encore des dépenses, cela aidera la blockchain à approcher progressivement le système centralisé en termes d’efficacité informatique.

-

La plupart des demandes reposent sur la garantie de chiffrement soutenue par ZK, et non sur la sécurité économique: lorsque le coût et l’heure de la génération ne sont plus des facteurs liés, nous pensons que la plupart des applications s’appuieront sur ZKP pour obtenir des garanties plus fortes.Cela nécessite également certaines améliorations du personnel de disponibilité et de développement pour créer des applications ZK, mais ce sont des problèmes que de nombreuses équipes travaillent dur pour résoudre.

Cependant, avant de discuter de ces problèmes, nous devons comprendre la dernière situation de la pile de modules en 2024.

Pile de modules en 2024

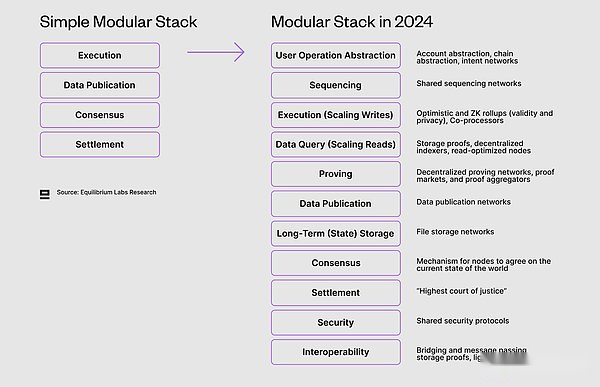

Avec quatre composants (exécution, libération de données, consensus, règlement)Les images courantes de piles modulaires sont utiles en tant que modèles psychologiques simples, mais compte tenu de la quantité d’espace modulaire, nous pensons qu’il n’est plus une représentation suffisante.Un spin -off supplémentaire a conduit à un nouveau composant qui était auparavant considéré comme une partie plus large, et en même temps, il a également créé de nouvelles dépendances et les besoins sûrs et d’interopérabilité entre les différents composants (l’introduction détaillée sera introduite plus tard).Compte tenu de la vitesse de développement de ce domaine, il est difficile de comprendre toutes les innovations à différents niveaux de piles dans le temps.

Les premières tentatives pour explorer la pile Web3 incluent les tentatives de Kyle Samani (MultiCoin) – ont été publiées pour la première fois en 2018 et mises à jour en 2019.Il couvre tout, de la visite Internet décentralisée du dernier mile (comme l’hélium) pour mettre fin à la gestion des clés de l’utilisateur.Bien que les principes qui le derrière puissent être réutilisés, certaines pièces, telles que la preuve et la vérification, sont complètement manquantes.

Compte tenu de cela, nous avons essayé de créer une mise à jour de pile de module 2024, qui a élargi la pile modulaire à quatre parties existante.Il est divisé en fonction des composants plutôt que des fonctions, ce qui signifie que les réseaux P2P, etc. sont inclus dans le consensus, plutôt que de le diviser en composants distincts – car il est difficile de construire des protocoles autour de lui.

>

Zk dans la pile modulaire

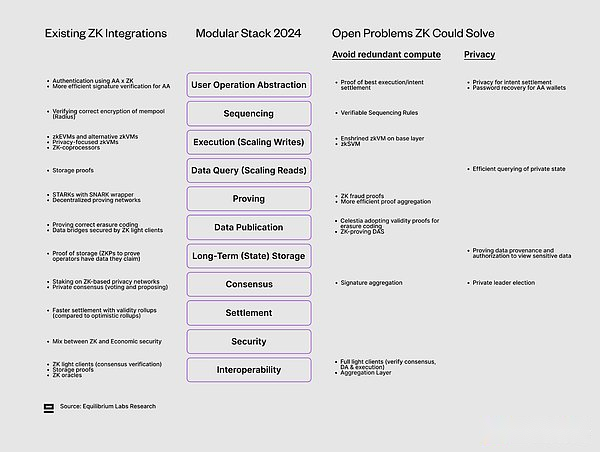

Nous avons maintenant une vue de mise à jour de pile modulaire.Avant d’étudier chaque composant séparément, ce qui suit est le résumé de notre découverte.

>

1 – L’abstraction de l’opération utilisateur

Les utilisateurs actuels de la blockchain doivent parcourir plusieurs chaînes, portefeuilles et interfaces, ce qui est gênant et gênera plus largement.L’abstraction de l’opération utilisateur est un nom général qui fait référence à toute tentative de résumé cette complexité et permet aux utilisateurs d’interagir avec une seule interface (comme une application ou un portefeuille spécifique), et toute la complexité se produit à l’arrière.Quelques exemples d’abstraction de niveau inférieur comprennent:

Intégration ZK existante

Le problème ouvert que ZKP peut résoudre

2-séquence

Avant que la transaction ne soit ajoutée au bloc, elle doit être triée, qui peut être effectuée de diverses manières: triée en fonction de la rentabilité de la proposition (a d’abord payé la transaction de paiement maximale), selon la séquence de la soumission des transactions de mémoire privée piscines.

Un autre problème estOMSVous pouvez commander des transactions.Dans le monde modulaire, plusieurs parties différentes peuvent effectuer cette opération, y compris les trieurs de résumé (centralisés ou décentralisés), le tri L1 (basé sur un résumé) et les réseaux de tri partagés.Tous ces éléments ont des hypothèses et des extensions de confiance différentes.En pratique, le tri réel de la transaction et les regrouper dans un bloc peuvent également être achevés en dehors du protocole par des participants spéciaux (constructeurs de blocs).

Intégration ZK existante

Le problème ouvert que ZKP peut résoudre

3 -EXUCUTION (Échec de l’échelle)

La couche d’exécution contient la logique de la mise à jour d’état et est également l’endroit où les exécutions de contrat intelligentes.En plus de renvoyer les sorties calculées, ZKVM peut également prouver si la conversion d’état est terminée correctement.Cela permet à d’autres participants au réseau de vérifier l’exécution correcte sans vérifier la preuve sans avoir à ré-exécuter les transactions.

En plus des vérifications plus rapides et plus efficaces, un autre avantage qui prouve qu’il peut être mis en œuvre est que des calculs plus compliqués peuvent être obtenus, car vous ne rencontrerez pas de problèmes de gaz typiques et de problèmes de ressources de chaîne limités calculés en dehors de la chaîne.Cela ouvre la porte de la nouvelle application.

Intégration ZK existante

Le problème ouvert que ZKP peut résoudre

4 -DATA Query (lecture de mise à l’échelle)

La requête de données ou la lecture des données de la blockchain est une partie importante de la plupart des applications.Bien que la plupart des discussions et des efforts de ces dernières années se concentrent sur l’extension (exécution), il est plus important d’étendre la lecture en raison du déséquilibre entre les deux (en particulier dans un environnement décentralisé).Le rapport de lecture / écriture entre la blockchain est différent, mais un point de données estimé par SIG est que 96% de tous les appels de nœuds sur Solana sont des lectures (sur la base des données d’expérience de 2 ans) -reading / Le rapport d’écriture est de 24: 1. 1 et 1

La lecture prolongée comprend des performances plus élevées (comme SIG sur Solana) via le client dédié de dispositif de vérification (comme SIG sur Solana) (plus de lecture par seconde) et permettent des requêtes plus compliquées (combinez la lecture et le calcul) à l’aide du processeur.

Un autre angle est la décentralisation de la méthode de requête de données.Aujourd’hui, la plupart des demandes de requête de données dans la blockchain sont promues par des tiers de confiance (sur la base de la réputation), tels que le nœud RPC (infura) et les index (Dune).Des exemples d’options plus décentralisées incluent le graphique et les composants de stockage de mémoire (également vérifiés).Il existe également quelques tentatives pour créer des réseaux RPC décentralisés, tels que le réseau Infura Din ou Lava (à l’exception du RPC décentralisé, l’objectif de Lava est de fournir des services d’accès aux données supplémentaires plus tard).

Intégration ZK existante

Le problème ouvert que ZKP peut résoudre

5 à l’épreuve

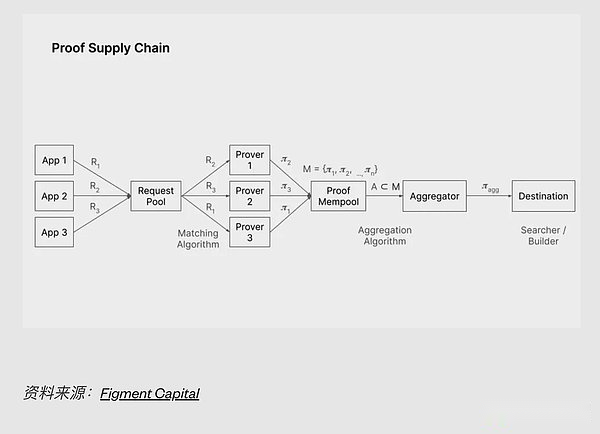

Comme de plus en plus d’applications sont incluses dans ZKP, la preuve et la vérification deviennent rapidement une partie importante de la pile modulaire.Cependant, la majeure partie de la preuve des infrastructures est toujours autorisée et concentrée, et de nombreuses applications dépendent d’une seule preuve.

Bien que les solutions centralisées ne soient pas compliquées, l’architecture de preuve décentralisée et la diviser en un composant séparément modulaire apporteront une variété d’avantages.Une clé est la forme de garantie d’activité, qui est essentielle pour les applications générées par des preuves fréquentes.Les utilisateurs bénéficient également d’une résistance à la censure plus élevée et à une baisse des coûts entraînée par la concurrence et à plusieurs épreuves.

Nous pensons que le réseau de certificat GM(De nombreuses applications, plusieurs épreuveurs)Mieux que le réseau d’épreuve d’application unique(Une application, plusieurs épreuveurs),Étant donné que le taux d’utilisation du matériel existant est plus élevé, la complexité des provers est plus faible.Une utilisation plus élevée est également propice aux utilisateurs pour réduire les coûts, car les épreuveurs n’ont pas besoin de compenser la redondance grâce à des coûts plus élevés (il faut toujours payer les coûts fixes).

Figment Capital a bien résumé l’état actuel de la chaîne d’approvisionnement, qui comprend la production prouvée et l’agrégation(Il est avéré généré, mais seules deux preuves sont utilisées comme entrées plutôt que d’exécuter le suivi).

>

Intégration ZK existante

Le problème ouvert que ZKP peut résoudre

>

Version 6-Data (disponible)

Version de données (DP)Assurez-vous que les données peuvent être disponibles en peu de temps (1-2 semaines).Ceci est pour la sécurité (le résumé optimiste nécessite des données d’entrée pour vérifier l’exécution correcte par réexécution dans la période de défi (1-2 semaines)) et active (même si le système utilise une preuve de validité, les données peuvent être prouvées à la propriété de l’actif) être lié) important.Échappez à la cabine ou à la transaction obligatoire).Les utilisateurs (tels que ZK-Bridges et Rollups) sont confrontés à un paiement unique, ce qui couvre le coût de stockage des transactions et du statut dans un court laps de temps avant d’être coupé.Le réseau de version de données n’est pas conçu pour le stockage de données à long terme(Au contraire, veuillez vous référer à la section suivante pour comprendre les solutions possibles)Essence

Celestia est la première couche DP alternative pour le lancement du réseau principal (31 octobre), mais il y aura de nombreuses alternatives parmi lesquelles choisir bientôt, car la disponibilité, Eigenda et près de DA devraient être lancées en 2024.En outre, la mise à niveau EIP 4844 d’Ethereum s’est également élargie pour publier des données sur Ethereum (sauf pour créer un marché des dépenses distinctes pour le stockage de blob), et a jeté les bases de fragments de poing complets.DP s’étend également à d’autres écosystèmes -Nubit est un exemple, qui vise à construire un DP natif sur Bitcoin.

>

De nombreuses solutions DP fournissent également des services autres que la version pure des données, y compris le partage de la sécurité (comme Celestia et la disposition), ou une interopérabilité plus fluide (comme le Nexus).Il existe également certains projets (Domicon et Zero Gravity) fournissent tous deux la libération de données et le stockage à long terme, ce qui est une proposition frappante.Il s’agit également d’un exemple de deux composants dans la pile modulaire.

Intégration ZK existante

Le problème ouvert que ZKP peut résoudre

7 -long-term (statut) Storage

Le stockage des données historiques est important, principalement à des demandes de données synchrones et de données.Cependant, toutes les données ne sont pas possibles pour chaque nœud complet, et la plupart du nœud entier coupera les anciennes données pour maintenir la demande matérielle raisonnable.Au contraire, nous comptons sur des agences spécialisées (nœuds d’archives et index) pour stocker toutes les données historiques et fournir ces données en fonction des demandes de l’utilisateur.

Il existe également des fournisseurs de stockage décentralisés, tels que Filecoin ou Arweave, qui fournit des solutions de stockage décentralisées à long terme à des prix raisonnables.Bien que la plupart des blockchains n’ont pas de procédure de stockage d’archives officielle (ne dépend que deQuelqu’unStockage), mais le protocole de stockage décentralisé est un bon candidat qui stocke les données historiques de stockage intégrées et ajouter des données de stockage redondantes (au moins des nœuds x).Dans les incitations.

Intégration ZK existante

Le problème ouvert que ZKP peut résoudre

8 -consensus

Étant donné que la blockchain est un système P2P distribué, il n’y a pas de tiers crédibles avec la vérité de la vérité mondiale.Au lieu de cela, le nœud de réseau a conclu un accord sur la vérité actuelle (quel bloc est correct) via un mécanisme appelé consensus.Les méthodes de consensus basées sur le POS peuvent être divisées en BFT (où les vérifications de Byzantine déterminent l’état final) ou basé sur la chaîne (l’état final est déterminé par les règles de sélection de la division traçables).Bien que la plupart des consensus POS existants soient basés sur BFT, Cardano est un exemple de la plus longue mise en œuvre de la chaîne.Les gens s’intéressent de plus en plus aux mécanismes de consensus basés sur DAG, tels que Narwhal-BullShark, qui sont mis en œuvre avec certaines variantes de Aleo, Aptos et SUI.

Le consensus est une partie importante de nombreuses composantes différentes de la pile modulaire, notamment des trieurs partagés, des certifications décentralisées et des réseaux de libération de données basés sur la blockchain (non basés sur des comités, tels que Eigenda).

Intégration ZK existante

Le problème ouvert que ZKP peut résoudre

9 -Settlement

Lise est similaire à l’exactitude de la Cour suprême – en veillant à l’exactitude de la conversion de l’État et à la source de vérité finale du différend.Lorsqu’une transaction est irréversible (ou lorsque l’ultimeté de probabilité – lorsqu’elle est difficile à inverser), la transaction est considérée comme la finale.Le temps déterminé final dépend de la couche de règlement sous-jacente utilisée, ce qui dépend des règles de détermination finale spécifiques et du temps de blocage.

La lente ultimatation est particulièrement un problème dans la communication croisée.Cela conduit à une mauvaise expérience utilisateur.Il existe de nombreuses façons d’utiliser une pré-confirmation d’un certain niveau de sécurité pour résoudre ce problème.Les exemples incluent des solutions spécifiques à la solution (Polygon Aggayer ou Zksync Hyperbridge) et des solutions universelles (par exemple, couche de finalité rapide).Vous pouvez également choisir d’utiliser le pont sommaire de Eigenlayer pour la confirmation douce pour éviter d’être complètement déterminé.

Intégration ZK existante

10-Security

La sécurité est liée à la dureté de la garantie, et c’est également une partie importante de la réclamation de la valeur de la blockchain.Cependant, il est difficile de guider la sécurité de la sécurité économique cryptée – augmentant la frottement d’innovation des applications (divers middleware et alternative L1) qui l’exige.

L’idée de partager la sécurité est d’utiliser la sécurité économique existante du réseau POS et de résister à une réduction supplémentaire des risques (conditions de punition), plutôt que d’essayer de guider leur propre sécurité.Au début, certaines tentatives de faire la même chose sur le réseau POW (exploitation minière fusionnée), mais les incitations incohérentes permettent aux mineurs de se terminer plus facilement et d’utiliser l’accord (car le travail se produit dans le monde physique, il est plus difficile de punir De mauvais comportements, même si vous l’utilisez, même si vous l’utilisez, même si vous l’utilisez, même si vous l’utilisez, même si vous l’utilisez, même si vous l’utilisez, même si vous l’utilisez.Le POS est plus flexible et peut être utilisé par d’autres protocoles car il a des incitations positives (revenu de gage) et négatives (réduites).

L’accord construit autour des conditions de sécurité partagées comprend:

Intégration ZK existante

11 – opération mutuelle

L’interopérabilité sûre et efficace est toujours un problème majeur dans le monde multi-chaîne.Dans le système modulaire, l’interopérabilité devient plus importante – pas uniquement de communication entre les autres chaînes, mais aussi la blockchain modulaire nécessite également des composants différents pour communiquer entre eux (tels que DA et les couches de règlement).Par conséquent, il n’est plus possible d’exécuter un nœud complet ou de vérifier un seul certificat consensuel en tant que blockchain intégré.Cela ajoute plus de facteurs mobiles à l’équation.

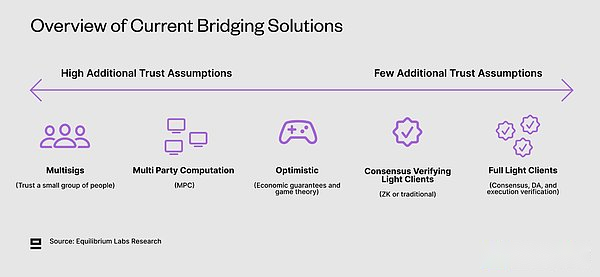

L’interopérabilité comprend des ponts de jetons et une transmission de messages plus ordinaire à travers la blockchain.Il existe plusieurs options différentes qu’ils ont créées différents signes en termes de sécurité, de retard et de coût.Il est très difficile d’optimiser ces trois, et il doit généralement sacrifier au moins un.De plus, les différentes normes de chaîne croisée rendent la mise en œuvre de la nouvelle chaîne plus difficile.

>

Bien que nous manquons encore de la définition claire de différents types de clients légers (ou nœuds), cet article de Dino (Fluent & AMP; Modular Media Co -founder) donne une bonne introduction.Aujourd’hui, la plupart des clients légers ne vérifient que le consensus, mais idéal, nous devons avoir des clients légers qui peuvent vérifier et exécuter et DA pour réduire les hypothèses de confiance.Cela permettra la sécurité de l’ensemble du nœud sans exigences matérielles élevées.

>

Intégration ZK existante

Le problème ouvert que ZKP peut résoudre

Quand ZK a-t-il mangé la pile modulaire?

Supposons que nous pouvons atteindre un tel état: la génération de ZKP devient très rapide (À une vitesse de lumière) Et très bon marché(Presque gratuit)Alors, à quoi ressemblera la situation finale?En d’autres termes -zkquandManger la pile modulaireIntersection

Dans un sens large, nous pensons qu’il y a deux choses dans ce cas qui sont correctes:

La troisième condition est la confidentialité (ou ouGestion du flux d’informations), Mais c’est plus compliqué.ZKP peut être utilisé pour certaines applications de confidentialité avec preuve du client. Future Blog Articles Potentiel Thème.

Le risque de notre papier

Si nous nous trompons, que devons-nous faire s’il n’est ni modulaire ni ZK à l’avenir?Certains risques potentiels de nos papiers comprennent:

La modularisation augmente la complexité

Les utilisateurs et les développeurs sont confrontés à la croissance du nombre de chaînes.Les utilisateurs doivent gérer des fonds sur plusieurs chaînes (et plusieurs portefeuilles).D’un autre côté, étant donné que l’espace se développe toujours, la stabilité et la prévisibilité des développeurs d’applications sont médiocres, ce qui rend plus difficile de déterminer la chaîne à construire.Ils doivent également considérer la fragmentation du statut et de la liquidité.Cela est particulièrement vrai, car quels composants sont encore découplés par quels composants sont significatifs et quels composants seront testés à la frontière du couplage.Nous pensons que les utilisateurs exploitent des solutions d’interopérabilité abstraites et sûres et efficaces sont l’élément clé de ce problème.

>

Les performances de ZK sont-elles assez bonnes?

Le fait inévitable est que la preuve de génération est trop longue et que le coût de la preuve et de la vérification est encore trop élevé aujourd’hui.Pour de nombreuses applications aujourd’hui, des solutions compétitives telles que l’environnement d’exécution de confiance / TEE ou les solutions de sécurité économique (coût) optimistes / cryptées sont encore plus significatives.

Cependant, nous faisons beaucoup de travail sur l’optimisation des logiciels et l’accélération matérielle de ZKP.Prouver que l’agrégation aidera à réduire davantage les coûts de vérification en divisant les coûts à plusieurs parties différentes (coûts inférieurs / utilisateurs).Vous pouvez également ajuster la couche de base pour optimiser la vérification ZKP.Un défi auquel l’accélération matérielle du ZKP est de prouver le développement rapide du système.Cela rend difficile la création d’un matériel spécial (ASIC), car lorsque / quand les normes du système de preuve sous-jacente sont développées, elles peuvent être obsolètes bientôt.

Ingonyama tente de créer des repères comme preuve du provenseur par des indicateurs comparables appelés scores ZK.Il est basé sur le coût de l’exécution de l’informatique et suit MMOPS / WATT, où MMOPS représente le calcul par seconde.Pour lire davantage le thème, nous recommandons les blogs Cysic et Ingonyama, ainsi que les discours de Wei Dai.

ZKP est-il une utilisation privée cachée limitée?

ZKP ne peut être utilisé que pour réaliser la confidentialité du statut personnel et ne peut pas être utilisé pour partager le statut qui doit être calculé par plusieurs parties (comme un uniswap privé).Les FHE et les MPC doivent également être complètement intimitées, mais avant qu’ils ne deviennent plus largement utilisés, ils doivent augmenter de nombreux ordres de grandeur en termes de coût et de performance.En d’autres termes, ZKP est toujours utile pour certains cas d’utilisation qui n’ont pas besoin de partage privé, tels que des solutions d’identité ou du paiement.Tous les problèmes ne doivent pas être résolus par le même outil.

Résumer

Alors, quel impact cela nous apporte-t-il?Bien que nous progressions tous les jours, il y a encore beaucoup de travail à faire.Le besoin le plus urgent de résoudre est de savoir comment les valeurs et les informations circulent en toute sécurité entre les différents composants modulaires sans sacrifier la vitesse ni le coût, et les abstraire tous des consommateurs finaux afin qu’ils n’aient pas besoin de prendre soin des soins, afin qu’ils ne soient pas Besoin de prendre soin des soins, ils n’ont pas besoin de prendre soin des soins, ils n’ont donc pas besoin de prendre soin des soins.

Bien que nous soyons toujours au stade expérimental, au fil du temps, lorsque nous découvrons les meilleurs échanges de chaque cas d’utilisation, la situation devrait être stable.À son tour, il fournira un espace pour les normes (informel ou formelle) et offrira plus de stabilité aux constructeurs au-dessus de ces chaînes.

Aujourd’hui, en raison du coût et de la complexité du ZKP, il existe encore de nombreux cas d’utilisation qui utilisent la sécurité économique cryptée par défaut, et certains cas d’utilisation nécessitent la combinaison des deux.Cependant, alors que nous concevons des systèmes de preuve plus efficaces et du matériel spécial pour réduire le coût et le retard de la preuve et de la vérification, cette part devrait être réduite au fil du temps.Avec chaque niveau d’indice de coût et de vitesse, les nouveaux cas d’utilisation seront déverrouillés.

Bien que cet article accorde une attention particulière à ZKP, nous sommes également de plus en plus intéressés par la façon dont la solution cryptographique moderne (ZKP, MPC, FHE et Tee) finira par jouer un rôle – nous avons vu cela.