Autor: Hannes Huitula Quelle: Gleichgewichtslaborsforschung Übersetzung: Good OuBa, Bit Chain Vision Realm

Was ist die Blockchain und wie erweitern sie das aktuelle Berechnungsparadigma?

Blockchain (Substantiv): Eine Koordinierungsmaschine, die es den Teilnehmern aus aller Welt ermöglicht, mit einer Reihe von Regeln zusammenzuarbeiten, die gemeinsam ohne Unterstützung von Drittanbietern zustimmten.

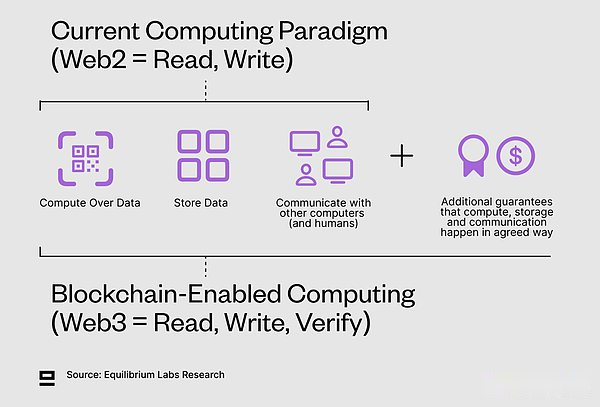

Der Entwurfszweck des Computers besteht darin, drei Dinge zu tun: Daten, Berechnungen und Kommunikation zwischeneinander und Menschen speichern.Die Blockchain erhöht die vierte Dimension: Die zusätzlichen drei Dinge (Speicher, Computer und Kommunikation) treten auf vereinbarte Weise auf.Diese Garantien machen die Zusammenarbeit zwischen Fremden, die nicht ohne vertrauenswürdige (dezentralisierte) gefördert werden müssen.

>

Diese zusätzlichen Garantien können seinWirtschaftlich(Vertrauensspieltheorie und Anreiz/Unterdrückung) oderVerschlüsselt(Vertrauensmathematik), aber die meisten Anwendungen verwenden die Kombination der Zwei-VerschlüsselungswirtschaftWesenDies steht in starkem Gegensatz zum aktuellen Status des Hauptsystems auf dem Basis von Reputationsempfehlern.

Obwohl Web3 normalerweise als „Lesen, Schreiben, Schreiben, Schreiben, Schreiben, Schreiben, Schreiben, Schreiben, Schreiben, Schreiben, Schreiben, Schreiben, Schreiben, Schreiben, Schreiben, Schreiben, Schreiben, Schreiben beschrieben wirdhaben„Aber wir glauben, dass das bessere Konzept der dritten Iteration des Internets lautet“ Lesen, SchreibenSowieverifizieren„,,Denn der Hauptvorteil der öffentlichen Blockchain besteht darin, das Computer sicherzustellen und leicht zu überprüfen, ob diese Garantien erfüllt sind.Wenn wir digitale Werkstücke erstellen, die gekauft, verkauft und kontrolliert werden können, kann das Eigentum zu einer Teilmenge mit garantierten Berechnungen werden.Viele Fälle von Blockchain profitieren jedoch von Garantieberechnungen, beinhalten jedoch nicht direkt das Eigentum.Wenn Ihre Gesundheit im Spiel beispielsweise 77/100 beträgt, haben Sie die Gesundheit, oder es ist nur gezwungen, auf der Grundlage der gemeinsamen Regeln in der Kette auszuführen?Wir werden das letztere argumentieren, aber Chris Dixon kann anderer Meinung sein.

Web3 = Lesen, Schreiben, Überprüfung

ZK und modular -zwei Trend zur beschleunigten Entwicklung

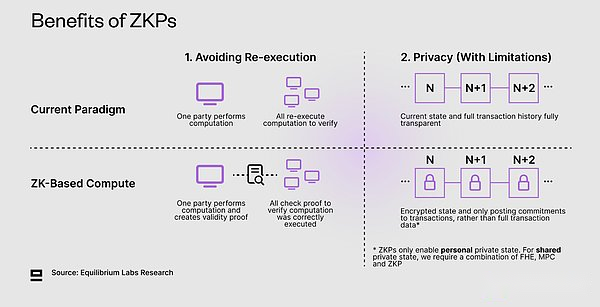

Die Blockchain liefert viele aufregende Dinge, aber das dezentrale Modell erhöht auch den Overhead und die geringe Effizienz durch zusätzliche Funktionen wie P2P -Nachrichtenübertragung und Konsens.Darüber hinaus überprüfen die meisten Blockchains weiterhin die korrekte Zustandsumwandlung durch Re -Execution, was bedeutet, dass jeder Knoten im Netzwerk Transaktionen erneut ausführen muss, um die Richtigkeit der Zustandsumwandlung zu überprüfen.Dies ist ein Abfall, der in scharfem Kontrast zu einem zentralisierten Modell mit nur einer Entitätsausführung steht.Obwohl das dezentrale System immer einige Ausgaben und Replikation enthält, sollte das Ziel im Hinblick auf die Effizienz allmählich dem zentralisierten Benchmark nähern.

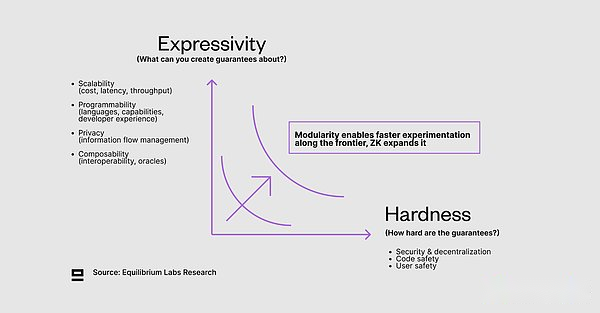

Obwohl die zugrunde liegende Infrastruktur in den letzten zehn Jahren erheblich verbessert wurde, gibt es noch viele Jobs zu erledigen, bevor die Blockchain das Ausmaß der Internetniveau bewältigen kann.Wir sehen die Handelsoffen entlang der beiden Hauptachsen (Ausdruckskraft und Härte) und glauben, dass die Modularisierung verwendet werden kann, um sie am ZK zu erweitern und schnellere Experimente entlang der Vorderkante des Wiegens durchzuführen:

-

Ausdruck-was können Sie garantieren?Einschließlich Skalierbarkeit (Kosten, Verzögerung, Durchsatz usw.), Privatsphäre (oderInformationsflussmanagement), Programmatisch und kombiniert.

-

Härte -Wie schwierig sind diese Garantien?Einschließlich Sicherheit, Dezentralisierung sowie Benutzer- und Codesicherheit.

>

ModularEs bezieht sich auf die Systemkomponente, die getrennt und neu gestaltet werden kannGrad.Durch schnellere Rückkopplungszyklus und niedrigere Eintrittsbarrieren und eine geringere Kapitalnachfrage (Wirtschaft und Humanressourcen) -modularisation können schnellere Experimente und Professionalität durchführen.Das Problem der Modularität und Integration ist nicht binär, sondern eine Reihe von Experimenten, um herauszufinden, welche Teile zur Entkopplung geeignet sind und welche Teile nicht sind.

auf der anderen Seite,Zero Knowledge Proof (ZKP), um eine Partei zu machen(Beweis)Zu einem anderen in der Lage(Überprüfung)Es beweist, dass sie wissen, dass etwas real ist, und es besteht keine Notwendigkeit, zusätzliche Informationen zu offenbaren, die über seine Wirksamkeit hinausgehen.Dies kann (aus der gesamten Ausführung ausgesetzt werdenZu überprüfenDas Modell des Modells wird in transformiert inEine Ausführung, alle ÜberprüfungModell)Verbesserung der Skalierbarkeit und Effizienz und zur Verbesserung der Expressivität der Privatsphäre (Einschränkungen).ZKP verbessert auch die Garantiehärte, indem sie eine stärkere Verschlüsselungswirtschaft verwendet, um die schwache verschlüsselte Economy -Garantie zu ersetzen, die sich so manifestiert, die Grenze nach außen zu treiben (siehe Abbildung oben).

>

Wir glauben, dass modular und „alles Dinge ZK“ weiter beschleunigen werden.Obwohl beide interessante Perspektiven bieten, um den Raum allein zu erkunden, sind wir besonders an der Kreuzung der beiden interessiert.Die beiden wichtigsten Themen, an denen wir interessiert sind, sind:

-

Welche Teile des modularen Stacks wurden in ZKP aufgenommen und welche Teile müssen untersucht werden?

-

Welche Probleme können ZKP lindern?

-

Account Abstract (AA) ermöglicht es, Smart Contracts ohne Benutzersignatur („programmierbares Verschlüsselungskonto“) ohne jede Operation zu handeln.Es kann verwendet werden, um zu definieren, wer unterschreiben kann (Schlüsselmanagement), was (Transaktionslast), wie man signiert (Signaturalgorithmus) und wann signierte (Transaktionsgenehmigungsbedingungen).Diese Funktionen werden kombiniert, um Funktionen wie Social Login und DAPP -Interaktion, 2FA, Kontowiederherstellung und Automatisierung (automatische Unterzeichnung) zu realisieren.Obwohl sich die Diskussion normalerweise um Ethereum dreht (ERC-4337 im Frühjahr 2023), haben viele andere Ketten bereits eine integrierte Account-Abstraktion (Aptos, SUI, Nahe, ICP, Starknet und ZkSync).

-

Mit der Kettenzeichnung können Benutzer eine Transaktion auf verschiedenen Ketten unterschreiben und gleichzeitig mit einem Konto interagieren(Eine Schnittstelle, mehrere Ketten)WesenMehrere Teams sind dafür verpflichtet, einschließlich nah, ICP und Dwallet.Diese Lösungen verwenden MPC- und Ketten -Signed -Spitznamen, und die privaten Schlüssel eines anderen Netzwerks sind in mehrere kleine Teile unterteilt und unterschrieben eine Cross -Chain -Transaktionsauthentifizierung, um sie in der Quellkette zu teilen.Wenn der Benutzer mit einer anderen Kette interagieren möchte, muss eine ausreichende Anzahl von Überprüfungen die Transaktion unterschreiben, um die Schwellerverschlüsselung zu erfüllen.Dies behält die Sicherheit, da der private Schlüssel nirgendwo vollständig geteilt wird.Es ist jedoch dem Risiko der Absprachen des Verifizierers ausgesetzt, weshalb die verschlüsselte wirtschaftliche Sicherheit der Bodenkette immer noch in hohem Maße mit der Dezentralisierung der Dezentralisierung zusammenhängt.

-

Aus hoher Ebene kann die Absicht die Benutzerbedürfnisse mit Vorgängen verbinden, die Blockchain ausführen kann.Dieses BedürfnisAbsichtslösung—— Der Sonderketten -Proxy, die Aufgabe besteht darin, die beste Lösung für die Absicht des Benutzers zu finden.Einige Anwendungen haben bereits besondere Absichten verwendet, wie z. B. Dex Polymer(„Bester Preis“)Hexiaxiaxin -Polymer („die billigste/schnellste Brückenverbindung“).Die allgemeine Absicht für Siedlungsnetzwerke (Anoma, Essential, Suave) soll es den Benutzern erleichtern, kompliziertere Absichten auszudrücken und Entwicklern die Erstellung einer Anwendungsanwendung zu erleichtern.Es gibt jedoch immer noch viele verdächtige Probleme, einschließlich der Bildung des Prozesses, der zentralen Sprache und der Frage, ob die optimale Lösung immer existiert und ob sie gefunden werden kann.

-

Verwenden Sie AA X ZK zur Authentifizierung: Eines der Beispiele ist Suis Zklogin.Es verwendet ZKP, um zu verhindern, dass Dritte die SUI -Adresse mit seinem entsprechenden OAuth -Logo verknüpfen.

-

AA -Brieftasche effizientere Signaturüberprüfung: Stellen Sie sicher, dass Transaktionen in AA -Verträgen viel teurer sein können als der von traditionellen Konten (EOA) initiierte Handel.Orbiter versucht, dieses Problem durch Bindung von Diensten zu lösen.Es kann erwiesen werden, dass es die Kosten für die Überprüfung der durchschnittlichen Verteilungskette zwischen allen Benutzern erhalten, was die Kosten erheblich einsparen kann.

-

Die beste Ausführung oder absichtliche Beweise: Obwohl die Absicht und AA die Komplexität von Benutzern abstrakt werden können, können sie auch als konzentrierte Macht fungieren und uns bitten, sich auf spezialisierte Teilnehmer (gelöst) zu verlassen, um den besten Ausführungspfad zu finden.ZKP kann beweisen, dass der beste Weg des Benutzers aus der Pfadprobe des Lösungsgeräts ausgewählt wird, anstatt einfach dem guten Willen des Suchens von Lösungsgerät zu vertrauen.

-

Privatsphäre der Abwicklung der Absicht: Einigung wie Taiga zielt darauf ab, vollständig abgeschirmte Absichten zu erreichen, um die Privatsphäre der Benutzer zu schützen.Es verwendet ZKP (HALO2), um vertrauliche Informationen (Anwendungstypen, Empfänger usw.) für die Zustandsumwandlung auszublenden.

-

AA Wallet Password Recovery: Die Idee hinter dem Vorschlag besteht darin, den Benutzern die Wiederherstellung der Brieftasche zu ermöglichen, wenn sie ihre privaten Schlüssel verlieren.Durch das Speichern von Hash -Werten (Passwörtern, Zufallsnummern) in der Vertragsbrieftasche können Benutzer ZKP mit Hilfe eines Kennworts generieren, um zu überprüfen, ob dies ihr Konto ist, und die Anfrage zur Änderung des privaten Schlüssels.Die Bestätigungszeit (3 Tage oder länger) kann nicht autorisierte Interviews verhindern.

-

Überprüfung der korrekten Verschlüsselung des Speicherpools: Radius ist ein gemeinsam genutztes Sortiernetzwerk mit einem praktischen Verschlüsselungsspeicherpool mit einem praktischen Verspätung.Der Benutzer generiert ein ZKP, um zu beweisen, dass die Lösung des Problems der Zeitsperrung zur korrekten Entschlüsselung effektiver Transaktionen führt, dh die Transaktion enthält effektive Signaturen und Zufallszahlen, und der Absender verfügt über ausreichende Saldo, um Transaktionsgebühren zu zahlen.

-

Überprüfung der Sortierregeln (VSR): Vorschläge/SORTERS SORTERN eine Reihe von Regeln im Zusammenhang mit Ausführungsreihenfolge und zusätzliche Garantien zur Einhaltung dieser Regeln einhalten.Die Überprüfung kann ein Nachweis von ZKP oder Betrug sein, und letztere benötigt ausreichende wirtschaftliche Bindungen.

-

ZKEVM Rollups: Eine spezielle Art von ZKVM, die mit Ethereum kompatibel ist und die EVM -Ausführungsumgebung beweist.Je näher die Kompatibilität von Ethereum näher ist, desto größer ist die Handels -Offs.Im Jahr 2023 wurde mehrere ZKEVM gestartet, einschließlich Polygon Zkevm, Zksync -Ära, Scroll und Linea.Polygon hat kürzlich seinen ZKEVM-Proof vom Typ 1 veröffentlicht, der nachweisen kann, dass das Hauptnetz von Ethereum zu einem Preis von jeweils 0,20 bis 0,50 USD nachgewiesen wird (um die Kosten weiter zu senken).Risczero hat auch eine andere Lösung, die den Ethereum -Block beweist, aber aufgrund des begrenzten Benchmark -Tests sind die Kosten hoch.

-

Alternatives ZKVM: Einige Protokolle nehmen alternative Wege auf und optimieren die Freundschaft der Leistung/Herkunftsfähigkeit (ZORP) oder Entwickler, anstatt zu versuchen, die Kompatibilität mit Ethereum zu maximieren.Beispiele für letztere sind das ZKWASM -Protokoll (fließend, Delphinuslabors) und ZKMove (M2 und ZKMove).

-

ZKVM, das sich auf die Privatsphäre konzentriert: In diesem Fall wird ZKP für zwei Dinge verwendet: Vermeiden Sie eine Rexezierung und Realisierung von Privatsphäre.Obwohl die Verwendung von ZKP allein begrenzt ist (nur begrenztPersönlicher privater Zustand) Aber die bevorstehende Vereinbarung fügt der vorhandenen Lösung viel Ausdruck und Programmierung hinzu.Beispiele sind Aleos Snarkvm, AVM von Aztec und Mittelnevm von Polygon.

-

ZK-Synthese-Prozessor: Aktivieren Sie die Kettenberechnung der Daten in der Kette (jedoch ohne Zustand).ZKP wird verwendet, um die korrekte Ausführung zu beweisen und bietet eine schnellere Abwicklungsgeschwindigkeit als der optimierte Assoziationsprozessor, muss jedoch die Kosten abwägen.In Anbetracht der Kosten und/oder der Schwierigkeit bei der Erzeugung von ZKP haben wir einige hybride Versionen wie Brevis Cochain gesehen, die es Entwicklern ermöglichen, zwischen ZK oder optimistischem Modus zu wählen (wiegt zwischen Kosten und Garantiehärte).

-

Wichtiger ZKVM: Die meisten grundlegenden Ebenen (L1) verwenden noch eine Resexusion, um die korrekte Zustandsumwandlung zu überprüfen.Verwandeln Sie ZKVM in die Basisschicht, um dies zu vermeiden, da VerifizierungRs den Nachweis überprüfen können.Dies wird die Betriebseffizienz verbessern.Die meisten Augen der Menschen konzentrieren sich mit ZKEVM auf Ethereum, aber viele andere Ökosysteme hängen auch von Re -uswährung ab.

-

ZKSVM: Obwohl SVM derzeit in Solana L1 verwendet wird, versuchen Teams wie Eclipse, SVM zu verwenden, um Ethereum zusammenzufassen.Eclipse plant außerdem, RISC Zero für ZK -Betrug zu verwenden, um die möglichen Herausforderungen der Statusumwandlung in SVM zu bewältigen.Es wurde jedoch nicht ausgereiftes ZKKMM untersucht -es kann auf die Komplexität des Problems und die Tatsache zurückzuführen sein, dass SVM andere Aspekte als nachweisliche Funktionen optimiert hat.

-

Speicherzertifikat: Sie können den Verlauf und aktuelle Daten aus der Blockchain erkundigen, ohne einen vertrauenswürdigen Dritten zu verwenden.ZKP wird zum Komprimieren verwendet und beweist die richtigen Daten.Zu den in diesem Bereich gebauten Projektbeispielen gehören Axiom, Brevis, Herodot und Lagrange.

-

Effiziente Abfrage im Zustand der Privatsphäre: Datenschutzgegenstände verwenden in der Regel Varianten des UTXO -Modells.Das private UTXO -Modell kann auch Synchronisationsprobleme verursachen -Seit 2022 hat ZCASH hart daran gearbeitet, dieses Problem zu lösen, nachdem ein signifikanter Anstieg des Transaktionsvolumens erlebt wurde.Brieftaschen müssen vor der Verwendung von Mitteln mit der Kette synchronisiert werden. Dies ist daher eine ziemlich grundlegende Herausforderung für den Betrieb des Netzwerks.In Anbetracht dieses Problems hat Aztec kürzlich eine RFP über die Grundlage von Banknoten veröffentlicht, hat jedoch keine klare Lösung gefunden.

-

Stark mit einem Snark Box: Stark Proof ist schnell und erfordert keine glaubwürdigen Einstellungen. Der Nachteil ist jedoch, dass sie eine große Anzahl von Beweisen erzeugen, und die Kosten für die Überprüfung dieser Beweise für Ethereum L1 sind zu hoch.Der letzte Schritt ist in Snark eingekapselt, was die Verifizierungskosten für Ethereum erheblich verringert.Die ungünstige Seite ist, dass dies die Komplexität erhöht hat und die Sicherheit dieser „zusammengesetzten Beweissysteme“ nicht gründlich untersucht wurde.Bestehende Beispiele sind Boojum und RISC Zero in Polygon Zkevm, ZkSync -Ära.

-

GM -Dezentralisierungszertifikatnetzwerk: Integrieren Sie mehr Anwendungen in das dezentrale Zertifizierungsnetzwerk, um den Proobe effizienter (höhere Hardwareauslastung) zu gestalten, was für Benutzer billiger ist (keine Hardware -Redundanz zu bezahlen).Projekte in diesem Bereich umfassen Gevulot und prägnant.

-

ZK -Betrugszertifikat: In einer optimistischen Lösung kann jeder die staatliche Konvertierung in Frage stellen und während der Herausforderung ein Betrugszertifikat erstellen.Die Überprüfung der Überprüfung der Überprüfung zeigt jedoch, dass es immer noch ziemlich umständlich ist, da sie durch Re -Execution abgeschlossen wird.Das ZK -Betrugszertifikat zielt darauf ab, dieses Problem zu lösen, indem ein anspruchsvolles staatliches Conversion -Zertifikat erstellt wird, wodurch eine effektivere Überprüfung erreicht wird (keine Anspruchsbereitschaft) und möglicherweise schneller sein kann.Zumindest Optimismus (Zusammenarbeit mit O1 Labs und Risczero) und Altlayer X Risczero sind dafür verpflichtet.

-

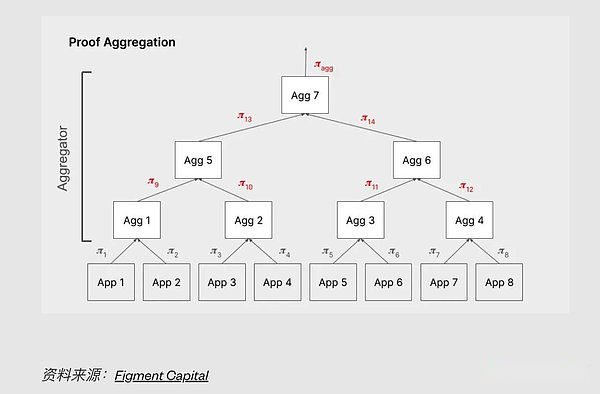

Effizientere Beweisaggregation: Ein wichtiges Merkmal von ZKP ist, dass Sie mehrere Beweise als Beweis ohne wesentlich erhöhte Überprüfungskosten aggregieren können.Dies ermöglicht die Überprüfungskosten mehrerer Nachweise oder Anwendungen.Die nachgewiesene Aggregation ist ebenfalls ein Beweis, aber der Eingang besteht aus zwei Beweisen, anstatt die Verfolgung auszuführen.Projektbeispiele in diesem Bereich umfassen Nebra und Gevulot.

-

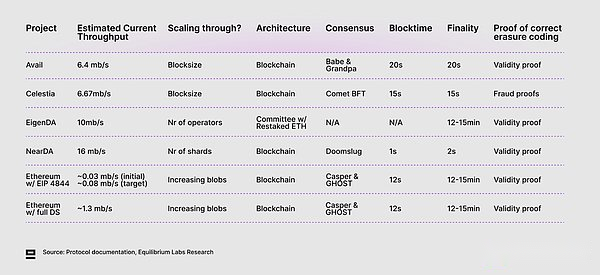

Beweisen Sie die Richtigkeit des Standardcode: Der Löschcode bringt einen bestimmten Grad an Redundanz mit. Auch wenn ein Teil der Codierungsdaten nicht verfügbar ist, können die ursprünglichen Daten wiederhergestellt werden.Dies ist auch eine Voraussetzung für Das.Wenn der böswillige Vorschlag eine Fehlercodierung der Daten aufweist, auch wenn der Lichtknoten nur ausreicht, werden die ursprünglichen Daten möglicherweise nicht wiederhergestellt.Es kann den richtigen Löschcode für den effektiven Beweis (ZKP) oder Betrug nachweisen -letzteres wird durch Verzögerungen im Zusammenhang mit der Herausforderungsperiode beeinflusst.Alle anderen Lösungen mit Ausnahme von Celestia sind der Verwendung von Gültigkeitsnachweisen verpflichtet.

-

Der ZK Light -Client unterstützt die Data Bridge: Rollups mit externen Datenfreigabeebenen müssen noch korrekt mit den Kommunikationsdaten zur Abwicklungsschicht freigegeben werden.Dies ist der Zweck der von den Daten bewiesenen Brücken.Die Verwendung von ZKP kann die Überprüfung der Konsenssignatur der Ethereum Shangyuan -Kette effizienter machen.Die datennachweis (vectorx) und celestia (blobstreamx) -Datennachweise werden vom ZK Light -Client unterstützt, der mit kurzer Zeit gebaut wurde.

-

Celestia kombiniert den Validitätsnachweis für die korrekte Codierung des Lösches: Celestia ist derzeit im Datenfreisetzungsnetz heterogen, da es Betrugsnachweis verwendet, um den korrekten Löschcode zu erreichen.Wenn der böswillige Blockvorschlag einen Fehler aufweist, der die Daten kodiert, kann jeder andere Knoten einen Betrugsnachweis generieren und diese in Frage stellen.Obwohl diese Methode relativ einfach zu implementieren ist, wird auch Verzögerungen eingeführt (dieser Block ist das ultimative Nach dem Betrugszertifikat), und es ist erforderlich, einem ehrlichen Allknoten zu vertrauen, um ein Betrugszertifikat zu generieren (es kann nicht überprüft werden).Celestia untersucht jedoch die Kombination seiner aktuellen Reed-Solomon-Codierung mit ZKP, um zu beweisen, dass die Codierung korrekt ist, was die Endgültigkeit erheblich verringert.Sie können die neueste Diskussion über dieses Thema finden.

-

ZK beweist, dass die Verfügbarkeit von ZK Proof untersucht wurde.Dies wird die Anforderungen an Lichtknoten weiter verringern, aber die Entwicklung scheint stagniert zu sein.

-

Speicherzertifikat: Langzeitspeicheranbieter müssen regelmäßig ZKP generieren, um zu beweisen, dass sie alle von ihnen geltenden Daten gespeichert haben.Ein Beispiel für diesen Aspekt ist das Zeit- und Raumzertifikat von Filecoin (Post), bei dem der Speicheranbieter die Post -Challenge bei jedem Zeitpunkt der Blockbelohnung erfolgreich beantwortete.

-

Beweisen Sie die Quelle von Datenquellen und Ansicht sensibler Daten: Für zwei unglaubliche Rezepte, die sensible Daten austauschen möchten, kann ZKP verwendet werden, um zu beweisen, dass eine Partei über die Anmeldeinformationen verfügt, die für das Anzeigen von Daten erforderlich sind, ohne tatsächliche Dokumente hochzuladen oder Kennwörter und Protokolle auszuladen.Details.

-

Verpfändung in ZK -basierten Datenschutznetzwerken: POS -basierte Datenschutznetzwerke haben herausgefordert, da die Inhaber des zugesagten Tokens zwischen Privatsphäre und Teilnahme am Konsens (und Verpfändung belohnt werden).Penumbra zielt darauf ab, dieses Problem zu lösen, indem sie die Verpfändung belohnt.Diese Methode hält die Privatsphäre jeder Kommission und der an jede Verifizierung gebundene Gesamtbetrag ist noch öffentlich.

-

Private Governance: Die anonyme Abstimmung für lange Zeit war eine Herausforderung im Bereich Verschlüsselung.Dies gilt auch für Governance, zumindest Penumbra führt eine anonyme Abstimmung über den Vorschlag durch.In diesem Fall kann ZKP verwendet werden, um zu beweisen, dass eine Person das Wahlrecht hat (z.

-

Wahl der Privatführer: Ethereum hat derzeit zu Beginn jeder Epoche die nächsten 32 Blockvorschläge gewählt, und die Ergebnisse dieser Wahl sind öffentlich.Dies bringt eine böswillige Party, um einen DOS -Angriff auf jeden Vorschlag zu starten, um zu versuchen, das Risiko von Taifang zu deaktivieren.Um dieses Problem zu lösen, schlug Whisk einen Vorschlag für eine Datenschutzschutzvereinbarung für den Wahlvorschlag zur Ethereum vor.Die von ZKP verifizierten, um zu beweisen, dass Shuffle und Randomisierung ehrlich sind.Es gibt andere Methoden, die ähnliche ultimative Ziele erreichen können.

-

Signaturaggregation: Die Verwendung der ZKP -Aggregationssignatur kann den Kommunikations- und Berechnungsaufwand der Signaturüberprüfung erheblich verringern (prüfen Sie einen Polymerisationsnachweis anstelle jeder separaten Signatur).Dies wurde im ZK Light -Client verwendet, kann aber auch auf den Konsens ausdehnen.

-

Beschleunigen Sie die Siedlung durch Effektivitätszusammenfassung: Im Vergleich zur Zusammenfassung der Optimismus erfordert die Wirksamkeit der Wirksamkeit keinen Herausforderungszeitraum, da sie von ZKP abhängen, um die korrekte staatliche Konversion zu beweisen, ob jemand herausfordert (ob jemand herausfordert (ob jemand es herausfordert (sie fordert es heraus (sie fordert es heraus (sie fordert es an (sie “(ob jemand es herausfordert (dies in Frage stelltPessimistische ZusammenfassungZu.Dies macht die Grundschichteinstellung schneller (die Siedlungszeit auf Ethereum beträgt 12 Minuten und die Siedlungszeit auf Ethereum 7 Tage) und vermeiden Sie eine Ausführung.

-

Das Ziel von Eigenlayer ist es, bestehende Ethereum -Sicherheit zum Schutz umfassender Anwendungen zu verwenden.Das Whitepaper wurde Anfang 2023 veröffentlicht. Eigenlayer befindet sich derzeit im Hauptnetzwerk Alpha.

-

Cosmos startete im Mai 2023 die Chain Security (ICS), die es Cosmos Hub (eines der größten Ketten für Kosmos, das von etwa 2,4 Milliarden US -Dollar unterstützt wird) ermöglicht, seine Sicherheit an die Verbraucherkette zu mieten.Durch die Verwendung des gleichen Authentifizierungssatzes, der Cosmos Hub zur Überprüfung des Blocks in der Verbraucherkette vorgesehen ist, ist es der Zweck, die Hindernisse für den Start der neuen Kette oben im Cosmos -Stapel zu reduzieren.Derzeit befinden sich derzeit nur zwei Verbraucherketten.

-

Babylon versucht auch, BTCs zum Austausch von Sicherheit zu nutzen.Um die Probleme im Zusammenhang mit dem Zusammenführen von Mining (schwer zu bestrafenes Verhalten) zu lösen, erstellt es eine virtuelle POS -Schicht, und Benutzer können BTC auf Bitcoin’s Pledge -Vertrag (keine Brückenverbindung) sperren.Da Bitcoin keine intelligente Vertragsschicht hat, wird die Verringerung des Verpfändungsvertrags in UTXO -Transaktionen ausgedrückt, die im Bitcoin -Skript geschrieben wurden.

-

Die RE -Mortgage in anderen Netzwerken umfasst Octopus auf der Nähe und Picasso auf Solana.Die Parallelkette Polkadot verwendet auch das Konzept der gemeinsamen Sicherheit.

-

Die Mischung aus ZK und wirtschaftlicher Sicherheit: Obwohl die auf ZK basierende Sicherheitsgarantie für einige Anwendungen stärker sein kann, sind die Nachweiskosten immer noch zu hoch und es dauert lange, bis Beweise erstellt werden.Brevis Cochain ist ein Beispiel.DAPP kann einen reinen ZK- oder Cochain -Modus entsprechend seinen spezifischen Bedürfnissen in Bezug auf Sicherheits- und Kostenhandel auswählen.

-

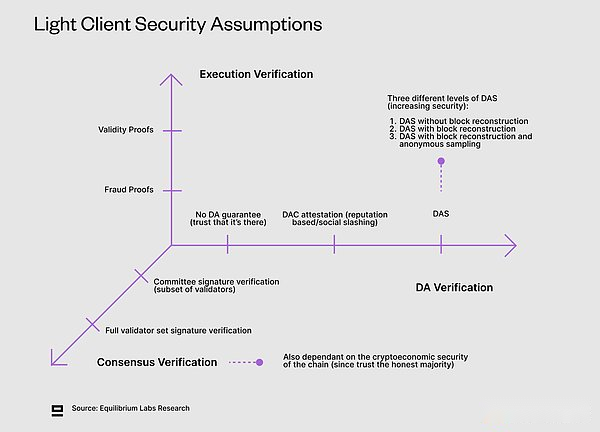

ZK Light Client (Konsensprüfung): Derzeit können die meisten leichten Clients den Konsens anderer Ketten überprüfen-entweder ein vollständiger Authentifizierungssatz (falls es klein genug ist) oder die Teilmenge des gesamten Verifizierungsgeräts (z. B. die Synchronisation von Ethereum Synchronisation von Ethereum.ZKP wird verwendet, um die Überprüfung schneller und billiger zu gestalten, da das in der Quellkette verwendete Signaturschema möglicherweise nicht von der Zielkette unterstützt wird.Obwohl die Bedeutung des ZK Light -Clients in der Brücke erwartet wird, umfasst die aktuelle weit verbreitete Reibung die Kosten für Beweise und Überprüfung und die Kosten des von jeder neuen Kette implementierten ZK Light -Clients.Beispiele in diesem Bereich umfassen datennachweise Brücken von Polyeder, Verfügbarkeit und Celestia sowie ZKIBC.

-

Speicherzertifikat: Wie bereits erwähnt, kann das Speicherzertifikat den Verlauf und aktuelle Daten der Blockchain anforschen, ohne einen vertrauenswürdigen Dritten zu verwenden.Dies hängt auch mit der Interoperabilität zusammen, da sie für die Cross -Chain -Kommunikation verwendet werden können.Zum Beispiel können Benutzer nachweisen, dass sie Token in einer Kette haben und es für Governance in einer anderen Kette (keine Brücke) verwenden.Es gibt auch Versuche, die eine Speicherzertifizierung für Bridge nutzen, z. B. eine von Lambdaclass entwickelte Lösung.

-

ZK Oracles: Oracles fungiert als Vermittler und verbindet die realen Daten mit der Blockchain.Die ZK Prophecy -Maschine hat das aktuelle Prophetenmodell des aktuellen Reputationsbasis durch die Datenquelle und die Integrität der Daten und die Berechnung der Daten verbessert.

-

Complete Light Client: Der vollständige leichte Client überprüft auch die richtige Ausführung und DA, anstatt blind dem Authentifizierungssatz anderer Ketten zu vertrauen.Dies reduziert Vertrauensannahmen und liegt näher an den vollständigen Knoten, während gleichzeitig niedrigere Hardwareanforderungen beibehalten werden (ermöglichen es mehr Personen, leichte Kunden zu betreiben).Bei den meisten Ketten, insbesondere bei Ethereum, ist jedoch jeder andere Inhalt mit Ausnahme des Konsenses immer noch teuer.Darüber hinaus ermöglicht der leichte Client nur die Informationsüberprüfung (die Hälfte des Problems), dh sie können die gefälschten Informationen erkennen, aber zusätzliche Mechanismen benötigen, damit sie Maßnahmen ergreifen können.

-

Polymerschicht: Der Agglayer von Polygon zielt darauf ab, eine reibungslose Interoperabilität zwischen L2 zwischen L2 im Ökosystem durch Verwendung von Polymerisationsnachweisen und einheitlichen Brückenverträgen zu erreichen.Der Aggregationsnachweis kann eine effektivere Überprüfung und Sicherheitsabhängigkeiten erzielen, die Kettenstatus und Bündelbeutel konsistent sind, und sicherstellen, dass der Zusammenfassungsstatus vom ungültigen Status einer anderen Kette abhängt, kann er nicht in Ethereum gelöst werden.Die Hyperchains von ZkSync und die Verfügbarkeit von Nexus haben ebenfalls eine ähnliche Methode angewendet.

-

Alle unnötigen Reorganisationen werden beseitigt: Durch Wende an 1/N -Ausführungsmodell (anstelle von Re -Execution von N/N) reduzieren wir die Gesamtreduktion des Netzwerks erheblich und können die zugrunde liegende Hardware effektiver verwenden.Obwohl es immer noch einige Ausgaben gibt, wird dies der Blockchain in Bezug auf die Recheneffizienz nach und nach das zentralisierte System nähern.

-

Die meisten Anträge stützen sich auf die von ZK unterstützte Verschlüsselungsgarantie, nicht auf die wirtschaftliche Sicherheit: Wenn die Kosten und die Zeit der Beweise nicht mehr zusammenhängen, sind wir der Ansicht, dass die meisten Anwendungen auf ZKP beruhen, um stärkere Garantien zu erhalten.Dies erfordert auch einige Verbesserungen der Verfügbarkeits- und Entwicklungspersonal, um ZK -Anwendungen aufzubauen. Dies sind jedoch Probleme, an denen viele Teams hart arbeiten.

Bevor wir diese Probleme diskutieren, müssen wir jedoch die neueste Situation des Modulstacks im Jahr 2024 verstehen.

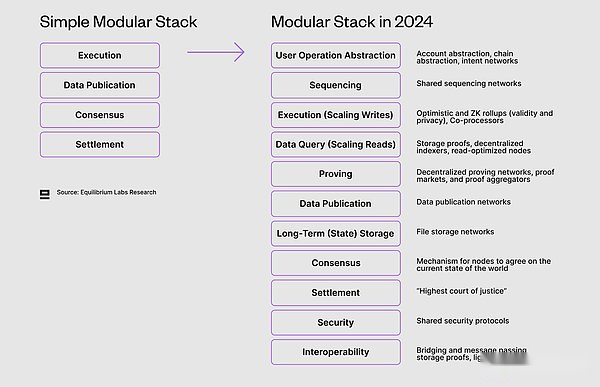

Modulstapel im Jahr 2024

Mit vier Komponenten (Ausführung, Datenveröffentlichung, Konsens, Abrechnung)Häufige Bilder von modularen Stapeln sind als einfache psychologische Modelle nützlich, aber wenn man bedenkt, wie viel modularer Raum sich entwickelt hat, ist dies der Meinung, dass dies keine ausreichende Darstellung mehr ist.Weitere Spin -OFF haben zu einer neuen Komponente geführt, die zuvor als größerer Teil angesehen wurde, und gleichzeitig wurden auch neue Abhängigkeiten sowie die sicheren und Interoperabilität zwischen verschiedenen Komponenten erstellt (die detaillierte Einführung wird später eingeführt).In Anbetracht der Entwicklungsgeschwindigkeit dieses Gebiets ist es schwierig, alle Innovationen auf verschiedenen Stapeln in der Zeit zu verstehen.

Zu den frühen Versuchen, den Web3-Stack zu untersuchen, gehören die Versuche von Kyle Samani (Multicoin)-wurden 2018 erstmals veröffentlicht und 2019 aktualisiert.Es deckt alles ab, von dem dezentralen Internetbesuch der letzten Meile (wie Helium) bis zum Endbenutzerschlüsselmanagement.Obwohl die dahinter wiederverwendeten Prinzipien wiederverwendet werden können, fehlen einige Teile wie Beweise und Überprüfung vollständig.

In Anbetracht dessen haben wir versucht, ein 2024 -Modul -Stapel -Update zu erstellen, das den vorhandenen modularen Vier -Teil -Stapel erweiterte.Es wird eher nach Komponenten als nach Funktionen geteilt, was bedeutet, dass P2P -Netzwerke usw. im Konsens enthalten sind, anstatt es in separate Komponenten aufzuteilen, weil es schwierig ist, Protokolle um sie herum zu bauen.

>

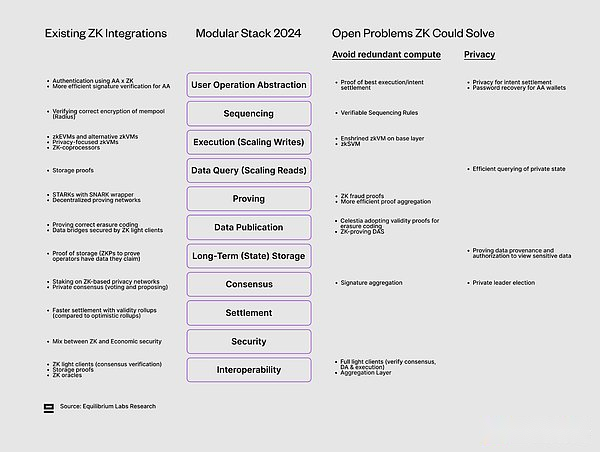

ZK im modularen Stapel

Jetzt haben wir eine modulare Stapel -Update -Ansicht.Bevor Sie jede Komponente separat untersuchen, ist Folgendes die Zusammenfassung unserer Entdeckung.

>

1 -Die Benutzerbetriebsabstraktion

Die aktuellen Blockchain -Benutzer müssen mehrere Ketten, Brieftaschen und Schnittstellen stöbern, was problematisch ist und häufiger angewendet wird.Die Abstraktion von Benutzeroperationen ist ein allgemeiner Name, der sich auf jeden Versuch bezieht, eine solche Komplexität abstrahieren und es Benutzern ermöglicht, mit nur einer Schnittstelle (z. B. einer bestimmten Anwendung oder Brieftasche) zu interagieren, und die gesamte Komplexität tritt am hinteren Ende auf.Einige Beispiele für die Abstraktion von Boden -Level -Abstraktion sind:

Bestehende ZK -Integration

Das offene Problem, das ZKP lösen kann

2 -sequenz

Bevor die Transaktion in den Block hinzugefügt wird, muss sie sortiert werden, was auf verschiedene Weise abgeschlossen werden kann: nach der Rentabilität des Vorschlags (zuerst die maximale Zahlungstransaktion bezahlt) gemäß der Abfolge der Einreichung von Transaktionen des privaten Speichers sortiert Pools.

Ein weiteres Problem istWHOSie können Transaktionen bestellen.In der modularen Welt können mehrere verschiedene Parteien diesen Vorgang ausführen, einschließlich zusammenfassender Sortierer (zentralisiert oder dezentralisiert), L1 -Sortierung (basierend auf Zusammenfassung) und gemeinsam genutzten Sortiernetzwerken.All dies haben unterschiedliche Vertrauensannahmen und Erweiterungen.In der Praxis kann die tatsächliche Sortierung der Transaktion und das Bündeln in einen Block auch außerhalb des Protokolls von speziellen Teilnehmern (Blockbauer) abgeschlossen werden.

Bestehende ZK -Integration

Das offene Problem, das ZKP lösen kann

3 -eexecution (Skaling Writing)

Die Ausführungsschicht enthält die Logik des Status -Update und ist auch der Ort, an dem Smart Contract -Ausführung ausführt.Zusätzlich zur Rückgabe berechnete Ausgänge kann ZKVM auch nachweisen, ob die Statusumwandlung korrekt abgeschlossen ist.Auf diese Weise können andere Netzwerkteilnehmer die korrekte Ausführung überprüfen, ohne den Beweis zu überprüfen, ohne Transaktionen erneut auszusetzen.

Zusätzlich zu schnelleren und effizienteren Überprüfungen ist ein weiterer Vorteil, der beweist, dass sie implementiert werden können, dass kompliziertere Berechnungen erzielt werden können, da Sie keine typischen Gasprobleme und begrenzten Kettenressourcenprobleme auf sich nehmen, die außerhalb der Kette berechnet wurden.Dies öffnet die Tür für die neue Anwendung.

Bestehende ZK -Integration

Das offene Problem, das ZKP lösen kann

4 -Data -Abfrage (Skalierung lesen)

Datenabfrage oder Lesen von Daten aus der Blockchain sind ein wichtiger Bestandteil der meisten Anwendungen.Obwohl sich die meisten Diskussionen und Bemühungen in den letzten Jahren auf Erweiterung (Ausführung) konzentrieren, ist es aufgrund des Ungleichgewichts zwischen beiden (insbesondere in einer dezentralen Umgebung) wichtiger, das Lesen zu erweitern.Das Lese-/ Schreibverhältnis zwischen Blockchain ist unterschiedlich, aber ein von Sig geschätzter Datenpunkt ist, dass 96% aller Anrufe von Knoten auf Solana Messwerte (basierend auf 2 -jährigen Erfahrungen) -Lesen/ Das Schreibverhältnis beträgt 24: 1. 1.

Die erweiterte Lesung umfasst eine höhere Leistung (z. B. SIG auf Solana) durch den speziellen Verifizierungsgerät -Client (wie SIG auf Solana) (mehr gelesen pro Sekunde) und ermöglicht kompliziertere Abfragen (Lesen und Berechnung kombinieren) mit Hilfe des Prozessors.

Ein weiterer Winkel ist die Dezentralisierung der Datenquerymethode.Heutzutage werden die meisten Datenanfragen in der Blockchain von vertrauenswürdigen Dritten (basierend auf dem Reputation) gefördert, wie z.Beispiele für dezentrale Optionen sind die Grafik- und Speicherspeicherkomponenten (ebenfalls verifiziert).Es gibt auch einige Versuche, dezentrale RPC -Netzwerke wie Infura DIN oder LAVA -Netzwerk zu erstellen (mit Ausnahme von dezentralem RPC ist das Ziel von LAVA, später zusätzliche Datenzugriffsdienste bereitzustellen).

Bestehende ZK -Integration

Das offene Problem, das ZKP lösen kann

5 -sicher

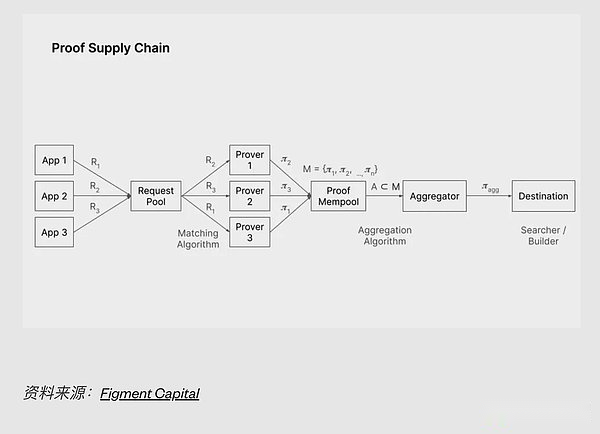

Da immer mehr Anwendungen in ZKP enthalten sind, werden Beweise und Überprüfung schnell zu einem wichtigen Bestandteil des modularen Stapels.Der größte Teil des Infrastrukturnachweises ist jedoch weiterhin zulässig und konzentriert, und viele Anwendungen hängen von einem einzelnen Beweis ab.

Obwohl die zentralisierten Lösungen nicht kompliziert sind, bringt die dezentrale Proof -Architektur und die Aufteilung von separat in einen modularen Stapel eine Vielzahl von Vorteilen.Ein Schlüssel ist die Form der Aktivitätsgarantie, die für Anwendungen, die durch häufige Beweise erzeugt werden, wesentlich ist.Benutzer profitieren auch von einem höheren Zensurresistenz und einer geringeren Kosten, die durch Wettbewerb und mehrere Prooder angetrieben werden.

Wir glauben, dass das GM -Zertifikatnetzwerk(Viele Anwendungen, viele Proobe)Besser als das einzelne Anwendungs -Proof -Netzwerk(Eine Anwendung, viele Proobe),Da die vorhandene Hardware -Auslastungsrate höher ist, ist die Komplexität von Provers niedriger.Eine höhere Nutzung ist auch für die Benutzer förderlich, die Kosten zu senken, da die Beweiskräfte die Redundanz durch höhere Kosten nicht kompensieren müssen (müssen noch die Fixkosten bezahlen).

Abbildung Kapital hat den aktuellen Stand der Lieferkette gut zusammengefasst, zu dem die nachgewiesene Erzeugung und Proof -Aggregation gehören(Es wird erwiesen, dass es generiert wird, aber nur zwei Beweise werden als Eingänge verwendet, anstatt die Verfolgung auszuführen).

>

Bestehende ZK -Integration

Das offene Problem, das ZKP lösen kann

>

6 -Data -Veröffentlichung (verfügbar)

Datenveröffentlichung (DP)Stellen Sie sicher, dass Daten in kurzer Zeit (1-2 Wochen) verfügbar sein können.Dies gilt für die Sicherheit (optimistische Zusammenfassung erfordert Eingabedaten, um die korrekte Ausführung durch Wiederaussetzung innerhalb des Herausforderungszeitraums (1-2 Wochen)) und aktiv zu überprüfen (auch wenn das System Validitätsnachweis verwendet, können Daten als Eigentum des Vermögens nachgewiesen werden) zu verwandt sein) wichtig.Fluchtkabine oder obligatorische Transaktion).Benutzer (z. B. ZK-Brücken und Rollups) sind mit einer einmaligen Zahlung ausgesetzt, die die Kosten für die Speicherung von Transaktionen und den Status innerhalb kurzer Zeit vor dem Trimmen abdeckt.Das Datenfreigabe -Netzwerk ist nicht für die langfristige Datenspeicherung ausgelegt(Im Gegenteil, wenden Sie sich bitte an den nächsten Abschnitt, um die möglichen Lösungen zu verstehen.)Wesen

Celestia ist die erste alternative DP -Ebene für das Start des Hauptnetzes (31. Oktober), aber es gibt viele Alternativen zur Auswahl, da es im Jahr 2024 erwartet wird, dass er, Eigen, Eigen, und in der Nähe von DA erwartet werden.Darüber hinaus hat das EIP 4844 -Upgrade von Ethereum erweitert, um Daten zu Ethereum zu veröffentlichen (mit Ausnahme eines separaten Ausgabenmarktes für die Aufbewahrung von Blob) und die Grundlage für komplette Dank -Shards legte.DP expandiert auch auf andere Ökosysteme -nubit, ist ein Beispiel, das darauf abzielt, native DP auf Bitcoin aufzubauen.

>

Viele DP -Lösungen bieten auch andere Dienste als reine Datenveröffentlichung an, einschließlich der Freigabe der Sicherheit (wie Celestia und verfügbar) oder einer reibungslosen Interoperabilität (wie dem Nexus von Usefen).Es gibt auch einige Projekte (Domicon und Zero Gravity), die beide Datenfreigabe und langfristige Staatspeicher bieten, was ein bemerkenswerter Vorschlag darstellt.Dies ist auch ein Beispiel für zwei Komponenten im modularen Stapel.

Bestehende ZK -Integration

Das offene Problem, das ZKP lösen kann

7 -Long -TERM (Status) Speicherung

Die Speicherung historischer Daten ist wichtig, hauptsächlich für synchrone Zweck- und Servicedatenanfragen.Alle Daten sind jedoch für jeden vollständigen Knoten nicht möglich, und der größte Teil des gesamten Knotens wird die alten Daten abschneiden, um den Hardwarebedarf angemessen zu halten.Im Gegenteil, wir verlassen uns auf spezialisierte Agenturen (Archivknoten und Indizes), um alle historischen Daten zu speichern und diese Daten gemäß den Benutzeranfragen bereitzustellen.

Es gibt auch dezentrale Speicheranbieter wie Filecoin oder Arweave, die langfristige dezentrale Speicherlösungen zu angemessenen Preisen liefert.Obwohl die meisten Blockchains kein formelles Archivspeicherverfahren haben (nur abhängenJemandSpeicherung), aber dezentrales Speicherprotokoll ist ein guter Kandidat, der die bauten Speicher historischen Daten speichert und einige redundante (mindestens X -Node -Speicherdaten) hinzufügen.In den Anreizen.

Bestehende ZK -Integration

Das offene Problem, das ZKP lösen kann

8 -consensus

Angesichts der Tatsache, dass die Blockchain ein verteiltes P2P -System ist, gibt es keine glaubwürdigen Dritten mit der Wahrheit der globalen Wahrheit.Stattdessen erzielte der Netzwerkknoten eine Vereinbarung über die aktuelle Wahrheit (die blockiert ist) durch einen Mechanismus, der als Konsens bezeichnet wird.POS -basierte Konsensmethoden können in BFT -Basis (wobei die Überprüfungen von Byzantiner den endgültigen Zustand bestimmen) oder den Kettenbasis (der endgültige Zustand ermittelt durch die Abteilungsregeln bestimmt werden) unterteilt werden.Obwohl die meisten bestehenden POS -Konsens auf BFT basieren, ist Cardano ein Beispiel für die längste Kettenimplementierung.Die Menschen interessieren sich immer mehr für DAG-basierte Konsensmechanismen wie Narwal-Bullshark, die mit bestimmten Varianten in Aleo, Aptos und Sui implementiert werden.

Konsens ist ein wichtiger Bestandteil vieler verschiedener Komponenten des modularen Stapels, einschließlich gemeinsamer Sortierter, dezentraler Zertifizierungen und blockchain -basierten Datenfreigabe -Netzwerke (nicht basierend auf Ausschüssen wie Eigenda).

Bestehende ZK -Integration

Das offene Problem, das ZKP lösen kann

9 -Settlement

Lise ähnelt der Richtigkeit des Obersten Gerichtshofs -Überwachung der Richtigkeit der staatlichen Umwandlung und der endgültigen Wahrheitskontrolle des Streits.Wenn eine Transaktion irreversibel ist (oder wenn die Wahrscheinlichkeit Ullimität -wenn es schwierig ist, sich umzukehren), wird die Transaktion als die endgültige.Die endgültige bestimmte Zeit hängt von der zugrunde liegenden Siedlungsschicht ab, und dies hängt von den spezifischen endgültigen Bestimmungsregeln und der Blockzeit ab.

Die langsame Ulustheit ist insbesondere ein Problem bei der Cross -Rollup -Kommunikation.Dies führt zu einer schlechten Benutzererfahrung.Es gibt viele Möglichkeiten, eine bestimmte Sicherheitsniveau vorzubieten, um dieses Problem zu lösen.Beispiele sind Lösungsspezifische Lösungen (Polygon Agglayer oder ZkSync Hyperbridge) und universelle Lösungen (z. B. Fast Endgültigkeit)Sie können auch die zusammenfassende Brücke von Eigenlayer verwenden, um eine weiche Bestätigung zu erhalten, um zu vermeiden, dass Sie nicht vollständig bestimmt werden.

Bestehende ZK -Integration

10 -sicherheit

Sicherheit hängt mit der Garantiehärte zusammen und ist auch ein wichtiger Bestandteil des Blockchain -Wertschadens.Es ist jedoch schwierig, die Sicherheit der verschlüsselten wirtschaftlichen Sicherheit zu leiten -die Innovationsreibung von Anwendungen (verschiedene Middleware und alternatives L1), die dies erfordert, zu leiten.

Die Idee, Sicherheit zu teilen, besteht darin, die bestehende wirtschaftliche Sicherheit des POS -Netzwerks zu nutzen und zusätzliche Risiken (Bestrafungsbedingungen) zu standzuhalten, anstatt zu versuchen, ihre eigene Sicherheit zu leiten.In den frühen Tagen sind einige Versuche, dasselbe im POW -Netzwerk (zusammengeführter Bergbau) zu tun, aber inkonsistente Anreize erleichtern den Bergarbeitern, die Vereinbarung zusammenzuarbeiten und zu nutzen (weil die Arbeit in der physischen Welt auftritt, schwieriger zu bestrafen ist Schlechte Verhaltensweisen, auch wenn Sie es verwenden, auch wenn Sie es verwenden, auch wenn Sie es verwenden, auch wenn Sie es verwenden, auch wenn Sie es verwenden, auch wenn Sie es verwenden, auch wenn Sie es verwenden.POS ist flexibler und kann von anderen Protokollen verwendet werden, da es positive (Versprechen) und negative (reduzierte) Anreize aufweist.

Die Vereinbarung über gemeinsame Sicherheitsvoraussetzungen umfasst::

Bestehende ZK -Integration

11 -Mutual Operation

Sichere und effiziente Interoperabilität ist nach wie vor ein großes Problem in der Multi -Chain -Welt.Im modularen System wird die Interoperabilität wichtiger -nicht nur zwischen anderen Ketten zu kommunizieren, aber auch für die modulare Blockchain müssen auch verschiedene Komponenten miteinander kommunizieren (wie DA und Siedlungsschichten).Daher ist es nicht mehr möglich, einen vollständigen Knoten auszuführen oder ein einzelnes Konsenszertifikat als integrierte Blockchain zu überprüfen.Dies fügt der Gleichung mehr mobile Faktoren hinzu.

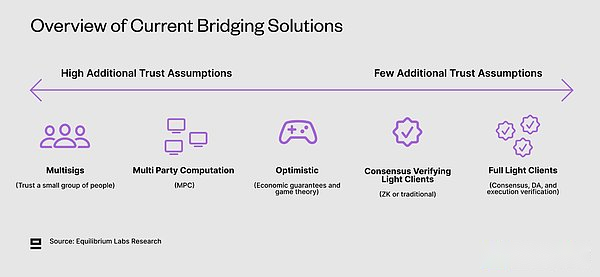

Die Interoperabilität umfasst Token -Brücken und eine normalere Nachrichtenübertragung über Blockchain.Es gibt verschiedene Optionen, die sie in Bezug auf Sicherheit, Verzögerung und Kosten unterschiedliche Anzeichen gemacht haben.Es ist sehr schwierig, diese drei zu optimieren, und es muss normalerweise mindestens eines opfern.Darüber hinaus erschweren die unterschiedlichen Standards der Kreuzkette die Umsetzung der neuen Kette.

>

Obwohl wir immer noch die klare Definition verschiedener Arten von Lichtkunden (oder Knoten) fehlen, gibt dieser Artikel von Dino (fluent & amp; modularer Medien -Co -Funder) eine gute Einführung.Heutzutage überprüfen die meisten leichten Kunden nur den Konsens, aber ideal, wir sollten leichte Kunden haben, die überprüfen und ausführen können, und DA, um die Vertrauensannahmen zu verringern.Dies ermöglicht die Sicherheit des gesamten Knotens ohne hohe Hardwareanforderungen.

>

Bestehende ZK -Integration

Das offene Problem, das ZKP lösen kann

Wann hat ZK den modularen Stapel gegessen?

Angenommen, wir können einen solchen Zustand erreichen: Die Generation von ZKP wird sehr schnell (Mit Lichtgeschwindigkeit) Und sehr billig(Fast frei)Wie wird die endgültige Situation aussehen?Mit anderen Worten -zkWannIss den modularen StapelÜberschneidung

Wir glauben im weitesten Sinne, dass es in diesem Fall zwei Dinge gibt, die richtig sind:

Die dritte Bedingung ist Privatsphäre (oder oderInformationsflussmanagement), Aber es ist komplizierter.ZKP kann für einige Datenschutzanwendungen mit Kundennachweis verwendet werden. Zukünftige Blog -Artikel potenzielles Thema.

Das Risiko unseres Papiers

Wenn wir falsch liegen, was sollen wir tun, wenn es in Zukunft weder modular noch ZK ist?Einige potenzielle Risiken unserer Papiere sind:

Die Modularisierung erhöht die Komplexität

Sowohl Benutzer als auch Entwickler stehen vor dem Wachstum der Anzahl der Ketten.Benutzer müssen Mittel über mehrere Ketten (und mehrere Brieftaschen) hinweg verwalten.Andererseits, wenn man bedenkt, dass sich der Raum noch entwickelt, sind die Stabilität und Vorhersehbarkeit von Anwendungsentwicklern schlecht, was es schwieriger macht, zu bestimmen, welche Kette aufgebaut werden soll.Sie müssen auch die Fragmentierung von Status und Liquidität berücksichtigen.Dies gilt insbesondere, denn welche Komponenten immer noch entkoppelt werden, von welchen Komponenten aussagekräftig sind und welche Komponenten an der Grenze der Kopplung getestet werden.Wir glauben, dass Benutzer abstrakte und sichere und effiziente Interoperabilitätslösungen betreiben, die der wichtigste Teil dieses Problems sind.

>

Ist ZKs Leistung gut genug?

Die unvermeidliche Tatsache ist, dass der Beweis der Erzeugung zu lang ist und die Kosten für Beweise und Überprüfung heute noch zu hoch sind.Für viele heutige Anwendungen sind wettbewerbsfähige Lösungen wie das vertrauenswürdige Ausführungsumfeld/TEE oder optimistische/verschlüsselte Wirtschaftssicherheitslösungen (Kosten) immer noch aussagekräftiger.

Wir arbeiten jedoch viel an der Softwareoptimierung und der Hardwarebeschleunigung von ZKP.Beweisen Sie, dass die Aggregation dazu beitragen wird, die Überprüfungskosten weiter zu senken, indem die Kosten auf mehrere verschiedene Parteien (niedrigere/Benutzerkosten) gespalten werden.Sie können auch die Grundschicht anpassen, um die ZKP -Überprüfung zu optimieren.Eine Herausforderung für die Beschleunigung von ZKP -Hardware besteht darin, die schnelle Entwicklung des Systems zu beweisen.Dies macht es schwierig, eine spezielle Hardware (ASIC) zu erstellen, denn wenn/wenn die Standards des zugrunde liegenden Beweissystems entwickelt werden, sind sie möglicherweise bald veraltet.

Ingonyama versucht, einige Benchmarks als Beweis für den Provenor durch vergleichbare Indikatoren zu schaffen, die als ZK -Scores bezeichnet werden.Es basiert auf den Kosten für das Ausführen von Computing und verfolgt MMOPS/Watt, wobei MMOPS die Berechnung pro Sekunde darstellt.Um das Thema weiter zu lesen, empfehlen wir Cysic- und Ingonyama -Blogs sowie Wei -Dai -Reden.

Ist ZKP eine begrenzte, versteckte private Verwendung?

ZKP kann nur verwendet werden, um die Privatsphäre des persönlichen Status zu verwirklichen, und kann nicht für den Austauschstatus verwendet werden, der von Multi -Sparties (z. B. privatem Uniswap) berechnet werden muss.FHE und MPCs müssen ebenfalls vollständig Privatsphäre sein, aber bevor sie häufiger eingesetzt werden, müssen sie viele Größenordnungen in Bezug auf Kosten und Leistung erhöhen.Mit anderen Worten, ZKP ist immer noch nützlich für einige Anwendungsfälle, die keine private Freigabe benötigen, z. B. Identitätslösungen oder Zahlung.Nicht alle Probleme müssen durch dasselbe Tool gelöst werden.

Zusammenfassen

Welche Auswirkungen haben uns das für uns?Obwohl wir jeden Tag voranschreiten, gibt es noch viel zu tun.Die dringendste Notwendigkeit zu lösen ist, wie Werte und Information sicher zwischen verschiedenen modularen Komponenten fließen, ohne Geschwindigkeit oder Kosten zu beeinträchtigen, und alle von den Endverbrauchern abstrahieren, damit sie sich nicht um die Pflege kümmern müssen, damit sie dies nicht tun Sie müssen sich um die Pflege kümmern, sie müssen sich nicht um die Pflege kümmern, damit sie sich nicht um die Pflege kümmern müssen.

Obwohl wir uns noch in der experimentellen Phase befinden, sollte die Situation im Laufe der Zeit stabil sein, wenn wir die besten Handelsoffen für jeden Anwendungsfall herausfinden.Im Gegenzug bietet es Platz für Standards (informell oder formell) und mehr Stabilität für Bauherren über diesen Ketten.

Heute gibt es aufgrund der Kosten und der Komplexität von ZKP immer noch viele Anwendungsfälle, die die verschlüsselte wirtschaftliche Sicherheit standardmäßig verwenden, und einige Anwendungsfälle erfordern die Kombination der beiden.Wenn wir jedoch effizientere Proof -Systeme und spezielle Hardware entwerfen, um die Kosten und die Verzögerung von Nachweis und Überprüfung zu senken, sollte dieser Anteil im Laufe der Zeit reduziert werden.Mit jeder Indexkosten und Geschwindigkeit werden neue Anwendungsfälle freigeschaltet.

Obwohl dieser Artikel ZKP besondere Aufmerksamkeit schenkt, interessieren wir uns auch zunehmend daran, wie die moderne kryptografische Lösung (ZKP, MPC, FHE und TEE) schließlich eine Rolle spielen wird -wir haben dies gesehen.