Autor: Fundación Lita, Traducción: Bit Chain Vision Xiaozou

«En el futuro5Durante el año, hablaremos sobre la aplicación de protocolos de conocimiento cero como la aplicación del protocolo de blockchain.El potencial liberado por los avances en los últimos años barrerá la corriente principal del cifrado.«

————Espresso sistemas CSO Jill,2021Año5luna

Desde 2021, el patrón del Certificado de Conocimiento Cero (ZK) se ha convertido en un ecosistema diverso compuesto de primaria, redes y aplicaciones en múltiples campos.Sin embargo, a pesar del desarrollo gradual de ZK, el lanzamiento de Rollup impulsado por ZK (como Starknet y Zksync Era) marcó el último progreso en el campo, para los usuarios de ZK y todo el campo de cifrado, la mayor parte del ZK sigue siendo un misterio.

Pero los tiempos están cambiando.Creemos que el cifrado de cero conocimiento es una herramienta poderosa y universal que se puede utilizar para expandir y proteger la seguridad del software.En pocas palabras, ZK es un puente utilizado en cifrado a gran escala.Si cotiza a Jill nuevamente, ya sea Web2 o Web3, cualquier cosa que involucre a prueba de conocimiento cero (ZKP) creará un gran valor (incluido el valor básico y el valor especulativo).Los mejores talentos en el campo de cifrado están tratando de actualizar la iteración, haciendo que la economía de ZK sea factible y lista.Aun así, antes de que el modelo que imaginamos se hiciera realidad, todavía había muchos en la industria.

Al comparar el uso de ZK con Bitcoin, una razón para la moneda de Internet de la bitcoin del foro de entusiastas del borde en una razón para el «oro digital» aprobado por BlackRock es que los desarrolladores y el contenido creativo de la comunidad han aumentado, y el cultivo se ha cultivado .En la actualidad, ZK existe en las burbujas en burbujas.La información está descentralizada.Parece que todos (expertos y laicos) saben lo que se demuestra el conocimiento cero, pero nadie puede describir cómo funciona realmente.

Como uno de los equipos que contribuyen al paradigma de conocimiento cero, esperamos revelar el misterio de nuestro trabajo y ayudar a una gama más amplia de audiencias a establecer una base estandarizada para el sistema ZK y las aplicaciones para promover la educación y la publicidad entre las partes relevantes y la discusión Permite que la información relevante se extienda y se extienda.

En esto, presentaremos el conocimiento básico de la prueba de conocimiento cero y la máquina virtual de conocimiento cero, resumiremos el proceso de operación de ZKVM y finalmente analizaremos los estándares de evaluación de ZKVM.

1, Cero Conocimiento Prueba de conocimiento básico

¿Qué es el certificado de conocimiento cero (ZKP)?

En resumen, ZKP permite que una de las partes (a prueba de prover) demuestre al otro lado (verificador de verificador) que saben algo, pero que no necesitan divulgar el contenido específico o cualquier otra información del asunto.Más específicamente, ZKP prueba un párrafo de datos o conciencia de los resultados del cálculo sin revelar los datos o el contenido de entrada.El proceso de creación de certificación de conocimiento cero implica una serie de modelos matemáticos y la conversión de los resultados del cálculo en la ejecución exitosa del código de prueba.

En algunos casos, la carga de trabajo requerida para verificar que la prueba de la conversión algebraica múltiple y la construcción criptográfica sea menor que la carga de trabajo requerida para los cálculos de operación.Es esta combinación única de seguridad y escalabilidad que ha hecho que cero el cifrado de conocimiento sea una herramienta poderosa.

Cardíaca: Cero conocimiento simplicidad demostración de conocimiento no interactiva

· Confiar en el proceso de configuración inicial (confiable o increíble) para establecer parámetros para la verificación

· Al menos una interacción entre la prueba requerida y la verificación

· Dar menos y fácil de verificar

· Rollup como Zksync, Scroll y Linea utiliza una prueba basada en Snark

jerguero: Expansión cero -conocimiento y demostración de conocimiento transparenteDesolado

· No es necesario confiar en

· Cree un sistema verificable en el que no sea necesario confiar utilizando la aleatoriedad que puede verificarse públicamente, es decir, para generar parámetros aleatorios que se puede demostrar que prueban y verifican así, proporcionando así una alta transparencia.

· Altamente escalable, porque pueden generar y verificar la prueba rápidamente (no siempre), incluso si el testimonio subyacente (datos) es grande.

· Sin interacción entre la prueba y la verificación

· El precio es que Stark generará una mayor prueba, lo que es más difícil de verificar que Snark.

· La prueba es más difícil de verificar que algunas pruebas de Zksnark, pero es más fácil de verificar en comparación con otras pruebas.

· Starknet y ZKVM (como Lita, RISC Zero y Labs Buccinto) usan Stark.

(Aviso:Puente sucintousarGruñido,peroSP1Residencia enRígidoAcuerdo)

Vale la pena señalar que todos los Starks son sarcásticos, pero no todos los snarks son marcados.

2Qué esZKVMIntersección

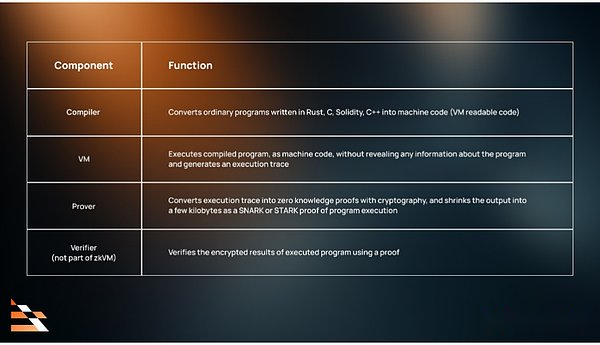

Virtual Machine (VM) es un programa para ejecutar programas.En el contexto, ZKVM es una computadora virtual, que se implementa como un sistema, circuito general o herramienta que genera una prueba de conocimiento cero para generar ZKVM para cualquier programa o cálculo.

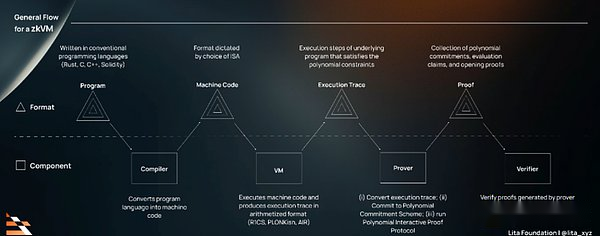

ZKVM no requiere aprendizaje de matemáticas complejas y diseño criptográfico y codificación ZK, de modo que cualquier desarrollador pueda realizar programas escritos en su lenguaje favorito y generar ZKP (certificado de conocimiento cero), que es más fácil de interactuar e interactuar con cero conocimiento.En un sentido amplio, la mayoría de ZKVM significa que la cadena de herramientas del compilador y el sistema de certificación que incluye máquinas virtuales conectadas al programa de ejecución, no solo la máquina virtual en sí.A continuación, resumimos los componentes y funciones principales de ZKVM:

>

El diseño y la implementación de cada componente están controlados por la elección de la prueba de ZKVM (Snarks o Starks) y la arquitectura del conjunto de instrucciones (ISA).Tradicionalmente, ISA especifica el orden de operación de las capacidades de la CPU (tipo de datos, registro, memoria, etc.) y la CPU ejecutada al realizar un programa.En el contexto, ISA determina el código de la máquina que puede explicarse y ejecutar por VM.Elija ISA puede generar diferencias fundamentales en la accesibilidad y la disponibilidad de ZKVM, y demostrar la velocidad y la eficiencia del proceso de procesamiento, y apoyar la construcción de cualquier ZKVM.

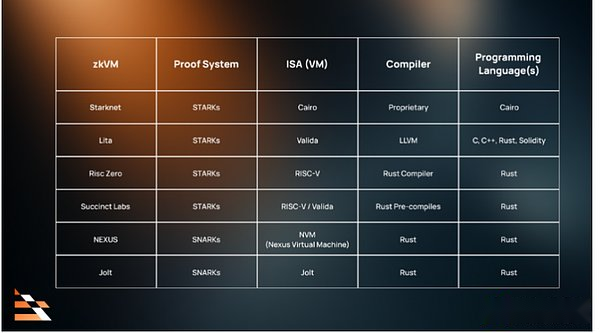

Aquí hay algunos ejemplos de ZKVM y sus componentes, solo para referencia.

>

Ahora, nos centraremos en la interacción de alto nivel entre cada componente para que podamos proporcionar un marco en los artículos posteriores para comprender el álgebra y el proceso de cifrado y el equilibrio de diseño de ZKVM.

3AbstractoZKVMproceso

La siguiente figura es un diagrama de flujo ZKVM abstracto y general.

>

El proceso de ZKVM es generalmente el siguiente:

(1) Fase de compilación

El compilador primero compila el programa escrito por los idiomas tradicionales (C, C ++, Rust, Solidity) en un código de máquina.El formato del código de la máquina está determinado por la ISA seleccionada.

(2.VMescenario

VM ejecuta el código de la máquina y genera el seguimiento de la ejecución, que es una serie de pasos del programa subyacente.Su formato está determinado por la selección y las restricciones polinomiales del algoritmo.Los algoritmos comunes incluyen R1CS en Groth16, el algoritmo Plonkish en Halo2 y el aire en Plonky2 y Plonky3.

(3) Fase de verificación

El comprobante recibe el seguimiento y lo expresa como un conjunto de polinomas restringidos por un conjunto de restricciones, que se convierte esencialmente en el álgebra por el hecho de que los hechos del mapeo matemático se convierten.

Proversos usan el esquema de compromiso polinómico (PCS) para enviar estos polinomios.El plan de compromiso es un acuerdo que le permite al prueba crear algunos datos X de huellas digitales, que se denomina compromiso con X, y luego usa la promesa a X para probar los hechos sobre X sin filtrar el contenido de X.PCS es la huella digital, la versión concisa de «procesamiento previo» de la restricción calculada.Esto permite que los pruebas usen el valor aleatorio propuesto por el verificado por el verificado por la persona de verificación para probar los hechos del cálculo, y ahora está representado por ecuaciones polinomiales.

El comprobante ejecuta una interacción polinomial Oracle Prueba (PIOP) para demostrar que el polinomio presentado por la prueba representa la trayectoria de ejecución que cumple con las restricciones dadas.PIOP es un protocolo de prueba interactiva que envía un compromiso con el polinomio. manera.

Aplicación inspiradora Fiat-Shamir;En la criptografía, la inspiración FIAAT-Shamir convierte el conocimiento interactivo para demostrar las firmas digitales para la verificación.Este paso está encriptado para probar y convertirlo en una prueba de conocimiento cero.

El prueba debe persuadir a la persona de verificación, y la evaluación polinomial afirmada se envía al verificación es correcta.Para hacer esto, el comprobante genera un certificado de «evaluación» o «apertura», que proporciona el esquema de compromiso polinómico (huella digital).

(4) Etapa de verificación

Verifinas Verifique la procedencia siguiendo el acuerdo de verificación del sistema PROOM, ya sea utilizando restricciones o promesas.Las verificaciones aceptan o rechazan los resultados en función de la validez de la prueba.

En resumen, ZKVM ha demostrado que hay algunas entradas para los procedimientos dados, los resultados dados y las condiciones iniciales de Dadas, de modo que el programa genera un resultado determinado de las condiciones iniciales dadas.Podemos combinar esta declaración con el proceso para obtener la siguiente descripción de ZKVM.

ZKVMProbar que demostrará que para darVMEl programa y la salida dada tienen algunas entradas, lo que resulta en un programa determinado enVMUna salida dada durante la ejecución.

4,EvaluarZKVM

Evaluamos cuál es el estándar de ZKVM?En otras palabras, ¿qué circunstancias debemos decir que un ZKVM es mejor que otro?De hecho, la respuesta depende del caso de uso.

La investigación de mercado de Lita muestra que para la mayoría de los casos de uso comercial, los atributos más importantes entre la velocidad, la eficiencia y la simplicidad son la velocidad o la eficiencia del tiempo central, dependiendo de la aplicación.Algunas aplicaciones son sensibles al precio y esperan optimizar el proceso de prueba en un bajo consumo de energía y bajo costo.Otras aplicaciones, especialmente aplicaciones financieras o relacionadas con la transacción, son muy sensibles a la demora y necesitan optimizar la velocidad.

La mayoría del rendimiento público está más preocupado por la velocidad.También hay algunos atributos importantes que pueden medir la confiabilidad de ZKVM, la mayoría de ellos no cumplen con los estándares de producción, incluso las empresas antiguas que líder del mercado.

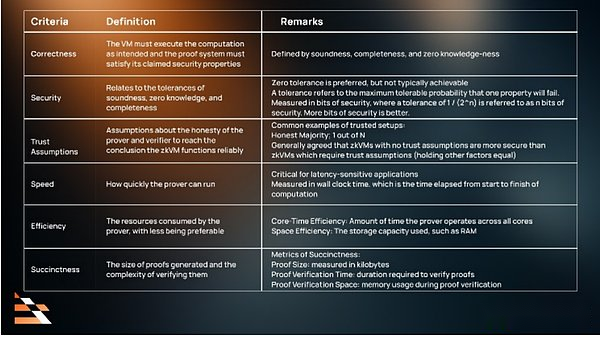

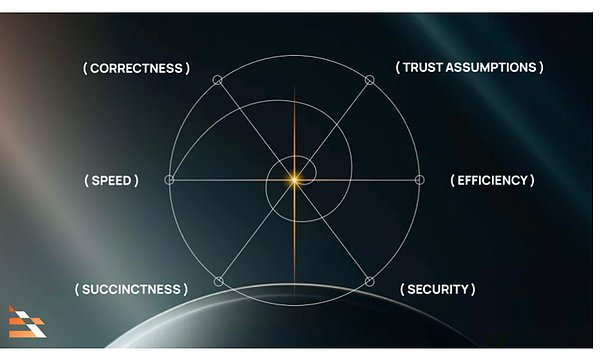

Sugerimos que ZKVM se evaluará de acuerdo con los siguientes estándares, y se divide en dos pequeñas categorías:

>

Línea base: se usa para medirZKVMFiabilidad

· Corrección

· Seguridad

· Supongo de confianza

Rendimiento: utilizado para medirZKVMCapacidad

· eficiencia

· velocidad

· Simple

(1) Línea base: corrección, seguridad y supuestos de confianza

Al evaluar el ZKVM de la aplicación de tareas clave, la corrección y la seguridad deben usarse como punto de referencia.Hay suficientes razones para tener confianza en la corrección y tener suficiente seguridad de declaración.Además, para las aplicaciones, las suposiciones de confianza deben ser lo suficientemente débiles.

Sin estos atributos, ZKVM puede ser más inútil para aplicaciones que inútiles, ya que es posible que no pueda ejecutarse de acuerdo con la forma especificada y hacer que los usuarios estén expuestos a ataques de piratería y vulnerabilidad.

Exactitud

· VM debe calcularse como se esperaba

· Demuestre que el sistema debe cumplir con los atributos de seguridad que reclaman

La corrección contiene tres atributos principales:

· Estabilidad: el sistema de prueba es real, por lo que todo lo que prueba es cierto.Los verificadores se negaron a aceptar la evidencia de declaraciones falsas, y solo aceptaron los resultados del cálculo de los resultados del cálculo real.

· Finalización: demuestre que el sistema está completo y puede probar todas las declaraciones reales.Si el comprobante afirma que puede probar el resultado del cálculo, debe poder generar pruebas aceptables que verifican.

· Prueba de conocimiento cero: en comparación con los resultados en sí, tener una prueba no puede revelar más información sobre el cálculo de la entrada.

Puede tener integridad sin estabilidad.Y también puede tener un sonido pero no integración. completo.

Seguridad

· Tolerancia relacionada, integridad y certificado de conocimiento cero

En la práctica, los tres atributos correctos tienen diferencias públicas no cisas.Esto significa que todas las pruebas son probabilidad estadística de corrección, no absolutamente certeza.La tolerancia se refiere a la probabilidad de tolerancia máxima de una falla del atributo.La diferencia de cero gong es, por supuesto, ideal, pero en la práctica, ZKVM no ha logrado la diferencia pública cero en todos estos atributos.La estabilidad y la integridad perfecta parecen ser compatibles con la simplicidad, y no hay métodos conocidos para lograr una prueba perfecta de conocimiento cero.Un método común para medir la seguridad se basa en bit de seguridad, donde la tolerancia de 1 / (2^n) se llama seguridad de n bit.Cuanto mayor sea la broca, mejor será la seguridad.

Si un ZKVM es completamente correcto, no significa necesariamente que sea confiable.La circularidad solo significa que ZKVM cumple con los atributos de seguridad dentro del alcance de la tolerancia de su reclamo.Esto no significa que la tolerancia sea lo suficientemente baja como para ingresar al mercado.Además, si ZKVM es lo suficientemente seguro, no significa que sea correcta.Solo cuando ZKVM es completamente correcto y seguro, ¿puede ZKVM ser confiable dentro del rango de tolerancia reclamado?

Suposición

· Suponga la integridad de la prueba y la verificación como la verificación, para sacar la conclusión de la operación confiable de ZKVM.

Cuando ZKVM tiene los supuestos de confianza, generalmente se adopta la forma de configuración confiable.Antes de usar el sistema de prueba para generar la primera prueba, el proceso de configuración del sistema de prueba ZK se ejecutará una vez para generar alguna información llamada «Configuración de datos».Durante el proceso de configuración de crédito, una o más individuos generan cierta aleatoriedad.

Hay dos modelos de supuestos de confianza comunes en la práctica.

Los supuestos hipotéticos de la confianza «honesta» muestran que más de la mitad de las personas con N, más de la mitad de las personas se desempeñan honestamente en algunas interacciones específicas con el sistema.

La confianza «1 / n» supone que entre un grupo de personas con N, al menos una de estas personas muestra honestidad en algunas interacciones específicas con el sistema.

En general, se cree que bajo otras condiciones, ZKVM, que no confía en suposiciones que ZKVM, que debe confiarse.

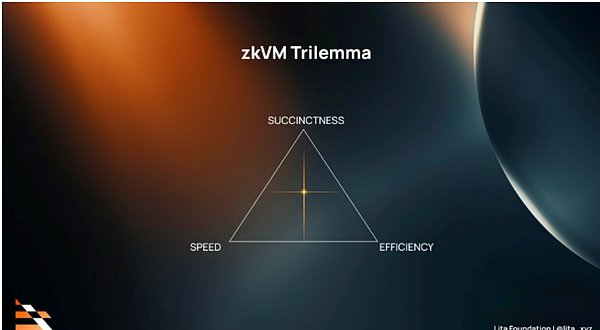

(2.ZKVMTres dilema:ZKVMVelocidad media, equilibrio de eficiencia y simplicidad

>

La velocidad, la eficiencia y la simplicidad son atributos escalables.Todos estos factores aumentarán el costo del usuario final de ZKVM.Cómo sopesarlos en la evaluación depende de la aplicación.En general, la solución más rápida no es la más efectiva o más simple, y la solución más simple no es la más rápida o más efectiva, etc.Antes de explicar la relación entre ellos, definamos cada atributo.

velocidad

· ¿Qué tan rápido es la prueba de la prueba de la prueba?

· Calcule en la hora del reloj, es decir, calcule el tiempo desde el principio hasta el final

La velocidad debe definirse y medirse de acuerdo con el programa de prueba específico, la entrada y el sistema para garantizar que la velocidad pueda evaluarse cuantitativamente.Este indicador es crucial para las aplicaciones retrasadas.

eficiencia

· Cuanto menos recurso consumido por el prueba, mejor.

· Es similar al tiempo del usuario, es decir, el tiempo de la computadora dedicado al código del programa.

Los pruebas consumen dos recursos: tiempo y espacio del núcleo.Por lo tanto, la eficiencia se puede subdividir en la eficiencia del tiempo central y la eficiencia espacial.

Eficiencia de tiempo del núcleo: Prover se multiplica por el tiempo promedio que ejecuta todos los núcleos para ejecutar el núcleo del Prover.

Para un prover de un solo puntaje, el consumo de tiempo y la velocidad del núcleo son lo mismo.Para una función de múltiples citas que se ejecuta en un sistema de múltiples cine, el consumo y la velocidad del tiempo del núcleo no son los mismos.Si un programa hace un uso completo de 5 kernel o hilos en 5 segundos, este será un tiempo de usuario de 25 segundos y 5 segundos del reloj.

Eficiencia del espacio: se refiere a la capacidad de almacenamiento utilizada, como la RAM.

Es muy interesante usar el tiempo de usuario como la energía consumida al ejecutar la informática.Con casi todos los núcleos utilizados por completo, el consumo de energía de la CPU debe ser relativamente constante.En este caso, el tiempo de usuario restringido por la CPU, que es utilizado principalmente por el modo de usuario, debe ser más o menos la proporción lineal de la vidada (energía) consumida por la ejecución del código.

Desde la perspectiva de cualquier operación de prueba suficiente, ahorrar el consumo de energía o el uso de los recursos informáticos debería ser un problema interesante, porque el costo de energía probado (o los costos de computación en la nube) es un costo operativo considerable.Por estas razones, el tiempo del usuario es una medida interesante.Un costo a prueba de bajo permite a los proveedores de servicios pasar los precios más bajos a los clientes sensibles a los costos.

Ambas eficiencia están relacionadas con la cantidad de fondos utilizados en el proceso de prueba y la cantidad de fondos utilizados en el proceso de prueba, y la cantidad de fondos está relacionada con el costo financiero de la prueba.Para hacer la definición de eficiencia de medición, esta definición debe estar relacionada con uno o más procedimientos de prueba, una o más entradas de prueba de cada programa y uno o más sistemas de prueba.

Sencillez

· El tamaño de la prueba y la complejidad de la verificación

La simplicidad es una combinación de tres indicadores diferentes.

· Tamaño probado: el tamaño físico de la prueba generalmente está unido por miles de bytes.

· Tiempo de verificación de prueba: el tiempo requerido para verificar la prueba.

Demuestre el espacio de verificación: prueba del uso de la memoria durante la verificación.

La verificación suele ser una operación de un solo cine, por lo que en esta situación, la velocidad y la eficiencia del tiempo del núcleo suelen ser una cosa.Al igual que la velocidad y la eficiencia, la definición de concisión requiere especificar los procedimientos de prueba, la entrada de prueba y los sistemas de prueba.

Después de definir cada atributo de rendimiento, demostraremos el impacto de optimizar un atributo en lugar de otros atributos.

· Velocidad: la prueba rápida de prueba causa una mayor prueba, pero la velocidad de verificación probada es más lenta.Cuantos más recursos se generan, menor es la eficiencia.

· Simple: Prover necesita más tiempo para comprimir la prueba.Pero la prueba de verificación es rápida.Cuanto más concisa sea la prueba, mayores serán los gastos de cálculo.

· Eficiencia: para maximizar el uso del uso de recursos, disminuirá la velocidad de la prueba y reducirá la simplicidad de la prueba.

En términos generales, la optimización significa que, por otro lado, no está optimizado, por lo que se necesita un análisis multimensional para seleccionar la mejor solución sobre la base de los casos.

Una buena manera de sopesar estos atributos en la evaluación puede ser definir un grado aceptable para cada atributo, y luego determinar qué atributos son los más importantes.El atributo más importante debe optimizarse, al tiempo que mantiene un buen nivel en todos los demás atributos.

A continuación resumimos los diversos atributos y sus consideraciones clave:

>