Autor: Zeke, YBB Capital Fuente: Medio Traducción: Shan Oba, Bit Chain Vision

Prefacio

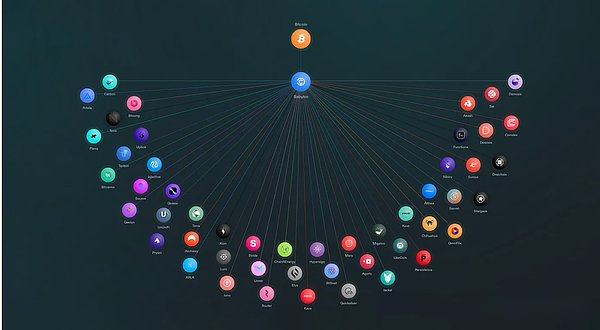

En la era de la cadena de bloques modular dirigida por Taigo, proporcionar servicios de seguridad al integrar las capas de disponibilidad de datos (DA) ya no es un concepto nuevo.En la actualidad, el concepto de compartir la seguridad introducida a través de Promedge proporciona una nueva dimensión para el espacio modular.Utiliza el potencial de «oro digital y plata» para proporcionar una garantía de Bitcoin o Ethereum a la seguridad de muchos acuerdos de blockchain y cadenas públicas.Esta historia es bastante magnífica porque no solo libera la liquidez de billones de dólares en activos, sino también el elemento clave de las soluciones de expansión futuras.Por ejemplo, el recientemente recaudado una gran cantidad de fondos de $ 70 millones en Babilonia Babilonia, y Ethereum volvió a presentar el Eigenlayer recaudó $ 100 millones en fondos, lo que muestra que la compañía líder de capital de riesgo tiene un fuerte apoyo para el campo.

Sin embargo, el desarrollo de estas situaciones también ha causado serias preocupaciones.Si la modularización es la solución final de extensión y estos protocolos son un componente clave de la solución, es probable que bloqueen una gran cantidad de BTC y ETH.Esto trae la cuestión de seguridad del acuerdo en sí.¿La compleja estratificación formada por muchos protocolos de LSD (derivados de estaca de líquido) y LRT (tokens de rollo de capa 2) se convertirá en el cisne negro más grande en la cadena de bloques en el futuro?¿Es razonable su lógica comercial?Dado que hemos analizado Eigenlayer en artículos anteriores, la discusión a continuación se concentrará principalmente en Babilonia para resolver estos problemas.

Expandir el consenso de seguridad

Bitcoin y Ethereum son, sin duda, la cadena de bloques pública más valiosa actual.La seguridad, la descentralización y el consenso de valor que han acumulado durante muchos años son las razones principales por las que siempre han parado en el pináculo del mundo blockchain.Estas son una calidad rara que otras cadenas isteriores son difíciles de copiar.La idea central de la modularidad es «alquilar» esta calidad a los necesitados.En el método modular actual, hay dos facciones principales:

La primera facción utiliza una capa lo suficientemente segura (generalmente Ethereum) como las tres capas inferiores del fondo o parte de la capa funcional de rollups.Este esquema tiene la mayor seguridad y legitimidad y puede absorber los recursos del ecosistema principal de la cadena.Sin embargo, para rollups específicos (cadena de aplicación, cadena de cola larga, etc.), el rendimiento y el costo pueden no ser particularmente amigables.

La segunda facción tiene como objetivo crear una mejor existencia cerca de Bitcoin y Ethereum, como Celestia.Celestia logra este objetivo mediante el uso de la arquitectura de la función DA pura, los requisitos mínimos de hardware de nodo y los costos de gas más bajos.Este método simplificado está diseñado para crear una capa DA que coincida con la seguridad y la descentralización de Ethereum, y al mismo tiempo proporcionar un fuerte rendimiento en el corto período de tiempo.La desventaja de este método es que su seguridad y descentralización tardan un período de tiempo en hacer un uso completo y carecen de legitimidad cuando compiten directamente con Ethereum, lo que lleva al rechazo de la comunidad de Ethereum.

Los terceros tipos en esta facción incluyen Babilonia y características.Utilizan el concepto central de los derechos e intereses (POS) para crear servicios de seguridad compartidos utilizando el valor de activos de Bitcoin o Ethereum.En comparación con los dos primeros, esta es una existencia más neutral.Su ventaja es que hereda la legitimidad y la seguridad, y también proporciona un valor más práctico para los activos de la cadena principal, y proporciona una mayor flexibilidad.

El potencial del oro digital

Independientemente de la lógica subyacente de cualquier mecanismo de consenso, la seguridad de la cadena de bloques depende en gran medida de apoyar sus recursos.La cadena POW requiere una gran cantidad de hardware y electricidad, mientras que POS depende del valor de los activos prometidos.Bitcoin en sí es compatible con una red de prisioneros de guerra extremadamente grandes, lo que lo convierte en la existencia más segura en todo el campo blockchain.Sin embargo, como una cadena pública en circulación de $ 1.39 billones y ocupando la mitad del mercado de blockchain, su utilización de activos se limita principalmente a la transferencia y al pago de gas.

Para la otra mitad del mundo de blockchain, especialmente después de que Ethereum se convierte en POS después de la actualización en Shanghai, se puede decir que la mayoría de las cadenas públicas usan diferentes arquitecturas POS para alcanzar el consenso por defecto.Sin embargo, las nuevas cadenas heterogéneas a menudo no pueden atraer una gran cantidad de compromiso de capital, lo que causa cuestionamiento de su seguridad.En la era de la modularización actual, la región del cosmos y varias soluciones de capa 2 pueden compensarse utilizando varias capas DA, pero esto a menudo está a costa de la autonomía.Para la mayoría de los mecanismos POS antiguos o cadenas de alianza, generalmente no es práctico usar Ethereum o Celestia como la capa DA.Babylon 的价值在于通过使用 BTC 质押为 PoS 链提供保护来填补这一空白。正如人类使用黄金来支持纸币的价值一样,比特币非常适合在区块链世界中扮演这一角色。

从0到1

释放“数字黄金”一直是区块链领域最雄心勃勃但最难实现的目标。从早期的侧链、闪电网络、桥接代币到如今的 Runes 和 BTC Layer 2,每种解决方案都有其固有的缺陷。Si Babilonia está diseñada para usar la seguridad de Bitcoin, entonces la solución centralizada que introduce la introducción de supuestos de fideicomiso tercero debe excluirse primero.Entre las opciones restantes, las runas y las redes de rayos (limitadas al lento progreso del desarrollo) actualmente solo tienen capacidades de emisión de activos.这意味着 Babylon 需要设计自己的“扩容解决方案”,以实现原生比特币质押从 0 到 1。

Los elementos básicos actuales disponibles para Bitcoin son esencialmente los siguientes: 1. Modelo UTXO, 2. Time Stamp, 3. Varios métodos de firma, 4. Código operativo básico.鉴于比特币的可编程性和数据承载能力有限,Babylon 的解决方案基于极简主义原则。En Bitcoin, se necesita la función básica del contrato de compromiso, lo que significa que el compromiso, la reducción, las recompensas y la recuperación de BTC se manejan en la cadena principal.一旦实现了这个 0 到 1,Cosmos 区域就可以处理更复杂的需求。然而,一个关键问题仍然存在:如何将PoS链数据记录到主链上?

远程质押

UTXO(Unspent Transaction Outputs)是中本聪为比特币设计的交易模型。核心思想非常简单:交易只是资金的进出,因此整个交易系统可以用输入和输出来表示。UTXO 代表进入但未完全花费的资金部分,因此保留为未花费的交易输出(即未支付的比特币)。Todo el libro mayor de Bitcoin es esencialmente la colección de UTXO, que registra el estado de cada UTXO para administrar la propiedad y la circulación de Bitcoin.每笔交易都会花费旧的 UTXO 并生成新的 UTXO。Debido a su potencial de escalabilidad inherente, UTXO se ha convertido naturalmente en el punto de partida de muchas soluciones de expansión nativa.Por ejemplo,

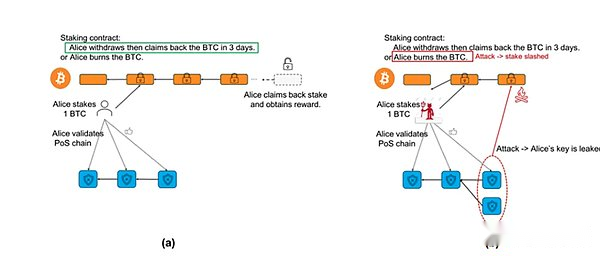

Babilonia también necesita usar UTXO para implementar el contrato de estaca (Babilonia se llama estaca remota, es decir, la seguridad de Bitcoin se transmite a la cadena POS a través de la capa media).La implementación del contrato se puede dividir en cuatro pasos, que combina hábilmente el código operativo existente:

Lear fondos

用户将资金发送到由多重签名控制的地址。A través de OP_CTV (OP_CHECKTempLLINGIFY, la creación de una plantilla de negociación pre -definida puede garantizar que la transacción solo se pueda ejecutar de acuerdo con estructuras y condiciones específicas), y el contrato puede especificar que estos fondos solo pueden usarse bajo ciertas condiciones.Una vez que los fondos estén bloqueados, se generará un nuevo UTXO, lo que indica que estos fondos se han prometido.

Verificación condicional

Al llamar a OP_CSV (OP_CHECKSOCHENCEVERIFY, el bloqueo de tiempo relativo puede establecer el bloqueo de tiempo relativo de acuerdo con el número de serie de la transacción, lo que significa que UTXO solo se puede gastar después de un cierto tiempo o bloqueo relativo), y el bloqueo de tiempo puede ser logrado.Combinada con OP_CTV, comprometa y cancele la compromiso (permitiendo que los comprometidos bloqueen UTXO después de que se cumpla el período de compromiso) y se corte (si el comportamiento malicioso del compromiso se ve forzado, el UTXO lo cuesta a la dirección de bloqueo, para que no pueda costar it), similar a la dirección del agujero negro).

>

Actualización estatal

Siempre que el usuario se comprometa o retire los fondos de compromiso, involucra la creación y el gasto UTXO.La nueva salida de transacción genera un nuevo UTXO, y el antiguo UTXO está marcado como se ha gastado.De esta manera, cada transacción y flujo de capital se registrará con precisión en la cadena de bloques para garantizar la transparencia y la seguridad.

Distribución de recompensas

El contrato se calcula en función del monto de la compromiso y el período de compromiso y se asigna generando un nuevo UTXO.Una vez que cumple con condiciones específicas, estas recompensas se pueden desbloquear y gastarse a través de condiciones de script.

Marca de tiempo

Después de establecer un contrato de estaca nativo, considere naturalmente registrar los problemas de los eventos históricos de la cadena externa.En el Libro Blanco de Nakamoto, Bitcoin Blockchain introdujo el concepto de sello de tiempo respaldado por POW, proporcionando un orden irreversible para el evento.En los casos de uso nativo de Bitcoin, estos incidentes se refieren a varias transacciones realizadas en la cuenta de clasificación.Hoy, para mejorar la seguridad de otras cadenas POS, Bitcoin también se puede usar para agregar una marca de tiempo a los eventos en la cadena de bloques externa.Cada vez que ocurren dichos incidentes, las transacciones enviadas a los mineros, y luego los mineros los insertan en la clasificación de Bitcoin, agregando así una marca de tiempo al incidente.Estas marcas de tiempo pueden resolver varios problemas de seguridad de la cadena de bloques.El concepto general de agregar marcas de tiempo al evento en la subcadena se llama «punto de control», y las transacciones utilizadas para agregar marcas de tiempo se denominan transacciones de punto de control.Específicamente, la marca de tiempo en Bitcoin Blockchain tiene las siguientes características importantes:

-

Formato de tiempo: Registros de sellos de tiempo de 00:00:00 UTC El 1 de enero de 1970, este formato se llama Time o Posix Time.

-

Usos: El objetivo principal de la marca de tiempo es marcar el tiempo de bloqueo del bloque, ayudar a los nodos a determinar el orden del bloque y ayudar al difícil mecanismo de ajuste de la red.

-

Tiempo de tiempo y ajuste de dificultad: la red de bitcoin es difícil de minificar la dificultad minera cada dos semanas o cada bloque de 2016.La marca de tiempo juega un papel vital en este proceso, porque la red ajusta la dificultad de acuerdo con el tiempo de generación total de los bloques recientes de 2016 para garantizar que se generen nuevos bloques cada 10 minutos.

-

Verificación efectiva: cuando el nodo recibe un nuevo bloque, verificará la marca de tiempo.La marca de tiempo del nuevo bloque debe ser mayor que el tiempo medio de los bloques anteriores, y no debe exceder el tiempo de red durante más de 120 minutos (las próximas 2 horas).

El servidor de sellos de tiempo es un nuevo primitivo definido por Babilonia.El servidor es el nivel superior de toda la arquitectura de Babilonia y es la fuente principal de confianza.

>

Arquitectura de tres capas de Babilonia

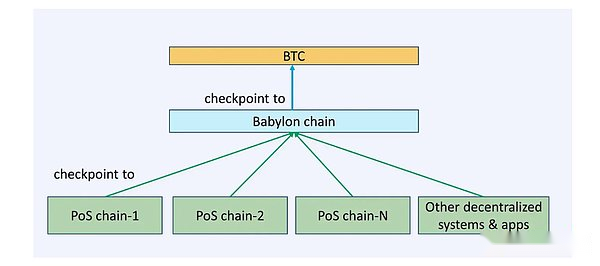

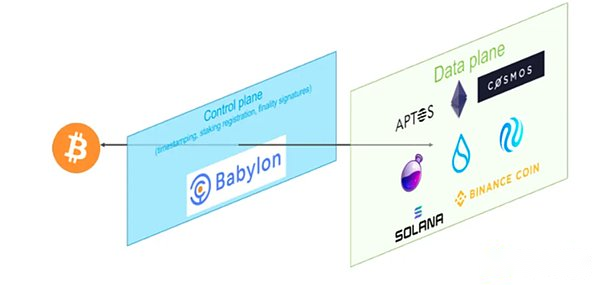

Como se muestra en la figura, la arquitectura general de Babilonia se puede dividir en tres capas: Bitcoin (como servidor de marca de tiempo), Babilonia (zona cosmos como la capa media) y la cadena POS como la capa de demanda.Babilonia se refiere a los dos últimos como planos de control (Babilonia en sí) y plano de datos (varias cadenas de consumo de POS).

>

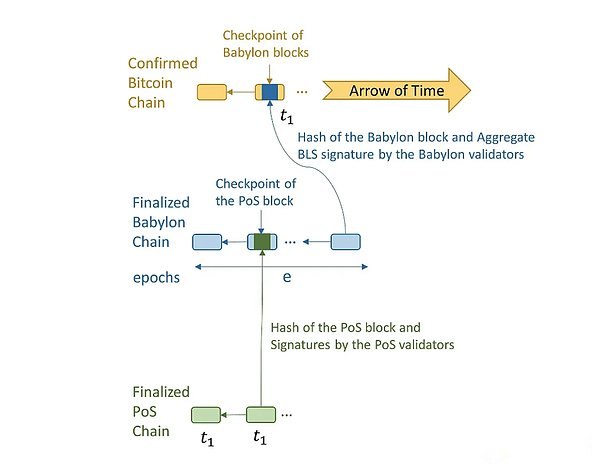

Después de comprender la implementación básica de la confianza del acuerdo, estudiemos cómo la Babilonia misma usa el área de Cosmos para conectar los dos extremos.Según una explicación detallada del laboratorio TSE en la Universidad de Babilonia de Stanford, Babilonia puede recibir el flujo de puntos de control de múltiples cadenas de POS y fusionar estos puntos de control a Bitcoin.Al usar la firma de agregación del dispositivo de verificación de Babilonia, el tamaño del punto de control se puede minimizar, y la frecuencia de estos puntos de control se puede controlar permitiendo que el dispositivo de verificación de Babilonia cambie solo una vez un período de cada período.

Los vérmicos de varias cadenas POS descargan Babilon Block para verificar si su punto de control POS está incluido en el bloque de Babilonia inspeccionado por Bitcoin.Esto permite que la cadena POS detecte diferencias.Los componentes principales del protocolo son los siguientes:

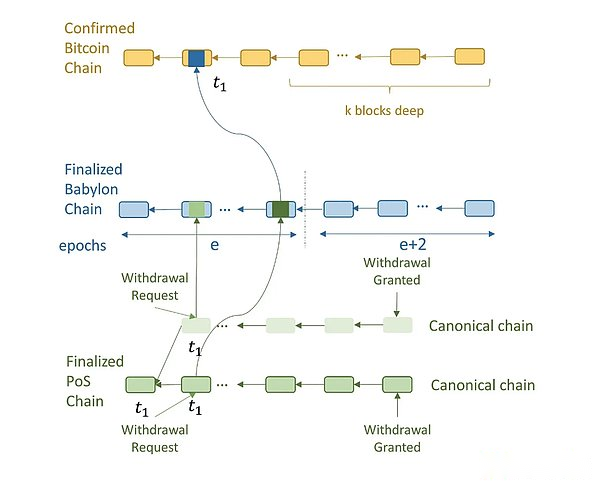

EnControl: Bitcoin solo verifica el último bloque de la era babilónica.El punto de control consiste en el valor hash del bloque y la firma BLS de una sola agregación, que corresponde a la firma de dos tercios de la mayoría depende del bloque.La estación de inspección babilónica también incluye la época.Los bloques POS pueden asignar marcas de tiempo de bitcoin a través del punto de control de Babilonia.Por ejemplo, los dos primeros bloques de POS se configuran mediante la configuración del bloque de Babilonia, y luego el punto de control de ajuste del bloque Bitcoin con una marca de tiempo a T_3.Por lo tanto, a estos bloques POS se les asigna la marca de tiempo de Bitcoin T_3.

EnEspecificar la cadena POS: Cuando la cadena POS es de la bifurcación, la cadena temprana de la marca de tiempo se considera una cadena POS estándar.Si las dos horquillas tienen la misma marca de tiempo, el sorteo se romperá, lo que ayudará a los bloques de OP que conducen al punto de control anterior en Babilonia.

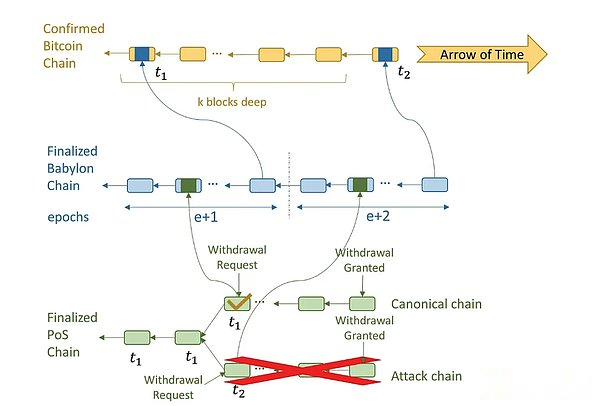

EnReglas de retiro: Para retirarse, la persona de verificación envía solicitudes de retiro a la cadena POS.Luego, el bloque POS que contiene la solicitud de retiro será verificado por la Babilonia, y luego se verificará el bitcoin y la marca de tiempo T_1 se asignará para ello.Una vez que la marca de tiempo es T_1, el bloque de bitcoin alcanza la profundidad de K, la cadena POS se aprobará en la cadena POS.Si la verificación de la equidad de retiro intenta realizar un ataque remoto, al bloque en la cadena de ataque solo se le puede asignar la marca de tiempo posterior a T_1.Esto se debe a que el bloque de bitcoin de la marca de tiempo T_1 no se puede enrollar una vez que alcanza la profundidad K.Al observar el orden de estos puntos de control en Bitcoin, el cliente POS puede distinguir entre cadenas estandarizadas y cadenas de ataque e ignorar este último.

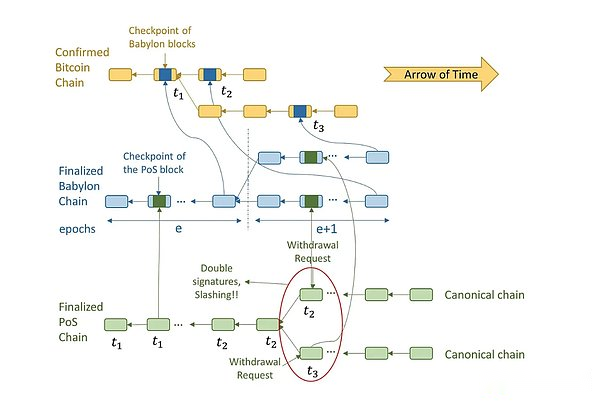

EnReducción de reglas: Si la persona de verificación no retira sus derechos e intereses después de que se detecte el ataque, se puede cortar debido al bloque POS del conflicto de doble firma.Las verificaciones de POS maliciosas saben que si esperan que la solicitud de retiro sea aprobada antes de lanzar un ataque de largo rango, no pueden engañar a los clientes que pueden consultar Bitcoin para identificar la cadena estándar.Por lo tanto, pueden dividir la cadena POS y, al mismo tiempo, asignar la marca de tiempo de Bitcoin a los bloques en la cadena POS estándar.Estas verificaciones de POS cooperan con el dispositivo de verificación de Babilonia maliciosa y los mineros de bitcoin para bifinnn el babilonte y el bitcoin, y reemplazan la marca de tiempo al bloque bitcoin de T_2 a otro sello de bloque al bloque T_3.Desde la perspectiva del cliente POS posterior, esto cambiará la cadena POS estándar de la cadena superior a la cadena inferior.Aunque este es un ataque de seguridad exitoso.

· Las reglas de suspensión del punto de control POS no están disponibles: las verificaciones de POS deben suspender su cadena POS al observar el punto de control POS que no está disponible en Babilonia.Los puntos de control POS no disponibles se definen como el valor hash firmado por dos tercios de las verificaciones de POS, que se dice que corresponden a bloques POS que no se pueden observar.Si el dispositivo de verificación POS no suspende la cadena POS al observar el punto de control no disponible, el atacante puede revelar la cadena de ataque que no podría estar disponible antes, para cambiar la cadena de especificaciones en la vista futura del cliente.Esto se debe a que el punto de control de la cadena de sombras más tarde revelado en el momento de Babilonia era anterior.Las reglas de suspensión mencionadas anteriormente explican por qué requerimos los valores de hash de bloque POS como punto de control.Si estos puntos de control no están firmados, cualquier atacante puede enviar valores hash, alegando que es el valor hash del punto de control del bloque POS que no está disponible en Babilonia.El dispositivo de verificación POS debe estar suspendido en el punto de control.Tenga en cuenta que la cadena POS no disponible es un desafío: requiere un compromiso de al menos dos tercios de los autenticantes POS para firmar en el bloque POS sin proporcionar datos de verificaciones honestas.Sin embargo, en el ataque asumido anterior, los oponentes maliciosos suspendieron la cadena POS sin dañar un solo dispositivo de verificación.Para evitar tales ataques, requerimos que el punto de control de POS firme en dos tercios de las verificaciones de POS.Por lo tanto, a menos que se dañen dos tercios del dispositivo de verificación POS, no habrá puntos de control no disponibles en la Babilonia.Requiere un compromiso de al menos dos tercios de las verificaciones de POS para firmar el bloque POS sin proporcionar datos de verificaciones honestas.Sin embargo, en el ataque asumido anterior, los oponentes maliciosos suspendieron la cadena POS sin dañar un solo dispositivo de verificación.Para evitar tales ataques, requerimos que el punto de control de POS firme en dos tercios de las verificaciones de POS.Por lo tanto, a menos que se dañen dos tercios del dispositivo de verificación POS, no habrá puntos de control no disponibles en la Babilonia.Requiere un compromiso de al menos dos tercios de las verificaciones de POS para firmar el bloque POS sin proporcionar datos de verificaciones honestas.Sin embargo, en el ataque asumido anterior, los oponentes maliciosos suspendieron la cadena POS sin dañar un solo dispositivo de verificación.Para evitar tales ataques, requerimos que el punto de control de POS firme en dos tercios de las verificaciones de POS.

EnLas reglas de pausa del punto de control babilónico no están disponibles: El dispositivo de verificación POS y Babilonia debe suspenderse al observar el punto de control de Babilonia que no puede estar disponible en Bitcoin.El punto de control de Babilonia que no está disponible se define como el valor hash de la firma de polímero BLS con dos tercios del dispositivo de verificación de Babilonia.Si las verificaciones de Babilonia no suspenden la cadena de bloques de Babilonia, el atacante puede filtrar la cadena de Babilonia anterior que no se puede usar antes, para cambiar la cadena de babilonia estándar en la vista futura del cliente.Del mismo modo, si el dispositivo de verificación POS no suspende la cadena POS, el atacante puede revelar la cadena de ataque POS que no podría estar disponible antes y la cadena de Babilonia que no podría usarse antes, para cambiar la cadena POS especificada en el futuro Vista del cliente.Esto se debe a que la cadena profunda babilónica más tarde revelada tiene sellos de tiempo anteriores en Bitcoin, y contiene el punto de control de la cadena de ataque POS revelada más adelante.Similar a las reglas de pausa en el punto de control de POS no disponible, la regla explica por qué requerimos la firma BLS con un BLS polimerizado del bloque Babilonia tiene un polímero para probar la firma de dos tercios de la Babilonia verificable.Si el punto de control babilónico no está firmado, cualquier oponente puede enviar valores de hash, alegando que es el valor hash del punto de control de bloque babilónico que no está disponible en Bitcoin.Luego, el dispositivo de verificación POS y el dispositivo de verificación de Babilonia deben esperar el punto de control de la cadena Babilonia o POS que no está disponible en su imagen original.La creación de una cadena de Babilonia no disponible requiere al menos dos tercios de la verificación babilónica.Sin embargo, en el ataque asumido anterior, la suspensión oponente de todas las cadenas en el sistema no afectará a una sola babilonia o dispositivo de verificación POS.Para prevenir tales ataques, le pedimos al punto de control babilónico que lo demuestre a través de las firmas de agregación; , esto se debió al costo del dispositivo de verificación babilónico.Pero en casos extremos, obligará a todas las cadenas de POS a suspenderlas y afectarlas.

La capa característica en BTC

En términos de uso, Babilonia es similar a Eigenlayer, pero está lejos de la simple «bifurcación» de Eigenlayer.Dado que actualmente no puede usar DA en la cadena principal de BTC, la existencia de Babilonia es muy importante.El acuerdo no solo aporta seguridad a la cadena POS externa, sino que también es vital para la revitalización interna del ecosistema BTC.

Caso de uso

Babilonia proporciona muchos casos de uso potenciales, algunos de los cuales se han realizado o pueden tener la oportunidad de lograr en el futuro:

-

Acortar el ciclo de compromiso y mejorar la seguridad: El consenso de la cadena POS a menudo requiere consenso social (consenso entre comunidades, operadores de nodos y verificaciones) para prevenir ataques remotos.Estos ataques implican la historia de reescribir blockchain para manipular registros de transacciones o cadenas de control.Los ataques remotos son particularmente graves en el sistema POS, porque a diferencia del POW, el sistema POS no necesita consumir muchos recursos informáticos.El atacante puede reescribir la historia controlando las claves de las madrugadas tempranas.Para garantizar la estabilidad y la seguridad del consenso de la red Blockchain, generalmente se requiere un ciclo de compromiso más largo.Por ejemplo, Cosmos necesita un período de desaplictamiento de 21 días.Sin embargo, con Babilonia, el evento histórico de la cadena POS se puede incluir en el servidor BTC Timestamp, y BTC se usa como fuente de confianza para reemplazar el consenso social.Esto se puede acortar a un día (equivalente a aproximadamente 100 bloques BTC).Además, la cadena POS puede alcanzar la doble seguridad a través del compromiso de divisas nativas y el compromiso de BTC.

-

Interoperabilidad de la cadena cruzada: a través del protocolo de IBC, Babilonia puede recibir datos de punto de control de múltiples cadenas POS para lograr la interoperabilidad de la cadena cruzada.Esta interoperabilidad permite una comunicación perfecta y el intercambio de datos entre diferentes blockchain, mejorando así la eficiencia general y la función del ecosistema blockchain.

-

Integre el ecosistema BTC: la mayoría de los proyectos en el ecosistema BTC actual, incluidos la capa 2, LRT y Defi, carecen de seguridad suficiente y a menudo dependen de los supuestos de confianza de terceros.Estos protocolos también almacenan una gran cantidad de BTC en sus direcciones.En el futuro, Babilonia puede desarrollar algunas soluciones altamente compatibles con estos proyectos, crear beneficios mutuos y eventualmente formar un poderoso ecosistema similar a Eigenlayer en ETO.

-

Gestión de activos de la cadena cruzada: el protocolo de Babilonia se puede utilizar para la gestión de la seguridad de los activos de la cadena cruzada.Al agregar marcas de tiempo a las transacciones de la cadena cruzada, se garantiza la seguridad y la transparencia de la transferencia de activos entre diferentes cadenas de bloques.Este mecanismo ayuda a prevenir flores dobles y otros ataques de cadena cruzada.

Babeta

La historia de Babetta proviene de la creación de la Biblia 11: 1-9.Esta historia simboliza la unidad humana y los objetivos comunes.El protocolo de Babilonia tiene como objetivo construir una torre similar para varias cadenas POS y unificarlas bajo un techo.En lo que respecta a la narrativa, parece no menos que Eigenlayer, el defensor de Ethereum.Pero, ¿cómo funciona en la práctica?

A partir de ahora, la red de pruebas de Babilonia ha brindado garantía de seguridad para las 50 zonas de Cosmos a través del protocolo IBC.Además del ecosistema Cosmos, Babilonia también integra algunos protocolo de LSD (derivados de compromiso de líquido), protocolo de interoperabilidad de cadena completa y protocolo del ecosistema de bitcoins.Sin embargo, en términos de estaca, Babylon está actualmente rezagado detrás de Eigenlayer.Pero a la larga, una gran cantidad de hibernación en billeteras y protocolos no se ha despertado por completo.Babilonia necesita formar una simbiosis benigna con todo el ecosistema BTC.

La única solución al dilema de apuestas de Ponzi

Como se mencionó anteriormente, tanto Eigenlayer como Babilonia se están desarrollando rápidamente, y las tendencias futuras muestran que bloquearán una gran cantidad de activos de cadena de bloques centrales.Incluso si estos protocolos son seguros, ¿la compromiso de la capa múltiple causará espirales de muerte por el ecosistema de compromiso, que causa similar al colapso de los Estados Unidos para aumentar las tasas de interés nuevamente?Desde la transformación de Ethereum a POS y la aparición de Eigenlayer, la industria de la estaca actual ha sufrido una prosperidad irracional.Los proyectos a menudo atraen a los altos usuarios de TVL a través de grandes expectativas de AirDrop y devoluciones en capas.Un ETH puede ser apilado por Promesa Primaria, LSD y LRT, hasta cinco a seis capas.Esta pila de pilas aumenta los riesgos, porque los problemas en cualquier acuerdo pueden afectar directamente todos los acuerdos involucrados, especialmente el protocolo ubicado al final de la cadena comprometida.Ecosistema de bitcoin,

Sin embargo, vale la pena señalar que Eigenlayer y Babilonia usan fundamentalmente para guiar las ruedas voladoras prometidas hacia una practicidad real y crear necesidades reales para compensar los riesgos.Por lo tanto, aunque estos protocolos de «seguridad compartida» pueden indirigir o exacerbar directamente los malos comportamientos, también son la única forma de evitar el retorno de los esquemas de Ponzi prometidos.La pregunta más urgente es si la lógica comercial del acuerdo de «seguridad para compartir» es realmente factible.

Las necesidades reales son la clave

En Web3, ya sea una cadena pública o un acuerdo, la lógica subyacente a menudo implica igualar compradores y vendedores para necesidades específicas.Para hacer esto, puede «obtener el mundo», porque la tecnología blockchain garantiza la equidad, la autenticidad y la credibilidad del proceso de correspondencia.Teóricamente, los acuerdos de seguridad compartidos pueden complementar la promesa en auge y el ecosistema modular.Sin embargo, ¿la oferta superará con creces la demanda?Por el lado de la oferta, muchos proyectos y cadenas principales pueden proporcionar seguridad modular.Desde la perspectiva de la demanda, es posible que la antigua cadena POS no pueda alquilar estos valores por caras que no necesitan o no están dispuestos a alquilar, y la nueva cadena POS puede ser difícil pagar una gran cantidad de intereses generados por BTC y ETH.Deje que Eigenlayer y Babilonia formen un circuito cerrado comercial, y los ingresos generados deben equilibrar los intereses generados por la moneda interna en el protocolo.Incluso si este saldo y los ingresos exceden con creces los gastos de intereses, aún puede causar que estas nuevas cadenas y protocolos de POS se agoten.Por lo tanto, cómo equilibrar el modelo económico y evitar las burbujas causadas por las expectativas de la aerdrop, la oferta de impulso de salud y la demanda es muy importante.