المؤلف: STOMPUNK المصدر: X ،@blockpunk2077

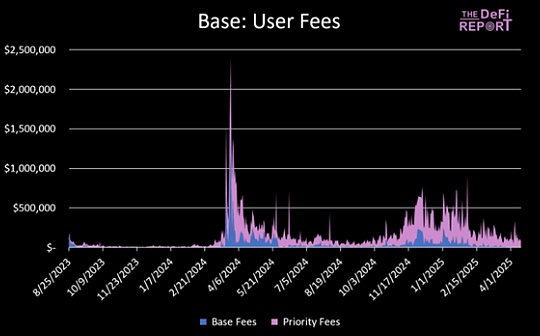

ذكرت ذات مرة ،وقد عزز التطور العظيم لـ “النقش” ازدهار بيئة BTC ، لكنه أدى أيضًا إلى تفاقم منافسة موارد شبكة BTC.إن تكلفة الرسوم المرتفعة للغاية ، وارتفاع BTC المتوقع في المستقبل ، تزيد باستمرار من عتبة دخول اللاعبين البيئيين BTC.

وقد دفع هذا الناس إلى مناقشة توسيع BTC مع المزيد ، مما جذبت أيضًا انتباه المجتمع والمستثمرين.

بالطبع ، قام الناس بتجنب مخطط التوسع الضمني لترقية BTC L1 بشكل مباشر. .

في تطور ونتائج نظرية لفة ETH والوحدة ، أصبحت BTC Layer2 هي التيار الرئيسي لمناقشات التوسع وأسرع الحل.سيتم أيضًا إطلاق الدفعة الأولى من المشاريع خلال الشهرين أو الثلاثة أشهر المقبلة وستصبح سردًا رئيسيًا للتكهنات السائدة.

نظرًا لارتفاع اللامركزية في حوكمة BTC ، لا توجد “كنيسة” لتوجيه المجتمع ، وبالتالي فإن تصميم L2 مليء بالزهور.ستبدأ هذه المقالة ببروتوكولات BTC L2 النموذجية والبروتوكولات ذات الصلة في السوق ، وهي لمحة عن إمكانية توسع BTC.

هنا ، يتم تقسيم BTC L2 تقريبًا إلى سلاسل جانبية ، و Rollup ، وطبقات DA ، والفهارس اللامركزية ، وما إلى ذلك ، وشرح مشاريع مماثلة على ما أعتقد.لا يحق لخطة توسيع سعة BTC الحق في تحديدها ، وبالتالي فإن تصنيفي الفعلي ليس دقيقًا.

تركز هذه المقالة على مناقشة من منظور خطة التنفيذ الجزئية ، ولا تزال العديد من التصميمات في مرحلة الورق.في منافسة الأصول الثانية والمستوى الثاني ، تعد التكنولوجيا والأمن الحد الأدنى للمشروع.التكنولوجيا هي التذاكر ، الفصول الدراسية الأولى ، وحتى التذاكر المعلقة.

>

ومع ذلك ، من منظور الأصول ، هو قدرة L2 على إنشاء أصول. سلامة اتصال الجسر.

هل سيتجاوز اعتماد النظام الإيكولوجي BTC ETH في المستقبل؟ربما يمكنك أن تعطيك بعض المرجع.

بادئ ذي بدء ، تحتاج إلى تقديم التغييرين في التقنية الأمامية ، ترقية Taproot:

-

يقدم Schnorr’s Signature BTC ما يصل إلى 1000 مشارك مع طرق توقيع متعددة ، وهي أساس العديد من جسور L2 ؛

-

يسمح Mast بمجموعة من البرامج النصية UTXO لتحقيق منطق أكثر تعقيدًا من خلال طريقة Merkle Tree ، مما يوفر إمكانية إثبات L2 ؛

-

قام Tapcript بترقية نص Bitcoin ويسمح للتحقق بالتحقق من سلسلة من البرامج النصية لتحديد ما إذا كان يمكن توقع UTXO ، مما يوفر إمكانية سحب L2 وعقوباتها.

سلسلة جانبية

من أجل استخدامه ، هو كل شيء.

تتمثل ميزة السلسلة الجانبية في أن تسري بسرعة ، وخاصة تطوير منطق الأعمال.

يرتبط الأمن بشكل أساسي بشبكته نفسها.

btclayer2 بيفم

في الواقع ، فإن معظم BTC L2 هو نفسه BEVM ، ومواصلة فكرة التوسع ETH في منتصف السلطة.

قامت BEVM بنشر عنوان متعدد المهمات على L1 من BTC من خلال قدرات Taproot ، وسلسلة جانب EVM من المشغل تنشر عقودًا ذكية تتلقى طلبات استخراج BTC في EVM.يستخدم Bevm’s Gas BTC بعد التقليب المتقاطع.

في وقت إعادة الشحن ، يقوم مشغل الجسر بمزامنة بيانات BTC ويقوم بإخطار السلسلة الجانبية. سيوقع Bridge عددًا معينًا من التوقيعات (بعد جمع عدد معين من التوقيعات (بعد جمع عدد معين من التواقيع (الإسكان) ، سيتم إصدار معاملة الاستخراج BTC.هذا يدرك قابلية التشغيل البيني للأصل للسلسلة الجانبية و BTC.

على عكس الحل التقليدي $ RSK $ STX ، يستخدم BEVM من Taproot BTC Multi -signature لتحقيق توقيع العتبة.

لكن BEVM لا تستخدم أي ضمان أمان لـ BTC ، يتم تحقيق قابلية التشغيل البيني للأصول BTC فقط.تعمل عقدةها على إجماعها الداخلي و EVM ، ولا تقوم بتحميل دليل على شبكة BTC ، لذلك لا يوجد L1 DA.

تعتمد سمة معاملة الشبكة المضادة للمراجعة على الشبكة نفسها ، لذلك إذا رفضت العقدة تعبئة معاملة سحب BTC الخاصة بك ، فلن تحصل بعد الآن على BTC من L1 ، وهو خطر محتمل.

تتمثل ميزة هذه الطريقة في تحقيقها وتصرفها بسرعة. .

MapProtocol Map Portocol

MAP هي أيضًا سلسلة جانبية للنقش من بنية EVM.

تقوم الخريطة بتشغيل مفهرس BRC20 المحسن. أصدر المزيد من معاملات BTC.

يعمل دفتر الأستاذ Brc20 فعليًا في الفهرس ، و BTC L1 هو مصدر البيانات المتاح بشكل أساسي.

باستخدام التكلفة المنخفضة للسلسلة الجانبية ، تقوم سلسلة الخريطة بتشغيل MIC20 Mint Tool Lessgas ، وسوق سوق النقوش ، والسلسلة المتقاطعة لـ BRC20 عبر ROUP.الفكرة مع النقش مميزة تمامًا ، حيث تجتذب مجموعة من المستخدمين.

تستخدم MAP آلية إجماع POS الكلاسيكية لتحميل بيانات نقطة التفتيش من BTC L1 لتعزيز أمانها.ومع ذلك ، بالإضافة إلى منع الهجمات الطويلة ، لا تزال MAP لا تستخدم ضمان أمان BTC ، ولم تعزز سحب الانسحاب ، والتحقق من تغيير الحالة ، وموثوقية البيانات في مضادات العرض.

سلسلة Bitmaptech Merlin

سلسلة جانبية BTC التي أصدرتها BRC420.تختار Merlin Chain استخدام مخطط MPC لمحفظة COBO لتحقيق تقاطع BTC. بعض الأمن من حيث الأمن.

يستخدم Merlin تجريد الحساب لـ ParticlentWrk.في المقابل ، دع مستخدمي Bitcoin يعودون إلى Metamask للتفاعل ، يبدو هذا التصميم كسولًا وبسيطًا وقحًا.

BRC420 و BITMAP عالية بما فيه الكفاية وتجميع العديد من مجموعات المستخدمين.تواصل Merlin القيام بأعمال تجارية حول النقش ، ويدعم مجموعة متنوعة من أصول النقش من السلسلة المتقاطعة لـ L1 ، وتوفر نقوشًا جديدة على السلسلة الجانبية.

Dfinity CKBTC

CKBTC هو تكامل متقاطع من BTC في ICP من خلال مخططات التشفير النقي ، ولا يعتمد على أي جسر ثالث أو استضافة.

ICP هو blockchain L1 مستقل ، والذي يضمنه مخطط توقيع BLS المحدود الفريد.تتيح تقنية Chainkey ، التي ترتبط بخوارزمية الإجماع ، للشبكة الكاملة من ICP بإدارة عنوان التوقيع المتخلفين من BTC ، وقبول BTC ، والتحكم في BTC بموجب هذا العنوان من خلال توقيعات إجمالية إجمالية لتحقيق الانسحاب.

ICP هو أيضا في شبكته الخاصة.

نظرًا لأن توقيع العتبة هذا مرتبط مباشرة بخوارزمية الإجماع لشبكة ICP ، فإن أمان CKBTC يرتبط فقط بشبكة ICP وشبكة BTC ، ولا يتم تقديم افتراضات الثقة الثالثة الإضافية.

لذلك ، فإن مخطط التوقيع المتخلف عن مفتاح Chainkey المستخدم من قبل ICP من CKBTC هو حاليًا فكرة BTC Bridge الأكثر أمانًا.ولكن من أجل انسحاب الانسحاب ، إذا كانت شبكة IC تموت أو رفضت معاملة ، فلن تكون قادرة على فرض الانسحاب من BTC L1.في الوقت نفسه ، يعد ICP مستقلًا L1 ، ويضمن الأمن في حد ذاته ، والذي لا علاقة له بـ BTC.

قابلية استخدام البيانات

BTC هو مصدر البيانات الأكثر استقرارًا وجديرًا بالثقة في العالم.

وبالمثل ، مع الأساس النظري لـ Celestiorg’s DA ، على الرغم من أن تخزين بيانات BTC مكلف للغاية ، إلا أنه يحتوي أيضًا على أساس إجماعي كطبقة DA.

في جوهرها ، تستخدم المراسيم وبيئة النقش بأكملها BTC كـ DA تقريبًا.

فيما يلي بعض التصميمات المميزة.

nubit_org nubit

NUBIT هو بروتوكول DA لسيناريوهات توافر البيانات الممتدة BTC ، لأن تمويلها لديه مشاركة في تمويل الحدود و DOMO.

ببساطة ، تنظم Nubit سلسلة DA مماثلة لسيليستا من خلال تشغيل إجماع POS ، وتحميل بيانات DA الخاصة بـ Nubit بانتظام مثل رؤوس رأس الكتلة وجذور شجرة Merkel Trading إلى BTC L1.

وبهذه الطريقة ، يتم حفظ Nubit نفسها بواسطة BTC L1 ، وتبيع Nubit مساحة التخزين على سلسلتها الخاصة كمستخدمي وسلاسل Rollup الأخرى (مجموعات DA).لا يوجد لدى Nubit سعة عقد ذكية ويتطلب Rollup بناءً على DA.

يقوم المستخدمون بتحميل البيانات إلى طبقة DA الخاصة بـ Nubit. تم تحميله في البداية إلى Nubit سوف يدخل حالة التأكيد النهائي.بعد ذلك ، يحتاج المستخدمون إلى الانتقال إلى ملصق تحميل البيانات في BTC L1 ، والذي يتم استخدامه للاستعلام عن البيانات الأصلية في شجرة Merkel لعقد Nubit.

تم دعم إجماع POS لشبكة Nubit من خلال تعهد BTC POS لبابل (سيتم تقديمه أدناه).

يستخدم المستخدم BTC لدفع رسوم التخزين. شبكة POS nubit نفسها.

يبدو أن Nubit هي نسخة بيئية Bitcoin من Celestia.على الرغم من أن شبكة البرق تكفي للثقة ، إلا أن تجربة استخدامها ليست جيدة بما يكفي ، ومن الصعب دعم الأموال داخل وخارجها (قناة الحالة المنهكة).

العلاقة بين NUBIT و BTC رقيقة نسبيا.

لماذا تحتاج بيانات Rollup و Discription إلى الانتقال إلى طبقة تغليف Nubit دون تحميلها مباشرة إلى BTC؟قد يكون هذا هو السؤال الأكثر أهمية الذي يحتاج Nubit للإجابة عليه ، وقد لا يتم استخدام التكلفة المنخفضة كسائق أساسي.

بالنسبة إلى أكبر ميزة لـ BTC DA ، قد تكون NUBIT’s DA تدعم التحقق من بيانات أخذ العينات (DAS) للعقد الخفيفة ، والتي لا يمكن تحقيقها بواسطة شبكة BTC ، مما يعني أن التحقق من DA لم يعد يتطلب من المستخدمين تنزيل BTC بالكامل .

لم يعد من الممكن أن يكون نقشًا بالكامل على البيت ، هل يمكنهم الحصول على إجماع المجتمع؟تحاول Nubit استبدال DA لسلسلة BTC L1 بسلسلة خاصة بها.بالطبع ، هذه فرصة كبيرة أيضًا.

veda_bitcoin veda

يقرأ بروتوكول VEDA موقد أوامر محددة على BTC L1 ، والذي يستخدمه كطلب معاملة وتنفيذه في EVM تحت سلسلة BTC.

وقع المستخدم معاملة تتوافق مع EVM على مفتاح BTC L1 الخاص ، ثم يلقيها على BTC كقصور.VEDA’s EVM Node Scan the BTC.

في الواقع ، هذا لعلاج BTC كـ Veda EVM ليتم تأكيده.ومع ذلك ، نظرًا لأن أداء BTC أقل بكثير من EVM ETH ، والبيانات المكتوبة في كتلة BTC في فترة زمنية معينة محدودة ، يمكن لـ Veda EVM بالتأكيد تنفيذ جميع طلبات EVM التي تم تحميلها على BTC.

BTC هو مصدر بيانات في جميع حالات Veda.لذلك ، يمكنك تحسين Veda EVM دون أي افتراضات أمنية معقدة.

ومع ذلك ، لا يمكن لـ Veda توسيع أداء BTC.يمكن اعتبار Veda بمثابة فاصل كتلة لمدة 10 دقائق ، TPS هو 5 ، ولكن شبكة Ethereum مع عشرات الآلاف من العقد وقوة حوسبة الأسرى الضخمة.

إنه يوسع وظيفة BTC ويضيف إمكانيات العقد الذكية.هذا لا يحل مشكلة منافسة الموارد بشكل أساسي.

Babylon_Chain Babylon

بابل هو اتفاق لمساعدة blockchain الأخرى على مشاركة أمن BTC.

يسمح Babylon لـ BTC بتوفير ضمان أمنية اقتصادية لسلسلة POS (على غرار RETRAKE’S ETH).

يمكن أن ترسل تعهدات BTC معاملة مع اثنين من مخرجات UTXO على BTC لتحقيق التعهد. توقيع الوقت eots “.

عندما تقوم BTC Pledker بتشغيل عقدة سلسلة POS ، يتم التحقق من الكتلة الفعالة الوحيدة ، ويقوم المفتاح الخاص بـ EOTS.

إذا كان Pledker (أيضًا التحقق من سلسلة POS) صادقة ، وتوقيع كتلة فعالة واحدة فقط في كل مرة ، فسيحصل على التحقق من سلسلة POS ؛ مستوى كتلة ارتفاع الكتلة ، ثم سيتم إخراج مفتاح EOTs الخاص به.من أجل حث التعهدات على الحفاظ على الصدق.

يوفر Babylon أيضًا خدمة BTC Timestamp ، أي ، تحميل البيانات من نقطة تفتيش أي blockchain إلى OP_RETURN من BTC ، وبالتالي زيادة الأمان.

تخطط Nubit أعلاه لاستخدام خدمة تعهد Betc’s BTC لتعزيز الأمن.بابل ليس على وصول وعقوبات BTC ، ويتم استخدام محلول التشفير النقي ، وهو آمن للغاية.ومع ذلك ، بالنسبة لسلسلة خدمة التعهد ، فقد تم تقييد هذا على مستوى الاقتصاد ، مقارنةً بأسلوب التدحرج الخاص بـ ETH ، وما إلى ذلك ، هناك بعض المسافات في التحقق.

على الرغم من أن خدمة Timestamp تقوم بتحميل بيانات L2 BTC ، فمن الضروري التحقق مباشرة من أن كتلة BTC بأكملها تحتاج إلى تنزيل العقدة الكاملة ، والعتبة عالية.في الوقت نفسه ، ليس لدى BTC L1 عقود ذكية ولا يمكنه التحقق من صحة هذه البيانات.

Rollup

من خلال الأوامر ، يمكن لـ Bitcoin تخزين البيانات المختلفة وتصبح قاعدة بيانات آمنة للغاية.يمكن أن يضمن تحميل بيانات إثبات Rollup على شبكة BTC بالفعل أنه لا يمكن العبث بها ، لكن هذا لا يمكن أن يضمن فعالية وصحة المعاملة الداخلية Rollup.

المشكلة الأساسية لـ BTC Rollup هي التحقق.

قد تختار معظم BTC Rollup طريقة Rollup ذات السيادة (التحقق من العميل) ، ويقوم المحقر بمزامنة جميع بيانات Rollup أسفل السلسلة والتحقق منها بنفسها.

ولكن هذا لا يمكن أن يستخدم أقوى قدرات Bitcoin ، أي إجماع POW لمئات الآلاف من العقد لضمان أمان Rollup.الحالة الأكثر مثالية ، بالطبع ، يمكن لشبكة BTC التحقق من إثبات التدحرج ، مثل ETH ، وترفض إسقاط بيانات الكتلة غير الصالحة.

في الوقت نفسه ، من الضروري التأكد من أن الأصول في Rollup يمكن الوثوق بها لاستخراج شبكة BTC في الحالات الأكثر تطرفًا. تمت إزالته من خلال قناة الهروب الآمنة.

بالنسبة إلى BTCs بدون عقود ذكية والبرامج النصية فقط ، قد تستخدم قدرة Mast على الجمع بين السيناريو في الدائرة المنطقية لتحقيق التحقق.

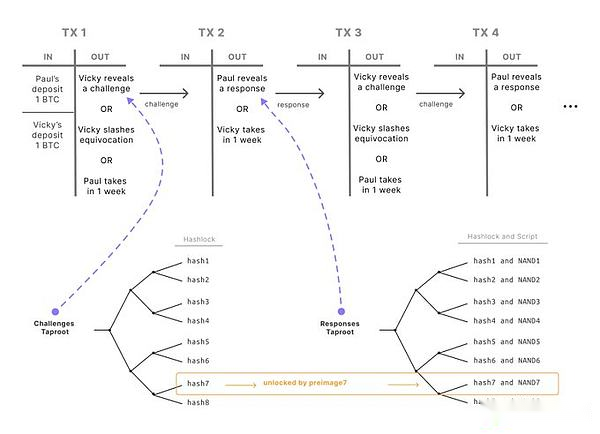

zerosync_ bitvm

BITVM هو بروتوكول التوسع الأكثر مشاهدة على BTC ، وهو عبارة عن مجموعة متفائلة لـ BTC.

اقترح BITVM بشكل مبتكر وسيلة للاحتيال على BTC.

يمكن اعتبار البرنامج النصي BTC أبسط باب منطقي لمعالجة أبسط منطق.إذا تم دمج دائرة الباب المنطقية مع بعضها البعض بطريقة على شكل شجرة ، فيمكن أن تشكل دائرة ذات منطق محدد (يمكنك أن تتخيل كمبيوتر Qin Shihuang في الهيئات الثلاثة).

>

تتم كتابة BITVM في شهادة احتيال في عدد كبير من البرامج النصية BTC ، والتي يتم تحديدها بواسطة سلسلة من العقد معبأة بواسطة التفريغ في Rollup.

يمكن لـ Challenger تحميل قيمة التجزئة باستمرار إلى دائرة إثبات الاحتيال ، ويستمر Verifier في تشغيل البرنامج النصي المقابل ، ويكشف عن الإخراج لتأكيد أن النتائج صحيحة.

بموجب سلسلة من المعاملات ، يمكن لـ Challenger تحدي الدليل باستمرار ، حتى يؤكد المصلح أن كل باب دائرة صحيح.نتيجة لذلك ، تكمل شبكة BTC التحقق من Rollup ، ويمكن للمثلي أن يفهم أموالهم الخاصة.خلاف ذلك ، سوف يحصل المنافس على BTC تعهده الدليل.

用一种好理解的方式来讲,BitVM 与 BTC 的关系好像 OP 之于 ETH 网络,其安全性在所有扩容方案中最高。BitVM 会产生的交易数量非常庞大,成本不菲,而且在参与双方进行链上验证前,需要进行大量的预签名,也就是需要大量的链下计算。

当然,与 ETH 的 optimistic/zk rollup 不同的是,BitVM 并没有紧急的BTC提款通道,L2网络中至少有一个诚实的节点才能完成正常退出。不过这已经是目前 BTC L2 能做到的最高安全保障了,上传了 DA,BTC L1 验证了 Rollup 数据的有效性,信任最小化的 BTC 桥,唯独缺少“紧急逃生通道”。

因此 BitVM 的实现看起来很远,但最近 BTC 社区对于解禁 op_cat 脚本的讨论可能会给 BitVM 的发展带来新的可能。يمكن ربط رموز التشغيل OP_CAT بسلسلة النهر ، والتي تدعم ما يصل إلى 520 بايت.يمكن أن تحقق سلسلة هذه البيانات حسابات أكثر تعقيدًا على البيتكوين.على سبيل المثال ، يمكن لـ BITVM توصيل مئات الأبواب المنطقية تحت نفس البرنامج النصي ، مما يسمح لـ BITVM بمعالجة المزيد من الدوائر الثنائية في المعاملات الأقل ، والتي يبلغ معدل النمو ما يقرب من مائة مرة.

ألهمت BITVM أيضًا العديد من مشاريع L2 في المزيج المعقد من البرنامج النصي Bitcoin ، واستنادًا إلى ذلك ، فقد اقترح فكرة التحديات الجديدة على التحديات “الاحتيال” على BTC.

شبكة Bison_labs Biscing

Bison Network عبارة عن Rollup ZK-Stark Sovereign المستندة إلى Bitcoin (التحقق من العميل).

يتم استخدام L1 So -soiled Sovedign Rollup ، أي L1 كوحة منشور بيانات بلوك (DA) من أجل Rollup.

يقدم Bison ZK من Rollup إلى Ordinals BTC.إذا كنت بحاجة إلى التحقق من حالة Rollup بأكملها ، فأنت بحاجة إلى مزامنة العقدة بأكملها.

خصائص البيسون هي تحقيق جسر BTC L1.عندما يقوم المستخدم بحفظ Bison Rollup BTC ، سيتم تعيين BTC هذا إلى حزم متعددة من محفظة BTC متعددة الأبعاد.هذه المحافظ المتعددة تدعم DLC (عقود السجل السرية).

عندما يتم إيداع المستخدمين في BTC ، يحتاجون إلى التوقيع على معاملات التنفيذ ذات الصلة مع شبكات البيسون مع شبكة البيسون ، مثل ::::

-

نقل إلى الآخرين

-

استخرج حالة الشبكة الرئيسية BTC

-

لم يستخرج أحد لفترة طويلة.

بعد التوقيع ، لن يتم نشر هذه المعاملات في كتلة BTC.هناك ثلاثة أخصائيين في مجال التحكم في المزيد من المحافظ ، أي المستخدمين ، وآلات النبوءة.

يشبه DLC بيان IF-DO على Bitcoin.

رابط آلة التنبؤ هنا هو عقد جسر Bison Rollup.

-

المعاملة الموقعة لأسفل ، يتم تقديم عنصر تحكم في عنوان التوقيع المتعدد لشبكة Bison لتخصيصها ؛

-

يتم نقل التحكم إلى المستخدمين ؛

نتيجة لذلك ، أدركت Bison استخراج BTC من Rollup ووضع قناة هروب بسيطة.ومع ذلك ، فإن ضعف النظام هنا هو جهاز الخطأ.

“جسر الثقة” الذي تم تنفيذه بواسطة DLC هو حفر إمكانات البرنامج النصي BTC.

على الرغم من أن Bison Rollup قد حقق “قناة هروب” بسيطة من خلال إدخال أطراف ثالثة جديدة ، إلا أنها لم تنفذ لم يتم تنفيذ PTC L1 التحقق من التحقق.

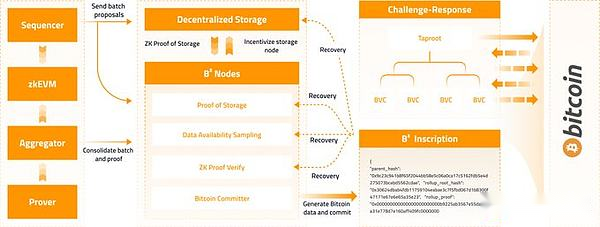

BSquaredNetwork B² شبكة

B² Network عبارة عن ZK Rollup مختلطة مع “تحدي الوعد” على BTC.تنقسم الشبكة إلى طبقتين ، طبقة Rollup وطبقة DA.

تستخدم طبقة Rollup ZKEVM ، وتشغيل منطق العقد الذكي.

توفر طبقة DA تخزين البيانات لـ Rollup ، وتقوم عقدة التخزين بإجراء التحقق من ZK لمعاملة Rollup.بعد الانتهاء من التحقق ، تكتب DA Layer Data بيانات Rollup في نقش Ordinals BTC

التحقق من الإثبات هو جوهر.يتم التحقق من العقد المشترك مباشرة على L1 للتحقق من شهادة ZK ، ولا توجد وظيفة عقد ذكية على BTC. قد تتجاوز التكلفة كتلة BTC من كتلة BTC الحد الأعلى).

لذلك ، يقدم B² المزيد من حسابات السلسلة في التحقق ، ويحول L1 إلى ZK مباشرة إلى تحدي “شهادة الاحتيال” على غرار المتفائل.B² تحلل إثبات ZK في البرامج النصية المختلفة ، ويتم تثبيت هذه البرامج النصية في شجرة ثنائية.أرسلت العقد B² BTC من خلال هذه الصفقة كمكافأة للاحتيال.

>

包含“欺诈证明挑战”的交易一旦在 BTC L1 上确认,挑战者就可以从 DA 层下载原数据,在链下执行上述的脚本。

إذا كان الإخراج النهائي غير متوافق مع تقديم العقدة B 终 ، فهذا يعني أن العقدة شريرة ، ويمكن للمنافس السيطرة على العقدة في جذر البرنامج النصي ، وفي نفس الوقت ، ستتراجع معاملة Rollup .

إذا لم يكن هناك تحدٍ أثناء وقت القفل ، فيمكن للعقدة استرداد BTC Locking ، ويحصل Rollup على التأكيد النهائي.

في شبكة B² ، أكدت المعاملة الأولى التي تم إصدارها ليصدر أن شهادة ZK لم يتم العبث بها.على الرغم من أن BTC لا يزال لا يمكنه التحقق من معاملة ZK ، من خلال “تحدي شهادة الاحتيال” في المعاملة الثانية ، فإن التحقق من L1 مكتمل بشكل غير مباشر ، مما يضمن فعالية المعاملة تحت الأمن وزيادة الأمن.

قدمت شبكة B² تجريد الحساب.ومع ذلك ، من استخراج أصول BTC من L2 ، لا تزال طريقة جسر العناوين متعددة المهمات تستخدم ، ولم يتم تقديم “قناة الهروب”.

Satoships Satoshivm

يعتمد Satoshipm أيضًا على ZK Rollup المتمثل في BTC. سيحصل الشخص على مكافآت BTC.

الفرق هو أن Satoshivm أضاف أقفال زمنية في تحدي “شهادة الاحتيال” ، ووقت بدء التحدي المقابل ، وإنهاء العالم بالتحدي. شهادة ZK سواء كانت صحيحة وفعالة.

جزء من جسر التسلسل المتقاطع هو في الواقع يستخدم فقط حلول موقعة متعددة ، وليس هناك بقعة مضيئة.

Chainway_xyz Chainway

Chainway هو Rollup ZK من BTC.

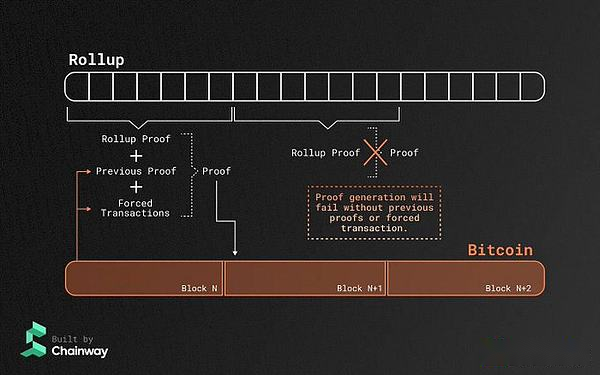

يحتاج مراسلي Chainway إلى فحص غير متسربة لمسح كل كتلة BTC.اقرأ رأس الكتلة من كتلة BTC وإثبات ZK السابق و “المعاملة القسرية” المنحوتة في الكتلة لإنشاء دليل ZK كامل.في كل كتلة BTC ، يقدم Chainway تداولًا لإثبات ZK المحترق لتشكيل دليل متكرر.

>

في كتلة BTC ، فإن “المعاملة الإلزامية” محفورة في شكل نقش المراسيم هي “طريقة إرسال المعاملة المضادة للمراجعة” التي تم تعيينها بواسطة Chainway.إذا كانت عقدة Rollup Chainway قد تراجعت أو رفضت دائمًا قبول معاملة الاستخراج من المستخدم ، فيمكن للمستخدم نقش طلب السحب مباشرة في كتلة Bitcoin.يجب أن تتضمن العقد هذه “المعاملات الإلزامية” في كتلة Rollup ، وإلا فلن تكون قادرة على تلبية قيود دائرة ZK ، وسوف تفشل إثبات توليدها.

على أحدث Twitter ، تدعي Chainway أنها مستوحاة من BitVM.

من الواضح أن التصميم الحالي لـ Chainway يعتمد على عميل Rollup السيادي.على الرغم من أن “المعاملة الإلزامية” تحل مشكلة مراجعة مكافحة node لمعاملة Rollup إلى حد ما ، إلا أنه لا يزال من المستحيل تحقيق تسوية أصول BTC L1 الحقيقية.

بروتوكول QEDPROTOCOL QED

بروتوكول QED هو ZK Rollup على BTC ، والذي يعمل على أساس ZKEVM.على عكس ZK Rollup الأخرى ، لم تختار QED إنشاء Proof ZK لمعاملة Rollup بأكملها ، ولكنها أنشأت ZK Proof فقط لمعاملة الانسحاب من Rollup إلى BTC L1.

على غرار أفكار BITVM ، تشكل بروتوكولات QED دائرة منطقية للتحقق من إثبات ZK لسحب المعاملات على BTC L1

مواجهة برمجة الفهرس

إذا قمت بتتبع الجذور ، فإن BRC20 هو في الأساس BTC L2 ، ويتم تسجيل بيانات المعاملة الخاصة بـ BRC20 على BTC ، ويتم تشغيل دفتر الأستاذ فعليًا في المؤشر تحت السلسلة.

على الرغم من أن دفتر BRC20 الحالي نفسه مركزي تمامًا ، إلا أننا نادراً ما يقلقهم من أمنه ، لأن أوامر شبكة BTC لا يمكنها تسجيل جميع سجلات المعاملات.

ومع ذلك ، فإن هذا التوسع يضيف فقط ميزات جديدة إلى BTC ، والتي ليس من المفيد توسيع أدائها.إذا كان دفتر الأستاذ في جهاز الفهرس لا مركزية ، فهل يمكن أن يبتكر سلسلة نقش؟

في الواقع ، يتم تنفيذ الأعمال المتابعة التي تطلقها@unisat_wallet.

لا يوجد أيضًا ROOCHNETWORK لا تحصل على أصول من L1 على الإطلاق ، ولكن فقط تشغيل الفهارس والعقد الكاملة BTC ، وقراءة فقط L2 المستخدمة من خلال قراءة البيانات للعقود الذكية على السلسلة.

في النهاية

بالطبع ، هناك العديد من العناصر التي لم أقدمها ، جزئياً بسبب الأوصاف غير المعروفة ، جزءًا لأن لدي طاقة محدودة.

تتغير الصناعة بسرعة ، وكل ثانية لديها BTC L2 جديدة ، ولكن هذا هو الاتجاه الحتمي لبيئة BTC إلى الطابق الثاني.

BTC هو القطار الذي يريد الجميع التقاطه.

مشروع DA هو إصدار BTC يحاول بناء Celestia و eigenlayer.

و Rollups تحميل DA واستخدم البرنامج النصي BTC لتنفيذ بعض آليات سلسلة BTC البسيطة (معظمها يستعير من التفكير في الالتزام بت BITVM) ، بالكاد يعتبر نصف مقصورة أمن BTC.من قال أن Rollup اعتمدت على السيادة غير المؤكدة الذاتية ليست Rollup؟(كل بحاجة إلى أن تشكر سيليستيا على المدى الطويل CX على Rollup ذات السيادة)

تتمثل الأحجار الكريمة على تاج BTC L2 في استخدام منطق Script BTC للتحقق من إثبات تحميل Rollup.في الوقت الحاضر ، يبدو أنه بعيد المنال على مستوى التنفيذ ، ولكن يبدو أن عدم وجود مشغلين جدد مثل OP_CAT قد يكون قادرًا على تسريع عملية BITVM بشكل أسرع من تقديرات الجميع.