Autor: Blockpunk Fuente: X,@blockpunk2077

Una vez mencioné,El gran desarrollo de la «inscripción» ha promovido la prosperidad de la ecología BTC, pero también ha exacerbado la competencia de los recursos de la red BTC.El costo de una tarifa demasiado alta, el aumento del BTC previsible en el futuro, también está aumentando constantemente el umbral de entrada de los jugadores ecológicos de BTC.

Esto ha llevado a las personas a discutir la expansión de BTC con más, lo que también atrajo la atención de la comunidad e inversores.

Por supuesto, las personas han evitado tácitamente el esquema de expansión de actualizar directamente el BTC L1. .

En el desarrollo y los resultados teóricos del rollo y modularidad de ETH, BTC Layer2 se ha convertido en la corriente principal de las discusiones de expansión y la solución más rápida.El primer lote de proyectos también se lanzará en los próximos dos o tres meses y se convertirá en una narrativa absoluta de especulación.

Debido a la alta descentralización de la gobernanza de BTC, no hay «iglesia» para guiar a la comunidad, por lo que su diseño L2 también está lleno de flores.Este artículo comenzará con un BTC L2 típico y protocolos relacionados en el mercado, una idea de la posibilidad de expansión de BTC.

Aquí, el BTC L2 se divide aproximadamente en cadenas laterales, rollup, capas DA, índices descentralizados, etc., y explica proyectos similares que creo.El esquema de expansión de capacidad del BTC no tiene derecho a definir, por lo que mi clasificación real no es rigurosa.

Este artículo se centra en discutir desde la perspectiva del plan de implementación parcial, y muchos diseños aún están en la etapa de papel.En la competencia de los activos de segundo nivel, la tecnología y la seguridad son absolutamente el límite inferior del proyecto.La tecnología son boletos, primera clase, clase económica e incluso boletos colgantes.

>

Sin embargo, desde la perspectiva de los activos, uno es la capacidad de L2 para crear activos. La seguridad de la conexión del puente.

¿La adopción del ecosistema BTC superará a ETH en el futuro?Tal vez puedas darte alguna referencia.

En primer lugar, debe introducir los dos cambios traídos por la tecnología frontal, actualización de taproot:

-

La firma BTC de Schnorr presenta hasta 1,000 participantes con múltiples métodos de firma, que es la base de muchos puentes L2;

-

Mast permite que un montón de scripts utxo logren una lógica más compleja a través del método de Merkle Tree, que proporciona la posibilidad de la prueba del L2;

-

Tapscript ha actualizado el script de bitcoin y permite que la verificación verifique una serie de script para determinar si se puede esperar UTXO, lo que proporciona la posibilidad de retirada y sanciones de L2.

Cadena lateral

Para usarlo, lo es todo.

La ventaja de la cadena lateral es entrar en vigencia rápidamente, principalmente desarrollar la lógica comercial.

Su seguridad solo está relacionada con su red en sí.

Btclayer2 bevm

De hecho, la mayoría del BTC L2 es lo mismo que BEVM, continuando la idea de la expansión de ETH a mitad de la cadena.

BEVM ha implementado una dirección multisignal en el L1 de BTC a través de las capacidades de Taproot, y una cadena de EVM del operador implementa contratos inteligentes que reciben solicitudes de extracción de BTC en EVM.El gas de BEVM usa BTC después de la cadena cruzada.

En el momento de la recarga, el operador del puente sincroniza los datos de BTC y notifica la cadena lateral. Bridge firmará un cierto número de firmas (después de recolectar un cierto número de firmas (después de recolectar un cierto número de firmas (vivienda), se emitirá la transacción de extracción BTC.Esto se da cuenta de la interoperabilidad de activos de la cadena lateral y BTC.

A diferencia de la solución tradicional de $ RSK $ STX, BEVM utiliza la firma BTC de Taproot para lograr la firma de umbral.

Pero BEVM no utiliza ninguna garantía de seguridad de BTC, solo se logra la interoperabilidad de activos BTC.Su nodo ejecuta su propio consenso interno y EVM, y no carga prueba en la red BTC, por lo que no hay L1 DA.

El atributo anti -revisión de transacción de red depende de la red en sí, por lo que si el nodo se niega a empacar su transacción de retiro BTC, ya no obtendrá el BTC de L1, que es un riesgo potencial.

La ventaja de este método es que puede lograr y verificar rápidamente la mayor parte de la autoimplementación del puente de la red principal de la red principal en la red principal en línea .

Mapprotocol mapa portocol

MAP también es una cadena lateral de inscripción de la arquitectura EVM.

El mapa ejecuta un indexador de BRC20 mejorado. emitió más transacciones BTC.

El libro mayor de BRC20 en realidad se ejecuta en el índice, y BTC L1 es esencialmente su fuente de datos disponible.

Usando el bajo costo de la cadena lateral, la cadena de mapas ejecuta la herramienta Mic20 Mint LessGas, y el mercado de inscripción Satsat, y la cadena cruzada del BRC20 a través de Roup.La idea con la inscripción es bastante distintiva, atrayendo a un grupo de usuarios.

MAP utiliza un mecanismo de consenso POS clásico para cargar datos de punto de control de BTC L1 para mejorar su seguridad.Sin embargo, además de prevenir ataques de rango largo, MAP todavía no utiliza la garantía de seguridad de BTC, y no ha mejorado el retiro de retiro, verificación del cambio de estado y confiabilidad de datos en anti -revisión.

BitMaptech Merlin Chain

Cadena lateral BTC liberada por BRC420.Merlin Chain elige usar el esquema MPC de la billetera Cobo para lograr la cadena cruzada de BTC. cierta seguridad en términos de seguridad.

Merlín utiliza la abstracción de la cuenta de ParticlentWrk.Por el contrario, deje que los usuarios de Bitcoin vuelvan a Metamask para interactuar, este diseño parece flojo, simple y grosero.

BRC420 y Bitmap son lo suficientemente altos y han acumulado muchos grupos de usuarios.Merlín continúa llevando a cabo negocios alrededor de la inscripción, admite una variedad de activos de inscripción de la cadena cruzada de L1 y proporciona nuevas inscripciones en la cadena lateral.

dfinity ckbtc

CKBTC es una integración cruzada de BTC en ICP a través de esquemas criptográficos puros, y no depende de ningún puente o alojamiento de tercera parte.

ICP es una cadena de bloques L1 independiente, que está garantizada por su esquema de firma limitada BLS única.La tecnología de la tecla de cadena, que está vinculada al algoritmo de consenso, permite que toda la red de ICP administre conjuntamente la dirección de firma retrasada de un BTC, acepte BTC y controle el BTC bajo esta dirección a través de firmas agregadas de consenso para lograr la retirada.

ICP también está en su propia red.

Debido a que esta firma de umbral está directamente vinculada al algoritmo de consenso de la red ICP, la seguridad de CKBTC solo está relacionada con la red ICP y la red BTC, y no se introducen los supuestos de fideicomiso de tercera parte adicional.

Por lo tanto, el esquema de firma retrasado de la llave de cadena utilizada por el ICP de CKBTC es actualmente la idea del puente BTC más segura.Pero para el retiro de la retirada, si la red IC está muriendo o rechazada una transacción, no podrá forzar el retiro del BTC L1.Al mismo tiempo, ICP es L1 independiente, y la seguridad está garantizada por sí misma, lo que no tiene nada que ver con BTC.

Usabilidad de los datos

BTC es la fuente de datos más estable y confiable del mundo.

Del mismo modo, con la base teórica del DA de Celestiaorg, aunque el almacenamiento de datos de BTC es muy costoso, también tiene una base de consenso como una capa DA.

En esencia, las ordinales y toda la ecología de la inscripción en realidad usan BTC como DA.

Aquí hay algunos diseños distintivos.

nubit_org nubit

NUBIT es un protocolo DA para los escenarios de disponibilidad de datos extendidos de BTC, porque su financiamiento tiene la participación de Boundce Finance y DOMO.

En pocas palabras, Nubit organiza una cadena DA similar a Celestia ejecutando un consenso POS, y carga regularmente los datos DA de Nubit, como cabezales de bloque y el intercambio de raíces de Merkel Tree a BTC L1.

De esta manera, BTC L1 guarda NUBIT, y Nubit vende el espacio de almacenamiento en su propia cadena como DA para los usuarios y otras cadenas de rollo (conjuntos de DA).NUBIT no tiene capacidad de contrato inteligente y requiere rollup basado en su DA.

Los usuarios cargan los datos para la propia capa DA de NUBIT. inicialmente se cargó a NUBIT ingresaría al estado de confirmación final.Después de eso, los usuarios deben ir a la etiqueta de carga de datos en BTC L1, que se utiliza para consultar los datos originales en el árbol de Merkel de los nodos Nubit.

El consenso POS de la red NUBIT fue respaldado por la compromiso BTC POS de Babilonia (se introducirá a continuación).

El usuario usa BTC para pagar la tarifa de almacenamiento. la red Nubit POS en sí.

Parece que Nubit parece ser una versión ecológica de Bitcoin de Celestia.Aunque la red Lightning es suficiente para confiar, la experiencia del uso no es lo suficientemente buena, y es difícil apoyar el ingreso y la salida de los fondos grandes (el canal de estado agotado).

La relación entre NUBIT y BTC es relativamente delgada.

¿Por qué los datos de rollo y inscripción deben ir a la capa de empaque Nubit sin cargarlo directamente a BTC?Esta puede ser la pregunta más importante que NUBIT necesita responder, y el bajo costo puede no usarse como el controlador central.

En relación con la mayor ventaja de BTC DA, puede ser que el DA de Nubit admita la verificación de datos de muestreo (DAS) de nodos de luz, que la red BTC no puede lograr, lo que significa que la verificación de DA ya no requiere que los usuarios descarguen el nodo completo de BTC. .

¿Ya no puede ser la inscripción de la capa totalmente en bitcoin, ¿pueden obtener un consenso de la comunidad?Nubit intenta reemplazar el DA de la cadena BTC L1 con su propia cadena.Por supuesto, esta también es una gran oportunidad.

Veda_Bitcoin Veda

El Protocolo VEDA lee un quemador de ordinales específicos en BTC L1, que lo usa como una solicitud de transacción y se ejecuta en el EVM bajo la cadena BTC.

El usuario firmó una transacción que se ajusta a EVM en la clave privada BTC L1, y luego la arrojó al BTC como una inscripción.El nodo EVM de VEDA escanea el bloque BTC.

De hecho, esto es tratar a BTC como Veda EVM para ser confirmado.Sin embargo, debido a que el rendimiento de BTC es mucho más bajo que el EVM de ETH, y los datos escritos en el bloque BTC en un cierto período de tiempo son limitados, Veda EVM definitivamente puede ejecutar todas las solicitudes EVM cargadas en BTC.

BTC es una fuente de datos en todos los estados de Veda.Por lo tanto, puede optimizar el VEDA EVM sin ningún supuesto complejo de seguridad.

Sin embargo, Veda no puede expandir el rendimiento de BTC.Veda puede considerarse como un intervalo de bloque durante 10 minutos, TPS es de 5, pero Ethereum se rede con decenas de miles de nodos y una gran potencia informática de POW.

Simplemente expande la función de BTC y agrega capacidades de contrato inteligentes.Esto no resuelve el problema de la competencia de recursos esencialmente.

babilonia_chain Babilonia

Babylon es un acuerdo para ayudar a otros blockchain a compartir la seguridad BTC.

Babylon permite que el BTC proporcione una garantía de seguridad económica para la cadena POS (similar a la reproducción de ETH).

Las promesas de BTC pueden enviar una transacción con dos salidas UTXO en el BTC para lograr el compromiso. EOTS de la firma de tiempo «.

Cuando el BTC Pledker ejecuta un nodo de cadena POS, se verifica el único bloque efectivo y la clave privada EOTS lo firma.

Si el Pledker (también el verificación de esta cadena POS) sigue siendo honesto, y solo firma un bloque efectivo cada vez, recibirá la verificación de la cadena POS; Nivel del bloque de altura del bloque, luego su clave privada EOTS se presionará.Para instar a las promesas a mantener la honestidad.

Babylon también proporciona un servicio de marca de tiempo BTC, es decir, cargar datos desde el punto de control de cualquier cadena de bloques al OP_RETRUND de BTC, aumentando así la seguridad.

El NUBIT anterior planea utilizar el servicio de compromiso BTC de Babilonia para fortalecer la seguridad.Babilonia no está en el acceso y las penalizaciones de BTC, y se usa la solución de la criptografía pura, lo cual es muy seguro.Sin embargo, para la cadena de servicio de compromiso, esto se ha restringido a nivel de economía, en comparación con el método de rollo de ETH, etc., hay algunas distancias en la verificación.

Aunque el servicio de marca de tiempo carga los datos L2 BTC, es necesario verificar directamente que todo el bloque BTC necesita descargar el nodo completo, y el umbral es alto.Al mismo tiempo, BTC L1 no tiene contratos inteligentes y no puede verificar la corrección de estos datos.

Acurrucado

A través de los ordenales, Bitcoin puede almacenar varios datos y convertirse en una base de datos altamente segura.La carga de datos de prueba de Rollup a la red BTC puede garantizar que no se pueda manipular, pero esto no puede garantizar la efectividad y la corrección de la transacción interna.

El problema central del encierro de BTC es la verificación.

La mayoría de los acumulaciones de BTC pueden elegir el método de encierro soberano (verificación del cliente), el verificador sincroniza todos los datos del encierro debajo de la cadena y verificarlo por sí mismos.

Pero esto no puede usar las capacidades más fuertes de Bitcoin, es decir, el consenso de prisioneros de guerra de cientos de miles de nodos para garantizar la seguridad del rollup.El estado más ideal es, por supuesto, la red BTC puede verificar activamente la prueba de rollo, como ETH, y se niega a eliminar datos de bloqueo no válidos.

Al mismo tiempo, es necesario asegurarse de que se puedan confiar en los activos para extraer la red BTC en los casos más extremos. eliminado a través de un canal de escape seguro.

Para BTC sin contratos inteligentes y solo scripts, pueden usar la capacidad de Mast para combinar el script en un circuito lógico para lograr la verificación.

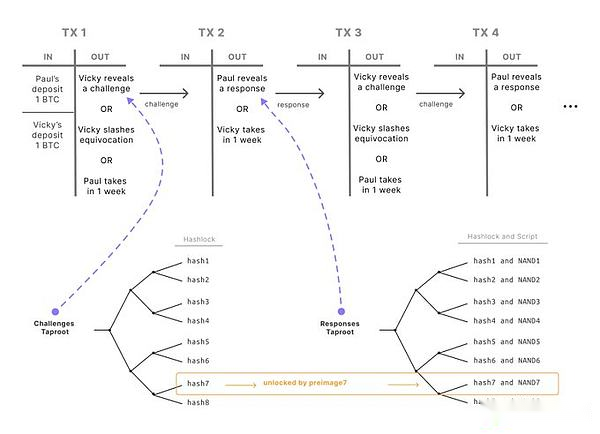

Zerosync_ bitvm

BITVM es el protocolo de expansión más observado en BTC, y es un acurrucado optimista de BTC.

BITVM propuso innovativamente una forma de fraude en BTC.

El script BTC puede considerarse como la puerta lógica más simple para procesar la lógica más simple.Si el circuito de la puerta lógica se combina entre sí de manera en forma de árbol, puede formar un circuito con una lógica específica (puede imaginar la computadora de Qin Shihuang en los tres cuerpos).

>

BITVM se escribe en un certificado de fraude en una gran cantidad de scripts BTC, que está determinado por una serie de nodos empaquetados por la descarga en el encierro.

El Challenger puede cargar constantemente el valor hash en el circuito a prueba de fraude, y el verificador continúa ejecutando el script correspondiente y revela la salida para confirmar que los resultados son correctos.

Bajo una serie de transacciones, el Challenger puede desafiar constantemente la prueba, hasta que el comprobante confirme que cada puerta de circuito es correcta.Como resultado, la red BTC completa la verificación del rollup, y el comprobante puede comprender sus propios fondos.De lo contrario, el Challenger obtendrá el BTC prometido por la prueba.

En una buena manera de entender, la relación entre BITVM y BTC parece ser como OP para ETH Network, y su seguridad es la más alta entre todos los esquemas de expansión.El número de transacciones generadas por BITVM es muy grande y cuesta costoso.

Por supuesto, a diferencia del rollo optimista/ZK de ETH, BITVM no tiene un canal de retiro BTC de emergencia, y al menos un nodo honesto en la red L2 puede completar la salida normal.Sin embargo, esta es la mayor garantía de seguridad que BTC L2 puede lograr en la actualidad.

Por lo tanto, la realización de BITVM se ve muy lejos, pero recientemente la discusión de la comunidad BTC en el script OP_CAT de elevación puede aportar nuevas posibilidades al desarrollo de BITVM.Los códigos operativos OP_CAT se pueden vincular a las dos cadenas del río, que admite hasta 520 bytes de longitud.La serie de estos datos puede lograr cálculos más complicados en Bitcoin.Por ejemplo, BITVM puede conectar cientos de puertas lógicas bajo el mismo script, lo que permite a BITVM procesar más circuitos binarios en menos transacciones, lo que tiene casi cien veces la tasa de crecimiento.

BITVM también ha inspirado muchos proyectos L2 en la compleja combinación de guiones de bitcoin, y en base a esto, ha propuesto la idea de nuevos desafíos para «fraude» los desafíos en BTC.

Bison_labs Biscing Network

Bison Network es un acurrucado soberano ZK-Stark basado en Bitcoin (verificación del cliente).

El Rollup Sovereign SO, es decir, L1 se usa como una placa de publicación de datos de bloque (DA) para el rollo.

BISON envía el ZK de Rollup a BTC Ordinales.Si necesita verificar todo el estado de acurrucado, debe sincronizar todo el nodo.

Las características del bisonte son la realización del puente BTC L1.Cuando un usuario guarda Bison Rollup BTC, este BTC se asignará a múltiples paquetes de la billetera multi -señal de BTC.Estas billeteras de señalización múltiple admiten DLC (discretos contratos de registro).

Cuando los usuarios depositan en BTC, deben firmar transacciones de ejecución relacionadas con Bison Networks con Bison Network, como :::

-

Transferir a otros

-

Extrajo la situación de la red principal de BTC

-

Nadie extrajo durante mucho tiempo.

Después de la firma, estas transacciones no se publicarán en el bloque BTC.Hay tres controlistas que firman más billeteras, usuarios, rollup de bisontes y máquinas de profecía.

DLC es como la declaración IF-DO en Bitcoin.

El enlace de la máquina de predicción aquí es el contrato de puente de Bison Rollup.

-

La transacción firmada, el control de direcciones de firma múltiple se otorga a la red BISON para asignarla aún más;

-

El control se transfiere a los usuarios;

Como resultado, Bison se dio cuenta de la extracción de BTC del rollup y estableció un canal de escape simple.Sin embargo, la debilidad del sistema aquí es la máquina de profecía.

El «Puente de confianza» implementado por DLC es la excavación del potencial de script BTC.

Aunque Bison Rollup ha logrado un simple «canal de escape» a través de la introducción de nuevos terceros, todavía no ha implementado la prueba de reacción de verificación BTC L1.

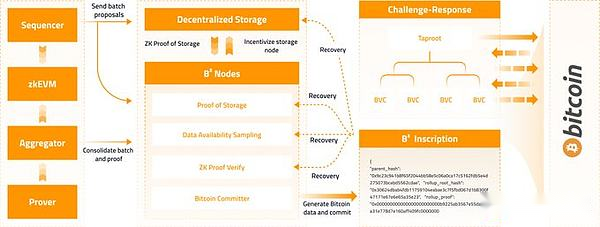

BSQUARDNETWORK B² Network

B² Network es un rollup ZK mezclado con el «Desafío Promise» en BTC.La red se divide en dos capas, la capa de rollo y la capa DA.

La capa de rollo utiliza ZKEVM, ejecutando una lógica de contrato inteligente.

La capa DA proporciona almacenamiento de datos para el encierro, y el nodo de almacenamiento realiza la verificación ZK de la transacción enrollada.Después de completar la verificación, el nodo de la capa DA escribe los datos de la reacción en la inscripción de Ordinales de BTC.

La verificación de la prueba es el núcleo.El contrato conjunto se verifica directamente en el L1 para verificar la certificación ZK, y no existe una función de contrato inteligente en el BTC. El costo puede exceder el bloque BTC del bloque BTC el límite superior).

Por lo tanto, B² introduce más cálculos de cadena en la verificación y transforma L1 a ZK directamente en un desafío de «certificado de fraude» similar al optimista.B² descompone la prueba del ZK en diferentes scripts, y estos scripts se superponen en el árbol binario de mástil.Los nodos B² envieron BTC a través de esta transacción como recompensa por fraude.

>

Una vez que se confirma una transacción que contiene un «desafío del certificado de fraude» en el BTC L1, el Challenger puede descargar los datos originales de la capa DA y ejecutar el script anterior en la cadena.

Si la salida final es inconsistente con la sumisión del nodo B 终, significa que el nodo es malvado, y el retador puede obtener el control del nodo en la raíz del script, y al mismo tiempo, la transacción enrollada volverá .

Si no hay ningún desafío durante el tiempo de bloqueo, el nodo puede recuperar el BTC de bloqueo y el acurrucado obtiene la confirmación final.

En la red B², la primera transacción que se emitió para ser emitida confirmó que el certificado ZK no fue manipulado.Aunque BTC aún no puede verificar la transacción ZK, a través del «Desafío de certificación de fraude» en la segunda transacción, la verificación de L1 se completa indirectamente, asegurando la efectividad de la transacción bajo la reacción y el aumento de la seguridad.

La red de la red B² introdujo la cuenta.Sin embargo, a partir de la extracción de activos BTC de L2, todavía se usa el método del puente de direcciones multi -señal, y no se introduce el «canal de escape».

Satoships satoshivm

SatoshipM también se basa en el rollo de ZK basado en BTC. La persona recibirá recompensas de BTC.

La diferencia es que Satoshivm agregó dos bloqueos en el desafío del «certificado de fraude», la hora de inicio del desafío correspondiente y terminar el mundo con el desafío. El certificado ZK si es correcto y efectivo.

La parte de su puente cruzado en realidad solo usa múltiples soluciones firmadas, y no hay punto brillante.

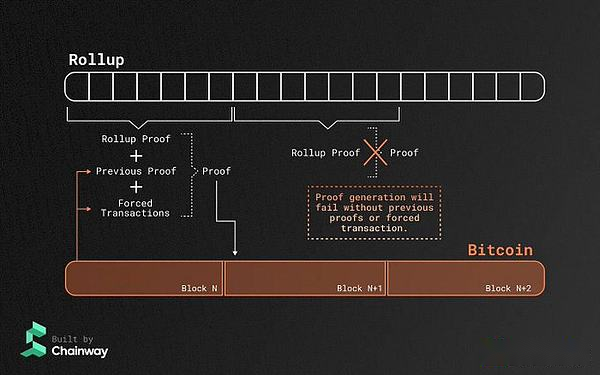

Chainway_xyz Chainway

Chainway es un Rollup Sovereign de ZK de BTC.

Los pruebas de Chainway necesitan un escaneo no con fugas para escanear cada bloque BTC.Lea el cabezal del bloque del bloque BTC, la prueba de ZK anterior y la «transacción forzada» tallada en el bloque para generar una prueba de ZK completa.En cada bloque BTC, Chainway presenta un comercio de una prueba de ZK en llamas para formar una prueba recursiva.

>

En el bloque BTC, la «transacción obligatoria» grabada en forma de la inscripción de Ordinales es el «Método de envío de transacciones anti revisión» establecido por Chainway.Si el nodo enrollable de Chainway está inactivo o siempre se ha negado a aceptar la transacción de extracción del usuario, el usuario puede grabar directamente la solicitud de retiro en el bloque Bitcoin.Los nodos deben incluir estas «transacciones obligatorias» en el bloque de rollup, de lo contrario no podrá cumplir con las limitaciones del circuito ZK, y las pruebas generadas fallarán.

En el último Twitter, Chainway afirma ser inspirado por BITVM.

Obviamente, el diseño actual de Chainway se basa en el cliente del Rollup Soberano.Aunque la «transacción obligatoria» resuelve el problema de la revisión anti -nodo de la transacción enrollada hasta cierto punto, todavía es imposible lograr el acuerdo real de activos BTC L1.

Protocolo QEDProtocol QED

El protocolo QED es un rollup ZK en BTC, que se ejecuta basado en ZKEVM.A diferencia de otro rollup de ZK, QED no eligió generar pruebas de ZK para toda la transacción enrollada, pero creó una prueba de ZK solo para la transacción de retiro de Rollup a BTC L1.

Similar a las ideas de BITVM, los protocolos QED forman un circuito lógico para verificar la prueba de ZK del retiro de las transacciones de retiro en el BTC L1.

Enfrentando programación de índice

Si rastrea las raíces, el BRC20 es esencialmente un BTC L2, y los datos de transacción del BRC20 se registran en el BTC, y el libro mayor en realidad se ejecuta en el indexador debajo de la cadena.

Aunque el libro mayor BRC20 actual está completamente centralizado, rara vez nos preocupamos por su seguridad, porque los ordenales de la red BTC no pueden registrar todos los registros de transacciones, cualquiera puede escanear la red BTC para restaurar la red BTC, así que restauración del estado de BRC20.

Sin embargo, esta expansión solo agrega nuevas características a BTC, lo que no es útil para expandir su rendimiento.Si el libro mayor en el dispositivo índice está descentralizado, ¿puede innovar una cadena de inscripción?

De hecho, el negocio de seguimiento lanzado por@unisat_wallet es la idea de $ sats y se implementan en sus índices.

También hay @roochnetwork no obtienen activos de L1 en absoluto, sino solo ejecutar índices y nodos completos de BTC, y solo leen L2 Usado por datos de lectura para contratos inteligentes en la cadena.

por fin

Por supuesto, hay muchos elementos que no he introducido, en parte debido a descripciones desconocidas, parte porque tengo energía limitada.

La industria está cambiando rápidamente, y cada segundo tiene un nuevo BTC L2, pero es la tendencia inevitable de la ecología BTC al segundo piso.

BTC es un tren que todos quieren recoger.

El proyecto DA es una versión de BTC que intenta construir Celestia y Eigenlayer.

Y los rollups cargan DA y usan el script BTC para implementar algunos mecanismos simples de cadena BTC (la mayoría de ellos toman prestado del pensamiento de compromiso de bit de BITVM), apenas contado como la mitad del compartimento de seguridad BTC.¿Quién dijo que el rollo se basó en la soberanía autoverificada no es rollup?(Todos necesitan agradecer a Celestia por CX a largo plazo por el encierro soberano)

La piedra preciosa en la corona BTC L2 es usar la lógica de escritura BTC para verificar la prueba de carga.En la actualidad, parece que está fuera del alcance del nivel de implementación, pero la insulgación de nuevos operadores como OP_CAT parece ser capaz de acelerar aún más su proceso.