Autor: Blockpunk Source: x,@blockpunk2077

Ich habe einmal erwähnt,Die große Entwicklung der „Inschrift“ hat den Wohlstand der BTC -Ökologie gefördert, aber auch den Wettbewerb der BTC -Netzwerkressourcen verschärft.Die Kosten für zu hohe Gebühren, der Anstieg des vorhersehbaren BTC in der Zukunft, erhöht auch ständig die Eintrittsschwelle von BTC -ökologischen Spielern.

Dies hat die Menschen dazu veranlasst, die Expansion von BTC mit mehr zu diskutieren, was auch die Aufmerksamkeit der Gemeinschaft und der Investoren auf sich zog.

Natürlich haben die Menschen das Expansionsschema stillschweigend vermieden, die BTC L1 direkt zu aktualisieren. .

In der Entwicklung und theoretischen Ergebnissen von ETH Rollup und Modularität ist BTC Layer2 zum Mainstream der Expansionsdiskussionen und zur schnellsten Lösung geworden.Die erste Projektcharge wird in den nächsten zwei oder drei Monaten ebenfalls gestartet und wird zu einer absoluten Mainstream -Erzählung der Spekulation.

Aufgrund der hohen Dezentralisierung der BTC -Governance gibt es keine „Kirche“, um die Gemeinschaft zu führen, sodass sein L2 -Design auch voller Blumen ist.Dieser Artikel beginnt mit einem typischen BTC L2 und verwandten Protokollen auf dem Markt, einem Blick auf die Möglichkeit einer BTC -Expansion.

Hier ist das BTC L2 grob in Seitenketten, Rollups, DA -Schichten, dezentrale Indizes usw. unterteilt und erklärt ähnliche Projekte, die ich denke.Das Kapazitätserweiterungsschema der BTC hat kein Recht zu definieren, daher ist meine tatsächliche Klassifizierung nicht streng.

Dieser Artikel konzentriert sich darauf, aus der Perspektive des partiellen Implementierungsplans zu diskutieren, und viele Entwürfe befinden sich noch in der Papierphase.Im Wettbewerb der zweiten Vermögenswerte sind Technologie und Sicherheit absolut die untere Grenze des Projekts.Technologie ist Tickets, Erstklassen, Economy -Kurs und sogar Hängekarten.

>

Aus Sicht des Vermögens ist jedoch die Fähigkeit von L2 selbst, Vermögenswerte zu erstellen. Sicherheit der Brückenverbindung.

Wird die Annahme des BTC -Ökosystems in Zukunft die ETH übertreffen?Vielleicht können Sie Ihnen eine Referenz geben.

Zunächst müssen Sie die beiden Änderungen der Front -Technologie einführen, Taproot -Upgrade:

-

Die Signature BTC von Schnorr führt bis zu 1.000 Teilnehmer mit mehreren Signaturmethoden ein, was die Grundlage vieler L2 -Brücken bildet.

-

Mast ermöglicht es einer Reihe von UTXO -Skripten, durch die Methode von Merkle Tree eine komplexere Logik zu erreichen, die die Möglichkeit für den Beweis des L2 bietet.

-

Tapscript hat das Bitcoin -Skript aktualisiert und ermöglicht die Überprüfung einer Reihe von Skript, um festzustellen, ob UTXO zu erwarten ist, was die Möglichkeit für den Rückzug und die Strafen von L2 bietet.

Seitenkette

Um es zu verwenden, ist es alles.

Der Vorteil der Nebenkette besteht darin, schnell wirksam zu werden und sich hauptsächlich für die Geschäftslogik zu entwickeln.

Seine Sicherheit hängt im Grunde mit dem Netzwerk selbst zusammen.

Btclayer2 Bevm

Tatsächlich ist der größte Teil des BTC L2 der gleiche wie Bevm und setzt die Idee der ETH -Expansion mitten in der Kette fort.

BEVM hat über die Funktionen von Taproot eine Multi -Signal -Adresse auf dem L1 von BTC bereitgestellt, und eine EVM -Side -Kette des Bedieners setzt Smart Contracts bereit, die BTC -Extraktionsanforderungen in EVM erhalten.BEVMs Gas verwendet BTC nach Cross -Chain.

Zum Zeitpunkt des Aufladens synchronisiert der Betreiber der Brücke die BTC -Daten und benachrichtigt die Seitenkette. Bridge wird eine bestimmte Anzahl von Unterschriften unterzeichnen (nachdem eine bestimmte Anzahl von Unterschriften gesammelt wurde (nach Sammlung einer bestimmten Anzahl von Unterschriften (Gehäuse) wird die Transaktion der Extraktions -BTC ausgestellt.Dies erkennt die Interoperabilität der Seitungskette und der BTC.

Im Gegensatz zur traditionellen $ rsk $ STX -Lösung verwendet Bevm die BTC -Multi -Signatur von Taproot, um die Signatur des Schwellenwerts zu erreichen.

BEVM verwendet jedoch keine Sicherheitsgarantie von BTC, nur die Interoperabilität von BTC Asset wird erreicht.Sein Knoten führt seinen eigenen internen Konsens und EVM aus und lädt keinen Beweis für das BTC -Netzwerk hoch, sodass es keinen L1 DA gibt.

Das Anti -Review -Attribut für Netzwerktransaktion hängt vom Netzwerk selbst ab. Wenn der Knoten sich also weigert, Ihre BTC -Rückzugstransaktion zu packen, erhalten Sie die BTC nicht mehr von L1, was ein potenzielles Risiko darstellt.

Der Vorteil dieser Methode ist, dass sie schnell erreichen und verifizieren kann. .

MAPROTOCOL MAP PORTOCOL

MAP ist auch eine Inschriftkette der EVM -Architektur.

MAP führt einen erweiterten BRC20 -Indexer aus. mehr BTC -Transaktionen ausgegeben.

Das Ledger von BRC20 läuft tatsächlich im Index, und BTC L1 ist im Wesentlichen seine verfügbare Datenquelle.

Mit den niedrigen Kosten der Seitenkette führt die Kartenkette das MIC20 -Mint -Tool Lessgas und den Inschriftmarkt SATSAT und die Kreuzkette des BRC20 über Roup aus.Die Idee mit der Inschrift ist ziemlich unverwechselbar und zieht eine Gruppe von Benutzern an.

MAP verwendet einen klassischen POS -Konsensus -Mechanismus, um Checkpoint -Daten von BTC L1 hochzuladen, um die Sicherheit zu verbessern.Die MAP verhindern jedoch nicht nur die Sicherheitsgarantie von BTC und hat den Entzug, die Überprüfung der Statusänderung und die Datenzuverlässigkeit in der Anti -Review nicht noch nicht verbessert.

Bitmaptech Merlin -Kette

BTC -Seitenkette freigesetzt von BRC420.Die Merlin -Kette verwendet das MPC -Schema der Cobo -Brieftasche, um die Kreuzung von BTC zu erreichen. Einige Sicherheit in Bezug auf Sicherheit.

Merlin verwendet die Account -Abstraktion von Partlentwrk.Im Gegensatz dazu können Bitcoin -Benutzer zur Interaktion zu Metamask zurückkehren. Dieses Design sieht faul und einfach und unhöflich aus.

BRC420 und Bitmap sind hoch genug und haben viele Benutzergruppen angesammelt.Merlin führt weiterhin Geschäfte um die Inschrift aus, unterstützt eine Vielzahl von Inschriftvermögen aus der Kreuzkette von L1 und bietet neue Inschriften in der Seitenkette.

Dfinity CKBTC

CKBTC ist eine Cross -Chain -Integration von BTC in ICP durch reine kryptografische Schemata und stützt sich nicht auf eine dritte Teilnahme oder Hosting.

ICP ist eine unabhängige L1 -Blockchain, die durch sein einzigartiges BLS Limited Signature -Schema garantiert wird.Die ChainKey -Technologie, die an den Konsensusalgorithmus gebunden ist, ermöglicht es dem gesamten Netzwerk von ICP, die zurückgebliebene Signaturadresse einer BTC gemeinsam zu verwalten, BTC zu akzeptieren und die BTC unter dieser Adresse durch Konsens -Aggregat -Signaturen zu kontrollieren, um den Rückzug zu erreichen.

ICP befindet sich auch in einem eigenen Netzwerk.

Da diese Signatur der Schwellenwert direkt an den Konsensusalgorithmus des ICP -Netzwerks gebunden ist, hängt die Sicherheit von CKBTC nur mit dem ICP -Netzwerk und dem BTC -Netzwerk zusammen, und die zusätzlichen Annahmen der dritten -Party -Trust werden nicht eingeführt.

Daher ist das von Cainkey verzögerte Signaturschema, das von CKBTCs ICP verwendet wird, derzeit die sicherste BTC -Brückenidee.Wenn das IC -Netzwerk eine Transaktion stirbt oder abgelehnt hat, kann es jedoch nicht in der Lage sein, den Rückzug aus dem BTC L1 zu erzwingen oder abzulehnen.Gleichzeitig ist ICP unabhängig L1, und die Sicherheit ist für sich garantiert, was nichts mit BTC zu tun hat.

Datennutzbarkeit

BTC ist die stabilste und vertrauenswürdigste Datenquelle der Welt.

In ähnlicher Weise hat die theoretische Grundlage von Celestiaorgs DA, obwohl die Datenspeicherung von BTC sehr teuer ist, aber auch eine Konsensfundament als DA -Schicht hat.

Im Wesentlichen verwenden Ordinale und die gesamte Inschrift Ökologie BTC als DA.

Hier sind einige charakteristische Designs.

Nubit_org Nubit

Nubit ist ein DA -Protokoll für BTC Extended Data Verfügbarkeitsszenarien, da seine Finanzierung die Beteiligung von Begrence Finance und DOMO hat.

Einfach ausgedrückt, organisiert Nubit eine DA -Kette, die Celestia ähnelt, indem sie POS -Konsens ausführen, und lädt die DA -Daten von Nubit regelmäßig hoch, z. B. Blockkopfköpfe und Handel mit Merkel Tree -Wurzeln zu BTC L1.

Auf diese Weise wird Nubit selbst von BTC L1 gespeichert, und Nubit verkauft den Speicherplatz in seiner eigenen Kette als DA an Benutzer und andere Rollup -Ketten (DA -Sets).Nubit verfügt über keine intelligente Vertragskapazität und erfordert ein Rollup basierend auf seiner DA.

Benutzer laden Daten in die DA -Schicht von Nubit hoch. wurde zunächst auf Nubit hochgeladen, in den endgültigen Bestätigungszustand eingeben würde.Danach müssen Benutzer zum Etikett des Hochladens von Daten in BTC L1 wechseln, mit denen die ursprünglichen Daten im Merkel -Baum von Nubit -Knoten abfragen.

Der POS -Konsens des Nubit -Netzwerks wurde von Babylons BTC POS -Versprechen unterstützt (wird unten eingeführt).

Der Benutzer verwendet BTC, um die Speichergebühr zu zahlen. Das Nubit POS -Netzwerk selbst.

Es scheint, dass Nubit eine Bitcoin -ökologische Version von Celestia zu sein scheint.Obwohl das Lightning -Netzwerk ausreicht, um zu vertrauen, ist die Erfahrung der Verwendung nicht gut genug und es ist schwierig, das In- und Aussteigen aus großen Mitteln zu unterstützen (der Statuskanal erschöpft).

Die Beziehung zwischen Nubit und BTC ist relativ dünn.

Warum müssen Rollup- und Inschriftdaten zur Nubit -Verpackungsebene gehen, ohne sie direkt auf BTC hochzuladen?Dies kann die wichtigste Frage sein, die Nubit beantworten muss, und die niedrigen Kosten werden möglicherweise nicht als Kerntreiber verwendet.

In Bezug auf den größten Vorteil von BTC DA kann es sein, dass Nubits DA die Stichprobendatenüberprüfung (DAS) von leichten Knoten unterstützt, die vom BTC -Netzwerk nicht mehr erreicht werden können, was bedeutet, dass die Überprüfung von DA nicht mehr erforderlich ist, um den gesamten Knoten von BTC herunterzuladen .

Kann nicht mehr die Inschrift von vollständig auf Bitcoin sein, können sie immer noch einen Konsens des Gemeinschafts erzielen?Nubit versucht, die DA der BTC L1 -Kette durch eine eigene Kette zu ersetzen.Dies ist natürlich auch eine große Chance.

Veda_bitcoin veda

Das VEDA -Protokoll liest einen bestimmten Ordinalsbrenner auf BTC L1, der es als Transaktionsanforderung verwendet und in der EVM unter der BTC -Kette ausgeführt wird.

Der Benutzer hat eine Transaktion unterzeichnet, die sich an EVM auf dem privaten Schlüssel BTC L1 entspricht und sie dann als Inschrift auf die BTC wirft.Der EVM -Knoten von Veda scannen den BTC -Block.

In der Tat soll BTC als Veda EVM bestätigt werden, um zu bestätigen.Da die Leistung von BTC jedoch viel niedriger ist als die EVM von ETH, und die im BTC -Block geschriebenen Daten in einem bestimmten Zeitraum begrenzt sind, kann Veda EVM definitiv alle EVM -Anfragen auf BTC ausführen.

BTC ist eine Datenquelle in allen Zuständen von VEDA.Daher können Sie die Veda EVM ohne komplexe Sicherheitsannahmen optimieren.

Veda kann jedoch die Leistung von BTC jedoch nicht erweitern.VEDA kann 10 Minuten lang als Blockintervall angesehen werden, TPS ist 5, aber das Ethereum -Netzwerk mit Zehntausenden von Knoten und riesiger POW -Computerleistung.

Es erweitert nur die Funktion von BTC und fügt intelligente Vertragsfunktionen hinzu.Dies löst das Problem des Ressourcenwettbewerbs im Wesentlichen nicht.

babylon_chain babylon

Babylon ist eine Vereinbarung, um anderen Blockchain -BTC -Sicherheit zu helfen.

Babylon ermöglicht es der BTC, eine wirtschaftliche Sicherheitsgarantie für die POS -Kette zu gewährleisten (ähnlich wie die Wiederherstellung der ETH).

BTC -Zusagen können eine Transaktion mit zwei UTXO -Ausgängen auf der BTC senden, um die erste UTXO zu erreichen. Zeitsignature „.

Wenn die BTC Pledker einen POS -Kettenknoten ausführt, wird der einzige effektive Block verifiziert, und die private Taste von EOTs signiert ihn.

Wenn der Pledker (auch der Verifizierer dieser POS -Kette) ehrlich bleibt und jedes Mal einen wirksamen Block unterzeichnet, erhält er die Überprüfung der POS -Kette; Stufe des Blockhöhenblocks, dann wird der private EOTS -Schlüssel herausgedrückt.Um die Zusagen zu fordern, Ehrlichkeit aufrechtzuerhalten.

Babylon bietet außerdem einen BTC -Zeitstempelservice an, dh Daten aus dem Kontrollpunkt einer beliebigen Blockchain auf den Op_Return von BTC hochladen, wodurch die Sicherheit erhöht wird.

Der oben genannte Nubit plant, den BTC -Versprechen -Service von Babylon zu nutzen, um die Sicherheit zu stärken.Babylon hat nicht den Zugang und die Strafen von BTC, und die Lösung der reinen Kryptographie wird verwendet, was sehr sicher ist.Für die Kette des Versprechensdienstes hat dies im Vergleich zur Rollup -Methode von ETH usw. jedoch einige Entfernungen eingeschränkt.

Obwohl der Timestamp -Dienst L2 -Daten BTC hochladen, müssen Sie direkt überprüfen, ob der gesamte BTC -Block den vollständigen Knoten herunterladen muss und der Schwellenwert hoch ist.Gleichzeitig hat BTC L1 keine intelligenten Verträge und kann die Richtigkeit dieser Daten nicht überprüfen.

Rollup

Durch Ordinale kann Bitcoin verschiedene Daten speichern und zu einer hoch sicheren Datenbank werden.Das Hochladen von Rollups Beweisdaten in das BTC -Netzwerk kann tatsächlich sicherstellen, dass es nicht manipuliert werden kann, dies kann jedoch nicht die Wirksamkeit und Korrektheit der internen Rollup -Transaktion sicherstellen.

Das Kernproblem der BTC -Rollup ist die Überprüfung.

Die meisten BTC -Rollups können die Methode der souveränen Rollup (Client -Überprüfung) auswählen, die Verifier synchronisiert alle Daten von Rollup unter der Kette und überprüft sie selbst.

Dies kann jedoch nicht die stärksten Fähigkeiten von Bitcoin verwenden, dh den POW -Konsens von Hunderttausenden von Knoten, um die Sicherheit von Rollup zu gewährleisten.Der idealste Zustand ist natürlich, dass das BTC -Netzwerk den Nachweis von Rollup wie ETH aktiv überprüfen und sich weigert, ungültige Blockdaten abzugeben.

Gleichzeitig muss sichergestellt werden, dass die Vermögenswerte in Rollup in den extremsten Fällen das BTC -Netzwerk extrahieren können. durch einen sicheren Fluchtkanal entfernt.

Für BTCs ohne intelligente Verträge und nur Skripte können sie die Fähigkeit von Mast verwenden, das Skript in logische Schaltung zu kombinieren, um eine Überprüfung zu erreichen.

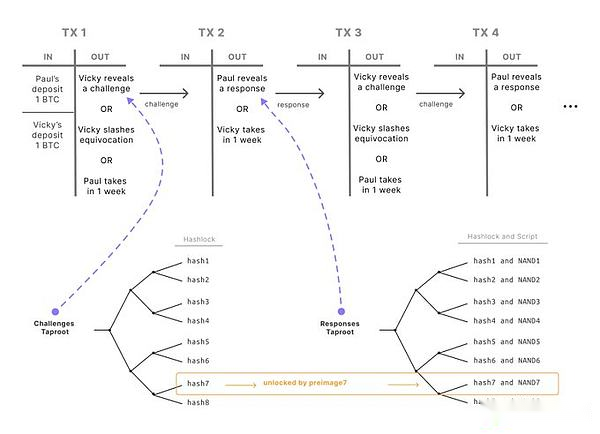

Zerosync_ bitvm

BITVM ist das am meisten beobachtete Expansionsprotokoll auf BTC und eine optimistische Rollup von BTC.

BITVM schlug innovativ eine Möglichkeit vor, BTC zu betrügen.

Das BTC -Skript kann als einfachste Logik -Tür angesehen werden, um die einfachste Logik zu verarbeiten.Wenn die logische Türschaltung in baum -verdrängter Weise miteinander kombiniert wird, kann sie eine Schaltung mit einer bestimmten Logik bilden (Sie können sich den Computer von Qin Shihuang in den drei Körpern vorstellen).

>

BITVM wird in einer großen Anzahl von BTC -Skripten in ein Betrugszertifikat geschrieben, das durch eine Reihe von Knoten bestimmt wird, die durch die Entladung in Rollup gepackt sind.

Der Challenger kann den Hash -Wert ständig in die Betrugsabweis -Schaltung hochladen, und der Überprüfer führt weiterhin das entsprechende Skript aus und zeigt die Ausgabe an, um zu bestätigen, dass die Ergebnisse korrekt sind.

Unter einer Reihe von Transaktionen kann der Herausforderer den Beweis ständig in Frage stellen, bis der Proobe bestätigt, dass jede Schalttür korrekt ist.Infolgedessen vervollständigt das BTC -Netzwerk die Überprüfung von Rollup, und der Prooder kann seine eigenen Mittel verstehen.Andernfalls erhält der Challenger die BTC durch den Beweis.

In einer guten Art zu verstehen scheint die Beziehung zwischen BITVM und BTC wie OP für ETH -Netzwerk zu sein, und ihre Sicherheit ist die höchste unter allen Expansionsschemata.Die Anzahl der durch BITVM erzeugten Transaktionen ist sehr groß und kostet teuer.

Im Gegensatz zum Optimistic/ZK Rollup von ETH hat Natürlich keinen Notfall -BTC -Rückzugskanal, und mindestens ein ehrlicher Knoten im L2 -Netzwerk kann den normalen Ausgang abschließen.Dies ist jedoch die höchste Sicherheitsgarantie, die BTC L2 derzeit erreichen kann.

Daher sieht die Verwirklichung von BitVM weit weg aus, aber in letzter Zeit kann die Diskussion der BTC -Community in Lift Op_cat -Skript neue Möglichkeiten für die Entwicklung von BITVM bringen.OP_CAT -Betriebscodes können mit der beiden Flussketten verknüpft werden, die bis zu 520 Bytelänge unterstützt.Die Serie dieser Daten kann kompliziertere Berechnungen für Bitcoin erzielen.Beispielsweise kann BITVM Hunderte von logischen Türen unter demselben Skript verbinden, wodurch BitVM mehr binäre Schaltkreise in weniger Transaktionen verarbeiten kann, was fast hundertfache Wachstumsrate aufweist.

BITVM hat auch viele L2 -Projekte in der komplexen Kombination von Bitcoin -Skript inspiriert, und basierend darauf hat es die Idee neuer Herausforderungen für „Betrugsherausforderungen“ bei BTC vorgeschlagen.

Bison_labs Biscing -Netzwerk

Bison Network ist ein Bitcoin-basierter ZK-Stark-Sovereign Rollup (Client-Überprüfung).

Das soverzeichige Souverän -Rollup, dh L1, wird als Blockdaten -Veröffentlichungskarte (DA) für Rollup verwendet.

Bison leitet Rollups ZK an BTC -Ordinale.Wenn Sie den gesamten Rollup -Zustand überprüfen müssen, müssen Sie den gesamten Knoten synchronisieren.

Die Merkmale von Bison sind die Verwirklichung der BTC L1 -Brücke.Wenn ein Benutzer Bison Rollup BTC speichert, wird diese BTC mehreren Paketen der Multi -Sign -Brieftasche von BTC zugeordnet.Diese Mehrfachsignal -Brieftaschen unterstützen DLC (diskrete Protokollverträge). Diese Technologie basiert auf Taproot -Upgrade.

Wenn Benutzer in BTC einreichen, müssen sie verwandte Ausführungstransaktionen mit Bison -Netzwerken mit Bison -Netzwerk unterzeichnen, wie z. B. :::

-

Auf andere übertragen

-

Extrahierte die Situation des BTC -Hauptnetzwerks

-

Niemand extrahierte lange Zeit.

Nach der Unterzeichnung werden diese Transaktionen nicht im BTC -Block veröffentlicht.Es gibt drei Kontrollisten, die mehr Brieftaschen unterschreiben, nämlich Benutzer, Bison Rollup und Prophezeiungsmaschinen.

DLC ist wie die IF-DO-Anweisung zu Bitcoin.

Die Vorhersagemaschinenverbindung hier ist der Brückenvertrag von Bison Rollup.

-

In der Transaktion wird das Bison -Netzwerk mit mehreren Signaturadressen gesendet, um es weiter zuzuweisen.

-

Die Kontrolle wird an Benutzer übertragen.

Infolgedessen erkannte Bison die Extraktion von BTC aus Rollup und stellte einen einfachen Escape -Kanal fest.Die Schwäche des Systems ist jedoch die Prophezeiungsmaschine.

Die von DLC implementierte „Brücke des Trusts“ ist die Ausgrabung des BTC -Skriptpotentials.

Obwohl Bison Rollup durch die Einführung neuer Dritter einen einfachen „Escape -Kanal“ erreicht hat, hat es immer noch nicht die BTC L1 -Überprüfung des Rollups implementiert.

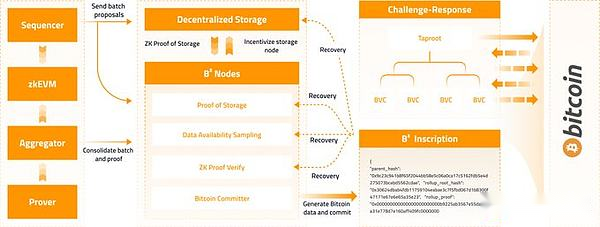

BSquaredNetwork B² Network

B² Network ist ein ZK -Rollup, das mit der „Promise Challenge“ auf BTC gemischt wird.Das Netzwerk ist in zwei Schichten unterteilt, die Rollup -Schicht und die DA -Schicht.

Die Rollup -Ebene verwendet ZKEVM, die Smart Contract Logic ausführt.

Die DA -Schicht bietet Datenspeicher für Rollup, und der Speicherknoten führt die ZK -Überprüfung der Rollup -Transaktion durch.Nach Abschluss der Überprüfung schreibt der DA -Schichtknoten die Rollup -Daten in die Ordinale Inschrift von BTC

Die Überprüfung des Beweises ist der Kern.Der gemeinsame Vertrag wird auf dem L1 direkt überprüft, um die ZK -Zertifizierung zu überprüfen, und es gibt keine Smart -Vertragsfunktion für die BTC. Die Kosten können den BTC -Block des BTC -Blocks der Obergrenze überschreiten.

Daher führt B² mehr Kettenberechnungen in die Überprüfung ein und verwandelt L1 in ZK direkt in eine „Betrugszertifikat -Herausforderung“, ähnlich optimistisch.B² zersetzt den Beweis des ZK in verschiedene Skripte, und diese Skripte werden in den Binärbaum von Mast überlagert.B² -Knoten schickten BTC durch diese Transaktion als Belohnung für Betrug.

>

Sobald eine Transaktion mit einer „Betrugs -Zertifikat -Herausforderung“ auf dem BTC L1 bestätigt wurde, kann der Challenger die Originaldaten aus der DA -Ebene herunterladen und das obige Skript unter der Kette ausführen.

Wenn der endgültige Ausgang mit der Einreichung des B 终 -Knotens nicht übereinstimmt, bedeutet dies, dass der Knoten böse ist und der Herausforderer die Kontrolle des Knotens in der Skriptwurzel erhalten kann, und gleichzeitig rollt die Rollup -Transaktion zurück .

Wenn es während der Schließzeit keine Herausforderung gibt, kann der Knoten die BTC -Sperrung abrufen, und Rollup erhält die endgültige Bestätigung.

Im B² -Netzwerk bestätigte die erste Transaktion, die ausgestellt wurde, die ausgestellt wurde, dass das ZK -Zertifikat nicht manipuliert wurde.Obwohl die BTC die ZK -Transaktion immer noch durch die „Betrugs -Zertifizierungs -Herausforderung“ in der zweiten Transaktion verifizieren kann, wird die Überprüfung von L1 indirekt abgeschlossen, um die Effektivität der Transaktion unter Rollup zu gewährleisten und die Sicherheit zu erhöhen.

B² Network hat eine Kontoabstraktion eingeführt.Aus der Extraktion von BTC -Vermögenswerten aus L2 wird jedoch noch die Methode der Multi -Signal -Adressbrücke verwendet, und der „Escape -Kanal“ wird nicht eingeführt.

Satoships Satoshivm

SatoShipm basiert auch auf BTC -basierten ZK -Rollup. Die Person wird BTC -Belohnungen erhalten.

Der Unterschied besteht darin, dass Satoshivm zwei Zeitsperrungen in der „Betrugs -Zertifikat -Herausforderung“, der entsprechenden Herausforderung, die Welt mit der Herausforderung beenden, auf diese Weise auf diese Weise auf den Übergang von BTC beenden können, können Sie persönlich senden. Das ZK -Zertifikat, ob es korrekt und effektiv ist.

Der Teil seiner Cross -Chain -Brücke verwendet tatsächlich nur mehrere signierte Lösungen, und es gibt keinen Lichtblick.

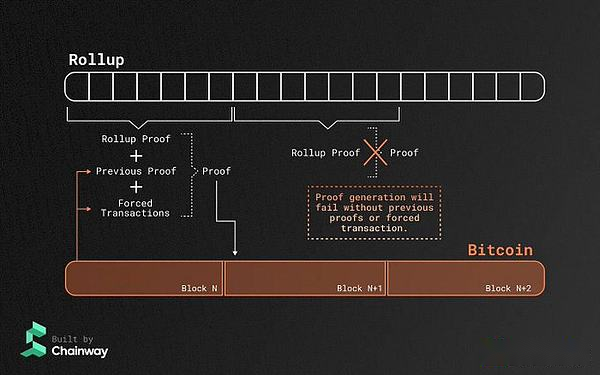

Kette_xyz Kette

Chainway ist ein BTC -ZK -Soverän -Rollup.

Chainway Prooders benötigen einen nicht undichten Scan, um jeden BTC -Block zu scannen.Lesen Sie den Blockkopf aus dem BTC -Block, dem vorherigen ZK -Proof und der im Block geschnitzten „erzwungenen Transaktion“, um einen vollständigen ZK -Proof zu erzeugen.In jedem BTC -Block gibt der Kettenwegen einen Handel mit einem brennenden ZK -Proof ein, um einen rekursiven Beweis zu bilden.

>

Im BTC -Block ist die in Form der Ordinals Inschrift eingravierte „obligatorische Transaktion“ die „Anti -Review -Transaktions -Sendungsmethode“, die von der Kette festgelegt wurde.Wenn der Rollup -Knoten des Kettenwegens nicht mehr abgelehnt ist oder sich immer geweigert hat, die Extraktionstransaktion vom Benutzer zu akzeptieren, kann der Benutzer die Auszahlungsanforderung direkt in den Bitcoin -Block eingraviert.Die Knoten müssen diese „obligatorischen Transaktionen“ in den Rollup -Block einbeziehen, andernfalls kann sie die Einschränkungen des ZK -Schaltkreises nicht erfüllen, und der Beweis wird fehlschlagen.

Auf dem neuesten Twitter behauptet Chainway, von BITVM inspiriert zu werden.

Offensichtlich basiert das aktuelle Design von Chainway auf dem Kunden des souveränen Rollups.Obwohl die „obligatorische Transaktion“ das Problem der Anti -Node -Überprüfung der Rollup -Transaktion in gewissem Maße löst, ist es immer noch unmöglich, die reale BTC L1 -Vermögensvereinbarung zu erreichen.

QEDProtocol QED -Protokoll

Das QED -Protokoll ist ein ZK -Rollup auf BTC, das auf ZKEVM läuft.Im Gegensatz zu anderen ZK -Rollups entschied sich QED nicht dafür, ZK -Beweis für die gesamte Rollup -Transaktion zu erzeugen, sondern erstellte nur ZK -Beweis für die Entzugstransaktion von Rollup zu BTC L1.

Ähnlich wie die Ideen von BITVM bildet QED eine Logikschaltung, um den ZK -Beweis für den Abzug von Entzugstransaktionen auf der BTC L1 zu überprüfen

Gesichtliche Indexprogrammierung

Wenn Sie die Wurzeln verfolgen, ist der BRC20 im Wesentlichen ein BTC L2, und die Transaktionsdaten des BRC20 werden auf der BTC aufgezeichnet, und das Hauptbuch wird tatsächlich im Indexer unter der Kette ausgeführt.

Obwohl das aktuelle BRC20 -Ledger selbst vollständig zentralisiert ist, sorgen wir uns selten um seine Sicherheit, da die Ordnungen des BTC -Netzwerks nicht alle Transaktionsunterlagen aufzeichnen können.

Diese Erweiterung fügt BTC jedoch nur neue Funktionen hinzu, was nicht hilfreich ist, um ihre Leistung zu erweitern.Wenn das Hauptbuch im Indexgerät dezentralisiert ist, kann es eine Inschriftkette innovieren?

Tatsächlich ist das von@unisat_wallet gestartete Follow -up -Geschäft die Idee von $ sts.

Es gibt auch @roochNetwork erhalten überhaupt keine Vermögenswerte von L1, sondern nur ausführende Indizes und BTC -Vollknoten und lesen nur -nur L2, die von Lesedaten für intelligente Verträge in der Kette verwendet werden.

endlich

Natürlich gibt es viele Artikel, die ich nicht vorgestellt habe, teilweise aufgrund unbekannter Beschreibungen, Teil, weil ich nur begrenzte Energie habe.

Die Branche verändert sich schnell und jede Sekunde hat ein neues BTC L2, aber es ist der unvermeidliche Trend der BTC -Ökologie in den zweiten Stock.

BTC ist ein Zug, den jeder abholen möchte.

Das DA -Typ ist eine BTC -Version, die versucht, Celestia und Eigenlayer zu erstellen.

Und Rollups laden DA hoch und verwenden das BTC -Skript, um einige einfache BTC -Kettenmechanismen zu implementieren (die meisten von ihnen leihen sich aus Bitvms Bit -Engagement -Denken), die kaum als die Hälfte des BTC -Sicherheitsabteils gezählt wurden.Wer hat gesagt, dass Rollup sich auf selbstverifizierte Souveränität verlassen hat, ist nicht Rollup?(Alle müssen Celestia für den Langzeit -CX für souverän Rollup danken)

Der Edelstein auf der BTC L2 -Krone besteht darin, die BTC -Skriptlogik zu verwenden, um den Nachweis des Rollup -Uploads zu überprüfen.Derzeit scheint es bei der Umsetzung unerreichbar zu sein, aber die Entfasste neuer Betreiber wie Op_cat scheint in der Lage zu sein, seinen Prozess weiter zu beschleunigen.