Auteur: BlockPunk Source: X, @ BlockPunk2077

J’ai mentionné une fois,Le grand développement de «l’inscription» a favorisé la prospérité de l’écologie de la BTC, mais elle a également exacerbé la concurrence des ressources du réseau BTC.Le coût de tarifs trop élevés, la montée en puissance de la BTC prévisible à l’avenir, augmente également constamment le seuil d’entrée des joueurs écologiques de la BTC.

Cela a incité les gens à discuter de l’expansion de la BTC avec plus, ce qui a également attiré l’attention de la communauté et des investisseurs.

Bien sûr, les gens ont tacitement évité le schéma d’expansion de la mise à niveau directe du BTC L1. .

Dans le développement et les résultats théoriques du rollup et de la modularité de l’ETH, BTC Layer2 est devenu le courant dominant des discussions d’expansion et de la solution la plus rapide.Le premier lot de projets sera également lancé au cours des deux ou trois prochains mois et deviendra un récit ordinaire absolu de la spéculation.

En raison de la forte décentralisation de la gouvernance de la BTC, il n’y a pas de «église» pour guider la communauté, donc son design L2 est également plein de fleurs.Cet article commencera par un BTC L2 typique et des protocoles connexes sur le marché, un aperçu de la possibilité d’expansion du BTC.

Ici, le BTC L2 est à peu près divisé en chaînes latérales, en rouleau, des couches DA, des indices décentralisés, etc., et expliquez des projets similaires que je pense.Le schéma d’expansion des capacités du BTC n’a pas le droit de définir, donc ma classification réelle n’est pas rigoureuse.

Cet article se concentre sur la discussion du point de vue du plan de mise en œuvre partiel, et de nombreux conceptions sont toujours au stade de l’article.Dans la compétition des actifs de niveau secondaire, la technologie et la sécurité sont absolument la limite inférieure du projet.La technologie est des billets, de la classe de première classe, des cours d’économie et même des billets suspendus.

>

Cependant, du point de vue des actifs, on est la capacité de L2 à créer des actifs. La sécurité de la connexion du pont.

L’adoption de l’écosystème BTC dépassera-t-elle l’ETH à l’avenir?Vous pouvez peut-être vous faire référence.

Tout d’abord, vous devez introduire les deux modifications apportées par la technologie avant, mise à niveau de la tapoot:

-

Le BTC de la signature de Schnorr présente jusqu’à 1 000 participants avec plusieurs méthodes de signature, qui est le fondement de nombreux ponts L2;

-

Le mât permet à un tas de scripts UTXO d’atteindre une logique plus complexe à travers la méthode de Merkle Tree, qui offre la possibilité de la preuve du L2;

-

Tapscript a mis à niveau le script Bitcoin et permet à la vérification de vérifier une série de script pour déterminer si UTXO peut être attendue, ce qui offre la possibilité du retrait et des pénalités de L2.

Chaîne latérale

Pour l’utiliser, c’est tout.

L’avantage de la chaîne latérale est de prendre effet rapidement, en développant principalement la logique commerciale.

Sa sécurité est fondamentalement liée à son réseau lui-même.

BtcLayer2 bevm

En fait, la majeure partie du BTC L2 est la même que Bevm, poursuivant l’idée de l’expansion de l’ETH au milieu de la chaîne.

BEVM a déployé une adresse multi-signal sur le L1 de BTC via les capacités de Taproot, et une chaîne EVM de l’opérateur déploie des contrats intelligents recevant des demandes d’extraction BTC dans EVM.Le gaz de Bevm utilise le BTC après la chaîne croisée.

Au moment de la recharge, l’opérateur du pont synchronise les données BTC et informe la chaîne latérale. Le pont signera un certain nombre de signatures (après avoir collecté un certain nombre de signatures (après avoir collecté un certain nombre de signatures (logement), la transaction de l’extraction BTC sera émise.Cela réalise l’interopérabilité des actifs de la chaîne latérale et du BTC.

Contrairement à la solution traditionnelle $ RSK $ STX, Bevm utilise la multi-signature BTC de Taproot pour atteindre la signature du seuil.

Mais BEVM n’utilise aucune garantie de sécurité de BTC, seule l’interopérabilité des actifs BTC est obtenue.Son nœud exécute son propre consensus interne et EVM, et ne télécharge pas une preuve sur le réseau BTC, il n’y a donc pas de L1 DA.

L’attribut anti-réview de la transaction réseau dépend du réseau lui-même, donc si le nœud refuse d’emballer votre transaction de retrait BTC, vous n’obtiendrez plus le BTC de L1, ce qui représente un risque potentiel.

L’avantage de cette méthode est qu’il peut rapidement réaliser et vérifier. .

Mapprotocol Carte Portocol

La carte est également une chaîne latérale d’inscription de l’architecture EVM.

MAP exécute un indexer BRC20 amélioré. émis plus de transactions BTC.

Le grand livre de BRC20 s’exécute réellement dans l’index, et BTC L1 est essentiellement sa source de données disponible.

En utilisant le faible coût de la chaîne latérale, la chaîne de cartes exécute l’outil Mic20 Mint Lessgas, et le marché d’inscription Satsat, et la chaîne transversale du BRC20 via Roup.L’idée avec l’inscription est assez distinctive, attirant un groupe d’utilisateurs.

MAP utilise un mécanisme de consensus POS classique pour télécharger les données de point de contrôle de BTC L1 pour améliorer sa sécurité.Cependant, en plus de prévenir les attaques à long terme, MAP n’utilise toujours pas la garantie de sécurité de BTC et n’a pas amélioré le retrait du retrait, la vérification du changement d’état et la fiabilité des données dans l’anti-révision.

Bitmaptech Merlin Chain

Chaîne latérale BTC publiée par BRC420.La chaîne Merlin choisit d’utiliser le schéma MPC du portefeuille COBO pour atteindre la chaîne croisée de BTC. une certaine sécurité en termes de sécurité.

Merlin utilise l’abstraction du compte de Particlentwrk.En revanche, laissez les utilisateurs de Bitcoin revenir à Metamask pour interagir, cette conception semble paresseuse et simple et grossière.

BRC420 et Bitmap sont suffisamment élevés et ont accumulé de nombreux groupes d’utilisateurs.Merlin continue de faire des affaires autour de l’inscription, soutient une variété d’actifs d’inscription de la chaîne transversale de L1 et fournit de nouvelles inscriptions sur la chaîne latérale.

dfinity ckbtc

CKBTC est une intégration croisée de BTC dans le BTC dans ICP à travers des schémas cryptographiques purs, et ne compte sur aucun pont ou hébergement de troisième partie.

ICP est une blockchain L1 indépendante, qui est garanti par son schéma de signature BLS limité unique.La technologie Chainkey, qui est liée à l’algorithme de consensus, permet à l’ensemble du réseau d’ICP de gérer conjointement l’adresse de signature retardée d’une BTC, d’accepter le BTC et de contrôler la BTC sous cette adresse par le biais de signatures d’agrégation consensus pour atteindre le retrait.

ICP est également dans son propre réseau.

Étant donné que cette signature de seuil est directement liée à l’algorithme de consensus du réseau ICP, la sécurité de CKBTC est uniquement liée au réseau ICP et au réseau BTC, et les hypothèses de confiance de tiers supplémentaires ne sont pas introduites.

Par conséquent, le schéma de signature retardé par Chainkey utilisé par l’ICP de CKBTC est actuellement l’idée de pont BTC la plus sûre.Mais pour le retrait du retrait, si le réseau IC est en train de mourir ou de rejeter une transaction, il ne pourra pas forcer le retrait du BTC L1.Dans le même temps, ICP est indépendant L1, et la sécurité est garantie par elle-même, ce qui n’a rien à voir avec BTC.

Convivialité des données

BTC est la source de données la plus stable et la plus fiable au monde.

De même, avec la base théorique du DA de Celestiaorg, bien que le stockage de données de BTC soit très coûteux, il a également une base consensuelle en tant que couche DA.

Essentiellement, les ordinaux et toute l’écologie de l’inscription utilisent en fait BTC comme DA.

Voici quelques dessins distinctifs.

nubit_org nubit

Nubit est un protocole DA pour les scénarios de disponibilité des données étendus BTC, car son financement a la participation de Boundce Finance et Domo.

Autrement dit, Nubit organise une chaîne DA similaire à Celestia en exécutant le consensus POS, et télécharge régulièrement les données DA de Nubit telles que les têtes de tête de bloc et le trading des racines d’arbre Merkel vers BTC L1.

De cette façon, Nubit lui-même est enregistré par BTC L1, et Nubit vend l’espace de stockage sur sa propre chaîne en tant que DA aux utilisateurs et autres chaînes de rouleaux (ensembles DA).Nubit n’a pas de capacité de contrat intelligente et nécessite un rollup en fonction de son DA.

Les utilisateurs téléchargent des données sur la couche DA de Nubit. a été initialement téléchargé sur Nubit entrerait dans l’état de confirmation finale.Après cela, les utilisateurs doivent accéder à l’étiquette de téléchargement de données dans BTC L1, qui est utilisée pour interroger les données d’origine dans l’arbre Merkel des nœuds Nubit.

Le consensus POS du réseau Nubit a été pris en charge par Babylon’s BTC POSed (sera introduit ci-dessous).

L’utilisateur utilise BTC pour payer les frais de stockage. Le réseau POS Nubit lui-même.

Il semble que Nubit semble être une version écologique Bitcoin de Celestia.Bien que le réseau Lightning soit suffisant pour faire confiance, l’expérience de l’utilisation n’est pas suffisante et il est difficile de soutenir l’entrée et l’extérieur des grands fonds (le canal d’état épuisé).

La relation entre Nubit et BTC est relativement mince.

Pourquoi les données ROLUP et INSCRIPTION doivent-elles aller au calque d’emballage Nubit sans le télécharger directement sur BTC?Cela peut être la question la plus importante à laquelle Nubit doit répondre, et le faible coût peut ne pas être utilisé comme conducteur principal.

Par rapport au plus grand avantage de BTC DA, il se peut que le DA de Nubit prenne en charge la vérification des données d’échantillonnage (DAS) des nœuds lumineux, qui ne peut pas être réalisé par le réseau BTC, ce qui signifie que la vérification de DA exige que les utilisateurs ne téléchargent pas le nœud entier de BTC de BTC .

Ne peut plus être l’inscription de Full-on-Bitcoin, peuvent-ils encore obtenir un consensus communautaire?Nubit essaie de remplacer le DA de la chaîne BTC L1 par sa propre chaîne.Bien sûr, c’est aussi une énorme opportunité.

Veda_bitcoin Veda

Le protocole VEDA lit un brûleur ordinaire spécifique sur BTC L1, qui l’utilise comme demande de transaction et exécuté dans l’EVM sous la chaîne BTC.

L’utilisateur a signé une transaction conforme à EVM sur la clé privée BTC L1, puis l’a jetée sur le BTC en tant qu’inscription.Le nœud EVM de Veda scanne le bloc BTC.

En fait, il s’agit de traiter BTC comme Veda EVM à confirmer.Cependant, parce que les performances de BTC sont beaucoup plus faibles que l’EVM de l’ETH, et les données écrites dans le bloc BTC dans une certaine période de temps sont limitées, VEDA EVM peut certainement exécuter toutes les demandes EVM téléchargées sur BTC.

BTC est une source de données dans tous les états de VEDA.Par conséquent, vous pouvez optimiser le VEDA EVM sans aucune hypothèse de sécurité complexes.

Cependant, Veda ne peut pas étendre les performances de BTC.Veda peut être considéré comme un intervalle de blocs pendant 10 minutes, le TPS est de 5, mais le réseau Ethereum avec des dizaines de milliers de nœuds et une énorme puissance de calcul de POW.

Il élargit simplement la fonction de BTC et ajoute des capacités de contrat intelligentes.Cela ne résout pas essentiellement le problème du concours de ressources.

babylon_chain babylon

Babylon est un accord pour aider les autres Blockchain Partage BTC Security.

Babylone permet au BTC de fournir une garantie de sécurité économique pour la chaîne POS (similaire à la reprise d’ETH).

Les engagements BTC peuvent envoyer une transaction avec deux sorties UTXO sur le BTC pour obtenir un engagement. EOTS Signature du temps « .

Lorsque le BTC Pledker gère un nœud de chaîne POS, le seul bloc efficace est vérifié et la clé privée EOTS la signe.

Si le Pledker (également le vérification de cette chaîne POS) reste honnête et ne signe qu’un seul bloc à chaque fois, il recevra la vérification de la chaîne POS; Niveau du bloc de hauteur du bloc, puis sa clé privée EOTS sera expulsée.Afin d’exhorter les promesses à maintenir l’honnêteté.

Babylon fournit également un service d’horodatage BTC, c’est-à-dire télécharger des données du point de contrôle de toute blockchain vers l’OP_return de BTC, augmentant ainsi la sécurité.

Le Nubit ci-dessus prévoit d’utiliser le service de gage BTC de Babylon pour renforcer la sécurité.Babylon n’est pas sur l’accès et les pénalités de BTC, et la solution de la cryptographie pure est utilisée, ce qui est très sûr.Cependant, pour la chaîne de services de gage, cela s’est restreint au niveau économique, par rapport à la méthode Rollup d’ETH, etc., il existe des distances de vérification.

Bien que le service d’horodatage télécharge les données L2 BTC, il est nécessaire de vérifier directement que l’ensemble du bloc BTC doit télécharger le nœud complet et que le seuil est élevé.Dans le même temps, BTC L1 n’a pas de contrats intelligents et ne peut pas vérifier l’exactitude de ces données.

Rouleau

Grâce aux ordinales, Bitcoin peut stocker diverses données et devenir une base de données hautement sécurisée.Le téléchargement des données de preuve de Rollup sur le réseau BTC peut en effet garantir qu’il ne peut pas être falsifié, mais cela ne peut pas garantir l’efficacité et l’exactitude de la transaction interne ROLLUP.

Le problème central du Rollup BTC est la vérification.

La plupart des BTC Rollup peuvent choisir la méthode de Rollup Sovereign (vérification du client), le vérificateur synchronise toutes les données de Rollup sous la chaîne et la vérifiez par elles-mêmes.

Mais cela ne peut pas utiliser les capacités les plus fortes de Bitcoin, c’est-à-dire le consensus de POW de centaines de milliers de nœuds pour assurer la sécurité de Rollup.L’état le plus idéal est, bien sûr, le réseau BTC peut vérifier activement la preuve de Rollup, comme ETH, et refuse de supprimer les données de blocs non valides.

Dans le même temps, il est nécessaire de s’assurer que les actifs de Rollup peuvent être fiables pour extraire le réseau BTC dans les cas les plus extrêmes. enlevé à travers un canal d’évacuation sûr.

Pour les BTC sans contrats intelligents et seuls les scripts, ils peuvent utiliser la capacité de Mast à combiner le script en circuit logique pour obtenir une vérification.

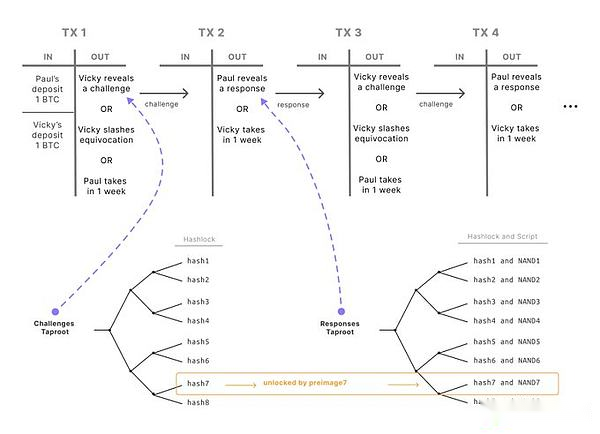

Zerosync_ bitvm

BitVM est le protocole d’extension le plus regardé sur BTC, et c’est un rouleau optimiste de BTC.

Bitvm a proposé de manière innovante un moyen de fraude sur BTC.

Le script BTC peut être considéré comme la porte logique la plus simple pour traiter la logique la plus simple.Si le circuit de porte logique est combiné les uns avec les autres d’une manière en forme d’arbre, il peut former un circuit avec une logique spécifique (vous pouvez imaginer l’ordinateur de Qin Shihuang dans les trois corps).

>

BitVM est inscrit dans un certificat de fraude dans un grand nombre de scripts BTC, qui est déterminé par une série de nœuds emballés par la décharge dans Rollup.

Le Challenger peut constamment télécharger la valeur de hachage sur le circuit de la fraude, et le vérificateur continue d’exécuter le script correspondant et révèle la sortie pour confirmer que les résultats sont corrects.

Dans le cadre d’une série de transactions, le Challenger peut constamment remettre en question la preuve, jusqu’à ce que le rétrécisage confirme que chaque porte de circuit est correcte.En conséquence, le réseau BTC complète la vérification de Rollup, et le rétablissement peut comprendre ses propres fonds.Sinon, le challenger obtiendra le BTC promis par la preuve.

Dans une bonne façon de comprendre, la relation entre BitVM et BTC semble être comme un réseau OP à ETH, et sa sécurité est la plus élevée parmi tous les schémas d’expansion.Le nombre de transactions générées par BitVM est très importante et coûte cher.

Bien sûr, contrairement à Rollup optimiste / ZK d’ETH, BitVM n’a pas de canal de retrait BTC d’urgence, et au moins un nœud honnête dans le réseau L2 peut terminer la sortie normale.Cependant, il s’agit de la garantie de sécurité la plus élevée que BTC L2 peut atteindre actuellement.

Par conséquent, la réalisation de BitVM semble loin, mais récemment, la discussion de la communauté BTC sur le script Lift OP_CAT peut apporter de nouvelles possibilités au développement de BitVM.Les codes de fonctionnement OP_CAT peuvent être liés aux deux chaînes de la rivière, qui supporte jusqu’à 520 octets.La série de ces données peut obtenir des calculs plus compliqués sur Bitcoin.Par exemple, BitVM peut connecter des centaines de portes logiques sous le même script, ce qui permet à BitVM de traiter plus de circuits binaires en moins de transactions, qui a près de cent fois le taux de croissance.

BitVM a également inspiré de nombreux projets en L2 dans la combinaison complexe du script Bitcoin, et sur cette base, il a proposé l’idée de nouveaux défis aux défis de « fraude » sur la BTC.

Bison_Labs Biscing Network

Bison Network est un Rollup Souverain ZK-Stark basé sur Bitcoin (Vérification du client).

Le Rollup Sovereign SO, c’est-à-dire que L1 est utilisé comme un tableau de publication de données de bloc (DA) pour Rollup.

Bison soumet ZK de Rollup à BTC Ordinals.Si vous devez vérifier l’ensemble de l’état de Rollup, vous devez synchroniser le nœud entier.

Les caractéristiques du bison sont la réalisation du pont BTC L1.Lorsqu’un utilisateur enregistre Bison Rollup BTC, ce BTC sera affecté à plusieurs packages du portefeuille multi-signaux de BTC.Ces portefeuilles multiples prennent en charge DLC (Contrats de journaux discrets).

Lorsque les utilisateurs déposent en BTC, ils doivent signer des transactions d’exécution connexes avec des réseaux de bison avec un réseau de bison, comme :::

-

Transférer à d’autres

-

Extrait la situation du réseau principal de la BTC

-

Personne n’a extrait pendant longtemps.

Après la signature, ces transactions ne seront pas publiées dans le bloc BTC.Il y a trois contrôles qui signent pour plus de portefeuilles, à savoir les utilisateurs, le rouleau de bison et les machines de prophétie.

DLC est comme l’instruction IF-DO sur Bitcoin.

Le lien de la machine de prédiction ici est le contrat de pont de Rollup de bison.

-

La transaction signée, le contrôle d’adresse de signature multiple est donné au réseau de bisons pour l’allouer davantage;

-

Le contrôle est transféré aux utilisateurs; si le message n’est pas reçu pendant longtemps, le temps est verrouillé et le contrôle est renvoyé à l’utilisateur.

En conséquence, Bison a réalisé l’extraction de BTC à partir de Rollup et a réglé un simple canal d’évasion.Cependant, la faiblesse du système ici est la machine de prophétie.

Le « Bridge of Trust » mis en œuvre par DLC est la fouille du potentiel de script BTC.

Bien que Bison Rollup ait réalisé un simple « canal d’échappement » grâce à l’introduction de nouveaux tiers, il n’a toujours pas implémenté la preuve de vérification BTC L1.

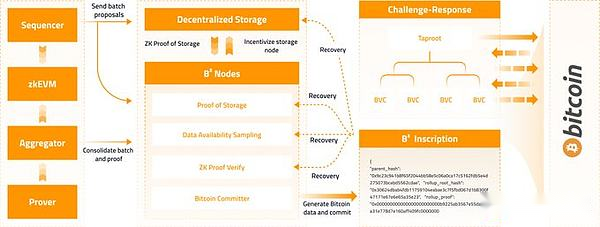

BSQUARDNETWORK B² Network

Le réseau B² est un Rollup ZK mélangé avec le « Promise Challenge » sur BTC.Le réseau est divisé en deux couches, la couche Rollup et la couche DA.

La couche Rollup utilise ZKEVM, exécutant une logique de contrat intelligent.

La couche DA fournit un stockage de données pour Rollup et le nœud de stockage effectue la vérification ZK de la transaction ROLLUP.Après avoir terminé la vérification, le nœud de couche DA écrit les données Rollup dans l’inscription ordinaire de BTC.

La vérification de la preuve est le noyau.Le contrat conjoint est directement vérifié sur le L1 pour vérifier la certification ZK, et il n’y a pas de fonction de contrat intelligent sur le BTC. Le coût peut dépasser le bloc BTC du bloc BTC la limite supérieure).

Par conséquent, B² introduit plus de calculs de chaîne dans la vérification et transforme L1 en ZK directement en un défi de « certificat de fraude » similaire à l’optimiste.B² décompose la preuve du ZK en différents scripts, et ces scripts sont superposés en arbre binaire de mât.Les nœuds B² ont envoyé BTC par le biais de cette transaction en récompense pour la fraude.

>

Une fois qu’une transaction contenant un « Défi de certificat de fraude » est confirmée sur le BTC L1, le Challenger peut télécharger les données d’origine de la couche DA et exécuter le script ci-dessus sous la chaîne.

Si la sortie finale est incompatible avec la soumission du nœud B 终, cela signifie que le nœud est mauvais et que le challenger peut obtenir le contrôle du nœud dans la racine du script, et en même temps, la transaction Rollup reculera .

S’il n’y a pas de défi pendant le temps de verrouillage, le nœud peut récupérer le BTC de verrouillage et Rollup obtient la confirmation finale.

Dans le réseau B², la première transaction qui a été délivrée pour être émise a confirmé que le certificat ZK n’a pas été falsifié.Bien que BTC ne puisse toujours pas vérifier la transaction ZK, par le biais de la « Challenge de certification de fraude » dans la deuxième transaction, la vérification de L1 est indirectement achevée, garantissant l’efficacité de la transaction sous Rollup et la sécurité croissante.

Le réseau B² a introduit l’abstraction du compte.Cependant, à partir de l’extraction des actifs BTC à partir de L2, la méthode de pont d’adresse multi-signal est toujours utilisée et le « canal d’échappement » n’est pas introduit.

Satoships satoshivm

Satoshipm est également basé sur le Rollup ZK basé à BTC. La personne obtiendra des récompenses BTC.

La différence est que Satoshivm a ajouté deux verrous dans le défi « Certificat de fraude », le défi correspondant, et terminer le monde avec le défi. Le certificat ZK s’il est correct et efficace.

La partie de son pont transversal n’utilise en fait que plusieurs solutions signées, et il n’y a pas de point lumineux.

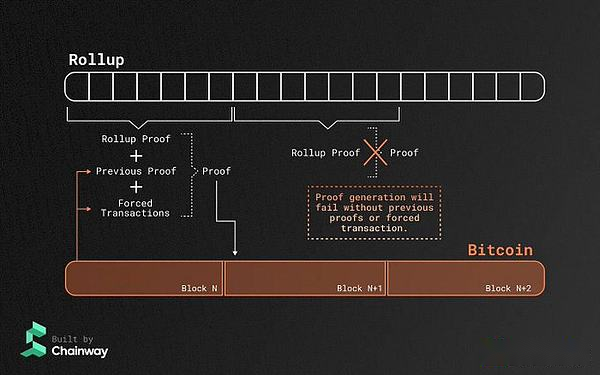

Chainway_xyz

Chainway est un Rollup Souverain ZK de BTC.

Les épreuves de chaîne ont besoin d’une numérisation non qui fuit pour scanner chaque bloc BTC.Lisez la tête de bloc du bloc BTC, la preuve ZK précédente et la « transaction forcée » sculptée dans le bloc pour générer une preuve ZK complète.Dans chaque bloc BTC, Chainway soumet un trading d’une preuve ZK brûlante pour former une preuve récursive.

>

Dans le bloc BTC, la « transaction obligatoire » gravée sous la forme de l’inscription ordinale est la « méthode d’envoi de transaction anti-réview » définie par Chainway.Si le nœud de rouleau de chaîne est en panne ou a toujours refusé d’accepter la transaction d’extraction de l’utilisateur, l’utilisateur peut directement gravé la demande de retrait dans le bloc Bitcoin.Les nœuds doivent inclure ces «transactions obligatoires» dans le bloc de Rollup, sinon il ne pourra pas respecter les contraintes du circuit ZK, et les générés de preuve échoueront.

Sur le dernier Twitter, Chainway prétend être inspiré par BitVM.

De toute évidence, la conception actuelle de Chainway est basée sur le client du rouleau souverain.Bien que la «transaction obligatoire» résout le problème de l’examen anti-nœuds de la transaction ROLUP dans une certaine mesure, il est toujours impossible d’atteindre le véritable règlement des actifs BTC L1.

Protocole QEDProtocol QED

Le protocole QED est un RALUP ZK sur BTC, qui fonctionne basé sur ZKEVM.Contrairement à d’autres Rollup ZK, QED n’a pas choisi de générer ZK Proof pour toute la transaction ROLLUP, mais n’a créé ZK Proof uniquement que pour la transaction de retrait de Rollup à BTC L1.

Semblable aux idées de Bitvm, les protocoles QED constituent un circuit logique pour vérifier la preuve ZK du retrait des transactions de retrait sur le BTC L1.

Face à la programmation d’index

Si vous tracez les racines, le BRC20 est essentiellement un BTC L2, et les données de transaction du BRC20 sont enregistrées sur le BTC, et le grand livre s’exécute réellement dans l’indexeur sous la chaîne.

Bien que le grand livre BRC20 lui-même soit entièrement centralisé, nous nous inquiétons rarement de sa sécurité, car les ordinales du réseau BTC ne peuvent pas enregistrer tous les enregistrements de transaction, n’importe qui peut scanner le réseau BTC pour restaurer le réseau BTC, ainsi restaurer l’état de BRC20.

Cependant, cette expansion ajoute uniquement de nouvelles fonctionnalités à BTC, ce qui n’est pas utile pour étendre ses performances.Si le grand livre du dispositif d’index est décentralisé, peut-il innover une chaîne d’inscription?

En fait, l’entreprise de suivi lancée par @ unisat_wallet est l’idée de $ SATS.

Il existe également @roochnetwork, n’obtenez pas du tout des actifs à partir de L1, mais uniquement des index et des nœuds complets BTC, et ne lisent que le L2 uniquement utilisé par les données de lecture pour les contrats intelligents sur la chaîne.

enfin

Bien sûr, il existe de nombreux éléments que je n’ai pas introduits, en partie à cause des descriptions inconnues, en partie parce que j’ai une énergie limitée.

L’industrie change rapidement, et chaque seconde a un nouveau BTC L2, mais c’est la tendance inévitable de l’écologie du BTC au deuxième étage.

BTC est un train que tout le monde veut ramasser.

Le projet DA est une version BTC essayant de construire Celestia et Eigenlayer.

Et Rollups Téléchargez DA et utilisez le script BTC pour implémenter certains mécanismes de chaîne BTC simples (la plupart d’entre eux empruntent à la réflexion de l’engagement de BitVM), à peine compté comme la moitié du compartiment de sécurité BTC.Qui a dit que Rollup s’appuyait sur la souveraineté vérifiée par auto-vérification n’est pas Rollup?(Tous doivent remercier Celestia pour le CX à long terme pour le rouleau souverain)

La pierre précieuse de la couronne BTC L2 est d’utiliser la logique de script BTC pour vérifier la preuve du téléchargement de Rollup.À l’heure actuelle, il semble qu’il soit hors de portée au niveau de la mise en œuvre, mais le déclenchement de nouveaux opérateurs tels que OP_CAT semble être en mesure d’accélérer encore son processus.