Autor: Francesco Quelle: Substack,@Fraxcesco Übersetzung: Shan Oubba, Bitchain Vision

Im Laufe der Jahre wurden die Diskussionen über den Ruf in der Kette fortgesetzt.Seit 2017 haben verschiedene Projekte versucht, dieses Problem zu lösen, und Benutzer in der Kette mit der Reputationsschicht zur Verständnis der Fähigkeit von Transaktionsobjekten gegeben.Heute werden mit verschiedenen Betrugsfällen, SocialFi und Prominenten wertlose Token kontinuierlich ausgegeben, was wichtiger denn je ist.

In diesem Artikel wird das Konzept und die Bedeutung der Glaubwürdigkeit in der Kette eingeführt und konzentriert sich auf Projekte wie Debank und Ethos Network.

Ruf der Kette

Der Ruf in der Kette beantwortete eine einfache Frage:

Wie bewerten wir die Glaubwürdigkeit der im dezentralen System interagierten Person?

Im zentralisierten System stellen Dritte diesen Ruf in der Regel sicher (beispielsweise Credit -Scores, Red orts für internationale kriminelle Polizei und Bankkonten).

Gibt es eine Möglichkeit, die Reputationsgarantie in einem verteilten System zu kopieren?

Diese Bemühungen übertreffen eine einzige Vereinbarung und versuchen, in diesem Bereich innovativ zu sein.Für praktisch,Dieses Reputationssystem muss eine einzige Vereinbarung übertreffen und eine einzigartige Reihe von Standards erstellen, die sich auf den Web2- und Web3 -Plattformen identifizieren können, Um ein universelles Cross -Chain -Rahmen zu schaffen.

Jeder Versuch, der kein neuer Standard wird, wird diesen Prozess unbrauchbar.

Laut A16Z „,“Um den dezentralen Status zu einem Mainstream zu machen, müssen wir zunächst ein System einrichten, um die Kettenerfahrung und -beziehungen in die Kette zuzuordnen „und“ lösen die innere Herausforderung der dezentralen Identität, einschließlich des Problems des Mangels an Kontext und dem Zugriff auf dezentrale Netzwerke in den Kettenaufzeichnungen„“ „.

Derzeit sogarDie Eingabe des Blockchain -Browser -Datensatzes ist ebenfalls sehr einfachWesenOhne den zusätzlichen Kontext von Transaktionen wird es schwieriger sein, Glaubwürdigkeitswerte zu kartieren und zu verteilen.

Zum Beispiel sollte der empfangende NFT als Teil des Austauschs aufgrund des Beitrags zur außergewöhnlichen Gemeinschaft des Projekts unterschiedliche Gewichte haben, als NFT zu erhalten.

Darüber hinaus gibt es im Bereich der Verschlüsselung viele Reputationsformen, wie das Vertrauen der Vereinbarung, Kredit -Kredit -Scores und Projektgründer.

Nur durch Berücksichtigung all dieser Faktoren kann dieses System für eine Vielzahl von Anwendungsfällen gelten, wobei der Ruf in der Kette in „Offline -Aktivitäten auf der Grundlage einer dezentralen Identität“ einbezieht.

Drei Schritte:

-

Daten in der Kette aufzeichnen

-

Datenart- und Erläuterungsdaten

-

Konvertiert in „Glaubwürdigkeitsbewertung“

-

Holonym (KYC)

-

Bürgerlich (biometrisch)

-

Google und LinkedIn (Web2)

-

Guild und Snapshot (Web3)

-

Benutzer können auf andere „wetten“ und Vertrauen ausdrücken

-

Schlechte Schauspieler können bestraft werden

-

Soziale Konsensanbieter können Belohnungen erhalten

-

Der Ruf wird durch wirtschaftliche Sicherheit geschützt, und die Verfälschung der Glaubwürdigkeit wird teuer

-

Gutschrift ist wertvoll

-

Es ist einfacher, die soziale Interaktion zu beobachten

-

Bewertung: Entwicklung über den Ruf der Bereitstellung wirtschaftlicher Wetten hinaus

-

Garantie: Ähnlich wie bei Wetten können Benutzer ihre ETH auf andere wetten und ETH -Einkommen erzielen.Die garantierte Person erhält 10%des Einkommens, um Überprüfungen und Empfehlungen zu motivieren.

-

Bestrafung: Wenn die Überprüfungen kein Verhalten sind, können Benutzer, die ihre ETH garantieren, bestraft werden, und die ETH von bis zu 10%der Straftäter aus dem Ethosvertrag wird aus der ETH entfernt.Diejenigen, die abgelehnt werden, werden bestraft.

-

Zertifizierung: Reflexion der Autorität, Glaubwürdigkeit und Einfluss aus anderen Quellen

-

WorldCoin: Dieser Riese, der von Risikokapital betrieben wird, verspricht, Ihre Iris zu scannen und einige WLD -Token für Airdrops herzustellen.Unabhängig davon, ob sein Zweck edel oder Utopie ist, muss noch diskutiert werden.Durch das biometrische Scannen von Benutzer Iris brachten sie jedoch die menschliche Zertifizierung ein.Obwohl dies ein neues Risiko eröffnet hat, ist es auch ein aufregendes Experiment.

-

ENS: Konvertieren Sie die verschlüsselte Adresse in einen menschlichen lesbaren Namen, um „Nachrichtenübertragung in der Kette“ zu fördern.

-

Der Ruf der Verschlüsselung kann manipuliert/gekauft werden

-

Muss die Privatsphäre schützen

-

Es muss die Bindung einer einzelnen Brieftasche überschreiten, die allgemein anwendbar ist

-

Öffentlicher Lebenslauf: Jeder kann den Ruf anderer Teilnehmer bewerten, indem sie jedem Benutzer einen einzelnen Reputationswert zuordnen.Darüber hinaus wird jeder Artikel, jeder Beitrag oder jede Beteiligung der Gemeinschaft aufgezeichnet, die als Glaubwürdigkeitsbeweis verwendet werden kann.

-

Promi -Emissions -Token: Wenn Promi -Token zu einem neuen Trend werden, können diese ausgegebenen Daten verwendet werden, um die Vertrauensdateien der einzelnen Prominenten zu bestimmen.Wir haben gesehen, wie viele Prominente eine Reihe von Betrug durchgeführt haben.Durch schnelle Risikobewertung kann dieses Problem teilweise gelöst werden, um den Benutzern die Risiken dieser Token zu zeigen.

-

Entwicklerentwickler: Der Entwickler ist auf seinem Höhepunkt.Viele Menschen missbrauchen diese Kraft jedoch, weil sie „hochziehen“ oder sogar offensichtlich betrügen.Wir haben einige Charaktere gesehen, als kontinuierliche Entwickler ständig betrügen.Es ist sehr nützlich zu ermitteln, ob der Bereitstellungsbereich eines Tokens zuvor ein Betrüger ist.

-

Kol zum Verkauf: Eines der Hauptmerkmale im Crypto Twitter ist, dass der Meinungsführer (KOL) diese Token verkauft, während er ihre Positionen verkauft.Stellen Sie sich vor, Sie können ein glaubwürdiges Ranking haben, um festzustellen, ob Ihr Lieblings -KOL glaubwürdig ist oder wer ein vollständiger Verkäufer und Lügner ist.

-

Loyalitätsplan: Die Entwicklung eines Reputationssystems in der Kette ermöglicht es Dapps, tiefere Informationen zu Benutzerinteraktion zu haben, maßgeschneiderte Pläne zu erstellen und sich auf eine hohe Interaktion mit hoher Wertschöpfung mit hoher Wertvereinbarungen zur Vereinbarung zu konzentrieren.

-

COUT COURSCH.LAND: Ein Roboter, der auf NFT basiert, um den Beitrag von Eigentum und DAO zu überprüfen.

-

Karma: Sichtbar, um DAO -Beitrag zu leisten.

-

Pnthn: Verfolgen Sie die Glaubwürdigkeit der DAO -Mitglieder.

-

Sourc3: Kreditmanagement in der Kette auf der Plattform.

-

Pental: Helfen Sie dem Navigationsprotokoll der Benutzer.

-

ONT ID: Dezentraler Kennung und authentifiziertes Gutschein -Identitäts -Framework.

-

Kreber: Benutzer können ihre Identität beweisen, ohne ihre Identität zu enthüllen und die Privatsphäre zu schützen.

-

Orangefarbenes Protokoll: Als Multi -Chain -Reputationssystem können Gutscheine verifiziert werden.

-

Übertroffen: Zero -Wissen -Beweis für die Überprüfung der Privatidentität.

-

Metopie: Das Reputationssystem für Governance.

-

Astraly: Credit and Reputation -basierte Token in der Kette.

-

Sport: Kein Code -Tool, um DAO -Mitwirkenden zu helfen, Zizi Dao zu erstellen.

-

Sourcecred: Helfen Sie den Mitwirkenden und belohnen Sie die Teilnahme an hoher Qualität.

Wahrer standardisierter Ruf

In der Anfrage des „Bauherrn“ skizzierte das Basisteam seine Ansichten zum Erfolg des Rufs in der Kette.Sie vergleichen die „Kette“ mit dem nächsten „Online“ und glauben, dass Glaubwürdigkeit in jedem Kettenkonto eine wichtige Rolle spielt.

In diesem Zusammenhang kann die „Glaubwürdigkeitsvereinbarung“ mehr Vertrauen in die Kette schaffen.Sie spekulieren, dass dies möglich istÄhnlich wie bei FICO (der gut bekannteste Kredit -Score -Name) oder der Google Page -Rangbewertung.

Brieftaschen können diese Standards als Anti -Frauß -Mechanismen verwenden, um Warnungen vor Risikoadressen zu erhalten.Wir haben gesehen, wie Rabby eine Warnung vor neuen Verträgen oder Betrugs -Token leitete.

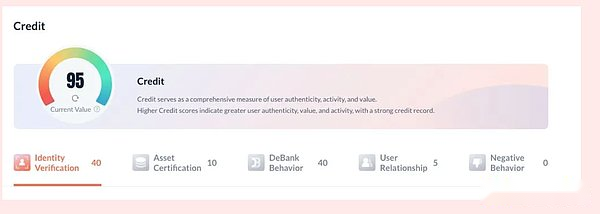

Weitere Reputationsmaßnahmen umfassen Unternehmen mit Blockchain -Analyse, die auf Kettenverhalten basieren, wie z. B. Kettenalyse, und Debanks, die Debank -Kredit -Scores schaffen.

Die Kredit -Score ist „umfassende Messung von Benutzerauthentizität, Aktivitäten und Wert.Eine höhere Bewertung bedeutet mehr Aktivitäten und Benutzerauthentizität, aber im aktuellen Zustand kann Debank -Kredit nicht als Reputationsagent verwendet werden.

>

Darüber hinaus können wir den Grad von Bedeutung für die formale Identitätsüberprüfung beobachten, was im Bereich Verschlüsselung immer noch ein kontroverses Thema ist.

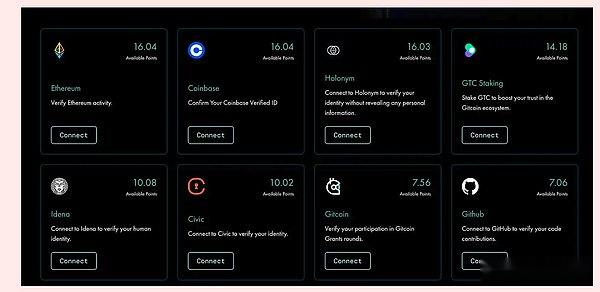

Ein Beispiel für einen erfolgreichen Reputationsmechanismus istGitcoin -Pass.

Gitcoin -Pass behauptet, „Authentifizierungspolymerisationsanwendungen“ zu sein.

Wie gewöhnliche Pässe können Benutzer Siegel sammeln, indem sie frühere Aktivitäten oder Ausführungsaufgaben und Überprüfung über verschiedene Web2- und Web3 -Überprüfungen überprüfen:

Diese Siegel erhöhen den Standard -Humanity -Score, der der Glaubwürdigkeitsagentur jedes Benutzers für die Glaubwürdigkeit des Web3 -Projekts zugewiesen ist.Die höhere Humanitätsbewertung bedeutet, dass Sie mehr Chancen erhalten können, und die Mindestpunktzahl kann als menschlich angesehen werden.

Hier sind Beispiele für Siegel, die gesammelt werden können:

>

Einer der Vorteile des Passes besteht darin, dass sie die Privatsphäre des Benutzers schützt und keine Wissensmethoden verwendet, um einen überprüfbaren Gutschein zu erstellen, um zu beweisen, dass Benutzer spezifische Aktivitäten durchgeführt haben, jedoch keine persönlichen Identitätsinformationen sammeln.

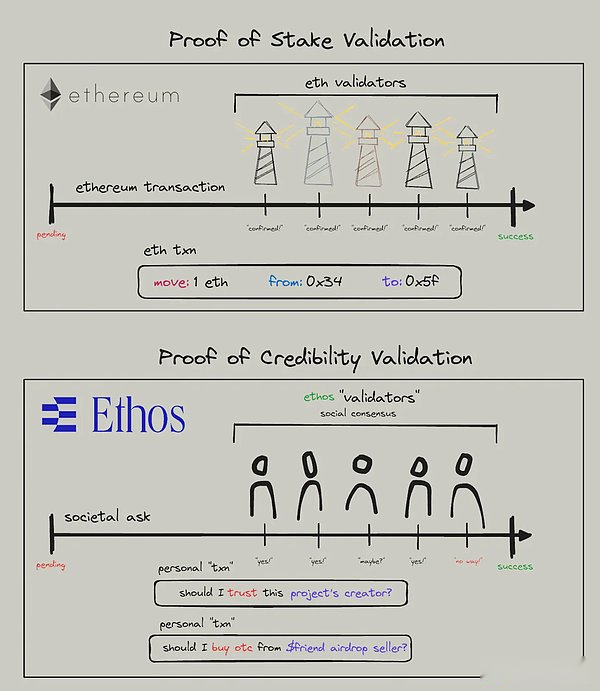

Ein weiterer interessanter Versuch ist das „überprüfbare Überprüfungszertifikat“ im Ethos -Netzwerk.

Das Ethos entwickelt eine „Glaubwürdigkeitsplattform“, die sich in ein breiteres Ökosystem integriert und nicht auf einen einzelnen DApp beschränkt ist.

>

Diese Plattform kann in die vorhandene Schnittstelle (Chrome Plug -in, Metamask -Erweiterung) und Dapps integriert werden.Die Blaupause dieses neuen sozialen Konsens ähnelt dem Beweis für die Beteiligung, und Benutzer fungieren als „soziale Überprüfungen“.

Ethos führt wirtschaftliche Belohnungen und Strafen ein, um sicherzustellen:

Gleichzeitig muss das Gleichgewicht festgestellt werden, um sicherzustellen, dass die Glaubwürdigkeit nicht einfach gekauft werden kann.

Im Ethos Network können Benutzer in der Lage sein:

Alle diese Mechanismen werden in einen einzigen Reputationswert umgewandelt.

Obwohl diese Mechanismen der Glaubwürdigkeit in der Kette weniger achten, umfassen andere bemerkenswerte Beispiele in diesem Bereich:

Lange Straße

Die Entwicklung eines wirklich standardisierten und universellen Reputationssystems wird ein langer und schwieriger Weg sein und viele Herausforderungen begegnen.

Zentralisierte Lösung

Die größte Herausforderung besteht darin, sicherzustellen, dass alle diese Systeme wirklich dezentralisiert sind, anstatt von der zentralisierten Parteikontrolle wie Worldcoin oder sogar Gitcoin -Pass kontrolliert zu werden.

Wie kann man die Glaubwürdigkeit der Kette auf dezentrale Weise erreichen?Jedes System, das dies nicht erfüllt, verliert sein vertrauensloses Element.

Diese Implementierung wird das Ergebnis der gemeinsamen Anstrengungen aller Teilnehmer, Brieftaschen, Blockchain -Browser, Dapps und Netzwerke sein.

Die Vision, tatsächliche Anwendungsfälle zu verwenden

Was ist die ultimative Vision des Rufs in der Kette?Das Folgende sind tatsächliche Beispiele und Situationen, die bei einigen Ketten hilfreich sein können.

Andere andere Reputationswerkzeuge

Zusätzlich zu dem, was ich zuvor erwähnt habe, gibt es verschiedene Instrumente, die zu Vertrauen und Verantwortung beitragen.