Une fois, les Grecs ont construit un cheval avec un bois géant, dédié à la ville de Troy.Les gens de la ville pensent qu’ils sont un symbole de paix, et ils ne savent pas qu’il y a des menaces cachées.

Avec le lancement réussi du Bitcoin ETF, de plus en plus de nouveaux utilisateurs et de fonds rouvrirent à Web3.Cependant, le manque de politiques et les risques de sécurité cachés sont toujours les principaux obstacles pour entraver la vulgarisation généralisée des crypto-monnaies.

Dans le monde crypté, les pirates peuvent en profiter directement des millions, voire des centaines de millions de dollars grâce à des vulnérabilités sur la chaîne d’attaque.À la fin de 2023, la valeur totale de verrouillage (TVL) de tous les protocoles de financement décentralisé (DEFI) était d’environ 4 milliards de dollars (actuellement 10 milliards de dollars),Rien qu’en 2022, la valeur totale de l’accord Defi volé en jeton a atteint 310 millions de dollars américains, représentant 7% de la valeur ci-dessus.Ce numéro illustre entièrement la gravité des problèmes de sécurité dans l’industrie Web3, tout comme l’épée Damocles s’accroche à notre tête.

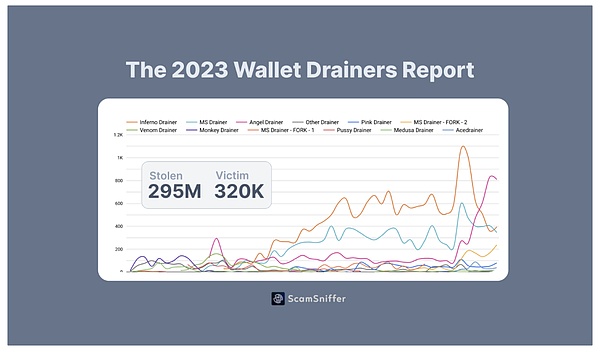

Non seulement c’est l’environnement de la chaîne, mais les problèmes de sécurité du côté utilisateur Web3 ne peuvent pas être sous-estimés.À en juger par les données divulguées par l’escroquerie, 324 000 utilisateurs ont été volés par 324 000 utilisateurs en 2023, et la valeur totale du montant volé était aussi élevée que 295 millions de dollars américains.Cependant, du point de vue des utilisateurs, l’accident de sécurité lui-même est à la traîne – Avant que l’accident se produise, les utilisateurs ont souvent du mal à réaliser la gravité des risques potentiels.Par conséquent, les gens tombent souvent« Erreur de survivant », Ignorant ainsi l’importance de la sécurité.

>

À partir des défis de sécurité rencontrés par le marché actuel, cet article explore les risques de sécurité apportés par la croissance rapide des utilisateurs de Web3.En analysant les solutions de sécurité proposées par des sociétés telles que GOPLUS, nous comprenons en outre comment soutenir l’application à grande échelle de Web3 à partir des aspects de la conformité et de la sécurité.Nous pensons que la sécurité Web3 est un marché au niveau de 100 milliards qui n’a pas été entièrement fouillée, et alors que le groupe d’utilisateurs Web3 continue de se développer, la demande de services de sécurité des utilisateurs a montré une tendance de croissance au niveau de l’indice.

L’article connaît depuis longtemps?

-

Menaces cachées et 100 milliards de marchés

1.1 Sécurité des actifs

1.2 Comportement

1.3 Sécurité du protocole

-

Analyse de la piste de sécurité Web3

-

Nexte génération de produits de sécurité: escorte pour une grande application à l’échelle pour web3

-

Conclusion

-

Attaque des pirates orientés vers l’accord

-

Fraude, pêche et vol de clé privée pour les utilisateurs

-

Attaque de sécurité sur la chaîne elle-même

-

To

-

Toc

-

API à risque de jeton: Utilisé pour évaluer les risques liés à différentes crypto-monnaies

-

API à risque NFT: Utilisé pour évaluer le résumé des risques de diverses NFT

-

API Adresse malveillante: Utilisé pour identifier et marquer la fraude, la pêche en ligne et d’autres activités malveillantes Adresse liée

-

API de sécurité DAPP: Fournir une surveillance en temps réel et une détection des menaces pour les applications décentralisées

-

API du contrat d’approbation: Utilisé pour gérer et auditer l’autorité des appels de contrat intelligents

-

Environnement sûr de l’utilisateur infra

La sécurité des transactions blockchain est la pierre angulaire de la sécurité des applications à grande échelle Web3.Le piratage, les attaques de pêche et les tirages sur la chaîne sont fréquents.Sur la base de cela, Goplus a lancé la première plate-forme de détection de sécurité personnelle complète Secwarex.

Secwarex est un produit de sécurité personnel Web3 construit sur la base du protocole de sécurité des utilisateurs Secware.

En réponse à l’éducation à la sécurité du comportement des utilisateurs, Secwarex combine intelligemment les connaissances en matière de sécurité d’apprentissage avec l’obtention de jetons en lançant le programme Learn2Earn, afin que les utilisateurs puissent également obtenir des récompenses pratiques tout en améliorant la sensibilisation à la sécurité.

-

Solution de conformité au fonds

Le blanchiment anti-arboratrice (AML) est l’une des exigences les plus urgentes de la blockchain public actuel.Sur la chaîne publique, en analysant la source de la transaction, le comportement attendu, la quantité, la fréquence et d’autres facteurs, le comportement suspect ou anormal peut être identifié en temps opportun, ce qui aide les échanges, portefeuilles et régulateurs décentralisés à détecter le potentiel Activités illégales, et prendre des mesures telles que l’avertissement, les actifs gelés ou la signalement aux organismes d’application de la loi en temps opportun pour renforcer la conformité et l’application à grande échelle de Defi.

Comme le comportement de la chaîne est entièrement enrichi, la demande décentralisée sait que votre transaction deviendra une condition indispensable pour les applications à grande échelle.L’API d’adresse malveillante de Goplus est importante pour les échanges, les portefeuilles et les services financiers opérant dans Web3 et pour assurer ses opérations et assurer ses opérations.

-

Protocole de sécurité des chaînes

Artela est la première chaîne publique Layer1 qui est protégée par la prise en charge native de l’exécution.Grâce à la conception EVM ++, Artela Aspect du module d’extension natif intégré en dynamique prend en charge l’ajout de la logique d’extension à chaque point de coupe du cycle de vie commercial pour enregistrer l’état d’exécution de chaque appel de fonction.

Lorsqu’une menace d’appels reproductibles se produit lors de l’exécution de la fonction de rappel, l’aspect détecte et rétrase immédiatement la transaction pour empêcher l’attaquant d’utiliser la faille.Prenant l’exemple de la protection contre les attaques de réinstallation du contrat de courbe, Artla fournit une solution de sécurité de protocole basée sur la chaîne pour diverses applications de défi.

Avec l’augmentation de la complexité du protocole et la diversité du compilateur sous-jacent, la solution « Black Box » protégé pendant le temps d’exécution sur la chaîne est l’importance de la solution « Blanc Box » qui ne fait que l’inspection statique de la logique du code contractuel .

-

Scam Sniffer Rapport 2023 Crypto-monnaies La fraude à la pêche du réseau Volera 300 millions de dollars américains https://drops.samsniffer.io/zh/post/sam-sniffer-320 millions de dollars américains d’actifs de 320 000 utilisateurs dans le rapport annuel sont malveillants / cette année malveillant/

-

Mike: ERC404 Hidden Hidden https://x.com/mikelee205/status/1760512619411357797?s=46& t = 0aof3lmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmm

-

Comment nous allons grand public: l’état de la sécurité Web3 | Patrick Colorins à SmartCon 2023 https://www.youtube.com/watch?v=EYF6LUOWGK& T = 1489SSS

-

2023 Rapport de paysage de sécurité Web3.

-

Defilma https://defillama.com/

-

Méthode d’évaluation de la sécurité des informations quantitatives.

-

Éliminer les attaques de réentrance avec une protection d’exécution de la chaîne.

-

Signature Phingshing.

-

À quel point la pêche à la signature est dangereuse?

-

Rapport CISA https://www.cisa.gov/stopransomware/general-nformation

Le texte intégral est de 5400 mots, et il devrait lire 12 minutes

Menaces cachées et 100 milliards de marchés

À l’heure actuelle, les formulaires de produits sûrs de Web3 sont principalement TOB, TOC, TOD.La côté B est principalement l’audit de sécurité du produit.La fin C est principalement destinée à la protection de l’environnement de sécurité des utilisateurs.Le TOD (développeur) est principalement destiné aux outils de développeur pour fournir des outils et services d’audit de sécurité automatisés fournis par les développeurs Web3.

L’audit de sécurité est une mesure de sécurité statique nécessaire.Presque tous les produits Web3 effectueront un audit de sécurité et publieront le rapport d’audit.Les audits de sécurité permettent non seulement à la communauté de vérifier la sécurité de l’accord de vérification secondaire, mais également l’une des bases des utilisateurs à faire confiance aux produits.

Cependant, les audits de sécurité ne sont pas universels.Compte tenu de la tendance de développement et du récit actuel du marché, nous prévoyons que le défi de l’environnement de sécurité de l’utilisateur continuera d’augmenter, principalement reflété dans les aspects suivants:

Sécurité des actifs

Le début de chaque cycle de marché doit être accompagné de l’émission de nouveaux actifs.Avec la popularité de l’ERC404 et la montée des jetons hybrides FT et NFT, la délivrance des actifs sur la chaîne à l’avenir continuera d’innover et de complexes.Les défis de la sécurité des nouveaux actifs augmentent de jour en jour.Avec la cartographie et l’intégration de différents types d’actifs grâce à des contrats intelligents, la complexité du système augmente et, en conséquence, sa sécurité est également confrontée à de plus grands défis.Cette complexité fournit un espace d’attaque plus large pour les attaquants.Cela rend difficile les audits de sécurité des contrats d’émission d’actifs traditionnels et les vérifications formalisées de ces pré-chaînes.Il possède des solutions de surveillance, d’avertissement et d’interception dynamiques réelles.

Sécurité comportementale

Les données fournies par CSIA montrent que 90% des attaques de réseau commencent par le phishing.Ceci est également applicable à WEB3. Installez les fichiers virus et autres comportements.

L’interaction sur la chaîne a des coûts d’apprentissage élevés, qui sont anti-humains.Même une signature hors ligne peut entraîner la perte de millions de dollars.Le 22 janvier 2024, un utilisateur de crypto-monnaie a subi une attaque de pêche et a signé une signature de permis avec des paramètres d’erreur.Après avoir obtenu la signature, le pirate a utilisé l’adresse de portefeuille autorisée de signature pour enlever les jetons d’une valeur de 4,2 millions de dollars du compte de l’utilisateur.

La faiblesse de l’environnement de sécurité de l’utilisateur peut également entraîner une perte d’actifs.Par exemple, lorsque l’utilisateur importe la clé privée dans le portefeuille de l’application Android, la clé privée est souvent maintenue dans le presse-papiers du téléphone mobile après la copie.Dans ce cas, la clé privée sera lue lors de l’ouverture du logiciel malveillant et détecte automatiquement les actifs de chaîne possédés par le transfert automatique du portefeuille après un transfert automatique, ou a volé des actifs utilisateur après la période d’incubation.

À mesure que de plus en plus de nouveaux utilisateurs entrent dans Web3, le problème de sécurité de l’environnement utilisateur deviendra un énorme danger caché.

Sécurité du protocole

Le re-attaque est toujours l’un des plus grands défis auxquels est confrontée la sécurité de l’accord.Bien que de nombreuses stratégies de contrôle des risques aient été adoptées, des incidents impliquant de telles attaques se produisent fréquemment.Par exemple, en juillet de l’année dernière, Curve a subi une grave attaque en raison du défaut du compilateur du langage de programmation contractuel, ce qui a entraîné une perte de 60 millions de dollars. .

Bien qu’il existe de nombreuses solutions de « boîte blanche » pour la logique source du contrat, les pirates comme Curve ont révélé un problème important: même si le code source du contrat est correct, le problème du compilateur peut provoquer les résultats de l’opération finale et les attentes et attentes là-bas sont des différences de conception.La «conversion» du contrat du code source à l’exécution réelle est un processus difficile.Par conséquent, la sécurité du code source et du niveau de compilation ne suffit pas; même si le code source semble parfait, en raison du problème du compilateur, la vulnérabilité peut toujours apparaître tranquillement.

En conséquence, la protection contre l’exécution deviendra nécessaire.Contrairement aux mesures existantes de contrôle des risques au niveau du code source de l’accord et entrez en vigueur avant l’opération, la protection des règles et opérations de protection impliqués dans la préparation des développeurs de l’accord pendant l’exécution pour gérer la situation imprévisible pendant l’opération.Cela permet d’effectuer une évaluation et une réponse réelles aux résultats de l’exécution d’exécution.

Selon les prévisions de la société de gestion d’actifs crypto, le total des actifs de crypto-monnaie en 2030 atteindra 16 billions de dollars.Si nous analysons quantitatives de l’angle d’évaluation des risques de coût de sécurité (évaluation des risques de coût de sécurité), la survenue de la survenue d’accidents de sécurité est de près de 100% de perte d’actifs, de sorte que le facteur d’exposition (EF) peut être fixé à 1, donc un seul La perte peut être définie, donc une seule perte peut être une espérance de perte unique (LED) est de 16 billions de dollars.Lorsque l’incidence annuelle (ARO) est de 1%, nous pouvons obtenir une dispersion annuelle (ALE), qui peut obtenir la valeur maximale de 160 milliards de dollars, c’est-à-dire la plus grande valeur des actifs de crypto-monnaie.

Sur la base de la gravité des histoires de sécurité des crypto-monnaies, de la croissance fréquente et à grande vitesse de la taille du marché, nous pouvons prévoir que la sécurité Web3 sera un marché de 100 milliards de dollars, accompagnée de la croissance du marché Web3 et de l’échelle utilisateur, et se développera dans un grande vitesse.En outre, compte tenu de l’énorme croissance des utilisateurs individuels et de l’attention croissante à la sécurité des actifs,Nous pouvons prévoir que la demande du marché C pour les services et produits de sécurité Web3 montrera une croissance géométrique, et c’est un marché blue océanique qui n’a pas encore été creusé.

Analyse de la piste de sécurité Web3

Grâce à l’émergence continue des problèmes de sécurité Web3, les gens ont considérablement augmenté pour la nécessité de protéger les actifs numériques, de vérifier l’authenticité de la NFT, de surveiller les applications décentralisées et de garantir que les outils avancés qui garantissent les réglementations anti-blanchiment en maïs ont augmenté de manière significative.Selon les statistiques, la menace de sécurité actuelle confrontée à WEB3 provient principalement de:

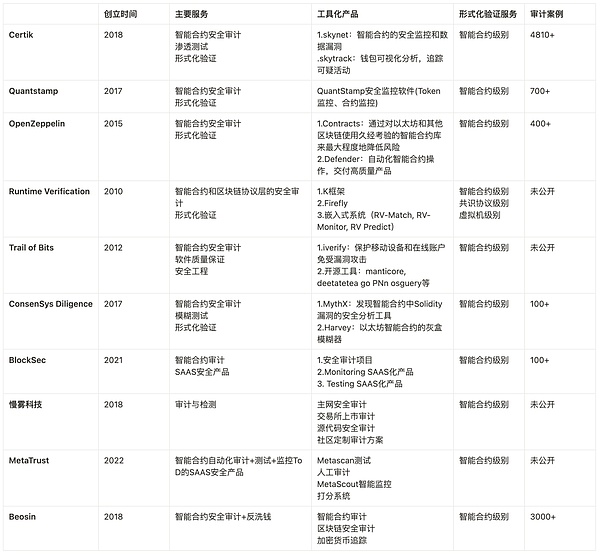

Afin de faire face à ces risques, les entreprises du marché actuel lancent principalement des services et des outils correspondants avec les tests et l’audit TOB (pré-chaîne) et la surveillance du TOC.Par rapport à TOC, les joueurs de la piste de TOB ont été lancés plus tôt et les nouveaux joueurs continuent d’entrer dans le lieu.Cependant, avec la complexité de l’environnement du marché Web3, l’audit TOB est progressivement difficile à faire face à diverses menaces de sécurité, l’importance de la surveillance du COT est également mise en évidence et sa demande a également continué d’augmenter.

Sur le marché actuel, les entreprises représentées par Certik et Beosin fournissent des services de test et d’audit TOB.La plupart des services fournis par ces sociétés sont des niveaux de contrat intelligents, et l’audit de sécurité et la vérification formalisée des contrats intelligents sont effectués.Après ce type de méthode pré-chaîne, grâce à l’analyse visuelle du portefeuille, à l’analyse de sécurité de la vulnérabilité des contrats intelligents, à l’audit de sécurité du code source, etc., des contrats intelligents peuvent être détectés dans une certaine mesure pour réduire le risque.

>

La surveillance du COT est effectuée sur le processus sur la chaîne, et l’analyse des risques, la simulation de transaction et la surveillance de l’état du code de contrat intelligent, l’état de la chaîne, les informations de méta-information des transactions utilisateur sont terminées.Comparé à TOB, la société de sécurité C -nd de Web3 est généralement en retard, maisLe taux de croissance est très considérable.Les services fournis par Web3 Security Company représentés par GOPLUS s’appliquent progressivement à divers écosystèmes du Web3.

>

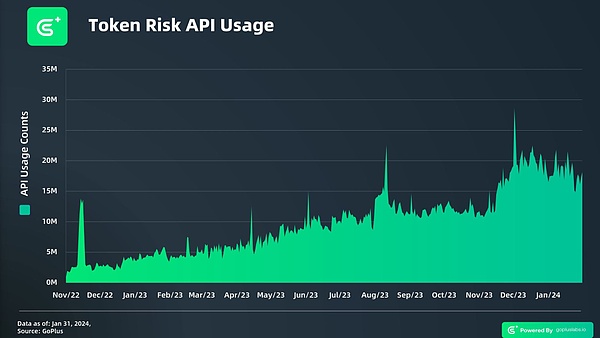

Depuis que Goplus a été fondé en mai 2021, son ajustement quotidien de l’API d’application a augmenté rapidement.La figure ci-dessous montre la variation de la quantité d’appels de 2022 à 2024. Son taux de croissance montre la croissance de Goplus dans le domaine de WEB3.

Le module de données utilisateur lancé par celui-ci est devenu progressivement une partie importante de divers types d’applications Web3, sur les sites Web des principaux marché tels que CoinmarketCap (CMC), Coigecko, Dexscreener, Dextools, Sushiswap, Kyber Network et d’autres échanges décentralisés de premier plan, ainsi que Metamask Le portefeuille Snap, Bitget, Safepal et d’autres portefeuilles jouent un rôle clé.

De plus, le module est également utilisé par des sociétés de services de sécurité des utilisateurs tels que Blowfish, Webacy, Kekkai.Cela montre le rôle important du module de données de sécurité des utilisateurs GOPLUS dans la définition de l’infrastructure de sécurité des écosystèmes Web3, et prouve également sa position importante dans les plateformes décentralisées contemporaines.

>

GOPLUS fournit principalement les services API suivants.

Nous avons également remarqué Harpie sur la piste C.Harpie se concentre sur la protection du vol du portefeuille Ethereum et coopère avec des sociétés telles que Opensea et Coinbase.La société a lancé le produit à partir de deux aspects: « surveillance » et « récupération », à la recherche de vulnérabilités ou de menaces en surveillant les portefeuilles, et a immédiatement notifié et aidé les utilisateurs après avoir découvert des vulnérabilités;Il peut empêcher les attaques et répondre aux urgences de sécurité, et a obtenu de grands résultats dans la sécurité des portefeuilles Ethereum.

De plus, Scamsniffer fournit des services sous la forme d’un plugin de navigateur.Le produit peut détecter la détection de temps réel via le moteur de détection de site Web malveillant et plusieurs sources de données de liste noire avant que l’utilisateur n’ouvre le lien pour protéger l’utilisateur contre l’influence des sites Web malveillants.Lorsque les utilisateurs effectuent des transactions en ligne, fournissez la détection de méthodes de fraude telles que la pêche en ligne pour protéger la sécurité des actifs des utilisateurs.

Nexte génération de produits de sécurité: escorte pour une grande application à l’échelle pour web3

En réponse à des problèmes tels que la sécurité des actifs, la sécurité du comportement, la sécurité des accords et d’autres problèmes dans la chaîne, et les besoins de conformité sur la chaîne, nous avons profondément étudié la solution de Goplus et Artla. L’environnement de sécurité de l’utilisateur et la chaîne de chaîne.

Conclusion

Le 10 janvier 2024, SEC a officiellement annoncé l’inscription et les transactions du SPOT Bitcoin ETF, représentant les étapes les plus importantes que la catégorie des actifs crypto obtenue par Mainstream.Avec la maturité de l’environnement politique et le renforcement continu des mesures de protection de la sécurité, nous verrons éventuellement l’arrivée des applications à grande échelle Web3.Si la grande application à l’échelle de Web3 est une vague d’ondes stimulantes, alors la sécurité Web3 est un barrage robuste conçu pour les actifs des utilisateurs, la résistance aux tempêtes étrangères et s’assurer que tout le monde peut passer régulièrement chaque vague.

Référence: