かつて、ギリシア人はトロイの街に捧げられた巨大な木材のある馬を建設しました。市内の人々は、彼らが平和の象徴であると考えており、そこに隠された脅威があることを知りません。

ビットコインETFの発売が成功したため、ますます多くの新しいユーザーと資金がWeb3に再び開きます。しかし、政策の欠如と隠れた安全上の危険は、暗号通貨の広範な普及を妨げる主な障害です。

暗号化された世界では、ハッカーは攻撃チェーンの脆弱性を通じて数百万ドルまたは数億ドルを直接利益を得ることができます。2023年末現在、すべての分散財務(DEFI)プロトコルの総ロック値(TVL)は約40億ドル(現在は100億ドル)でした。2022年だけでも、トークンに盗まれたDefi契約の総額は3億1,000万米ドルに達し、上記の価値の7%を占めました。この数字は、頭にぶら下がっているダモクレスの剣のように、Web3業界のセキュリティ問題の深刻さを完全に示しています。

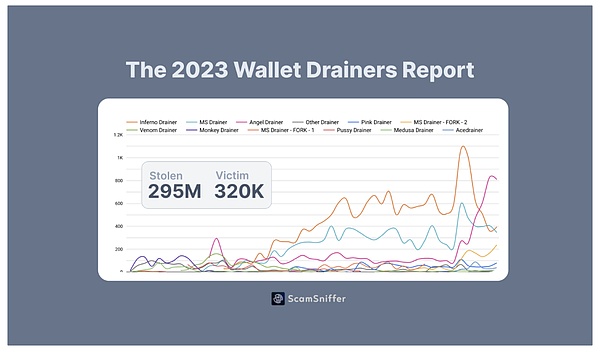

それはチェーン上の環境であるだけでなく、Web3ユーザー側のセキュリティ問題を過小評価することはできません。詐欺スニファーによって開示されたデータから判断すると、324,000人のユーザーが2023年に324,000人のユーザーが盗まれ、盗まれた金額の総額は2億9500万米ドルの両方でした。ただし、ユーザーの観点から見ると、セキュリティ事故自体が遅れています。事故が発生する前に、ユーザーは潜在的なリスクの深刻さを満たすことが困難になることがよくあります。したがって、人々はしばしば倒れます「サバイバーエラー」したがって、セキュリティの重要性を無視します。

>

現在の市場が直面しているセキュリティの課題から始まり、この記事では、Web3ユーザーの急速な成長によってもたらされるセキュリティリスクについて説明します。Goplusなどの企業が提案するセキュリティソリューションを分析することにより、コンプライアンスとセキュリティの側面からWeb3の大規模なアプリケーションをサポートする方法をさらに理解します。Web3セキュリティは完全に発掘されていない1,000億レベルの市場であり、Web3ユーザーグループが拡大し続けるにつれて、ユーザーセキュリティサービスの需要がインデックスレベルの成長傾向を示しています。

記事は長い間知っていましたか?

-

隠された脅威と1,000億の市場

1.1資産の安全

1.2動作

1.3プロトコルセキュリティ

-

Web3セキュリティトラック分析

-

次世代のセキュリティ製品:Web3の大規模なスケールアプリケーションの護衛

-

結論

-

契約指向のハッカー攻撃

-

ユーザー向けの詐欺、釣り、秘密の盗難

-

チェーン自体に対するセキュリティ攻撃

-

トブ

-

TOC

-

トークンリスクAPI:異なる暗号通貨に関連するリスクを評価するために使用される

-

NFTリスクAPI:さまざまなNFTのリスクの概要を評価するために使用されます

-

悪意のあるアドレスAPI:詐欺、オンライン釣り、その他の悪意のある活動に関連する住所を特定してマークするために使用されます

-

DAPP SecurityAPI:分散型アプリケーションに実際の監視と脅威の検出を提供する

-

承認契約API:インテリジェント契約の通話の権限を管理および監査するために使用される

-

ユーザーセーフ環境インフラ

ブロックチェーントランザクションセキュリティは、Web3大規模なアプリケーションセキュリティの基礎です。チェーン上のハッキング、釣り攻撃、敷物のプルは、チェーン上のトランザクションの取引痕跡、チェーンの疑わしい動作の識別、およびユーザーのポートレート能力のセキュリティが重要です。これに基づいて、Goplusは最初のフルシーンパーソナルセキュリティ検出プラットフォームSecwarexを発売しました。

Secwarexは、SECwareユーザーセキュリティプロトコルに基づいて構築されたWeb3のセキュリティ製品です。

ユーザーの行動のセキュリティ教育に対応して、Secwarexは、学習セキュリティの知識とLearn2EARNプログラムを開始することでトークンを取得することを巧みに組み合わせて、ユーザーもセキュリティ認識を高めながら実用的な報酬を得ることができます。

-

ファンドコンプライアンスソリューション

アンチマネーロンダリング(AML)は、現在のパブリックブロックチェーンに対する最も緊急の要求の1つです。パブリックチェーンでは、トランザクションのソース、予想される動作、量、頻度、およびその他の要因を分析することにより、疑わしいまたは異常な動作をタイムリーに識別できます。違法な活動、および警告、凍結資産、法執行機関への報告などの措置を講じて、コンプライアンスを強化し、Defiの大規模な適用を強化します。

チェーン上の動作が継続的に濃縮されているため、分散型アプリケーションは、トランザクションが大規模なアプリケーションにとって不可欠な条件になることを知っています。Goplusの悪意のあるアドレスAPIは、Web3で運営されている取引所、財布、金融サービスにとって重要です。その運用を確保し、監視と適応を確保し、エコシステムの整合性とユーザーセキュリティの重要性を確保しています。

-

チェーンセキュリティプロトコル

Artelaは、ランタイムをネイティブにサポートすることによって保護されている最初のパブリックチェーンレイヤー1です。EVM ++設計により、Artelaは動的に統合されたネイティブ拡張モジュールのアスペクトをサポートし、取引ライフサイクルの各カットポイントに拡張ロジックの追加をサポートして、各関数呼び出しの実行ステータスを記録します。

コールバック関数の実行中に脅迫的な繰り返し呼び出しが発生すると、アスペクトは攻撃者が抜け穴を使用するのを防ぐために、トランザクションを検出してすぐに再測定します。Curve Contractの再構築攻撃保護を例にとると、ArtlaはさまざまなDefiアプリケーションにチェーンレベルのプロトコルセキュリティソリューションを提供します。

プロトコルの複雑さと基礎となるコンパイラの多様性の増加に伴い、チェーンのランタイム中に保護された「ブラックボックス」ソリューションは、契約コードロジックの静的検査のみを実施する「ホワイトボックス」ソリューションの重要性です。より顕著です。

-

詐欺スニファーレポート2023暗号通貨ネットワーク釣り詐欺は3億米ドルhttps://drops.scamsniffer.io/zh/post/scam-sniffer-32000万米ドルの年次報告書で320,000人のユーザーの資産を盗みます/今年は悪意があります/今年悪意のある/

-

Mike:ERC404隠された隠されたhttps://x.com/mikelee205/status/1760512619411357797?s=46& t = 0AOF3L1PMOANZXPMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMPKW

-

主流になる方法:Web3セキュリティの状態| SmartCon 2023 https://www.youtube.com/watch?v = eyf6luowgk& t = 1489ss

-

2023 Web3セキュリティランドスケープレポート

-

Defillama https://defillama.com/

-

定量的な情報セキュリティ評価方法

-

鎖のランタイム保護を備えたリエントランス攻撃を排除します

-

シグネチャーフィングシング

-

Cryptosの巨人から盗まれた署名釣りはどれほど危険ですか?

-

CISAレポートhttps://www.cisa.gov/stopransomware/general-nformation

全文は5400ワードで、12分間読むことが期待されています

隠された脅威と1,000億の市場

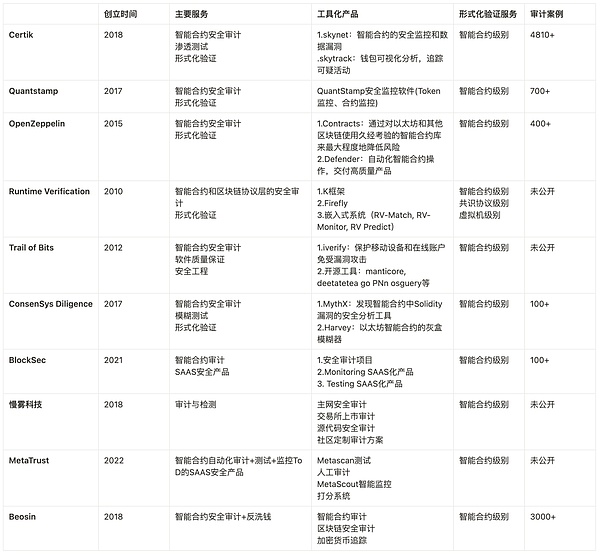

現在、Web3の安全な製品フォームは、主にTOB、TOC、TODです。B -Sideは、主に製品の安全保護のために、製品の浸透テストと出力監査レポートを実施します。C -ENDは、主にユーザーセキュリティ環境の保護を目的としています。TOD(開発者)は、主にWeb3開発者が提供する自動セキュリティ監査ツールとサービスを提供するための開発者ツール用です。

セキュリティ監査は、必要な静的セキュリティ尺度です。ほぼすべてのWeb3製品が安全監査を実施し、監査レポートを公開します。セキュリティ監査により、コミュニティは二次検証契約のセキュリティを検証できるだけでなく、ユーザーが製品を信頼する根拠の1つでもあります。

ただし、セキュリティ監査は普遍的ではありません。市場の開発動向と現在の物語を考慮して、私たちは、主に以下の側面に反映されている、ユーザーのセキュリティ環境の課題が増え続けると予測しています。

資産の安全

市場の各ラウンドの開始には、新しい資産の発行を伴う必要があります。ERC404の人気とFTおよびNFTハイブリッドトークンの台頭により、将来のチェーンでの資産の発行は革新と複雑さを続けます。新しい資産のセキュリティに対する課題は、日々増加しています。スマートコントラクトを通じてさまざまな資産タイプのマッピングと統合により、システムの複雑さが増加し、それに応じて、そのセキュリティもより大きな課題に直面しています。この複雑さは、たとえば、攻撃者に幅広い攻撃スペースを提供します。特定のコールバックメカニズムまたは税収メカニズムを設計することで、攻撃者は資産譲渡を妨害し、直接DOS攻撃を開始することさえできます。これにより、従来の資産発行契約セキュリティ監査とそのような事前チェーンの正式な検証が困難になります。実際の監視、警告、動的傍受ソリューションがあります。

行動安全

CSIAが提供するデータは、ネットワーク攻撃の90%がフィッシングから始まることを示しています。これは、Web3にも適用されます。ウイルスファイルやその他の動作をインストールします。

チェーン上の相互作用には高い学習コストがあり、これは反人間です。オフラインの署名でさえ、数百万ドルの損失を引き起こす可能性があります。2024年1月22日、暗号通貨ユーザーが漁業攻撃に苦しみ、エラーパラメーターを備えた許可署名に署名しました。署名を取得した後、ハッカーは署名の承認されたウォレットアドレスを使用して、ユーザーのアカウントから420万ドル相当のトークンを奪いました。

ユーザーのセキュリティ環境の弱点は、資産の損失につながる可能性があります。たとえば、ユーザーが秘密キーをAndroidアプリウォレットにインポートすると、秘密鍵はコピー後に携帯電話のクリップボードに保持されることがよくあります。この場合、悪意のあるソフトウェアを開くときに秘密鍵が読まれ、自動転送後にウォレット自動転送が所有するチェーン資産を自動的に検出するか、インキュベーション期間後にユーザー資産を盗みました。

ますます多くの新しいユーザーがWeb3に入るにつれて、ユーザー環境のセキュリティ問題は大きな隠れた危険になります。

プロトコルセキュリティ

再攻撃は、契約のセキュリティに直面している最大の課題の1つです。多くのリスク制御戦略が採用されていますが、そのような攻撃を含む事件は頻繁に発生します。たとえば、昨年の7月には、契約プログラミング言語Vyperのコンパイラーの欠陥により、Curveは深刻な再攻撃を受けました。

契約ソースロジックには多くの「ホワイトボックス」ソリューションがありますが、カーブのようなハッカーは重要な問題を明らかにしました。たとえ契約のソースコードが正しい場合でも、コンパイラの問題はそこに最終的な操作結果と期待と期待を引き起こす可能性があります。デザインの違いです。ソースコードから実際のランタイムへの契約の「変換」は、各ステップが予期しない問題をもたらす可能性があり、ソースコード自体はすべての潜在的なシーンを完全にカバーしない場合があります。したがって、ソースコードとコンピレーションレベルのセキュリティは、コンパイラの問題のために、ソースコードが完全であると思われる場合でも、脆弱性が静かに表示される場合があります。

その結果、ランタイム保護が必要になります。契約のソースコードのレベルでの既存のリスク制御測定とは異なり、運用前に有効になります。運営中の契約開発者の準備に関与する保護規則と運用の保護は、運用中の予測不可能な状況を処理します。これにより、ランタイム実行の結果に対する実際の時間評価と応答を実行できます。

Crypto Asset Management Companyのビットワイズの予測によると、2030年の総暗号通貨資産は16兆ドルに達します。セキュリティ角度のコストリスク評価(セキュリティコストリスク評価)からの定量分析、セキュリティ事故の発生の発生はほぼ100%の資産損失であるため、露出係数(EF)は1に設定できます。損失を設定できるため、単一の損失は単一の損失期待(SLE)になる可能性があります。年間発生率(ARO)が1%の場合、年間分散(ALE)を取得できます。これにより、最大値は1,600億ドル、つまり暗号通貨資産の最大値を取得できます。

暗号通貨のセキュリティストーリーの重大度、市場規模の頻繁かつ高い速度の成長に基づいて、Web3セキュリティはWeb3市場とユーザースケールの成長を伴う1,000億ドルの市場になることを予測できます。高速。さらに、個々のユーザーの大きな成長と資産セキュリティへの注意の高まりを考慮して、CEND市場のWeb3セキュリティサービスと製品に対する需要が幾何学的成長を示すことを予測できます。

Web3セキュリティトラック分析

Web3セキュリティの問題の継続的な出現により、人々はデジタル資産を保護し、NFTの信頼性を検証し、分散型アプリケーションを監視し、アンチマネーロンダリングの規制が大幅に向上することを保証する高度なツールを確保する必要があるため、大幅に増加しています。統計によると、Web3が直面している現在のセキュリティの脅威は、主に次のものです。

これらのリスクに対処するために、現在の市場の企業は、主にTOBテストと監査(プレチェーン)およびTOCモニタリングを備えた対応するサービスとツールを開始します。TOCと比較して、TOBトラックプレーヤーは以前に発売され、新しいプレイヤーが会場に入り続けています。ただし、Web3市場環境の複雑さにより、TOB監査はさまざまなセキュリティの脅威に対処することが徐々に困難であり、TOCモニタリングの重要性も強調されており、その需要も増加し続けています。

現在の市場では、CertikとBeosinが代表する企業がTOBテストと監査サービスを提供しています。そのような企業が提供するサービスのほとんどはスマート契約レベルであり、セキュリティ監査とスマート契約の正式な検証が実行されます。このタイプのプレチェーン法の後、ウォレットの視覚分析、スマートコントラクトの脆弱性セキュリティ分析、ソースコードセキュリティ監査などを通じて、スマートコントラクトをある程度検出してリスクを軽減できます。

>

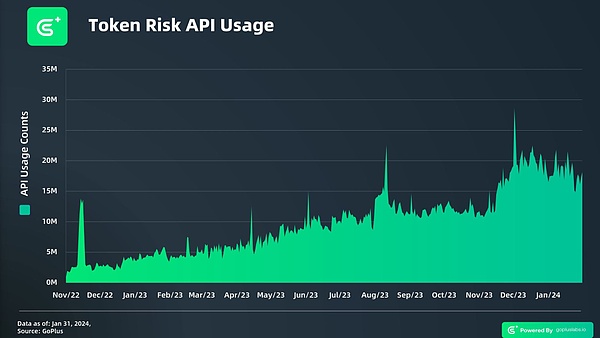

TOCモニタリングは、オンチェーンプロセスで実行され、スマートコントラクトコード、チェーンステータス、ユーザートランザクションメタ情報情報のリスク分析、トランザクションシミュレーション、およびステータス監視が完了します。TOBと比較して、Web3のCエンドセキュリティ会社は一般的に遅れていますが、成長率は非常に重要です。Goplusが代表するWeb3セキュリティ会社が提供するサービスは、Web3のさまざまなエコシステムに徐々に適用されています。

>

Goplusは2021年5月に設立されて以来、API API Daily Addicatementは、1日の数百回のクエリから1日2,000万回まで急速に増加しています。以下の図は、2022年から2024年までの呼び出し量の変化を示しています。その成長率は、Web3の分野でのGoplusの成長を示しています。

発売されたユーザーデータモジュールは、CoinMarketCap(CMC)、Coingecko、DexScreener、Dextools、Sushiswap、Kyber Network、その他の分散型交換などのトップマーケットWebサイトで、さまざまなタイプのWeb3アプリケーションの重要な部分になりました。スナップ、ビットゲットウォレット、SafePal、その他の財布が重要な役割を果たします。

さらに、このモジュールは、BlowFish、Webacy、Kekkaiなどのユーザーセキュリティサービス会社も使用しています。これは、Web3エコシステムのセキュリティインフラストラクチャを定義する際のGoPlusユーザーセキュリティデータモジュールの重要な役割を示しており、現代の分散型プラットフォームでの重要な位置も証明しています。

>

Goplusは、主に複数のキーモジュールのターゲットデータ分析を通じて、ユーザーセキュリティデータに関する包括的な洞察を提供し、継続的な進化セキュリティの脅威を防ぎ、Web3セキュリティの課題に対応します。

また、C -SideトラックのHarpieにも気付きました。Harpieは、Ethereum Wallet Stealの保護に焦点を当てており、OpenseaやCoinbaseなどの企業と協力しています。同社は、「監視」と「回復」の2つの側面から製品を立ち上げ、財布を監視することにより脆弱性または脅威を探し、脆弱性を発見した後にユーザーの修理をすぐに通知し、支援しました。攻撃を防ぎ、安全性の緊急事態に対応することができ、イーサリアムウォレットの安全性において大きな結果を達成しました。

さらに、Scamsnifferはブラウザプラグインの形でサービスを提供します。この製品は、ユーザーが悪意のあるWebサイトの影響からユーザーを保護するためにリンクを開く前に、悪意のあるWebサイト検出エンジンと複数のブラックリストデータソースを介して実際の回検知を検出できます。ユーザーがオンライントランザクションを実施する場合、ユーザー資産のセキュリティを保護するために、オンライン釣りなどの詐欺方法の検出を提供します。

次世代のセキュリティ製品:Web3の大規模なスケールアプリケーションの護衛

資産のセキュリティ、行動の安全性、契約のセキュリティ、チェーンのその他の問題、チェーンのコンプライアンスなどの問題に応じて、GoplusとArtlaの解決策を深く研究しましたユーザーのセキュリティ環境とチェーンチェーン。

結論

2024年1月10日、SECは、主流によって得られた暗号資産カテゴリが最も重要なステップを表す、スポットビットコインETFのリストとトランザクションを正式に発表しました。政策環境の成熟度とセキュリティ保護対策の継続的な強化により、最終的にWeb3の大規模なアプリケーションの到着が見られます。Web3の大規模なアプリケーションが刺激波の波である場合、Web3セキュリティはユーザー資産向けに構築された頑丈なダムであり、外国嵐に抵抗し、誰もがすべての波を着実に通過できるようにします。

参照: