ETHCC7 se celebró recientemente en Bruselas, y el organizador invitó al fundador de Ethereum Vitalik a dar un discurso de apertura.

Vale la pena señalar que en 2024, fue el décimo aniversario del Tapo IC0.

Este artículo es un discurso principal sobre ETHCC7, el fundador de Ethereum Vitalik, y compiló 0xxz de la visión de Bittain.

Tema

Fortalecer L1:Optimice Ethereum para que sea altamente confiable, confiable y sin necesidad de licenciar .er 2 Capa básica

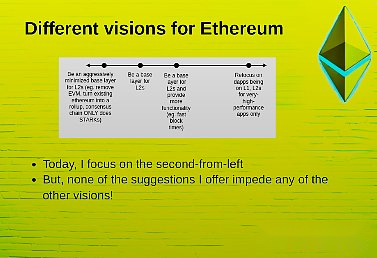

Espectro de visión de Ethereum

En mi opinión, existe un posible sistema de espectro que puede desempeñar el papel que puede desempeñar en el ecosistema en el ecosistema en el ecosistema de Ethereum en los próximos cinco a diez años.Puede verlo como un espectro de izquierda a derecha.

En el lado izquierdo del espectro, básicamente trata de convertirse en una capa de base muy simple, básicamente así como la verificación de prueba de todo L2.Quizás la capacidad de transferir ETH entre diferentes L2.Pero además, hay básicamente muchos.

En el lado derecho del espectro, se centra básicamente en DAPPS que se ejecuta principalmente en L1, y L2 se usa solo para algunas transacciones muy específicas y de alto rendimiento.

Hay algunas opciones interesantes en el medio del espectro.Puse Ethereum como la capa básica de L2 a la izquierda.En el extremo izquierdo, puse una versión extrema. se convirtió en un rollup.

Me refiero a opciones muy extremas a la izquierda, y puede ser una capa básica a la derecha, pero también puede intentar proporcionar más funciones para L2.Una idea en esta dirección es reducir aún más el tiempo de intercambio de Ethereum.El propósito de hacerlo en realidad hace que los rollups básicos como la forma principal de operar L2 sea factible.Entonces, si desea que L2 tenga una experiencia de usuario superior, debe tener su propia prefirmación previa, lo que significa que es un clasificador centralizado o su propio clasificador descentralizado.Si su velocidad de consenso se acelera, L2 ya no necesitará hacerlo.Si realmente desea mejorar la escalabilidad de L1, la demanda de L2 disminuirá.

Entonces este es un espectro.En la actualidad, principalmente presto atención a la versión de la segunda izquierda, pero lo que sugiero aquí también es aplicable a otras visiones, y las sugerencias aquí en realidad no obstaculizarán otra visión.Esto es lo que creo que es muy importante.

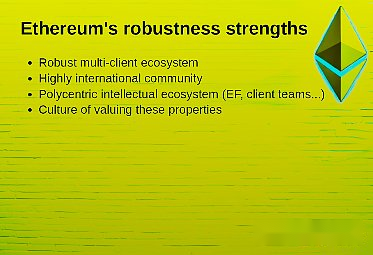

La robusta ventaja de Ethereum

Una gran ventaja de Ethereum es que hay un ecosistema de compromiso enorme y relativamente descentralizadoEsencia

En el lado izquierdo de la figura anterior se encuentran todos los gráficos de alimentación informática de la piscina de minería de Bitcoin, y a la derecha está la tabla de pledker Ethereum.

La distribución de potencia informática de Bitcoin actualmente no es muy buena.

La situación de Ethereum es en realidad mejor que el gráfico, porque la segunda parte de la parte gris en realidad no se reconoce, lo que significa que puede ser una combinación de muchas personas, e incluso puede haber muchas promesas independientes en ella.La parte azul del Lido es en realidad una estructura coordinada extraña y suelta, que consta de 37 verificaciones diferentes.Por lo tanto, Ethereum en realidad tiene un ecosistema de compromiso relativamente descentralizado, que funciona bastante bien.

Podemos hacer muchas mejoras en esta área, pero creo que esto sigue siendo valioso.Esta es una de las ventajas únicas que realmente podemos construir sobre ello.

Las robustas ventajas de Ethereum también incluyen:

Tener un ecosistema multi -client:Hay clientes de ejecución de Geth, así como clientes de ejecución que no son Geth, y los clientes de ejecución no Geth comparten incluso más que los clientes de ejecución de GETH.Situaciones similares también ocurren en el sistema de clientes de consenso;

Comunidad internacionalizada:Personas en muchos países diferentes, incluidos proyectos, L2, equipo, etc.;

Ecosistema de conocimiento de múltiples centros:Existen Ethereum Foundation, hay equipos de clientes e incluso el equipo de Reth como Paradigm ha aumentado recientemente el liderazgo en código abierto;

Cultura que valora estos atributos

Por lo tanto, el ecosistema de Ethereum tiene estas ventajas muy poderosas como la capa básica.Creo que esto es algo muy valioso y no debería rendirse fácilmente.Incluso puedo decir que hay pasos claros para avanzar aún más en estas ventajas e incluso compensar nuestras debilidades.

¿Dónde no alcanza el Ethereum L1 altos estándares, cómo mejorar?

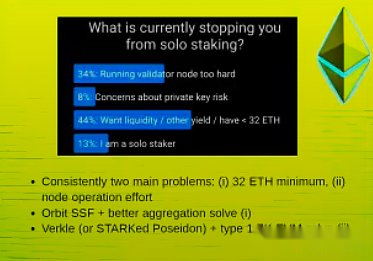

Esta es una encuesta de opinión pública que hice sobre Farcaster hace aproximadamente medio año: si no realizó un compromiso en solitario, ¿qué lo impidió de un solo prometido?

Puedo repetir este problema en este lugar.Sin compromiso en solitario, ¿quién cree que el umbral para 32 ETH es el mayor obstáculo? al mismo tiempo?¿Quién piensa que el mayor obstáculo es preocuparse de que la clave privada debe colocarse en el nodo en la operación y es más probable que se lo roben?

Puedes ver, acordado por unanimidadLos dos primeros obstáculos principales son: los requisitos mínimos de 32 ETH y la dificultad de la operación del nodoEsenciaSiempre es importante reconocer esto.

Muchas veces, cuando comenzamos a discutir cómo maximizar el uso de sus hipotecas en el protocolo Defi, encontraremos que una gran cantidad de personas ni siquiera usan el protocolo Defi en absoluto.Entonces, centrémonos en los principales problemas, lo que podemos hacer para tratar de resolver estos problemas.

Desde ejecutar un nodo de verificación, o en otras palabras,Comience con el umbral de 32 ETHEsenciaDe hecho, estos dos problemas están relacionados, porque son funciones del número de verificaciones en la prueba de estaca.

Hoy tenemos alrededor de 1 millón de entidades de autenticantes, y cada entidad tiene 32 depósitos ETH, por lo que si el requisito mínimo se cambia a 4 ETH, entonces tendremos 8 millones o podremos ser más de 8 millones, lo que puede ser de 9 millones, lo que puede Sea 9 millones, que pueden ser de 9 millones, que pueden ser de 9 millones, que pueden ser de 9 millones, que pueden ser de 9 millones.Si queremos reducir a 100,000 verificaciones, los requisitos mínimos pueden aumentar a aproximadamente 300 ETH.

Por lo tanto, esto es un equilibrio.La historia de Ethereum está tratando de estar en medio del peso.Sin embargo, si podemos encontrar cualquier forma de mejorar, entonces tendremos estadísticas adicionales, podemos elegir reducir los requisitos mínimos o facilitar la ejecución de nodos.

De hecho, ahora creo que la firma de agregación ni siquiera es la principal dificultad de ejecutar nodos.Al principio, podemos prestar más atención a los requisitos mínimos, pero al final ambos involucrarán.

Por lo tanto, hay dos tecnologías que pueden mejorar estos dos aspectos.

Uno técnicamente permite el compromiso o la certeza final sin firmar por cada verificación.Básicamente, necesita un muestreo aleatorio y nodos de muestreo aleatorio para lograr una seguridad económica significativa.

Ahora, creo que tenemos suficiente seguridad económica.El costo de un ataque del 51%a la vez, calculado en función del número de ETH de Slash, es un tercio de 32 millones de ETH, aproximadamente 11 millones de ETH.¿Quién gastaría 11 millones de ETH destruyendo la cadena de bloques Ethereum?Incluso el gobierno de los Estados Unidos, nadie quiere.

Estas técnicas de muestreo son similares a las que si tiene una casa, si hay una protección de placas de acero de cuatro capas en la puerta principal, pero la ventana es solo un vidrio inferior, otros pueden usar un palo de béisbol para romper fácilmente.Creo que Ethereum es así hasta cierto punto.Pero, de hecho, hay muchos otros métodos de protocolos de ataque, realmente deberíamos fortalecer esta protección.Entonces, por el contrario, si tiene un autenticador de un subconjunto, el protocolo sigue siendo lo suficientemente seguro, y realmente puede mejorar el nivel de descentralización.

La segunda tecnología es una mejor agregación de firma.Puede hacer algunas cosas de alto gas como Starks, no cada ranura admite 30,000 firmas.Esta es la primera parte.

La segunda parte es facilitar el nodo de ejecución.

El primer paso es la historia de la historia.

El segundo paso es el cliente sin estado.Verkle ha estado en él durante mucho tiempo.Una vez que tenga esto, para verificar el bloque Ethereum, ya no necesita un disco duro.Después de eso, también puede agregar un ZKVM tipo 1, que puede ser marcado para verificar todo el bloque Ethereum, de modo que pueda descargar los datos e incluso los datos disponibles de muestreo para verificar el bloque Ethereum de cualquiera de los italianos, y luego usted Solo necesita verificar un certificado.

Si haces esto, ejecutar nodos será más fácil.Si hay un cliente estatal, algo muy molesto es que si desea cambiar la configuración de hardware o software, generalmente debe comenzar desde cero y perder un día, o debe hacer algunas cosas muy peligrosas, coloque la llave Dos en dos, dos en dos, y ponga la llave en dos.

Simplemente puede iniciar un nuevo cliente independiente, cerrar el anterior, mover la llave y comenzar nuevo.Solo pierdes una época.

Una vez que hay ZKVM, la demanda de hardware básicamente ha caído a casi cero.

entonces,El umbral de 32 ETH y la dificultad de la operación del nodo se pueden resolver técnicamente.Creo que hay muchos otros beneficios al hacerlo.

Existen otros desafíos de la prueba de capital, como los riesgos relacionados con la promesa de migrantes, riesgos relacionados con MEV.Estos también son problemas importantes que deben considerarse.Nuestros investigadores están considerando estos.

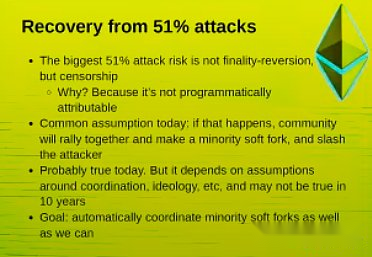

Recuperación del 51%de ataque

Realmente comencé a pensar en serio y rigurosamente.Sorprendentemente, muchas personas no piensan en este tema en absoluto, solo trátelo como una caja negra.

¿Qué pasará si realmente te encuentras con un ataque del 51%?

Ethereum puede encontrar un ataque del 51%, Bitcoin puede sufrir un ataque del 51%, y un gobierno también puede encontrar un ataque del 51%, como comprar el 51%de los políticos.

Un problema es que no desea confiar en la prevención solo, y también desea tener un plan de recuperación.

Un malentendido común es que las personas piensan que el 51%de ataque se trata de revertir la certeza final.La gente presta atención a esto porque esto es lo que Nakamoto enfatiza en el Libro Blanco.Puedes hacer un doble gasto.

De hecho, los ataques más realistas pueden involucrar cosas como depósitos en el intercambio y como destruir el protocolo Defi.

Pero revertir no es lo peor.El mayor riesgo del que debemos preocuparnos es en realidad la censura.El 51%de los nodos dejan de recibir bloques del 49%de otros nodos o cualquier intento de incluir algunos tipos de transacciones.

¿Por qué es este el mayor riesgo?Debido a que la reversión de la definición final es la barra, hay evidencia que se puede verificar en la cadena de inmediato, al menos un tercio de los nodos hace algunas cosas muy, muy incorrectas, y son castigados.

En el ataque de censura, esto no es atribuible al programa.Ahora, si usted es un nodo en línea, si desea ver que una transacción no está incluida en 100 bloques, pero ni siquiera escribimos software para este tipo de inspección,

Otro desafío para los censores es que si alguien quiere atacar, puede hacer esto. Incluso tiene consenso cuándo responder.

Por lo tanto, dije que en realidad es un mayor riesgo.

Hay una discusión en la cultura blockchain de que si ocurre el ataque, la comunidad se unirá, y obviamente hará algunas horquillas suaves y reducirán a los atacantes.

Esto puede ser cierto hoy, pero esto depende de muchas suposiciones sobre la coordinación, la ideología y otras cosas, y no está claro cuán reales serán esas cosas.Por lo tanto, muchas otras comunidades de blockchain comenzaron a hacer.Por lo tanto, debemos confiar en el consenso social.Por lo tanto, confiemos solo en el consenso social y reconozcamos con orgullo que lo usaremos para resolver nuestros problemas.

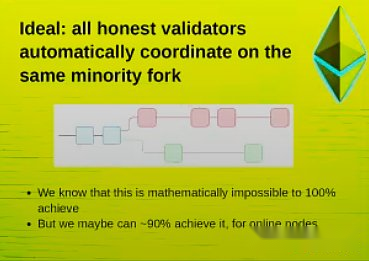

De hecho, abogo por avanzar en la dirección opuesta.Sabemos que la mayoría de los atacantes que están siendo revisados con respuesta automática y los splits automáticos son las matemáticas.Pero podemos tratar de acercarnos a esto.

Puede crear una bifurcación, basada en algunos supuestos sobre las condiciones de la red, de hecho, trae al menos la mayoría de los nodos en línea.El argumento que quiero transmitir aquí es que lo que realmente queremos es tratar de dar la respuesta al 51%tanto como sea posible.

Si es una persona de verificación, entonces su nodo debe ejecutar el software,Si detecta que la transacción se revisa o se revisan algunas verificaciones, realizará automáticamente el intercambio de la mayoría de las cadenas honestas.

Por supuesto, hay un resultado imposible matemático nuevamente.

Hay muchas restricciones, peroCuanto más cerca de este objetivo, menos debe hacer el consenso social.

Si te imaginas la situación real del 51%de ataque.No será como a continuación.

La situación real que sucederá puede ser que verá una guerra de redes sociales al mismo tiempo, y verá otros ataques al mismo tiempo.Si el 51%del ataque ocurre, por cierto, quiero decir, no debemos asumir que Lido, Coinbase y Kraken estarán en el poder dentro de los 10 años.El ecosistema Ethereum se volverá cada vez más convencional, y debe tener una fuerte capacidad para adaptarse a esto.Esperamos que la carga de la sociedad sea lo más ligera posible, lo que significa que necesitamos la capa técnica y presentamos al menos un candidato ganador obvio. Pocos bits divididos suaves en algunas horquillas de división suave.

Abogo por más investigación y hago una sugerencia muy específica.

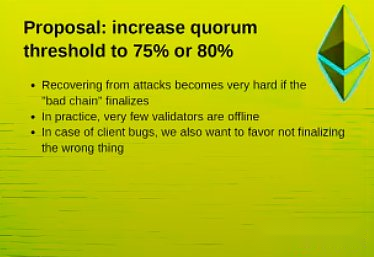

Propuesta: Aumente el umbral de quórum al 75 % u 80 %

En mi opinión, el umbral para el umbral que se usa comúnmente en un sistema distribuido para garantizar la redundancia de datos y la consistencia final en un sistema distribuido se puede aumentar de dos tercios de hoy al 75 % o 80 % hoy.

El argumento básico es que si la cadena maliciosa, como la cadena de censura para atacar, la recuperación se volverá muy difícil.Sin embargo, por otro lado, si aumenta la proporción de quórum, ¿cuál es el riesgo?Si el quórum es del 80 %, puede detener la certeza final sin un nodo del 34 % fuera de línea, pero el nodo del 21 % está fuera de línea para detener la certeza final.

Esto es arriesgado.Veamos qué pasará en la práctica.A juzgar por lo que sé, creo que solo nos detuvimos durante aproximadamente una hora debido a más de un tercio de los nodos de más de un tercio de los nodos.Entonces, ¿hay algún incidente que involucre del 20 % al 33 % de los nodos fuera de línea?Creo que es hasta una vez, al menos cero.Porque en la práctica, hay pocas verificaciones fuera de línea, en realidad creo que el riesgo de hacerlo es bastante bajo.Básicamente, el ingreso es que el umbral que los atacantes deben alcanzar mejoran enormemente, y cuando el cliente tiene vulnerabilidades, el alcance de la cadena que ingresa al modo de seguridad ha aumentado considerablemente, por lo que las personas realmente pueden cooperar para descubrir el problema.

Si el umbral del quórum aumenta del 67 % al 80 %, asumiendo la proporción de un cliente que debe alcanzar del 67 % al 80 %, el valor de algunos clientes o el valor que pueden proporcionar unos pocos clientes por Un pequeño número de clientes realmente comienzan a aumentar.

Otras preocupaciones de censura

Otras preocupaciones de censura, incluyen una lista o una alternativa a la lista.Por lo tanto, si toda la propuesta polifónica, si es válida, incluso puede convertirse en una alternativa a la lista.Lo necesita, o la cuenta es abstracta, necesita una abstracción de la cuenta en un determinado protocolo.

La razón por la que lo necesita es que ahora, la billetera de contrato inteligente no se beneficia realmente de la lista.La garantía de resistencia al examen de cualquier tipo de capa de protocolo, la billetera de contrato inteligente no se ha beneficiado realmente.

Si la cuenta en el acuerdo es abstracta, se beneficiarán.Por lo tanto, hay muchas cosas.

Creo que en las diferentes ideas de las que hablé, aproximadamente la mitad puede estar dedicado a Ethereum para centrarse en L2, pero la otra mitad es básicamente adecuada para L2 como usuarios y L1 como la capa básica de Ethereum, o como la aplicación de los usuarios enfrentando directamente como un usuario.

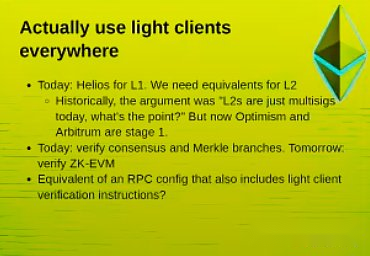

Use clientes ligeros en todas partes

En muchos sentidos, la forma en que interactúamos con el espacio es un poco triste.extraño.¿Quién usa Ethereum al confiar en la billetera del navegador de Infura?En cinco años, espero ver el número de manos levantando mi mano a su vez.Espero ver billeteras que no confíen en Infura.Necesitamos integrar clientes ligeros.

Infura puede continuar proporcionando datos.Quiero decir, si no necesita confiar en Infura, en realidad es bueno para Infura, porque los hace más fáciles de construir e implementar infraestructura, pero tenemos herramientas para eliminar los requisitos de confianza.

Lo que podemos hacer es que podamos tener un sistema que se ejecute como el Cliente Helios Light.En realidad, debe funcionar directamente en el navegador y verificar directamente el consenso de Ethereum.Si quiere verificar las cosas en la cadena, como interactuar con la cadena, solo necesita verificar directamente la prueba de Merkel.

Si haces esto, en realidad obtienes un cierto grado de confianza en la interacción con Ethereum.Esto es para L1.Además, necesitamos esquemas equivalentes L2.

En la cadena L1, hay cabezas de bloque, estado, comités sincrónicos y consenso.Si verifica el consenso, si sabe cuál es la cabeza del bloque, puede caminar por la sucursal de Merkel y ver cuál es el estado.Entonces, ¿cómo proporcionamos una garantía de seguridad del cliente ligero para L2s?El estado de L2 está ahí, si es el acurrucado básico, habrá un contrato inteligente y el contrato inteligente almacena el encabezado de bloque de L2.O, si tiene una prefirmación previa, entonces tiene un prefirmador de almacenamiento de contrato inteligente, por lo que está seguro de quién es el prefirmador pre -confirmación y luego monitorea los dos tercios de sus firmas.

Por lo tanto, una vez que tenga el cabezal de bloque Ethereum, hay una cadena de confianza muy simple, hash, rama y firma de Merkel, puede verificar, y puede obtener la verificación del cliente ligero.Lo mismo es cierto para cualquier L2.

He mencionado este problema a las personas en el pasado.Muchos L2 son múltiples firmas.¿Por qué no confiamos en múltiples firmas para verificar múltiples firmas?

Afortunadamente, hasta el año pasado, esto ya no era un hecho.El optimismo y el árbitro están en la primera etapa del rollo, lo que significa que en realidad tienen un sistema de prueba que se ejecuta en la cadena. Valor umbral, por ejemplo, el 75%de las 8 personas, el tamaño del árbitro aumentará a 15.Por lo tanto, en el caso del optimismo y el árbitro, no son solo múltiples firmas, tienen un sistema de prueba práctica, y estos sistemas de prueba son realmente funcionales, al menos para determinar qué cadena es correcta o incorrecta.

EVM es incluso un paso más allá.Realmente comenzamos a avanzar en esta área, y sé que muchos otros L2 también están avanzando.Por lo tanto, L2 no es solo una firma múltiple, por lo que el concepto del cliente ligero de L2 es realmente significativo.

Hoy podemos verificar la rama de Merkel y solo necesitamos escribir código.Mañana, también podemos verificar ZKVM, para que pueda verificar completamente Ethereum y L2 en la billetera del navegador.

¿Quién quiere ser un usuario de Utano en la billetera del navegador?maravilloso.¿Quién está más dispuesto a convertirse en usuarios de Utano que no necesitan confiar en sus teléfonos móviles?¿Qué pasa con la Raspberry Pi?¿Qué pasa con los relojes inteligentes?¿Qué pasa con la estación espacial?También resolveremos este problema.Por lo tanto, lo que necesitamos es un equivalente de una configuración RPC, que no solo contiene con qué servidores está hablando, sino también la instrucción de verificación de cliente de luz real.Este es el objetivo que podemos trabajar duro.

Estrategia antiquantum

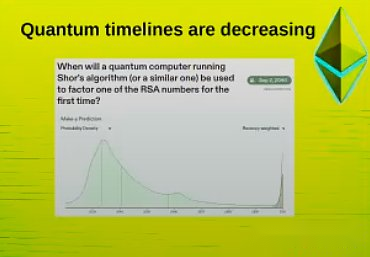

El tiempo para el cálculo cuántico está disminuyendo.Metaculous cree que las computadoras cuánticas llegarán a principios de la década de 2030, y algunas personas piensan que el tiempo es anterior.

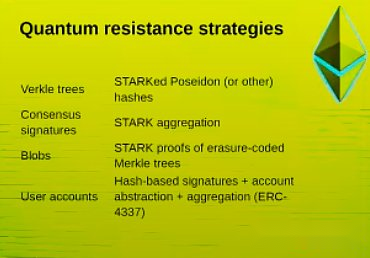

Entonces necesitamos una estrategia antiquantum.Tenemos una estrategia antiquantum.Hay cuatro partes de la computación cuántica en Ethereum, y cada parte tiene alternativas naturales.

El reemplazo de resistencia cuántica de Verkle Tree es un hash de Poseidon Starked, o si queremos ser más conservadores, podemos usar la firma de consenso de Blake.Blob usa KZG para demostrarlo con una codificación separada de Merkel Stark.La cuenta de usuario actualmente utiliza ECDSA SECP256K1, que puede reemplazarse con firmas basadas en hash y abstracción y agregación de la cuenta, billetera de contrato inteligente ERC 4337, etc.

Una vez que estos lo son, los usuarios pueden establecer sus algoritmos de firma, que básicamente pueden usar firmas basadas en hash.Creo que realmente necesitamos comenzar a considerar la firma real basada en la construcción, de modo que las billeteras de los usuarios se puedan actualizar fácilmente a las firmas basadas en hash.

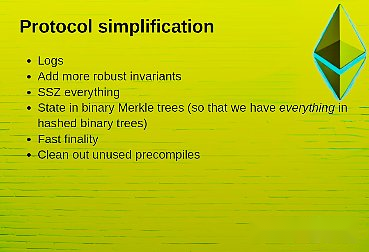

Protocolo simplificado

Si desea una capa básica fuerte, el acuerdo debe ser simple.No debería tener 73 ganchos aleatorios y algunas personas aleatorias llamadas estupidez aleatoria de Vitalik propuesta por personas aleatorias en 2014.

Por lo tanto, es valioso tratar de simplificar y comenzar a eliminar realmente la deuda técnica.El registro se basa actualmente en el filtro de floración.

Ethereum es actualmente una colección increíble, con RLP, SSZ y API. Merkel Tree.

Determinación final rápida, Finalidad de una sola ranura (SSF), limpieza de traducciones prefiridas no utilizadas, como las traducciones de pre -edición de MODX, a menudo conduce a errores de consenso. bien.

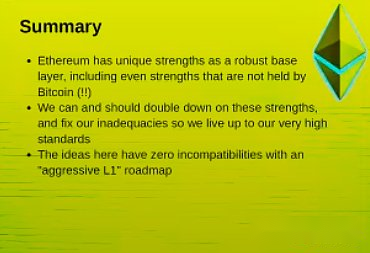

Resumir

Ethereum, como una base sólida, tiene una ventaja muy única, incluidas las ventajas de algunos bitcoin, como la descentralización de consenso, como un estudio significativo de la recuperación de ataque del 51%.

Creo que es necesario fortalecer realmente estas ventajas.Al mismo tiempo, comprenda y corrija nuestras deficiencias para garantizar que alcancemos estándares muy altos.Estas ideas son completamente compatibles con la ruta L1 positiva.

Una de las cosas más satisfactorias que soy la más satisfactoria de Ethereum, especialmente el proceso de desarrollo central, es que nuestra capacidad de trabajo paralela ha mejorado enormemente.Este es un punto fuerte, en realidad podemos trabajar en paralelo.Por lo tanto, el cuidado de estos temas en realidad no afecta la capacidad de mejorar los ecosistemas L1 y L2.Por ejemplo, mejore L1 EVM, lo que facilita la realización de la criptografía.Actualmente verificar el hash Poseidón es demasiado costoso en EVM.La criptografía de 384 bits es demasiado costosa.

Por lo tanto, hay algunas ideas sobre EOF, como el código operativo SIMD, EVM Max, etc.Tener la oportunidad de adjuntar este colaborador de alto rendimiento a EVM.Esto es mejor para la capa 2, porque pueden verificar las pruebas más baratas, y es mejor para las aplicaciones de la capa 1, porque los protocolos de privacidad como los sarcasos ZK son más baratos.

¿Quién ha utilizado un acuerdo de privacidad?¿Quién quiere usar un acuerdo de privacidad para pagar 40, no 80?Más gente.El segundo grupo se puede usar en la capa 2, y la capa 1 puede obtener un ahorro significativo en los costos.

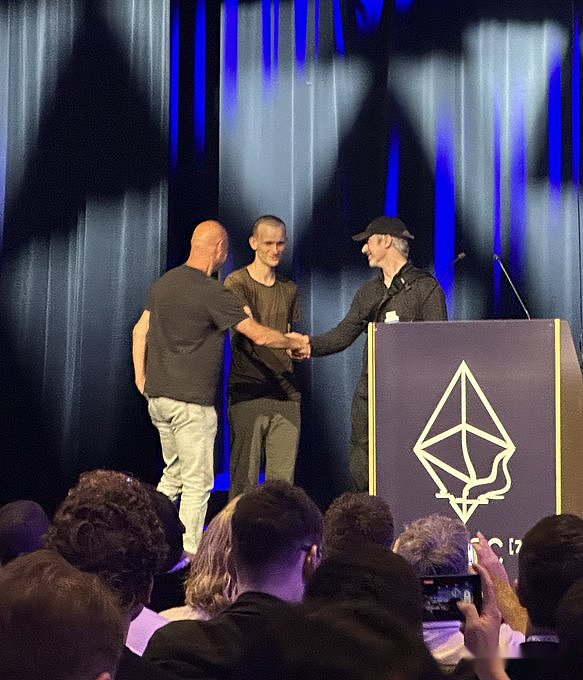

Ethereum «Three Giants» se reunió de nuevo

En 2024, el décimo aniversario del Ethereum IC0, ETHCC invitó al ex fundador de Ethereum Core, Vitalik Buterin, Joseph Lubin y Gavin Wood todo el tiempo.

Después del discurso de Vitalik, fueron invitados a tomar una foto en el mismo cuadro:

Tres gigantes se dan la mano de nuevo