ETHCC7 a eu lieu à Bruxelles récemment et l’organisateur a invité le fondateur d’Ethereum Vitalik à prononcer un discours d’ouverture.

Il convient de noter qu’en 2024, c’était le 10e anniversaire du Tapo IC0.

Cet article est un discours d’ouverture sur l’ETHCC7, le fondateur d’Ethereum Vitalik, et a compilé 0xxz de The Bitchain Vision.

Thème

Renforcer L1:Optimiser Ethereum pour le rendre très fiable, digne de confiance et pas besoin de licence .er 2 Couche de base

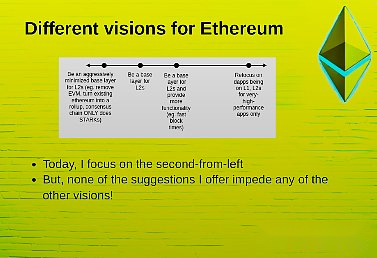

Spectre de vision Ethereum

À mon avis, il existe un système de spectre possible qui peut jouer le rôle qui peut jouer dans l’écosystème de l’écosystème de l’écosystème d’Ethereum au cours des cinq à dix prochaines années.Vous pouvez le voir comme un spectre de gauche à droite.

Sur le côté gauche du spectre, il essaie essentiellement de devenir une couche de fondation très simple, tout comme la vérification de la preuve de tous les L2.Peut-être la capacité de transférer l’ETH entre différents L2.Mais en outre, il y en a beaucoup.

Sur le côté droit du spectre, il est essentiellement axé sur les DAPP qui s’exécute principalement sur L1, et L2 est utilisé uniquement pour certaines transactions très spécifiques et à haute performance.

Il existe des options intéressantes au milieu du spectre.J’ai mis Ethereum comme couche de base de L2 à gauche.À l’extrême gauche, j’ai mis une version extrême.

Je veux dire des options très extrêmes à gauche, et il peut s’agir d’une couche de base à droite, mais vous pouvez également essayer de fournir plus de fonctions pour L2.Une idée dans cette direction est de réduire davantage le temps d’échange d’Ethereum.Le but de le faire rend réellement les rouleaux de base comme le principal moyen de fonctionner L2 faisable.Alors maintenant, si vous voulez que L2 ait une expérience utilisateur supérieure, vous devez avoir votre propre conformité préalable, ce qui signifie qu’il s’agit d’un trieur centralisé ou de votre propre trieur décentralisé.Si leur vitesse de consensus est accélérée, L2 n’aura plus besoin de le faire.Si vous voulez vraiment améliorer l’évolutivité de L1, la demande de L2 diminuera.

C’est donc un spectre.À l’heure actuelle, je fais principalement attention à la version de la deuxième gauche, mais ce que je suggère ici est également applicable à d’autres visions, et les suggestions ici ne gêneront pas réellement une autre vision.C’est ce que je pense est très important.

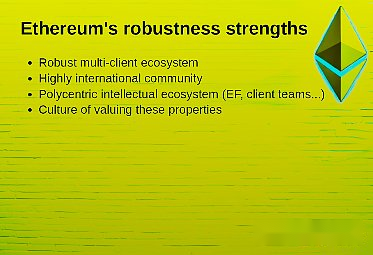

L’avantage solide d’Ethereum

Un grand avantage d’Ethereum est qu’il existe un écosystème d’engagement énorme et relativement décentraliséEssence

Sur le côté gauche de la figure ci-dessus se trouvent tous les graphiques d’alimentation de la pool de pool d’extraction Bitcoin, et à droite, le graphique Ethereum Pledker.

La distribution de puissance de calcul Bitcoin n’est actuellement pas très bonne.

La situation d’Ethereum est en fait meilleure que le graphique, car la deuxième partie de la partie grise n’est en fait pas reconnue, ce qui signifie qu’il peut s’agir d’une combinaison de nombreuses personnes, et il peut même y avoir de nombreux engagements indépendants.La partie bleue du lido est en fait une structure coordonnée étrange et lâche, composée de 37 vérificateurs différents.Par conséquent, Ethereum a en fait un écosystème de gage relativement décentralisé, qui fonctionne assez bien.

Nous pouvons apporter beaucoup d’améliorations dans ce domaine, mais je pense que cela est encore précieux.C’est l’un des avantages uniques que nous pouvons vraiment y construire.

Les avantages solides d’Ethereum comprennent également:

Avoir un écosystème multi-clilies:Il existe des clients exécutant Geth, ainsi que des clients d’Exécution non-Geth, et les clients d’Exécution non-GETH partagent encore plus que les clients Geth Execution.Des situations similaires se produisent également dans le système client consensuel;

Communauté internationalisée:Des personnes dans de nombreux pays différents, y compris des projets, L2, l’équipe, etc.;

Écosystème de connaissances multi-centres:Il y a la Fondation Ethereum, il y a des équipes clients et même l’équipe Reth comme Paradigm a récemment augmenté le leadership en open source;

Culture qui valorise ces attributs

Par conséquent, l’écosystème Ethereum présente ces avantages très puissants comme couche de base.Je pense que c’est une chose très précieuse et ne devrait pas abandonner facilement.Je peux même dire qu’il y a des étapes claires pour faire avancer ces avantages et même compenser nos faiblesses.

Où l’Ethereum L1 n’atteigne-t-il pas des normes élevées, comment s’améliorer?

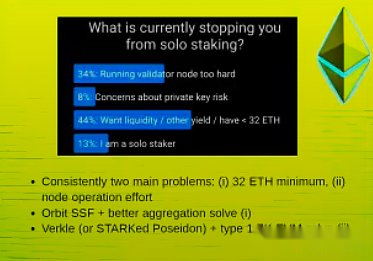

Il s’agit d’une enquête d’opinion publique que j’ai faite à propos de Farcaster il y a environ un demi-an: si vous n’avez pas effectué de gage en solo, qu’est-ce qui vous a empêché de promettre en solo?

Je peux répéter ce problème dans ce lieu.Sans Solo Engage, qui pensez-vous que le seuil pour 32 ETH est le plus grand obstacle. En même temps?Qui pense que le plus grand obstacle est de craindre que la clé privée soit placée sur le nœud dans l’opération et est plus susceptible d’être volée?

Vous pouvez voir, à l’unanimité d’accordLes deux premiers obstacles principaux sont les suivants: les exigences minimales de 32 ETH et la difficulté de l’opération de nœudEssenceIl est toujours important de reconnaître cela.

Plusieurs fois, lorsque nous commençons à discuter de la façon de maximiser l’utilisation de leurs hypothèques dans le protocole Defi, nous constaterons qu’un grand nombre de personnes n’utilisent même pas du tout le protocole Defi.Concentrons donc sur les principaux problèmes, ce que nous pouvons faire pour essayer de résoudre ces problèmes.

De l’exécution d’un nœud de vérification, ou en d’autres termes,Commencez par le seuil de 32 ETHEssenceEn fait, ces deux problèmes sont liés, car ils sont des fonctions du nombre de vérifications dans la preuve de pieu.

Aujourd’hui, nous avons environ 1 million d’entités authentiques, et chaque entité a 32 dépôts d’ETH, donc si l’exigence minimale est changée à 4 ETH, alors nous aurons 8 millions ou plus de 8 millions, ce qui peut être de 9 millions, ce qui pourrait être être 9 millions, ce qui peut être de 9 millions, ce qui pourrait être de 9 millions, ce qui pourrait être de 9 millions, ce qui pourrait être de 9 millions.Si nous voulons réduire à 100 000 vérifications, les exigences minimales peuvent atteindre environ 300 ETH.

Par conséquent, c’est un équilibre.L’histoire d’Ethereum essaie d’être en train de peser.Cependant, si nous pouvons trouver des moyens d’améliorer, nous aurons des statistiques supplémentaires, nous pouvons choisir de réduire les exigences minimales ou de faciliter l’exécution des nœuds.

En fait, je pense maintenant que la signature de l’agrégation n’est même pas la principale difficulté de faire fonctionner les nœuds.Au début, nous pouvons accorder plus d’attention aux exigences minimales, mais en fin de compte, les deux impliqueront.

Par conséquent, il existe deux technologies qui peuvent améliorer ces deux aspects.

On permet techniquement un engagement ou une certitude finale sans signer par chaque vérification.Fondamentalement, vous avez besoin d’échantillonnage aléatoire et de nœuds d’échantillonnage aléatoire pour obtenir une sécurité économique importante.

Maintenant, je pense que nous avons suffisamment de sécurité économique.Le coût d’une attaque de 51% à la fois, calculé sur la base du nombre d’ETH de Slash, est d’un tiers de 32 millions d’ETH, environ 11 millions d’ETH.Qui dépenserait 11 millions d’ETH détruisant la blockchain Ethereum.Même le gouvernement américain, personne ne veut.

Ces techniques d’échantillonnage sont similaires à celles si vous avez une maison, s’il y a une protection contre la plaque d’acier à quatre couches dans la porte d’entrée, mais la fenêtre est juste un verre inférieur, d’autres peuvent utiliser un bâton de baseball pour se casser facilement.Je pense que Ethereum est comme ça dans une certaine mesure.Mais en fait, il existe de nombreuses autres méthodes de protocoles d’attaque, nous devrions vraiment renforcer ces protections.Donc, au contraire, si vous avez un authentificateur d’un sous-ensemble, le protocole est toujours suffisamment sûr et vous pouvez vraiment améliorer le niveau de décentralisation.

La deuxième technologie est une meilleure agrégation de signature.Vous pouvez faire des choses élevées telles que Starks, pas chaque créneau prend en charge 30 000 signatures.C’est la première partie.

La deuxième partie consiste à faciliter le nœud en cours d’exécution.

La première étape est l’histoire de l’histoire.

La deuxième étape est le client apatride.Verkle y est depuis longtemps.Une fois que vous avez ceci, afin de vérifier le bloc Ethereum, vous n’avez plus besoin d’un disque dur.Après cela, vous pouvez également ajouter un ZKVM de type 1, qui peut être frappant pour vérifier l’intégralité du bloc Ethereum, afin que vous puissiez télécharger les données et même les données disponibles pour vérifier les données Ethereum de l’un des italiens, puis vous Il suffit de vérifier un certificat.

Si vous faites cela, l’exécution des nœuds deviendra plus facile.S’il y a un client d’État, une chose très ennuyeuse est que si vous souhaitez modifier le matériel ou les paramètres logiciels, vous devez généralement commencer à zéro et perdre une journée, ou si vous devez faire des choses très dangereuses, mettez la clé sur Deux en deux, deux en deux, et ont mis la clé sur deux.

Vous pouvez simplement démarrer un nouveau client indépendant, fermer l’ancien, déplacer la clé et démarrer nouveau.Vous ne perdez qu’une seule époque.

Une fois ZKVM, la demande de matériel est essentiellement tombée à presque zéro.

donc,Le seuil de 32 ETH et la difficulté du fonctionnement des nœuds peuvent être résolus techniquement.Je pense qu’il y a de nombreux autres avantages à le faire.

Il existe d’autres défis de preuve d’équité, tels que les risques liés à la gage de migrants, les risques liés au MEV.Ce sont également des problèmes importants qui doivent être pris en considération.Nos chercheurs les envisagent.

Récupération de 51% d’attaque

J’ai vraiment commencé à réfléchir sérieusement et rigoureusement.Étonnamment, beaucoup de gens ne pensent pas du tout à ce sujet, traitez-le simplement comme une boîte noire.

Que se passera-t-il si vous rencontrez vraiment une attaque de 51%?

Ethereum peut rencontrer 51% d’attaque, le bitcoin peut subir 51% d’attaque, et un gouvernement peut également subir 51% d’attaque, comme l’achat de 51% des politiciens.

Un problème est que vous ne voulez pas compter sur la prévention, et vous voulez également avoir un plan de récupération.

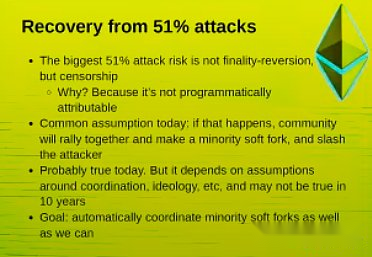

Un malentendu courant est que les gens pensent que 51% d’attaque consiste à inverser la dernière certitude.Les gens y prêtent attention parce que c’est ce que Nakamoto souligne dans le livre blanc.Vous pouvez effectuer une double dépense.

En fait, des attaques plus réalistes peuvent impliquer des choses comme les dépôts sur l’échange et comme détruire le protocole Defi.

Mais l’inversion n’est pas la pire chose.Le plus grand risque dont nous devrions nous inquiéter est en fait la censure.51% des nœuds cessent de recevoir des blocs de 49% des autres nœuds ou toute tentative d’inclure certains types de transactions.

Pourquoi est-ce le plus gros risque?Étant donné que le renversement de la définition finale est la barre oblique, il existe des preuves qui peuvent être vérifiées immédiatement sur la chaîne, au moins un tiers des nœuds font des choses très, très mauvaises, et elles sont punies.

Dans l’attaque de censure, cela n’est pas attribuable au programme.Maintenant, si vous êtes un nœud en ligne, si vous voulez voir qu’une transaction n’est pas incluse dans 100 blocs, mais nous n’écrivons même pas un logiciel pour ce type d’inspection,

Un autre défi pour les censeurs est que si quelqu’un veut attaquer, il peut le faire. T a même un consensus quand répondre.

Par conséquent, j’ai dit que c’était en fait un plus grand risque.

Il y a un argument dans la culture de la blockchain selon laquelle si l’attaque se produit, la communauté sera unie, et ils feront évidemment quelques fourchettes et réduiront les attaquants.

Cela peut être vrai aujourd’hui, mais cela dépend de nombreuses hypothèses sur la coordination, l’idéologie et diverses autres choses, et il n’est pas clair à quel point de telles choses seront réelles.Par conséquent, de nombreuses autres communautés de blockchain ont commencé à faire.Par conséquent, nous devons compter sur un consensus social.Par conséquent, comptons uniquement sur un consensus social et reconnaissons fièrement que nous l’utiliserons pour résoudre nos problèmes.

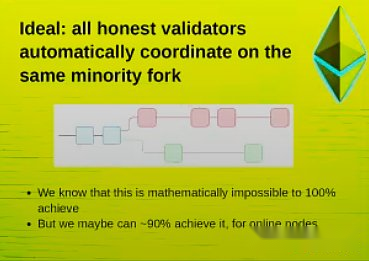

En fait, je préconise de progresser dans la direction opposée.Nous savons que la plupart des attaquants qui sont passés en revue avec une réponse automatique et des fractionnements automatiques sont des mathématiques.Mais nous pouvons essayer de nous rapprocher de cela.

Vous pouvez créer une fourche, en fonction de certaines hypothèses sur les conditions du réseau, apportent en fait au moins la plupart des nœuds en ligne.L’argument que je veux transmettre ici est que ce que nous voulons réellement est d’essayer de faire la réponse à 51% autant que possible.

Si vous êtes une personne de vérification, votre nœud doit exécuter le logiciel,S’il détecte que la transaction est examinée ou que certaines vérifications sont examinées, il effectuera automatiquement un contre-examen de la plupart des chaînes.

Bien sûr, il y a à nouveau un résultat impossible mathématique.

Il existe de nombreuses restrictions, maisPlus cet objectif est proche, moins le consensus social doit faire.

Si vous imaginez la situation réelle de 51% d’attaque.Ce ne sera pas comme ci-dessous.

La situation réelle qui se produira peut être que vous verrez une guerre des médias sociaux en même temps, et vous verrez divers autres attaques en même temps.Si 51% de l’attaque se produit, d’ailleurs, je veux dire, nous ne devons pas supposer que Lido, Coinbase et Kraken seront au pouvoir dans les 10 ans.L’écosystème Ethereum deviendra de plus en plus courant, et il doit avoir une forte capacité à s’adapter à cela.Nous espérons que le fardeau de la société est aussi léger que possible, ce qui signifie que nous avons besoin de la couche technique et de mettre en avant au moins un candidat gagnant évident. Quelques bits divisés sur quelques fourchettes à fentes molles.

Je préconise plus de recherches et je fais une suggestion très spécifique.

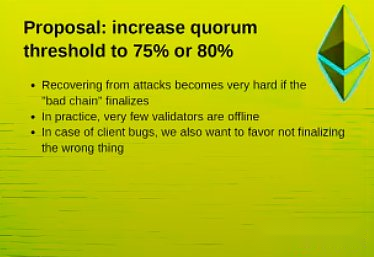

Proposition: Augmenter le seuil de quorum à 75% ou 80%

À mon avis, le seuil du seuil qui est couramment utilisé dans un système distribué pour garantir la redondance des données et la cohérence ultime dans un système distribué peuvent être augmentés de deux tiers aujourd’hui à 75% ou 80% aujourd’hui.

L’argument de base est que si la chaîne malveillante, comme la chaîne de censure à attaquer, la récupération deviendra très très difficile.Cependant, en revanche, si vous augmentez la proportion de quorum, quel est le risque?Si le quorum est de 80%, il peut arrêter la certitude finale sans un nœud de 34% hors ligne, mais le nœud de 21% est hors ligne pour arrêter la certitude finale.

C’est risqué.Voyons ce qui se passera dans la pratique?À en juger par ce que je sais, je pense que nous ne nous sommes arrêtés que pendant environ une heure en raison de plus d’un tiers des nœuds de plus d’un tiers de nœuds.Ensuite, y a-t-il un incident impliquant 20% à 33% des nœuds hors ligne?Je pense que c’est jusqu’à une fois, au moins zéro.Parce que dans la pratique, il y a peu de vérifications hors ligne, je pense en fait que le risque de le faire est assez faible.Fondamentalement, le revenu est que le seuil que les attaquants doivent atteindre sont considérablement améliorés, et lorsque le client a des vulnérabilités, la portée de la chaîne entrant dans le mode de sécurité a considérablement augmenté, afin que les gens puissent vraiment coopérer pour découvrir le problème.

Si le seuil du quorum passe de 67% à 80%, en supposant la proportion d’un client qui doit être atteint de 67% à 80%, la valeur de quelques clients ou la valeur que quelques clients peuvent être fournis par Un petit nombre de clients commencent vraiment à augmenter.

Autres préoccupations de censure

D’autres problèmes de censure, incluent une liste ou une alternative à la liste.Par conséquent, si toute la proposition polyphonique, si elle est valide, elle peut même devenir une alternative à la liste.Vous en avez besoin, ou le compte est abstrait, vous avez besoin d’une abstraction de compte dans un certain protocole.

La raison pour laquelle vous en avez besoin est que maintenant, le portefeuille de contrat intelligent ne bénéficie pas vraiment de la liste.La garantie de résistance à l’examen de tout type de couche de protocole, le portefeuille de contrat intelligent n’a pas vraiment bénéficié.

Si le compte dans l’accord est abstrait, ils en bénéficieront.Par conséquent, il y a beaucoup de choses.

Je pense que dans les différentes idées dont j’ai parlé, la moitié peut être consacrée à Ethereum pour se concentrer sur L2, mais l’autre moitié convient essentiellement à L2 en tant qu’utilisateurs et L1 en tant que couche de base d’Ethereum, ou comme application directement face aux utilisateurs en tant qu’application en tant qu’application en tant que utilisateur en tant que un utilisateur.

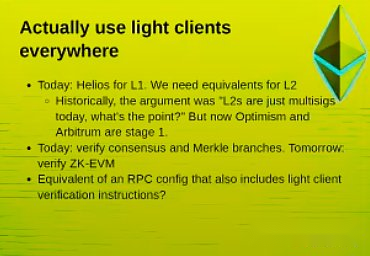

Utilisez des clients légers partout

À bien des égards, la façon dont nous interagissons avec l’espace est un peu triste.rare.Qui utilise Ethereum en faisant confiance au portefeuille de navigateur d’Infura?En cinq ans, j’espère voir le nombre de mains lever la main tour à tour.J’espère voir des portefeuilles qui ne font pas confiance à Infura.Nous devons intégrer des clients légers.

Infura peut continuer à fournir des données.Je veux dire, si vous n’avez pas besoin de faire confiance à Infura, il est en fait bon pour Infura, car cela les rend plus faciles à créer et à déployer des infrastructures, mais nous avons des outils pour supprimer les exigences de confiance.

Ce que nous pouvons faire, c’est que nous pouvons avoir un système qui fonctionne comme le client Helios Light.Il doit en fait s’exécuter directement dans le navigateur et vérifier directement le consensus Ethereum.S’il veut vérifier les choses sur la chaîne, comme interagir avec la chaîne, vous n’avez qu’à vérifier directement la preuve de Merkel.

Si vous faites cela, vous obtenez en fait un certain degré de confiance dans l’interaction avec Ethereum.C’est pour L1.De plus, nous avons besoin de schémas équivalents L2.

Sur la chaîne L1, il y a des têtes de bloc, un état, des comités synchrones et un consensus.Si vous vérifiez le consensus, si vous savez quelle est la tête de bloc, vous pouvez traverser la succursale de Merkel et voir quel est le statut.Alors, comment offrons-nous une garantie de sécurité des clients légère pour L2S.L’état de L2 est là, s’il s’agit du Rollup de base, il y aura un contrat intelligent et le contrat intelligent stocke l’en-tête de bloc de L2.Ou, si vous avez une pré-confirmation, vous avez un pré-conrirmor de stockage de contrat intelligent, vous êtes donc sûr de qui est le pré-confirmor, puis surveillez les deux tiers de leurs signatures.

Par conséquent, une fois que vous avez la tête de bloc Ethereum, il y a une chaîne de confiance, un hachage, une branche Merkel et une signature très simples, vous pouvez vérifier et vous pouvez obtenir une vérification légère du client.Il en va de même pour tout L2.

J’ai mentionné ce problème aux gens dans le passé.Beaucoup de L2 sont plusieurs signatures.Pourquoi ne faisons-nous pas confiance à plusieurs signatures pour vérifier plusieurs signatures?

Heureusement, à partir de l’année dernière, ce n’était plus un fait.L’optimisme et l’arbitrum sont à la première étape de Rollup, ce qui signifie qu’ils ont en fait un système de preuve qui fonctionne sur la chaîne. Valeur de seuil Par exemple, 75% des 8 personnes, la taille de l’arbitrum augmentera à 15.Par conséquent, dans le cas de l’optimisme et de l’arbitrum, ce ne sont pas seulement des signatures multiples, ils ont un système de preuve pratique, et ces systèmes de preuve sont en fait fonctionnels, au moins pour déterminer quelle chaîne est correcte ou erronée.

L’EVM est encore plus loin.Nous avons vraiment commencé à avancer dans ce domaine, et je sais que de nombreux autres L2 avancent également.Par conséquent, L2 n’est pas seulement une signification multiple, donc le concept de client léger de L2 est en fait significatif.

Aujourd’hui, nous pouvons vérifier la branche de Merkel et nous n’avons besoin que d’écrire de code.Demain, nous pouvons également vérifier ZKVM, afin que vous puissiez vérifier entièrement Ethereum et L2 dans le portefeuille du navigateur.

Qui veut être un utilisateur d’Utano dans le portefeuille du navigateur?merveilleux.Qui est le plus disposé à devenir des utilisateurs d’Utano qui n’ont pas besoin de faire confiance sur leurs téléphones mobiles?Et le Raspberry Pi?Et les montres intelligentes?Et la station spatiale?Nous résoudrons également ce problème.Par conséquent, ce dont nous avons besoin est un équivalent d’une configuration RPC, qui contient non seulement les serveurs avec lesquels vous parlez, mais aussi l’instruction réelle de vérification du client léger.C’est l’objectif que nous pouvons travailler dur.

Stratégie anti-quantum

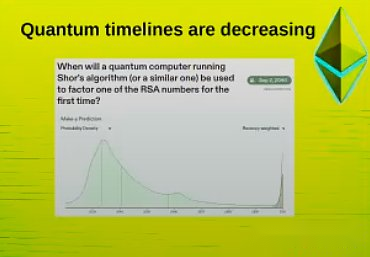

Le temps de calcul quantique diminue.Metaculous croit que les ordinateurs quantiques viendront au début des années 2030, et certaines personnes pensent que le temps est plus tôt.

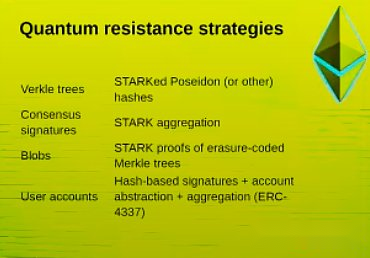

Nous avons donc besoin d’une stratégie anti-Quantum.Nous avons une stratégie anti-Quantum.Il y a quatre parties de l’informatique quantique dans Ethereum, et chaque partie a des alternatives naturelles.

Le remplacement de la résistance quantique de Verkle Tree est un hachage de Poséidon plié, ou si nous voulons être plus conservateurs, nous pouvons utiliser la signature du consensus de Blake.BLOB utilise KZG pour le prouver avec un codage de Merkel Séparé Stark.Le compte d’utilisateur utilise actuellement ECDSA SECP256K1, qui peut être remplacé par des signatures basées sur le hachage et l’abstraction et l’agrégation des comptes, le portefeuille de contrat intelligent ERC 4337, etc.

Une fois que les utilisateurs peuvent définir leurs algorithmes de signature, qui peuvent essentiellement utiliser des signatures basées sur le hachage.Je pense que nous devons vraiment commencer à considérer la signature basée sur la construction réelle, afin que les portefeuilles d’utilisateurs puissent facilement être mis à niveau en signatures basées sur le hachage.

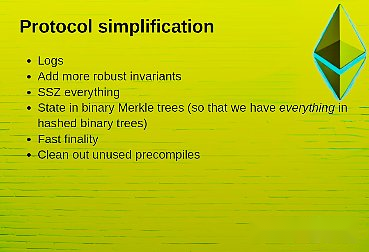

Protocole simplifié

Si vous voulez une couche de base solide, l’accord doit être simple.Il ne devrait pas avoir 73 crochets aléatoires et certaines personnes aléatoires nommées la stupidité aléatoire de Vitalik proposée par des personnes aléatoires en 2014.

Il est donc utile d’essayer de vraiment simplifier et de commencer à vraiment éliminer la dette technique.Le journal est actuellement basé sur le filtre Bloom.

Ethereum est actuellement une collection incroyable, avec RLP, SSZ et API. Merkel Tree.

Détermination finale rapide, finalité des emplacements unique (SSF), nettoyage des traductions pré-éditées inutilisées, telles que les traductions avant l’édition de MODX, conduit souvent à des erreurs de consensus. bien.

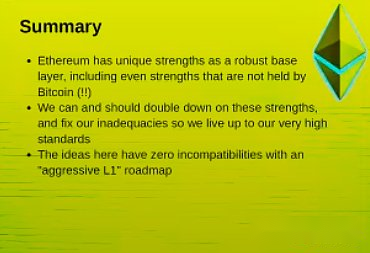

Résumer

Ethereum, en tant que base solide, a un avantage très unique, y compris les avantages de certains bitcoins, comme la décentralisation consensuelle, comme une étude significative de la récupération d’attaque de 51%.

Je pense qu’il est nécessaire de vraiment renforcer ces avantages.En même temps, comprenez et corrigez nos lacunes pour nous assurer que nous atteignions des normes très élevées.Ces idées sont entièrement compatibles avec la route L1 positive.

L’une des choses les plus satisfaisantes que je suis la plus satisfaisante d’Ethereum, en particulier le processus de développement de base, est que notre capacité de travail parallèle s’est considérablement améliorée.C’est un point fort, nous pouvons réellement travailler en parallèle.Par conséquent, vous soucier de ces sujets n’affecte pas réellement la capacité d’améliorer les écosystèmes L1 et L2.Par exemple, améliorez L1 EVM, ce qui facilite la réalisation de la cryptographie.La vérification actuelle du hachage de Poséidon est trop coûteuse dans EVM.La cryptographie 384-bits est trop chère.

Il y a donc quelques idées sur l’EOF, telles que le code d’exploitation SIMD, EVM Max, etc.Ayez la possibilité d’attacher ce collaborateur haute performance à EVM.Cela est mieux pour la couche 2, car ils peuvent vérifier les prouvent moins chers, et c’est mieux pour les applications de couche 1, car les protocoles de confidentialité tels que ZK SNARKS sont moins chers.

Qui a utilisé un accord de confidentialité?Qui veut utiliser un accord de confidentialité pour payer 40, pas 80?Plus de gens.Le deuxième groupe peut être utilisé sur la couche 2, et la couche 1 peut obtenir des économies de coûts importantes.

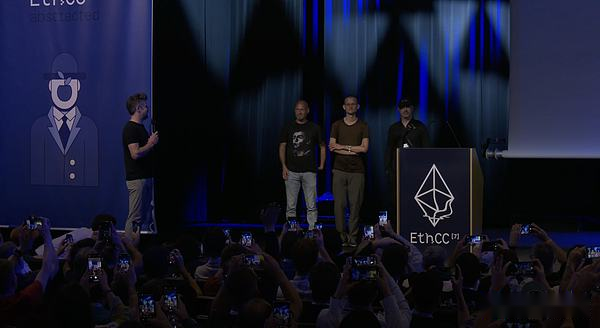

Ethereum « trois géants » se réunissent à nouveau

En 2024, le 10e anniversaire de l’Ethereum IC0, l’ETHCC a invité l’ancien fondateur de Core Ethereum Vitalik Buterin, Joseph Lubin et Gavin Wood tout le temps.

Après le discours Vitalik, ils ont été invités à prendre une photo dans la même image:

Trois géants serrent à nouveau la main