ETHCC7 fand kürzlich in Brüssel statt, und der Organisator lud den Gründer von Ethereum Vitalik ein, eine Keynote -Rede zu halten.

Es ist erwähnenswert, dass es im Jahr 2024 das 10 -jährige Jubiläum des Tapo IC0 war.

Dieser Artikel ist eine Keynote -Rede zu ETHCC7, dem Gründer von Ethereum Vitalik, und 0xxz aus der Bitchain Vision zusammengestellt.

Thema

Stärken Sie L1:Optimieren

Ethereum Vision Spectrum

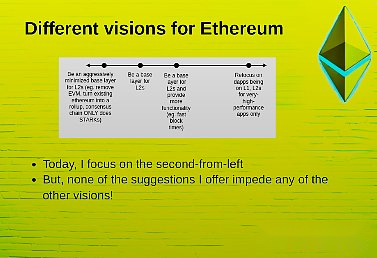

Meiner Meinung nach gibt es ein mögliches Spektrumsystem, das in den nächsten fünf bis zehn Jahren die Rolle im Ökosystem im Ökosystem im Ökosystem von Ethereum spielen kann.Sie können es als Spektrum von links nach rechts sehen.

Auf der linken Seite des Spektrums versucht es im Grunde genommen, eine sehr einfache Grundlagenschicht zu werden, im Grunde genommen wie die Beweisüberprüfung aller L2.Vielleicht die Fähigkeit, die ETH zwischen verschiedenen L2 zu übertragen.Aber außerdem gibt es im Grunde so viele.

Auf der rechten Seite des Spektrums konzentriert es sich im Grunde genommen auf Dapps, die hauptsächlich auf L1 ausgeführt werden, und L2 wird nur für einige sehr spezifische und hohe Leistungstransaktionen verwendet.

Es gibt einige interessante Optionen in der Mitte des Spektrums.Ich habe Ethereum als grundlegende L2 -Schicht links gesteckt.Ganz links habe ich eine extreme Version gesetzt.

Ich meine sehr extreme Optionen auf der linken Seite, und es kann auf der rechten Seite eine grundlegende Ebene sein, aber Sie können auch versuchen, mehr Funktionen für L2 bereitzustellen.Eine Idee in dieser Richtung besteht darin, die Tauschzeit von Ethereum weiter zu verkürzen.Der Zweck, dies zu tun, macht die grundlegenden Rollups als Hauptmethode, um L2 zu bedienen.Wenn Sie also möchten, dass L2 über eine Top -Benutzererfahrung verfügt, müssen Sie über Ihre eigene Vorbestätigung verfügen, was bedeutet, dass es sich entweder um einen zentralen Sortierer oder Ihren eigenen dezentralen Sortierer handelt.Wenn ihre Konsensgeschwindigkeit beschleunigt wird, muss L2 dies nicht mehr tun.Wenn Sie die Skalierbarkeit von L1 wirklich verbessern möchten, sinkt die Nachfrage nach L2.

Das ist also ein Spektrum.Gegenwärtig achte ich hauptsächlich auf die Version der zweiten linken, aber was ich hier vorschlage, ist auch für andere Visionen anwendbar, und die Vorschläge hier werden andere Visionen nicht beeinträchtigen.Das ist es, was ich für sehr wichtig halte.

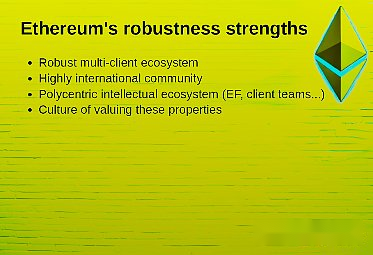

Ethereums robuster Vorteil

Ein großer Vorteil von Ethereum besteht darin, dass es ein riesiges und relativ dezentrales Versprechen -Ökosystem gibtWesen

Auf der linken Seite der obigen Abbildung befinden sich alle Bitcoin Mining Pool Computing -Power -Diagramme und rechts befindet sich das Ethereum Pledker -Diagramm.

Die Bitcoin -Rechenleistung ist derzeit nicht sehr gut.

Die Situation von Ethereum ist tatsächlich besser als das Diagramm, da der zweite Teil des grauen Teils tatsächlich nicht erkannt wird, was bedeutet, dass es sich möglicherweise um eine Kombination vieler Menschen handelt, und es kann sogar viele unabhängige Zusagen darin enthalten.Der blaue Teil des Lidos ist eigentlich eine seltsame, lockere koordinierte Struktur, die aus 37 verschiedenen Verifizierern besteht.Daher hat Ethereum tatsächlich ein relativ dezentrales Versprechen -Ökosystem, das recht gut abschneidet.

Wir können in diesem Bereich viele Verbesserungen vornehmen, aber ich denke, dass dies immer noch wertvoll ist.Dies ist einer der einzigartigen Vorteile, die wir wirklich darauf aufbauen können.

Die robusten Vorteile von Ethereum umfassen auch:

Haben Sie ein Multi -Client -Ökosystem:Es gibt Geth -Kunden sowie Clients von Nicht -Geth -Ausführungen, und Clients von Nicht -Geth -Ausführungen teilen noch mehr als Geth Execution -Clients.Ähnliche Situationen treten auch im Konsenskundensystem auf.

Internationalisierte Gemeinschaft:Menschen in vielen verschiedenen Ländern, einschließlich Projekten, L2, Team usw.;

Multi -Center -Wissens Ökosystem:Es gibt die Ethereum Foundation, es gibt Kundenteams, und selbst das Reth -Team wie Paradigm hat kürzlich die Führung in Open Source verstärkt.

Kultur, die diese Attribute schätzt

Daher hat das Ethereum -Ökosystem diese sehr starken Vorteile als Grundschicht.Ich denke, das ist eine sehr wertvolle Sache und sollte nicht leicht aufgeben.Ich kann sogar sagen, dass es klare Schritte gibt, um diese Vorteile weiter voranzutreiben und sogar unsere Schwächen auszugleichen.

Wo erreicht das Ethereum L1 keine hohen Standards, wie kann man sich verbessern?

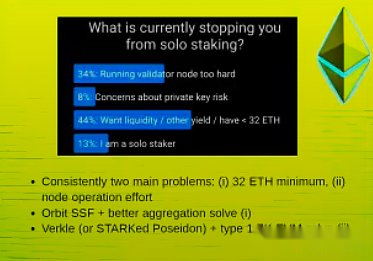

Dies ist eine öffentliche Meinungsumfrage, die ich vor etwa einem halben Jahr über Farcaster durchgeführt habe: Wenn Sie kein Solo -Versprechen durchgeführt haben, was hat Sie dann davon abgehalten, Solo zu verpfändet?

Ich kann dieses Problem an diesem Veranstaltungsort wiederholen.Ohne Solo -Versprechen ist der Meinung, dass die Schwelle für 32 ETH das größte Hindernis ist. Gleiche Zeit?Wer ist der Meinung, dass das größte Hindernis darin besteht, sich Sorgen zu machen, dass der private Schlüssel auf den Knoten im Betrieb aufgenommen werden muss und eher gestohlen wird?

Sie können einstimmig einstimmtenDie ersten beiden Haupthindernisse sind: die Mindestanforderungen von 32 ETH und die Schwierigkeit des KnotenbetriebsWesenEs ist immer wichtig, dies zu erkennen.

Wenn wir anfangen zu diskutieren, wie die Verwendung ihrer Hypotheken im Defi -Protokoll maximiert werden, werden wir feststellen, dass eine große Anzahl von Personen das Defi -Protokoll überhaupt nicht verwendet.Konzentrieren wir uns also auf die Hauptprobleme, was wir tun können, um zu versuchen, diese Probleme zu lösen.

Vom Ausführen eines Verifizierungsknotens oder mit anderen Worten,Beginnen Sie mit der Schwelle von 32 ETHWesenTatsächlich sind diese beiden Probleme miteinander verbunden, da sie Funktionen der Anzahl der Verifizierungen im Beweis des Anteils sind.

Heute haben wir etwa 1 Million authentische Unternehmen, und jedes Unternehmen verfügt 9 Millionen sein, was 9 Millionen betragen kann, was möglicherweise 9 Millionen betragen kann, was möglicherweise 9 Millionen oder 10 Millionen Überprüfungen beträgt.Wenn wir auf 100.000 Überprüfungen reduzieren möchten, können die Mindestanforderungen auf etwa 300 ETH steigen.

Daher ist dies ein Gleichgewicht.Die Geschichte der Ethereum versucht, mitten im Wiegen zu sein.Wenn wir jedoch eine Verbesserung der Möglichkeiten finden können, können wir zusätzliche Statistiken haben. Wir können die Mindestanforderungen reduzieren oder es leichter für den laufenden Knoten erleichtern.

Tatsächlich denke ich jetzt, dass die Aggregationssignatur nicht einmal die Hauptschwierigkeit beim Laufen von Knoten ist.Zu Beginn können wir den Mindestanforderungen mehr Aufmerksamkeit schenken, aber am Ende werden beide beinhalten.

Daher gibt es zwei Technologien, die diese beiden Aspekte verbessern können.

Eine technisch gesehen ermöglicht die Verpfändung oder die endgültige Gewissheit, ohne durch jede Überprüfung unterzeichnet zu werden.Grundsätzlich benötigen Sie einige zufällige Stichproben- und Zufalls -Stichprobenknoten, um eine erhebliche wirtschaftliche Sicherheit zu erreichen.

Jetzt denke ich, dass wir genug wirtschaftliche Sicherheit haben.Die Kosten für einen Angriff von 51%jeweils, berechnet auf der Grundlage der Anzahl der ETH -Schrägstriche, beträgt ein Drittel von 32 Millionen ETH, etwa 11 Millionen ETH.Wer würde 11 Millionen ETH ausgeben, um die Ethereum -Blockchain zu zerstören.Sogar die US -Regierung, niemand will.

Diese Probenahmetechniken ähneln dem, wenn Sie ein Haus haben, wenn es in der Haustür mit vier stahlschichtigen Stahlplattenschutz befindet. Das Fenster ist jedoch nur ein minderwertiges Glas, andere können einen Baseballstock verwenden, um leicht zu brechen.Ich denke, Ethereum ist in gewissem Maße so.Tatsächlich gibt es jedoch viele andere Methoden der Angriffsprotokolle, wir sollten diesen Schutz wirklich wirklich stärken.Im Gegenteil, wenn Sie einen Authentikator einer Untergruppe haben, ist das Protokoll immer noch sicher genug, und Sie können den Dezentralisierungsgrad wirklich verbessern.

Die zweite Technologie ist eine bessere Signaturaggregation.Sie können einige hohe Dinge wie Starks machen, nicht jeder Slot unterstützt 30.000 Unterschriften.Dies ist der erste Teil.

Der zweite Teil besteht darin, den Laufknoten zu erleichtern.

Der erste Schritt ist die Geschichte der Geschichte.

Der zweite Schritt ist der staatenlose Client.Verkle ist schon lange dabei.Sobald Sie dies haben, benötigen Sie keine Festplatte mehr.Danach können Sie auch einen ZKVM vom Typ 1 hinzufügen, der stark sein kann, um den gesamten Ethereum -Block zu überprüfen, damit Sie die Daten und sogar die verfügbaren Datenabtastungsdaten herunterladen können, um den Ethereum -Block eines der Italienischen zu überprüfen, und dann Sie dann müssen nur ein Zertifikat überprüfen.

Wenn Sie dies tun, wird das Ausführen von Knoten einfacher.Wenn es einen staatlichen Client gibt, ist eine sehr nervige Sache, dass Sie normalerweise von vorne anfangen und einen Tag verlieren müssen, wenn Sie die Hardware- oder Softwareinstellungen ändern möchten, oder einige sehr gefährliche Dinge tun müssen, den Schlüssel angeben müssen Zwei in zwei, zwei in zwei, und geben Sie den Schlüssel für zwei zwei.

Sie können einfach einen neuen unabhängigen Kunden starten, den alten schließen, den Schlüssel übertragen und neu beginnen.Sie verlieren nur eine Epoche.

Sobald es ZKVM gibt, ist die Nachfrage nach Hardware im Grunde auf fast Null gesunken.

Also,Der Schwellenwert von 32 ETH und die Schwierigkeit des Knotenbetriebs können technisch gelöst werden.Ich denke, es gibt viele andere Vorteile.

Es gibt andere Herausforderungen von Eigenkapitalbeweisen, wie zum Beispiel Risiken im Zusammenhang mit Migrantenversprechen, MeV -bezogenen Risiken.Dies sind auch wichtige Themen, die berücksichtigt werden müssen.Unsere Forscher berücksichtigen diese.

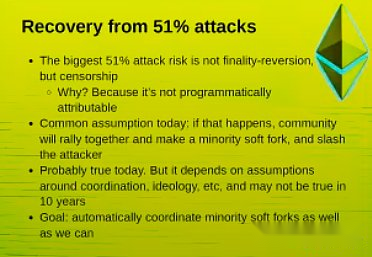

Erholung von 51%Angriff

Ich fing wirklich an ernst und streng zu denken.Überraschenderweise denken viele Menschen überhaupt nicht über dieses Thema nach, behandeln es einfach als eine schwarze Box.

Was wird passieren, wenn Sie wirklich auf einen Angriff von 51%stoßen?

Ethereum kann auf 51%angreifen, Bitcoin kann 51%Angriffe erleiden, und eine Regierung kann ebenfalls 51%Angriffe begegnen, z. B. 51%der Politiker.

Ein Problem ist, dass Sie sich nicht nur auf Prävention verlassen möchten und auch einen Wiederherstellungsplan haben möchten.

Ein häufiges Missverständnis ist, dass die Menschen glauben, dass 51%Angriff um die Abkehr der endgültigen Gewissheit geht.Die Menschen achten darauf, weil Nakamoto dies im Weißbuch betont.Sie können einen doppelten Aufwand machen.

Tatsächlich können realistischere Angriffe Dinge wie Einlagen am Austausch und die Zerstörung des Defi -Protokolls beinhalten.

Aber das Umkehren ist nicht das Schlimmste.Das größte Risiko, über das wir uns Sorgen machen sollten, ist die Zensur.51%der Knoten aufhören Blöcke von 49%anderer Knoten oder jeglichen Versuch, einige Arten von Transaktionen einzuschließen.

Warum ist das das größte Risiko?Da die Umkehrung der endgültigen Definition Slash ist, gibt es Hinweise, die sofort in der Kette überprüft werden können, mindestens ein Drittel der Knoten, die einige sehr, sehr falsche Dinge tun, und sie werden bestraft.

Bei dem Zensurangriff ist dies nicht auf das Programm zurückzuführen.Wenn Sie jetzt ein Online -Knoten sind, wenn Sie sehen möchten, dass eine Transaktion nicht in 100 Blöcken enthalten ist, aber wir nicht einmal Software für diese Art von Inspektion schreiben, schreiben wir nicht einmal Software.

Eine weitere Herausforderung für Zensur ist, dass jemand, der angreifen möchte, dies tun kann. Ich habe sogar einen Konsens, wann man reagiert.

Daher sagte ich, dass es tatsächlich ein größeres Risiko ist.

In der Blockchain -Kultur gibt es ein Argument, dass die Gemeinschaft, wenn der Angriff auftritt, vereint sein wird und sie offensichtlich ein paar weiche Gabeln machen und die Angreifer reduzieren werden.

Dies mag heute wahr sein, aber dies hängt von vielen Annahmen über Koordination, Ideologie und verschiedene andere Dinge ab, und es ist nicht klar, wie real solche Dinge sein werden.Daher begannen viele andere Blockchain -Gemeinschaften zu tun.Daher müssen wir uns auf den sozialen Konsens verlassen.Lassen Sie uns daher nur auf den sozialen Konsens verlassen und stolz anerkennen, dass wir ihn verwenden werden, um unsere Probleme zu lösen.

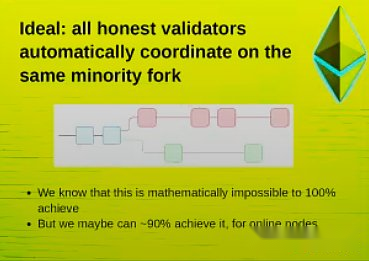

Tatsächlich befürworte ich, in die entgegengesetzte Richtung zu gehen.Wir wissen, dass die meisten Angreifer, die mit automatischer Reaktion und automatischen SplitRRs überprüft werden, Mathematik sind.Aber wir können versuchen, uns dem näher zu kommen.

Sie können eine Gabel erstellen, die auf einigen Annahmen über Netzwerkbedingungen basiert, tatsächlich zumindest die meisten Online -Knoten mitbringen.Das Argument, das ich hier vermitteln möchte, ist, dass wir tatsächlich versuchen, die Reaktion auf 51%so weit wie möglich zu machen.

Wenn Sie eine Verifizierungsperson sind, sollte Ihr Knoten die Software ausführen.Wenn festgestellt wird, dass die Transaktion überprüft wird oder einige Überprüfungen überprüft werden, werden die meisten Ketten automatisch eine Gegenleistung durchführen.

Natürlich gibt es wieder ein mathematisches unmögliches Ergebnis.

Es gibt viele Einschränkungen, aberJe näher an diesem Ziel, desto weniger der soziale Konsens muss es tun.

Wenn Sie sich die tatsächliche Situation eines Angriffs von 51%vorstellen.Es wird nicht wie unten sein.

Die tatsächliche Situation, die passieren wird, kann sein, dass Sie gleichzeitig einen Social -Media -Krieg sehen und gleichzeitig verschiedene andere Angriffe sehen werden.Wenn 51%des Angriffs übrigens stattfinden, sollten wir nicht davon ausgehen, dass Lido, Coinbase und Kraken innerhalb von 10 Jahren an der Macht sein werden.Das Ethereum -Ökosystem wird immer mehr Mainstream und es muss eine starke Fähigkeit haben, sich daran anzupassen.Wir hoffen, dass die Last der Gesellschaft so leicht wie möglich ist, was bedeutet, dass wir die technische Schicht benötigen und mindestens einen offensichtlichen Gewinnkandidaten vorlegen. Nur wenige weiche Split -Bits auf ein paar weichen Splits Gabeln.

Ich befürworte mehr Forschung und mache einen sehr spezifischen Vorschlag.

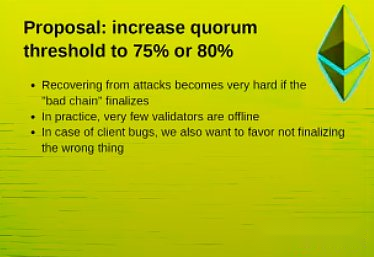

Vorschlag: Erhöhen Sie den Quorum -Schwellenwert auf 75 % oder 80 %

Meiner Meinung nach kann der Schwellenwert für den Schwellenwert, der in einem verteilten System üblicherweise verwendet wird, um die Redundanz und die endgültige Konsistenz in einem verteilten System zu gewährleisten, von zwei Den um 75 % oder 80 %.

Das grundlegende Argument ist, dass, wenn die böswillige Kette wie die Zensurkette angreift, die Erholung sehr schwierig wird.Wenn Sie jedoch den Anteil des Quorums erhöhen, was ist das Risiko?Wenn das Quorum 80 % beträgt, kann es die endgültige Sicherheit ohne Offline -Knoten von 34 % stoppen, aber der 21 % -Knoten ist offline, um die endgültige Sicherheit zu stoppen.

Das ist riskant.Mal sehen, was in der Praxis passieren wird?Nach dem, was ich weiß, denke ich, dass wir aufgrund von mehr als einem Drittel der Knoten von mehr als einem Drittel der Knoten nur etwa eine Stunde lang angehalten haben.Gibt es einen Vorfall mit 20 % bis 33 % der Knoten offline?Ich denke, es ist bis zu mindestens Null.Denn in der Praxis gibt es nur wenige Überprüfungen offline, ich denke tatsächlich, dass das Risiko, dies zu tun, ziemlich gering ist.Grundsätzlich ist das Einkommen, dass die Schwelle, die Angreifer erreichen müssen, erheblich verbessert werden, und wenn der Kunde Schwachstellen hat, hat der Umfang der Kette, die in den Sicherheitsmodus eintritt, stark gesteigert, sodass die Menschen wirklich kooperieren können, um das Problem herauszufinden.

Wenn der Schwellenwert des Quorums von 67 % auf 80 % steigt, wird unter der Annahme des Anteils eines Kunden, der von 67 % auf 80 % erreicht werden muss Eine kleine Anzahl von Kunden beginnt sich wirklich zu erhöhen.

Andere Zensurbedenken

Andere Zensurbedenken enthalten entweder eine Liste oder eine Alternative zur Liste.Wenn der gesamte polyphonische Vorschlag, falls er gültig ist, kann er daher sogar zu einer Alternative zur Liste werden.Sie benötigen es, oder das Konto ist abstrakt, Sie benötigen eine Kontoabstraktion in einem bestimmten Protokoll.

Der Grund, warum Sie es brauchen, ist, dass die Smart Contract Wallet jetzt nicht wirklich von der Liste profitiert.Die Prüfungswiderstandsgarantie für jede Art von Protokollschicht, die Smart Contract Wallet hat nicht wirklich profitiert.

Wenn das Konto in der Vereinbarung abstrakt ist, werden sie davon profitieren.Daher gibt es viele Dinge.

Ich denke ein Benutzer.

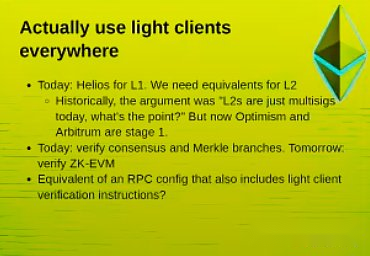

Verwenden Sie überall leichte Kunden

In vielerlei Hinsicht ist die Art und Weise, wie wir mit dem Raum interagieren, ein bisschen traurig.selten.Wer nutzt Ethereum, indem er Infuras Browser -Brieftasche vertraut?Innerhalb von fünf Jahren hoffe ich, dass die Anzahl der Hands, die meine Hand wiederum erhöhen.Ich hoffe, Brieftaschen zu sehen, die Infura nicht vertrauen.Wir müssen leichte Clients integrieren.

Infura kann weiterhin Daten bereitstellen.Ich meine, wenn Sie Infura nicht vertrauen müssen, ist es tatsächlich gut für Infura, da sie die Infrastruktur einfacher erstellen und bereitstellen können. Wir haben jedoch Tools, um Vertrauensanforderungen zu entfernen.

Was wir tun können, ist, dass wir ein System haben können, das wie der Helios Light -Client läuft.Es sollte tatsächlich direkt im Browser ausgeführt und den Ethereum -Konsens direkt überprüfen.Wenn er die Dinge in der Kette verifizieren möchte, z. B. die Interaktion mit der Kette, müssen Sie nur den Merkel -Proof direkt überprüfen.

Wenn Sie dies tun, erhalten Sie tatsächlich ein gewisses Maß an Vertrauen in die Interaktion mit Ethereum.Dies ist für L1.Darüber hinaus benötigen wir L2 -Äquivalentschemata.

In der L1 -Kette gibt es Blockköpfe, Zustand, synchrone Komitees und Konsens.Wenn Sie den Konsens überprüfen, wenn Sie wissen, was der Blockkopf ist, können Sie durch den Merkel -Zweig gehen und sehen, wie der Status ist.Wie bieten wir also leichte Kundensicherheitsgarantie für L2s?Der Bundesstaat L2 ist da, wenn es sich um den Basisrollup handelt, wird es einen intelligenten Vertrag geben, und der Smart Contract speichert den Blockheader von L2.Oder, wenn Sie eine Vorbestätigung haben, haben Sie einen intelligenten Aufbewahrungsspeicher vor -Konfirmor.

Sobald Sie den Ethereum Block Head haben, gibt es daher eine sehr einfache Kette von Vertrauen, Hash, Merkel -Zweig und Signatur, können Sie überprüfen, und Sie können eine leichte Kundenüberprüfung erhalten.Gleiches gilt für jeden L2.

Ich habe dieses Problem in der Vergangenheit dieses Problem erwähnt.Viele L2 sind mehrere Unterschriften.Warum vertrauen wir nicht mehreren Signaturen, um mehrere Unterschriften zu überprüfen?

Glücklicherweise war dies seit letztem Jahr keine Tatsache mehr.Optimismus und Arbitrum befinden sich in der ersten Stufe des Rollups, was bedeutet, dass sie tatsächlich ein Proof -System haben, der in der Kette läuft. Stimmschwellenwert zum Beispiel 75%der 8 Personen, die Größe von Arbitrum wird auf 15 steigen.Daher sind sie im Fall von Optimismus und Arbitrum nicht nur mehrere Signaturen, sondern ein praktisches Beweissystem, und diese Beweissysteme sind tatsächlich funktional, zumindest bei der Bestimmung, welche Kette korrekt oder falsch ist.

EVM ist noch einen Schritt weiter.Wir haben in diesem Bereich wirklich begonnen, und ich weiß, dass viele andere L2s ebenfalls voranschreiten.Daher ist L2 nicht nur eine Multi -Signatur, daher ist das Konzept des leichten Kunden von L2 tatsächlich sinnvoll.

Heute können wir den Zweig von Merkel überprüfen und nur Code schreiben.Morgen können wir auch ZKVM überprüfen, damit Sie Ethereum und L2 in der Browser -Brieftasche vollständig überprüfen können.

Wer möchte Utano -Benutzer in der Browser -Brieftasche sein?wunderbar.Wer ist eher bereit, Utano -Nutzer zu werden, die nicht auf ihre Mobiltelefone vertrauen müssen?Was ist mit dem Raspberry Pi?Was ist mit intelligenten Uhren?Was ist mit der Raumstation?Wir werden dieses Problem auch lösen.Wir brauchen daher ein Äquivalent einer RPC -Konfiguration, die nicht nur enthält, mit welchen Servern Sie sprechen, sondern auch die tatsächliche Anweisung für leichte Client -Verifizierung.Dies ist das Ziel, das wir hart arbeiten können.

Anti -Quantum -Strategie

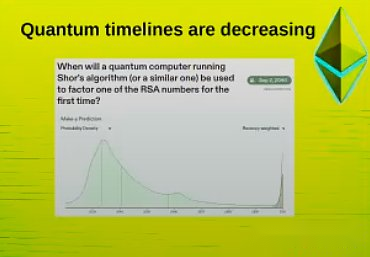

Die Zeit für die Quantenberechnung nimmt ab.Metaculous glaubt, dass Quantencomputer in den frühen 2030er Jahren kommen werden, und einige Leute denken, dass die Zeit früher ist.

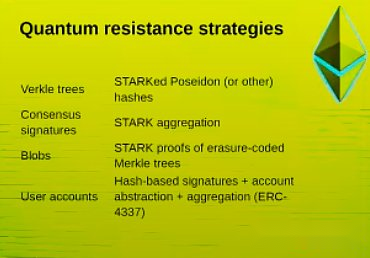

Wir brauchen also eine Anti -Quantum -Strategie.Wir haben eine Anti -Quantum -Strategie.In Ethereum gibt es vier Teile des Quantum Computing, und jeder Teil hat natürliche Alternativen.

Der Quantenwiderstandsersatz von Lecle Tree ist Starked Poseidon Hash, oder wenn wir konservativer sein wollen, können wir die Blake Consensus -Signatur verwenden.Blob verwendet KZG, um es mit separatem Codierungs -Merkel Tree Stark zu beweisen.Benutzerkonto verwendet derzeit ECDSA SECP256K1, das durch Hash -basierte Signaturen und Kontoabstraktion und Aggregation, Smart Contract Wallet ERC 4337 usw. ersetzt werden kann.

Sobald dies dies ist, können Benutzer ihre Signaturalgorithmen festlegen, die im Grunde genommen Hash -basierte Signaturen verwenden können.Ich denke, wir müssen wirklich mit der tatsächlichen Konstruktionssignatur in Betracht ziehen, damit Benutzerbrieftaschen problemlos auf Hash -basierte Signaturen aufgerüstet werden.

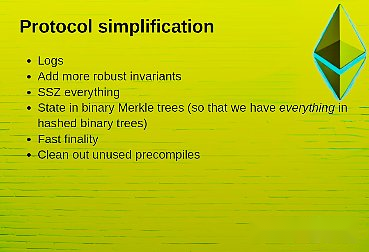

Vereinfachtes Protokoll

Wenn Sie eine starke grundlegende Ebene wünschen, muss die Vereinbarung einfach sein.Es sollte keine 73 zufälligen Haken und einige zufällige Personen namens Vitaliks zufällige Dummheit, die von zufälligen Menschen im Jahr 2014 vorgeschlagen wurden, haben.

Daher ist es wertvoll zu versuchen, wirklich zu vereinfachen und technische Schulden wirklich zu beseitigen.Das Protokoll basiert derzeit auf dem Bloom -Filter.

Ethereum ist derzeit eine unglaubliche Sammlung mit RLP, SSZ und API. Merkelbaum.

Schnelle endgültige Bestimmung, Single -Slot -Endgültigkeit (SSF), die nicht verwendete vorgefertigte Übersetzungen wie MODX -Vorbereitungsübersetzungen aufräumt, führt häufig zu Konsensfehlern. Gut.

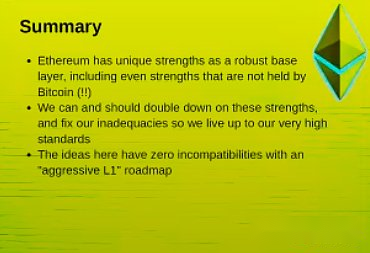

Zusammenfassen

Ethereum als starke Stiftung hat einen sehr einzigartigen Vorteil, einschließlich der Vorteile einiger Bitcoin, wie der Konsenskonzentralisierung, wie einer signifikanten Studie zur Erholung von 51%.

Ich denke, es ist notwendig, diese Vorteile wirklich zu stärken.Verstehen und korrigieren Sie gleichzeitig unsere Mängel, um sicherzustellen, dass wir sehr hohe Standards erreichen.Diese Ideen sind vollständig mit der positiven L1 -Route kompatibel.

Eines der zufriedenstellendsten Dinge, die ich am zufriedenstellendsten an Ethereum bin, insbesondere der Kernentwicklungsprozess, ist, dass sich unsere parallele Arbeitsfähigkeit erheblich verbessert hat.Dies ist ein starker Punkt, und wir können tatsächlich parallel arbeiten.Daher wirkt sich die Pflege dieser Themen nicht auf die Fähigkeit aus, die Ökosysteme L1 und L2 zu verbessern.Verbessern Sie beispielsweise L1 EVM und erleichtern die Durchführung von Kryptographie.Derzeit ist die Überprüfung des Poseidon -Hashs in EVM zu teuer.384 -Bit -Kryptographie ist zu teuer.

Es gibt also einige Ideen für EOF, wie SIMD -Betriebscode, EVM Max usw.Haben Sie die Möglichkeit, diesen Kollaborator mit hoher Performance an EVM zu verbinden.Dies ist besser für Schicht 2, da sie überprüfen können, ob sie sich als billiger erweisen können, und es ist besser für die Anwendungen von Schicht 1, da Datenschutzprotokolle wie ZK -Snarks billiger sind.

Wer hat eine Datenschutzvereinbarung verwendet?Wer möchte eine Datenschutzvereinbarung verwenden, um 40 und nicht 80 zu bezahlen?Mehr Menschen.Die zweite Gruppe kann auf Schicht 2 verwendet werden, und Layer 1 kann erhebliche Kosteneinsparungen erzielen.

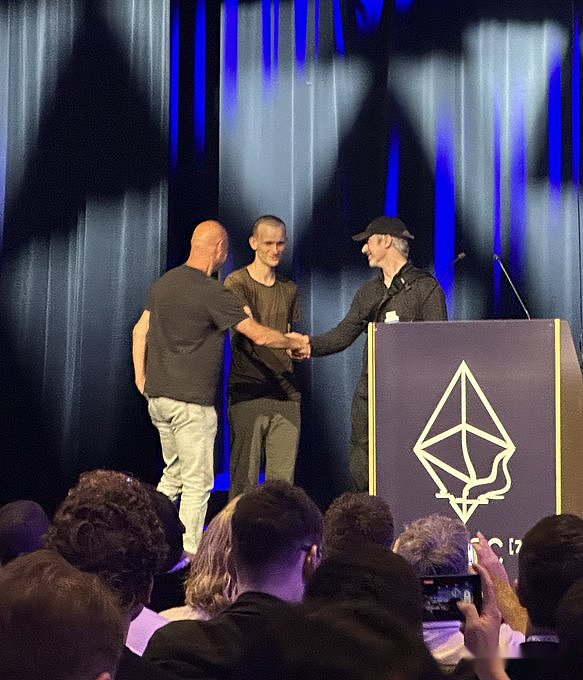

Ethereum „Drei Giants“ wiedervereinigt wieder

Im Jahr 2024, dem 10. Jahrestag des Ethereum IC0, lud ETHCC den ehemaligen Ethereum Core -Gründer Vitalik Buterin, Joseph Lubin und Gavin Wood die ganze Zeit ein.

Nach der Vitalik -Rede wurden sie eingeladen, ein Foto im selben Rahmen zu machen:

Drei Riesen schütteln sich wieder die Hand