arrière-plan

Les portefeuilles jouent un rôle crucial dans le monde Web3.Dans le numéro précédent de Web3 Security Introduction pour éviter les pièges, nous avons principalement introduit la classification des portefeuilles et énuméré des points de risque communs pour aider les lecteurs à former des concepts de sécurité de portefeuille de base.Avec la popularisation de la crypto-monnaie et de la technologie de la blockchain, Black Market a également tourné les fonds des utilisateurs de Web3. . Voler.Par conséquent, dans ce numéro, nous explorerons pourquoi les faux portefeuilles sont téléchargés / achetés, et les risques de clés privées / mots mnémoniques divulgués, et fourniront également une série de suggestions de sécurité pour aider les utilisateurs à assurer la sécurité de leurs fonds.

Télécharger dans un faux portefeuille

Étant donné que de nombreux téléphones ne prennent pas en charge Google Play Store ou en raison de problèmes de réseau, de nombreuses personnes téléchargeront des portefeuilles à partir d’autres canaux, tels que:

Site de téléchargement tiers

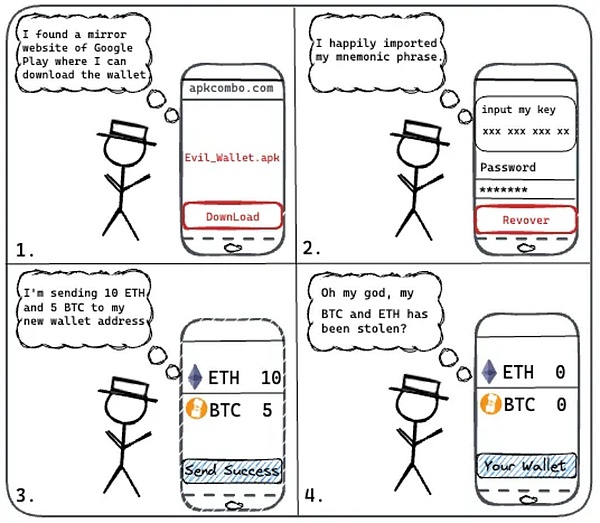

Certains utilisateurs téléchargeront des portefeuilles via des sites de téléchargement tiers tels que Apkcombo, Apkpure, etc. Ces sites affirment souvent que leurs applications sont téléchargées à partir de l’image Google Play Store, mais comment est leur véritable sécurité?L’équipe de sécurité du brouillard lent a mené une enquête et une analyse de sources tierces de faux portefeuilles Web3, et les résultats montrent que la version de portefeuille fournie par le site de téléchargement tiers Apkcombo n’existe pas réellement.Une fois que l’utilisateur crée un portefeuille ou importe un portefeuille Mnémonique dans l’interface de démarrage, le faux portefeuille enverra les mnémoniques et autres informations au serveur du site Web de phishing.

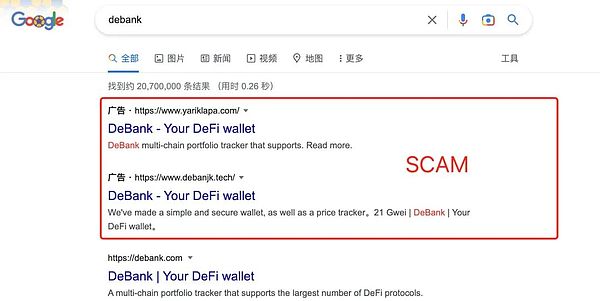

Moteur de recherche

Le classement du moteur de recherche est disponible, ce qui conduit au fait que le faux classement officiel est toujours plus élevé que le site officiel réel. Le lien le mieux classé pour télécharger le portefeuille.Si les utilisateurs ne sont pas sûrs de l’adresse officielle du site Web, il est difficile de dire s’il s’agit d’un faux site Web basé uniquement sur la page d’affichage du site Web, car le faux site Web produit par l’escroc est très similaire au site officiel réel, et peut Soyez truqué pour être réel, il est donc pas recommandé aux utilisateurs de cliquer sur les liens partagés par d’autres utilisateurs sur Twitter ou d’autres plateformes, qui sont principalement des liens de phishing.

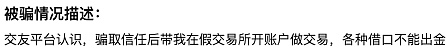

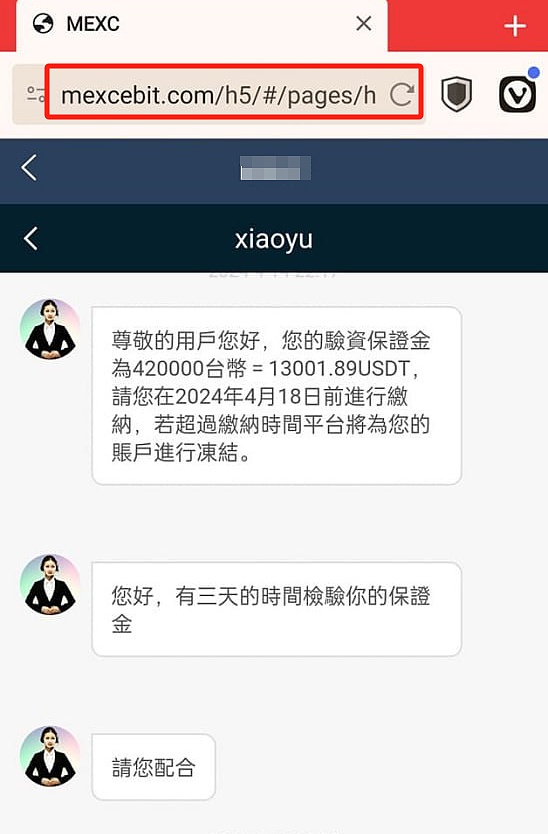

Parents et amis / plaque de mise à mort de porcs

Gardez zéro confiance dans la forêt sombre de la blockchain. Le code QR qu’ils partagent / télécharge le portefeuille avec un lien, et il est également possible de le télécharger sur un faux portefeuille.

L’équipe de sécurité du brouillard lent a reçu de nombreuses formes de tuer des porcs. est la victime.Par conséquent, les utilisateurs doivent être vigilants contre les internautes, en particulier lorsque l’autre partie vous invite à investir ou publie des liens inconnus vers vous, ne leur faites pas facilement leur faire confiance.

Télégramme

Sur Telegram, en recherchant des portefeuilles bien connus, nous avons trouvé de faux groupes officiels. Ces liens sont tout ce que c’est faux.

Magasin de candidats

Il convient de noter que les applications du centre commercial officiel ne sont pas nécessairement sûres.

Alors, comment les utilisateurs peuvent-ils éviter de télécharger de faux portefeuilles?

Télécharger le site officiel

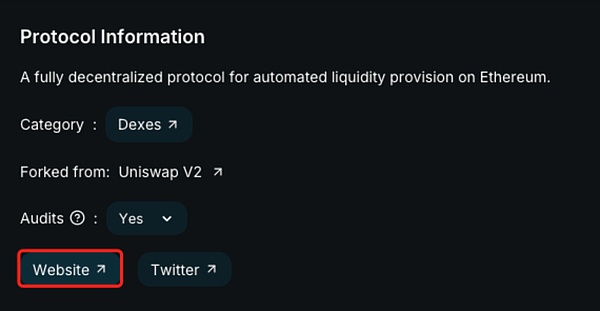

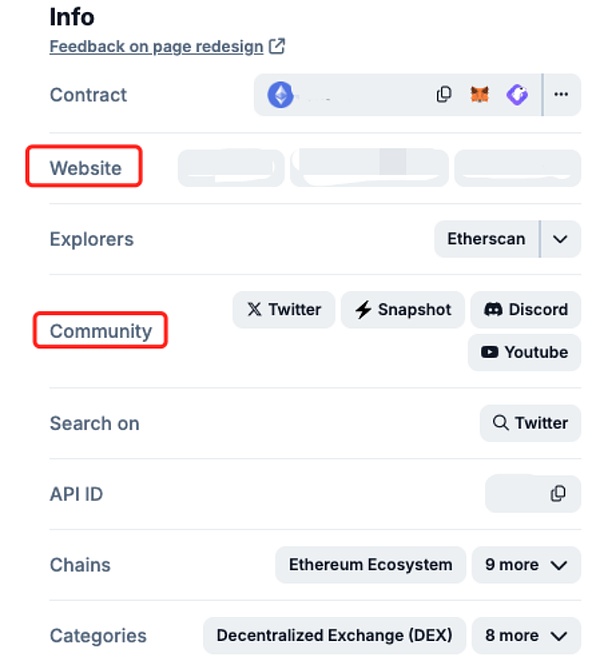

La possibilité de trouver un véritable site officiel est non seulement utilisée lors du téléchargement d’un portefeuille, mais aussi lorsque les utilisateurs participent à des projets Web3 à l’avenir, nous expliquerons donc comment trouver le bon site Web officiel ici.

Les utilisateurs peuvent rechercher directement la fête du projet sur Twitter, puis juger s’il s’agit d’un compte officiel basé sur le nombre d’adeptes, le temps d’inscription, et s’il y a une étiquette bleue ou or. Faire des projets réels et faux.Par conséquent, il est recommandé que les nouveaux novices prêtent attention à certaines sociétés de sécurité, aux praticiens de la sécurité, aux médias bien connus, etc. dans l’industrie sur Twitter pour voir s’ils ont suivi les comptes officiels que vous avez trouvés.

(https://twitter.com/defillama)

Grâce à la méthode ci-dessus, les utilisateurs sont susceptibles de trouver le véritable compte Twitter officiel, mais nous devons toujours faire une vérification multipartite. Sur le compte officiel avec les faux liens officiels du site officiel.

(https://defilama.com/)

(https://landing.coingecko.com/links/)

Après avoir trouvé et confirmé le lien officiel du site Web, il est recommandé que les utilisateurs enregistrent le lien vers le signet afin qu’ils puissent trouver directement le lien correct du signet la prochaine fois, sans avoir à ré-finir et à confirmer à chaque fois, en réduisant la probabilité de Entrer le faux site officiel.

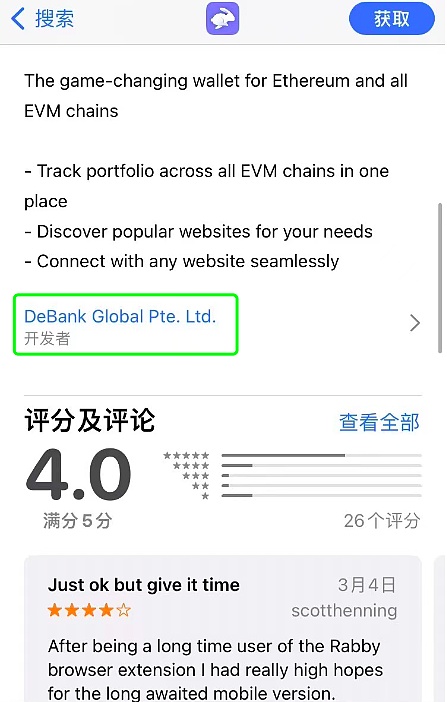

Magasin de candidats

Les utilisateurs peuvent télécharger des portefeuilles via des magasins d’applications officiels tels que Apple Store, Google Play Store, etc., mais avant de télécharger, vous devez d’abord vérifier les informations du développeur d’applications pour vous assurer qu’elle est conforme à l’identité officielle du développeur, et vous pouvez également vous référer à le score d’application et le volume de téléchargement.

Vérification officielle de la version

Certains lecteurs qui voient cela peuvent se demander, comment vérifier si le portefeuille qu’ils ont téléchargé est un vrai portefeuille?Les utilisateurs peuvent effectuer la vérification de la cohérence des fichiers.L’utilisateur doit uniquement faire glisser le fichier APK téléchargé dans l’outil de vérification de hachage du fichier. Par l’officiel, la valeur de hachage correspond, c’est un véritable portefeuille;Que dois-je faire si l’utilisateur vérifie que son portefeuille est faux?

1. Premièrement, vous devez confirmer la portée de la fuite.

2. Si la clé privée / le mot mnémonique a été importée dans le faux portefeuille, cela signifie que la clé privée / le mot mnémonique a été divulguée. une nouvelle adresse pour transférer rapidement les actifs transférables.

3. Si votre crypto-monnaie est malheureusement volée, nous fournirons des services d’assistance communautaire gratuits pour l’évaluation des cas, uniquement si vous avez besoin de soumettre le formulaire conformément aux directives de classification (fonds volés / arnaque / ransomware d’arnaque).Dans le même temps, l’adresse de pirate que vous avez soumise sera également synchronisée avec le réseau de coopération INMIST Threat Intelligence pour le contrôle des risques.(Remarque: le formulaire chinois est soumis à https://aml.slowmist.com/cn/recovery-funds.html, et le formulaire anglais est soumis à https://aml.slowmist.com/recovery-funds.html)

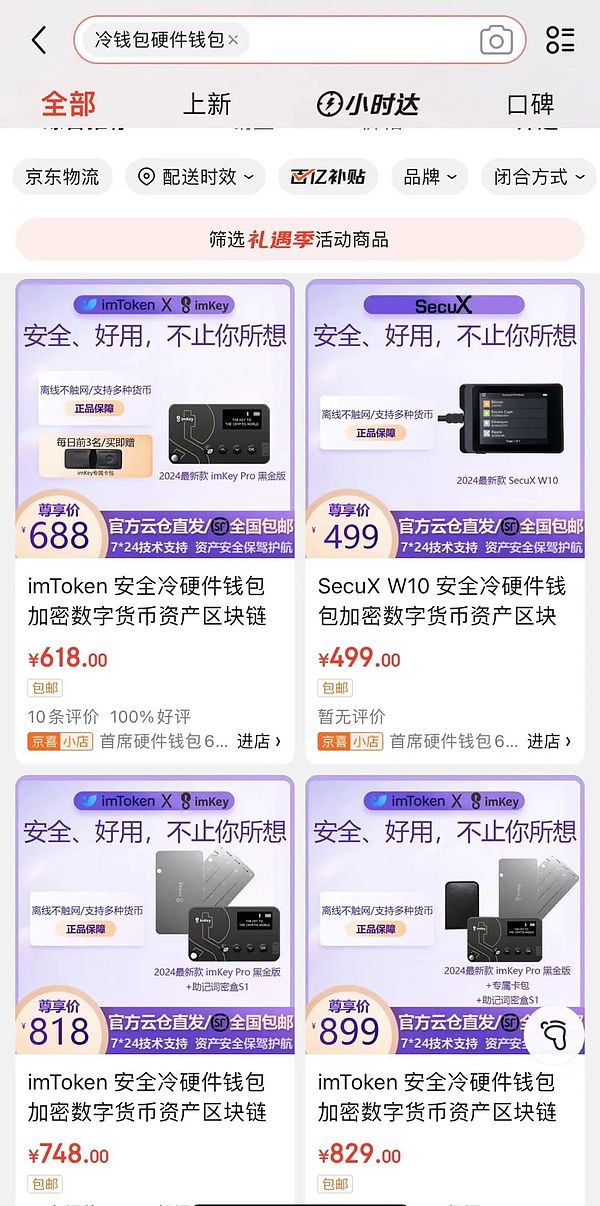

Acheter un faux portefeuille matériel

La situation ci-dessus est la raison pour laquelle vous téléchargez un faux portefeuille et la solution.

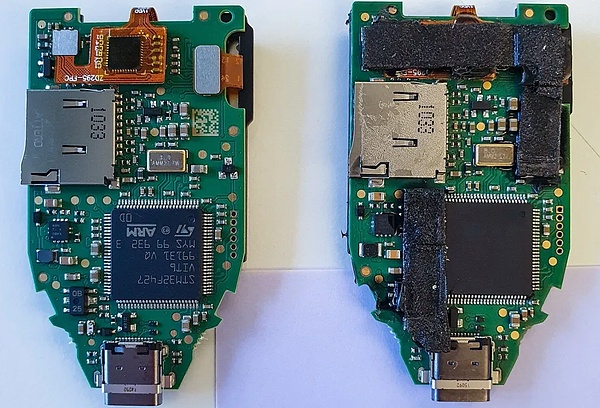

Certains utilisateurs choisissent d’acheter des portefeuilles matériels en ligne, mais ce type de portefeuille matériel dans les magasins autorisés non officiels présente un très gros risque de sécurité, car avant que le portefeuille ne soit entre les mains des utilisateurs, combien de personnes subiront, que ce soit les composants internes ont été falsifiés?Si les composants internes ont été falsifiés, il est difficile de voir le problème de l’apparence et de la fonction.

(https://www.kaspersky.com/blog/fake-trezor-hardware-crypto-wallet/48155/)

Voici quelques-unes des façons dont nous fournissons pour traiter les attaques de chaîne d’approvisionnement du portefeuille matérielle:

Achat officiel du canal:Il s’agit de la solution la plus efficace pour les attaques de chaîne d’approvisionnement.N’achetez pas de portefeuilles matériels à des canaux non officiels, tels que des centres commerciaux en ligne, des agents d’achat, des internautes, etc.

Vérifiez l’apparence:Après avoir obtenu le portefeuille, vérifiez s’il y a des signes de dommages à l’emballage extérieur.

Vérification officielle de la machine du site officiel:Certains portefeuilles matériels fournissent des services de vérification de machine officiels.Si l’équipement est falsifié pendant le transport, il ne sera pas vérifié par le site officiel.

Démontage de la machine et mécanisme d’auto-destruction:Vous pouvez choisir d’acheter un portefeuille matériel avec un mécanisme d’auto-destruction démonté. et l’appareil ne pourra pas continuer à l’utiliser.

Risque de clés privée / fuite de mots mnémoniques

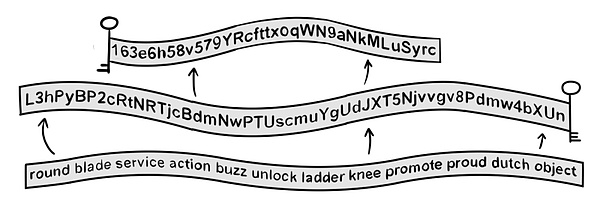

Grâce au contenu ci-dessus, tout le monde devrait apprendre à télécharger ou à acheter un véritable portefeuille, alors comment garder la clé privée / les mots mnémoniques est un autre problème.La clé privée / mnémonique est le seul bon pour restaurer le portefeuille et contrôler les actifs.La clé privée est une chaîne hexadécimale 64 bits composée de lettres et de nombres, tandis que le mot mnémonique est généralement composé de 12 mots.L’équipe de sécurité du brouillard lente rappelle ici que si la clé privée / le mot mnémonique est divulguée, les actifs du portefeuille sont très susceptibles d’être volés.

Maladie de confidentialité:Les utilisateurs peuvent dire à leurs parents et amis les mots privés de clé / mnémonique et leur demander de les sauver, mais les fonds sont volés par des parents et des amis.

Stockage réseau ou transfert de clés privées / mots mnémoniques:Bien que certains utilisateurs savent que les clés privées / les mots mnémoniques ne doivent pas être informés à d’autres, ils enregistreront des clés privées / des mots mnémoniques via la collection WeChat, en prenant des photos, des captures d’écran, du stockage cloud, des mémos, etc.Une fois que ces comptes de plate-forme sont collectés par des pirates et compromis avec succès, les mots privés / mnémoniques sont facilement volés.

Copier et coller la clé privée / les mots mnémoniques:De nombreux outils de presse-papiers et méthodes d’entrée téléchargent les enregistrements du presse-papiers des utilisateurs vers le cloud, exposant des clés privées / mnémoniques dans un environnement dangereux.De plus, les logiciels de Troy peuvent également voler des informations dans le presse-papiers lorsque l’utilisateur copie les mots privés / mnémoniques. Risque important de fuite.

Alors, comment éviter les fuites de mots privés / mnémoniques?

Tout d’abord, ne dites à personne la clé privée / des mots mnémoniques, y compris des parents et des amis.Deuxièmement, essayez de choisir des médias physiques pour enregistrer des clés privées / des mots mnémoniques pour éviter que les pirates d’obtenir des clés privées / mots mnémoniques par cyberattaques et autres moyens.Par exemple, copier les clés privées / mots mnémoniques sur du papier de bonne qualité (peut également être scellé en plastique) ou utiliser des mots mnémoniques pour économiser.De plus, la mise en place de plusieurs signatures et le stockage des clés privées / mnémoniques peuvent également améliorer la sécurité des clés privées / mnémoniques.En ce qui concerne la sauvegarde des clés privées / des mots mnémoniques, vous pouvez lire le « Manuel d’auto-résolution de la blockchain Dark Forest » produit par Slow Mist: https://github.com/slowmist/blockchain-dark-forest-selfuard-handbook/blob / main /readme_cn.md.

Résumer

Ce numéro de l’article explique principalement les risques lors du téléchargement / de l’achat d’un portefeuille, comment trouver l’authenticité du portefeuille et vérifier l’authenticité du portefeuille, ainsi que le risque de fuite de clés privées / mots mnémoniques.J’espère que ce problème peut vous aider à faire le premier pas pour entrer dans la forêt sombre.(Ps. Les marques et les images mentionnées dans cet article sont dans le but d’aider uniquement la compréhension des lecteurs et ne constituent pas des recommandations ou des garanties).