fondo

Las billeteras juegan un papel crucial en el mundo Web3.En el número anterior de la introducción de seguridad de Web3 para evitar dificultades, introdujimos principalmente la clasificación de las billeteras y enumeramos los puntos de riesgo comunes para ayudar a los lectores a formar conceptos básicos de seguridad de la billetera.Con la popularización de la criptomonedas y la tecnología de blockchain, Black Market también ha establecido los fondos de los usuarios de Web3. . Robar.Por lo tanto, en este tema exploraremos por qué se descargan/compran billeteras falsas, y los riesgos de las claves privadas/palabras mnemónicas se filtran, y también proporcionaremos una serie de sugerencias de seguridad para ayudar a los usuarios a garantizar la seguridad de sus fondos.

Descargar a la billetera falsa

Dado que muchos teléfonos no admiten Google Play Store o debido a problemas de red, muchas personas descargarán billeteras de otros canales, como:

Sitio de descarga de terceros

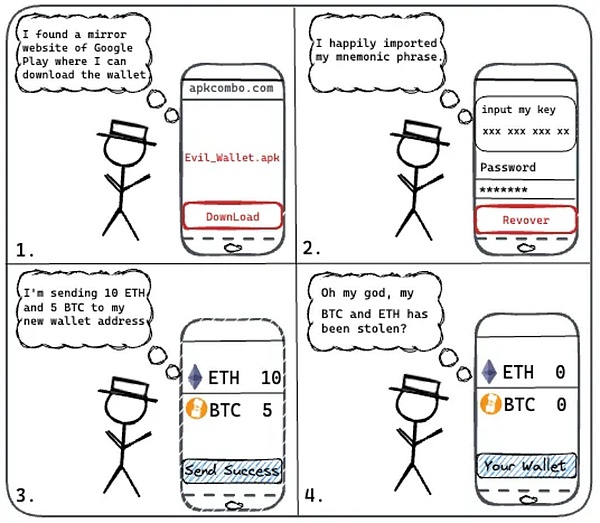

Algunos usuarios descargarán billeteras a través de sitios de descarga de terceros como Apkcombo, Apkpure, etc. Estos sitios a menudo afirman que sus aplicaciones se descargan de la imagen de Google Play Store, pero ¿cómo es su verdadera seguridad?El Slow Fog Security Team ha realizado una investigación y análisis de fuentes de terceros de billeteras Web3 falsas, y los resultados muestran que la versión de billetera proporcionada por el sitio de descarga de terceros Apkcombo en realidad no existe.Una vez que el usuario crea una billetera o importa una billetera mnemónica en la interfaz de inicio, la billetera falsa enviará mnemónicos y otra información al servidor del sitio web de phishing.

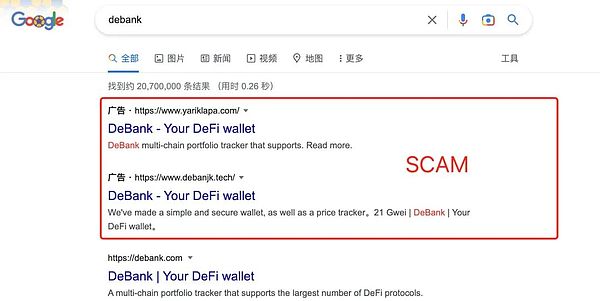

Motor de búsqueda

La clasificación del motor de búsqueda está disponible, lo que conduce al hecho de que la clasificación del sitio web oficial aún es más alta que el sitio web oficial real. El enlace mejor clasificado para descargar la billetera.Si los usuarios no están seguros de cuál es la dirección oficial del sitio web, es difícil saber si este es un sitio web falso basado solo en la página de visualización del sitio web, porque el sitio web falso producido por el estafador es muy similar al sitio web oficial real y puede Faltar para ser real, por lo que no se recomienda que los usuarios hagan clic en los enlaces compartidos por otros usuarios en Twitter u otras plataformas, que en su mayoría son enlaces de phishing.

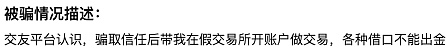

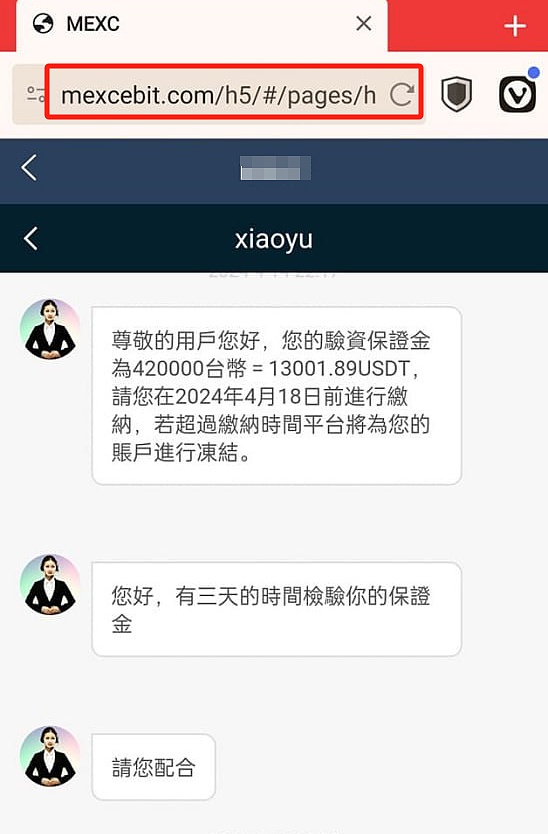

Parientes y amigos/placa de matar por cerdo

Mantenga la confianza de cero en el bosque oscuro de blockchain. El código QR que comparten/ descargan la billetera con un enlace, y también es posible descargarlo a una billetera falsa.

El equipo de seguridad de la niebla lenta ha recibido muchas formas robadas de incidentes de matar a los cerdos. es la víctima.Por lo tanto, los usuarios deben estar atentos a los internautas, especialmente cuando la otra parte lo invita a invertir o publicar enlaces desconocidos para usted, no confíe fácilmente en ellos.

Telegrama

En Telegram, al buscar billeteras conocidas, encontramos algunos grupos oficiales falsos. Estos enlaces son todos falsos.

Tienda de aplicaciones

Cabe señalar que las aplicaciones en el centro comercial de aplicaciones oficiales no son necesariamente seguras.

Entonces, ¿cómo pueden los usuarios evitar descargar billeteras falsas?

Descarga oficial del sitio web

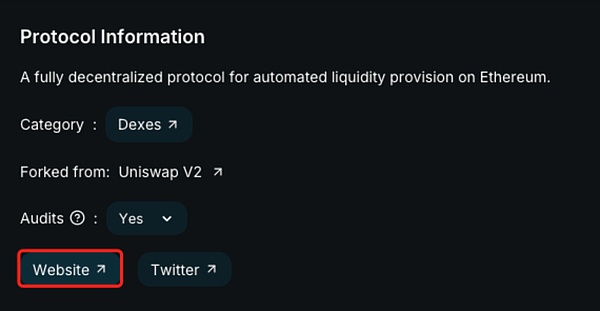

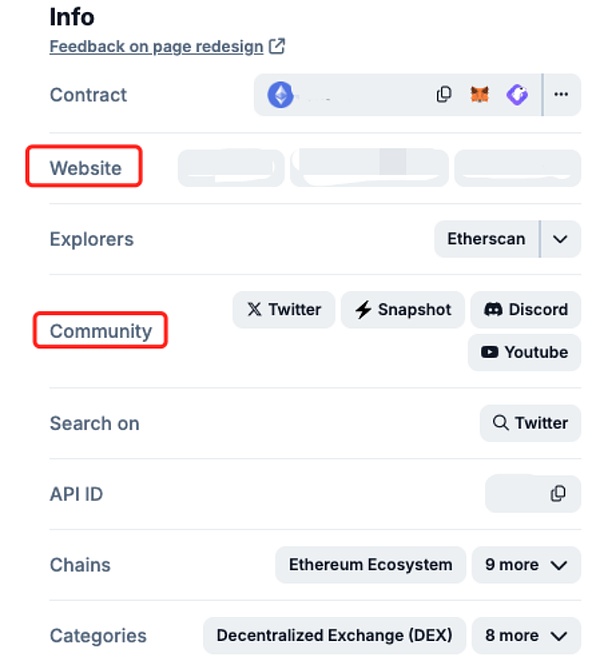

La capacidad de encontrar un sitio web oficial real no solo se usa al descargar una billetera, sino también cuando los usuarios participan en proyectos Web3 en el futuro, por lo que hablaremos sobre cómo encontrar el sitio web oficial correcto aquí.

Los usuarios pueden buscar directamente la fiesta del proyecto en Twitter, y luego juzgar si esta es una cuenta oficial basada en el número de seguidores, el tiempo de registro y si hay una etiqueta azul o dorada. Hacer proyectos reales y falsos antes.Por lo tanto, se recomienda que los nuevos novatos presten atención a algunas compañías de seguridad, profesionales de seguridad, medios conocidos, etc. en la industria en Twitter para ver si han seguido las cuentas oficiales que encontró.

(https://twitter.com/defillama)

A través del método anterior, es probable que los usuarios encuentren la cuenta oficial de Twitter, pero aún así necesitamos hacer una verificación multipartidista. en la cuenta oficial con enlaces oficiales falsos del sitio web.

(https://defilama.com/)

(https://landing.coingecko.com/links/)

Después de encontrar y confirmar el enlace oficial del sitio web, se recomienda que los usuarios guarden el enlace al marcador para que puedan encontrar directamente el enlace correcto desde el marcador la próxima vez, sin tener que volver a encontrar y confirmar cada vez, reduciendo la probabilidad de ingresando al sitio web oficial falso.

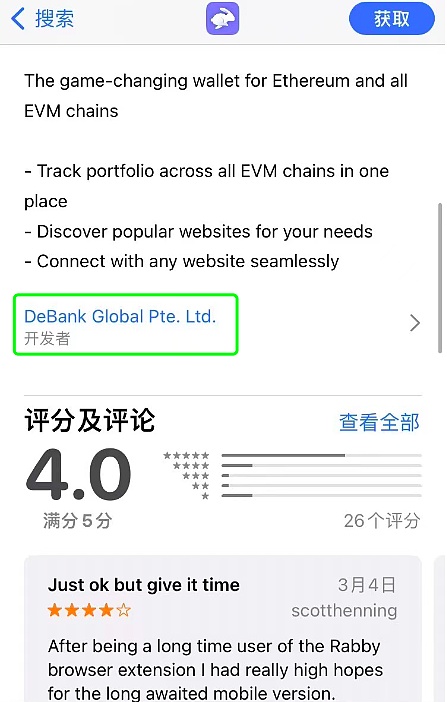

Tienda de aplicaciones

Los usuarios pueden descargar billeteras a través de tiendas oficiales de aplicaciones como Apple Store, Google Play Store, etc., pero antes de descargar, primero debe consultar la información del desarrollador de aplicaciones para asegurarse de que sea consistente con la identidad oficial del desarrollador, y también puede consultar la puntuación de la aplicación y el volumen de descarga.

Verificación de la versión oficial

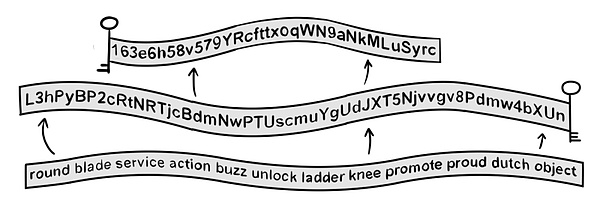

Algunos lectores que ven esto puede preguntarse, ¿cómo verificar si la billetera que descargaron es una verdadera billetera?Los usuarios pueden hacer verificación de consistencia del archivo.El usuario solo necesita arrastrar el archivo APK descargado anteriormente en la herramienta de verificación hash del archivo. Por el oficial del hash coincidencias, es una verdadera billetera;¿Qué debo hacer si el usuario verifica que su billetera sea falsa?

1. Primero, debe confirmar el alcance de la fuga.

2. Si la palabra privada/mnemónica se ha importado a la billetera falsa, significa que se ha filtrado la llave privada/palabra mnemónica. Una nueva dirección para transferir rápidamente los activos transferibles.

3. Si su criptomoneda es desafortunadamente robada, proporcionaremos servicios de asistencia comunitaria gratuitos para la evaluación de casos, solo si necesita enviar el formulario de acuerdo con las pautas de clasificación (fondos robados/estafadores/ransomware de estafas).Al mismo tiempo, la dirección del hacker que presentó también se sincronizará con la red de cooperación de inteligencia de amenazas en servicio para el control de riesgos.(Nota: el formulario chino se envía a https://aml.slowmist.com/cn/recovery-funds.html, y el formulario inglés se envía a https://aml.slowmist.com/recovery-funds.html)

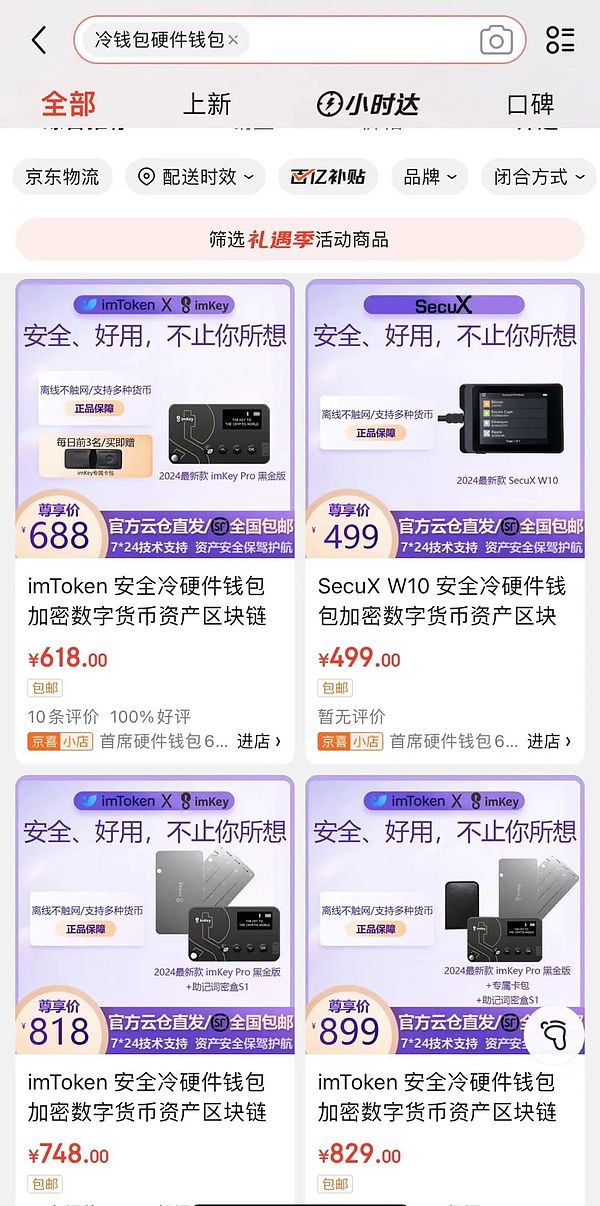

Comprar una billetera de hardware falso

La situación anterior es la razón por la que descarga una billetera falsa y la solución.

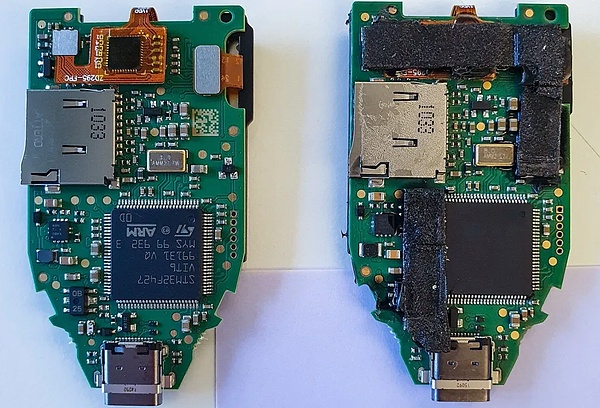

Algunos usuarios eligen comprar billeteras de hardware en los centros comerciales en línea, pero este tipo de billetera de hardware en tiendas autorizadas no oficiales tiene un riesgo de seguridad muy grande, porque antes de que la billetera esté en manos de los usuarios, cuántas personas pasarán, si los componentes internos ¿Han sido manipulados?Si los componentes internos han sido manipulados, es difícil ver el problema de la apariencia y la función.

(https://www.kaspersky.com/blog/fake-trezor-hardware-crypto-wallet/48155/)

Estas son algunas de las formas en que proporcionamos para tratar con los ataques de la cadena de suministro de la billetera de hardware:

Compra oficial del canal:Esta es la solución más efectiva para los ataques de la cadena de suministro.No compre billeteras de hardware en canales no oficiales, como centros comerciales en línea, agentes de compras, internautas, etc.

Verifique la apariencia:Después de obtener la billetera, verifique si hay signos de daño en el empaque externo.

Sitio web oficial Verificación de máquina real:Algunas billeteras de hardware proporcionan servicios oficiales de verificación de máquina en tiempo real.Si el equipo se manipula durante el transporte, el sitio web oficial no lo verificará.

Desmontar la máquina y el mecanismo de autodestrucción:Puede optar por comprar una billetera de hardware con un mecanismo de autodestrucción desmontado. , y el dispositivo no podrá seguir usándolo.

Riesgo de fuga de palabras de llave privada/mnemónica

A través del contenido anterior, todos deben aprender a descargar o comprar una billetera real, por lo que cómo mantener la clave privada/palabras mnemónicas es otro problema.La clave privada/mnemonic es el único cupón para restaurar la billetera y controlar los activos.La clave privada es una cadena hexadecimal de 64 bits compuesta de letras y números, mientras que la palabra mnemónica generalmente está compuesta de 12 palabras.El equipo de seguridad de la niebla lenta aquí recuerda que si se filtra la clave de la llave privada/mnemónica, es muy probable que los activos de la billetera sean robados.

Confidencialidad incorrecta:Los usuarios pueden decirle a sus familiares y amigos las palabras de clave privada/mnemónica y pedirles que ayuden a salvarlos, pero los fondos son robados por familiares y amigos.

Almacenamiento de red o transferencia de claves privadas/palabras mnemónicas:Aunque algunos usuarios saben que las claves privadas/palabras mnemónicas no se deben contar a otros, guardarán palabras privadas/palabras mnemónicas a través de la colección WeChat, tomando fotos, capturas de pantalla, almacenamiento en la nube, notas, etc.Una vez que los piratas informáticos recopilan estas cuentas de la plataforma y se comprometen con éxito, las palabras clave privadas/mnemónicas se roban fácilmente.

Copiar y pegar palabras privadas/palabras mnemónicas:Muchas herramientas y métodos de entrada del portapapeles cargan los registros del portapapeles de los usuarios a la nube, exponiendo las teclas privadas/mnemónicas a un entorno inseguro.Además, el software de Trojan también puede robar información del portapapeles cuando el usuario copia la clave privada/palabras mnemónicas, no se recomienda que el usuario copie y pegue las palabras de clave privada/mnemónica. Gran riesgo de fuga.

Entonces, ¿cómo evitar la fuga de palabras de llave privada/palabra mnemónica?

Primero, no le digas a nadie la clave privada/palabras mnemónicas, incluidos parientes y amigos.En segundo lugar, trate de elegir medios físicos para guardar claves privadas/palabras mnemónicas para evitar que los piratas informáticos obtengan claves privadas/palabras mnemónicas a través de ataques cibernéticos y otros medios.Por ejemplo, copie las teclas privadas/palabras mnemónicas en papel de buena calidad (también se puede sellarse de plástico) o use palabras mnemónicas para guardar.Además, configurar múltiples firmas y almacenar claves privadas/mnemónicos también puede mejorar la seguridad de las claves privadas/mnemonics.Con respecto a cómo hacer una copia de seguridad de las llaves privadas/palabras mnemónicas, puede leer el «Manual de auto-rescate del bosque oscuro blockchain» producido por Slow Mist: https://github.com/slowmist/blockchain-dark-forest-selfguard-handbook/blob /main /readme_cn.md.

Resumir

Este número del artículo explica principalmente los riesgos al descargar/comprar una billetera, cómo encontrar la autenticidad de la billetera y verificar la autenticidad de la billetera, así como el riesgo de fuga de claves privadas/palabras mnemónicas.Espero que este problema pueda ayudarlo a dar el primer paso para ingresar al bosque oscuro.(Ps. Las marcas y las imágenes mencionadas en este artículo tienen el propósito de ayudar a la comprensión de los lectores solamente y no constituyen recomendaciones o garantías).