Source: Gryphsis Academy

Le concept de Depin a été officiellement proposé par Messari en novembre 2022. En fait, ce n’est pas un concept nouveau.La nouvelle « économie du partage ».

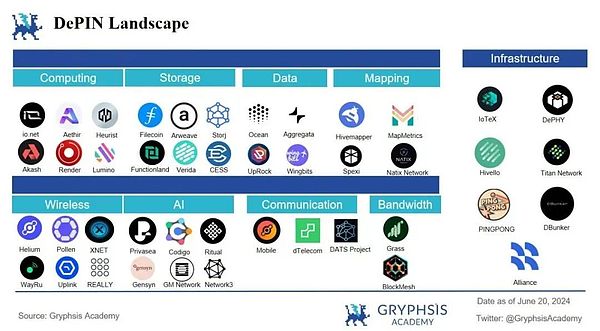

Contrairement à l’engouement de DePin précédent, les projets de hotspot Depin dans ce cycle tournent principalement autour des trois éléments de l’IA (données, algorithmes et puissance de calcul), en particulier« Alimentation informatique »Les projets sont les plus éblouissants, comme io.net, aethir, heuriste, etc., donc cet article se concentre sur l’analyse« Alimentation informatique »projet.

Cet article résume et extrait le cadre de base du projet DePin et suit« What-why-comment »La structure de la piste Depin a été de faire une revue et un résumé. .« Alimentation informatique »Le projet a été analysé en détail.

1. Qu’est-ce que Depin

1.1 Définition de Depin

Le nom complet de DePin est: les réseaux d’infrastructures physiques décentralisés, qui est un « réseau d’infrastructure physique décentralisé » en chinois.Depin est un réseau qui utilise la technologie Blockchain pour connecter l’infrastructure matérielle physique de manière décentralisée, permettant aux utilisateurs d’accéder sans autorisation et d’utiliser les ressources réseau de manière abordable. Suivez le principe des «plus contributions, plus les bénéfices».

Les zones d’application des projets Depin sont très larges, couvrant plusieurs champs tels que la collecte de données, l’informatique et le stockage de données.

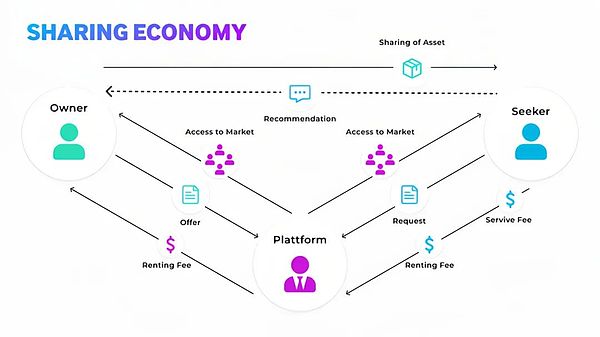

En pensant au fonctionnement du projet Depin et de son modèle économique, l’ensemble du projet Depin est essentiellement une sorte deLa nouvelle « économie du partage ».Ainsi, lors de la réalisation d’une analyse préliminaire d’un projet DePin, une approche concise peut être adoptée: identifiez d’abord ce qu’est le cœur de métier du projet.

Si le projet implique principalement des services de calcul ou de stockage, le projet DePin peut être simplement défini comme une plate-forme qui fournit des services de «puissance de calcul partagée» et de «stockage partagé».Cette classification contribue à une compréhension plus claire de la proposition de valeur d’un projet et de son positionnement sur le marché.

Source: @iotex

Dans le diagramme du modèle d’économie du partage ci-dessus, il y a principalement trois participants, le côté de la demande, le côté de l’offre et le côté de la plate-forme.Dans ce modèle, d’abord, le côté de la demande enverra la demande à la plate-forme, comme le taxi, le logement, etc. Pour compléter l’ensemble du processus de circulation commerciale.

Dans ce modèle, le flux de fonds est d’abord transféré du côté de la demande au côté de la plate-forme, puis après la demande de la demande, les fonds sont ensuite transférés du côté de la plate-forme du côté de l’offre. Plateforme et une bonne expérience de livraison de commandes pour obtenir les frais de manutention et réaliser des bénéfices.En repensant au processus de votre Didi, c’est le reflet de ce modèle.

Dans le modèle traditionnel de « l’économie du partage », la plate-forme est généralement une grande entreprise centralisée, et le contrôle de son réseau, des moteurs et des affaires est toujours entre les mains de « Didi » et de certains fournisseurs de l’économie « l’économie du partage » est également une fête de plate-forme, telle que des « banques d’électricité partagées » et des « véhicules électriques partagés ».Cela entraînera les problèmes suivants.En d’autres termes, le pouvoir de tarification est dans les entreprises centralisées, et ceux qui contrôlent les moyens de production n’ont pas de pouvoir de tarification, qui n’est pas du communisme.

Cependant, dans le modèle de «l’économie du partage» de WEB3, la plate-forme pour les transactions de correspondance est un protocole décentralisé. Des promenades économiques, offrant aux conducteurs des revenus plus élevés et permettant aux conducteurs d’avoir un impact sur le réseau qu’ils aident à construire chaque jour, est un modèle gagnant-gagnant pour toutes les parties.

1.2 L’histoire du développement de Depin

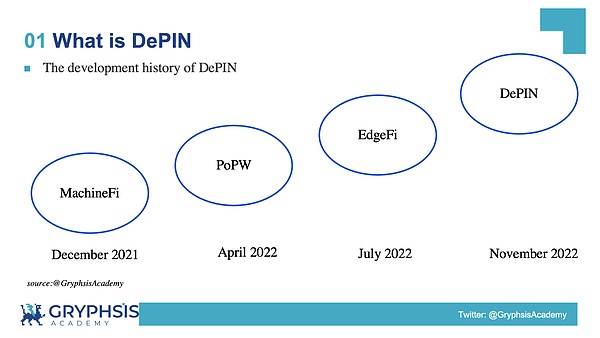

Depuis la montée du bitcoin, les gens ont commencé à explorer la combinaison de réseaux d’égal à pair avec des infrastructures physiques, à savoir la construction d’un réseau décentralisé ouverte et incité sur le plan économique entre divers appareils.Influencé par des noms tels que Defi et GameFi dans Web3, MachineFi est l’un des premiers concepts proposés.

-

En décembre 2021, IOTEX a été la première entreprise à nommer ce champ émergent, l’appelant «MachineFi».Le nom combine « machine » et « Defi » pour représenter le concept de financiarisation des machines et les données qu’ils génèrent.

-

En avril 2022, MultiCoin a proposé le concept de «preuve de travail physique» (POPW), qui fait référence à une structure incitative qui permet à quiconque de contribuer à un ensemble d’objectifs partagés sans autorisation.En raison de l’introduction de ce mécanisme, la vitesse de développement de DePin a été grandement promue.

-

En septembre 2022, la capitale sans frontière a proposé le concept de « Edgefi ».

-

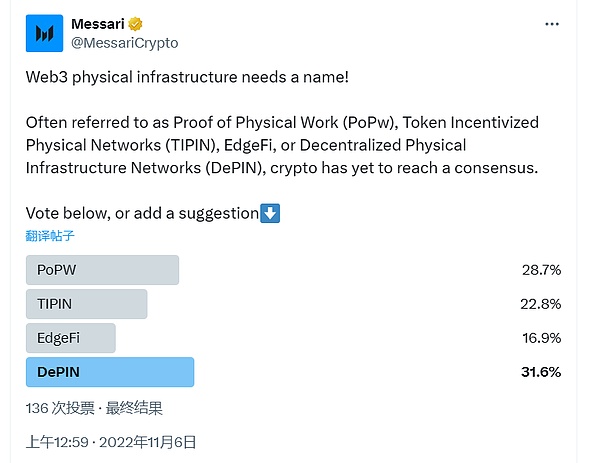

En novembre 2022, Messari a mené un vote Twitter pour unifier l’abréviation du domaine, avec des options telles que POPW, TIPIN, EdgeFi et Depin.En fin de compte, DePin a gagné avec 31,6% des voix, devenant le nom unifié dans ce domaine.

Source: @Messaricrypto

2. Pourquoi Depin est nécessaire

Dans les réseaux d’infrastructures physiques traditionnels (tels que les réseaux de communication, les services cloud, les réseaux d’énergie, etc.), le marché est souvent dominé par les grandes entreprises ou les entreprises géantes en raison d’énormes coûts d’investissement et d’exploitation et de maintenance.Ces caractéristiques industrielles centralisées provoquent les principales difficultés et défis suivants:

-

Les intérêts du gouvernement et des entreprises sont étroitement liés et le seuil pour les nouveaux entrants est élevé:Prenant l’exemple de l’industrie des communications américaines, la Federal Communications Commission (FCC) a donné les plus grands soumissionnaires en vendant aux enchères le spectre sans fil.Cela permet aux entreprises de capitaux solides de gagner et de maîtriser les ressources avantageuses absolues du marché, ce qui entraîne un effet Matthew important sur le marché et les forts deviennent plus forts.

-

Le modèle de concurrence du marché est stable et il n’y a pas suffisamment d’innovation et de vitalité:Quelques sociétés agréées ont des droits de prix du marché.

-

Les services techniques sont l’externalisation et les normes de service sont inégales:Les industries traditionnelles s’orientent vers l’externalisation professionnelle, mais les concepts de service et les niveaux techniques de différents fournisseurs de services d’externalisation varient considérablement, ce qui rend difficile la contrôle de la qualité de la livraison et manque de mécanisme de collaboration de sous-traitance efficace.

2.1 Inconvénients de Cepin

-

Contrôle centralisé:Cepin est contrôlé par une organisation centralisée et présente un risque de défaillance, est vulnérable aux attaques et a une faible transparence, et les utilisateurs n’ont aucun contrôle sur les données et les opérations.

-

Seuil d’entrée élevé:Les nouveaux entrants doivent surmonter des investissements en capital élevé et des seuils réglementaires complexes, limitant la concurrence du marché et l’innovation.

-

Perte de ressources:En raison de la gestion centralisée, il y a du ralenti ou du gaspillage de ressources et le taux d’utilisation des ressources est faible.

-

Réinvestissement d’un équipement inefficace:Les décisions sont axées sur quelques institutions, avec le renouvellement des équipements et l’inefficacité des investissements.

-

La qualité du service est inégale:La qualité des services d’externalisation est difficile à garantir et les normes de service sont différentes.

-

Asymétrie d’information:L’organisation centrale dispose de tous les enregistrements de données et d’exploitation, de sorte que les utilisateurs ne peuvent pas comprendre pleinement le fonctionnement du système, ce qui augmente le risque d’asymétrie d’information.

-

Mécanisme d’incitation inadéquat:Cepin n’a pas de mécanisme d’incitation efficace, et les utilisateurs ne sont pas très motivés à participer et à contribuer les ressources du réseau.

2.2 Avantages de Depin

-

Décentralisation:Aucun point d’échec unique n’améliore la fiabilité et la flexibilité du système, réduit le risque d’être attaqué et améliore la sécurité globale.

-

Transparence:Toutes les transactions et les enregistrements d’exploitation sont publiquement vérifiables, les utilisateurs ont un contrôle total sur les données et les utilisateurs peuvent participer au processus décisionnel, augmentant la transparence et la démocratie du système.

-

Mécanisme d’incitation:Grâce à l’économie symbolique, les utilisateurs peuvent obtenir des récompenses de jetons en contribuant les ressources du réseau et encourager les utilisateurs à participer activement et à maintenir le réseau.

-

Résistance à la censure:Puisqu’il n’y a pas de points de contrôle centralisés, le réseau est plus difficile à censurer et à contrôler, et l’information circule librement.

-

Utilisation efficace des ressources:L’utilisation de réseaux distribués pour activer les ressources inactives potentielles a amélioré l’utilisation des ressources.

-

Déploiement ouvert et mondial:Aucune licence requise, l’accord est open source et peut être déployé à l’échelle mondiale, brisant les restrictions géographiques et réglementaires des cepins traditionnels.

Grâce à ses avantages en décentralisation, en transparence, en autonomie des utilisateurs, en mécanismes d’incitation et en résistance à la censure, Depin résout des problèmes tels que le contrôle centralisé, les problèmes de confidentialité des données, le gaspillage des ressources et la qualité de service inégale.Il a favorisé la transformation des relations de production dans le monde physique et réalisé un réseau d’infrastructures physiques plus efficace et plus durable.Par conséquent, DePin est un meilleur choix pour les réseaux d’infrastructures physiques qui nécessitent une sécurité élevée, une transparence élevée et un engagement élevé des utilisateurs.

3. Comment implémenter un réseau Depin

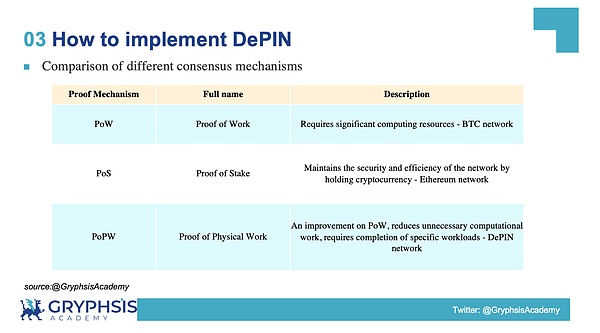

3.1 Comparaison de différents mécanismes consensus

Avant de discuter de la façon de mettre en œuvre un réseau Depin, nous expliquerons d’abord le mécanisme POPW couramment utilisé dans le réseau Depin.

La demande de réseau Depin est de pouvoir élargir rapidement le réseau, le coût de la participation des nœuds au réseau est faible, les nœuds d’approvisionnement du réseau sont nombreux et le degré de décentralisation du réseau est élevé.

Le POW doit acheter des machines minières à prix élevé à l’avance pour participer au fonctionnement du réseau, ce qui augmente considérablement le seuil de participation au réseau Depin, il ne convient donc pas à une utilisation en tant que mécanisme de consensus pour le réseau Depin; Doit s’engager à l’avance des jetons liés, ce qui réduira la volonté de l’utilisateur de participer au fonctionnement des nœuds de réseau, et il ne convient pas non plus à une utilisation comme mécanisme de consensus pour le réseau Depin; Depin Network.

Dans le même temps, le modèle économique combiné avec POPW résout fondamentalement le dilemme d’avoir des poulets ou des œufs en premier.En utilisant des récompenses de jetons, les protocoles peuvent inspirer les participants à construire les fournisseurs du réseau à un niveau attrayant pour les utilisateurs.

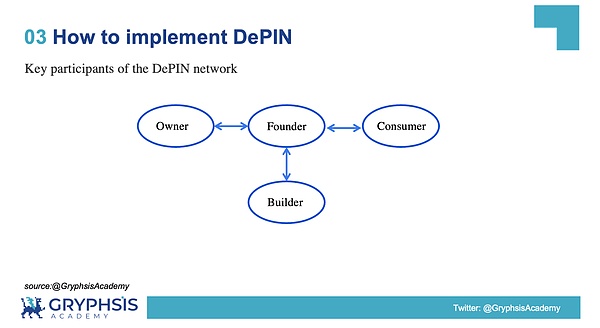

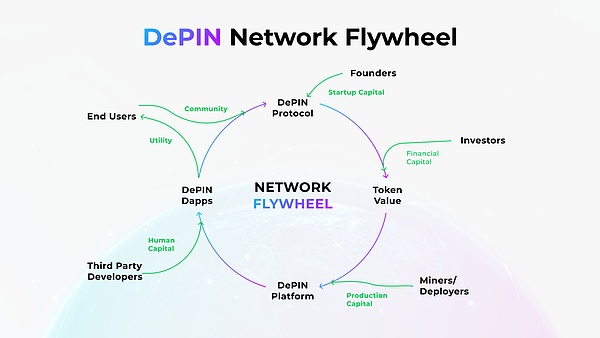

3.2 Les principaux participants du réseau Depin

D’une manière générale, un réseau de dépin complet comprend les parties suivantes.

-

Fondateur:Il fait référence à l’initiateur du réseau Depin, ce que nous appelons habituellement la « partie du projet ».Le fondateur était le participant le plus important aux premiers stades du réseau, et il a assumé des responsabilités importantes pour la construction du réseau et le démarrage à froid.

-

Propriétaire:Fait référence aux fournisseurs de ressources de réseau Depin, telles que les mineurs de puissance de calcul et les mineurs de stockage.Ils gagnent des jetons de protocole en fournissant des ressources logicielles et matérielles au réseau.

-

Consommateur:Fait référence à la partie exigeante des ressources du réseau Depin. Sur les besoins des utilisateurs de WBE3, est par exemple, FileCoin, Bittensor est un projet typique de ce type qui est difficile à prendre en charge le fonctionnement de l’ensemble du réseau.

-

Constructeur:Il fait référence aux personnes qui maintiennent le réseau Depin et élargissent l’écosystème du réseau. des fondateurs.

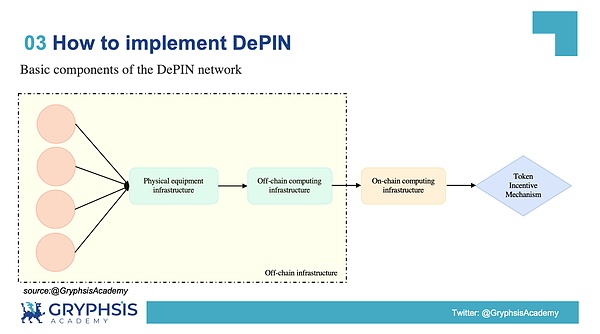

3.3 Composants de base du réseau Depin

Si un réseau Depin souhaite fonctionner avec succès, il doit interagir avec les données sur chaîne et hors chaîne en même temps, ce qui est inséparable à partir d’une infrastructure et d’une communication stables et puissantes. parties.

-

Infrastructure d’équipement physique:Les dispositifs physiques requis pour le réseau sont généralement fournis par le propriétaire, tels que les GPU, les processeurs, etc.

-

Installations informatiques hors chaîne:Les données générées par les appareils physiques doivent être téléchargées sur la chaîne via des installations informatiques hors chaîne.

-

Installations informatiques en chaîne:Une fois les données vérifiées, l’adresse du compte sur chaîne du propriétaire de l’appareil doit être vérifiée et la récompense de jeton est envoyée à l’adresse sur chaîne.

-

Mécanisme d’incitation en jetons:C’est ce que nous appelons habituellement le modèle économique de jeton.

3.4 Mode de fonctionnement de base du réseau Depin

Le mode de fonctionnement du réseau Depin est similaire à l’ordre d’exécution du diagramme d’architecture susmentionné. Les données de règle et de chaîne suivent les règles « de haut en bas ».

-

Les appareils fournissent des services pour obtenir des incitations: les appareils matériels du projet Depin reçoivent des récompenses telles que $ hnt récompenses en fournissant des services tels que la fourniture de superpositions de signal dans l’hélium.

-

Preuve actuelle: Avant d’obtenir des incitations, l’appareil doit présenter des preuves pour prouver qu’il a mis un travail au besoin.Cette preuve est appelée preuve de travail physique (POPW).

-

Vérification de l’identité utilisant des clés publiques et privées: similaire au système public et privé dans les chaînes publiques traditionnelles, le processus de vérification d’identité des dispositifs Depin nécessite également l’utilisation de clés publiques et privées.Les clés privées sont utilisées pour générer et signer une preuve physique de travail, tandis que les clés publiques sont utilisées par le monde extérieur pour vérifier les preuves ou comme balise d’identité (ID de périphérique) du périphérique matériel.

-

Distribution des récompenses: DePin Project déploiera des contrats intelligents.Ce contrat enregistre les adresses du compte sur chaîne de différents détenteurs de périphériques, réalisant la fonction de transférer directement les récompenses de jetons reçues par les dispositifs physiques hors chaîne vers le compte sur chaîne du détenteur de l’appareil.

Utilisez un exemple simple pour simplifier davantage ce processus, en comparant le mode de fonctionnement du réseau Depin à un examen.

-

Enseignant: L’émetteur de jetons doit vérifier l’authenticité des «scores des élèves».

-

Étudiant: La partie d’acquisition du jeton doit compléter le « document d’examen » pour recevoir la récompense de jeton.

Tout d’abord, l’enseignant enverra le papier d’essai aux élèves et les élèves doivent terminer le test en fonction des exigences du papier de test; et donnez aux étudiants les meilleurs rouges selon le principe de l’ordre descendant.

Parmi eux, le «document de test émis» est la «commande de demande» du côté de la demande du réseau. A, il doit vérifier le papier de test. Rencontre également le principe de distribution des jetons du projet Depin.

Le mécanisme de fonctionnement de base du réseau Depin est similaire au système d’examen de notre vie quotidienne.Dans l’espace de crypto-monnaie, de nombreux projets mappent en fait des modèles réels sur la blockchain.Face à des projets difficiles à comprendre, nous recommandons une approche d’analogie qui les compare aux situations familières dans la vie quotidienne pour promouvoir la compréhension et la maîtrise du concept de projet.Cette méthode d’analogie aide à révéler la logique de fonctionnement et les principes derrière le projet.

4. Classification de la piste Depin

Nous suivonsQuoiL’ordre logique de la piste Depin a été suivi.La méthode de démontage des secteurs est divisée enRéseau de ressources de ressources physiquesDeux parties.

-

Réseau de ressources physiques: incitations aux participants à utiliser ou à déployer des installations matérielles basées sur la position et à fournir des biens et services non standard du monde réel.Plus précisément, il peut être subdivisé en: réseau sans fil, réseau de données géospatial, réseau de données mobiles et réseau d’énergie.

-

Réseau de ressources numériques: incitations incitations à utiliser ou à déployer des installations matérielles et à fournir des ressources numériques standardisées.Plus précisément, il peut être subdivisé en: réseau de stockage, réseau de puissance de calcul et réseau de bande passante.

Parmi eux, les éléments représentatifs de certaines sections sont les suivants:

4.1 Réseau de stockage décentralisé-Filecoin

FileCoin est le plus grand réseau de stockage distribué au monde, avec plus de 3 800 fournisseurs de stockage dans le monde en contribuant plus de 17 millions de TB de capacité de stockage.Filecoin peut être considéré comme le projet Depin le plus connu, et son prix de pièce de fil $ a culminé le 1er avril 2021.La vision de Filecoin est d’offrir des fonctionnalités ouvertes et vérifiables publiquement aux trois piliers de base qui prennent en charge l’économie des données, le stockage, l’informatique et la distribution de contenu.

Les fichiers FileCoin sont stockés sur la base d’IPF (système de fichiers interplanétaires) et les IPF peuvent être utilisés pour obtenir un stockage sécurisé et efficace des fichiers.

Une autre caractéristique unique de FileCoin est son modèle économique. & gt; Demande de jetons plus promis – & gt; Prix de pièce monte en flèche « Un tel volant; mais il est également facile de ressentir une baisse en spirale du prix de la monnaie dans un marché baissier, et ce modèle économique est plus adapté pour montrer ses compétences dans un marché haussier.

4.2 Réseau décentralisé de rendu de rendu GPU

Render Network est une plate-forme de réseau de rendu GPU décentralisée sous Otoy.其 $RNDR 币价在 2024 年 3 月 17 日达到顶峰,由于 Render Network ($RNDR) 也是属于 AI 板块,所以其币价的高峰期就处于 AI 板块的高峰期。

Réseau de rendu 的工作模式为: 首先 , 创作者提交需要 GPU 渲染的工作 , 如 3D 场景、高分辨率图像 / 视频等 , 并将这些工作分发到网络中的 GPU 节点进行处理;然后 , 节点所有者 ( Opérateurs de nœuds) contribue à la puissance de calcul du GPU inactif pour rendre le réseau et reçoit des récompenses de jetons RNDR $ RNDR.

Rendre le réseau 的定价机制也是其独特的一点 , 它使用动态定价模型 , 根据工作复杂度、紧急程度和可用资源等因素来确定渲染服务价格 , 为创作者提供有竞争力的价格 , 同时也公平地补偿Proviseur d’alimentation informatique GPU.

Le récent avantage du réseau de rendu est «Octane sur iPad (une application de rendu professionnel) est alimentée par le réseau de rendu».

4.3 Marché des données décentralisées-océan

Ocean Protocol 是一个去中心化的数据交换协议,主要是做数据间的安全共享以及数据的商业化应用,它与常见的DePIN项目一样也有几大项目参与方。

-

Fournisseur de données: partager des données sur le protocole

-

Consommateur de données: accès aux données d’achat à l’aide de jetons océan

-

Opérateur de nœud: maintenir l’infrastructure réseau et recevoir des récompenses de jetons océaniques

对于数据提供者而言,数据的安全性和隐私性至关重要,Ocean Protoco 通过以下机制来实现数据的流动以及数据的安全保护:

-

数据安全与控制: Ocean Protocol 通过区块链技术确保数据交易的安全和透明,数据所有者可以完全控制他们的数据。

-

Tokenisation des données: la tokenisation des données permet d’acheter, de vendre et d’échanger des données comme d’autres crypto-monnaies, ce qui améliore la liquidité du marché des données.

-

隐私保护: 通过 Compute-to-data 功能 , 数据可以在不暴露原始数据的情况下进行计算和分析 , 数据所有者可以批准 Ai 算法在他们的数据上运行 , 而计算过程只在数据所有者的本地Effectuer dans l’environnement pour s’assurer que les données ne laissent pas sa plage de contrôle.

-

Contrôle d’autorisation à grain fin: Ocean Protocol fournit un contrôle d’autorisation à grain fin et les fournisseurs de données peuvent définir des politiques de contrôle d’accès détaillées pour spécifier quels utilisateurs ou groupes d’utilisateurs peuvent accéder aux pièces de données spécifiques et dans quelles conditions.Ce mécanisme de contrôle d’autorisation assure un partage sécurisé entre les données tout en maintenant la confidentialité des données.

4.4 un L1-Lotex compatible EVM

Fondé en 2017, IOTEX est une plate-forme open source axée sur la confidentialité qui combine la blockchain, les innovations de services matériels et de données sécurisées pour prendre en charge l’Internet des choses fiables.

Contrairement à d’autres projets Depin, IOTEX est positionné comme une plate-forme de développement conçue pour les constructeurs Depin, tels que le colab de Google.La technologie la plus importante d’Iotex est le protocole informatique hors chaîne W3BSTREAM.Certains projets de Depin Iotex bien connus sont Envirobloq, Drop Wireless et HealthBlocks.

4.5 Élium de réseau de hotspot décentralisé

Fondée en 2013, l’hélium est un projet de dépin vétéran. Les choses.En fait, ce n’est qu’un modèle minier, mais l’équipement minier est spécifié par la partie du projet.

Il y a deux modes d’équipement principaux dans la piste Depin. .NET intègre le GPU inactif de l’utilisateur dans le réseau.

La technologie la plus importante de l’hélium est son protocole Lorawan, un protocole de communication sans fil à longue distance et à longue distance qui convient particulièrement aux appareils IoT.

Bien que l’hélium ait construit le plus grand réseau de Lorawan au monde, la demande n’a pas émergé comme prévu, et maintenant l’hélium est plus axé sur le lancement de réseaux cellulaires 5G.

Le 20 avril 2023, l’hélium a déménagé sur le réseau Solana et a ensuite lancé le projet d’hélium mobile sur Solana, qui se concentre sur un package de trafic illimité 5G de 20 $ par mois, en raison de son prix abordable. .

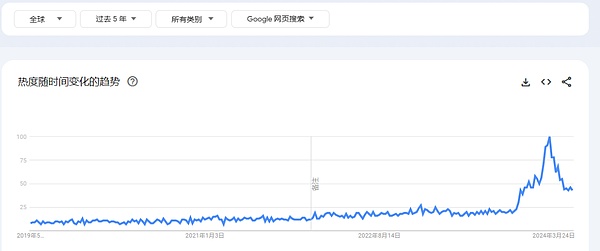

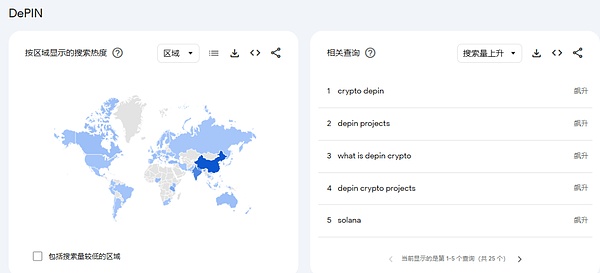

From the 5-year global « DePIN » search index, it can be seen that a small peak was ushered in from December 23 to January 24. At this time, it was the top range of the $MOBILE coin price, and the subsequent » Depin « La popularité s’est poursuivie.On peut dire que Helium Mobile a inauguré une nouvelle ère de voile pour le projet Depin.

Source: @google Trendes

5. Modèle économique de dépin

Le modèle économique du projet Depin est crucial pour le développement du projet et a des rôles différents à différentes étapes du projet. Mécanismes d’incitation.

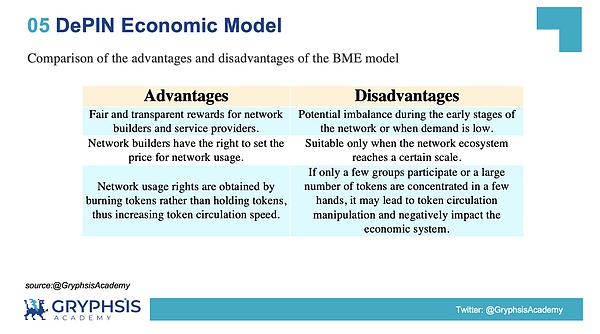

Modèle 5.1 BME

Avant d’explorer le modèle économique, nous trierons brièvement le modèle BME, car la plupart des modèles économiques de DePin sont liés au modèle BME.

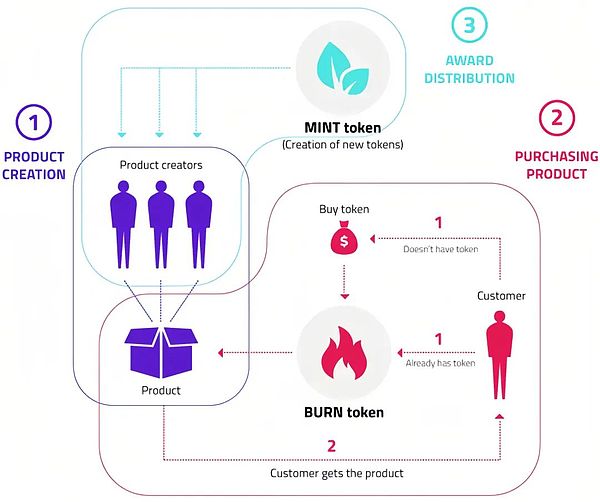

BME (Burn-and-Mint équivalent, Burning Coin Balance Model), est utilisé pour gérer l’offre et la demande de jetons. Nouveaux jetons.

Si le jeton nouvellement coulé dépasse la quantité de brûlure, l’offre totale augmentera, entraînant une baisse des prix;La hausse des prix des jetons attirera davantage d’utilisateurs de l’offre et formera un cycle vertueux.

Offre & GT; Demand = & GT;

Offre & lt; Demand = & gt;

Nous pouvons utiliser l’équation de Fisher pour élaborer davantage sur le modèle BME.L’équation de Fisher est un modèle économique qui décrit la relation entre la masse monétaire, la vitesse de circulation des devises, le niveau de prix et la quantité de transaction, sous sa forme spécifique:

Mv = pt

-

M = masse monétaire

-

V = vitesse de circulation de la devise

-

P = niveau de prix

-

T = nombre de transactions

当 Token 流通速度 V 上升时,在其他条件不变的情况下,只有通过燃烧机制来降低 Token 流通量(M)才能保持等式的平衡。Par conséquent, à mesure que l’utilisation du réseau augmente, la quantité de combustion s’accélérera également.Lorsque le taux d’inflation et le taux de combustion peuvent atteindre un équilibre dynamique, le modèle BME peut maintenir un état d’équilibre stable.

Source: @Medium

Prendre des achats réels comme exemples spécifiques pour illustrer ce processus.Tout d’abord, le fabricant fera les marchandises, puis le consommateur les achètera.

Pendant le processus d’achat, vous ne remettez pas l’argent au fabricant, mais brûlez le montant donné en tant que bon public pour que vous receviez les marchandises que vous avez achetées.Dans le même temps, la plate-forme de l’accord éprouvera de nouvelles devises de temps en temps.De plus, cet argent est distribué de manière transparente et équitable à divers contributeurs responsables des liens de la chaîne d’approvisionnement tels que la production, la distribution et les ventes.

5.2 Comparaison des avantages et des inconvénients du modèle BME

Source: @GryphSisacademy

5.3 Étape de développement du modèle économique

Avec une simple compréhension du modèle BME, nous pouvons comprendre plus clairement les modèles économiques communs de la piste Depin.

Dans l’ensemble, le modèle économique Depin est à peu près divisé en trois étapes suivantes:

Phase 1: Période de démarrage à froid et phase de construction du réseau

-

Il s’agit de l’étape initiale du projet DePin, en se concentrant sur la construction d’un réseau d’infrastructure physique

-

Grâce à des mécanismes d’incitation aux tâches, les individus et les entreprises peuvent contribuer des ressources logicielles et matérielles (telles que la puissance de calcul, l’espace de stockage, la bande passante, etc.) pour promouvoir le déploiement et l’expansion du réseau, et

-

Les projets reposent généralement sur les équipes de base pour déployer des nœuds et des réseaux de promotion de manière plus centralisée jusqu’à ce qu’ils atteignent une certaine échelle critique.

-

Les jetons sont principalement utilisés pour récompenser les contributeurs pour fournir des ressources matérielles plutôt que de payer l’utilisation du réseau

Phase 2: la phase de développement du réseau et la phase de capture de valeur

-

Une fois que le réseau a atteint une échelle critique, le projet passera progressivement à un modèle de gouvernance communautaire décentralisé

-

Le réseau a commencé à attirer les utilisateurs finaux.

-

Les projets capturent la valeur économique générée dans le réseau par la tokenisation et l’attribuent aux contributeurs et aux participants

-

Le modèle économique de jeton utilise généralement le modèle BME pour équilibrer l’offre et la demande réelle pour éviter l’inflation ou la déflation.

Étape 3: étape de maximisation de la maturité et de la valeur

-

Le réseau a un grand nombre d’utilisateurs actifs et de contributeurs, formant un cycle vertueux

-

Le modèle économique de jeton se concentre davantage sur la création de valeur à long terme et améliore la valeur des jetons grâce à des mécanismes de déflation soigneusement conçus.

-

Les projets peuvent introduire de nouveaux modèles de jetons pour optimiser l’approvisionnement en jetons et promouvoir des externalités positives sur les marchés bilatéraux

-

L’autonomie communautaire devient le modèle dominant de la gouvernance des réseaux

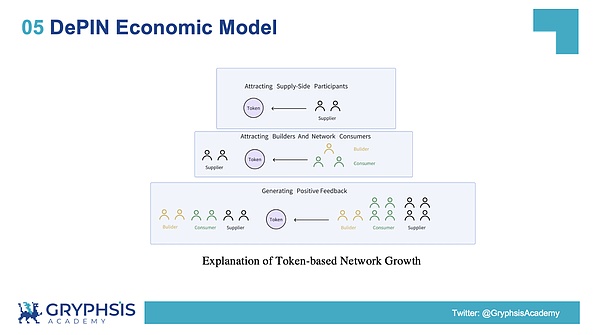

Un bon modèle économique aura un effet de volant économique sur le projet DePin.Étant donné que le projet DePin adopte un mécanisme d’incitation à jeton, il attirera beaucoup d’attention de l’offre pendant la période de début à froid du projet, afin qu’il puisse réaliser une expansion rapide à l’échelle à l’aide de l’effet du volant.

Le mécanisme d’incitation aux jetons est la clé de la croissance rapide des projets Depin.Le projet doit d’abord formuler des normes de récompense appropriées pour le développement d’évolutivité des infrastructures physiques en fonction du type d’infrastructure physique.Par exemple, pour étendre la zone de couverture du réseau, l’hélium récompense les zones avec une densité de couverture du réseau inférieure que dans les zones à densité plus élevée.

Comme le montre le chiffre ci-dessous, les investisseurs investissent de l’argent réel dans le projet dans les premières étapes du projet, afin que le jeton aura une valeur économique initiale. Construction, et au fur et à mesure que le réseau commence à développer l’échelle et son prix bas par rapport à Cepin, des fins de plus en plus exigeantes ont commencé à adopter les services de projets Depin, ce qui apporte des revenus à l’ensemble du protocole de réseau et constitue une bonne voie à partir de l’offre fin à la fin de la demande.

À mesure que la demande du côté de la demande augmente, le prix des jetons augmente par la destruction ou le rachat (modèle BME), qui fournit des incitations supplémentaires à l’offre de continuer à étendre le réseau, car cela signifie que la valeur des jetons qu’ils reçoivent seront également également Augmenté avec lui.

Alors que le réseau continue de se développer, l’intérêt des investisseurs pour le projet augmente progressivement et ils commencent à en fournir plus de soutien financier.

Si le projet est open source ou que les données contributeurs / utilisateurs sont ouvertes au public, les développeurs peuvent créer des DAPP en fonction de ces données pour créer une valeur supplémentaire dans l’écosystème, attirant ainsi plus d’utilisateurs et de contributeurs.

Source: @iotex

6. Statut actuel de la piste Depin

La popularité actuelle des projets Depin est principalement concentrée dansSolanaRéseau et « Depin x ai« Cette piste, comme on peut le voir sur l’indice Google, dans l’infrastructure réseau, Depin et Solana ont la plus forte corrélation, et les zones d’attention élevée sont principalement concentrées en Asie, y compris la Chine, l’Inde, etc., qui montre également la principale Participation au projet Depin.

Source: @google Trendes

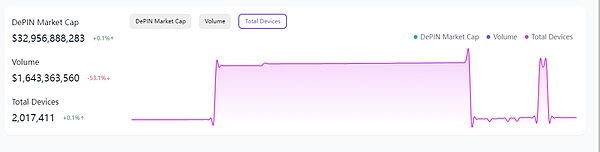

La valeur marchande totale de l’ensemble de la piste Depin est «32 milliards de dollars« , Par rapport aux projets de Cepin traditionnels, comme la valeur marchande de China Mobile est »210 $», AT & amp; t (le plus grand opérateur des États-Unis) est«130 $», Il y a encore beaucoup de place à la croissance lors de l’analyse de l’ensemble de la piste Depin du point de vue de la valeur marchande uniquement.

Source: @depinscan

Dans le même temps, il peut être vu à partir de la courbe de changement du nombre total d’équipements dans la piste Depin que le tournant s’est produit en décembre 2023, et cette période est également le moment où l’hélium mobile est le plus populaire et le plus élevé Prix de la pièce.

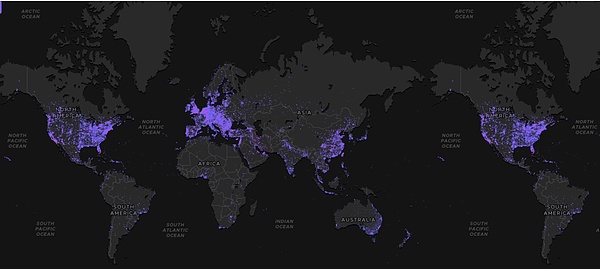

Comme le montre la figure ci-dessous, la carte de distribution mondiale est montrée.Ces régions sont relativement développées sur le plan économique, car si les utilisateurs veulent devenir des nœuds dans le réseau Depin, ils doivent fournir des équipements logiciels et matériels, et ces appareils doivent être achetés pour de l’argent. Le prix est de 2 000 $, ce qui représente des frais considérables pour les utilisateurs dans des zones économiquement sous-développées.

Étant donné que le mécanisme de récompense des jetons du projet Depin suit le principe de « plus les contributions, plus les bénéfices » veulent obtenir plus de récompenses de jetons, ils doivent contribuer plus de ressources et d’équipement haut de gamme pour la fête du projet, ceci, ce Bien sûr, c’est une bonne chose, mais pour les utilisateurs, cela soulève sans aucun doute le seuil de participation.Un bon projet Depin est compatible en arrière et est inclusif. .

À en juger par la carte mondiale de la distribution d’équipements, il existe encore de nombreux domaines qui n’ont pas été développés. , promouvoir conjointement les progrès technologiques et le développement social.

Source: @depinscan

7. Étapes de base pour l’analyse du projet Depin

Après mon bref examen de la piste Depin, l’auteur a résumé les étapes de base de l’analyse d’un projet DePin.

Plus important encore, le modèle opérationnel du projet DePin est analysé comme l’économie du partage dans Web2.

8. io.net

8.1 Informations de base du projet

Introduction du projet

IO.NET est un réseau informatique décentralisé qui prend en charge le développement, l’exécution et la mise à l’échelle des applications d’apprentissage automatique sur la blockchain Solana.Leur vision est de «regrouper un million de GPU pour former le plus grand groupe de GPU au monde».

Contexte de l’équipe

-

Fondateur et PDG: Ahmed Shaidid, qui a travaillé dans la finance quantitative et l’ingénierie financière avant de fonder IO.NET et a également été bénévole à la Fondation Ethereum.

-

Directeur du marketing et directeur de la stratégie: Garrison Yang, Yang Xudong.Avant cela, il était vice-président de la stratégie et de la croissance chez Avalanche et un ancien élève de l’Université de Californie à Santa Barbara.

On peut voir que le contexte technique du projet est relativement solide et que de nombreux fondateurs ont une expérience de crypto.

Narratif: AI, Depin, Solana Ecology.

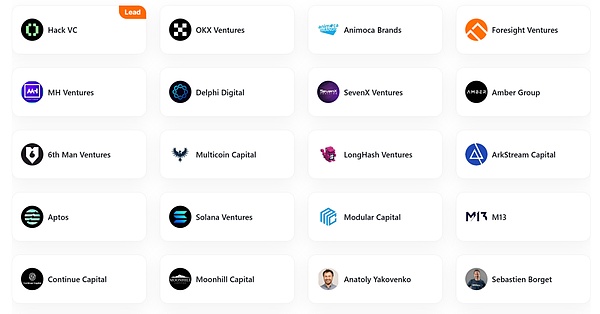

Situation de financement

Source: @RootDatalabs

Source: @RootDatalabs

IO.NET a reçu une série de 30 millions de dollars US le 5 mars 2024, avec une évaluation de 1 milliard de dollars. Capital, les investisseurs participants ne sont pas seulement dans le monde. et soutenu par les meilleurs capitaux depuis sa naissance.

8.2 Architecture de produit

Les produits d’IO.net sont principalement divisés en les principales parties suivantes:

-

IO Cloud: Déployez et gérez les clusters GPU à la demande, qui sont des interfaces de gestion de l’équipement électrique pour les utilisateurs côté demande.

-

IO Worker: fournit une interface complète et conviviale qui gère efficacement les opérations de nœuds de GPU des utilisateurs via des applications Web intuitives, qui est une interface de gestion des périphériques de puissance de calcul pour les utilisateurs côté fourniture.

-

IO Explorer: fournit aux utilisateurs une fenêtre pour comprendre le fonctionnement interne du réseau, fournissant des statistiques complètes et une vue d’oeil de tous les aspects du cloud GPU.Tout comme les navigateurs Solscan ou Blockchain offrent une visibilité aux transactions blockchain.

-

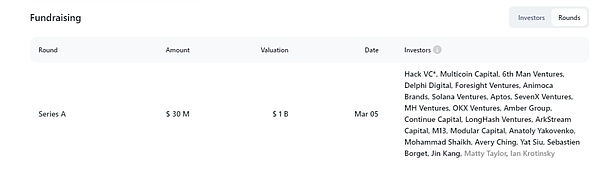

BC8.ai: est un générateur d’images avancé par AI qui utilise des réseaux de neurones profonds pour créer des images très détaillées et précises basées sur des descriptions de texte ou des images de semences.Il s’agit d’une application AI sur IO.NET.

Comme indiqué ci-dessous, une image de chat de style van Gogh généré sur BC8.ai.

Source: @ionet

Caractéristiques et avantages du produit

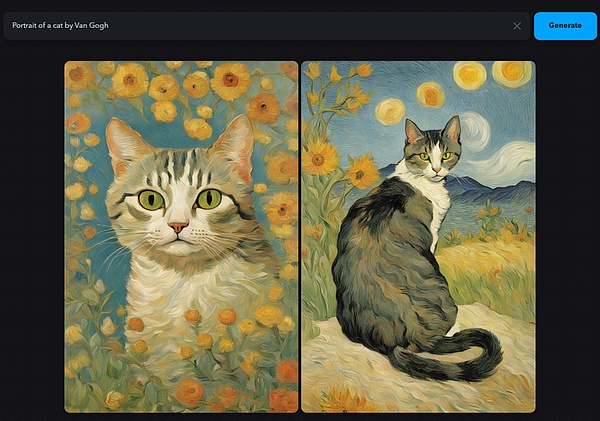

Par rapport aux fournisseurs de services cloud traditionnels Google Cloud et AWS, IO.NET possède les fonctionnalités et avantages suivants:

-

Il existe de nombreux GPU et une puissance de calcul élevée;

-

Bon marché et rentable;

-

Réponse à l’examen – Utilisez rapidement des GPU de pointe comme l’A100 H100 sans audit;

-

Antitrust;

-

Degré élevé de personnalisation des utilisateurs.

Comparons en détail en utilisant AWS comme exemple:

L’accessibilité fait référence à la commodité des utilisateurs accédant à la puissance de calcul. obtenir rapidement et commodément les licences d’alimentation de calcul du réseau.

Le degré de personnalisation fait référence au degré de personnalisation du cluster d’alimentation de calcul par les utilisateurs. net, en plus de choisir ce qui précède en plus des options, vous pouvez également choisir la vitesse de bande passante, le type de cluster, la méthode de chiffrement des données, la méthode de facturation, etc.

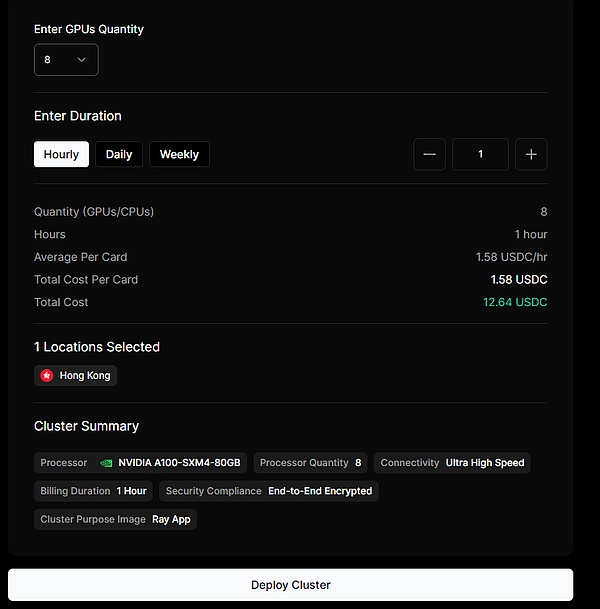

Source: @ionet

Comme le montre la figure ci-dessus, lorsque l’utilisateur sélectionne le modèle GPU du modèle NVIDIA A100-SXM4-80GB, le serveur Hong Kong, la vitesse de bande passante à grande vitesse, la méthode de facturation horaire, le chiffrement de bout en bout et la méthode de chiffrement, le prix de son prix de son prix Le GPU unique est1,58 $Chaque heure, on peut voir à partir d’ici que le niveau de personnalisation de l’utilisateur de IO.NET est très élevé, et il existe de nombreuses options parmi lesquelles les utilisateurs peuvent choisir, en mettant la première expérience de l’utilisateur, et c’est également une expansion pour le projet DePin. La façon de promouvoir le développement sain du réseau du côté de la demande.

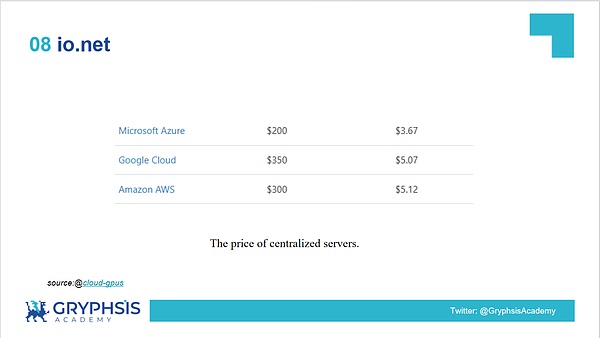

Le chiffre suivant montre le prix du modèle NVIDIA A100-SXM4-80GB des fournisseurs de services cloud traditionnels.À moitié moins cher, c’est très attrayant pour les utilisateurs.

8.3 situation globale du réseau

Nous pouvons utiliser IO Explorer pour afficher de manière approfondie la situation de puissance de calcul de l’ensemble du réseau, y compris le nombre d’appareils, les zones de service disponibles, les prix de la puissance de calcul, etc.

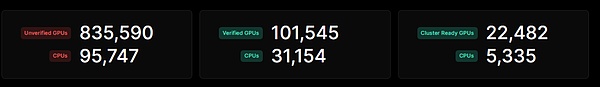

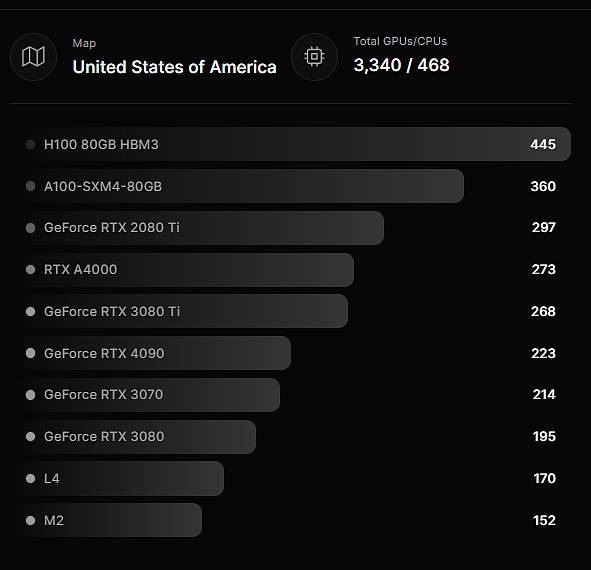

État de l’équipement informatique

Actuellement, IO.NET a un total de 101 545 GPU vérifiés et 31 154 CPU vérifiés.IO.NET vérifiera si le périphérique de puissance informatique est en ligne toutes les 6 heures pour assurer la stabilité du réseau d’IO.NET.

Source: @ionet

La deuxième image montre les dispositifs d’alimentation de calcul disponibles actuels qui ont été prouvés par POS et sont facilement déployés. IO.NET en existe beaucoup et IO.NET intègre également les appareils d’alimentation de Render Network et FileCoin Computing.

Source: @ionet

Une autre caractéristique de l’équipement de calcul de l’IO.NET est qu’il a un grand nombre d’équipements de calcul haut de gamme. Les sanctions américaines et l’explosion de l’IA, les cartes graphiques haut de gamme sont devenues des actifs d’alimentation informatique très précieux.

Dans io.net, que vous soyez citoyen américain ou non, vous pouvez utiliser l’équipement électrique de calcul haut de gamme fourni par ce côté de l’alimentation sans audit, c’est pourquoi nous disons que IO.NET présente les avantages de l’antitrust.

Source: @ionet

Statut de revenus commerciaux

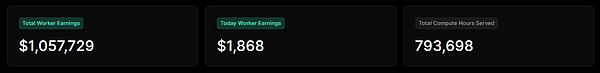

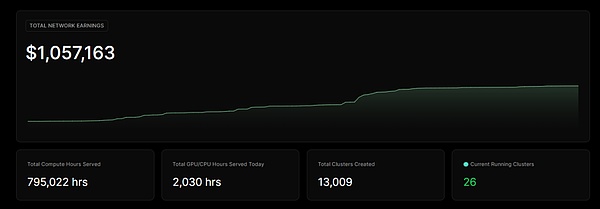

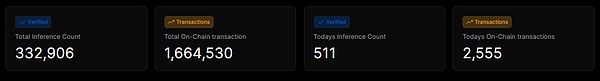

Depuis le conseil d’administration de IO.NET, on peut voir que IO.NET a des rendements stables chaque jour, et les rendements totaux ont atteint le niveau d’un million de dollars américains. La construction côté alimentation et l’ensemble du projet ont progressivement passé la période de début à froid et ont commencé à se déplacer vers la période de développement d’Internet.

Source: @ionet

Source: @ionet

Source: @ionet

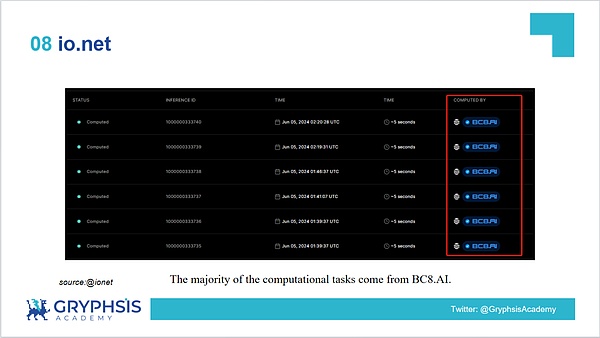

Du côté de l’alimentation de IO.net

-

La validité des nœuds de réseau a été vérifiée

-

L’équipement d’alimentation informatique est stable en ligne et suffisant

-

Le fait d’avoir un certain nombre d’équipements électriques informatiques haut de gamme peut répondre à une certaine demande de marché

Mais du côté de la demande

-

Il y a encore de nombreux appareils à l’état inactif

-

La plupart des tâches d’alimentation informatique nécessitent de BC8.ai

-

Les exigences de l’entreprise et des fins personnelles n’ont pas encore été stimulées

8.4 Modèle économique

Les jetons natifs du réseau de IO.net sont des $ IO, avec un total fixe de 800 millions et une offre initiale de 500 millions.

$ Io adopte un mécanisme de déflation: les revenus générés par le réseau sont utilisés pour acheter et détruire $ io, et le montant de la combustion de jetons est ajusté en fonction du prix de $ io.

Autonomisation en signe

-

Le paiement signifie: des frais de traitement de 2% sont nécessaires pour payer les paiements USDC aux utilisateurs et aux fournisseurs, et il n’y a pas de frais pour les paiements à $ IO.

-

Entraînement: un minimum de jetons de 100 $ io peut être promis pour permettre aux nœuds d’obtenir des récompenses gratuites $ io du réseau.

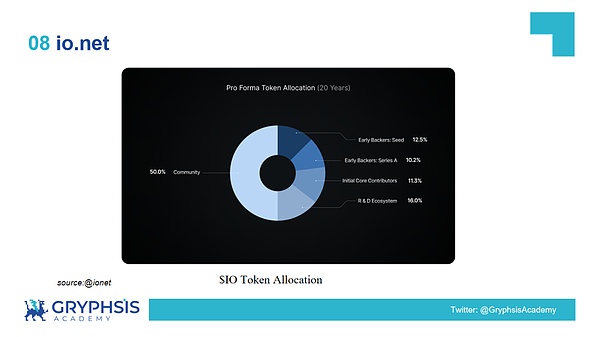

Ratio d’allocation de jeton

Comme on peut le voir dans le tableau des échelles d’allocation, les membres de la communauté du projet représentent la moitié des jetons, ce qui montre que le projet espère promouvoir le développement du projet en incitant les membres de la communauté.L’écosystème de R&D représente 16%, garantissant que la technologie et le développement de produits du projet peuvent être soutenus en continu.

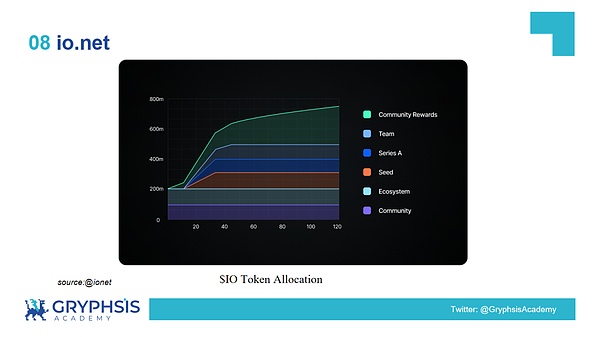

Il peut être vu à partir du tableau de libération de jetons que le jeton $ IO est libéré étape par étape linéairement. fluctuations des prix.Dans le même temps, le mécanisme de récompense des jetons de $ IO peut également inciter les détenteurs à long terme et les parties prenantes, améliorer la stabilité du projet et l’adhérence des utilisateurs.

Dans l’ensemble, IO.NET TOKEN Economics est une solution de jeton bien conçue.On peut voir à partir du ratio d’allocation de jetons que l’allocation de la moitié des jetons à la communauté montre l’accent mis par le projet sur la gouvernance axée sur la communauté et décentralisée, ce qui aidera le développement à long terme du projet et la création de la crédibilité.

Dans la troisième étape des trois étapes du développement économique de DePin, «l’autonomie communautaire devient le modèle dominant de gouvernance des réseaux» a été élaboré et IO.NET a créé une bonne base pour l’autonomie communautaire future.Dans le même temps, le mécanisme de libération progressif et le mécanisme de destruction des jetons IO $ ont également effectivement dispersé la pression de vente du marché et réduit le risque de fluctuations des prix.

À partir de cela, nous pouvons voir que les différents mécanismes de IO.NET illustrent qu’il s’agit d’un projet de développement à long terme prévu.

8.5 Méthodes de participation au projet

Actuellement, la « récompense d’allumage » de IO.NET est arrivée dans la saison 3, avec une durée du 1er juin au 30 juin. La principale façon de participer est d’incorporer votre équipement d’alimentation informatique dans le réseau principal de l’alimentation informatique pour participer à l’exploitation minière. .La récompense minière des jetons IO $ est liée à divers facteurs tels que la puissance de calcul de l’appareil, la bande passante réseau et la vitesse.

Dans la « récompense d’allumage » dans la saison 1, le seuil de départ pour que l’équipement utilisateur se connecte à la grille est « GeForce RTX 1080 TI », qui reflète également ce que nous avons dit dans l’article précédent – donnant aux appareils à bas de gamme l’occasion de participer, qui est conforme au bloc l’esprit de la chaîne « l’équité, la justice et la transparence ».Ensuite, le seuil de départ pour les « récompenses d’allumage de la saison 2 et 3 » est « GeForce RTX 3050 ».

La raison en est que du point de vue du projet, lorsque le projet se développe à une certaine étape, l’équipement de puissance informatique bas de gamme contribue moins au réseau global, et un équipement de calcul de l’informatique mieux et plus fort peut mieux maintenir la stabilité du réseau; Les utilisateurs, la plupart des utilisateurs ont besoin de l’équipement de calcul haut de gamme davantage.

Par conséquent, avec le bon développement du projet, l’élever le seuil de participation est le bon itinéraire.

8..6 Résumé et prospect du projet

IO.NET a bien fonctionné dans la période de début à froid du projet et de l’étape de construction du réseau.

L’objectif principal de la prochaine étape du projet est d’élargir davantage l’écosystème du réseau et d’améliorer la croissance incrémentale du côté de la demande du réseau. équipe de la fête du projet.

En fait, ce que nous appelons habituellement le développement du modèle d’algorithme d’IA comprend principalement deux parties, l’une est une formation (train) et l’autre est l’inférence (inférence).Nous utilisons un exemple simple pour illustrer ces deux concepts, et il y a une équation quadratique:

Le processus de résolution des coefficients inconnus (a, b, c) en utilisant (x, y) des paires de données (ensembles de formation) est le processus de formation (train) des algorithmes d’IA; Le processus de résolution de y donné par x est le processus d’inférence des algorithmes d’IA.

À partir de ce processus de calcul, nous pouvons clairement voir que la quantité de calcul du processus de formation est beaucoup plus grande que le processus d’inférence. argent.Prenons l’exemple du GPT-3 175B, des milliers de GPU NVIDIA V100 ont été utilisés pour la formation, qui ont pris environ quelques mois et ont eu un coût de formation de dizaines de millions de dollars.

Il est difficile de faire une formation sur le modèle AI sur une plate-forme informatique décentralisée, car la formation du modèle implique le transfert et le transfert entre les données à grande échelle. ce besoin.La raison pour laquelle NVIDIA est le roi de l’industrie de l’IA est qu’en plus de ses puces informatiques haut de gamme et de la bibliothèque d’accélération de l’informatique sous-jacente (CUDNN), il a également son pont de communication unique « nvlink ». Le processus de formation du modèle.

Dans l’industrie de l’IA, la formation de grands modèles nécessite non seulement une grande quantité de ressources informatiques, mais implique également la collecte, le traitement et la conversion des données.Ces processus nécessitent souvent une infrastructure à grande échelle et des capacités centralisées de traitement des données.Pour cette raison, nous pouvons voir que l’industrie de l’IA est essentiellement une industrie à grande échelle et centralisée qui s’appuie sur de solides plateformes technologiques et des capacités de traitement des données pour promouvoir l’innovation et le développement.

Par conséquent, les plates-formes informatiques décentralisées telles que IO.NET sont les plus adaptées à l’inférence de l’algorithme de l’IA. pouvoir.

9. Aethir

9.1 Contexte du projet

L’intelligence artificielle est considérée comme la technologie la plus importante que les humains ont jamais vue, et avec l’avènement de l’intelligence artificielle générale (AGI), les modes de vie subiront des changements à la terre.Cependant, l’écart de richesse de l’IA entre GPU Rich et GPU Poor est dirigé par quelques entreprises menant le développement de la technologie de l’IA.Grâce à son réseau d’infrastructure physique distribué (Depins), Aethir vise à augmenter la disponibilité des ressources informatiques à la demande, équilibrant ainsi la distribution des résultats du développement de l’IA.

Aethir est un réseau d’infrastructures innovantes de cloud computing distribué conçu spécifiquement pour répondre à la forte demande de ressources de cloud computing à la demande dans les domaines de l’intelligence artificielle (IA), des jeux et de l’informatique virtuelle.Sa philosophie principale consiste à former un seul réseau mondial en agrégeant les puces GPU de classe d’entreprise du monde entier, augmentant ainsi considérablement l’offre de ressources de cloud computing à la demande.

L’objectif principal d’Aethir est de résoudre la pénurie actuelle de ressources informatiques face aux secteurs de l’IA et du cloud computing.Avec le développement de l’intelligence artificielle et la vulgarisation des jeux cloud, la demande de ressources informatiques hautes performances augmente.Cependant, les petites et moyennes entreprises et les startups ont souvent du mal à obtenir une puissance informatique suffisante, car quelques grandes entreprises monopolisent la plupart des ressources GPU.Grâce à son réseau distribué, Aethir fournit une solution viable qui peut aider les propriétaires de ressources (tels que les centres de données, les sociétés technologiques, les sociétés de télécommunications, les meilleurs studios de jeu et les sociétés d’extraction de crypto-monnaies) pour tirer le meilleur parti de leur sous-utilisation. avec des ressources informatiques efficaces et à faible coût.

Avantages du cloud computing distribué

-

Ressources informatiques au niveau de l’entreprise:Aethir agrége les ressources GPU de haute qualité, telles que les puces H100 de NVIDIA, de diverses entreprises et centres de données, garantissant une qualité et une fiabilité de haute qualité des ressources informatiques.

-

Faible latence:La conception du réseau d’Aethir peut prendre en charge les applications de rendu et d’inférence en temps réel à faible latence, ce qui est difficile à réaliser dans l’infrastructure actuelle de cloud computing.Surtout dans le monde des jeux en nuage, la faible latence est cruciale pour offrir une expérience de jeu transparente.

-

Se développer rapidement:Grâce au modèle distribué, Aethir est en mesure de mettre à l’échelle son réseau plus rapidement pour répondre à la demande de marché en croissance rapide pour les jeux d’IA et de cloud.Par rapport aux modèles centralisés traditionnels, les réseaux distribués peuvent augmenter la fourniture de ressources informatiques de manière plus flexible.

-

Économie d’unité supérieure:Le réseau distribué d’Aethir réduit les coûts d’exploitation élevés des fournisseurs traditionnels de cloud computing et est en mesure de fournir des ressources informatiques à un prix inférieur.Ceci est particulièrement important pour les petites et moyennes entreprises et les startups.

-

Propriété décentralisée:Aethir garantit que les propriétaires de ressources conservent toujours le contrôle de leurs ressources, et les fournisseurs de ressources peuvent ajuster de manière flexible leur utilisation des ressources en fonction de leurs besoins tout en obtenant des avantages correspondants.

Grâce à ces forces fondamentales, Aethir est non seulement en tête technologique, mais aussi sur le plan économique et social.Il rend l’offre de ressources informatiques plus équitable grâce à des réseaux d’infrastructures physiques distribués (Depins) et favorise la popularisation et l’innovation de la technologie d’IA.Ce modèle innovant modifie non seulement la façon dont les ressources informatiques sont fournies, mais offrent également de nouvelles possibilités pour le développement futur de l’IA et du cloud computing.

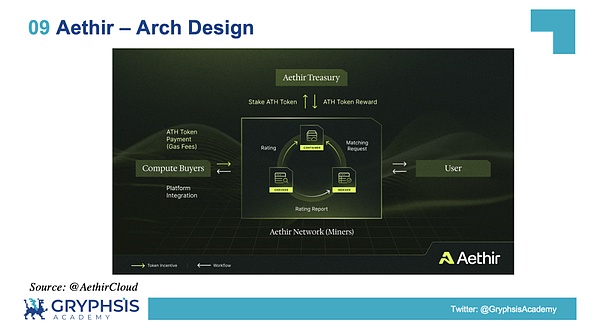

9.2 Architecture technique

L’architecture technique d’Aethir se compose de plusieurs rôles et composants de base pour s’assurer que son réseau de cloud computing distribué peut fonctionner efficacement et en toute sécurité.Voici une description détaillée de chaque rôle et composant clé:

Rôles et composants de base

Opérateurs de nœuds:

-

Les opérateurs de nœuds fournissent des ressources informatiques réelles et connectent leurs propres ressources GPU au réseau Aethir pour une utilisation.

-

Les opérateurs de nœuds doivent d’abord enregistrer leurs ressources informatiques, puis subir une évaluation des spécifications et une confirmation du réseau Aethir avant de pouvoir commencer à fournir des services.

Réseau Aethir

Conteneurs

-

Les conteneurs sont l’endroit où les tâches informatiques sont effectuées, garantissant une expérience de cloud computing immédiatement réactive.

-

Sélection: les clients d’IA sélectionnent des conteneurs en fonction des besoins en performances et les clients du jeu sélectionnent des conteneurs en fonction de la qualité et du coût du service.

-

EXTACK: Les nouveaux opérateurs de nœuds doivent promettre des jetons ATH avant de fournir des ressources.Si les normes de contrôle de la qualité sont violées ou que les services de réseau sont interrompus, les jetons promis seront coupés.

-

Récompense: le conteneur reçoit des récompenses de deux manières: l’une est la récompense pour maintenir un état de préparation élevée (POC), et l’autre est la récompense de service pour utiliser réellement les ressources informatiques (frais de service et de service).

Vérificateurs

-

La responsabilité principale de l’inspecteur est d’assurer l’intégrité et les performances des conteneurs dans le réseau, effectuant des tests critiques dans les états d’enregistrement, de secours et de rendu.

-

Méthode d’inspection: y compris la lecture directe des données de performance des conteneurs et les tests de simulation.

Indexes

-

L’indexeur correspond au bon conteneur en fonction des besoins des utilisateurs, en garantissant une prestation de services rapides et de haute qualité.

-

Sélectionnez: Sélectionnez au hasard l’indexeur pour maintenir la décentralisation et réduire la latence du signal.

-

Critères de correspondance: sélectionnez les conteneurs en fonction des coûts de service, de l’indice de qualité de la qualité de l’expérience et de l’évaluation du réseau.

Utilisateurs finaux:

L’utilisateur final est un consommateur de ressources informatiques de réseau Aethir, qu’elle soit utilisée pour la formation et le raisonnement en IA ou les jeux.L’utilisateur final soumet une demande et le réseau correspond aux ressources haute performance appropriées pour répondre aux besoins.

Trésorerie:

Le Trésor détient tous les jetons $ ATH promis et paie toutes les récompenses et frais de $ ATH.

Couche de règlement:

Aethir utilise la technologie de la blockchain comme couche de règlement pour enregistrer les transactions, soutenir l’évolutivité et l’efficacité, et utilise $ ath pour les incitations.La blockchain garantit la transparence du suivi de la consommation de ressources et permet des paiements en temps quasi réel.

Pour des relations spécifiques, veuillez vous référer au tableau suivant:

Source: @aEtHircLoud

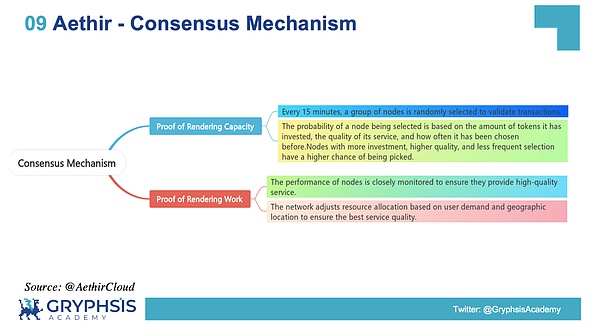

9.3 Mécanisme consensuel

Le réseau Aethir fonctionne avec des mécanismes uniques à son cœur sont deux principales preuves de travail:

Preuve de capacité de rendu

(Preuve de capacité de rendu):

-

Un ensemble aléatoire de nœuds est sélectionné toutes les 15 minutes pour vérifier la transaction.

-

La probabilité de sélection d’un nœud est basée sur le nombre de jetons qu’il investit, la qualité de service et la fréquence de sélection précédente.Plus il y a d’investissement, meilleure est la qualité et moins vous avez été sélectionnée auparavant, plus la possibilité que le nœud soit sélectionné.

Preuve du travail de rendu:

-

Les performances du nœud seront étroitement surveillées pour assurer un service de haute qualité.

-

Le réseau ajustera l’allocation des ressources en fonction des besoins des utilisateurs et de l’emplacement géographique pour assurer la meilleure qualité de service.

Source: @aEtHircLoud

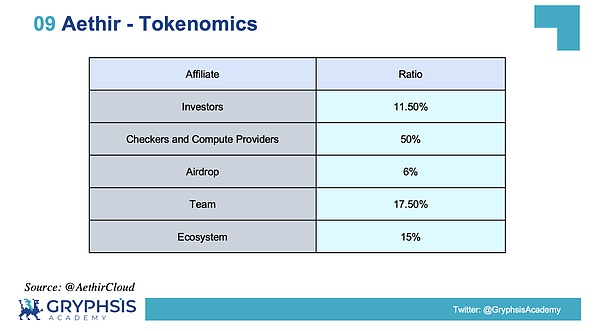

9.4 Modèle d’économie de jeton

Les jetons ATH jouent une variété de rôles dans l’écosystème Aethir, notamment le support de transaction, les outils de gouvernance, les incitations et le support de développement des plates-formes.Les utilisations spécifiques incluent:

-

Outils de trading: ATH est un support de trading standard au sein de la plate-forme Aethir, utilisé pour acheter une puissance de calcul, couvrant des modèles commerciaux tels que les applications d’IA, le cloud computing et l’informatique virtualisée.

-

Applications diversifiées: ATH est non seulement utilisé pour les activités actuelles, mais prévoit également de continuer à jouer un rôle dans les futurs marchés d’extraction et d’intégration de fusion à mesure que l’écosystème se développe.

-

Gouvernance et participation: Les détenteurs de jetons ATH peuvent participer à l’organisation autonome décentralisée d’Aethir (DAO) pour influencer les décisions de plate-forme par le biais de propositions, de discussions et de votes.

-

Gage: Les nouveaux opérateurs de nœuds doivent engager des jetons ATH pour s’assurer qu’ils sont conformes aux objectifs de la plate-forme et agir comme une précaution contre la faute potentielle.

Stratégie d’allocation spécifique: Le jeton du projet Aethir est $ ATH, et l’émission totale est de 42 milliards.La plus grande part est donnée aux fournisseurs de GPU, tels que les centres de données et les investisseurs de détail individuels.Comme indiqué dans la figure ci-dessous:

Source: @aEtHircLoud

Récompense les émissions

Les stratégies d’émission des récompenses minières sont conçues pour équilibrer la participation des fournisseurs de ressources et la durabilité des récompenses à long terme.Grâce à la fonction de désintégration de la récompense précoce, assurez-vous que les participants qui se joignent plus tard sont encore motivés.

9.5 Comment participer à Aethir Mining

La plate-forme Aethir choisit d’utiliser la majeure partie de l’offre totale de jetons (TTS) pour les récompenses minières, une allocation cruciale pour renforcer l’écosystème.Le but de cette méthode d’allocation est de prendre en charge les opérateurs de nœuds et d’adhérer aux normes des conteneurs.Les opérateurs de nœuds sont au cœur d’Aethir, fournissant la puissance de calcul nécessaire, tandis que les conteneurs sont essentiels pour fournir des ressources informatiques.

Les récompenses minières sont divisées en deux formes: rendu la preuve de travail et preuve de capacité.Le rendu des preuves de travail encourage les opérateurs de nœuds à effectuer des tâches informatiques et à les distribuer spécifiquement aux conteneurs.La preuve de la capacité est de motiver les fournisseurs informatiques pour se préparer aux services.Les récompenses seront émises en jetons $ ATH.Ces récompenses sont non seulement des distributions, mais aussi des investissements dans la durabilité future de la communauté Aethir.

10. Heuriste

10.1 Contexte du projet

Heuriste est un réseau de couche 2 basé sur la pile ZK, en se concentrant sur l’hébergement et l’inférence du modèle AI.Son positionnement est similaire à la version Web3 de HuggingFace, offrant aux utilisateurs un accès au modèle d’IA open source sans serveur.Ces modèles sont hébergés sur un réseau décentralisé de ressources informatiques.

La vision de l’heuriste est d’utiliser la technologie de la blockchain pour décentraliser l’IA, atteignant ainsi la vulgarisation et l’innovation équitable dans la technologie.Son objectif est d’assurer l’accessibilité et l’innovation impartiale de la technologie de l’IA grâce à la technologie blockchain et à promouvoir la convergence et le développement de l’IA et des crypto-monnaies.

Le terme heuriste provient de l’heuristique et fait référence au processus par lequel le cerveau humain atteint rapidement des conclusions ou des solutions raisonnables lors de la résolution de problèmes complexes.Le nom incarne la vision de l’heuriste de résoudre rapidement et efficacement les problèmes d’hébergement et d’inférence du modèle d’IA grâce à des technologies décentralisées.

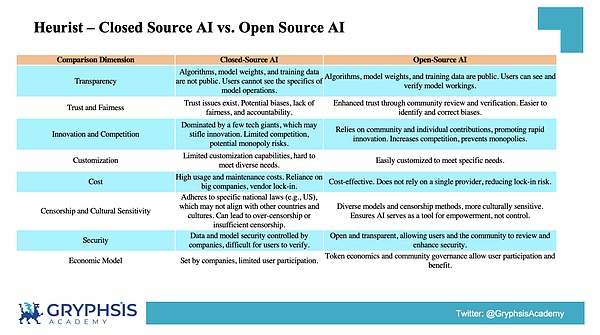

Problèmes avec l’IA de la source fermée

L’IA à la source fermée est souvent examinée conformément à la loi américaine, mais cela peut ne pas être conforme aux besoins d’autres pays et cultures, entraînant une sur-cérébrance ou une sous-aperçu.Cela affecte non seulement les performances du modèle d’IA, mais peut également porter atteinte au droit de l’utilisateur de s’exprimer librement.

La montée de l’IA open source

Les modèles d’IA open source surpassent les modèles de source fermée dans de nombreux champs, tels que le modèle de diffusion stable (diffusion stable) surpasse Dall-E 2 d’Openai dans la génération d’images et est moins cher.Les poids du modèle open source sont publics, permettant aux développeurs et aux artistes de s’adapter en fonction des besoins spécifiques.

L’innovation communautaire de l’IA open source est également un moment fort.Les modèles d’IA open source offrent une transparence sans précédent, et les utilisateurs peuvent consulter les données de formation et le modèle de poids, améliorant ainsi la confiance et la sécurité.

Une comparaison détaillée entre l’IA open source et l’IA de source fermée est illustrée à la figure ci-dessous:

Source: @Heurist_ai

10.2 Confidentialité des données

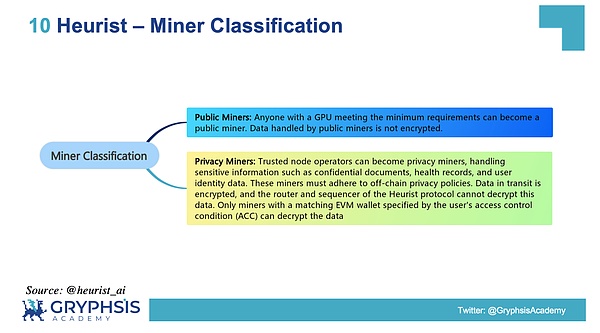

Lorsqu’il s’agit de l’inférence du modèle d’IA, le projet heuriste intègre le protocole LIT pour implémenter le chiffrement des données pendant la transmission, y compris l’entrée et la sortie de l’inférence IA.Pour les mineurs, l’heuriste a deux grandes catégories, divisées en mineurs publics et mineurs de confidentialité:

-

Mineurs publics:Toute personne ayant un GPU qui répond aux exigences minimales peut devenir un mineur public, et les données traitées par ces mineurs ne sont pas cryptées.

-

Mineur de confidentialité:Les opérateurs de nœuds de confiance peuvent devenir des mineurs de confidentialité, traitement des informations sensibles telles que les fichiers confidentiels, les dossiers de santé et les données d’identité des utilisateurs.Ces mineurs doivent se conformer à la politique de confidentialité hors chaîne.Les données sont cryptées pendant la transmission, et le routeur et le trieur du protocole heuriste ne peuvent pas décrypter ces données.

Source: @Heurist_ai

Comment renforcer la confiance dans la confidentialité – les mineurs activés?Les deux méthodes suivantes sont principalement utilisées

-

Consensus hors de la chaîne: Consensus hors chaîne établi par le biais de lois ou accords réels, ce qui est techniquement facile à réaliser.

-

Environnement d’exécution de confiance (TEE): Utilisez le tee pour assurer la sécurité et la confidentialité des données sensibles.Bien qu’il n’y ait actuellement pas de solutions de tee-shirt mature pour les grands modèles d’IA, les dernières puces de sociétés telles que NVIDIA montrent un potentiel dans le support TEE pour gérer les charges de travail de l’IA.

10.3 Modèle d’économie de jeton

Le jeton du projet Heuriste est appelé Hue.L’offre maximale de jetons de teinte est limitée à 1 milliard.

Les mécanismes d’allocation et d’émission de jetons peuvent être à peu près divisés en deux types, à savoir l’exploitation et le jalonnement:

-

Exploitation minière:Les utilisateurs peuvent exploiter des jetons de teinte en hébergeant des modèles AI sur leurs GPU.Les nœuds d’exploitation doivent promettre à l’activation d’au moins 10 000 jetons de teinte ou d’eshue, et aucune récompense ne sera obtenue en dessous de ce seuil.La récompense de l’exploitation minière est les jetons Eshue, qui seront automatiquement aggravés sur la participation du nœud mineur.Le taux de récompense dépend de l’efficacité du GPU, de la disponibilité (disponibilité), du type de modèle d’IA et de la quantité totale de promis dans le nœud.

-

Gage:Les utilisateurs peuvent gâcher les jetons Hue ou Eshue dans les nœuds mineurs.Le revenu de jalonnement est émis sous forme de teinte ou d’eshue, et le rendement des jetons Eshue promis est plus élevé que celui des jetons de teinte.Les jetons de teinte qui ne sont pas en train de requiert une période de verrouillage de 30 jours, tandis que l’Eshue ne dispose pas de période de verrouillage.La récompense Eshue peut être convertie en jetons de teinte pendant une période de libération linéaire d’un an.Les utilisateurs peuvent transférer instantanément leur teinte ou leur Eshue promis d’un nœud mineur à un autre, favorisant ainsi la flexibilité et la concurrence entre les mineurs.

Mécanisme de destruction des jetons

Semblable au modèle EIP-1559 d’Ethereum, le projet heuriste met en œuvre un mécanisme de destruction de jetons.Lorsqu’un utilisateur paie les frais de raisonnement en IA, certains paiements de teintes sont en permanence de la circulation.Le solde de l’émission et de la destruction des jetons est étroitement lié aux activités du réseau pendant les périodes d’utilisation élevée, le taux de destruction des jetons peut dépasser le taux d’émission de nouveaux jetons, amenant ainsi le réseau heuriste en phase de déflation.Ce mécanisme aide à réguler la fourniture de jetons et aligne la valeur des jetons avec les besoins réels au sein du réseau.

Mécanisme de corruption pour les jetons (pots-de-vin)

Le mécanisme de corruption a été proposé pour la première fois par les utilisateurs de financement de courbe comme mécanisme d’incitation gamifié pour aider à guider les récompenses des pools de liquidité.Le projet heuriste emprunte ce mécanisme et l’applique à l’amélioration de l’efficacité minière.Les mineurs peuvent choisir de fixer un pourcentage de leurs récompenses minières en putain pour attirer des engagements.Le Staker peut choisir le mineur qui offre le pot-de-vin le plus élevé, mais considère également les facteurs tels que les performances matérielles du mineur et la disponibilité.Les mineurs sont encouragés à fournir des pots-de-vin, car des enjeux plus élevés conduiront à une efficacité minière plus élevée, créant ainsi un environnement où la concurrence et la coopération coexistent, et les mineurs et les parties prenantes fournissent conjointement de meilleurs services au réseau.

Grâce à ces mécanismes, le projet heuriste vise à créer un système d’économie de jeton dynamique et efficace pour soutenir son réseau d’hébergement et d’inférence d’IA décentralisé.

10.4 Réseau de test incitatif

Le projet heuriste a alloué 5% de l’offre totale de jetons de teinte aux récompenses minières pendant la phase de test de test incitable.Ces récompenses sont calculées sous la forme de points, qui peuvent être échangés en jetons de teintes entièrement fluide après l’événement de génération de jetons MainNet (TGE).Les récompenses TestNet sont divisées en deux catégories: l’une est utilisée pour le modèle de diffusion stable et l’autre est utilisé pour les modèles de grand langage (LLM).

Mécanisme de points

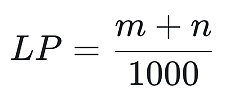

Point de lama: pour les mineurs LLM, un point de lama est obtenu pour 1000 jetons d’entrée / sortie traités par le modèle Mixtral 8-7B.Les calculs spécifiques sont illustrés dans la figure ci-dessous:

Point Waifu: pour les mineurs de diffusion stables, un point Waifu est obtenu pour chaque image 512×512 pixels générée (en utilisant le modèle stable de diffusion 1.5, après une itération de 20 étapes).Les calculs spécifiques sont illustrés dans la figure ci-dessous:

Une fois chaque tâche de calcul terminée, le système évaluera la complexité de la tâche en fonction des résultats de la référence de performance GPU et donnera des points correspondants.Les ratios d’allocation pour les points de lama et les points Waifu seront déterminés à l’approche de la TGE, en tenant compte de la demande et de l’utilisation des deux catégories de modèles au cours des prochains mois.

Source: @Heurist_ai

Il existe deux façons principales de participer au réseau de test:

-

Apportez votre propre GPU: Que vous soyez un joueur avec une configuration haut de gamme, un ancien mineur Ethereum avec des GPU inactifs, un chercheur d’IA avec des GPU occasionnellement inactifs ou un propriétaire de centre de données avec une capacité supplémentaire, vous pouvez télécharger des programmes de mineurs et configurer des nœuds de mineurs.Pour des spécifications matérielles détaillées et des guides de configuration, veuillez visiter la page du guide du mineur.

-

Louer un nœud d’hébergement: Pour ceux qui n’ont pas le matériel GPU requis, l’heuriste fournit des services de nœuds miniers gérés à des prix compétitifs.L’équipe d’ingénierie professionnelle sera responsable de la configuration de la machine minieuse et des logiciels, il vous suffit d’observer votre croissance quotidienne de récompenses.

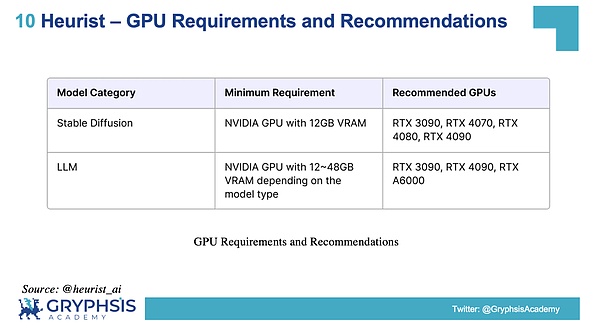

Les GPU recommandés impliqués dans l’exploitation de l’heuriste sont illustrés dans la figure ci-dessous:

Source: @Heurist_ai

Notez que le réseau de test heuriste présente des mesures anti-modification, et l’entrée et la sortie de chaque tâche informatique sont stockées et suivis par un système de surveillance asynchrone.Si les mineurs ont un comportement malveillant pour manipuler les systèmes de récompense (comme la soumission des résultats incorrects ou de faible qualité, la falsification de fichiers de modèle téléchargés, la falsification d’équipement et les données métriques de retard), l’équipe heuriste a le droit de couper leurs points de test.

10.5 Heuriste Mining

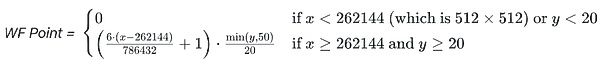

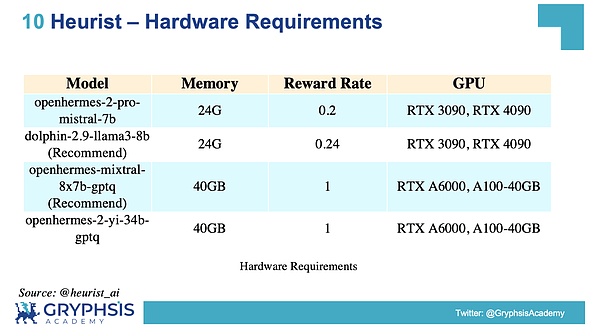

L’heuriste testnet offre deux points: Waifu Point et Llama Point.Le point de Waifu est obtenu en exécutant le modèle de diffusion stable qui génère des images, tandis que le point de lama est obtenu en exécutant un modèle de langage grand (LLM).Lors de l’exécution de ces modèles, il n’y a aucune restriction sur les modèles de cartes graphiques, mais les exigences de mémoire vidéo sont des réglementations rigides.Plus l’exigence de mémoire est élevée, plus le coefficient intégral du modèle est élevé.

La figure suivante répertorie les modèles LLM actuellement pris en charge.Pour les modèles de diffusion stables, il existe deux modes: activer le mode SDXL et exclure le mode SDXL.Activer le mode SDXL nécessite 12 Go de mémoire vidéo, tout en excluant le mode SDXL trouvé dans mes tests qu’il ne faut que 8 Go de mémoire vidéo pour s’exécuter.

Source: @Heurist_ai

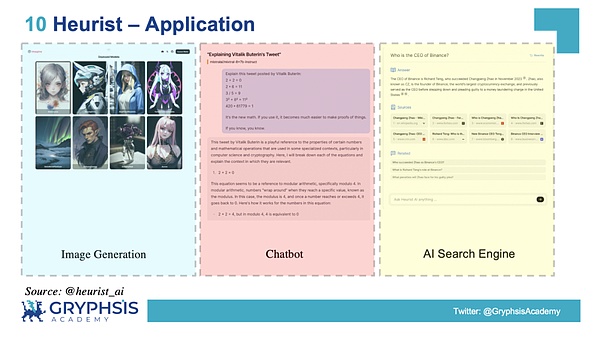

10.6 Application

Le projet heuriste démontre ses puissantes capacités d’IA et ses larges perspectives d’application à travers trois directions d’application: génération d’images, chatbots et moteurs de recherche d’IA.En termes de génération d’images, l’heuriste utilise le modèle de diffusion stable pour fournir des services de génération d’images efficaces et flexibles; Modèles linguistiques pour fournir une récupération précise des informations.

Ces applications améliorent non seulement l’expérience utilisateur, mais démontrent également l’innovation et les avantages techniques de l’heuriste dans le domaine de l’IA décentralisée.

Source: @Heurist_ai

Génération d’images

L’application de génération d’images du projet heuriste repose principalement sur le modèle de diffusion stable pour générer des images de haute qualité via des invites de texte.Les utilisateurs peuvent interagir avec le modèle de diffusion stable via l’API REST et soumettre des descriptions de texte pour générer des images.Le coût de chaque tâche de génération dépend de la résolution de l’image et du nombre d’itérations.Par exemple, l’utilisation du modèle SD 1.5 pour générer une image d’itération 1024×1024, 40, nécessite 8 unités de crédit standard.Grâce à ce mécanisme, l’heuriste met en œuvre des services de génération d’images efficaces et flexibles.

Chatbot

L’application Chatbot du projet heuriste met en œuvre un dialogue intelligent via des modèles de grande langue (LLM).Heuriste Gateway est un point de terminaison de l’API LLM compatible OpenAI construit à l’aide de Litellm, permettant aux développeurs d’appeler l’API heuriste au format OpenAI.Par exemple, en utilisant le modèle Mistral 8x7b, les développeurs peuvent remplacer les fournisseurs de LLM existants par quelques lignes de code et obtenir des performances similaires à ChatGPT 3.5 ou Claude 2 à moindre coût.

Le modèle LLM de l’heuriste prend en charge une variété d’applications, y compris le service client automatique, la génération de contenu et la réponse aux questions complexes.Les utilisateurs peuvent interagir avec ces modèles via les demandes d’API, soumettre une entrée de texte et obtenir la réponse générée par le modèle, réalisant ainsi une conversation et une expérience interactives diverses.

Moteur de recherche AI

Le moteur de recherche AI du projet Heuriste fournit de puissantes capacités de recherche et de récupération d’informations en intégrant des modèles de langage pré-formé à grande échelle tels que Mistral 8x7b.Les utilisateurs peuvent obtenir des réponses précises et détaillées grâce à de simples requêtes en langage naturel.Par exemple, sur la question de « Qui est le PDG de Binance? », Le moteur de recherche heuriste fournit non seulement le nom du PDG actuel (Richard Teng), mais explique également ses antécédents et la situation de son ancien PDG en détail.

Le moteur de recherche heuriste combine la génération de texte et la technologie de récupération des informations pour gérer les requêtes complexes et fournir des résultats de recherche de haute qualité et des informations connexes.Les utilisateurs peuvent soumettre des requêtes via l’interface de l’API et obtenir des réponses structurées et des documents de référence, ce qui rend le moteur de recherche de l’heuriste non seulement adapté aux utilisateurs généraux, mais répond également aux besoins des champs professionnels.

Résumer

Depin est unLa nouvelle « économie du partage », est le pont reliant le monde physique et le monde physique.Du point de vue de l’évaluation de la valeur marchande et de la portée de la zone d’application, il y a encore beaucoup de place à la croissance.Par rapport à Cepin, DePin présente des avantages en décentralisation, en transparence, en autonomie des utilisateurs, en mécanismes d’incitation et en résistance à la censure, qui favorisent davantage le développement de DePin.En raison du modèle économique unique de DePin, il est plus facile de former un « effet de volant ».À l’heure actuelle, de nombreux projets Depin ont terminé la construction du «côté de l’offre».

Bien que DePin ait montré un grand potentiel de développement, il est toujours confronté à des défis dans la maturité technologique, la stabilité des services, l’acceptation du marché et l’environnement réglementaire.Cependant, avec l’avancement de la technologie et le développement du marché, ces défis devraient être progressivement résolus.On peut prévoir qu’une fois que ces défis seront efficacement résolus, Depin inaugurera les applications à grande échelle (adoption de masse), apportant de nouveaux utilisateurs massifs et l’attention sur le domaine du chiffrement, et deviendra probablement un nouveau cycle de moteur de marché haussier.Assisons-nous à ce jour ensemble!