Quelle: Gryphsis Academy

Das Konzept der Depin wurde von Messari im November 2022 offiziell vorgeschlagen. Tatsächlich ist dies kein neuartiges Konzept.Die neue „Sharing Economy“.

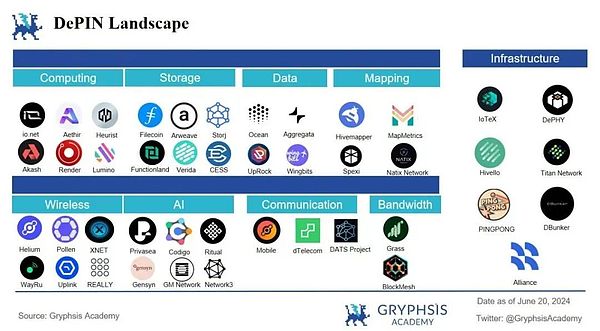

Im Gegensatz zum vorherigen Depin -Wahn dreht sich der Depin -Hotspot in diesem Zyklus hauptsächlich um die drei Elemente von KI (Daten, Algorithmen und Rechenleistung), insbesondere um„Rechenleistung“Projekte sind am schillernsten, wie IO.net, Aethir, Heurist usw., daher konzentriert sich dieser Artikel auf die Analyse des verwandten Analyse„Rechenleistung“Projekt.

Dieser Artikel fasst und extrahiert den grundlegenden Rahmen des Depin -Projekts und folgt und folgt„Was-wie-wie-How“Die Struktur der Depin -Spur bestand darin, eine Übersicht zu bewerten und zusammenzufassen. .„Rechenleistung“Das Projekt wurde ausführlich analysiert.

1. Was ist Depin

1.1 Definition von Depin

Der vollständige Name der Depin lautet: dezentrale physikalische Infrastrukturnetzwerke, das „dezentralisiertes physikalisches Infrastrukturnetz“ auf Chinesisch ist.Depin ist ein Netzwerk, das die Blockchain -Technologie verwendet, um die physische Hardware -Infrastruktur auf dezentrale Weise zu verbinden, sodass Benutzer auf erschwingliche Weise zugreifen und Netzwerkressourcen nutzen können. follow the principle of „the more contributions, the more profits“.

Die Anwendungsbereiche von Depin -Projekten sind sehr breit und deckt mehrere Felder wie Datenerfassung, Computer- und Datenspeicherung ab.

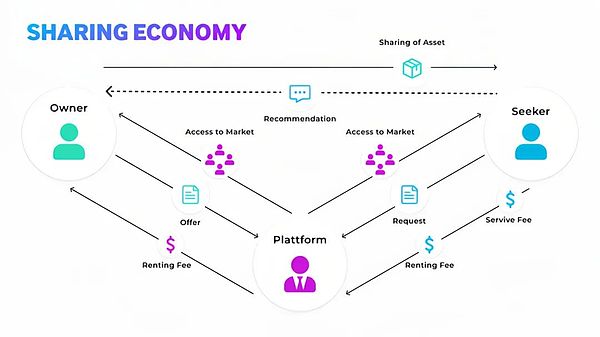

Nachdenkt darüber nach, wie das Depin -Projekt und sein Wirtschaftsmodell funktioniert, ist das gesamte Depin -Projekt im Wesentlichen eine Art Art vonDie neue „Sharing Economy“.Bei der Durchführung einer vorläufigen Analyse eines Depin -Projekts kann ein prägnanter Ansatz gewählt werden: Identifizieren Sie zuerst, was das Kerngeschäft des Projekts ist.

Wenn das Projekt hauptsächlich die Berechnung von Strom- oder Speicherdiensten umfasst, kann das Depin -Projekt einfach als Plattform definiert werden, die „gemeinsam genutzte Rechenleistung“ und „Shared Storage“ -Dienste anbietet.Diese Klassifizierung hilft, ein klareres Verständnis für das Wertversprechen eines Projekts und seine Positionierung auf dem Markt zu haben.

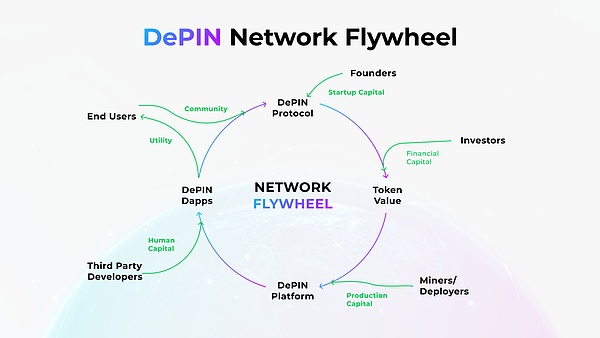

Quelle: @IOTEX

Im obigen Sharing Economy Model Diagramm gibt es hauptsächlich drei Teilnehmer, die Nachfrageseite, die Angebotsseite und die Plattformseite.In diesem Modell wird die Nachfrage auf der Plattform wie Taxi, Wohnen usw. die Nachfrage versenden. Um den gesamten Geschäftszirkulationsprozess abzuschließen.

In diesem Modell wird der Fondsfluss zuerst von der Nachfrageseite zur Plattformseite übertragen, und dann, nachdem die Nachfrageseite die Bestellung bestätigt hat, werden die Mittel dann von der Plattformseite zur Angebotsseite übertragen. Plattform und eine gute Auftragserfahrung, um die Handhabungsgebühr zu verdienen und Gewinne zu erzielen.回想一下你打滴滴的过程,就是该模式的一种体现。

Im traditionellen Modell „Sharing Economy“ ist die Plattform normalerweise ein großes zentrales Unternehmen, und die Kontrolle über ihr Netzwerk, Fahrer und Geschäft liegt immer noch in den Händen von „Didi“ selbst und einige Lieferanten im „Sharing Economy“ -Modell es is also a platform party, such as „shared power banks“ and „shared electric vehicles“.Dies wird zu folgenden Problemen führen.Mit anderen Worten, die Preisleistung liegt in zentralisierten Unternehmen, und diejenigen, die die Produktionsmittel kontrollieren, haben keine Preiskraft, was kein Kommunismus ist.

In dem „Sharing Economy“ -Modell von Web3 ist die Plattform für die Übereinstimmung von Transaktionen jedoch ein dezentrales Protokoll. Wirtschaftliche Fahrten, die den Fahrern ein höheres Einkommen bieten und die Fahrer ermöglichen, sich auf das Netzwerk auswirken, das sie täglich aufbauen, ist ein Win-Win-Modell für alle Parteien.

1.2 DePIN的发展历史

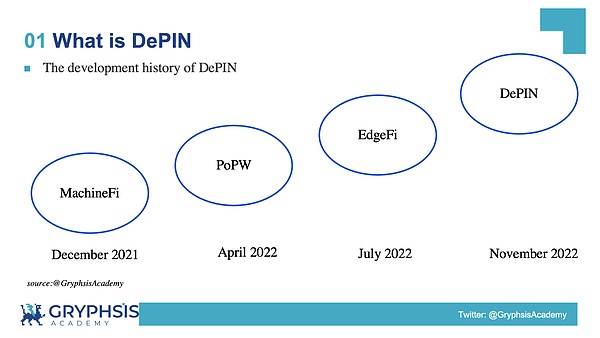

Seit dem Aufstieg von Bitcoin haben die Menschen begonnen, Peer-to-Peer-Netzwerke mit physischer Infrastruktur zu kombinieren, nämlich ein offenes, wirtschaftlich angeregtes dezentrales Netzwerk zwischen verschiedenen Geräten.MachineFi ist eines der frühesten vorgeschlagenen Konzepte, die von Substantiv wie Defi und GameFi in Web3 beeinflusst werden.

-

Im Dezember 2021 war IOTEX das erste Unternehmen, das dieses aufstrebende Feld benannte und es „machineFi“ nannte.Der Name kombiniert „Maschine“ und „Defi“, um das Konzept der Finanzierung von Maschinen und den von ihnen generierten Daten darzustellen.

-

Im April 2022 schlug Multicoin das Konzept der „Beweis für die physische Arbeit“ (POPW) vor, das sich auf eine Anreizstruktur bezieht, die es jedem ermöglicht, ohne Erlaubnis zu einer Reihe gemeinsamer Ziele beizutragen.Aufgrund der Einführung dieses Mechanismus wurde die Entwicklungsgeschwindigkeit der Depine stark gefördert.

-

Im September 2022 schlug grenzloses Kapital das Konzept von „EdgeFi“ vor.

-

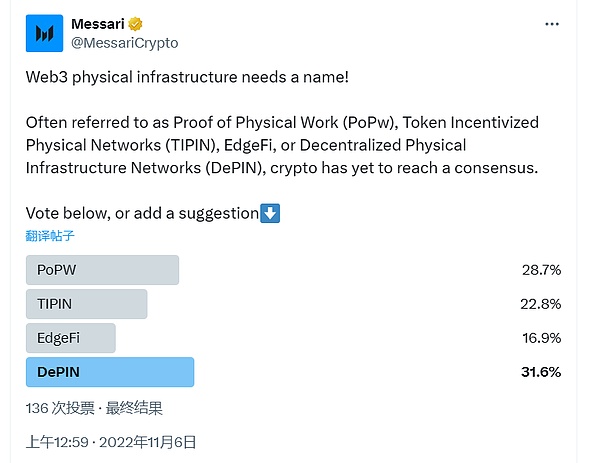

Im November 2022 führte Messari eine Twitter -Abstimmung durch, um die Abkürzung des Feldes mit Optionen wie PopW, Tipin, Edgefi und Depin zu vereinen.Am Ende gewann Depin mit 31,6% der Stimmen und wurde zum einheitlichen Namen in diesem Bereich.

Quelle: @messaricrypto

2. Warum Depin benötigt wird

In traditionellen physischen Infrastrukturnetzwerken (wie Kommunikationsnetzwerken, Cloud -Diensten, Energiennetzwerken usw.) wird der Markt aufgrund der enormen Kapitalinvestitionen sowie der Betriebs- und Wartungskosten häufig von großen Unternehmen oder riesigen Unternehmen dominiert.这种集中化的产业特性带来了以下几大困境与挑战:

-

政企利益捆绑紧密,新进入者门槛高:Die US -Kommunikationsindustrie als Beispiel übernahm die Federal Communications Commission (FCC) die höchsten Bieter, indem er drahtloses Spektrum versteigerte.Dies erleichtert Unternehmen mit starkem Kapital, die absoluten vorteilhaften Ressourcen des Marktes zu gewinnen und zu beherrschen, was zu einem erheblichen Matthew -Effekt auf dem Markt und der Starken wird stärker.

-

市场竞争格局稳定,创新与活力不足:Einige lizenzierte Unternehmen haben aufgrund ihrer reichhaltigen und stabilen Bargeldrenditen die motivierende Entwicklung, was zu einer langsamen Network -Optimierungsgeschwindigkeit, der Wiederinvestition und der Upgrades für Geräte und unzureichende Motivation für Innovationen und Personalaktualisierungen fehlt.

-

Technische Dienste sind Outsourcing und Servicestandards sind ungleichmäßig:Die traditionellen Branchen bewegt sich in Richtung professionelles Outsourcing, aber die Servicekonzepte und technischen Niveaus verschiedener Outsourcing -Dienstleister variieren stark, was es schwierig macht, die Lieferqualität zu kontrollieren und einen effektiven Outsourcing -Kollaborationsmechanismus fehlt.

2.1 CePIN的缺点

-

中心化控制:Cepin wird von einer zentralisierten Organisation kontrolliert und hat das Risiko eines einzelnen Versagens, ist anfällig für Angriffe und hat eine geringe Transparenz, und Benutzer haben keine Kontrolle über Daten und Vorgänge.

-

Hocheingangsschwelle:Neueinsteiger müssen hohe Kapitalinvestitionen und komplexe regulatorische Schwellenwerte überwinden und den Marktwettbewerb und die Innovation einschränken.

-

Ressourcenverschwendung:Aufgrund des zentralisierten Managements gibt es Leerlauf oder Ressourcenverschwendung, und die Ressourcenauslastungsrate ist niedrig.

-

Wiederinvestition ineffizienter Geräte:Entscheidungen konzentrieren sich auf einige Institutionen mit Erneuerung der Ausrüstung und Ineffizienz von Investitionen.

-

Die Servicequalität ist ungleichmäßig:Die Qualität der Outsourcing -Dienstleistungen ist schwer zu garantieren und die Servicestandards sind unterschiedlich.

-

Informationsasymmetrie:Die zentrale Organisation verfügt über alle Daten- und Betriebsaufzeichnungen, sodass Benutzer den Betrieb des Systems nicht vollständig verstehen können, was das Risiko einer Informationsasymmetrie erhöht.

-

Unzureichender Anreizmechanismus:Cepin fehlt ein wirksamer Anreizmechanismus, und Benutzer sind nicht sehr motiviert, die Netzwerkressourcen zu beteiligen und beizutragen.

2.2 Vorteile der Depin

-

Dezentralisierung:Kein einzelner Ausfallpunkt verbessert die Zuverlässigkeit und Flexibilität des Systems, verringert das Risiko, angegriffen zu werden, und verbessert die Gesamtsicherheit.

-

Transparenz:Alle Transaktionen und Betriebsunterlagen sind öffentlich prüft, Benutzer haben die volle Kontrolle über die Daten und Benutzer können am Entscheidungsprozess teilnehmen, wodurch die Transparenz und Demokratie des Systems erhöht wird.

-

Anreizmechanismus:Durch die Token -Ökonomie können Benutzer Token -Belohnungen erhalten, indem sie Netzwerkressourcen beitragen und Benutzer dazu ermutigen, aktiv an dem Netzwerk teilzunehmen und sie zu pflegen.

-

Widerstand gegen Zensur:Da es keine zentralisierten Kontrollpunkte gibt, ist das Netzwerk schwieriger zu zensieren und zu steuern, und die Informationsflüsse frei.

-

Effiziente Ressourcenauslastung:Die Verwendung verteilter Netzwerke zur Aktivierung potenzieller Leerlaufressourcen hat die Nutzung der Ressourcen verbessert.

-

Offener und globaler Einsatz:Keine Lizenz erforderlich, die Vereinbarung ist Open Source und kann weltweit eingesetzt werden, wodurch die geografischen und regulatorischen Beschränkungen traditioneller Cepins verstoßen werden können.

Durch seine Vorteile in Bezug auf Dezentralisierung, Transparenz, Benutzerautonomie, Anreizmechanismen und Zensurwiderstand löst Depine Probleme wie zentrale Kontrolle, Datenschutzprobleme, Ressourcenverschwendung und ungleiche Servicequalität.Es hat die Transformation der Produktionsbeziehungen in der physischen Welt gefördert und ein effizientere und nachhaltigere Netzwerk für physische Infrastruktur erreicht.Daher ist Depin eine bessere Wahl für physikalische Infrastrukturnetzwerke, die eine hohe Sicherheit, hohe Transparenz und ein hohes Benutzer -Engagement erfordern.

3.. So implementieren Sie ein Depin -Netzwerk

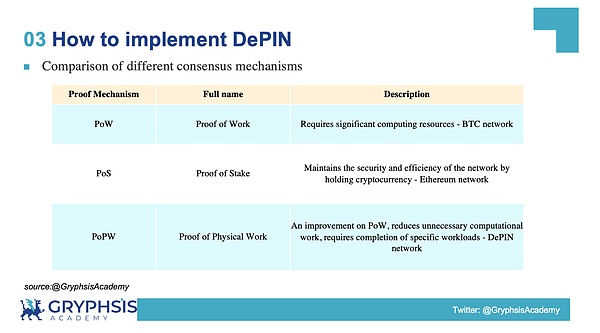

3.1 Vergleich verschiedener Konsensmechanismen

Bevor wir diskutieren, wie ein Depin -Netzwerk implementiert wird, werden wir zunächst den POPW -Mechanismus erklären, der üblicherweise im Depin -Netzwerk verwendet wird.

Die Nachfrage nach Depin -Netzwerk besteht darin, das Netzwerk schnell zu erweitern, die Kosten der Knotenbeteiligung am Netzwerk niedrig, die Netzwerkversorgungsknoten sind viele und der Grad der Netzwerkdezentralisierung ist hoch.

POW muss im Voraus hochpreisige Bergbaumaschinen kaufen, um am Betrieb des Netzwerks teilzunehmen, was den Schwellenwert für die Teilnahme am Depin-Netzwerk erheblich erhöht. Daher ist es auch für den Einsatz als Konsensmechanismus für das Depin-Netzwerk geeignet muss im Voraus zu versprechen, dass sie die Bereitschaft des Benutzers, am Betrieb von Netzwerkknoten teilzunehmen, verringert und auch nicht als Konsensmechanismus für Depin -Netzwerk geeignet ist. Depin -Netzwerk.

Gleichzeitig löst das Wirtschaftsmodell in Kombination mit POPW das Dilemma, zuerst Hühner oder Eier zu haben.Mit Token -Belohnungen können Protokolle die Teilnehmer dazu inspirieren, die Anbieter des Netzwerks auf ein für Benutzer attraktives Niveau aufzubauen.

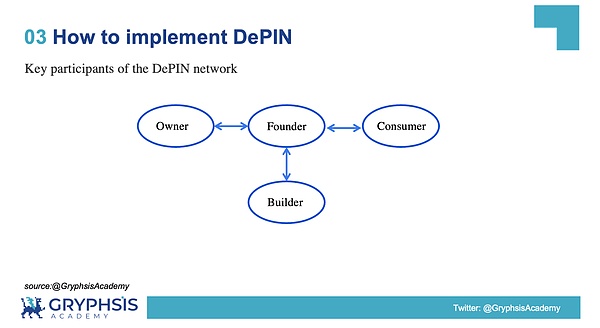

3.2 Die Hauptteilnehmer des Depin -Netzwerks

Im Allgemeinen enthält ein vollständiges Depin -Netzwerk die folgenden Parteien.

-

Gründer:Es bezieht sich auf den Initiator des Depin -Netzwerks, was wir normalerweise als „Projektpartei“ bezeichnen.Der Gründer war der wichtigste Teilnehmer in den frühen Stadien des Netzwerks und übernahm wichtige Aufgaben für die Netzwerkkonstruktion und den Kaltstart.

-

Eigentümer:Bezieht sich auf die Lieferanten von Depin -Netzwerkressourcen wie Rechenleistungspflichten und Speicherminenarbeitern.Sie verdienen Protokoll -Token, indem sie dem Netzwerk Software- und Hardware -Ressourcen bereitstellen.

-

Verbraucher:Bezieht sich auf die anspruchsvolle Partei von Depin-Netzwerkressourcen. Nach den Bedürfnissen von WBE3 -Benutzern ist Bittensor beispielsweise ein typisches Projekt dieser Art, das den Betrieb des gesamten Netzwerks schwer zu unterstützen ist.

-

Erbauer:Es bezieht sich auf Personen, die das Depin -Netzwerk beibehalten und das Ökosystem im Netzwerk erweitern. von Gründern.

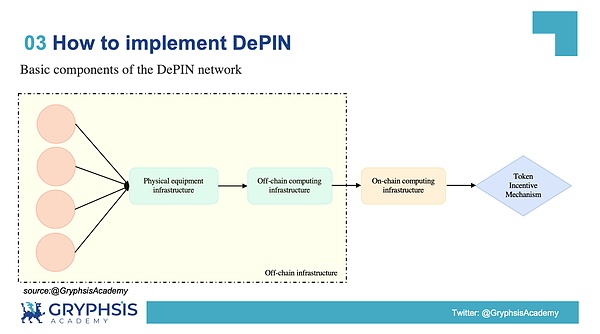

3.3 Grundkomponenten des Depin -Netzwerks

Wenn ein Depin-Netzwerk erfolgreich ausführen möchte, muss es gleichzeitig mit On-Ketten- und Off-Chain-Daten interagieren, was von einer stabilen und leistungsstarken Infrastruktur und Kommunikationsprotokolle untrennbar miteinander verbunden ist, enthält das Depin-Netzwerk hauptsächlich das folgende. Teile.

-

Physische Ausrüstungsinfrastruktur:Die für das Netzwerk erforderlichen physischen Geräte werden normalerweise vom Eigentümer wie GPUs, CPUs usw. bereitgestellt.

-

Recheneinrichtungen außerhalb des Ketten:Die von physischen Geräten generierten Daten müssen durch außerhalb der Ketten-Computereinrichtungen in die Kette hochgeladen werden.

-

On-Chain-Computereinrichtungen:Nachdem die Daten überprüft wurden, muss die On-Chain-Kontoadresse des Eigentümers des Geräts überprüft werden und die Token-Belohnung wird an die On-Chain-Adresse gesendet.

-

Token -Incentive -Mechanismus:Das nennen wir das Token -Wirtschaftsmodell normalerweise.

3.4 Grundlegende Betriebsmodus des Depin -Netzwerks

Der Betriebsmodus des Depin-Netzwerks ähnelt der Ausführungsreihenfolge des oben genannten Architekturdiagramms. Regeln für Regel und Onkain-Daten folgen den Regeln „Top-to-Bottom“.

-

Geräte bieten Dienste zur Erhöhung von Anreizen: Die Hardwaregeräte des Depin -Projekts erhalten Belohnungen wie $ HNT -Prämien, indem Dienste wie die Bereitstellung von Signalüberlagerungen in Helium bereitgestellt werden.

-

Gegenwärtige Beweise: Bevor das Gerät Anreize erhält, muss das Gerät nachweisen, dass es nach Bedarf einige Arbeiten geleistet hat.Dieser Beweis wird als physischer Arbeitsnachweis (POPW) bezeichnet.

-

Identitätsüberprüfung unter Verwendung öffentlicher und privater Schlüssel: Ähnlich wie im öffentlichen und privaten Schlüsselsystem in traditionellen öffentlichen Ketten erfordert der Identitätsprüfungsprozess von Depin -Geräten auch die Verwendung öffentlicher und privater Schlüssel.Private Schlüssel werden verwendet, um einen physischen Arbeitsnachweis zu generieren und zu unterzeichnen, während öffentliche Schlüssel von der Außenwelt verwendet werden, um Beweise oder als Identitäts -Tag (Geräte -ID) des Hardware -Geräts zu überprüfen.

-

Prämienverteilung: Depin -Projekt werden intelligente Verträge bereitstellen.In diesem Vertrag wird die On-Chain-Kontoadressen verschiedener Geräteinhaber aufgezeichnet, in denen die Funktion der direkten Übertragung von Token-Prämien, die von physischen Geräten außerhalb des Ketten auf das On-Chain-Konto des Geräteinhabers empfangen wurden, realisiert haben.

Verwenden Sie ein einfaches Beispiel, um diesen Prozess weiter zu vereinfachen und den Betriebsmodus des Depin -Netzwerks mit einer Prüfung zu vergleiche.

-

Lehrer: Der Emittent von Token muss die Authentizität der „Schülerergebnisse“ überprüfen.

-

Student: Die Akquisitionspartei des Token muss das „Prüfungspapier“ abschließen, um die Token -Belohnung zu erhalten.

Zunächst schickt der Lehrer das Testpapier an die Schüler, und die Schüler müssen den Test gemäß den Anforderungen des Testpapiers abschließen. und geben Sie den Top -Schülern ein großes Rot nach dem Prinzip der absteigenden Ordnung.

Unter ihnen ist das „ausgegebene Testpapier“ die „Nachfrageberechtigung“ auf der Nachfrageseite des Depin -Netzwerks. A muss das A -A -A. erfüllt auch das Token -Verteilungsprinzip des Depin -Projekts.

Der grundlegende Betriebsmechanismus des Depin -Netzwerks ähnelt dem Prüfungssystem in unserem täglichen Leben.Im Kryptowährungsraum kartieren viele Projekte tatsächlich reale Muster auf der Blockchain.Angesichts von schwer verständlichen Projekten empfehlen wir einen Analogie-Ansatz, der sie mit vertrauten Situationen im täglichen Leben vergleicht, um das Verständnis und die Beherrschung des Projektkonzepts zu fördern.Diese Analogie -Methode hilft, die Betriebslogik und die Prinzipien hinter dem Projekt aufzudecken.

4. Depin Track -Klassifizierung

Wir folgenWas ist wie HowDie logische Reihenfolge der Depin -Spur wurde als nächstes überprüft.Die Demontagemethode der Sektoren ist unterteilt inPhysische Ressourcennetzwerk-digitale RessourcennetzwerkZwei Teile.

-

Physische Ressourcennetzwerk: Anreize der Teilnehmer, positionebasierte Hardwareanlagen zu nutzen oder bereitzustellen und reale nicht standardmäßige Waren und Dienstleistungen bereitzustellen.Insbesondere kann es weiter unterteilt werden in: drahtloses Netzwerk, Geospatial -Data -Netzwerk, mobiles Datennetz und Energiebedarf.

-

Digitales Ressourcennetzwerk: Anreize der Teilnehmer, Hardwareinrichtungen zu verwenden oder bereitzustellen und standardisierte digitale Ressourcen bereitzustellen.Insbesondere kann es weiter unterteilt werden in: Speichernetzwerk, Computernetzwerk und Bandbreitennetzwerk.

Unter ihnen sind die repräsentativen Gegenstände einiger Abschnitte wie folgt:

4.1 dezentrales Speicher-Netzwerkfilcoin

Filecoin ist das weltweit größte verteilte Speichernetzwerk mit mehr als 3.800 Speicheranbietern weltweit, die mehr als 17 Mio. TB Speicherkapazität beitragen.Filecoin kann als das bekannteste Depin-Projekt sein, und sein Preis-Münzmünzen von $ ist am 1. April 2021 ihren Höhepunkt erreicht.Die Vision von Filecoin ist es, den drei Kernsäulen öffentlich überprüfbare Funktionen zu bringen, die die Datenwirtschaft, Speicherung, Computer- und Inhaltsverteilung unterstützen.

Filecoin -Dateien werden basierend auf IPFS (Interplanetary -Dateisystem) gespeichert, und IPFs können verwendet werden, um eine sichere und effiziente Speicherung von Dateien zu erzielen.

Ein weiteres einzigartiges Merkmal von Filecoin ist sein Wirtschaftsmodell. & gt; mehr verpfändete Token -Nachfrage -& gt; Münzpreis steigt „ein solches Schwungrad; aber es ist auch leicht, einen Spiralpreis des Währung in einem Bärenmarkt zu erleben in einem Bullenmarkt.

4.2 dezentrales GPU-Rendering-Plattform-Render-Netzwerk

Render Network ist eine dezentrale GPU -Rendering -Netzwerkplattform unter OTOY.Der Preis von $ RNDR -Münzen erreichte am 17. März 2024 seinen Höhepunkt. Seit Render Network ($ RNDR) gehört auch der KI -Sektor, sein Preisspitze liegt auf dem Höhepunkt im KI -Sektor.

Der Arbeitsmodus des Render-Netzwerks lautet: Erstens gibt der Ersteller die Arbeit ein, die eine GPU-Rendering erfordert, z Knoteninhaber (Knotenbetreiber) leistet die Idle GPU -Computerleistung zum Rendern von Netzwerk und erhält $ RNDR -Token -Belohnungen.

Der Preismechanismus von Render Network ist ebenfalls einzigartig, wobei ein dynamisches Preismodell verwendet wird, um den Preis für Rendering -Dienste auf der Grundlage von Faktoren wie Komplexität, Dringlichkeit und verfügbaren Ressourcen zu bestimmen und den Schöpfer wettbewerbsfähigen Preisen zu bieten und gleichzeitig fair zu kompensieren.

Der jüngste Vorteil von Render Network lautet: „Octane on iPad (eine professionelle Rendering -App) wird vom Render -Netzwerk betrieben.“

4.3 Dezentraler Datenmarktozean

Ocean Protocol ist ein dezentrales Datenaustauschprotokoll, hauptsächlich für die sichere Freigabe zwischen Daten und kommerzielle Anwendung von Daten.

-

Datenanbieter: Daten im Protokoll teilen

-

Datenverbraucher: Zugriff auf Kaufdaten mit Ocean Tokens

-

Knotenbetreiber: Pflege der Netzwerkinfrastruktur und empfangen Sie Ocean Token Rewards

Für Datenanbieter sind die Sicherheit und die Privatsphäre von Daten von entscheidender Bedeutung.

-

Datensicherheit und -kontrolle: Das Ozeanprotokoll stellt die Sicherheit und Transparenz von Datentransaktionen durch Blockchain -Technologie sicher, und die Datenbesitzer haben die vollständige Kontrolle über ihre Daten.

-

Daten Tokenisierung: Daten Tokenisierung ermöglicht es, Daten zu kaufen, zu verkaufen und auszutauschen, wie andere Kryptowährungen, was die Liquidität des Datenmarktes verbessert.

-

Datenschutzschutz: Berechnen zu Daten können, die Daten berechnet und analysiert werden, ohne die Originaldaten auszuschließen. Um sicherzustellen, dass die Daten den Steuerbereich nicht verlassen.

-

Feinkörnige Berechtigungsregelung: Das Ozeanprotokoll bietet eine feinkörnige Berechtigungsregelung, und Datenanbieter können detaillierte Richtlinien für Zugriffssteuerung festlegen, um anzugeben, welche Benutzer oder Benutzergruppen auf bestimmte Datenteile zugreifen können und unter welchen Bedingungen.Dieser Mechanismus zur Berechtigungskontrolle sorgt für eine sichere gemeinsame Nutzung zwischen den Daten und sorgt für die Aufrechterhaltung der Datenschutz.

4.4 EVM-kompatibler L1-Ltex

IOTEX wurde 2017 gegründet und ist eine Open-Source-Plattform mit Datenschutz, die Blockchain-, sichere Hardware- und Datenservice-Innovationen kombiniert, um das Internet der vertrauenswürdigen Dinge zu unterstützen.

Im Gegensatz zu anderen Depin -Projekten ist IOTEX als Entwicklungsplattform für Depin -Bauherren wie Colab von Google positioniert.Die wichtigste Technologie von IOTEX ist das Off-Chain-Computerprotokoll W3bstream.Einige bekannte Iotex Depin-Projekte sind Envirobloq, Drop Wireless und HealthBlocks.

4.5 dezentrales Hotspot-Netzwerk-Helium

Helium wurde 2013 gegründet und ist ein Veteranen-Depin-Projekt. Dinge. Das Gerät bietet Hotspot -Signale.Tatsächlich handelt es sich nur um ein Mining -Modell, aber die Bergbaugeräte wird von der Projektpartei angegeben.

Es gibt zwei Hauptausrüstungsmodi in der Depin -Spur. .NET integriert die Leerlauf -GPU des Benutzers in das Netzwerk.

Die wichtigste Technologie von Helium ist das Lorawan-Protokoll, ein Langstrecken-Langstrecken-Kommunikationsprotokoll, das besonders für IoT-Geräte geeignet ist.

Obwohl Helium das weltweit größte Lorawan -Netzwerk aufgebaut hat, hat sich die Nachfrage nicht wie erwartet herausgestellt, und jetzt konzentriert sich Helium mehr auf die Einführung von 5G -Mobilfunknetzen.

Am 20. April 2023 hat Helium in das Solana -Netzwerk gezogen und anschließend das Helium Mobile -Projekt auf Solana auf den Markt gebracht, das aufgrund seines erschwinglichen Preises auf ein 5G unbegrenzter Verkehrspaket von 20 USD pro Monat liegt. .

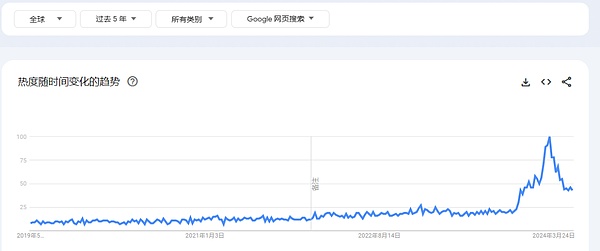

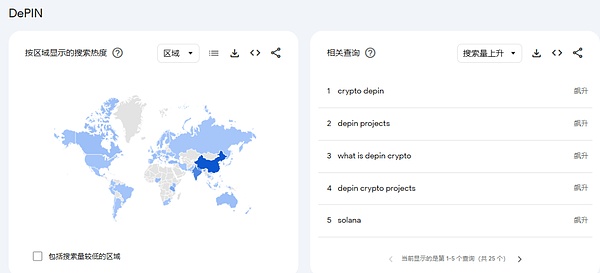

Aus dem 5-Jahres-Suchindex „Depin“ Search Index wurde ersichtlich, dass ein kleiner Gipfel vom 23. Dezember bis 24. Januar eingeleitet wurde. Zu diesem Zeitpunkt war es die oberste Reichweite des $ Mobile Coin-Preises und nachfolgend. “ Depin „Popularität wurde fortgesetzt.Es kann gesagt werden, dass Helium Mobile eine neue Ära des Segelns für das Depin -Projekt eingeleitet hat.

Quelle: @google Trendens

5. Depin Wirtschaftsmodell

Das Wirtschaftsmodell des Depin -Projekts ist entscheidend für die Entwicklung des Projekts und spielt in verschiedenen Phasen des Projekts unterschiedliche Rollen. Anreizmechanismen.

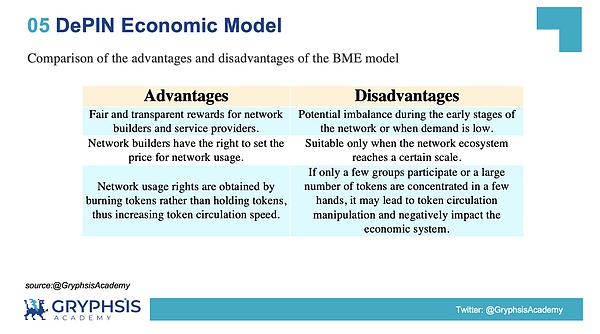

5.1 BME -Modell

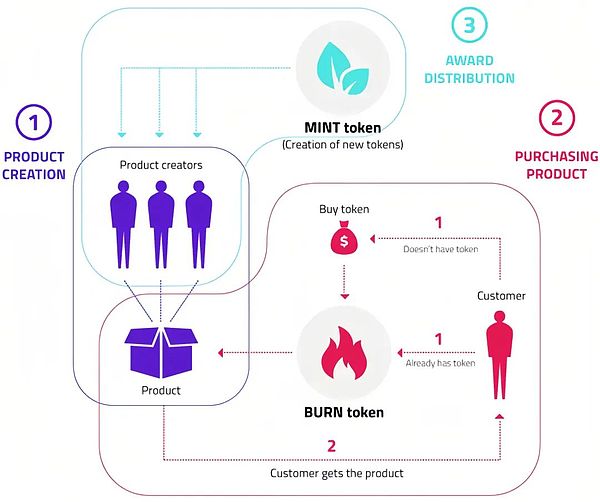

Bevor wir das Wirtschaftsmodell untersuchen, werden wir das BME -Modell kurz sortieren, da die meisten Wirtschaftsmodelle von Depine mit dem BME -Modell zusammenhängen.

BME (Burn-and-Mint-Äquivalent, Brandmünzenbilanzmodell) wird verwendet, um das Angebot und die Nachfrage von Token zu verwalten. Neue Token.

Wenn das neu besetzte Token die Verbrennungsmenge überschreitet, wird die Gesamtversorgung zu einem Preisabfall erhöht.Die steigenden Token-Preise werden mehr Angebotsbenutzer anziehen und einen tugendhaften Zyklus bilden.

Angebot & gt; Demand = & gt;

Angebot & lt; Demand = & gt;

Wir können die Fisher -Gleichung verwenden, um das BME -Modell weiter auszuarbeiten.Die Fisher -Gleichung ist ein Wirtschaftsmodell, das die Beziehung zwischen Geldversorgung, Währungszirkulationsgeschwindigkeit, Preisniveau und Transaktionsmenge in seiner spezifischen Form beschreibt:

Mv = pt

-

M = Geldversorgung

-

V = Währungszirkulationsgeschwindigkeit

-

P = Preisstufe

-

T = Anzahl der Transaktionen

Wenn die Token -Zirkulationsgeschwindigkeit V steigt, kann der Gleichgewicht der Gleichung nur durch Reduzieren der Token -Kreislauf (m) durch den Verbrennungsmechanismus aufrechterhalten werden.Mit zunehmender Netzwerknutzung beschleunigt auch die Verbrennungsmenge.Wenn die Inflationsrate und die Verbrennungsrate ein dynamisches Gleichgewicht erreichen können, kann das BME -Modell einen stabilen Gleichgewichtszustand aufrechterhalten.

Quelle: @medium

Einkäufe im wirklichen Leben als spezifische Beispiele zur Veranschaulichung dieses Prozesses.Zuerst wird der Hersteller die Ware herstellen, und dann wird der Verbraucher sie kaufen.

Während des Kaufprozesses übergeben Sie das Geld nicht an den Hersteller, sondern verbrennen den angegebenen Betrag als öffentlichen Gutschein, damit Sie die von Ihnen gekauften Waren erhalten.Gleichzeitig wird die Vereinbarungsplattform von Zeit zu Zeit neue Währungen unterstellen.Darüber hinaus wird dieses Geld transparent und fair an verschiedene Mitwirkende verteilt, die für die Lieferkettenverbindungen wie Produktion, Vertrieb und Umsatz verantwortlich sind.

5.2 Vergleich von Vor- und Nachteilen des BME -Modells

Quelle: @Gryphsisacademy

5.3 Stufe zur Entwicklung des Wirtschaftsmodells

Mit einem einfachen Verständnis des BME -Modells können wir die gemeinsamen Wirtschaftsmodelle der Depin -Spur klarer verstehen.

Insgesamt ist das Depin -Wirtschaftsmodell ungefähr in die folgenden drei Stufen unterteilt:

Phase 1: Kaltstartzeit und Netzwerkkonstruktionsphase

-

Dies ist die Anfangsphase des Depin -Projekts, der sich auf den Aufbau eines physischen Infrastrukturnetzwerks konzentriert

-

Durch Token -Incentive -Mechanismen können Einzelpersonen und Unternehmen Software- und Hardware -Ressourcen (wie Rechenleistung, Speicherplatz, Bandbreite usw.) zur Förderung der Netzwerkbereitstellung und -ausdehnung beitragen, und

-

Projekte sind normalerweise auf Kernteams angewiesen, um Knoten und Promotion -Netzwerke in zentralerer Weise zu entwickeln, bis sie eine bestimmte kritische Skala erreichen.

-

Tokens werden hauptsächlich verwendet, um Mitwirkende zu belohnen, um Hardwareressourcen bereitzustellen, anstatt für die Netzwerknutzung zu bezahlen

Phase 2: Die Netzwerkentwicklungsphase und die Werterfassungsphase

-

Sobald das Netzwerk eine kritische Skala erreicht hat, wendet sich das Projekt nach und nach zu einem dezentralen Community Governance -Modell um

-

Das Netzwerk hat begonnen, Endbenutzer anzuziehen.

-

Projekte erfassen den wirtschaftlichen Wert, der im Netzwerk durch Tokenisierung erzeugt wird, und zuordnen ihn den Mitwirkenden und Teilnehmern zu

-

Token -Wirtschaftsmodell verwendet normalerweise das BME -Modell, um das Angebot und die reale Nachfrage auszugleichen, um Inflation oder Deflation zu vermeiden.

Stufe 3: Reife- und Wertmaximierungsphase

-

Das Netzwerk verfügt über eine große Anzahl aktiver Benutzer und Mitwirkender, die einen tugendhaften Zyklus bilden

-

Das Token-Wirtschaftsmodell konzentriert sich mehr auf die Erstellung der langfristigen Wertschöpfung und verbessert den Wert von Token durch sorgfältig gestaltete Deflationsmechanismen.

-

Projekte können neue Token -Modelle einführen, um das Token -Angebot zu optimieren und positive externe Effekte in bilateralen Märkten

-

Die Autonomie der Community wird zum dominierenden Modell der Netzwerkregierungsführung

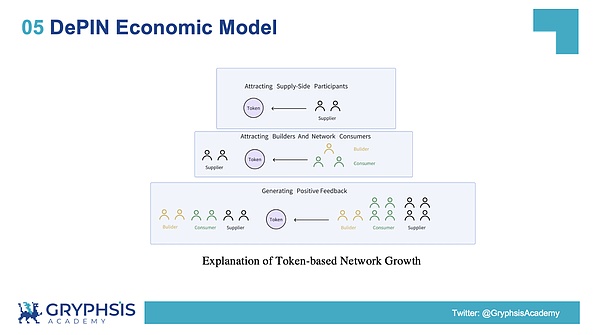

Ein gutes Wirtschaftsmodell wird einen wirtschaftlichen Schwungrad -Effekt auf das Depin -Projekt haben.Da das Depin-Projekt einen Token-Incentive-Mechanismus einsetzt, wird es während der kalten Startperiode des Projekts viel Aufmerksamkeit auf sich ziehen, sodass es mit Hilfe des Schwungrad-Effekts eine schnelle Expansion der Skala erzielen kann.

Der Token -Incentive -Mechanismus ist der Schlüssel zum schnellen Wachstum von Depinprojekten.Das Projekt muss zunächst geeignete Belohnungsstandards für die Skalierbarkeitsentwicklung der physikalischen Infrastruktur basierend auf der Art der physikalischen Infrastruktur formulieren.Um beispielsweise den Abdeckungsbereich des Netzwerks zu erweitern, belohnt Helium in Bereichen mit geringerer Netzabdeckungsdichte höher als in Bereichen mit höherer Dichte.

Wie in der folgenden Abbildung gezeigt, werden die Anleger in den frühen Phasen des Projekts echtes Geld in das Projekt investieren, so dass das Token einen anfänglichen wirtschaftlichen Wert hat, um die Token -Belohnung zu erhalten, wird die Angebotsseite aktiv am Projekt teilnehmen. Bauarbeiten und während das Netzwerk beginnt, die Skala und seinen niedrigen Preis im Vergleich zu Cepin zu entwickeln, haben immer anspruchsvollere Ziele begonnen, die Dienste von Depin -Projekten zu übernehmen, was den gesamten Netzwerkprotokoll einbringt und einen guten Weg vom Angebot aus dem Angebot darstellt Ende bis zum Nachfrageende.

Da die Nachfrage auf der Nachfrageseite steigt, steigt der Preis für Token durch Zerstörung oder Rückkauf (BME -Modell), was zusätzliche Anreize für die Angebotsseite bietet, das Netzwerk weiter zu erweitern, da dies bedeutet, dass der Wert der Token, die sie erhalten Damit erhöht.

Während das Netzwerk weiter expandiert, steigt das Interesse der Anleger an dem Projekt allmählich und sie beginnt, finanzielle Unterstützung für die IT zu bieten.

Wenn es sich bei dem Projekt Open Source handelt oder die Mitarbeiter/Benutzerdaten für die Öffentlichkeit zugänglich sind, können Entwickler DApps basierend auf diesen Daten erstellen, um zusätzlichen Wert innerhalb des Ökosystems zu schaffen, wodurch mehr Benutzer und Mitwirkende anziehen.

Quelle: @IOTEX

6. Aktueller Status der Depinspur

Die derzeitige Popularität von Depinprojekten ist hauptsächlich aufSolanaNetzwerk und „Depin x ai„Dieser Track, wie aus dem Google -Index hervorgeht, haben in der Netzwerkinfrastruktur Depin und Solana die stärkste Korrelation, und die Bereiche mit hoher Aufmerksamkeit konzentrieren Teilnahme am Depin -Projekt stammt noch aus Asien.

Quelle: @google Trendens

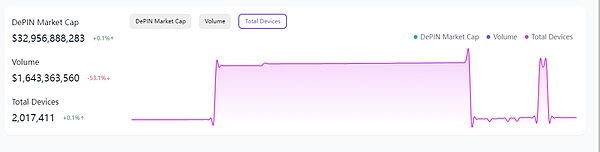

Der Gesamtmarktwert der gesamten Depin -Spur ist “$ 32b„Im Vergleich zu traditionellen CEPIN -Projekten, wie der Marktwert von China Mobile“ ist „$ 210b„, AT & amp; t (der größte Betreiber der USA) Marktwert ist“$ 130b”, Es gibt immer noch viel Raum für Wachstum, wenn die gesamte Depin -Spur aus der Perspektive des Marktwerts analysiert wird.

Quelle: @depinscan

Gleichzeitig ist aus der Änderungskurve der Gesamtzahl der Geräte in der Depinstrecke ersichtlich Münzpreis.

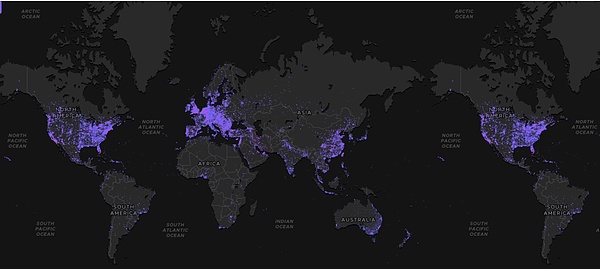

Wie in der folgenden Abbildung gezeigt, ist die globale Verteilungskarte aus der Abbildung dargestellt.Diese Regionen sind relativ wirtschaftlich entwickelt, da Benutzer im Depin-Netzwerk Knoten werden möchten, sie Software- und Hardware-Geräte bereitstellen müssen, und diese Geräte müssen für Geld für High-End-Verbraucher gekauft werden. Der Preis beträgt 2.000 US -Dollar, was für Benutzer in wirtschaftlich unterentwickelten Gebieten erhebliche Gebühr darstellt.

Da der Token-Belohnungsmechanismus des Depin-Projekts dem Prinzip der „mehr Beiträge, desto mehr Gewinne“ folgt, müssen sie für die Projektpartei mehr Ressourcen und höhere Geräte einbringen, wenn sie mehr Token-Belohnungen erhalten möchten. Natürlich ist es eine gute Sache, aber für Benutzer erhöht dies zweifellos den Schwellenwert für die Teilnahme.Ein gutes Depin-Projekt ist rückwärtskompatibel und inklusive Schwelle für die Teilnahme wird nicht besonders hoch sein. .

Nach der globalen Ausrüstungskarte zu beurteilen, dass es noch viele Bereiche entwickelt hat, sind wir der Ansicht, dass durch kontinuierliche technologische Innovation und Markterweiterung erwartet wird, dass die Depin -Spur globales Wachstum erzielt, jede Ecke berührt und Menschen auf der ganzen Welt verbindet fördern gemeinsam den technologischen Fortschritt und die soziale Entwicklung.

Quelle: @depinscan

7. Grundlegende Schritte für die Depin -Projektanalyse

Nach meiner kurzen Überprüfung des Depin -Tracks fasste der Autor die grundlegenden Schritte zur Analyse eines Depinprojekts zusammen.

Am wichtigsten ist, dass das operative Modell des Depin -Projekts als Sharing Economy in Web2 analysiert wird.

8. io.net

8.1 Projekt Grundinformationen

Projekteinführung

IO.net ist ein dezentrales Computernetzwerk, das die Entwicklung, Ausführung und Skalierung von Anwendungen für maschinelles Lernen auf der Solana -Blockchain unterstützt.Ihre Vision ist es, „eine Million GPUs zusammen zu gruppieren, um den größten GPUs der Welt zu bilden.

Teamhintergrund

-

Gründer und CEO: Ahmed Shaidid, der vor der Gründung von IO.NET in quantitativen Finanz- und Finanztechnik arbeitete und auch Freiwillige bei der Ethereum Foundation war.

-

Chief Marketing Officer und Chief Strategy Officer: Garrison Yang, Yang Xudong.Zuvor war er Vizepräsident für Strategie und Wachstum bei Avalanche und Alumnus der University of California in Santa Barbara.

Es ist ersichtlich, dass der technische Hintergrund des Projekts relativ solide ist und viele Gründer Kryptoerfahrung haben.

Erzählung: AI, Depin, Solana -Ökologie.

Finanzierungssituation

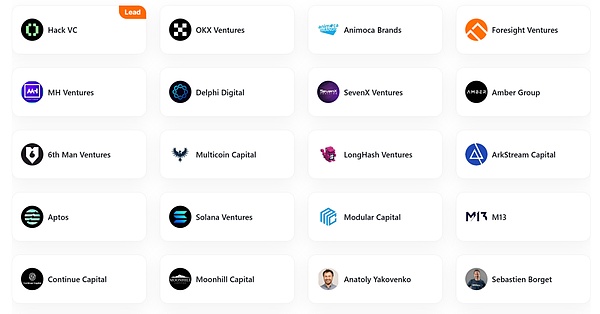

Quelle: @rootDatalabs

Quelle: @rootDatalabs

IO.NET erhielt eine Finanzierung von 30 Millionen US-Dollar am 5. März 2024 mit einer Bewertung von 1 Milliarde US-Dollar. Kapital, die teilnehmenden Investoren sind nicht nur in der Welt. und unterstützt von Top Capital seit seiner Geburt.

8.2 Produktarchitektur

Die Produkte von IO.net sind hauptsächlich in die folgenden Hauptteile unterteilt:

-

IO Cloud: Bereitstellen und Verwalten von On-Demand-GPU-Clustern, die Schnittstellen für die Verwaltung von Stromausrüstungen für Demand-Seiten-Benutzer berechnen.

-

IO Worker: Bietet eine umfassende und benutzerfreundliche Schnittstelle, die die GPU-Knotenoperationen der Benutzer effektiv über intuitive Webanwendungen verwaltet. Dies ist eine Computer-Geräteverwaltungsschnittstelle für Versorgungseiten für Benutzer.

-

IO Explorer: Bietet Benutzern ein Fenster, um die interne Funktionen des Netzwerks zu verstehen und umfassende Statistiken und eine Vogelperspektive aller Aspekte der GPU-Cloud zu bieten.Genau wie Solcan- oder Blockchain -Browser bieten Sichtbarkeit für Blockchain -Transaktionen.

-

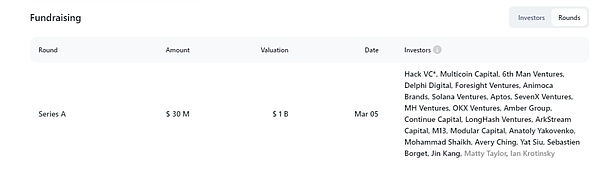

BC8.AI: Ist ein erweiterter KI-gesteuerter Bildgenerator, der tiefe neuronale Netzwerke verwendet, um hoch detaillierte und genaue Bilder basierend auf Textbeschreibungen oder Saatgutbildern zu erstellen.Dies ist eine AI -Anwendung auf IO.NET.

Wie unten gezeigt ist ein Katzenbild im Van Gogh-Stil, das auf BC8.AI erzeugt wurde.

Quelle: @Inet

Produktmerkmale und Vorteile

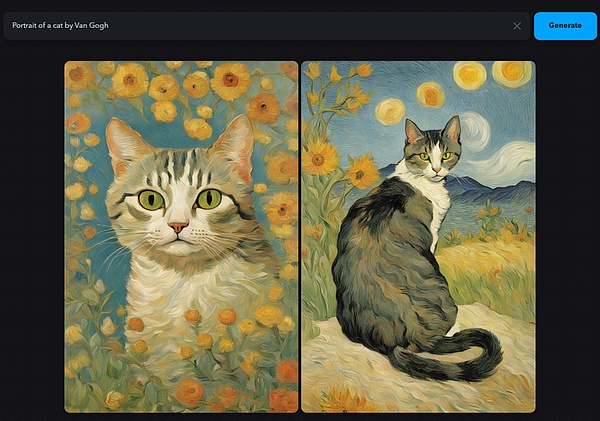

Im Vergleich zu den herkömmlichen Cloud -Service -Anbietern Google Cloud und AWS hat IO.net die folgenden Funktionen und Vorteile:

-

Es gibt viele GPUs und hohe Rechenleistung;

-

Billig und kostengünstig;

-

Antwort auf Überprüfung-Verwenden Sie schnell modernste GPUs wie den A100 H100 ohne Prüfung.

-

Kartellrecht;

-

Hohes Maß an Benutzeranpassung.

Vergleichen wir im Detail mit AWS als Beispiel:

Barrierefreiheit bezieht sich auf die Bequemlichkeit von Benutzern, die auf Rechenleistung zugreifen. Erhalten Sie schnell und bequeme Netzwerk -Computer -Stromlizenzen.

Der Grad der Anpassung bezieht sich auf den Grad der Anpassung des Rechenleistungskuschus durch Benutzer. NET Außerdem können Sie zusätzlich zu den Optionen die oben genannte Optionen auswählen, sondern auch die Bandbreitengeschwindigkeit, der Clustertyp, die Datenverschlüsselungsmethode, die Abrechnungsmethode usw. auswählen.

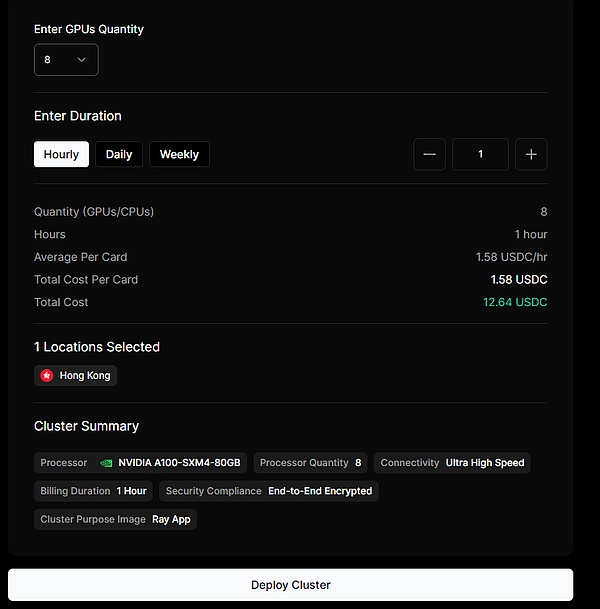

Quelle: @Inet

Wie in der obigen Abbildung gezeigt, wählt der Benutzer die NVIDIA A100-SXM4-80 GB Modell GPU, Hongkong Server, die Ultra-High-Speed-Bandbreite, die stündliche Abrechnungsmethode, die End-to-End-Verschlüsselung und die Verschlüsselungsmethode, der Preis, der Preis, der Preis, der Preis, der Preis, der Preis, der Preis auswählt Single GPU ist$ 1,58Von hier aus ist es zu erkennen, dass die Benutzeranpassung der Benutzer -Anpassung von IO.NET sehr hoch ist, und es gibt viele Optionen für die Auswahl der Benutzer, wobei die Erfahrung des Benutzers an erster Stelle steht, und dies ist auch eine Erweiterung für das Depin -Projekt. Die Art und Weise, die gesunde Entwicklung des Netzwerks auf der Nachfrageseite zu fördern.

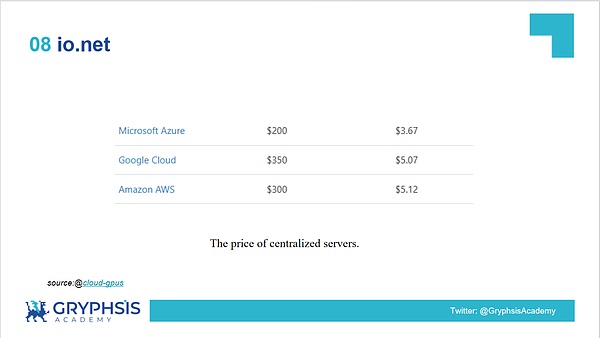

Die folgende Abbildung zeigt den Preis der NVIDIA A100-SXM4-80 GB Modell GPU herkömmlicher Cloud-Service-Anbieter.Halb billigerDies ist für Benutzer sehr attraktiv.

8.3 Gesamtnetzwerksituation

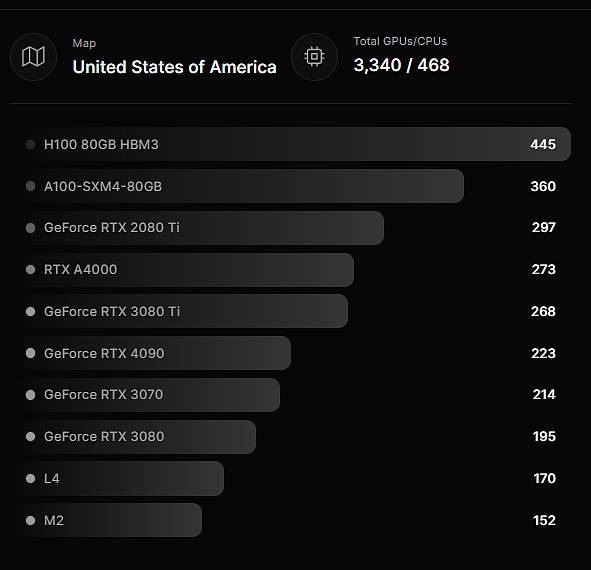

Wir können IO Explorer verwenden, um die Rechenleistungsituation des gesamten Netzwerks umfassend zu betrachten, einschließlich der Anzahl der Geräte, verfügbaren Servicebereichen, Rechenleistungspreisen usw.

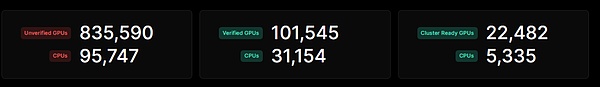

Status der Computerausrüstung

Derzeit hat IO.net insgesamt 101.545 verifizierte GPUs und 31.154 verifizierte CPUs.IO.NET überprüft, ob das Rechenleistung Gerät alle 6 Stunden online ist, um die Stabilität des Netzwerks von IO.NET sicherzustellen.

Quelle: @Inet

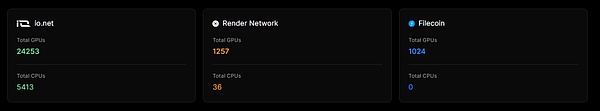

Das zweite Bild zeigt die aktuellen Rechenleistungsgeräte, die von POS nachgewiesen wurden und leicht bereitgestellt werden können. IO.NET gibt es viele, und IO.NET integriert auch Render -Netzwerk- und Filecoin -Computer -Leistungsgeräte.

Quelle: @Inet

Ein weiteres Merkmal von IO.NETs Computer-Stromausrüstung ist, dass sie eine große Anzahl von High-End-Rechenleisten aufweist. US sanctions and AI explosion , high-end graphics cards have become very precious computing power assets.

In IO.NET, unabhängig davon, ob Sie US-Bürger sind oder nicht, können Sie die von dieser Versorgungsseite bereitgestellten High-End-Computer-Stromausrüstung ohne Auditing verwenden. Deshalb haben wir sagen, dass IO.NET die Vorteile von Kartellvertret hat.

Quelle: @Inet

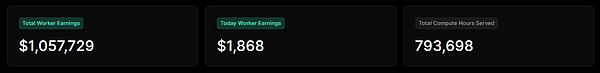

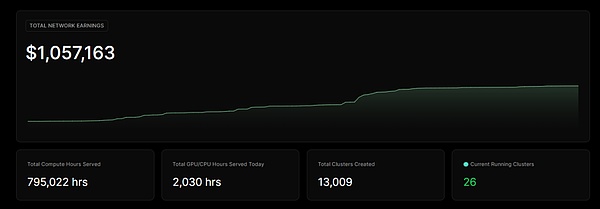

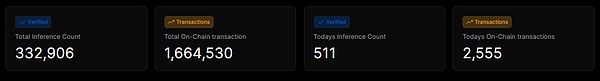

Geschäftsumsatzstatus

Aus dem Revenue Board von IO.NET ist zu erkennen, dass IO.NET jeden Tag stabile Renditen erzielt und die Gesamtzahl der Rendite von einer Million US -Dollar erreicht hat. Die Versorgungsseite und das gesamte Projekt, das es allmählich über die kalte Startperiode überschritten hat und begonnen hat, sich in Richtung der Entwicklungszeit des Internets zu bewegen.

Quelle: @Inet

Quelle: @Inet

Quelle: @Inet

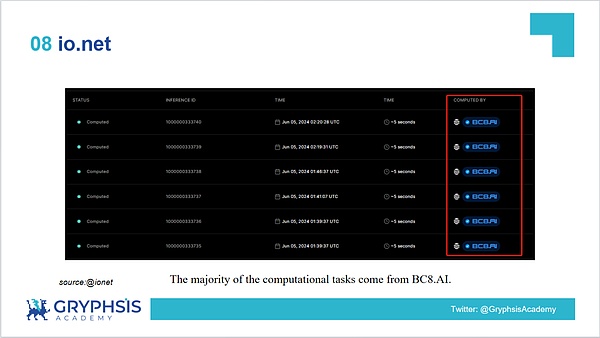

Von der Versorgungsseite von io.net

-

Die Gültigkeit von Netzwerkknoten wurde verifiziert

-

Die Rechenleistung Geräte sind online und ausreichend stabil und ausreichend

-

Eine bestimmte Anzahl von High-End-Rechenleistung Geräten kann einen Marktnachfrage erfüllen

Aber von der Nachfrageseite

-

Es gibt immer noch viele Geräte im Leerlaufzustand

-

Die meisten Rechenleistung Aufgaben erfordern von bc8.ai

-

Die Anforderungen an das Unternehmen und die persönlichen Ziele wurden noch nicht angeregt

8.4 Wirtschaftsmodell

Die native Token von IO.NET sind IO -US -Dollar mit einem festen Gesamtbetrag von 800 Millionen und einem anfänglichen Angebot von 500 Millionen.

$ Io nimmt einen Deflationsmechanismus an: Die vom Netzwerk generierten Einnahmen werden zum Kauf und Zerstören von $ IO verwendet, und die Höhe des Token -Verbrennens wird entsprechend dem Preis von $ IO angepasst.

Token Empowerment

-

Zahlungsbedeutung: Eine Bearbeitungsgebühr von 2% ist erforderlich, um USDC -Zahlungen an Benutzer und Lieferanten zu zahlen, und es gibt keine Gebühren für Zahlungen an $ IO.

-

Einlagen: Mindestens 100 $ IO -Token können verpfändet werden, damit Knoten aus dem Netzwerk $ io kostenlose Belohnungen erhalten.

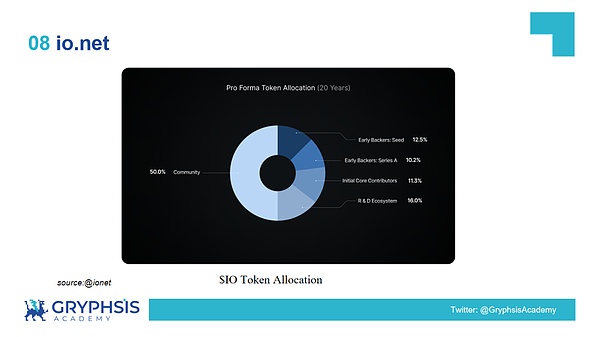

Token -Allokationsverhältnis

Wie aus der Allokationsskarte hervorgeht, berücksichtigen die Projektgemeinschaftsmitglieder die Hälfte der Token, was zeigt, dass das Projekt die Entwicklung des Projekts durch Anreiz der Community -Mitglieder fördern soll.Das F & E -Ökosystem macht 16%aus und stellt sicher, dass die Technologie und die Produktentwicklung des Projekts kontinuierlich unterstützt werden können.

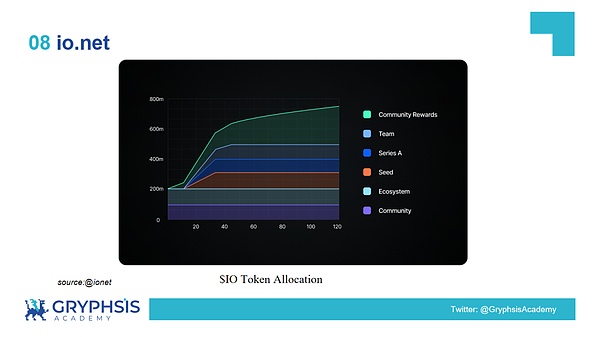

Aus dem Token -Release -Diagramm ist der $ IO -Token Schritt für Schritt linear veröffentlicht. Preisschwankungen.Gleichzeitig kann der Belohnungsmechanismus von $ IO-Token auch langfristige Inhaber und Stakeholder anregen und die Projektstabilität und die Stickinität der Benutzer verbessern.

Insgesamt ist IO.net Token Economics eine gut gestaltete Token-Lösung.Aus dem Token-Allokationsverhältnis ist es zu erkennen, dass die Zuweisung der Hälfte der Token für die Gemeinschaft den Schwerpunkt des Projekts auf gemeindenahe und dezentrale Governance zeigt, was die langfristige Entwicklung des Projekts und die Einrichtung von Glaubwürdigkeit unterstützen wird.

In der dritten Stufe der drei Phasen der wirtschaftlichen Entwicklung der Depin wurde „Autonomie der Gemeinschaft zum dominierenden Modell der Netzwerkregierung“ ausgearbeitet, und IO.net hat eine gute Grundlage für die zukünftige Community -Autonomie geschaffen.Gleichzeitig haben der allmähliche Freisetzungsmechanismus und der Zerstörungsmechanismus von $ IO -Token auch den Verkaufsdruck effektiv verteilt und das Risiko von Preisschwankungen reduziert.

Daraus können wir erkennen, dass die verschiedenen Mechanismen von IO.NET veranschaulichen, dass es sich um ein geplantes langfristiges Entwicklungsprojekt handelt.

8.5 Projektbeteiligungsmethoden

Derzeit ist die „Zündbelohnung“ von IO.NET in Staffel 3 mit einer Dauer vom 1. Juni bis zum 30. Juni eingetroffen. Die Hauptmethode zur Teilnahme besteht darin, Ihre Computerleistung Geräte in das Main -Netzwerk von Rechenleistung zu integrieren, um am Bergbau teilzunehmen. .Die Bergbaubelohnung von $ IO -Token hängt mit verschiedenen Faktoren wie der Rechenleistung des Geräts, der Netzwerkbandbreite und der Geschwindigkeit zusammen.

In der „Zündbelohnung“ in Staffel 1 lautet der Startschwellenwert für Benutzerausrüstung, um sich mit dem Netz zu verbinden, „GeForce RTX 1080 TI“, das auch das widerspiegelt, was wir im vorherigen Artikel gesagt haben – und Low -End -Geräte die Möglichkeit zur Teilnahme geben, das entspricht dem Block des Geistes der Kette „Fairness, Gerechtigkeit und Transparenz“.Dann lautet die Startschwelle für Staffel 2 und Staffel 3 „Zündprämien“ „GeForce RTX 3050“.

Der Grund dafür ist, dass aus Sicht des Projekts, wenn sich das Projekt zu einer bestimmten Phase entwickelt, niedrige Rechenleistung Geräte weniger zum Gesamtnetzwerk beiträgt, und bessere und stärkere Rechenleistung Geräte können die Netzwerkstabilität besser aufrechterhalten Benutzer, die meisten Benutzer benötigen High-End-Computer-Stromausrüstung mehr.

Mit der guten Entwicklung des Projekts ist die Erhöhung des Schwellenwerts für die Teilnahme die richtige Route.

8..6 Projektzusammenfassung und Aussicht

IO.NET hat in der kalten Startperiode des Projekts und der Netzwerkkonstruktion eine gute Leistung erbracht.

Das Hauptziel des nächsten Schritts des Projekts ist es, das Netzwerk -Ökosystem weiter zu erweitern und das inkrementelle Wachstum der Netzwerknachfrage zu verbessern. Team der Projektparty.

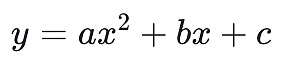

In der Tat enthält das, was wir normalerweise als AI -Algorithmusmodellentwicklung bezeichnen, hauptsächlich zwei Teile, ein Training (Zug) und der andere ist Inferenz (Inferenz).Wir verwenden ein einfaches Beispiel, um diese beiden Konzepte zu veranschaulichen, und es gibt eine quadratische Gleichung:

Der Prozess der Lösung von unbekannten Koeffizienten (A, B, C) unter Verwendung von (x, y) -Datenpaaren (Trainingssätze) ist der Trainingsprozess von AI -Algorithmen; Der durch x gegebene Prozess der Lösung von y ist der Inferenzprozess von AI -Algorithmen.

Aus diesem Berechnungsprozess können wir deutlich erkennen, dass die Berechnung des Schulungsprozesses viel größer ist als der Inferenzprozess. Geld.Nehmen Sie den GPT-3 175B als Beispiel, Tausende von NVIDIA V100 GPUs wurden für das Training verwendet, was ungefähr einige Monate dauerte und die Schulungskosten von zehn Millionen Dollar hatte.

Es ist schwierig, ein großes Modelltraining auf einer dezentralen Computing-Plattform durchzuführen, da das Modelltraining über die Übertragung und Übertragung zwischen groß angelegten Daten und der dezentralen Computerplattform ist, die es schwierig ist, die Netzwerkbandbreite zu erfüllen, und die dezentrale Computerplattform ist schwer zu erfüllen. dieses Bedürfnis.Der Grund, warum Nvidia der König der KI-Branche ist, ist, dass zusätzlich zu den High-End-Computerchips und der zugrunde liegenden AI Computing Acceleration Library (CUDNN) auch seine einzigartige Kommunikationsbrücke „NVLink“ beschleunigt wird Der Modelltraining.

In der KI -Branche erfordert die Schulung großer Modelle nicht nur eine große Menge an Rechenressourcen, sondern umfasst auch die Erfassung, Verarbeitung und Umwandlung von Daten.Diese Prozesse erfordern häufig eine groß angelegte Infrastruktur und zentralisierte Datenverarbeitungsfunktionen.Aus diesem Grund können wir feststellen, dass die KI-Branche im Wesentlichen eine großflächige und zentralisierte Branche ist, die auf starken Technologieplattformen und Datenverarbeitungsfunktionen zur Förderung von Innovation und Entwicklung beruht.

Daher eignen sich dezentrale Computerplattformen wie IO.NET am besten für die Inferenz von AI-Algorithmus. Leistung.

9. Aethir

9.1 Projekthintergrund

Künstliche Intelligenz wird als die wichtigsten Technologien angesehen, die Menschen je gesehen haben, und mit dem Aufkommen allgemeiner künstlicher Intelligenz (AGI) werden Lebensstile Veränderungen erdschütteln.Die KI -Vermögenslücke zwischen GPU -Rich und GPU -Armen wird jedoch von einigen Unternehmen geleitet, die die Entwicklung der AI -Technologie leiten.Durch das verteilte physische Infrastrukturnetz (Depin) strebt Aethir darauf an, die Verfügbarkeit von On-Demand-Computerressourcen zu erhöhen und so die Verteilung der Ergebnisse der AI-Entwicklung in Einklang zu bringen.

Aethir ist ein innovatives Netzwerk für verteilte Cloud Computing Infrastructure, das speziell für die hohe Nachfrage nach On-Demand-Cloud-Computing-Ressourcen in den Bereichen künstliche Intelligenz (KI), Gaming und virtuelles Computing konzipiert wurde.Seine Kernphilosophie ist es, ein einzelnes globales Netzwerk zu bilden, indem GPU-Chips aus der Enterprise-Klasse aus der ganzen Welt aggregiert werden, wodurch das Angebot an On-Demand-Cloud-Computing-Ressourcen erheblich erhöht wird.

Das Hauptziel von Aethir ist es, den aktuellen Mangel an Rechenressourcen für die KI- und Cloud -Computersektoren zu lösen.Mit der Entwicklung künstlicher Intelligenz und der Popularisierung von Cloud-Spielen nimmt die Nachfrage nach Ressourcen für Hochleistungs-Computer zu.Kleine und mittelgroße Unternehmen und Startups haben jedoch häufig Schwierigkeiten, ausreichende Rechenleistung zu erhalten, da einige große Unternehmen die meisten GPU-Ressourcen monopolisieren.Durch sein verteiltes Netzwerk bietet Aethir eine praktikable Lösung, die Ressourcenbesitzern (wie Rechenzentren, Technologieunternehmen, Telekommunikationsunternehmen, Top -Game -Studios und Kryptowährungsminenunternehmen) dabei unterstützen kann, dass sie ihre Unterbrechung optimal nutzen können. mit effizienten und kostengünstigen Rechenressourcen.

Vorteile des verteilten Cloud Computing

-

Computerressourcen auf Unternehmensebene:Aethir aggregiert hochwertige GPU-Ressourcen wie die H100-Chips von NVIDIA aus verschiedenen Unternehmen und Rechenzentren, um eine hohe Qualität und Zuverlässigkeit von Rechenressourcen zu gewährleisten.

-

Niedrige Latenz:Das Netzwerkdesign von Aethir kann Echtzeit-Rendering- und KI-Inferenzanwendungen mit geringem Latenz unterstützen, was bei der aktuellen zentralisierten Cloud-Computing-Infrastruktur schwer zu erreichen ist.Insbesondere in der Welt des Cloud -Spielens ist eine geringe Latenz von entscheidender Bedeutung, um ein nahtloses Spielerlebnis zu bieten.

-

Schnell erweitern:Dank des verteilten Modells ist Aethir in der Lage, sein Netzwerk schneller zu skalieren, um die schnell wachsende Marktnachfrage nach KI- und Cloud -Spielen zu decken.Im Vergleich zu herkömmlichen zentralisierten Modellen können verteilte Netzwerke das Angebot an Rechenressourcen flexibler erhöhen.

-

Überlegene Einheitswirtschaft:Das verteilte Netzwerk von Aethir reduziert die hohen Betriebskosten herkömmlicher Cloud -Computing -Anbieter und kann Rechenressourcen zu einem niedrigeren Preis bereitstellen.Dies ist besonders wichtig für kleine und mittelgroße Unternehmen und Startups.

-

Dezentraler Besitz:Aethir stellt sicher, dass Ressourcenbesitzer immer die Kontrolle über ihre Ressourcen behalten, und Ressourcenanbieter können ihre Ressourcenauslastung flexibel entsprechend ihren Anforderungen anpassen und gleichzeitig entsprechende Vorteile erhalten.

Durch diese Kernstärken führt Aethir nicht nur technologisch, sondern auch wirtschaftlich und sozial.Es macht das Angebot an Computerressourcen durch verteilte physische Infrastrukturnetzwerke (Depin) fairer und fördert die Popularisierung und Innovation der KI -Technologie.Dieses innovative Modell verändert nicht nur die Art und Weise, wie die Computerressourcen geliefert werden, sondern bietet auch neue Möglichkeiten für die zukünftige Entwicklung von KI und Cloud Computing.

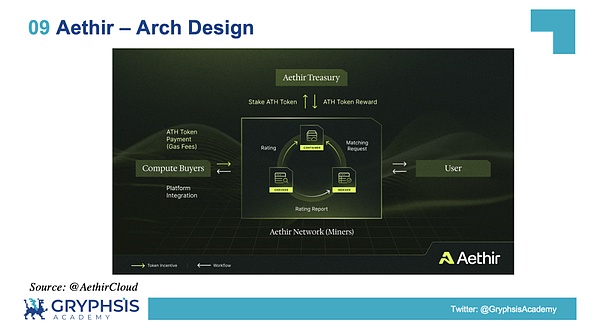

9.2 Technische Architektur

Die technische Architektur von Aethir besteht aus mehreren Kernrollen und Komponenten, um sicherzustellen, dass sein verteiltes Cloud -Computing -Netzwerk effizient und sicher arbeiten kann.Hier finden Sie eine detaillierte Beschreibung jeder Schlüsselrolle und -komponente:

Kernrollen und Komponenten

Knotenoperatoren:

-

Knotenbetreiber bieten tatsächliche Rechenressourcen an und verbinden ihre eigenen GPU -Ressourcen zur Verwendung mit dem Aethir -Netzwerk.

-

Knotenbetreiber müssen zuerst ihre Rechenressourcen registrieren und dann die Bewertung und Bestätigung des Aethir -Netzwerks unterziehen, bevor sie mit der Bereitstellung von Diensten beginnen können.

Aethir -Netzwerk

Behälter

-

Bei Containern werden Computeraufgaben ausgeführt, um ein sofort reaktionsschnelles Cloud -Computing -Erlebnis zu gewährleisten.

-

Auswahl: KI -Kunden wählen Container basierend auf Leistungsanforderungen aus, und Gaming -Kunden wählen Container basierend auf Servicequalität und -kosten aus.

-

Einlagen: Neue Knotenbetreiber müssen $ ath Tokens verpflichten, bevor sie Ressourcen bereitstellen.Wenn die Qualitätskontrollstandards verletzt oder Netzwerkdienste unterbrochen werden, werden die zugesagten Token unterbrochen.

-

Belohnung: Der Container erhält auf zwei Arten Belohnungen: Eine ist die Belohnung für die Aufrechterhaltung eines hohen Bereitschaftszustands (POC), und der andere ist die Service -Belohnung für die tatsächliche Verwendung von Rechenressourcen (POD- und Service -Gebühren).

Dame

-

Die Hauptverantwortung des Inspektors besteht darin, die Integrität und Leistung von Containern im Netzwerk zu gewährleisten und kritische Tests in Registrierung, Standby und Rendering -Zuständen durchzuführen.

-

Inspektionsmethode: einschließlich direkter Lektüre von Daten und Simulationstests in Container.

Indexer

-

Der Indexer entspricht dem richtigen Container entsprechend den Bedürfnissen und stellt eine schnelle und qualitativ hochwertige Servicebereitstellung sicher.

-

Wählen Sie: Wählen Sie zufällig den Indexer aus, um die Dezentralisierung aufrechtzuerhalten und die Signallatenz zu verringern.

-

Übereinstimmende Kriterien: Wählen Sie Container basierend auf Servicekosten, Erfahrungqualität und Netzwerkbewertungsindex aus.

Endbenutzer:

Der Endbenutzer ist ein Verbraucher von Aethir Network Computing Resources, unabhängig davon, ob er für KI -Schulungen und Argumentation oder Spiele verwendet wird.Der Endbenutzer gibt eine Anforderung vor, und das Netzwerk entspricht den geeigneten Hochleistungsressourcen, um die Anforderungen zu erfüllen.

Schatzkammer:

Das Finanzministerium hält alle zugesagten $ ath -Token und zahlt alle $ ath -Belohnungen und -gebühren.

Siedlungsschicht:

Aethir verwendet die Blockchain -Technologie als Siedlungsschicht, um Transaktionen aufzuzeichnen, Skalierbarkeit und Effizienz zu unterstützen und $ ath für Anreize zu verwenden.Blockchain gewährleistet die Transparenz bei der Verfolgung des Ressourcenverbrauchs und ermöglicht nahezu echte Zeitzahlungen.

Für bestimmte Beziehungen finden Sie in der folgenden Tabelle:

Quelle: @Aethircloud

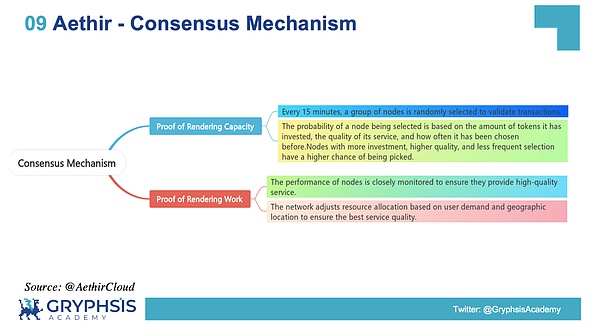

9.3 Konsensmechanismus

Das Aethir -Netzwerk arbeitet mit einzigartigen Mechanismen im Kern zwei Hauptnachweise:

Rendering -Kapazitätsnachweis

(Nachweis der Rendering -Kapazität):

-

Alle 15 Minuten wird ein zufälliger Satz von Knoten ausgewählt, um die Transaktion zu überprüfen.

-

Die Wahrscheinlichkeit, einen Knoten auszuwählen, basiert auf der Anzahl der von ihm investierten Token, der Servicequalität und der Häufigkeit der vorherigen Auswahl.Je mehr Investitionen, desto besser die Qualität und je weniger Male Sie zuvor ausgewählt wurden, desto größer wird die Möglichkeit, dass der Knoten ausgewählt wird.

Nachweis der Rendering -Arbeit:

-

Die Leistung des Knotens wird genau überwacht, um einen qualitativ hochwertigen Service zu gewährleisten.

-

Das Netzwerk passt die Ressourcenzuweisung entsprechend der Benutzeranforderungen und dem geografischen Standort an, um die beste Servicequalität zu gewährleisten.

Quelle: @Aethircloud

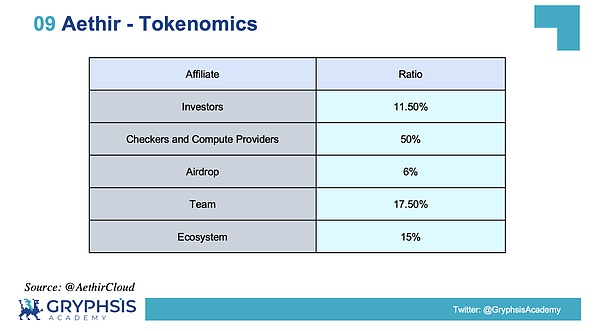

9.4 Token -Ökonomie -Modell

ATH -Token spielen eine Vielzahl von Rollen im Aethir -Ökosystem, einschließlich Transaktionsmedien, Governance -Tools, Anreize und Unterstützung bei der Plattformentwicklung.Spezifische Verwendungen umfassen:

-

Handelsinstrumente: ATH ist ein Standard -Handelsmedium innerhalb der Aethir -Plattform, der zum Kauf von Rechenleistung verwendet wird und Geschäftsmodelle wie AI -Anwendungen, Cloud -Computing und virtualisiertes Computing abdeckt.

-

Diversifizierte Anwendungen: ATH wird nicht nur für das aktuelle Unternehmen verwendet, sondern plant auch, weiterhin eine Rolle in den zukünftigen Fusionsabbau- und Integrationsmärkten zu spielen, wenn das Ökosystem wächst.

-

Governance und Teilnahme: Ath Token -Inhaber können an der dezentralen autonomen Organisation (DAO) von Aethir teilnehmen, um Plattformentscheidungen durch Vorschläge, Diskussionen und Stimmen zu beeinflussen.

-

Versprechen: Neue Knotenbetreiber müssen ATH -Token versprechen, um sicherzustellen, dass sie mit den Zielen der Plattform übereinstimmen und als Vorsichtsmaßnahme gegen potenzielles Fehlverhalten fungieren.

Spezifische Allokationsstrategie: Das Token des Aethir -Projekts ist $ ath und die Gesamtausgabe beträgt 42 Milliarden.Der größte Anteil wird an GPU -Anbieter wie Rechenzentren und einzelne Einzelhandelsinvestoren gegeben.Wie in der Abbildung unten gezeigt:

Quelle: @Aethircloud

Emissionen belohnen

Die Emissionsstrategien der Bergbaubelohnungen sollen die Teilnahme von Ressourcenanbietern und die Nachhaltigkeit langfristiger Belohnungen in Einklang bringen.Stellen Sie durch die Verfallfunktion der frühen Belohnung sicher, dass die Teilnehmer, die später beitreten, immer noch motiviert sind.

9.5 Wie man am Aethir -Bergbau teilnimmt

Die Aethir -Plattform nutzt den größten Teil des gesamten Token Supply (TTS) für Mining -Belohnungen, eine Zuweisung, die für die Stärkung des Ökosystems von entscheidender Bedeutung ist.Der Zweck dieser Allokationsmethode besteht darin, Knotenoperatoren zu unterstützen und sich an Containerstandards einzuhalten.Knotenoperatoren sind der Kern von Aethir und liefern die erforderliche Rechenleistung, während Container der Schlüssel zur Bereitstellung von Rechenressourcen sind.

Die Bergbaubelohnungen sind in zwei Formen unterteilt: Nachweis von Arbeit und Kapazitätsnachweis.Das Rendern von Arbeiten ermutigt die Knotenoperatoren, Computeraufgaben zu erledigen und sie speziell an Container zu verteilen.Der Nachweis der Kapazität besteht darin, die Computeranbieter zur Vorbereitung auf Dienstleistungen zu motivieren.Belohnungen werden in $ ath Tokens ausgegeben.Diese Belohnungen sind nicht nur Ausschüttungen, sondern auch Investitionen in die zukünftige Nachhaltigkeit der Aethir -Gemeinschaft.

10. Heurist

10.1 Projekthintergrund

Heurist ist ein Layer -2 -Netzwerk, das auf ZK Stack basiert und sich auf das Hosting und die Inferenz von KI -Modell konzentriert.Die Positionierung ähnelt der Web3 -Version von Huggingface und bietet Benutzern einen serverlosen Open -Source -AI -Modellzugriff.Diese Modelle werden in einem dezentralen Netzwerk von Computerressourcen gehostet.

Die Vision von Heurist besteht darin, die Blockchain -Technologie zu nutzen, um die KI zu dezentralisieren und damit Populär- und faire Innovationen in der Technologie zu erreichen.Das Ziel ist es, durch Blockchain -Technologie die Zugänglichkeit und unvoreingenommene Innovation der AI -Technologie zu gewährleisten und die Konvergenz und Entwicklung von KI und Kryptowährungen zu fördern.

Der Begriff Heurist stammt aus der Heuristik und bezieht sich auf den Prozess, durch den das menschliche Gehirn bei der Lösung komplexer Probleme schnell angemessene Schlussfolgerungen oder Lösungen erreicht.Der Name verkörpert die Vision von Heurist, die Hosting- und Inferenzprobleme des KI -Modells durch dezentrale Technologien schnell und effizient zu lösen.

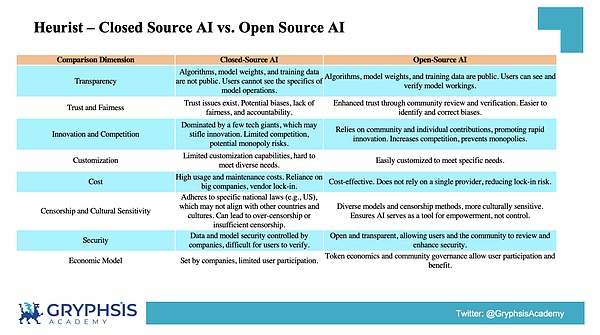

Probleme mit geschlossener Quelle KI

Die KI für geschlossene Quellen wird häufig gemäß dem US-amerikanischen Recht überprüft, dies kann jedoch nicht mit den Bedürfnissen anderer Länder und Kulturen übereinstimmen, was zu einer Über-Zensur- oder Unterausdünde führt.Dies beeinflusst nicht nur die Leistung des KI -Modells, sondern kann auch das Recht des Benutzers verletzen, sich frei auszudrücken.

Der Aufstieg der Open Source -AI

Open-Source-AI-Modelle übertreffen geschlossene Quellmodelle in vielen Bereichen, wie das stabile Diffusionsmodell (stabile Diffusion) OpenAIs Dall-E 2 in der Bildgenerierung übertrifft und billiger ist.Die Gewichte des Open-Source-Modells sind öffentlich und ermöglichen es Entwicklern und Künstlern, nach bestimmten Bedürfnissen zu optimieren.

Open Source KI ist auch ein Highlight.Open -Source -KI -Modelle bieten beispiellose Transparenz, und Benutzer können Schulungsdaten und Modellgewichte überprüfen und so das Vertrauen und die Sicherheit verbessern.

In der folgenden Abbildung ist ein detaillierter Vergleich zwischen Open Source AI und Closed Source AI dargestellt:

Quelle: @heurist_ai

10.2 Datenschutz

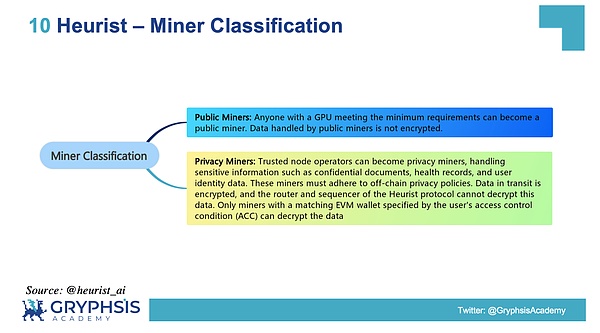

Beim Umgang mit KI -Modellinferenz integriert das Heurist -Projekt das LIT -Protokoll, um die Verschlüsselung von Daten während der Übertragung zu implementieren, einschließlich der Eingabe und Ausgabe von KI -Inferenz.Für Bergleute hat Heurist zwei Hauptkategorien, die in öffentliche Bergleute und Datenschutzbergarbeiter unterteilt sind:

-

Öffentliche Bergleute:Jeder mit einer GPU, die den Mindestanforderungen erfüllt, kann ein öffentlicher Bergmann werden, und die von solchen Bergleuten verarbeiteten Daten sind nicht verschlüsselt.

-

Datenschutzbergmann:Vertrauenswürdige Knotenbetreiber können zu Datenschutzbergarbeitern werden und sensible Informationen wie vertrauliche Dateien, medizinische Aufzeichnungen und Benutzeridentitätsdaten verarbeiten.Solche Bergleute müssen die Datenschutzrichtlinie außerhalb des Kettens einhalten.Die Daten werden während der Übertragung verschlüsselt, und der Router und der Sortier des Heurist -Protokolls können diese Daten nicht entschlüsseln.

Quelle: @heurist_ai

Wie kann ich Vertrauen in Privatsphäre aufbauen – erfundene Bergleute?Die folgenden zwei Methoden werden hauptsächlich verwendet

-

Konsens außerhalb des Ketten: Off-Chain-Konsens durch reale Gesetze oder Vereinbarungen, die technisch leicht zu erreichen sind.

-

Vertrauenswürdige Ausführungsumgebung (TEE): Verwenden Sie Tee, um die Sicherheit und Vertraulichkeit sensibler Daten zu gewährleisten.Während es derzeit keine ausgereiften TEE -Lösungen für große KI -Modelle gibt, zeigen die neuesten Chips von Unternehmen wie NVIDIA Potenzial bei der Unterstützung von TEE, um die KI -Arbeitsbelastung zu bewältigen.

10.3 Token -Ökonomie -Modell

Das Token des Heurist -Projekts heißt Hue.Der maximale Angebot an Hue -Token ist auf 1 Milliarde begrenzt.

Token -Allokations- und Ausstellungsmechanismen können grob in zwei Arten unterteilt werden, nämlich Bergbau und Stakel:

-

Bergbau:Benutzer können Hue -Token abbauen, indem sie KI -Modelle auf ihrem GPUs hosten.Bergbauknoten müssen verpflichten, mindestens 10.000 Farbton- oder Eshue -Token zu aktivieren, und unter diesem Schwellenwert wird keine Belohnung erhalten.Die Belohnung für den Bergbau sind Eshue -Token, die automatisch mit dem Pfahl des Minerknotens verschärft wird.Die Belohnungsrate hängt von der GPU -Effizienz, der Verfügbarkeit (Verfügbarkeit), dem Typ des KI -Modells und der Gesamtmenge der zugesagten im Knoten zugesagten Gesamtmenge ab.

-

Versprechen:Benutzer können Farbtöne oder Eshue -Token in Bergmann -Knoten versprechen.Das Einlageneinkommen wird in Form von Farbton oder Eshue ausgegeben, und die Ertrag von verpfändeten Eshue -Token ist höher als die von Hue -Token.Unstachen Farbtöne benötigen eine 30-tägige Sperrdauer, während unsteinlicher Eshue keine Sperrdauer hat.Die ESHUE-Belohnung kann durch einen einjährigen linearen Release-Zeitraum in Hue-Token umgewandelt werden.Benutzer können ihren verpfändeten Farbton oder Eshue sofort von einem Minerknoten auf einen anderen übertragen, wodurch Flexibilität und Konkurrenz zwischen Bergleuten fördern.

Token -Zerstörungsmechanismus

Ähnlich wie das EIP-1559-Modell von Ethereum implementiert das Heurist-Projekt einen Token-Zerstörungsmechanismus.Wenn ein Benutzer für KI -Argumentationsgebühren bezahlt, werden einige Farbtonzahlungen dauerhaft aus dem Umlauf entfernt.Der Gleichgewicht der Ausgabe und Zerstörung von Token ist eng mit den Netzwerkaktivitäten verbunden.Dieser Mechanismus reguliert das Angebot an Token und stimmt den Wert von Token mit den tatsächlichen Bedürfnissen innerhalb des Netzwerks aus.

Bestechungsmechanismus für Tokens (Bestechungsgelder)

Der Bestechungsmechanismus wurde erstmals von den Nutzern von Curve Finance als Gamified Incentive -Mechanismus vorgeschlagen, um die Belohnungen von Liquiditätspools zu leiten.Das Heurist -Projekt leiht sich diesen Mechanismus aus und wendet ihn zur Verbesserung der Bergbaueffizienz an.Bergleute können einen Prozentsatz ihrer Bergbaubelohnungen als Bestechungsgelder festlegen, um Zusagen anzuziehen.Der Staker kann den Bergmann auswählen, der das höchste Bestechungsgeld anbietet, berücksichtigt aber auch Faktoren wie die Hardwareleistung und die Verfügbarkeit des Bergmanns.Bergleute werden ermutigt, Bestechungsgelder zu liefern, da höhere Einsätze zu einer höheren Bergbaueffizienz führen und so eine Umgebung schaffen, in der Wettbewerb und Zusammenarbeit koexistieren, und Bergleute und Stakeholder gemeinsam bessere Dienstleistungen für das Netzwerk bieten.

Durch diese Mechanismen zielt das Heurist -Projekt darauf ab, ein dynamisches und effizientes Token -Economy -System zu schaffen, um sein dezentrales KI -Modell -Hosting- und Inferenznetzwerk zu unterstützen.

10.4 Incentive -Testnetzwerk

Das Heurist -Projekt stellte 5% des gesamten Angebots an Hue -Token für Bergbau -Belohnungen während der Anreiz -Testphase zu.Diese Belohnungen werden in Form von Punkten berechnet, die nach dem Mainnet -Token -Generierungsereignis (TGE) in vollständig fließende Farbtöne eingelöst werden können.TestNet -Prämien sind in zwei Kategorien unterteilt: Eine wird für das stabile Diffusionsmodell und der andere für Großsprachmodelle (LLMs) verwendet.

Punktmechanismus

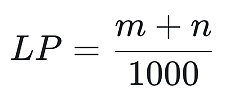

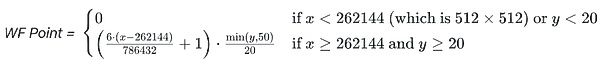

LAMA-Punkt: Für LLM-Miner wird ein Lama-Punkt für jede 1000 Eingangs-/Ausgangs-Token erhalten, die vom Mixtral 8-7B-Modell verarbeitet werden.Die spezifischen Berechnungen sind in der folgenden Abbildung dargestellt:

Waifu -Punkt: Für stabile Diffusionsminenarbeiter wird ein Waifu -Punkt für jedes 512 x 512 -Pixel -Bild erhalten (unter Verwendung des stabilen Diffusion 1.5 -Modells nach 20 Schritten Iteration).Die spezifischen Berechnungen sind in der folgenden Abbildung dargestellt:

Nach Abschluss jeder Berechnungsaufgabe bewertet das System die Komplexität der Aufgabe anhand der Ergebnisse des GPU -Leistungsbenchmarks und gibt entsprechende Punkte an.Die Zuordnungsverhältnisse für Lama -Punkte und Waifu -Punkte werden unter Berücksichtigung der Nachfrage und Verwendung beider Modellkategorien in den kommenden Monaten bestimmt.

Quelle: @heurist_ai

Es gibt zwei Hauptmethoden, um am Testnetzwerk teilzunehmen:

-

Bringen Sie Ihre eigene GPU mit: Egal, ob Sie ein Spieler mit High-End-Konfiguration sind, ein ehemaliger Ethereum-Miner mit Idle-GPUs, ein KI-Forscher mit gelegentlich intelligentem GPUs oder ein Rechenzentrumseigentümer mit zusätzlicher Kapazität, Sie können Miner-Programme herunterladen und Miner-Knoten einrichten.Detaillierte Hardware -Spezifikationen und Setup -Guides finden Sie auf der Seite „Bergmannschaft“.

-

Mieten Sie einen Hosting -Knoten: Für diejenigen, die nicht über die erforderliche GPU -Hardware verfügen, bietet Heurist Managed Mining Node Services zu wettbewerbsfähigen Preisen an.Das professionelle Engineering -Team ist für die Einrichtung des Bergbaugeräts und der Software verantwortlich. Sie müssen nur Ihre Belohnungen des täglichen Wachstums beobachten.

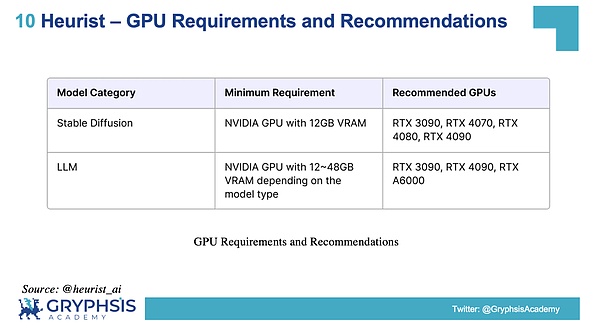

Der empfohlene GPUs, der am Heurist -Bergbau beteiligt ist, sind in der folgenden Abbildung dargestellt:

Quelle: @heurist_ai

Beachten Sie, dass das Heurist-Testnetzwerk gegen Anti-Schreibmaßnahmen verfügt und die Eingabe und Ausgabe jeder Computeraufgabe von einem asynchronen Überwachungssystem gespeichert und verfolgt werden.Wenn Bergleute ein böswilliges Verhalten haben, um Belohnungssysteme zu manipulieren (z. B. die Übermittlung falscher oder qualitativ minderwertiger Ergebnisse, Manipulationen mit heruntergeladenen Modelldateien, Manipulationen an Geräten und Verzögerungsdaten), hat das Heurist-Team das Recht, seine Testnetzpunkte zu senken.

10.5 Heurist -Bergbau

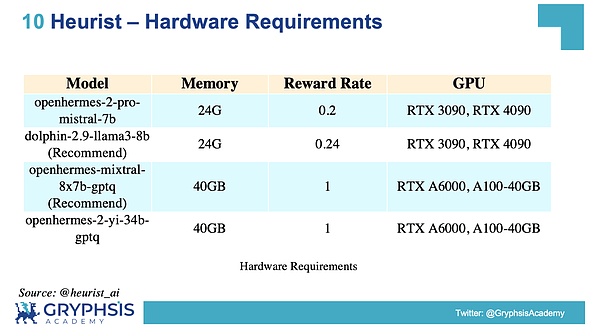

Das Heurist TestNet bietet zwei Punkte: Waifu Point und Lama Point.Waifu -Punkt wird erhalten, indem das stabile Diffusionsmodell ausgeführt wird, das Bilder erzeugt, während der Lama -Punkt durch Ausführen eines großen Sprachmodells (LLM) erhalten wird.Beim Ausführen dieser Modelle gibt es keine Einschränkungen für Grafikkartenmodelle, aber die Anforderungen für den Videospeicher sind strenge Vorschriften.Je höher der Speicherbedarf ist, desto höher ist der integrale Koeffizient des Modells.

In der folgenden Abbildung werden die derzeit unterstützten LLM -Modelle aufgeführt.Für stabile Diffusionsmodelle gibt es zwei Modi: Aktivieren Sie den SDXL -Modus und schließen Sie den SDXL -Modus aus.Aktivieren Sie den SDXL -Modus benötigt 12 GB Videospeicher, während der SDXL -Modus ausgeschlossen ist, der in meinen Tests zu finden ist, dass nur 8 GB Videospeicher ausgeführt werden müssen.

Quelle: @heurist_ai

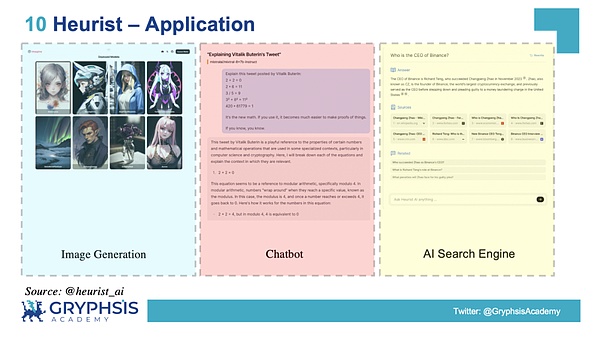

10.6 Anwendung

Heurist 项目通过图像生成、聊天机器人和 AI 搜索引擎这三个应用方向,展示了其强大的 AI 能力和广泛的应用前景。In Bezug auf die Bilderzeugung verwendet Heurist das stabile Diffusionsmodell, um effiziente und flexible Bildgenerierungsdienste zu erbringen. Sprachmodelle, um genaue Informationen zu erhalten.

Diese Anwendungen verbessern nicht nur die Benutzererfahrung, sondern zeigen auch die Innovation und die technologischen Vorteile von Heurist im Bereich der dezentralen KI.

Quelle: @heurist_ai

Bildgenerierung

Heurist 项目的图像生成应用主要依赖于 Stable Diffusion 模型,通过文本提示生成高质量的图像。Benutzer können über die Rest -API mit dem stabilen Diffusionsmodell interagieren und Textbeschreibungen einreichen, um Bilder zu generieren.Die Kosten für jede Generationsaufgabe hängen von der Auflösung des Bildes und der Anzahl der Iterationen ab.Beispielsweise erfordert die Verwendung des SD 1.5 -Modells zum Erstellen eines 1024×1024 Pixel, 40 Iterationsbild, 8 Standard -Krediteinheiten.Durch diesen Mechanismus implementiert Heurist effiziente und flexible Bildgenerierungsdienste.

Chatbot

Die Chatbot -Anwendung des Heurist -Projekts implementiert einen intelligenten Dialog durch große Sprachmodelle (LLM).Das Heurist Gateway ist ein offener LLM-API-Endpunkt, der mit LitellM gebaut wurde und es Entwicklern ermöglicht, die Heurist-API im OpenAI-Format anzurufen.例如,使用 Mistral 8x7b 模型,开发者只需几行代码即可替换现有的 LLM 提供商,并以更低的成本获得类似于 ChatGPT 3.5 或 Claude 2 的性能。

Das LLM -Modell von Heurist unterstützt eine Vielzahl von Anwendungen, einschließlich automatischer Kundendienst, Inhaltsgenerierung und komplexer Fragen zur Beantwortung von Fragen.用户可以通过 API 请求与这些模型交互,提交文本输入并获取模型生成的响应,从而实现多样化的对话和交互体验。

KI -Suchmaschine

Heurist 项目的 AI 搜索引擎通过集成大规模预训练语言模型(如 Mistral 8x7b )来提供强大的搜索和信息检索功能。Benutzer können genaue und detaillierte Antworten durch einfache natürliche Sprachanfragen erhalten.例如,在“谁是币安的 CEO ?”这个问题上,Heurist 搜索引擎不仅提供了当前 CEO 的名字( Richard Teng ),还详细解释了他的背景和前任 CEO 的情况。

Heurist 搜索引擎结合了文本生成和信息检索技术,能够处理复杂的查询,提供高质量的搜索结果和相关信息。用户可以通过 API 接口提交查询,并获取结构化的答案和参考资料,这使得 Heurist 的搜索引擎不仅适用于一般用户,还能满足专业领域的需求。

Zusammenfassen

Depin ist aDie neue „Sharing Economy“, ist die Brücke, die die physische Welt und die physische Welt verbindet.Aus Sicht der Marktwertbewertung und des Anwendungsbereichsbereichs gibt es immer noch viel Raum für Wachstum.相比较于 CePIN,DePIN 具有去中心化、透明性、用户自主权、激励机制和抗审查性等方面的优势,这些优势进一步推动了 DePIN 的发展。Aufgrund des einzigartigen Wirtschaftsmodells von Depin ist es einfacher, einen „Schwungradeffekt“ zu bilden.当前很多 DePIN 项目已经完成了 “供给端” 的构建,如何激发真实用户的需求,扩大 “需求端” 的数量才是这些 DePIN 项目接下来需要重点攻克的方向。

DePIN 虽然展现出了巨大的发展潜力,但仍面临着技术成熟度、服务稳定度、市场接受度和监管环境等方面的挑战。Mit der Weiterentwicklung der Technologie und der Entwicklung des Marktes wird jedoch erwartet, dass diese Herausforderungen allmählich gelöst werden.可以预见,一旦这些挑战得到有效解决,DePIN 将会迎来大规模应用 (Mass Adoption),为加密领域带来海量的新增用户和关注度,并很有可能成为成为新一轮的牛市发动机。Lassen Sie uns diesen Tag zusammen miterleben!