Source: Capital d’Arkstream

Préface

Dans le passé, la technologie de cryptographie a joué un rôle important dans le progrès de la civilisation humaine et a joué un rôle irremplaçable dans les domaines de la sécurité de l’information et de la protection de la vie privée.Il fournit non seulement une protection solide pour la transmission et le stockage des données dans divers domaines, mais aussi son système de clé de clés public-privé de cryptage asymétrique a été intégré de manière créative par Satoshi Nakamoto en 2008 pour concevoir une solution au problème des doubles fleurs. Le mécanisme de travail du problème a favorisé la naissance de Bitcoin, une monnaie numérique révolutionnaire, et a ouvert une nouvelle ère dans l’industrie de la blockchain.

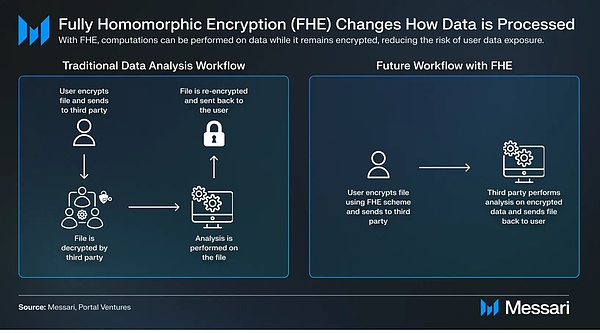

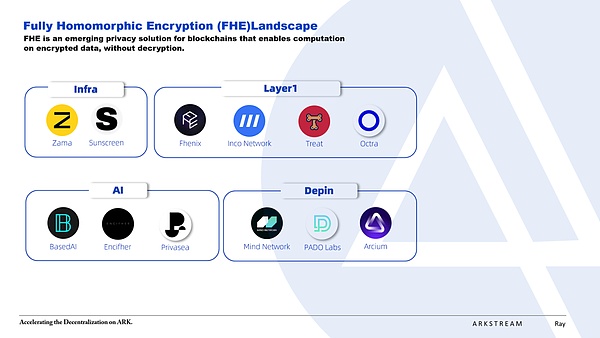

Avec l’évolution continue et le développement rapide de l’industrie de la blockchain, une série de technologies de cryptographie de pointe est apparue en continu, parmi laquelle la preuve zéro des connaissances (ZKP), l’informatique multipartite (MPC) et le chiffrement entièrement homomorphe (FHE) sont les plus éminent.Ces technologies ont été largement utilisées dans de nombreux scénarios, tels que ZKP combinés avec une solution Rollup pour résoudre le problème du « triangle impossible » de la blockchain, et MPC combiné avec un système clé public-privé pour promouvoir l’application à grande échelle des portails d’utilisateurs (adoption de masse) .Quant au chiffrement entièrement homomorphe, considéré comme l’un des Saint-Graals de la cryptographie, ses caractéristiques uniques permettent aux tiers de calculer et de faire fonctionner les données cryptées à tout moment sans décryptage, réalisant ainsi la confidentialité composable sur la chaîne. Plusieurs champs et scénarios.

Aperçu rapide de la

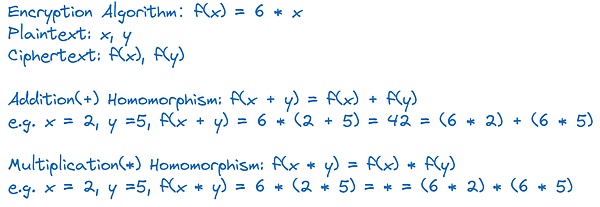

Lorsque nous mentionnons FHE (chiffrement homorphe complet), nous pouvons d’abord comprendre le sens derrière son nom.Tout d’abord, il représente la technologie de cryptage homomorphe, et sa caractéristique principale est qu’elle permet de effectuer des calculs et des opérations sur des textes chiffrés, et ces opérations peuvent être cartographiées directement sur des textes en clair, c’est-à-dire en gardant les propriétés mathématiques des données cryptées inchangées.Le « F » dans le fhe signifie que cet homomorphisme a atteint un tout nouveau niveau, permettant des calculs et des opérations infinis sur les données cryptées.

Pour aider à comprendre, nous avons choisi la fonction linéaire la plus simple comme l’algorithme de chiffrement et combinée avec les instructions de fonctionnement unique pour l’addition et l’homomorphisme de multiplication.Bien sûr, le FHE réel utilise une série d’algorithmes mathématiques plus complexes, et ces algorithmes nécessitent des ressources informatiques extrêmement élevées (CPU et mémoire).

Bien que les principes mathématiques du FHE soient profonds et complexes, nous ne les élargirons pas trop ici.Il convient de mentionner que dans le domaine du chiffrement homomorphe, en plus de la FHE, il existe deux formes: un chiffrement homomorphe et un cryptage homomorphe.La principale différence est que les types d’opérations pris en charge et le nombre d’opérations autorisé sont différents, mais offre également la possibilité de mettre en œuvre le calcul et le fonctionnement des données cryptées.Cependant, afin de garder le contenu simple, nous n’en discuterons pas en profondeur ici.

Dans l’industrie du FHE, bien que de nombreuses entreprises bien connues soient impliquées dans la recherche et le développement, Microsoft et Zama ont mis en évidence leur disponibilité et leur influence sans précédent avec leurs produits open source exceptionnels (bibliothèque de code).Ils fournissent aux développeurs une mise en œuvre stable et efficace de la FHE, et ces contributions ont considérablement favorisé le développement durable et l’application large de la technologie FHE.

Microsoft’s Seal: une bibliothèque FHE soigneusement créée par le Microsoft Research Institute, non seulement prend en charge le chiffrement homorphe complet, mais est également compatible avec le chiffrement homomorphe partiel.Le sceau fournit une interface C ++ efficace et améliore considérablement les performances de calcul et l’efficacité en intégrant de nombreux algorithmes et technologies d’optimisation.

Zama’s TFHE: est une bibliothèque open source se concentrant sur le cryptage à haute performance entièrement homomorphe.TFHE fournit des services via l’interface du langage C et utilise une série de technologies et d’algorithmes d’optimisation avancés pour atteindre une vitesse de calcul plus rapide et une consommation de ressources plus faible.

Selon l’idée simplifiée, le processus de fonctionnement de l’expérience du FHE est à peu près le suivant:

-

Générez des clés: utilisez la bibliothèque / framework FHE pour générer une paire de clés publiques et privées.

-

Données chiffrées: utilisez une clé publique pour chiffrer les données qui doivent être traitées pour le FHE.

-

Effectuer un calcul homorphe: utilisez la fonction de calcul homomorphe fournie par la bibliothèque FHE pour effectuer diverses opérations de calcul sur les données cryptées, telles que l’addition, la multiplication, etc.

-

Résultat du décryptage: Lorsque vous devez afficher le résultat du calcul, un utilisateur légitime utilise la clé privée pour décrypter le résultat de calcul.

Dans la pratique de FHE, le schéma de gestion des clés de décryptage (génération, circulation et utilisation, etc.) est particulièrement critique.Étant donné que les résultats du calcul et de l’opération des données cryptés doivent être déchiffrés pour une utilisation à certains moments et scénarios, la clé de décryptage devient le cœur d’assurer la sécurité et l’intégrité des données d’origine et des données traitées.En ce qui concerne la gestion des clés de décryptage, la solution présente en fait de nombreuses similitudes avec la gestion traditionnelle des clés, mais étant donné la particularité de la FHE, il est également possible de concevoir et d’adopter des stratégies plus rigoureuses et méticuleuses.

Pour la blockchain, en raison de sa décentralisation, de sa transparence et de son immuabilité, l’introduction d’une solution de calcul de sécurité multipartite (TMPC) seuil est un choix prometteur.Ce schéma permet à plusieurs participants de gérer et de contrôler conjointement la clé de décryptage, et les données ne peuvent être déchiffrées avec succès que lorsque le nombre de seuil prédéfini (c’est-à-dire le nombre de participants) est atteint.Cela améliore non seulement la sécurité de la gestion clé, mais réduit également le risque de compromettre un seul nœud, offrant une forte garantie pour l’application de la FHE dans l’environnement de la blockchain.

Posez la fondation fhevm

Du point de vue de l’intrusion minimale, le moyen idéal de mettre en œuvre l’application FHE sur la blockchain est de l’encapsuler dans une base de code de contrat intelligent universel pour assurer la légèreté et la flexibilité.Cependant, cette solution est fondée sur le fait que la machine virtuelle du contrat intelligent doit pré-supporter un ensemble spécifique d’instructions pour les opérations mathématiques complexes et les opérations de chiffrement requises par FHE.Si la machine virtuelle ne peut pas répondre à ces exigences, elle doit être personnalisée et modifiée dans l’architecture principale de la machine virtuelle pour répondre aux besoins de l’algorithme FHE, réalisant ainsi son intégration transparente.

En tant que machine virtuelle validée largement adoptée et à long terme, EVM devient naturellement le premier choix pour la mise en œuvre du FHE.Cependant, il y a peu de praticiens dans ce domaine, parmi lesquels nous avons encore une fois remarqué l’open source TFHE ZAMA.Il s’avère que Zama fournit non seulement une bibliothèque TFHE de base, mais lance également deux produits open source importants: Concrete ML et FHEVM en tant que société de technologie axée sur l’application de la technologie FHE aux domaines de l’intelligence artificielle et de la blockchain.Concrete ML se concentre sur l’informatique de confidentialité d’apprentissage automatique.Grâce à la ML du béton, les scientifiques des données et les praticiens de la ML peuvent former et déduire des modèles d’apprentissage automatique sur des données sensibles tout en protégeant la confidentialité, faisant ainsi une utilisation complète des ressources de données sans se soucier de la fuite de confidentialité.Un autre produit, FHEVM, est un EVM entièrement homorphe qui prend en charge la solidité pour implémenter l’informatique de confidentialité.Le FHEVM permet aux développeurs d’utiliser une technologie de chiffrement entièrement homomorphe dans les contrats intelligents Ethereum pour obtenir une protection de la vie privée et un calcul sécurisé.

En lisant les informations de FHEVM, nous avons appris que les caractéristiques fondamentales du FHEVM sont:

-

FHEVM: Au niveau du bytecode non EVM, sous la forme de fonctions en ligne, la prise en charge de l’opération est fournie en intégrant plusieurs contrats précompilés dans différents états de la bibliothèque de Zama Open Source.En outre, une zone de mémoire et de stockage EVM spécifiques est spécialement créée pour que FHE stockage, lise, écrivez et vérifie le texte chiffré de FHE;

-

Decryption mechanism based on distributed threshold protocol: Supports the global FHE key that mixes encrypted data between multiple users and multiple contracts and stores encryption keys on the chain, and multi-party security computing solution with thresholds between multiple validators Share the asynchronous encryption mechanism of decryption clés;

-

Bibliothèque de contrats de solidité qui réduit le seuil à utiliser pour les développeurs: les types de données cryptés du FHE, les types d’opérations, les appels décryptés et les sorties cryptées;

Le FHEVM de Zama fournit un point de départ solide pour la technologie FHE dans les applications de blockchain, mais étant donné que Zama se concentre principalement sur la recherche et le développement technologiques, ses solutions sont plus techniques, et il y a relativement peu de réflexions sur la mise en œuvre de l’ingénierie et les applications commerciales.Par conséquent, le FHEVM peut rencontrer divers défis inattendus dans sa promotion aux applications pratiques, y compris, mais sans s’y limiter, les seuils techniques et les problèmes d’optimisation des performances.

Construire un écosystème des rollups

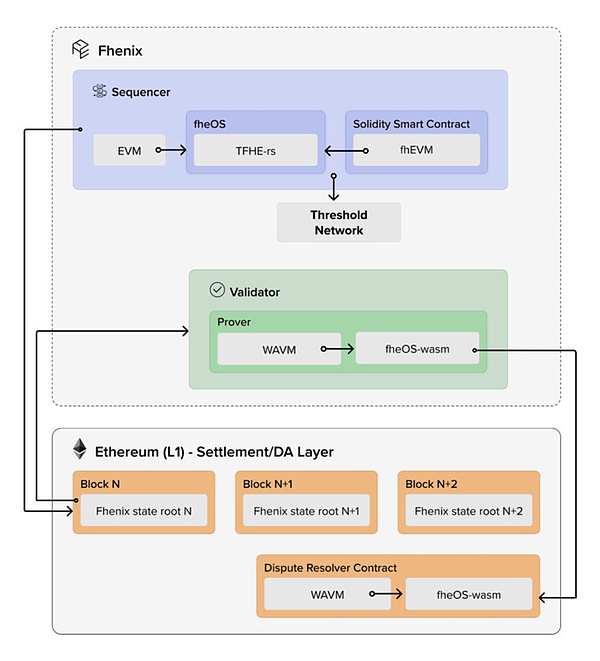

Un simple FHEVM lui-même ne peut pas former un projet ou un écosystème complet seul, il ressemble plus à l’un des divers clients de l’écosystème Ethereum.Pour être un projet autonome, FHEVM doit s’appuyer sur l’architecture publique au niveau de la chaîne ou adopter des solutions Layer2 / Layer3.La direction de développement de la chaîne publique est inévitablement pour résoudre la façon de réduire la redondance et les déchets des ressources informatiques parmi les nœuds de validateurs distribués.Au contraire, le schéma de couche2 / couche3 qui existe en tant que couche d’exécution de la chaîne publique lui-même peut allouer des travaux informatiques à quelques nœuds, réduisant considérablement l’ordre de magnitude des frais généraux informatiques.Pour cette raison, Fhenix, en tant que pionnier, explore activement la combinaison de la technologie FHEVM et Rollup et propose de construire une solution de couche 2 de type FH-Rolups avancée.

Étant donné que la technologie ZK Rollups implique des mécanismes ZKP complexes et nécessite d’énormes ressources informatiques pour générer les preuves requises pour la vérification, combinant les caractéristiques de l’ensemble de la FHE elle-même, la mise en œuvre directe de la solution FHE-Rollups basée sur FHE-ROLLUPS sera confrontée à de nombreux défis.Par conséquent, au stade actuel, il sera plus pratique et efficace d’adopter la solution de Rollups optimiste comme choix technique pour FHENIX par rapport aux rouleaux ZK.

La pile technologique de Fhenix comprend principalement les composants clés suivants: une variante du prover de fraude d’Arbitrum Nitro, qui peut effectuer une preuve de fraude dans WebAssembly.Le Core Library FHEOS fournit toutes les fonctionnalités nécessaires pour intégrer la logique des contrats intelligents.Le réseau de services Threshold (TSN) est un autre composant important qui héberge secrètement les clés de réseau partagées, les divise en plusieurs copies en utilisant la technologie de partage secrète d’un algorithme spécifique pour assurer la sécurité et, si nécessaire, est responsable de tâches telles que le décryptement des données.

Basé sur la pile technologique susmentionnée, Fhenix a publié sa première version publique, Fhenix Frontier.Bien qu’il s’agisse d’une première version avec de nombreuses limitations et fonctionnalités manquantes, il a fourni des instructions pour utiliser les bases de code de contrat intelligent, les API de solidité, les chaînes d’outils de développement de contrat (telles que HardHat / Remix), la bibliothèque JavaScript interactive frontale, etc.Les développeurs et les projets écologiques intéressés par cela peuvent faire référence aux documents officiels à explorer.

Les coprocesseurs de l’agnostique de la chaîne

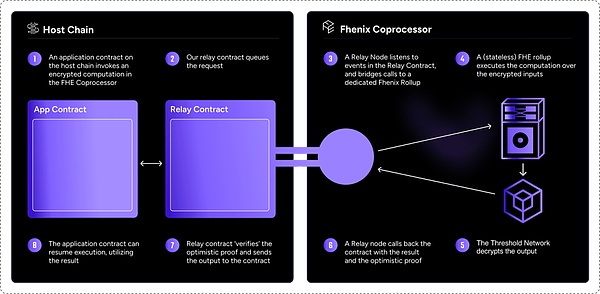

Sur la base de FHE-Rollups, Fhenix a intelligemment introduit le module de relais, visant à autonomiser diverses chaînes publiques, les réseaux L2 et L3, afin qu’ils puissent accéder aux coprocesseurs pour utiliser les fonctions.Cela signifie que même si la chaîne hôte d’origine ne soutenait pas FHE, elle peut désormais apprécier indirectement les fonctions puissantes de la FHE.Cependant, comme la période de défi de preuve des rollups FHE est généralement jusqu’à 7 jours, cela limite l’utilisation généralisée de la FHE dans une certaine mesure.Afin de surmonter ce défi, Fhenix s’est associé à Eigenlayer pour fournir aux services des coprocesseurs avec des canaux plus rapides et plus pratiques grâce au mécanisme de réapprovisionnement de Eigenlayer, améliorant considérablement l’efficacité et la flexibilité de l’ensemble des coprocesseurs.

Le processus d’utilisation des coprocesseurs est simple et clair:

-

Le contrat d’application appelle le coprocesseur sur la chaîne d’hôtes pour effectuer des opérations de calcul de chiffrement

-

Demande de file d’attente de relais de relais

-

Le nœud de relais écoute le contrat de relais et transmet l’appel à un Rollup Fhenix dédié

-

Fhe Rollup effectue des opérations de calcul

-

Sortie de déchiffrement de réseau de seuil

-

Le nœud de relais renvoie les résultats et les preuves optimistes du contrat

-

Le contrat valide la preuve optimiste et envoie le résultat à l’appelant

-

Le contrat de demande continuera d’exécuter le contrat en fonction du résultat de l’appel

-

Jeu complet avec protection de la vie privée: la technologie FHE offre de solides garanties de chiffrement pour les transactions financières et les opérations des joueurs dans les économies de jeux, empêchant efficacement la manipulation en temps réel et assurant l’équité et l’impartialité du jeu.Dans le même temps, le FHE peut également anonymiser les activités des joueurs, réduisant considérablement le risque d’actifs financiers des joueurs et de fuites d’informations personnelles, protégeant ainsi la confidentialité et la sécurité des joueurs dans tous les aspects.

-

DEFI / MEV: Avec le développement vigoureux des activités Defi, de nombreuses opérations Defi sont devenues la cible des attaques MEV dans la forêt sombre.Afin de résoudre ce défi, FHE peut protéger efficacement les données sensibles dans Defi qui ne veut pas être divulguée, telles que le nombre de positions, les lignes de compensation, les glissages de trading, etc. tout en assurant un traitement informatique de la logique métier.En appliquant FHE, la santé de Defi en chaîne peut être considérablement améliorée, réduisant ainsi considérablement la fréquence du comportement défavorable du MEV.

-

AI: La formation des modèles d’IA dépend des ensembles de données.À cette fin, la technologie est devenue une solution idéale pour les modèles d’IA pour former des données privées individuelles, ce qui permet à l’IA de traiter les données cryptées, afin de terminer le processus de formation sans révéler aucune information sensible personnelle.

-

SCRIENN: Le compilateur FHE construit grâce à la recherche et au développement auto-développés prend en charge la conversion dans les langages de programmation traditionnels, les conceptions correspondant au stockage décentralisé en texte chiffré et étend enfin les fonctionnalités FHE pour les applications Web3 sous la forme du SDK.

-

Mind Network: FHE Network qui combine le mécanisme de réapprovisionnement de Eigenlayer pour étendre la sécurité des réseaux d’IA et Depin

-

Pado Labs: lance un réseau informatique décentralisé qui intègre ZKP et FHE et s’appuie dessus

-

** Arcium: ** Le protocole de confidentialité de Solana, Elusiv, s’est récemment transformé en un réseau informatique confidentiel parallèle qui combine FHE

-

Inco Network: Layer1, qui est basé sur le FHEVM de Zama, se concentre sur l’optimisation du coût et de l’efficacité de l’informatique de FHE, puis développe un écosystème complet.

-

Treat: Fhe Layer3, qui est créé conjointement par l’équipe Shiba et Zama, s’engage à étendre l’écosystème de Shiba.

-

OCTRA: réseau FHE qui prend en charge l’environnement d’exécution isolée basé sur le développement OCAML, AST, Raisonml et C ++

-

BasedAi: prend en charge les réseaux distribués qui introduisent les fonctions des modèles LLM

-

ECIFUR: Le premier est Bananahq, maintenant renommé Rize Labs, et fait Fheml autour de

-

Privasea: Le réseau FHE créé par l’équipe principale de Nulink adopte le cadre ML concrète de Zama, visant à obtenir la protection de la confidentialité des données dans le processus d’inférence ML dans le domaine de l’IA.

Guide de participation de Fhenix

Si vous êtes un développeur, vous pouvez vous plonger dans le documentaire de Fhenix et développer vos propres applications de type FHE sur la base de ces documents pour explorer leur potentiel dans les applications pratiques.

Si vous êtes un utilisateur, vous pourriez aussi bien essayer de découvrir les DAPP fournis par Fhenix de FHE-Rollups pour vivre la sécurité des données et la protection de la confidentialité apportées par FHE.

Si vous êtes chercheur, il est fortement recommandé de lire attentivement les données et les documents de Fhenix pour obtenir un aperçu des principes, des détails techniques et des perspectives d’application de FHE afin de faire des contributions plus précieuses dans votre domaine de recherche.

Meilleurs scénarios d’application pour FHE

La technologie a montré un large éventail de perspectives d’application, en particulier dans les domaines des jeux à chaîne complète, de Defi et de l’IA.

Reconnaissance de la communauté du FHE

Le développement de la technologie ne peut pas être réalisé par ses caractéristiques durs à noyau.Pour atteindre la maturité technologique et les progrès continus, nous devons compter sur la recherche et le développement académiques continus et parfaits et la force de la communauté active.À cet égard, FHE est devenu le Saint Graal de la communauté des crypto-monnaies, et son potentiel et sa valeur ont longtemps été largement reconnus.En 2020, Vitalik Buterin a très reconnu et soutenu la technologie FHE dans l’article « Exploration du cryptage entièrement homomorphe ».Récemment, il s’est de nouveau exprimé sur les réseaux sociaux, renforçant sans aucun doute cette position et appelant à plus de ressources et de force pour le développement de la technologie.En conséquence, l’émergence continue de nouveaux projets, des organisations de recherche et d’éducation à but non lucratif et l’injection continue de fonds de marché, semblent indiquer qu’une explosion technologique est sur le point d’être jouée.

L’écologie précoce potentielle

Dans les premiers stades du développement de l’écosystème du FHE, en plus de la société de services de technologie de base Zama et du très attendu Fhenix, il existe également une série de projets tout aussi excellents qui méritent notre compréhension et notre attention approfondies:

Pour les établissements de recherche et d’enseignement à but non lucratif, nous recommandons fortement fhe.org et fhe onchain, qui fournissent des ressources précieuses pour la recherche académique et la popularité éducative à travers l’écosystème.

En raison de l’espace limité, nous n’avons pas réussi à énumérer tous les excellents projets de l’écosystème un par un.Mais s’il vous plaît, croyez que cet écosystème contient un potentiel et des opportunités illimités, qui méritent notre exploration et notre exploration en profondeur.

Résumer

Nous sommes optimistes quant aux perspectives de la technologie et avons des attentes élevées pour le projet FHENIX.Une fois le réseau principal de Fhenix libéré et officiellement lancé, nous nous attendons à ce que les applications dans différents domaines soient améliorées en raison de la technologie.Nous croyons fermement que cet avenir plein d’innovation et de vitalité est à portée de main.

Références

https://zama.ai/

https://github.com/microsoft/seal

https://www.fhenix.io/

https://mindnetwork.xyz/

https://www.inco.org/

https://x.com/treatsforshib

https://docs.octra.org/

https://x.com/encifherio

https://www.getbased.ai/

https://www.privasea.ai/

https://x.com/fhe_org

https://x.com/fheonchain

https://vitalik.eth.limo/general/2020/07/20/homomorphic.html

https://x.com/mesaricrypto/status/1720134959875457352

https://foresightnews.pro/article/detail/59947