Quelle: Arkstream Capital

Vorwort

In der Vergangenheit hat die Kryptographie -Technologie eine wichtige Rolle beim Fortschritt der menschlichen Zivilisation gespielt und eine unersetzliche Rolle in den Bereichen Informationssicherheit und Schutz der Datenschutz gespielt.Es bietet nicht nur einen soliden Schutz für die Datenübertragung und -speicherung in verschiedenen Bereichen, sondern auch die asymmetrische Verschlüsselung öffentlich-private Schlüsselsysteme und Hash-Funktionen wurden von Satoshi Nakamoto kreativ integriert, um eine Lösung für das Problem der Doppelblumen zu entwerfen. Der Arbeitsmechanismus des Problems hat die Geburt von Bitcoin, einer revolutionären digitalen Währung, gefördert und eine neue Ära in der Blockchain-Branche eröffnet.

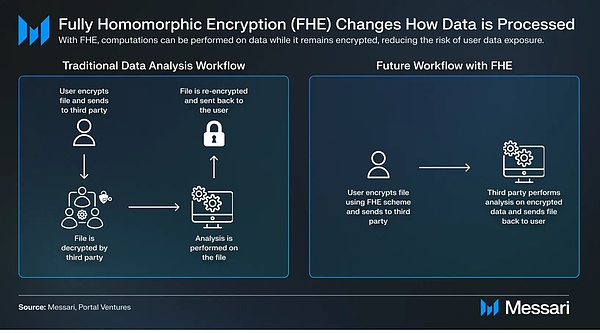

Mit der kontinuierlichen Entwicklung und schnellen Entwicklung der Blockchain-Industrie sind eine Reihe von hochmodernen Kryptographie-Technologien kontinuierlich entstand prominent.Diese Technologien wurden in vielen Szenarien weit verbreitet, wie z. .In Bezug auf die vollständig homomorphe Verschlüsselung, die als eine der heiligen Grals der Kryptographie angesehen wird, ermöglichen seine einzigartigen Eigenschaften Dritte, verschlüsselte Daten zu einer Menge ohne Entschlüsselung zu berechnen und zu betreiben, wodurch die Privatsphäre der Kette mit komponierbarer Privatsphäre erreicht wird. Mehrere Felder und Szenarien.

Schneller Überblick über FHE

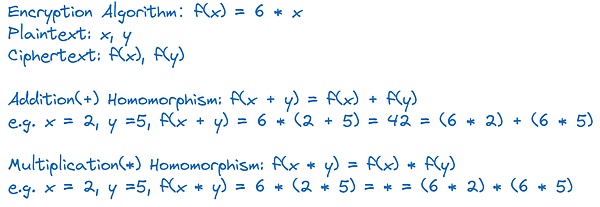

Wenn wir FHE (volle homomorphe Verschlüsselung) erwähnen, können wir zunächst die Bedeutung hinter seinem Namen verstehen.Erstens repräsentiert er die homomorphe Verschlüsselungstechnologie, und seine Kernfunktion besteht darin, dass Berechnungen und Operationen an Chiffretexten durchgeführt werden können. Diese Operationen können direkt auf Klartext abgebildet werden, dh die mathematischen Eigenschaften von verschlüsselten Daten unterhalten sich unverändert.Das „F“ in FHE bedeutet, dass dieser Homomorphismus ein völlig neues Niveau erreicht hat und unendliche Berechnungen und Operationen für verschlüsselte Daten ermöglicht.

Um zu verstehen, haben wir die einfachste lineare Funktion als Verschlüsselungsalgorithmus ausgewählt und mit den Anweisungen für die einzelnen Operation für Addition und Multiplikations -Homomorphismus kombiniert.Natürlich verwendet die tatsächliche FHE eine Reihe komplexerer mathematischer Algorithmen, und diese Algorithmen erfordern extrem hohe Rechenressourcen (CPU und Speicher).

Obwohl die mathematischen Prinzipien von FHE tiefgreifend und komplex sind, werden wir sie hier nicht zu sehr erweitern.Erwähnenswert ist erwähnenswert, dass es im Bereich der homomorphen Verschlüsselung zusätzlich zu FHE zwei Formen gibt: eine homomorphe Verschlüsselung und einige homomorphe Verschlüsselung.Der Hauptunterschied besteht darin, dass die unterstützten Operationen und die Anzahl der zulässigen Operationen unterschiedlich sind, aber auch die Möglichkeit für die Implementierung der Berechnung und des Betriebs verschlüsselter Daten bieten.Um den Inhalt einfach zu halten, werden wir hier nicht ausführlich diskutieren.

In der FHE-Branche haben Microsoft und Zama, obwohl viele bekannte Unternehmen an Forschung und Entwicklung beteiligt sind, ihre beispiellose Verfügbarkeit und ihren Einfluss mit ihren herausragenden Open-Source-Produkten (Code-Bibliothek) hervorgehoben.Sie bieten Entwicklern eine stabile und effiziente FHE -Implementierung, und diese Beiträge haben die nachhaltige Entwicklung und die breite Anwendung der FHE -Technologie erheblich gefördert.

Microsoft Seal: Eine von Microsoft Research Institute sorgfältig erstellte Bibliothek unterstützt nicht nur die volle homomorphe Verschlüsselung, sondern ist auch mit einer partiellen homomorphen Verschlüsselung kompatibel.Seal bietet eine effiziente C ++ – Schnittstelle und verbessert die Rechenleistung und Effizienz erheblich, indem zahlreiche Optimierungsalgorithmen und -technologien integriert werden.

Zamas TFHE: ist eine Open-Source-Bibliothek, die sich auf eine vollständig homomorphe Verschlüsselung von Hochleistungen konzentriert.TFHE bietet Dienste über die C -Sprachschnittstelle an und verwendet eine Reihe fortschrittlicher Optimierungstechnologien und Algorithmen, um eine schnellere Rechengeschwindigkeit und einen geringeren Ressourcenverbrauch zu erreichen.

Nach der vereinfachten Idee ist der Betriebsprozess des Erlebens von FHE ungefähr wie folgt:

-

Tasten generieren: Verwenden Sie die FHE -Bibliothek/das Framework, um ein Paar öffentlicher und privater Schlüssel zu generieren.

-

Verschlüsselte Daten: Verwenden Sie einen öffentlichen Schlüssel, um Daten zu verschlüsseln, die für FHE verarbeitet werden müssen.

-

Homomorphe Berechnung durchführen: Verwenden Sie die von der FHE -Bibliothek bereitgestellte homomorphe Berechnungsfunktion, um verschiedene Berechnungsvorgänge für die verschlüsselten Daten durchzuführen, z. B. Addition, Multiplikation usw.

-

Entschlüsselungsergebnis: Wenn Sie das Berechnungsergebnis anzeigen müssen, verwendet ein legitimer Benutzer den privaten Schlüssel, um das Berechnungsergebnis zu entschlüsseln.

In der Praxis von FHE ist das Managementschema der Entschlüsselungsschlüssel (Generierung, Zirkulation und Verwendung usw.) besonders kritisch.Da die Berechnungs- und Betriebsergebnisse verschlüsselter Daten für die Verwendung in bestimmten Momenten und Szenarien entschlüsselt werden müssen, wird der Entschlüsselungsschlüssel zum Kern der Sicherheit und Integrität der ursprünglichen Daten und verarbeiteten Daten.In Bezug auf das Management von Entschlüsselungsschlüssel hat die Lösung tatsächlich viele Ähnlichkeiten mit dem traditionellen Schlüsselmanagement, aber angesichts der Besonderheit von FHE ist es auch möglich, strengere und akribischere Strategien zu entwerfen und zu verfolgen.

Für Blockchain ist die Einführung einer Multi-Party-Sicherheits-Computing-Lösung (TMPC) aufgrund seiner Dezentralisierung, Transparenz und Unveränderlichkeit eine vielversprechende Wahl.Dieses Schema ermöglicht es mehreren Teilnehmern, den Entschlüsselungsschlüssel gemeinsam zu verwalten und zu steuern, und die Daten können nur dann erfolgreich entschlüsselt werden, wenn die voreingestellte Schwellenzahl (d. H. Anzahl der Teilnehmer) erreicht wird.Dies verbessert nicht nur die Sicherheit des Schlüsselmanagements, sondern verringert auch das Risiko, dass ein einzelner Knoten beeinträchtigt wird, was eine starke Garantie für die Anwendung von FHE in der Blockchain -Umgebung bietet.

Legen Sie das Fundament Fhevm

Aus der Sicht des minimalen Eingriffs besteht die ideale Möglichkeit, die FHE -Anwendung auf Blockchain zu implementieren, darin, sie in eine universelle Smart Contract -Codebasis zu integrieren, um Leichtigkeit und Flexibilität zu gewährleisten.Diese Lösung beruht jedoch auf der Tatsache, dass die virtuelle Maschine der Smart Contract eine bestimmte Reihe von Anweisungen für komplexe mathematische Operationen und Verschlüsselungsvorgänge, die von FHE gefordert werden, voreinstimmen muss.Wenn die virtuelle Maschine diese Anforderungen nicht erfüllen kann, muss sie in der Kernarchitektur der virtuellen Maschine angepasst und geändert werden, um den Anforderungen des FHE -Algorithmus zu erfüllen, wodurch ihre nahtlose Integration erreicht wird.

Als weit verbreitete und langfristige virtuelle Maschine ist EVM natürlich die erste Wahl für die Implementierung von FHE.In diesem Bereich gibt es jedoch nur wenige Praktiker, unter denen wir die Open -Source -Zama erneut bemerkten.Es stellt sich heraus, dass Zama nicht nur eine grundlegende TFHE -Bibliothek anbietet, sondern auch zwei wichtige Open -Source -Produkte startet: Beton ML und FHEVM als Technologieunternehmen, das sich auf die Anwendung der Technologie auf die Felder künstlicher Intelligenz und Blockchain konzentriert.Beton ML konzentriert sich auf das Datenschutzgebiet für maschinelles Lernen.Durch konkrete ML können Datenwissenschaftler und ML -Praktiker maschinelle Lernmodelle für sensible Daten schulen und schließen und gleichzeitig die Privatsphäre schützen und so Datenressourcen voll auszahlen, ohne sich über Datenschutzlecks zu sorgen.Ein weiteres Produkt, FHEVM, ist eine vollständig homomorphe EVM, die die Solidität bei der Implementierung des Datenschutzgebiets unterstützt.Mit FHEVM ermöglicht es Entwicklern, eine vollständig homomorphe Verschlüsselungstechnologie in Smart Contracts von Ethereum zu verwenden, um Datenschutzschutz und sicheres Computer zu erreichen.

Durch das Lesen von FHEVM -Informationen haben wir gelernt, dass die Kernmerkmale von FHEVM:

-

FHEVM: Auf der Ebene von Nicht-EVM-Bytecode in Form von Inline-Funktionen wird die Unterstützung für den Betrieb von FHE-Operationen bereitgestellt, indem mehrere vorkompilierte Verträge in verschiedene Zustände der ZAMA Open-Source-Bibliothek integriert werden.Darüber hinaus wurde ein bestimmter EVM -Speicher- und Speicherbereich speziell für das Speichern, Lesen, Schreiben und Überprüfen von FHEs Chiffretext erstellt.

-

Entschlüsselungsmechanismus basierend auf verteiltem Schwellenwertprotokoll: Unterstützt den globalen FHE-Schlüssel, der verschlüsselte Daten zwischen mehreren Benutzern und mehreren Verträgen mischt und Verschlüsselungsschlüssel in der Kette speichert, und der Mehrpartei-Sicherheits-Computing-Lösung mit Schwellenwerten zwischen mehreren Validatoren den asynchronen Enkryptionsmechanismus des Entschlüsselns des Entschlüsselns der Entschlüsse der Entschlüsse der Entschlüsse der Entschlüsse der Entschlüsse der Entschlüsse der Entschlüsse der Entschlüsse der Entschlüsse Schlüssel;

-

Solidity Contract Library, die den Schwellenwert für Entwickler senkt: Entworfene verschlüsselte Datentypen, Betriebstypen, entschlüsselte Anrufe und verschlüsselte Ausgänge;

Das FHEVM von ZAMA bietet einen soliden Ausgangspunkt für die FHE -Technologie in Blockchain -Anwendungen. In Anbetracht der Tatsache, dass sich Zama hauptsächlich auf die Technologieforschung und -entwicklung konzentriert, sind seine Lösungen technischer und es gibt relativ wenige Gedanken zur technischen Implementierung und zur kommerziellen Anwendungen.Daher kann FHEVM in seiner Förderung praktischer Anwendungen auf verschiedene unerwartete Herausforderungen stoßen, einschließlich, aber nicht beschränkt auf technische Schwellenwerte und Probleme mit der Leistungsoptimierung.

Aufbau eines Ökosystems fhe-Rollups

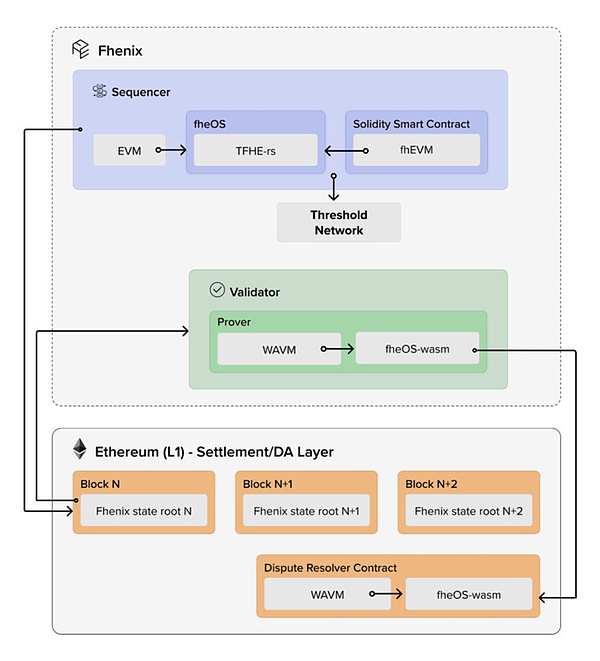

Ein einfaches FHEVM selbst kann kein Projekt oder ein vollständiges Ökosystem allein bilden, es ist eher einem der verschiedenen Kunden im Ethereum -Ökosystem.Um ein eigenständiges Projekt zu sein, muss sich FHEVM auf Architektur auf öffentlicher Kettenebene verlassen oder Layer2/Layer3-Lösungen annehmen.Die Entwicklungsrichtung der öffentlichen Kette ist unweigerlich zu lösen, wie die Redundanz und die Verschwendung von FHE -Rechenressourcen zwischen verteilten Validatorknoten reduziert werden können.Im Gegenteil, das Layer2/Layer3 -Schema, das als öffentliche Kettenausführungsschicht selbst vorhanden ist, kann einige Knoten Computerarbeiten zuweisen und die Reihenfolge der Rechenaufwand erheblich verringern.Aus diesem Grund untersucht Fhenix als Pionier aktiv die Kombination aus FHEVM- und Rollup-Technologie und schlägt vor, eine fortschrittliche Lösung vom Typ FHE-ROLUPS-Typ zu erstellen.

In Anbetracht der Tatsache, dass die ZK-Rollups-Technologie komplexe ZKP-Mechanismen umfasst und riesige Rechenressourcen erfordert, um die für die Überprüfung erforderlichen Beweise zu generieren. Die Kombination der Eigenschaften des gesamten FHE selbst wird die FHE-Rollups-basierte FHE-Rollups-Lösung direkt implementieren.Daher wird es im aktuellen Stadium praktischer und effizienter sein, die optimistische Rollups -Lösung als Fhenix -Technologieauswahl im Vergleich zu ZK -Rollups zu übernehmen.

Der Technologiestack von Fhenix enthält hauptsächlich die folgenden Schlüsselkomponenten: eine Variante des Betrugsprovers von Arbitrum Nitro, der in der WebAssembly Betrugsnachweis durchführen kann.Die Kernbibliothek FHEOS bietet alle Funktionen, die für die Integration der FHE -Logik in Smart Contracts erforderlich sind.Threshold Service Network (TSN) ist eine weitere wichtige Komponente, die heimlich gemeinsam genutzte Netzwerkschlüsse in mehreren Kopien aufteilt, indem sie die geheime Freigabetechnologie eines bestimmten Algorithmus zur Gewährleistung der Sicherheit und gegebenenfalls für Aufgaben wie Entschlüsseln von Daten verantwortlich machen.

Basierend auf dem oben genannten Technologie-Stack veröffentlichte Fhenix seine erste öffentliche Version, Fhenix Frontier.Obwohl dies eine frühe Version mit vielen Einschränkungen und fehlenden Funktionen ist, haben sie Anweisungen zur Verwendung von Smart Contract Code-Grundlagen, Solidity-APIs, Contract Development Toolchains (wie Hardhat/Remix), interaktiver JavaScript-Bibliothek usw. Front-End bereitgestellt.Entwickler und ökologische Projekte, die daran interessiert sind, können sich auf die offiziellen Dokumente beziehen, um sie zu erkunden.

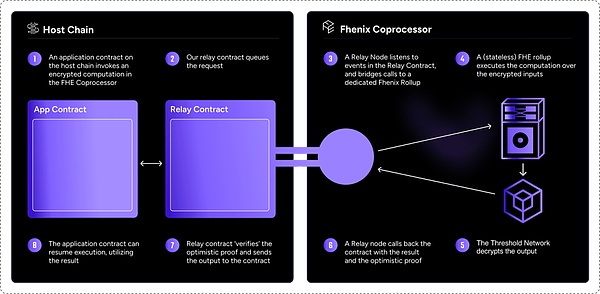

Kette-Agnostics Coprozessoren

Basierend auf FHE-Rollups stellte Fhenix das Relaismodul geschickt vor, um verschiedene öffentliche Ketten, L2- und L3-Netzwerke zu stärken, damit sie auf die Koprozessoren zugreifen können, um die Funktionen zu verwenden.Dies bedeutet, dass die ursprüngliche Gastkette, die FHE nicht unterstützte, jetzt indirekt die mächtigen Funktionen von FHE genießen kann.Da die Beweiszeitraum von FHE-Rollups normalerweise bis zu 7 Tage beträgt, begrenzt dies die weit verbreitete Verwendung von FHE in gewissem Maße.Um diese Herausforderung zu überwinden, hat sich Fhenix mit Eigenlayer zusammengetan, um den Diensten der Coprozessoren schnellere und bequemere Kanäle durch den Restaking -Mechanismus von Eigenlayer anzubieten und die Effizienz und Flexibilität der gesamten Coprozessoren erheblich zu verbessern.

Der Gebrauchsprozess von Coprozessoren ist einfach und klar:

-

Anwendungsvertragsanrufe des Coprozessors in der Host -Kette, um Verschlüsselungsberechnungsvorgänge durchzuführen

-

Vertragswarteschlangenanfrage

-

Der Relaisknoten hört den Relaisvertrag zu und leitet den Anruf an einen speziellen Fhenix -Rollup weiter

-

FHE Rollup führt die Berechnungsoperationen durch

-

Schwellennetzwerkentwurfsausgabe

-

Der Relayknoten gibt Ergebnisse und optimistische Beweise für den Vertrag zurück

-

Der Vertrag bestätigt einen optimistischen Beweis und sendet das Ergebnis an den Anrufer

-

Der Antragsvertrag führt den Vertrag weiter nach dem Anrufergebnis aus

Fhenix Teilnahmehandbuch

Wenn Sie Entwickler sind, können Sie sich in den Dokumentarfilm von Fhenix befassen und Ihre eigenen FHE-Anwendungen basierend auf diesen Dokumenten entwickeln, um ihr Potenzial in praktischen Anwendungen zu untersuchen.

Wenn Sie ein Benutzer sind, können Sie auch versuchen, die Dapps zu erleben, die von Fhenixs FHE-Rollups bereitgestellt werden, um die von FHE mitgelieferte Datensicherheit und Datenschutzschutz zu erleben.

Wenn Sie Forscher sind, wird dringend empfohlen, die Daten und Dokumente von Fhenix sorgfältig zu lesen, um Einblicke in die Grundsätze, technischen Details und Anwendungsaussichten von FHE zu erhalten, um wertvolle Beiträge in Ihrem Forschungsbereich zu leisten.

Beste Anwendungsszenarien für FHE

Die FHE-Technologie hat eine breite Palette von Anwendungsaussichten gezeigt, insbesondere in den Bereichen voller Ketten, Defi und KI.

-

Vollkettenspiel mit Datenschutzschutz: Die FHE-Technologie bietet starke Verschlüsselungsgarantien für Finanztransaktionen und Spielerbetrieb in Spielewirtschaften, wodurch die Manipulation in Echtzeit effektiv verhindert und die Fairness und Unparteilichkeit des Spiels gewährleistet wird.Gleichzeitig kann FHE auch die Aktivitäten der Spieler anonymisieren, wodurch das Risiko von finanziellen Vermögenswerten und personenbezogenen Daten erheblich verringert wird, wodurch die Privatsphäre und Sicherheit der Spieler in allen Aspekten geschützt wird.

-

Defi/MEV: Mit der kräftigen Entwicklung von Defi -Aktivitäten sind viele Defi -Operationen zum Ziel von MEV -Angriffen im dunklen Wald geworden.Um diese Herausforderung zu lösen, kann FHE sensible Daten in Defi effektiv schützen, die nicht ausgetragen werden wollen, z. B. die Anzahl der Positionen, Löschen von Leitungen, Handelsschuppen usw. und gleichzeitig die Verarbeitung von Business Logic Computing sicherstellen.Durch die Anwendung von FHE kann die Gesundheit von On-Chain-Defi erheblich verbessert werden, wodurch die Häufigkeit des nachteiligen MEV-Verhaltens erheblich verringert wird.

-

AI: Das Training von KI -Modellen hängt von Datensätzen ab.Zu diesem Zweck ist die FHE -Technologie zu einer idealen Lösung für KI -Modelle geworden, um einzelne private Daten zu schulen, die es KI ermöglicht, verschlüsselte Daten zu verarbeiten, um den Trainingsprozess abzuschließen, ohne persönliche sensible Informationen zu enthüllen.

Die Anerkennung der Gemeinschaftsgemeinschaft

Die Entwicklung von Technologie kann nicht allein durch seine Hardcore-Eigenschaften erreicht werden.Um die technologische Reife und den kontinuierlichen Fortschritt zu erreichen, müssen wir uns auf kontinuierliche und perfekte akademische Forschung und Entwicklung und aktive Stärke der Gemeinschaft verlassen.In dieser Hinsicht ist FHE zum heiligen Gral der Kryptowährungsgemeinschaft geworden, und sein Potenzial und sein Wert sind seit langem allgemein anerkannt.Im Jahr 2020 hat Vitalik Buterin die Technologie in dem Artikel „Erforschung einer vollständig homorphen Verschlüsselung“ sehr anerkannt und unterstützt.Vor kurzem hat er sich in den sozialen Medien erneut ausgesprochen, diese Position zweifellos erneut gestärkt und mehr Ressourcen und Stärke für die Entwicklung der FHE -Technologie gefordert.Entsprechend scheinen die aufstrebenden neuen Projekte, gemeinnützigen Forschungs- und Bildungsorganisationen und die kontinuierliche Injektion von Marktfonds darauf hinzudeuten, dass eine technologische Explosion gespielt werden soll.

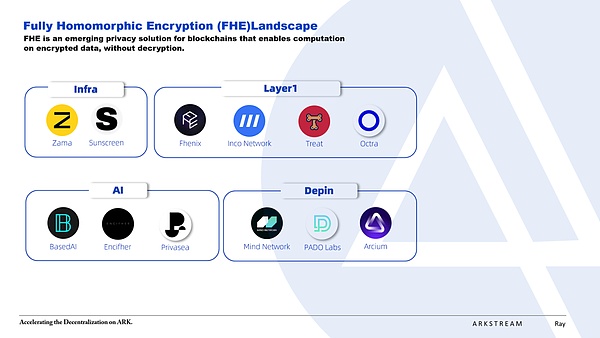

Die potenzielle frühe Ökologie

In den frühen Stadien der Entwicklung des FHE-Ökosystems, neben dem Kernfirma ZAMA ZAMA und dem mit Spannung erwarteten Fhenix, gibt es auch eine Reihe gleichermaßen hervorragender Projekte, die unser detailliertes Verständnis und unser detailliertes Verständnis und unsere Aufmerksamkeit verdienen:

-

Sonnenschutz: Der durch selbst entwickelte Forschung und Entwicklung erstellte FHE-Compiler unterstützt die Umwandlung in herkömmlichen Programmiersprachen, Entwürfe, die dem dezentralen Speicher von CipheText entsprechen, und gibt schließlich die Funktionen für Web3-Anwendungen in Form von SDK aus.

-

Mind Network: FHE -Netzwerk, das den Restaking -Mechanismus von Eigenlayer kombiniert, um die Sicherheit für KI- und Depin -Netzwerke zu erweitern

-

Pado Labs: Startet ein dezentrales Computernetzwerk, das ZKP und FHE integriert und darauf baut

-

** Arcium: ** Solanas Privacy Protocol Elusiv hat sich kürzlich in ein paralleles vertrauliches Computernetzwerk verwandelt, das FHE kombiniert

-

Inco Network: Layer1, das auf ZAMAs FHEVM basiert, konzentriert sich auf die Optimierung der Rechenkosten und der Effizienz von FHE und entwickelt dann ein vollständiges Ökosystem.

-

Treat: FHE Layer3, das gemeinsam vom Shiba -Team und Zama erstellt wird, setzt sich für die Erweiterung des Shiba -Ökosystems ein.

-

OCTRA: FHE -Netzwerk, das die isolierte Ausführungsumgebung basierend auf OCAML, AST, ReasonML und C ++ unterstützt

-

Basisai: Unterstützt verteilte Netzwerke, die FHE -Funktionen in LLM -Modelle einführen

-

Encifher: Ersterer ist Bananahq, jetzt in Rize Labs umbenannt, und macht FHEML um fhe um

-

PrivaSea: Das vom Nulink -Kernteam erstellte FHE -Netzwerk nimmt das konkrete ML -Framework von ZAMAL an, das darauf abzielt, den Datenschutzschutz im ML -Inferenzprozess im KI -Feld zu erreichen.

Für gemeinnützige Forschungs- und Bildungseinrichtungen empfehlen wir FHE.org und FHE Onchain, die im gesamten Ökosystem wertvolle Ressourcen für akademische Forschung und pädagogische Popularität bieten.

Aus begrenztem Raum haben wir nicht alle hervorragenden Projekte im Ökosystem nacheinander auflisten.Aber bitte glauben Sie, dass dieses Ökosystem unbegrenztes Potenzial und Chancen enthält, was unserer kontinuierlichen eingehenden Erkundung und Erforschung wert ist.

Zusammenfassen

Wir sind optimistisch in Bezug auf die Aussichten auf die FHE -Technologie und haben hohe Erwartungen für das Fhenix -Projekt.Sobald das Fhenix Main Network veröffentlicht und offiziell gestartet wurde, erwarten wir, dass Anwendungen in verschiedenen Bereichen aufgrund der FHE -Technologie verbessert werden.Wir sind fest davon überzeugt, dass diese Zukunft voller Innovation und Vitalität in Reichweite ist.

Referenzen

https://zama.ai/

https://github.com/microsoft/seal

https://www.fhenix.io/

https://mindnetwork.xyz/

https://www.inco.org/

https://x.com/treatsforshib

https://docs.octra.org/

https://x.com/encifherio

https://www.getbased.ai/

https://www.privasea.ai/

https://x.com/fhe_org

https://x.com/fheonchain

https://vitalik.eth.limo/general/2020/07/20/homomorphic.html

https://x.com/messaricrypto/status/1720134959875457352

https://foresightnews.pro/article/detail/59947