Organisation: Deng Tong, Bitchain Vision Reich

Während des Karnevals von Hong Kong Web3 2022 hielt Ethereum Co -Fundure Vitalik Buterin eine Keynote -Rede „Erreichung der Grenzen des Protokolldesigns“.Die Bitchain -Vision wird wie folgt den Lesern sortiert.

Blockchain und ZK-Snarks

Die Art der Technologie, mit der wir eine Vereinbarung erstellt haben, hat sich in den letzten 10 Jahren stark verändert.Als Bitcoin 2009 geboren wurde, verwendete es tatsächlich eine sehr einfache Form der Kryptographie, oder?Die einzige Verschlüsselungstechnologie, die Sie in der Bitcoin -Vereinbarung sehen, ist -Sie haben ein Verhalten, Sie haben eine ECDSA -Signatur mit einer ovalen Kurve, Sie haben einen Arbeitsbelastungsnachweis.Der Arbeitsbelastungsbeweis ist nur eine weitere Möglichkeit, Hash zu verwenden

Viele solcher Dinge existierten schon lange.Technisch gesehen haben wir seit der Geburt des PCP-Theorems bereits ZK-Snarks und der Theorem hat eine Geschichte von Jahrzehnten.Theoretisch gibt es diese Technologien schon lange, aber in der Praxis gibt es enorme Effizienzhindernisse zwischen dem, was Sie in akademischen Papieren tun können, und dem, was Sie in praktischen Anwendungen tun können.

Eigentlich denke ich> „>Die Blockchain selbst hat viel Lob, weil sie tatsächlich zur Einführung dieser Technologien geholfen und sie wirklich in die Praxis umsetzt.

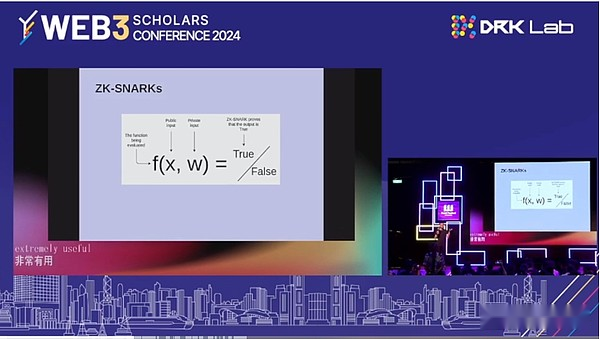

Die heutige Situation hat sich in den letzten zehn Jahren verändert und große Fortschritte gemacht.Dies schließt viele verschiedene Dinge ein.Die Vereinbarung, die wir heute haben, stützt sich auf all diese Technologien.Schauen Sie sich die im Jahr 2000 erbaute Vereinbarung an, all diese Dinge wurden vom ersten Tag an als Schlüsselkomponenten angesehen.ZK-Snarks ist hier die erste große Sache, oder?ZK-Snarks ist eine Technologie.Sie können den Beweis auf diese Weise schneller überprüfen und dann die Berechnung selbst ausführen.Sie können den Beweis auch überprüfen, ohne viele Informationen in der ursprünglichen Eingabe zu verbergen.Daher ist das Finden von ZK-Snarks sehr nützlich für die Privatsphäre und auch in Bezug auf die Skalierbarkeit sehr nützlich.

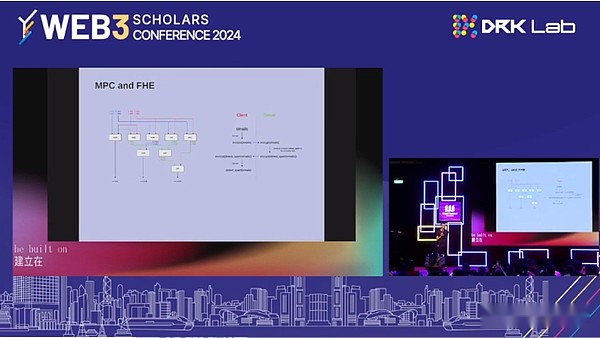

Welche Rolle spielt die Blockchain jetzt?> „>Blockchain hat Ihnen viele Vorteile gebracht.Aber all dies geht auf Kosten von zwei sehr großen Dingen.Einer ist Privatsphäre und der andere ist Sicherheit.ZK-SNARKS, Sie sind Privatsphäre und Sie sind in Sicherheit.Im Jahr 2016 haben wir das ZCash -Protokoll gesehen.Dann sahen wir immer mehr Dinge in der Ökosystemtheorie.Heute hat fast alles auf ZK beruhen und beginnt in verschiedenen Parteien zu berechnen und vollständig verschlüsselt.Aber einige Dinge können Sie mit ZK-Snarks nicht machen.Daher Schutz, Berechnung und Laufen auf privaten Daten der Menschen.Abstimmung ist tatsächlich ein wichtiger Fall, Sie können ein gewisses Maß an Vorteilen erhalten.Stimmen Sie also mit ZK-Snarks ab, aber wenn Sie wirklich die besten Attribute erhalten möchten, dann sind MPC und FHE, was Sie verwenden müssen.

Viele Verschlüsselungs- und künstliche Intelligenzanwendungen werden schließlich MPCs und FHE verwenden.

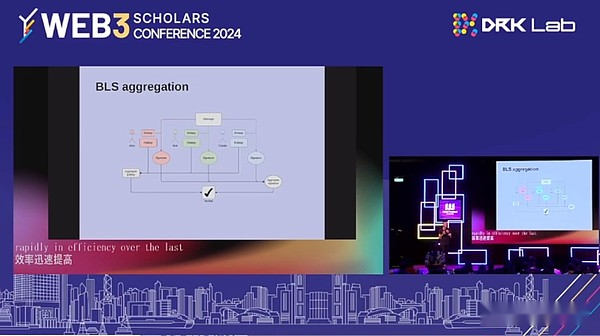

Die BLS -Schlüsselaggregation ist eine interessante Technologie. Signatur des Portfolios, genau wie die Signatur des Portfolios, genau wie die gleiche Signatur überprüfen.

Das ist sehr mächtig.Die BLS -Schlüsselaggregation ist tatsächlich eine Technologie im modernen staatlichen Konsens, um den theoretischen Kern zu beweisen.

Wenn Sie sich den Statuskonsens ansehen, der vor der BLS -Schlüsselaggregation festgelegt wurde, unterstützen Algorithmen in der Regel nur Hunderte von Überprüfungen.Der Grund, warum dies möglich ist, ist, dass diese neue Form der Kryptographie nur in den letzten 5 bis 10 Jahren optimiert wurde.

Effizienz-, Sicherheits- und Erweiterungsfunktionen

So viele Dinge werden von diesen neuen Technologien gebracht.Sie wurden bald stärker.Die heutige Vereinbarung verwendet viele dieser Technologien.Wir haben in der Tat eine große Transformation von der dedizierten Kryptographie zur allgemeinen Kryptographie erlebt.Sie müssen einen Algorithmus für spezielle Nutzungsanwendungen erstellen, um häufigere Zwecke zu erreichen.In dieser Welt müssen Sie eine Anwendung erstellen, die den Inhalt verwendet, den ich in den letzten 5 Minuten erwähnt habe, und Sie müssen nicht einmal ein Kryptiker sein.Sie können ein Stück Code schreiben und ihn in die Genehmigungs- und Überprüfungsvorrichtung zusammenstellen, und Sie haben eine Anwendung, die den Verlauf anstrebt.

Also, was sind die Herausforderungen hier?> „>Ich denke, die beiden Hauptprobleme jetzt: Eine ist Effizienz und der andere ist Sicherheit.Jetzt gibt es dritte Typen, die als Erweiterungsfunktion bezeichnet werden können.Ich finde,> „>Verbessern Sie die Effizienz und Sicherheit dessen, was wir heute habenWichtiger.

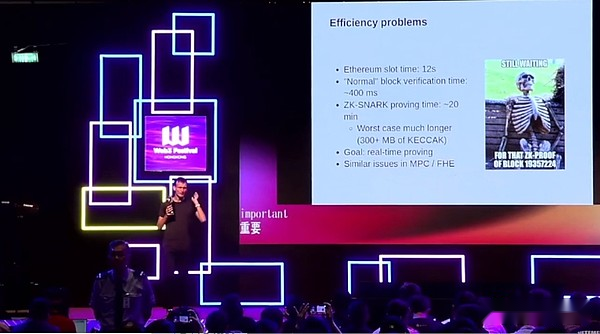

Lassen Sie uns über Effizienz sprechen.Nehmen wir an, ein bestimmtes Beispiel ist die Theorie der Blockchain.Wenn die Blockzeit 12 Sekunden beträgt, beträgt das durchschnittliche Intervall zwischen einem Block und dem nächsten Block 12 Sekunden.In der normalen Blocküberprüfungszeit.Dies ist die Zeit, die für den Verifizierungsblock der Untergebenen erforderlich ist, etwa 400 Millisekunden.Auf der Suche nach Fallen, Proof -Theorie und Beendigung der für etwa 20 Minuten erforderlichen Zeit.Aber vor zwei Jahren verbesserte sich diese Situation rasch.Zuvor betrug dies gleich 5 Stunden.Es dauert jetzt durchschnittlich 20 Minuten.Im Vergleich zu zwei Jahren haben wir immer noch große Fortschritte gemacht.

Was ist unser Ziel jetzt?> „>Ziel ist es, echte Zeitnachweise auszuführen.Das Ziel ist, dass Sie beim Erstellen eines Blocks Beweise erhalten, bevor Sie den nächsten Block erstellen.Wenn wir in eine solche Welt eintreten können: Jede Ethereum -Brieftasche, einschließlich Browser -Brieftasche, einschließlich mobiler Brieftaschen, und intelligenter Vertragsbrieftaschen, einschließlich anderer Ketten, überprüften die Theorie der Konsensregeln vollständig.

Daher glauben sie nicht einmal, ob sie eine Eigenkapitalüberprüfung bevorzugen, da sie die Regeln tatsächlich direkt überprüfen und direkt sicherstellen, dass der Block korrekt ist.Wie nutzen wir die Geschichte, um das zu tun?Um es wirklich zu einer Rolle zu spielen, beweist ZK-Snarks, dass es in Echtzeit durchgeführt werden muss, aber es gibt eine Möglichkeit, die Theorie zu beweisen und innerhalb von 5 Sekunden zu blockieren.Die Frage ist also, können wir es erreichen?Jetzt haben MPC und FHE auch ähnliche Probleme.Wie ich bereits erwähnt habe, stimmt ein mächtiger Fall von MPC und FHE ab, oder?Es hat tatsächlich angefangen zu erscheinen.

> „>Das aktuelle Problem von MPC ist, dass einige seiner Sicherheitsattribute von einem zentralen Server abhängen.Können wir dezentralisieren?Wir können, aber es muss effizienter sein.Die Kosten dieser Vereinbarungen sind enorm.

Wie erkennen wir solche Anforderungen?> „>Für ZK-Snarks denke ich, dass die Effizienzverbesserung in drei Kategorien unterteilt ist.Einer von ihnen ist Parallelisierung und AggregationWenn Sie sich daher in einer Theorie über Blöcke vorstellen, benötigt der Block bis zu etwa 10 Millionen Berechnungsschritte.Sie führen jeden Berechnungsschritt aus und beweisen ihn separat.Dann beweisen Sie die Aggregation.

Nach etwa 20 oben genannten Schritten erhalten Sie einen wichtigen Beweis für die Richtigkeit des gesamten Blocks.Dies können Sie heute mit vorhandener Technologie tun.Und kann innerhalb von 5 Sekunden minderwertige Blöcke beweisen.Es erfordert viel paralleles Computing. Können wir es also optimieren?Können wir den aggregierten Beweis optimieren?Die Antwort ist ja.

Nach etwa 20 oben genannten Schritten erhalten Sie einen wichtigen Beweis für die Richtigkeit des gesamten Blocks.Dies können Sie heute mit vorhandener Technologie tun.Und kann innerhalb von 5 Sekunden minderwertige Blöcke beweisen.Es erfordert viel paralleles Computing. Können wir es also optimieren?Können wir den aggregierten Beweis optimieren?Die Antwort ist ja.

Bei den gleichen Hardwarekosten und den gleichen Stromkosten kann ASIC die Hash -Geschwindigkeit von etwa 100 -mal schneller als die GPU bearbeiten.Die Frage ist, können wir genau die gleichen Vorteile durch strenge Beweise erhalten?Ich denke, die Antwort ist, dass wir dazu in der Lage sein sollten.Viele Unternehmen haben begonnen, Produkte zu bauen, die speziell zur Beweisung von ZK-Snarks verwendet wurden, aber tatsächlich sollte es sehr häufig sein.Können wir 20 Minuten bis 5 Sekunden verkürzen, wodurch die Effizienz zunimmt?

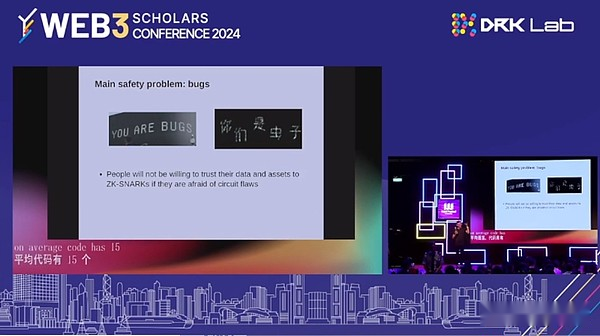

Wir haben also das GKR-Protokoll, wir haben 64-Bit, wir haben verschiedene Ideen wie ZK-Snarks.Können wir die Effizienz des Algorithmus weiter verbessern?Können wir mehr ZK-Snarks, freundliche Hash-Funktionen, mehr ZK-Snarks, freundliche Signaturalgorithmen erstellen?Hier gibt es viele Ideen, und ich ermutige die Menschen nachdrücklich, mehr für diese Ideen zu tun.Wir haben all diese erstaunlichen Formen der Kryptographie, aber werden die Leute ihnen vertrauen?Wenn sich die Leute um irgendeine Art von Mängel Sorgen machen, ob es sich um ZK-Snarks oder ZKEVM-Schaltungen handelt, haben sie alle 7000 Zeilen.Wenn sie es sehr effektiv machen.Theoretisch gibt es 15 bis 50 Fehler pro tausend Zeilen.Wir versuchen uns.Es gibt weniger als 15 Zeilen, aber es ist auch größer als Null.Wenn Sie über diese Systeme verfügen, die Milliarden von Dollar ein Vermögen von Dollar halten, ist dieses Geld verloren, wenn einer von ihnen falsch ist, egal wie fortschrittlich die Verschlüsselungstechnologie ist.

Die Frage ist, was können wir tun, um die vorhandene Kryptographie wirklich zu übernehmen und die Anzahl der Fehler darin zu verringern?

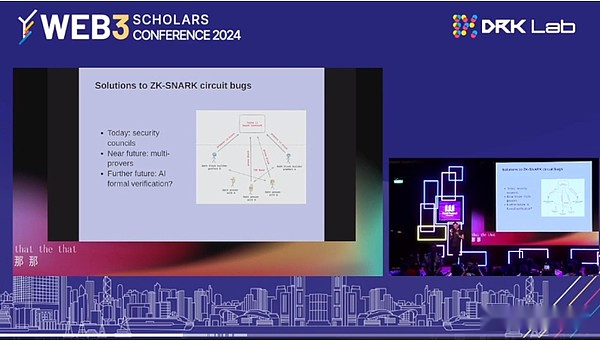

Jetzt denke ich, dass, wenn es 9 der 12 Personen in einer Gruppe gibt, mehr als 75% der Menschen zustimmen, dass es Fehler gibt, sie Inhalte im Proof -System stürzen können.Es ist also ziemlich zentralisiert.In naher Zukunft werden wir mehrere Beweise haben.Theoretisch können Sie das Fehlerrisiko in jedem Teil davon verringern.Sie haben drei Proof -Systeme.Wenn einer von ihnen falsch ist, hoffe ich, dass die anderen beiden keine Fehler in genau derselben Position machen.

Formale Überprüfung mit künstlichen Intelligenz -Tools durchführen

endlich,> „>Ich denke, eine interessante Sache, die es wert ist, in Zukunft zu studieren, ist es, künstliche Intelligenz -Tools zur formalen Überprüfung zu verwenden.Tatsächlich gibt es keinen Fehler in der Mathematik, dass es Dinge wie ZK-EVM gibt.Aber können Sie dies wirklich beweisen, beispielsweise die ZK-EVM-Implementierung vollständig dieselbe Funktion wie der Theorem im Gas.Können Sie beispielsweise beweisen, dass sie nur einen Ausgang für mögliche Eingaben haben?

Im Jahr 2019 glaubt niemand, dass künstliche Intelligenz heute sehr schöne Fotos machen kann.Wir haben viel Fortschritte gemacht und künstliche Intelligenz gesehen.

Die Frage ist, ob wir versuchen können, ähnliche Tools ähnlichen Aufgaben zu verwandeln.Zum Beispiel eine komplexe Aussage in einem Programm, das Tausende von Zeilen umfasst, generieren automatisch mathematische Beweise.Ich denke, dies ist eine interessante offene Herausforderung, die es den Menschen ermöglicht, die Effizienz der Signaturaggregation zu verstehen.Heute hat Ethereum 30.000 Überprüfungsgerät und die Anforderungen für das Ausführen eines Knotens sind ziemlich hoch?Auf meinem Laptop gibt es eine Knotentheorie, die ausgeführt werden kann, aber kein billiger Laptop ist.Und ich muss wirklich die Festplatte selbst aktualisieren.Das erwartete Ziel ist theoretisch, wir hoffen, so viel Überprüfung wie möglich zu unterstützen.Wir hoffen, dass das Eigenkapitalzertifikat so demokratisch wie möglich ist, damit die Menschen direkt an einer beliebigen Größenüberprüfung teilnehmen können.Wir hoffen, dass die Anforderungen in der Knotentheorie sehr niedrig und einfach zu bedienen sind.Wir hoffen, dass Theorie und Vereinbarungen so einfach wie möglich sind.

Also, was sind die Grenzen hier?Die Einschränkung besteht darin, dass alle Daten jedes Teilnehmers für jeden Slot 1 Bit benötigen, da Sie die Informationen übertragen müssen, die an der Unterschrift beteiligt sind und wer nicht teilgenommen hat.Dies ist die grundlegendste Grenze dafür.Wenn dies der Fall ist, gibt es keine anderen Einschränkungen.Berechnen Sie, es gibt keine untere Grenze.Sie können die Aggregation beweisen.Sie können sich in jedem Baum oder Signatur erholen.Sie können verschiedene Signaturaggregate erstellen.Sie können Snarks verwenden, Sie können Kryptographie verwenden, genau wie Sie 32 -Bit -Snarks, verschiedene Technologien verwenden können.

Denken Sie an Point -to -point -Netzwerk

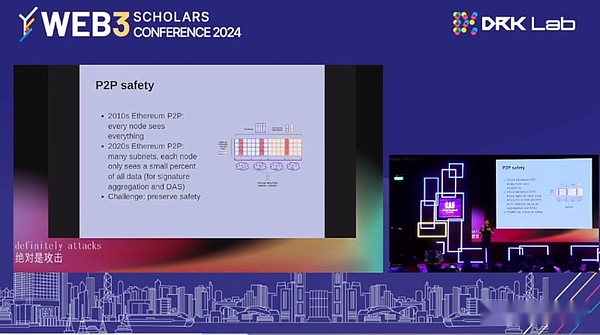

Die Frage ist, inwieweit wir die Signaturaggregation -point -bis -Punkt -Sicherheit optimieren können?> „>Es sind nicht genug Leute, um über das Point Network nachzudenken.Das möchte ich wirklich betonen.Ich denke, dass es im Bereich der Verschlüsselung normalerweise zu viele Tendenzen gibt, um eine besondere Struktur über dem Punkt -zu -Punkt -Netzwerk zu erstellen, und dann annehmen, dass das Punkt -zu -Punkt -Netzwerk funktionieren kann.Hier sind viele Teufel versteckt, oder?Ich denke, diese Dämonen werden komplizierter, genau wie die Art der Arbeit in Bitcoin in Bitcoin.

Es gibt verschiedene Angriffe wie Hexenangriffe, Ablehnung von Dienstangaben usw.Wenn Sie jedoch ein sehr einfaches Netzwerk haben und die einzige Aufgabe des Netzwerks darin besteht, sicherzustellen, dass jeder alles bekommen kann, ist das Problem immer noch recht einfach.Das Problem ist, dass als Skalentheorie das Punkt -zu -Punkt -Netzwerk immer komplizierter wird.Das heutige Ethereum DOT -Punkt -Netzwerk verfügt über 64 Teile, um eine Signaturaggregation vorzunehmen, um 30.000 Unterschriften zu verarbeiten.

Erstens haben wir wie heute einen Punkt -zu -Punkt -Netzwerk.Daher sind die Kosten für die Schichtung der beiden Elemente und die Erlaubnis von Rollup sehr niedrig, was eine talentierte Skalierbarkeitslösung darstellt.Dies hängt auch von einer komplizierteren Architektur von Punkte -Punkten ab.Laden Sie nur 1/8 aller Daten in jedem Knoten herunter?Können Sie solche Netzwerksicherheit wirklich vornehmen?Wie können wir Daten speichern?Wie verbessern wir die Sicherheit von Punkten für das Netzwerk?

abschließend

Also,> „>Was wir berücksichtigen müssen, ist eine Vereinbarung, die kryptografische Beschränkungen umsetzen kann.Unsere Kryptographie ist viel stärker als vor Jahrzehnten, aber es kann stärker sein.

Hier gibt es zwei ebenso wichtige Anweisungen:

> „>Einer von ihnen ist es, die Effizienz weiter zu verbessernWir wollen alles in Echtzeit beweisen.Wir möchten eine solche Welt sehen: Die Standardeinstellung jeder im dezentralen Protokollblock übertragenen Nachricht ist ZK-Snarks-Standard, um zu beweisen, dass die Nachricht und alle Inhalte, von denen die Nachricht abhängt, den Regeln der Vereinbarung befolgen.Wie können wir die Effizienz verbessern, um dieses Ziel zu erreichen?> „>Die zweite besteht darin, die Sicherheit zu verbessern.Die Möglichkeit, die Möglichkeit von Problemen grundlegend zu verringern, lassen Sie uns in eine Welt eintreten.

Aber wie wir schon oft gesehen haben, werden mehrere Unterschriften von Hackern angegriffen.In vielen Fällen werden die Token in diesen Layer -2 -Projekten tatsächlich durch mehrere Signaturen gesteuert.Wenn fünf -Nine -Menschen gleichzeitig von Hackern angegriffen werden, verlieren sie viel Geld.Wenn Sie diese Probleme vermeiden möchten, müssen wir vertrauen -wir können diese Technologie nutzen und die Regeln durch verschlüsseltes, anstatt an eine kleine Gruppe von Personen zu glauben, um die Systemsicherheit zu gewährleisten.

Aber um dies wirklich zu erkennen, muss der Code vertrauenswürdig sein.Die Frage ist, können wir den Code glaubwürdig machen?Können wir das Internet vertrauenswürdig machen?Können wir die Ökonomie dieser Produkte vertrauenswürdig machen?Ich denke, das sind die zentralen Herausforderungen, und ich hoffe, dass jeder weiter zusammenarbeiten kann, um sich zu verbessern.Danke.