Auteur: Vtalik, le co-fondateur d’Ethereum;

Au cours de la dernière semaine, un article sur la perte d’une entreprise de 25 millions de dollars est largement diffusé parce qu’un personnel financier a été persuadé d’envoyer des télégraphes de banque à l’escroc qui a affiché un directeur financier … et cela semble être un téléphone vidéo de contrefaçon profond très convaincant.

Deepfakes, c’est-à-dire, les faux audio et vidéos générés par l’intelligence artificielle) apparaissent de plus en plus fréquemment dans le domaine des crypto-monnaies et ailleurs.Au cours des derniers mois, ma falsification profonde a été utilisée pour promouvoir diverses escroqueries et pièces de monnaie.La qualité de la contrefaçon profonde s’améliore rapidement: bien que la profondeur de 2020 soit évidente et mauvaise, elle est embarrassante, mais au cours des derniers mois, la contrefaçon de profondeur est devenue de plus en plus difficile à distinguer.Ceux qui sont familiers avec moi peuvent toujours reconnaître ma profondeur récente pour la falsification de ma vidéo parce qu’elle me fait dire « Allons aller », et je n’utilise que « LFG » a entendu quelques autres plusieurs fois ceux qui expriment ma voix sont facilement convaincus.

Les experts en sécurité mentionnés ci-dessus du vol de 25 millions de dollars américains ont confirmé à l’unanimité qu’il s’agit d’une défaillance rare et embarrassante de la sécurité opérationnelle des entreprises à plusieurs niveaux: la méthode standard consiste à parcourir davantage avant les transferts qui sont proches des Échelle pour obtenir plus que l’approbation formelle.Mais même ainsi, le fait est toujours qu’en 2024, l’audio d’une personne et même les flux vidéo ne sont plus un moyen sûr de vérifier son identité.

Cela soulève une question: quelle est la façon d’être en sécurité?

La méthode de chiffrement distincte ne résout pas le problème

Il peut vérifier en toute sécurité que l’identité des gens est précieuse pour diverses personnes dans diverses situations: les personnes qui récupèrent ou signent des transactions commerciales, et les particuliers ont approuvé les transactions commerciales, et les particuliers qui approuvent des transactions importantes (comme, telles que les startups d’investissement, les produits d’achat) , envois de fonds), que ce soit des crypto-monnaies ou des devises légales, et même les membres de la famille doivent vérifier leur identité dans des situations d’urgence.Par conséquent, il est important d’avoir une bonne solution qui peut survivre dans une contrefaçon profonde relativement facile à la prochaine époque.

L’une des réponses que j’entends souvent dans le cercle de chiffrement est: « Vous pouvez vérifier votre identité en fournissant une signature cryptée en fournissant une signature cryptée en ajoutant des adresses à votre clé de protection humaine / PGP publique. »C’est une réponse attrayante.Cependant, il ignore complètement pourquoi les autres participer lors de la signature d’une transaction sont utiles.Supposons que vous soyez un individu qui possède plusieurs portefeuilles de signature personnelle, et que vous vous envoyez une transaction approuvée par certains Signatures.Dans quelles circonstances approuveront-ils?S’ils sont convaincus, vous êtes la personne qui veut vraiment transférer.Si le pirate vole votre clé ou vos ravisseurs, ils ne l’approuveront pas.Dans l’environnement d’entreprise, vous avez généralement plus de couches de défense; mais même ainsi, les attaquants peuvent être issus d’identité, non seulement pour les demandes finales, mais aussi pour les premiers stades du processus d’approbation.Ils peuvent même détourner les demandes légales en fournissant de mauvaises adresses.

Par conséquent, dans de nombreux cas, si vous utilisez une signature clé, d’autres signatures vous accepteront comme vous, ce qui détruit le point entier: il transforme l’ensemble du contrat en signatures multiples 1 sur 1, et certaines d’entre elles ont seulement besoin de contrôler votre Une clé unique peut voler des fonds!

C’est un endroit où nous obtenons une réponse réellement significative: question de sécurité.

question de sécurité

Supposons que quelqu’un vous envoie un SMS, prétendant être votre ami.Ils envoient des SMS avec un compte que vous n’avez jamais vu auparavant et prétendent perdre tout l’équipement.Comment déterminez-vous s’ils sont ce qu’ils appellent?

Il y a une réponse évidente: demandez-leur quelque chose sur leur vie qu’ils ne savent que.Ces choses devraient être:

-

Tu sais

-

Tu veux qu’ils se souviennent

-

Je ne sais pas en ligne

-

C’est difficile à deviner

-

Idéalement, même ceux que les pirates ont envahi les entreprises et les bases de données gouvernementales ne savent pas

-

Lorsque nous nous sommes rencontrés tous les deux pour la dernière fois, quel restaurant avons-nous dîné et quelle nourriture avez-vous mangé?

-

Lequel de nos amis a une blague sur les anciens politiciens?De quel politicien est-ce?

-

Quel film nous avons regardé récemment, tu n’aimes pas?

-

Vous avez suggéré la semaine dernière pour discuter de la possibilité de nous aider à nous aider à mener ____?

-

Mot de passe pré-agré: Lorsque vous êtes ensemble, vous allez délibérément convenu d’un mot de passe partagé et vous pouvez l’utiliser pour vous vérifier à l’avenir.

-

Il peut même être atteint par la coercition: vous pouvez accidentellement insérer un mot dans la phrase, afin d’envoyer tranquillement un signal à l’autre partie, indiquant que vous êtes contraint ou menacé.Ce mot devrait être suffisamment commun pour vous rendre naturel lorsque vous l’utilisez, mais il est suffisamment rare pour l’insérer dans votre discours de manière inattendue.

-

Lorsque quelqu’un vous envoie une adresse ETH, veuillez confirmer via plusieurs canaux (tels que Signal et Twitter DM, le site Web de l’entreprise et même les connaissances courantes)

-

Empêcher les personnes intermédiaires d’attaque: le « numéro de sécurité » du signal, les émoticônes télégrammes et les fonctions similaires sont faciles à comprendre et à prévenir.

-

Restrictions quotidiennes et retards: retardez simplement les conséquences et l’action irréversible.Cela peut être achevé au niveau de la stratégie (pré-signification, ils attendront n heures ou jours avant la signature) ou au niveau du code (restrictions appropriées et retard dans le code de contrat intelligent) pour terminer

Naturellement, ce qu’ils veulent leur demander, ce sont des expériences courantes.Les exemples possibles comprennent:

Certaines personnes ont récemment utilisé des exemples pratiques pour vérifier mon identité.

Plus votre problème est unique, mieux c’est.La question que les gens doivent penser au bord de la réponse pendant quelques secondes sont bonnes: mais si les gens que vous demandez, vous prétendez vraiment que vous avez oublié, assurez-vous qu’ils leur posent à nouveau trois questions.Demandez aux détails « micro » (ce que quelqu’un aime ou n’aime pas, des blagues spécifiques, etc.) est généralement mieux que les détails « macro », car le premier est généralement plus difficile à faire des tiers Publié sur Instagram, il a été publié sur Instagram.Si votre problème peut être deviner (dans un sens, seules quelques options potentielles sont significatives), veuillez ajouter un autre problème pour augmenter l’entropie en ajoutant un autre problème.

Si la pratique de sécurité est ennuyeuse, les gens cessent généralement de participer, il est donc sain de rendre le problème de sécurité intéressant!Ils peuvent être un moyen de se souvenir des expériences communes positives.Ils peuvent être le moteur pour avoir vraiment ces expériences.

Compléter les problèmes de sécurité

Aucune sorte de stratégie de sécurité n’est parfaite, il est donc préférable d’empiler plusieurs technologies ensemble.

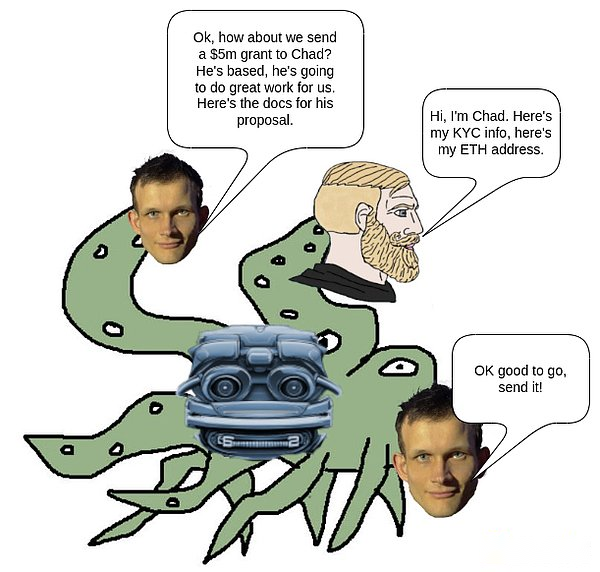

Une attaque complexe potentielle, l’attaquant prétend aux dirigeants et au cessionnaire en plusieurs étapes du processus d’approbation.

Les problèmes de sécurité et le retard peuvent empêcher cette situation;

Le problème de sécurité est très bon, car différentes technologies qui échouent en raison de l’inhumanisation, les problèmes de sécurité sont basés sur les informations que les êtres humains naissent avec bon à se souvenir.J’utilise des problèmes de sécurité depuis de nombreuses années.

Veuillez noter que les problèmes de sécurité «individuels» mentionnés ci-dessus sont très différents des cas d’utilisation des problèmes de sécurité «Enterprises aux particuliers». Vous avez les trois récentes transactions.Je sais personnellement que le type de question de réponse est très différent du type de question que les entreprises connaissent la réponse.Par conséquent, il vaut la peine de considérer ces deux situations seules.

La situation de chacun est unique, vous êtes donc différent des différentes personnes en tant que différentes personnes que différentes personnes.D’une manière générale, il est préférable de faire adapter la technologie aux gens, de ne pas faire adapter les gens à la technologie.Une technologie ne nécessite pas parfaite pour jouer un rôle: la méthode idéale consiste à superposer plusieurs technologies en même temps, puis à choisir la technologie qui vous convient le mieux.Dans le monde de la profondeur pour la falsification, nous devons ajuster notre stratégie pour nous adapter à une nouvelle réalité qui est désormais facile à forger et à difficulté la contrefaçon, mais tant que nous le faisons, il est toujours possible de maintenir la sécurité.