Autor: Vtalik, der CO -Founder von Ethereum;

In der vergangenen Woche ist ein Artikel über den Verlust eines Unternehmens in Höhe von 25 Millionen US -Dollar weit verbreitet, da ein Finanzpersonal überreden wurde, Bank -Telegraphen an den Betrüger zu senden, der CFO veröffentlicht hat … und dies scheint ein sehr überzeugendes Video -Telefon mit tiefem Fälschung zu sein.

DeepFakes, dh gefälschte Audio- und Videos, die durch künstliche Intelligenz erzeugt werden, erscheinen immer häufiger auf dem Gebiet der Kryptowährungen und anderswo.In den letzten Monaten wurde meine tiefe Fälschung verwendet, um verschiedene Betrügereien und Hundemünzen zu fördern.Die Qualität der tiefen Fälschung verbessert sich rasch: Obwohl die Tiefe von 2020 offensichtlich und schlecht ist, ist sie peinlich, aber in den letzten Monaten ist es immer schwieriger zu unterscheiden.Diejenigen, die mit mir vertraut sind hat ein paar Male noch ein paar Mal gehört, die meine Stimme sagen, sind leicht überzeugt.

Die oben genannten Sicherheitsexperten des 25 Millionen US -Dollar -Diebstahls haben einstimmig bestätigt, dass dies ein seltenes und peinliches Versagen der betrieblichen Sicherheit von Unternehmen auf mehreren Ebenen ist: Die Standardmethode besteht darin Skalieren Sie mehr als die formelle Zustimmung.Trotzdem ist die Tatsache immer noch, dass bis 2024 Audio und sogar Videoströme einer Person keine sichere Möglichkeit mehr sind, ihre Identität zu überprüfen.

Dies wirft eine Frage auf: Was ist der Weg, um in Sicherheit zu sein?

Die separate Verschlüsselungsmethode löst das Problem nicht

Es kann sicher überprüfen , Überweisungen), ob Kryptowährungen oder rechtliche Währungen und sogar Familienmitglieder ihre Identität in Notsituationen überprüfen.Daher ist es wichtig, eine gute Lösung zu haben, die in der kommenden Ära in einer relativ einfachen Fälschung überleben kann.

Eine der Antworten, die ich oft im Verschlüsselungskreis höre, lautet: „Sie können Ihre Identität überprüfen, indem Sie eine verschlüsselte Signatur angeben, indem Sie eine verschlüsselte Signatur anbieten, indem Sie Adressen zu Ihrem ENS/Human -Schutz/öffentlichen PGP -Schlüssel hinzufügen.“Dies ist eine attraktive Antwort.Es ignoriert jedoch vollständig, warum andere bei der Unterzeichnung einer Transaktion teilnehmen können.Angenommen, Sie sind eine Person mit mehreren persönlichen Signaturen Brieftaschen, und Sie senden Ihnen eine Transaktion, die von einigen Co -Signaturen zugelassen ist.Unter welchen Umständen werden sie es genehmigen?Wenn sie überzeugt sind, sind Sie die Person, die wirklich übertragen möchte.Wenn der Hacker Ihren Schlüssel oder Entführer stiehlt, werden er ihn nicht genehmigt.In der Unternehmensumgebung haben Sie normalerweise mehr Verteidigungsschichten;Sie können sogar die rechtlichen Anfragen entführen, indem sie falsche Adressen angeben.

In vielen Fällen akzeptieren Sie in vielen Fällen eine Schlüsselsignatur, die Sie als Sie als Sie akzeptieren, was den gesamten Punkt zerstört: Der gesamte Vertrag verwandelt sich in 1 von 1 mehreren Signaturen, und einige müssen nur Ihre Kontrolle haben Single Key kann Mittel stehlen!

Dies ist ein Ort, an dem wir eine wirklich sinnvolle Antwort erhalten: Sicherheitsfrage.

Sicherheitsfrage

Angenommen, jemand sendet Ihnen eine SMS und behauptet, Ihr Freund zu sein.Sie senden Textnachrichten mit einem Konto, das Sie noch nie gesehen haben, und behaupten, alle Geräte zu verlieren.Wie bestimmen Sie, ob sie das sind, was sie nennen?

Es gibt eine offensichtliche Antwort: Fragen Sie sie etwas über ihr Leben, das sie nur kennen.Diese Dinge sollten sein:

-

Du weisst

-

Sie möchten, dass sie sich erinnern

-

Ich weiß nicht online

-

Es ist schwer zu erraten

-

Im Idealfall haben selbst diejenigen, die Hacker in Unternehmen eingedrungen sind, und die Regierungsdatenbanken wissen es nicht

-

Als wir uns beide zum letzten Mal trafen, welches Restaurant haben wir zu Abend gegessen und welches Essen haben Sie gegessen?

-

Welcher unserer Freunde hat einen Witz über alte Politiker?Welcher Politiker ist das?

-

Welchen Film haben wir kürzlich gesehen, magst du nicht?

-

Sie haben letzte Woche vorgeschlagen, die Möglichkeit zu besprechen, uns zu helfen, uns zu helfen, ____ zu führen?

-

Vor -Agreed -Passwort: Wenn Sie zusammen sind, werden Sie absichtlich ein gemeinsam genutztes Passwort vereinbart, und Sie können es verwenden, um sich in Zukunft gegenseitig zu überprüfen.

-

Es kann sogar durch den Zwang erreicht werden: Sie können versehentlich ein Wort in den Satz einfügen, um leise ein Signal an die andere Partei zu senden, was darauf hinweist, dass Sie gezwungen oder bedroht werden.Dieses Wort sollte üblich genug sein, damit Sie sich bei der Verwendung natürlich fühlen, aber es ist selten genug, um sie unerwartet in Ihre Sprache einzulegen.

-

Wenn Ihnen jemand eine ETH -Adresse sendet, bestätigen Sie bitte über mehrere Kanäle (z. B. Signal und Twitter DM, Unternehmenswebsite und sogar gemeinsame Bekannte).

-

Verhinderung des Angriffs von Intermediate: Signal „Sicherheitsnummer“, Telegramm -Emoticons und ähnliche Funktionen sind leicht zu verstehen und zu verhindern.

-

Tägliche Einschränkungen und Verzögerung: Verzögern Sie einfach die Konsequenzen und irreversiblen Maßnahmen.Dies kann auf der Ebene der Strategie abgeschlossen werden (vor der Signatur, sie warten auf Stunden oder Tage vor der Unterschrift) oder auf Code -Ebene (entsprechende Beschränkungen und Verzögerungen des Smart -Vertragscode), um sie abzuschließen

Natürlich sind das, was sie sie fragen wollen, gemeinsame Erfahrungen.Mögliche Beispiele sind:

Einige Leute haben kürzlich praktische Beispiele verwendet, um meine Identität zu überprüfen.

Je einzigartig Ihr Problem ist, desto besser.Die Frage, dass die Leute ein paar Sekunden lang über den Rand der Antwort nachdenken müssen, sind gut: Wenn die Leute, die Sie fragen, behaupten Sie wirklich, dass Sie es vergessen haben, stellen Sie bitte sicher, dass sie ihnen drei Fragen stellen.Fragen Sie die „Micro“ -Tetails (was jemand mag oder nicht mag, bestimmte Witze usw.) sind normalerweise besser als „Makro“ -Tetails, da erstere normalerweise schwieriger sind, Dritte unerwartet auszugraben (zum Beispiel, auch wenn jemand Auf Instagram wurde es auf Instagram veröffentlicht.Wenn Ihr Problem erraten kann (in gewissem Sinne sind nur wenige potenzielle Optionen aussagekräftig), fügen Sie bitte ein weiteres Problem hinzu, um die Entropie zu erhöhen, indem Sie ein weiteres Problem hinzufügen.

Wenn die Sicherheitspraxis langweilig ist, hören die Menschen normalerweise nicht mehr teil, so dass es gesund ist, das Sicherheitsproblem interessant zu machen!Sie können ein Weg sein, sich an positive gemeinsame Erfahrungen zu erinnern.Sie können die treibende Kraft sein, um diese Erfahrungen wirklich zu machen.

Ergänzung Sicherheitsprobleme

Keine Sicherheitsstrategie ist perfekt, daher ist es am besten, mehrere Technologien zusammen zu stapeln.

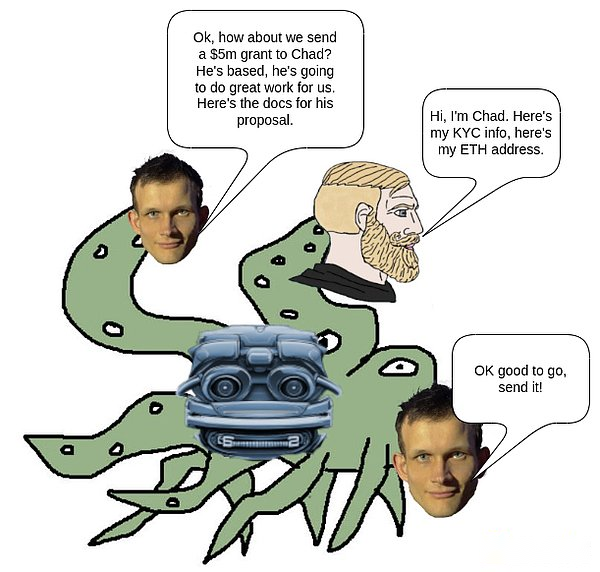

Ein potenzieller komplexer Angriff, der Angreifer vorgibt den Führungskräften und dem Beauftragten in mehreren Schritten des Genehmigungsverfahrens.

Sowohl Sicherheitsprobleme als auch Verzögerung können diese Situation verhindern.

Das Sicherheitsproblem ist sehr gut, da Sicherheitsprobleme auf den Informationen basieren, dass Menschen, mit denen Menschen geboren werden, mit gutem Erinnern geboren werden.Ich benutze seit vielen Jahren Sicherheitsfragen.

Bitte beachten Sie, dass sich die oben genannten „individuellen“ Sicherheitsprobleme sehr von den Anwendungsfällen von „Unternehmen zu Einzelpersonen“ unterscheiden. Sie haben die letzten drei Transaktionen.Ich persönlich weiß, dass sich die Art der Antwortfrage sehr von der Art der Frage unterscheidet, die Unternehmen die Antwort kennen.Daher lohnt es sich, diese beiden Situationen allein zu berücksichtigen.

Die Situation aller ist einzigartig, also unterscheiden Sie sich von verschiedenen Menschen als unterschiedliche Menschen als unterschiedliche Menschen.Im Allgemeinen ist es am besten, die Technologie an Menschen anzupassen und die Menschen nicht an die Technologie anzupassen.Eine Technologie erfordert keine perfekte Rolle, um eine Rolle zu spielen: Die ideale Methode besteht darin, mehrere Technologien gleichzeitig zu überlisten und dann die Technologie auszuwählen, die am besten zu Ihnen passt.In der Welt der Tiefe für die Fälschung müssen wir unsere Strategie anpassen, um sich an eine neue Realität anzupassen, die jetzt leicht zu schmieden und immer noch Schwierigkeiten bei der Fälschung ist, aber solange wir dies tun, ist es immer noch möglich, die Sicherheit aufrechtzuerhalten.