المؤلف: Vtalik ، مؤسس Ethereum ؛

في الأسبوع الماضي ، يتم توزيع مقال حول خسارة الشركة البالغة 25 مليون دولار على نطاق واسع لأنه تم إقناع الموظفين الماليين بإرسال التلغراف البنكي إلى المخادع الذين نشروا المدير المالي … ويبدو أن هذا هو هاتف فيديو عميق مقنع.

Deepfakes ، أي الصوت المزيف ومقاطع الفيديو التي تم إنشاؤها بواسطة الذكاء الاصطناعي) تظهر بشكل متكرر في مجال العملات المشفرة وأماكن أخرى.في الأشهر القليلة الماضية ، تم استخدام التزوير العميق الخاص بي لتعزيز عمليات الاحتيال المختلفة والعملات المعدنية.تحسن جودة التزوير العميق بسرعة: على الرغم من أن عمق عام 2020 واضح وسيء ، إلا أنه أمر محرج ، ولكن في الأشهر القليلة الماضية ، أصبح التزوير العمق صعبًا بشكل متزايد.لا يزال بإمكان أولئك الذين هم على دراية بي التعرف على عمق بلدي الأخير لتزوير الفيديو الخاص بي لأنه يجعلني أقول “دعنا نذهب إلى” ، وأنا أستخدم فقط “LFG” لتمثيل “Loking for Group” ، ولكن فقط هو فقط هو فقط سمع عدة مرات عدة مرات أن أولئك الذين يعبرون عن صوتي مقتنعون بسهولة.

أكد خبراء الأمن المذكور أعلاه من سرقة الدولار الأمريكي البالغ 25 مليون دولار بالإجماع أن هذا فشل نادر ومحرج للسلامة التشغيلية للمؤسسات على مستويات متعددة: الطريقة القياسية هي أن تمر أكثر قبل أي عمليات نقل قريبة من مقياس للحصول على أكثر من الموافقة الرسمية.ولكن على الرغم من ذلك ، فإن الحقيقة لا تزال أنه بحلول عام 2024 ، لم يعد صوت الشخص وحتى تدفقات الفيديو وسيلة آمنة للتحقق من هويته.

هذا يطرح سؤالاً: ما هي الطريقة التي تكون آمنة؟

طريقة التشفير المنفصلة لا تحل المشكلة

يمكن أن تتحقق بأمان من أن هوية الناس ذات قيمة بالنسبة لمختلف الأشخاص في حالات مختلفة: الأفراد الذين يتعافون أو يوقعون للمعاملات التجارية ، واعتماد الأفراد المعاملات التجارية ، والأفراد الذين يوافقون على المعاملات الكبيرة (مثل الشركات الناشئة الاستثمارية ومنتجات الشراء) ، التحويلات) ، سواء كانت العملات المشفرة أو العملات القانونية ، وحتى أفراد الأسرة بحاجة إلى التحقق من هويتهم في حالات الطوارئ.لذلك ، من المهم أن يكون لديك حل جيد يمكن أن يبقى في تزوير عميق سهل نسبيًا في العصر القادم.

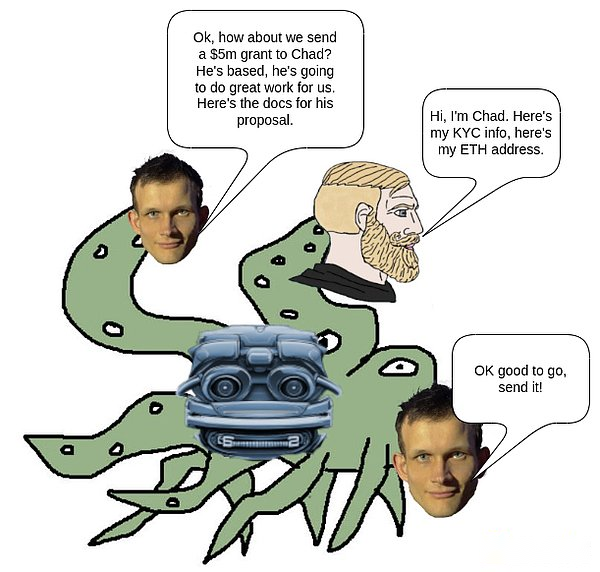

إحدى الإجابات التي أسمعها غالبًا في دائرة التشفير هي: “يمكنك التحقق من هويتك من خلال توفير توقيع مشفر من خلال توفير توقيع مشفر عن طريق إضافة عناوين إلى مفتاح PGP/حماية الإنسان الخاصة بك.”هذه إجابة جذابة.ومع ذلك ، فإنه يتجاهل تمامًا سبب السماح للآخرين بالمشاركة عند توقيع معاملة مفيدة.لنفترض أنك فرد لديه محافظ توقيع شخصية متعددة ، وأنت ترسل لك معاملة معتمدة من بعض المشاركات.تحت أي ظروف سيوافقون؟إذا كانوا مقتنعين أنك الشخص الذي يريد حقًا نقله.إذا قام المتسلل بسرقة مفتاحك أو الخاطفين ، فلن يوافق عليه.في بيئة الشركات ، عادة ما يكون لديك المزيد من طبقات الدفاع ؛قد يختطفون الطلبات القانونية من خلال توفير عناوين خاطئة.

لذلك ، في كثير من الحالات ، إذا كنت تستخدم توقيعًا رئيسيًا ، فإن التوقيعات الأخرى ستقبلك كما أنت ، والتي تدمر النقطة بأكملها: إنه يحول العقد بأكمله إلى توقيعات متعددة من 1 ، وبعضها يحتاج فقط إلى التحكم مفتاح واحد يمكن أن يسرق الأموال!

هذا هو المكان الذي نحصل فيه على إجابة مفيدة بالفعل: سؤال أمني.

.مسألة أمان

لنفترض أن شخصًا ما يرسل لك رسالة نصية ، يدعي أنه صديقك.يرسلون رسائل نصية بحساب لم ترها من قبل ويدعيون أن تفقد جميع المعدات.كيف تحدد ما إذا كانوا ما يسمونه؟

هناك إجابة واضحة: اسألهم شيئًا عن حياتهم يعرفونه فقط.يجب أن تكون هذه الأشياء:

-

أنت تعرف

-

تريدهم أن يتذكروا

-

لا أعرف عبر الإنترنت

-

من الصعب تخمين

-

من الناحية المثالية ، حتى أولئك الذين قام المتسللون بغزو المؤسسات وقواعد البيانات الحكومية لا يعرفون

-

عندما التقى اثنان منا للمرة الأخيرة ، أي مطعم تناولنا العشاء وما الطعام الذي أكلته؟

-

أي من أصدقائنا لديهم مزحة عن السياسيين القدامى؟أي سياسي هذا؟

-

ما هو الفيلم الذي شاهدناه مؤخرًا ، ألا يعجبك؟

-

لقد اقترحت الأسبوع الماضي مناقشة إمكانية مساعدتنا على مساعدتنا في إجراء ____؟

-

كلمة المرور المسبقة المسبقة: عندما تكون معًا ، ستوافق عمداً على كلمة مرور مشتركة ، ويمكنك استخدامها للتحقق من بعضها البعض في المستقبل.

-

قد يتم الوصول إلى الإكراه: يمكنك إدراج كلمة في الجملة بطريق الخطأ ، وذلك لإرسال إشارة إلى الطرف الآخر بهدوء ، مما يشير إلى أنك تتعرض للإكراه أو التهديد.يجب أن تكون هذه الكلمة شائعة بما يكفي لتجعلك تشعر بالطبيعية عند استخدامها ، لكنها نادرة بما يكفي لإدراجها في خطابك بشكل غير متوقع.

-

عندما يرسل لك شخص ما عنوان ETH ، يرجى التأكيد من خلال قنوات متعددة (مثل Signal و Twitter DM ، وموقع الشركة ، وحتى معارفها المشتركة)

-

من السهل فهم ومنع الإشارة إلى “رقم الأمان” ، ومن السهل فهم ومنع الإشارة إلى “رقم الأمن” ، والواقعية الرموسية ، والوظائف المماثلة.

-

القيود اليومية والتأخير: ببساطة تأخير العواقب والعمل الذي لا رجعة فيه.يمكن إكمال ذلك على مستوى الإستراتيجية (المُعرَّف مسبقًا ، سوف ينتظرون ساعات أو أيام قبل التوقيع) أو على مستوى الكود (القيود المناسبة والتأخير في رمز العقد الذكي) لإكمال

وبطبيعة الحال ، ما يريدون أن يطلب منهم تجارب شائعة.تشمل الأمثلة الممكنة:

استخدم بعض الأشخاص مؤخرًا أمثلة عملية للتحقق من هويتي.

كلما كانت مشكلتك الفريدة أكثر ، كان ذلك أفضل.السؤال الذي يجب أن يفكر فيه الناس في حافة الإجابة لبضع ثوانٍ جيد: ولكن إذا كنت الأشخاص الذين تطرحهم ، فأنت تدعي حقًا أنك قد نسيت ، يرجى التأكد من طرحهم على ثلاثة أسئلة مرة أخرى.اسأل التفاصيل “الصغيرة” (ما يحبه شخص ما أو لا يعجبه ، النكات المحددة ، وما إلى ذلك) عادة ما تكون أفضل من تفاصيل “الماكرو” ، لأن السابق عادة تم نشره على Instagram ، تم إصداره على Instagram.إذا كانت مشكلتك قد تكون تخمينًا (إلى حد ما ، هناك بعض الخيارات المحتملة فقط) ، فيرجى إضافة مشكلة أخرى لزيادة الانتروبيا عن طريق إضافة مشكلة أخرى.

إذا كانت ممارسة الأمن مملة ، فعادة ما يتوقف الناس عن المشاركة ، لذلك من الجيد جعل مشكلة السلامة مثيرة للاهتمام!يمكن أن تكون وسيلة لتذكر التجارب المشتركة الإيجابية.يمكن أن تكون القوة الدافعة لوجود هذه التجارب حقًا.

تكملة قضايا الأمن

لا يوجد نوع من استراتيجية الأمان مثالية ، لذلك من الأفضل تكديس تقنيات متعددة معًا.

هجوم معقد محتمل ، يتظاهر المهاجم للمديرين التنفيذيين والمحمي في خطوات متعددة لعملية الموافقة.

كل من قضايا السلامة والتأخير يمكن أن تمنع هذا الموقف ؛

تعتبر مشكلة الأمن جيدة جدًا ، لأن التقنيات المختلفة التي تفشل بسبب عدم الإنسانية ، تعتمد المشكلات الأمنية على المعلومات التي يولدها البشر في التذكر.لقد كنت أستخدم مشكلات السلامة لسنوات عديدة.

يرجى ملاحظة أن المشكلات الأمنية “الفردية” المذكورة أعلاه تختلف تمامًا عن حالات استخدام “الشركات للأفراد”. لديك المعاملات الثلاثة الأخيرة.أنا شخصياً أعلم أن نوع سؤال الإجابة يختلف تمامًا عن نوع السؤال الذي تعرفه الشركات الإجابة.لذلك ، يجدر النظر في هاتين حالتين وحدهما.

وضع الجميع فريد من نوعه ، لذلك أنت مختلف عن أشخاص مختلفين كأشخاص مختلفين.بشكل عام ، من الأفضل جعل التكنولوجيا تتكيف مع الناس ، وليس لجعل الناس يتكيفون مع التكنولوجيا.لا تتطلب التكنولوجيا مثالية للعب دور: الطريقة المثالية تتمثل في وضع تقنيات متعددة في نفس الوقت ، ثم اختيار التكنولوجيا التي تناسبك.في عالم العمق لتزوير التزوير ، نحتاج إلى ضبط استراتيجيتنا للتكيف مع واقع جديد يسهل صياغته الآن وصعوبة التزوير ، ولكن طالما أننا نفعل ذلك ، لا يزال من الممكن الحفاظ على السلامة.