Autor: Onkar Singh, CoinTelegraph;

1. Was ist der Tränenangriff in Kryptowährung?

Tränenangriffe nutzen die Art und Weise, wie das System fragmentierte Pakete neu organisiert, indem sie überlappende Fragmente während der Übertragung sendet, die das Zielsystem nicht korrekt wieder aufbauen kann, was zu einer Denialverweigerung führt.

Wenn das Ökosystem der Kryptowährung reift, sind Cyber -Bedrohungen zum Angriff auf das Ökosystem der Kryptowährung immer komplexer geworden.Ein Teardrop -Angriff ist ein Denial -of -Service -Angriff (DOS), der einer dieser Cyber -Angriffe ist.Tränenangriffe waren zunächst eine Sicherheitsanfälligkeit auf Netzwerkebene, und ihre Anpassung an Kryptowährungssysteme unterstrich die Originalität und Vielseitigkeit böswilliger Akteure.

Stellen Sie sich vor, Sie schneiden einen Buchstaben in mehrere Teile und legen Sie ihn in verschiedene Umschläge ein.Jemand stellte die Stücke am Ziel erneut an, um den gesamten Brief zu lesen.Tränenangriffe sind wie das Senden fehlender oder überlappender Umschläge, was es unmöglich macht, den ursprünglichen Brief nachzubilden.Aufgrund dieser Verwirrung kann der Empfänger überwältigt und geschlossen werden.

Aber was hat das mit Kryptowährungen zu tun?

Kryptowährungssysteme stützen sich stark auf Netzwerkkommunikation.Transaktionen, Blockausbreitung und andere grundlegende Funktionen umfassen das Senden von Daten in Paketform über das Internet.Diese Pakete werden von Knoten zusammengesetzt, die die Blockchain- und Prozesstransaktionen beibehalten.

Tränen greifen an, die auf bestimmte Knoten oder Netzwerkteilnehmer abzielen, versuchen, herkömmliche Operationen zu stören, um Schwächen in Brieftaschen, Börsen oder Blockchain -Netzwerken zu nutzen.Durch das Senden von fehlerhaften Paketen kann ein Angreifer beispielsweise den Reorganisationsprozess des Servers überwältigen, wodurch er abstürzt oder nicht mehr reagiert.

Wenn der Tränenangriff funktioniert, kann es die Tür für andere Angriffe öffnen.Wenn der Server beispielsweise nicht verfügbar ist oder kein Paket wieder zusammenbauen kann, kann ein Angreifer versuchen, andere Schwächen auszunutzen, um unbefugten Zugriff zu erhalten oder die Daten zu ändern.

Daher ist es entscheidend, die Folgen solcher Angriffe zu verstehen und anzugehen, da sie das Potenzial haben, die Integrität des Blockchain -Netzwerks zu untergraben.

2. wie man verschlüsselte Netzwerke mit Tränenangriffe angeht

In Kryptowährungsumgebungen zielen Tränenangriffe häufig auf die dezentrale Natur von Blockchain -Plattformen ab.Auch wenn sie nicht auf Blockchains Krypto-Algorithmen abzielen, zerstören die zugrunde liegenden Peer-to-Peer-Netzwerkinfrastruktur, auf die Kryptowährungen angewiesen sind, zu Servicestörungen, dem Verlust von Geldern und einem Rückgang des Benutzervertrauens.

Ein Angreifer kann Konsensprozesse, Transaktionsüberprüfung oder Knoten-zu-Knoten-Kommunikation beeinträchtigen, indem sie sich auf einen bestimmten Knoten oder Server konzentriert.Dies kann zu Netzwerkfragmentierung, Verarbeitungsverzögerungen und sogar vollständig geschlossen werden.

Beispielsweise kann ein Angreifer die Schlüsselknoten in einer konformenlosen Blockchain (z. B. Bitcoin) oder Überprüfungsknoten in einer Berechtigten Blockchain mit einem falschen Paket überwältigen, sodass er nicht ausgeführt werden kann.Da Knoten auf regelmäßiger Kommunikation angewiesen sind, um einen Konsens zu erzielen, können diese Unterbrechungen zu Schwachstellen führen, die es den Angreifern ermöglichen, Netzwerkausnahmen auszunutzen.

Wenn beispielsweise einige Knoten vorübergehend getrennt sind oder nicht ausgeführt werden können, kann ein Angreifer versuchen, den Datenfluss zu manipulieren, einen Doppelzahlungsangriff auszulösen oder eine falsche Transaktion einzuführen.

Darüber hinaus können Tränenangriffe auf Dienste im Zusammenhang mit dem Blockchain -Ökosystem wie Brieftaschenanbietern und Kryptowährungsbörsen und nicht der Blockchain -Infrastruktur selbst abzielen.Diese Dienste stützen sich hauptsächlich auf kontinuierliche Kommunikation zwischen Benutzern und Servern für nahtlose Transaktionen und Serviceverfügbarkeit.

Der Tränenanschlag der Börse könnte Transaktionen, Abhebungen und andere kritische Dienste stören.Dies kann nicht nur negativ auf bestimmte Benutzer betroffen sein, sondern kann auch den Ruf des Austauschs schädigen und Händlern und Anlegern zu Verlusten führen.Darüber hinaus können häufige Angriffe oder längere Störungen dazu führen, dass Benutzer das Vertrauen in die Plattform verlieren und damit ihre Benutzerbasis beschädigen.

3. Die Auswirkungen des Tränenanschlags auf die Verschlüsselungssicherheit und die Benutzer

Tränenangriffe haben einen tiefgreifenden Einfluss auf Kryptowährungssysteme.Zusätzlich zur Gefährdung der Netzwerksicherheit untergraben sie das Benutzervertrauen.

Die Hauptauswirkungen sind:

-

Operation Ausfallzeit:Netzwerkteilnehmer (wie Knoten oder Überprüfungseinheiten) können Unterbrechungen erleben, wodurch die Transaktionsverarbeitung gestoppt wird.

-

Finanzieller Verlust:Händler und Anleger können aufgrund von Verzögerungen oder Misserfolgen bei Transaktionen, insbesondere in Zeiträumen der Marktvolatilität, finanzielle Verluste erleiden.

-

Datenintegritätsrisiko:Während Tränenangriffe nicht direkt Blockchain -Daten ändern, können sie Möglichkeiten für sekundäre Angriffe auf die Integrität des Hauptbuchs schaffen.

-

Reputationsschaden:Kryptowährungsnetze, Börsen oder Brieftaschenanbieter können längere Unterbrechungen oder wiederholte Angriffe leiden.

-

Fenster verwenden:Ein Angreifer kann Netzwerkausfälle verwenden, um Systemadministratoren von weiteren Angriffen wie Phishing oder doppelten Zahlungen abzulenken.

4. wie man Tränenangriffe identifiziert

Um den durch Tränenanschläge verursachten Schaden zu minimieren, ist eine frühzeitige Identifizierung erforderlich.Wenn Systemadministratoren sich der Anzeichen eines Risikos kennen, können sie schneller handeln.

Hier sind die Hauptzeichen eines Tränenangriffs:

-

Unerklärter Systemabsturz:Häufige Abstürze können darauf hinweisen, dass das System angegriffen wird, und sein Ziel ist die Fähigkeit, fragmentierte Pakete neu zu organisieren.

-

Leistungsverschlechterung:Eine langsamere Verarbeitungszeit oder eine verringerte Reaktionsfähigkeit eines Knotens oder Servers kann auf einen großen Zustrom von missgebildeten Datenpaketen hinweisen, wodurch das System überwältigt wird.

-

Fehlerprotokoll:Eine sorgfältige Untersuchung des Systemprotokolls kann überlappende oder unvollständige Paketmuster ergeben, die typisch für Tränenanschläge sind.

-

Abnormaler Netzwerkverkehr:Ein plötzlicher Anstieg des fragmentierten Paketverkehrs weist normalerweise auf einen Tränenanfall hin.Anomalie -Trends können mit Hilfe von Überwachungstools entdeckt werden.

-

Verbindungsprobleme:Wenn Knoten im Netzwerk nicht miteinander kommunizieren können, kann dies ein Zeichen dafür sein, dass die Blockchain -Architektur angegriffen wird.

5. Best Practices, um Tränenangriffe in der Verschlüsselung zu verhindern

Eine aktive Strategie, die betriebliche Bedenken und technische Sicherheit kombiniert, ist erforderlich, um Tränenangriffe zu verhindern.

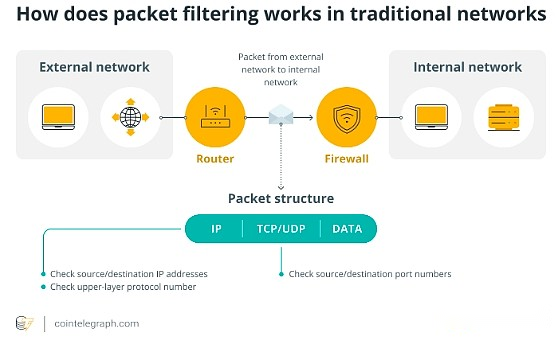

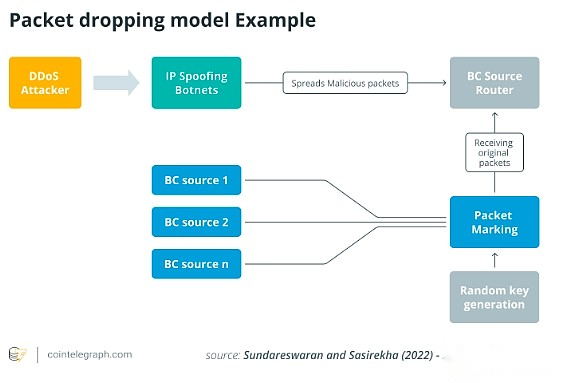

Die Paketfilterung wird häufig in herkömmlichen Netzwerken verwendet, um Störungen wie DOS -Angriffe zu verhindern, die das Netzwerk mit böswilligen Daten überlasten sollen.

Einfach ausgedrückt wird die Paketfilterung als Sicherheitskontrollpunkt für die Datenübertragung über das Netzwerk fungiert.Genau wie das Flughafensicherheitspersonal Ihr Gepäck nach gefährlichen Gegenständen scannen, können Sie eingehende Paketpakete für Paketfilterscans scannen, um sicherzustellen, dass sie sicher sind.

In Blockchain -Systemen hilft es, böswillige oder fehlerhafte Pakete, wie sie für Tränenangriffe verwendet werden, zu verhindern, dass sie in Netzwerkknoten eintreten.

Hier sind einige andere Best Practices zu berücksichtigen:

-

Dezentrale Architekturelastizität:Stärken Sie dezentrale Blockchain -Knoten, um Redundanz- und Fallback -Mechanismen sicherzustellen, und erhalten Sie den normalen Betrieb des Netzwerks, auch wenn einige Knoten angegriffen werden.

-

Geschwindigkeitsbeschränkung und Flussformung:Kontrolliert die Rate, mit der Pakete an die Knoten übertragen werden, um die Auswirkungen von Flutangriffen zu verringern.

-

Regelmäßige Software -Updates:Stellen Sie sicher, dass alle Blockchain -Software, Brieftaschen und Handelsplattformen auf Patch bekannte Schwachstellen aktualisiert wurden.

-

Bildungs- und Schulungspersonal:Geben Sie den Teams Wissen, um potenzielle Bedrohungen effektiv zu identifizieren und zu mildern.

In Kombination mit anderen Verteidigungstechnologien bietet die Paketfilterung eine leistungsstarke Schutzschicht, die sicherstellt, dass sich die Kryptowährungssysteme vor den sich entwickelnden Bedrohungen schützen.

6. Was zu tun, wenn Sie Opfer von Kryptowährungstränenangriffe werden

Selbst mit den stärksten Verteidigungsmaßnahmen kann kein System Cyberangriffe vollständig widerstehen.Die Zeit zu ergreifen kann die Auswirkungen von Tränenanschlägen auf Ihr Kryptowährungssystem mildern.

Wenn Sie ein Opfer eines Tränenanschlags sind, können Sie Folgendes tun:

-

Isolierte betroffene Systeme:Um zu verhindern, dass sich der Angriff ausbreitet, trennen Sie den gehackten Knoten vom Netzwerk.

-

Analyse und Minderung:Unternehmen können forensische Tools und detaillierte Protokolle verwenden, um die Art des Angriffs zu untersuchen.Um ausgebeutete Schwachstellen zu beheben, wenden Sie die erforderlichen Aktualisierungen oder Korrekturen an.

-

Mieten Sie ein Vorfall -Reaktionsteam:Nutzen Sie das Wissen über Cybersicherheitsexperten, um einzudämmen und sich zu erholen.

-

Stakeholder benachrichtigen:Erläutern Sie das Problem den Verbrauchern und relevanten Parteien klar.Regelmäßige Updates und Transparenz tragen zur Aufrechterhaltung des Vertrauens bei.

-

Verbesserte Verteidigungsfähigkeiten:Bewerten Sie die Sicherheitsarchitektur des Systems nach einem Angriff und treffen Sie Vorsichtsmaßnahmen, um Wiederholungen zu verhindern.Um mehr Schwachstellen zu finden, führen Sie Penetrationstests durch (simulieren Sie Angriffe, um Schwächen zu identifizieren).

-

Aufzeichnungsereignisse:Datensätze detaillierte Aufzeichnungen über Angriffe und Antworten.Dieses Wissen kann sehr hilfreich für die zukünftige Einhaltung und Vorbereitung sein.

Dies zeigt, dass Tränenangriffe die Anfälligkeit von Kryptowährungssystemen angesichts komplexer Cyber -Bedrohungen hervorheben.Durch die schnelle Maßnahme und die Stärkung der Sicherheitsmaßnahmen können Sie die Auswirkungen mindern und Ihr Netzwerk vor zukünftigen Störungen schützen.