المؤلف: Onkar Singh ، Cointelegraph ؛

1. ما هو هجوم الدموع في العملة المشفرة؟

تستغل هجمات الدموع الطريقة التي يعيد بها النظام تنظيم الحزم المجزأة عن طريق إرسال شظايا متداخلة أثناء الإرسال ، وهو ما فشل النظام المستهدف في إعادة البناء بشكل صحيح ، مما يؤدي إلى رفض الخدمة.

مع نضوج النظام الإيكولوجي للعملة المشفرة ، أصبحت التهديدات الإلكترونية لمهاجمة النظام البيئي للعملة المشفرة معقدة بشكل متزايد.هجوم الدموع هو هجوم إنكار للخدمة (DOS) ، وهو أحد هذه الهجمات الإلكترونية.كانت هجمات الدموع في البداية ضعفًا على مستوى الشبكة ، وأكد تكييفها مع أنظمة العملة المشفرة أصالة الجهات الفاعلة الضارة وتنوعها.

تخيل قطع رسالة إلى عدة أجزاء ووضعها في مظاريف مختلفة.قام شخص ما بإعادة تشغيل القطع في الوجهة لقراءة الرسالة بأكملها.تشبه هجمات الدموع إرسال مظاريف مفقودة أو متداخلة ، مما يجعل من المستحيل إعادة إنشاء الرسالة الأصلية.بسبب هذا الالتباس ، قد يكون المتلقي غارقًا وإغلاقه.

ولكن ما علاقة هذا بالعملات المشفرة؟

تعتمد أنظمة العملة المشفرة اعتمادًا كبيرًا على اتصالات الشبكة.تتضمن المعاملات والانتشار كتلة وغيرها من الوظائف الأساسية إرسال البيانات في نموذج الحزمة عبر الإنترنت.يتم إعادة تجميع هذه الحزم من خلال العقد التي تحافظ على معاملات blockchain ومعالجة.

تُحاول هجمات الدموع التي تستهدف العقد المحددة أو المشاركين في الشبكة التدخل في العمليات التقليدية لاستغلال نقاط الضعف في المحافظ أو التبادلات أو شبكات blockchain.على سبيل المثال ، من خلال إرسال الحزم المشوهة ، يمكن للمهاجم أن يطغى على عملية إعادة تنظيم الخادم ، مما يؤدي إلى تعطلها أو لا تستجيب.

إذا كان هجوم الدموع يعمل ، فقد يفتح الباب لهجمات أخرى.على سبيل المثال ، عندما يكون الخادم غير متاح أو لا يمكنه إعادة تجميع حزمة ، قد يحاول المهاجم استغلال نقاط الضعف الأخرى للوصول غير المصرح به أو تغيير البيانات.

لذلك ، من الأهمية بمكان أن نفهم ويعالج عواقب مثل هذه الهجمات ، لأن لديهم القدرة على تقويض سلامة شبكة blockchain.

2. كيفية استهداف الشبكات المشفرة مع هجمات الدموع

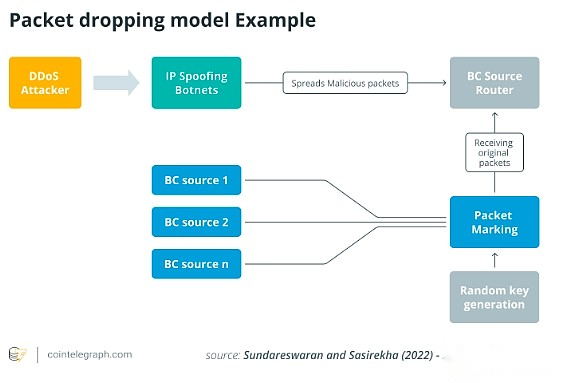

في بيئات العملة المشفرة ، غالبًا ما تستهدف هجمات الدموع الطبيعة اللامركزية لمنصات blockchain.حتى لو لم يستهدفوا خوارزميات التشفير في blockchain ، فإن تدمير البنية التحتية للشبكة الأساسية للنظير التي تعتمد عليها العملات المشفرة يمكن أن تؤدي إلى اضطرابات في الخدمة وفقدان الأموال وتراجع في ثقة المستخدم.

يمكن للمهاجم أن يتداخل مع عمليات الإجماع أو التحقق من المعاملات أو الاتصالات إلى العقدة من خلال التركيز على عقدة أو خادم معين.يمكن أن يؤدي ذلك إلى تجزئة الشبكة ، وتأخير المعالجة ، وحتى الإغلاق تمامًا.

على سبيل المثال ، قد يتغلب المهاجم على العقد الرئيسية في blockchain بدون إذن (مثل Bitcoin) أو عقد التحقق في blockchain المذابة مع حزمة خاطئة ، مما يجعلها غير قادر على التشغيل.نظرًا لأن العقد تعتمد على التواصل المنتظم للوصول إلى الإجماع ، يمكن أن تؤدي هذه الانقطاعات إلى نقاط الضعف التي تتيح للمهاجمين استثناءات الشبكة.

على سبيل المثال ، إذا تم فصل بعض العقد مؤقتًا أو لا يمكن تشغيله ، فقد يحاول المهاجم معالجة تدفق البيانات أو تشغيل هجوم دفع مزدوج أو تقديم معاملة خاطئة.

علاوة على ذلك ، يمكن أن تستهدف هجمات الدموع الخدمات المتعلقة بالنظام الإيكولوجي blockchain ، مثل مزودي المحفظة وتبادلات العملة المشفرة ، بدلاً من البنية التحتية blockchain نفسها.تعتمد هذه الخدمات بشكل أساسي على التواصل المستمر بين المستخدمين والخوادم للمعاملات غير الملحومة وتوافر الخدمة.

قد يؤدي هجوم البورصة للدموع إلى تعطيل المعاملات والسحب والخدمات الحرجة الأخرى.بالإضافة إلى التأثير سلبًا على مستخدمين معينين ، يمكن أن يضر ذلك أيضًا بسمعة البورصة ويمكن أن يتسبب في خسائر للتجار والمستثمرين.بالإضافة إلى ذلك ، قد تتسبب الهجمات المتكررة أو الاضطرابات الطويلة في فقدان المستخدمين في النظام الأساسي ، وبالتالي إتلاف قاعدة المستخدمين.

3. تأثير هجوم الدموع على أمن التشفير والمستخدمين

هجمات الدموع لها تأثير عميق على أنظمة العملة المشفرة.بالإضافة إلى تعريض أمن الشبكة للخطر ، فإنهم يقوضون أيضًا ثقة المستخدم.

وتشمل الآثار الرئيسية:

-

عملية التوقف عن العمل:قد يواجه المشاركون في الشبكة (مثل العقد أو كيانات التحقق) انقطاعًا ، وبالتالي إيقاف معالجة المعاملات.

-

الخسارة المالية:قد يعاني المتداولون والمستثمرين من خسائر مالية بسبب التأخير أو الفشل في المعاملات ، وخاصة خلال فترات تقلبات السوق.

-

مخاطر تكامل البيانات:في حين أن هجمات الدموع لا تعدل مباشرة بيانات blockchain ، فقد تخلق فرصًا لهجمات ثانوية على سلامة دفتر الأستاذ.

-

تلف السمعة:قد تعاني شبكات العملة المشفرة أو التبادلات أو مزودي المحفظة من انقطاع طويل أو هجمات متكررة.

-

استخدم النافذة:يمكن للمهاجم استخدام انقطاع الشبكة لتشتيت انتباه مسؤولي النظام عن هجمات أخرى ، مثل الخداع أو المدفوعات المزدوجة.

4. كيفية تحديد هجمات الدموع

لتقليل الضرر الناجم عن هجمات الدموع ، يلزم تحديد الهوية المبكر.إذا كان مسؤولو النظام على دراية بعلامات المخاطر ، فيمكنهم التصرف بشكل أسرع.

فيما يلي العلامات الرئيسية لهجوم الدمعة:

-

تحطم النظام غير المفسر:قد تشير الحوادث المتكررة إلى أن النظام يتعرض للهجوم ، وأن هدفه هو القدرة على إعادة تنظيم الحزم المجزأة.

-

تدهور الأداء:يمكن أن يشير وقت معالجة أبطأ أو استجابة منخفضة للعقدة أو الخادم إلى تدفق كبير من حزم البيانات المشوهة ، مما يتسبب في غمر النظام.

-

سجل الخطأ:قد يكشف الفحص الدقيق لسجل النظام عن أنماط الحزم المتداخلة أو غير المكتملة ، والتي هي نموذجية لهجمات الدموع.

-

حركة مرور الشبكة غير الطبيعية:تشير زيادة مفاجئة في حركة المرور المجزأة عادة إلى هجوم دمعة.يمكن اكتشاف اتجاهات الشذوذ بمساعدة أدوات المراقبة.

-

قضايا الاتصال:إذا لم تتمكن العقد في الشبكة من التواصل مع بعضها البعض ، فقد تكون علامة على أن بنية blockchain تتعرض للهجوم.

5. أفضل الممارسات لمنع هجمات الدموع في التشفير

هناك حاجة إلى استراتيجية نشطة تجمع بين المخاوف التشغيلية والضمان التقني لمنع هجمات الدموع.

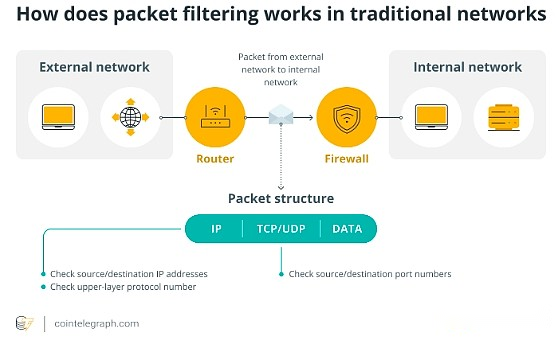

غالبًا ما يتم استخدام تصفية الحزم في الشبكات التقليدية لمنع اضطراب مثل هجمات DOS ، والتي تم تصميمها لإفراط في تحميل الشبكة مع بيانات ضارة.

ببساطة ، يعمل تصفية الحزم كنقطة تفتيش أمان لنقل البيانات عبر الشبكة.تمامًا مثل موظفي أمن المطار ، قم بفحص أمتعتك للعناصر الخطرة ، وتصفية الحزم ، يقوم بمسح حزم واردة لضمان سلامتها.

في أنظمة blockchain ، فإنه يساعد على منع الحزم الخبيثة أو الخاطئة ، مثل تلك المستخدمة في هجمات الدموع ، من إدخال العقد الشبكة.

فيما يلي بعض أفضل الممارسات الأخرى التي يجب مراعاتها:

-

مرونة العمارة اللامركزية:تعزيز عقد blockchain اللامركزية لضمان آليات التكرار والتراجع ، والحفاظ على التشغيل العادي للشبكة حتى لو تم هجوم بعض العقد.

-

الحد من الحد من المعدل وتشكيل التدفق:يتحكم في معدل نقل الحزم إلى العقد لتقليل تأثير هجمات الفيضان.

-

تحديثات البرامج العادية:تأكد من تحديث جميع برامج blockchain ومحافظ ومنصات التداول لتصحيح نقاط الضعف المعروفة.

-

طاقم التعليم والتدريب:إعطاء الفرق المعرفة لتحديد وتخفيف التهديدات المحتملة بفعالية.

إلى جانب تقنيات الدفاع الأخرى ، يوفر تصفية الحزم طبقة قوية من الحماية تساعد على ضمان حماية أنظمة العملة المشفرة من التهديدات المتطورة.

6. ماذا تفعل إذا أصبحت ضحية لهجمات دمعة العملة المشفرة

حتى مع أقوى تدابير الدفاع ، لا يمكن لأي نظام أن يقاوم الهجمات الإلكترونية بالكامل.إن اتخاذ إجراء في الوقت المناسب قد يخفف من تأثير هجمات الدموع على نظام العملة المشفرة.

إذا كنت ضحية لهجوم دموع ، فيمكنك القيام بما يلي:

-

عزل النظم المتأثرة:لمنع الهجوم من الانتشار ، افصل العقدة المخترقة من الشبكة.

-

التحليل والتخفيف:يمكن للشركات استخدام أدوات الطب الشرعي وسجلات مفصلة للتحقيق في طبيعة الهجوم.لحل نقاط الضعف المستغلة ، قم بتطبيق التحديثات أو الإصلاحات اللازمة.

-

استئجار فريق استجابة للحوادث:الاستفادة من معرفة خبراء الأمن السيبراني للمساعدة في احتواء واسترداد.

-

إخطار أصحاب المصلحة:اشرح المشكلة بوضوح للمستهلكين والأطراف ذات الصلة.تحديثات منتظمة والشفافية تساعد في الحفاظ على الثقة.

-

قدرات الدفاع المعززة:تقييم بنية أمن النظام بعد الهجوم واتخاذ الاحتياطات لمنع التكرار.لإيجاد المزيد من نقاط الضعف ، قم بإجراء اختبار الاختراق (محاكاة الهجمات لتحديد نقاط الضعف).

-

أحداث التسجيل:سجل سجلات تفصيلية للهجمات والاستجابات.يمكن أن تكون هذه المعرفة مفيدة للغاية للامتثال والإعداد في المستقبل.

هذا يدل على أن هجمات الدموع تسلط الضوء على ضعف أنظمة العملة المشفرة في مواجهة التهديدات الإلكترونية المعقدة.من خلال اتخاذ إجراء بسرعة وتعزيز تدابير الأمن ، يمكنك تخفيف التأثير وحماية شبكتك من الاضطرابات المستقبلية.