Autor: JW, Four Pillars Investigador;

Abstracto:

-

Hay tres componentes básicos de las billeteras de cifrado modernas: administración de clave para procesar la clave de cifrado, cuentas para la verificación e interacción de identidad del usuario, e interfaces para la participación del usuario.Cada parte tiene diferentes desafíos e innovaciones, que formaron conjuntamente la experiencia general de la billetera.

-

La gestión de clave se ha desarrollado desde una gestión de clave privada simple hasta soluciones más complicadas: la solución de intercambio secreto de Shamir divide la clave en múltiples fragmentos, los esquemas de la firma de umbral admiten la computación multifiestros sin reconstrucción de la reconstrucción clave, el entorno de ejecución de confianza (entorno de ejecución confiable) usa hardware – Aislamiento de nivel.Los proyectos como Privy, Particle Network y Traylke usan estos métodos en la práctica.

-

Resumen de la cuenta Al convertir cuentas complejas en interfaces programables, la interoperabilidad blockchain es más amigable con el usuario.Esto facilita las funciones como transacciones de gas, recuperación social y configuraciones de seguridad personalizadas, lo que facilita que los usuarios convencionales de la tecnología blockchain sean utilizadas, como se muestra en proyectos como la billetera global de Abstract.

-

La abstracción de la cadena permite que una variedad de blockchain sea invisible para los usuarios finales, resolviendo así la complejidad de la interacción de la cadena cruzada.Los usuarios pueden administrar el saldo en toda la cadena, usar cualquier token para el pago e interactuar sin problemas con múltiples blockchain mientras mantienen características y seguridad descentralizadas.El sistema de cuentas creíble de un saldo nos muestra una forma de implementar estas funciones.

-

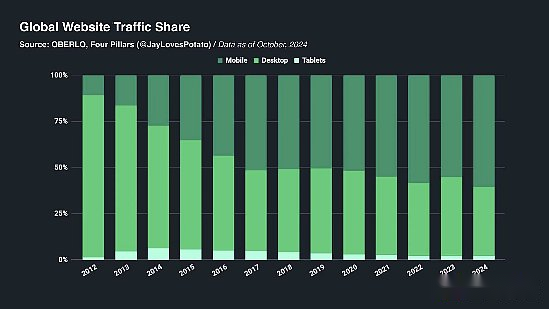

La industria encriptada está cambiando rápidamente desde los modelos de desarrollo de escritorio a móviles.

-

El futuro del desarrollo de la billetera es simplificar la experiencia del usuario sin dañar la seguridad.El camino hacia una gama más amplia de adopción requiere pasar de la clave privada al inicio de sesión social.

1. Introducción a la pila de billetera

Para aplicaciones cifradas para usuarios finales, las billeteras son mucho más que los contenedores digitales de los activos, son el portal de toda la experiencia de blockchain.Cada interacción con aplicaciones cifradas, desde la configuración inicial hasta las transacciones diarias, debe pasar a través de la billetera de los usuarios.Esto hace que las billeteras no solo sean una característica, sino la infraestructura más básica que determina la experiencia de blockchain del usuario.

Crear una nueva billetera y depositar fondos en la billetera requiere que los usuarios inviertan mucho tiempo, energía y tolerancia al riesgo.Aunque este umbral alto ha empujado el costo de adquisición del usuario, también ha creado un poderoso mecanismo de retención: una vez que el usuario usa una billetera, es probable que siempre use esta billetera sin elegir sin elegir el cambio a otras billeteras para experimentar este proceso nuevamente.

Sin embargo, aunque las billeteras cifradas han jugado un papel clave, ha ganado la reputación debido a la experiencia del usuario más desafiante con aspectos técnicos.Los usuarios que usan billeteras encriptadas por primera vez a menudo encuentran que se pierden en el laberinto de conceptos técnicos, la clave privada, la clave pública y las palabras de ayuda, casi no hay espacio para cometer errores.Esta complejidad ha provocado que muchas personas se cuestionen si el uso completo de la tecnología blockchain para necesitar realmente una curva de aprendizaje tan pronunciada.

Sin embargo, esta situación finalmente está cambiando.Después de años de estancamiento, la tecnología de la billetera está experimentando un gran rejuvenecimiento porque las personas prestan más y más atención a la experiencia del usuario.Hyundai Wallet está siendo innovado a través de la certificación de embarque social, la verificación biométrica y la abstracción de tarifas de gas.Este desarrollo eventualmente acerca la billetera cifrada a las expectativas de las personas de las experiencias de las aplicaciones modernas.

La infraestructura técnica de la billetera blockchain contiene tres capas básicas:

-

Gestión clave:Esta capa básica es responsable de organizar la producción, almacenamiento y recuperación de la clave de cifrado.Contiene decisiones técnicas clave sobre métodos de cifrado, protocolos de seguridad y control de acceso.Las soluciones modernas han superado el almacenamiento clave básico, incluida la computación multiparte (MPC), Shamir Secret Sharing (SSS), la integración de inicio de sesión social y la PassKey amigable para dispositivos móviles y otros métodos.

-

Cuenta:Esta capa define el método de reconocimiento del usuario y la interacción del usuario con la red blockchain.Cubre un concepto complejo, como los conceptos básicos, como las cuentas externas (EOA) de la cuenta de contrato inteligente (SCA).Cada tipo de cuenta se puede mejorar a través de diferentes funciones, desde el patrocinio de tarifas de gas y múltiples requisitos de firma hasta el control de transacciones personalizado, esto finalmente determina la funcionalidad y la generalabilidad de la billetera.

-

interfaz:Aquí es donde los usuarios interactúan directamente con Blockchain.Ya sea que sea expandido por el navegador, la aplicación móvil o la interfaz web, esta capa proporciona puntos clave para que los usuarios operen, como las transacciones de firma, los activos de administración y la conexión de DAPP.

Cada capa tiene su propio conjunto de consideraciones de diseño y peso.Su método de realización e integración determina la experiencia general de la billetera.En este artículo, estudiaremos componentes y las últimas innovaciones de cada capa, y exploraremos cómo ayudar a crear más aplicaciones criptográficas de usuario a través de varios métodos.

2. Gestión de claves: dónde almacenar y cómo almacenar su clave

La capa de gestión de clave contiene tres puntos de decisión clave:

-

Generación de claves:El núcleo del método de generación de claves es definir cómo crear una clave y usar la clave para firmar la transacción.Aunque el método de clave privada única sigue siendo un método tradicional, se adoptan soluciones cada vez más complicadas en la industria, como la computación multiparte (MPC) y el intercambio secreto de Shamir (SSS).Estos nuevos métodos distribuyen la generación de claves y el proceso de firma a múltiples partes, logrando así un mejor equilibrio entre seguridad y disponibilidad.

-

almacenamiento:Este componente determina dónde se almacena el fragmento clave o clave generado.La elección final depende de varios factores: necesidades de seguridad, necesidades accesibles, costos operativos y descentralización requeridas.Las opciones disponibles incluyen servidores de nube centralizados (como A. como A.), soluciones de almacenamiento descentralizadas, equipos de almacenamiento personal y billeteras de hardware.

-

Autenticación:Los usuarios prueban su acceso de identidad a sus claves a través de varios métodos de verificación de identidad.El sistema de contraseña tradicional está permitiendo una manera más amigable, como el inicio de sesión social y la clave de passación, lo que refleja la transformación de la industria a una mejor experiencia de usuario, especialmente dispositivos móviles.

Al implementar sistemas de administración de claves, cada componente se puede configurar de manera diferente de acuerdo con los requisitos específicos (ya sea el propósito, las restricciones técnicas o los requisitos comerciales de la aplicación).En la solución de mercado actual, la diferencia clave suele ser la elección del método de generación de claves y la combinación de métodos de autenticación, porque estas opciones determinan fundamentalmente el grado de equilibrio entre la seguridad y la experiencia del usuario.

>

El primer método de gestión de clave es simple, pero los requisitos son altos: los usuarios han controlado completamente sus claves privadas a través de cuentas externas (EOA).Aunque este modelo de propiedad directa continúa siendo ampliamente utilizada, sus limitaciones se están volviendo cada vez más obvias.Los nuevos usuarios a menudo se preocupan por la complejidad técnica de la gestión clave.

Para hacer frente a estos desafíos, la industria ha desarrollado tres métodos de gestión clave modernos diferentes: Shamir Secret Sharing (SSS), que distribuye fragmentos clave a múltiples posiciones; El entorno ejecutivo creíble; proporciona un enclave seguro para la operación clave.Cada una de estas soluciones resuelve las restricciones de las billeteras tradicionales de una manera única, proporcionando diferentes seguridad, disponibilidad y equilibrio de descentralización.

2.1 Shamir Secret Sharing (SSS)

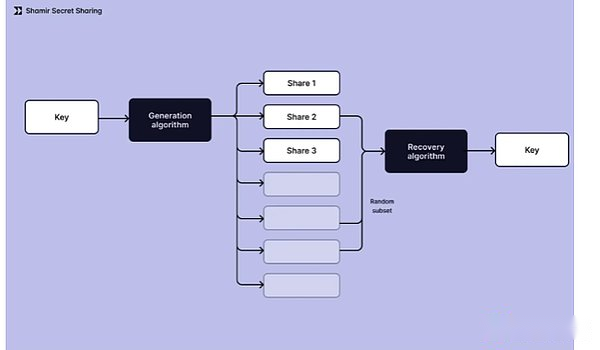

SSS desarrollado en la década de 1970 fue un algoritmo de cifrado que mejoró la seguridad al dividir la clave en múltiples fragmentos.Hay dos propósitos principales de este método: elimina la falla inherente de punto único de la gestión de un solo secreto, al tiempo que garantiza que la clave se mantenga cuando sea necesario.La característica clave del sistema es su mecanismo umbral: el combate de fragmentos de clave que cumplan con los requisitos de un número mínimo específico deben reconstruirse para reconstruir la clave original.

En la práctica, SSS los divide en múltiples fragmentos generando claves privadas en dispositivos de usuario y distribuye estos fragmentos a diferentes partes interesadas (generalmente incluyendo usuarios y proveedores de servicios).Para las firmas de transacción, el sistema temporalmente de forma uniformemente re -uniforme reconstruye la clave.Este método mejora la seguridad y puede integrarse perfectamente con la infraestructura de blockchain existente.

-

ventaja:

-La estabilidad de la verificación:Este algoritmo ha proporcionado una verificación extensa durante décadas y ha producido la implementación de código abierto de varias pruebas prácticas.

-La Distribución de teclas flexible:Los administradores pueden personalizar con precisión el número total de claves y el umbral requerido para la clave de reconstrucción.

-Hodificado:La solución de almacenamiento de un solo fragmento se puede actualizar de forma independiente.

-La escalabilidad:Independientemente del tamaño del grupo de usuarios, el modelo de cálculo del cliente puede garantizar un rendimiento constante.

-

defecto:

-La vulnerabilidad de reconstrucción clave:Se genera una vulnerabilidad de seguridad temporal cuando la reconstrucción clave se realiza durante la firma de transacción.

-Restricciones de Adrawal:SSS carece de métodos de cifrado para verificar si el fragmento es exitoso o si la generación de claves inicial es precisa.

-La implementación compleja:La solución generalmente requiere un desarrollo complejo del conocimiento profesional, especialmente para garantizar la seguridad de las operaciones del cliente.

-

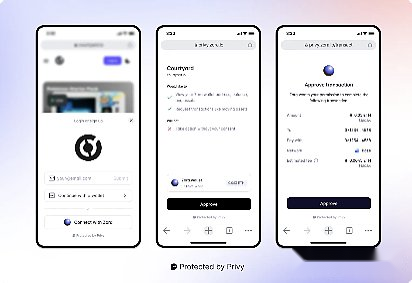

Investigación de casos: privado

>

Privy muestra la implementación avanzada de SSS en la arquitectura de la billetera moderna.Su solución de billetera integrada utiliza un entorno seguro para iframe para usar CSPRNG para generar cupones de billetera en este entorno.Luego, el sistema obtiene la dirección pública y la clave privada de la billetera a través de las notas generadoras.

Después de la generación inicial, el sistema usa SSS para dividir la clave privada en tres fragmentos diferentes:

-El dispositivo compartir: Almacenamiento local en dispositivos de usuario y almacenado en el almacenamiento local del navegador cuando usa aplicaciones web.

-Adge Share:Almacenado en el servidor privado en forma de cifrado y acceso durante el proceso de autenticación.

-Su Recuperación de recuperación:Se puede almacenar de manera flexible en la infraestructura de administración de clave de Privy, o los usuarios también se pueden almacenar directamente.

Una característica de seguridad clave es que la clave privada completa se almacena temporalmente en la memoria durante la operación sin ser preservada permanentemente.La arquitectura del sistema requiere dos fragmentos para reconstruir la clave, creando así tres poderosas rutas de recuperación:

-Sequipment Share + Certificación Compartir:Este es un proceso de usuario estándar.Los usuarios realizan una verificación de identidad a través del inicio de sesión social o formas similares para activar el descifrado de compartir certificación del usuario, y la parte de la certificación se combina con la participación del equipo local del usuario.

-Equipación compartida + Restaurar compartir:Cuando el servidor de Prive no puede acceder o el usuario no puede acceder a su método de autenticación principal, la ruta proporciona un mecanismo de retorno alternativo.

-Adge compartir + restaurar compartir:Al generar nuevos equipos compartidos en otros dispositivos, la migración perfecta del dispositivo.

El sistema de recuperación avanzada de Privy puede acceder a las billeteras de forma segura sin afectar la seguridad.La implementación logró con éxito un equilibrio sutil entre medidas de seguridad confiables y el acceso al usuario en la gestión de activos digitales.

2,2 esquema de firma de umbral (TSS)

TSS es una forma de computación multiparte (MPC).A diferencia de SSS, una característica clave de TSS es que los participantes pueden combinar sus acciones de firma para realizar operaciones sin reconstrucción de la clave.

El TSS se puede implementar de varias maneras, desde redes a gran escala que involucran múltiples nodos informáticos hasta simples esquemas de firma de dos partes entre usuarios y proveedores de servicios.Los participantes pueden contribuir a la generación de la firma sin conocer la clave y mantener una alta seguridad mientras logran un proceso de firma flexible.

-

ventaja:

-En seguridad mejorada:Al eliminar las necesidades de reconstrucción clave, se elimina una falla de un solo punto en SSS

-La arquitectura flexible:Establezca el número de participantes y las firmas requeridas para respaldar todo tipo de modelos de confianza.

-

defecto:

-La Madurez técnica:Como tecnología comercial relativamente nueva, hay pocos casos de implementación verificada y implementación a gran escala.

-El límite de expansión:El sistema basado en TSS requiere comunicación entre los participantes, lo que resulta en una velocidad de procesamiento lenta, especialmente cuando la implementación de ECDSA se realiza en Ethereum.

-La complejidad del estímulo:La coordinación y la comunicación multiparte conducirán a una implementación compleja y altos costos operativos.

En resumen, aunque TSS ha atraído la atención como una poderosa alternativa para resolver el problema de falla de punto único SSS, su implementación actual enfrenta algunas restricciones en términos de rendimiento y complejidad.Estas restricciones hasta cierto punto restringen su escalabilidad en aplicaciones prácticas.

-

Estudio de caso: Red de partículas

-

>

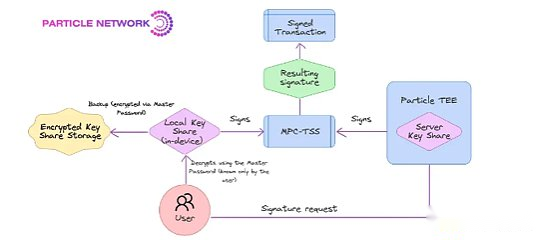

La red de partículas es un ejemplo principal de una solución de billetera que proporciona billeteras fáciles de usar que proporciona billeteras fáciles de usar a través de la implementación de MPC-TSS.Utilizan especialmente el método 2/2 TSS para garantizar que la clave privada nunca se concentrará en todo su ciclo de vida (desde la generación hasta el almacenamiento y el uso).

En la implementación de TSS de la red de partículas, se generan dos acciones clave independientes y las almacenan en diferentes posiciones.Una acción se almacena en el entorno local del usuario, mientras que la otra se almacena en el entorno de ejecución de confianza (TEE) de partículas.Es importante que cada acción separada no divulgue ninguna información sobre la clave completa y realice operaciones combinando acciones sin reconstrucción de la clave completa.

Como una capa de seguridad adicional, los usuarios pueden configurar una contraseña principal para cifrar la clave de almacenamiento local.Esto proporciona una seguridad adicional que no sea la identidad de inicio de sesión social, al tiempo que admite una recuperación segura de dinero en diferentes equipos.

En la actualidad, la red de partículas proporciona soporte de firma MPC para cadenas Solana y EVM.A través de este método, la red de partículas proporciona un sistema de gestión de claves seguros y sin hosting.

2.3 Entorno ejecutivo de confianza (TEE)

TEE utiliza un método completamente diferente de SSS y MPC.Realiza todas las operaciones relacionadas con la clave privada en el entorno de ejecución de aislamiento seguro.Esta seguridad está garantizada por plataformas como Intel SGX o AWS Nitro Enclaves.

En un sistema basado en TEE, el código autorizado se ejecuta en enclave remoto con CPU de aislamiento y recursos de memoria, evitando la vigilancia o interferencia externa.Enclave puede generar certificados para la operación de prueba correctamente, lo que permite a los usuarios verificar si sus claves privadas se manejan de manera segura.Esto proporciona una plataforma simple y poderosa para la gestión clave.A diferencia de SSS o TSS calculado por divisiones de clave complejas o cálculos multi -partiales, TEE utiliza hardware para garantizar la gestión de claves de seguridad.

-

ventaja:

-Un fuerte seguridad:Proporcione seguridad avanzada a través del aislamiento de nivel de hardware.

-Dividido:Puede demostrar que todas las operaciones se realizan como se esperaba.

-El rendimiento eficiente:En comparación con TSS, se requiere menos comunicación de red para lograr un procesamiento relativamente más rápido.

-

defecto:

-Un Dependencias de hardware:La alta dependencia del hardware o proveedores específicos puede conducir a la centralización o el riesgo de revisión.

-S vulnerabilidad de seguridad:Si el enclave en sí mismo es atacado, todo el sistema puede estar en peligro.

TEE proporciona una solución práctica para problemas de gestión de claves basados en la seguridad del hardware.Aunque su implementación es más simple que el SSS y las operaciones es más eficiente que el TSS, la dependencia de las plataformas de hardware sigue siendo una pregunta que debe considerarse cuidadosamente.

-

Investigación de casos: llave en mano

>

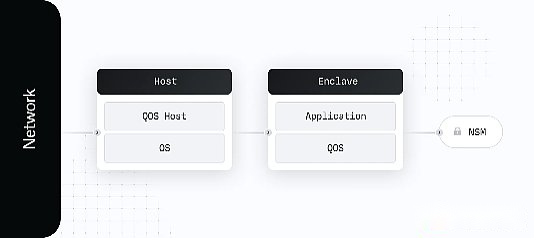

La estrategia de seguridad central de TurnKey se lleva a cabo en torno al procesamiento de todas las operaciones de seguridad clave en Tee.En el sistema llave en mano, todos los servicios sensibles a la seguridad, incluidos los motores de generación de claves, firma y estratégicos, todos se ejecutan dentro del enclave seguro.

La arquitectura de llave en mano incluye las siguientes dos partes principales:

-Orfo:Esta es una máquina virtual AWS estándar, que ejecuta aplicaciones básicas para recibir tráfico de red y realizar llamadas de enclave.Actúa como un búfer entre los sistemas de enclave y externos para recopilar indicadores y otra información operativa relacionada con las operaciones de enclave.

-Enclave:Este es un entorno que está completamente aislado de la conexión externa, y solo hay una conexión en serie virtual con el host y su propio procesador de seguridad asociado.Este entorno ejecuta Quorumos (QoS), el sistema operativo enclave de TurnKey y aplicaciones de seguridad que se ejecutan en él.

A través de esta estructura, la llave en mano puede demostrar a sí mismos y a los usuarios que todos los sistemas de seguridad clave están completamente operados como se esperaba.Enclave se ejecuta en un entorno informático altamente limitado, sin almacenamiento permanente, acceso interactivo o redes externas, por lo que puede proporcionar el más alto nivel de seguridad.

3. Cuenta: Cuenta y cadena invisibles

Con el desarrollo continuo de la tecnología blockchain y la obtención de la adopción convencional, las personas cada vez más necesitan abstraer su complejidad técnica.Las billeteras son los principales puntos de contacto entre los usuarios y las redes blockchain, pero a menudo tienen un umbral alto para la entrada.Los nuevos usuarios deben trabajar duro para dominar algunos conceptos desconocidos, como la gestión de clave privada, el pago de la tarifa de gas y las firmas de transacción.

Esta demanda de abstracto también refleja el desarrollo de otras tecnologías que utilizamos diariamente.Piense en cómo interactuamos con Internet: los usuarios no necesitan comprender el protocolo TCP/IP o el sistema DNS para explorar el sitio web.Del mismo modo, no necesita comprender la tecnología GSM o LTE.Este modelo es consistente en las tecnologías maduras: con su desarrollo, la complejidad técnica está cada vez más oculta detrás de la interfaz amigable con el usuario.

En este artículo, exploraremos dos conceptos abstractos básicos que remodelan la experiencia del usuario de la billetera.La primera es la abstracción de la cuenta.La segunda es la abstracción de la cadena, que elimina la complejidad de la interacción de la cadena cruzada y brinda a los usuarios la capacidad de operar perfectamente una operación perfecta en diferentes redes blockchain sin comprender el mecanismo subyacente.

3.1 Resumen de la cuenta

El EOA inicial solo proporcionó algunas funciones básicas: dirección de almacenamiento y transacciones de firma.La falta de programación a nivel de cuenta significa que cualquier función avanzada o operación personalizada es imposible.La introducción de la abstracción de la cuenta ha cambiado esta situación a través de la función de mejora directamente a nivel de cuenta.Aunque la abstracción de la cuenta mostró originalmente la esperanza de resolver el desafío de la experiencia del usuario de blockchain, hubo algunos obstáculos retrasados su ampliamente adoptado.Los requisitos de implementación complejos, los altos costos de gas y la mala compatibilidad con la EOA existente conducen a una adopción lenta de lo que esperamos.Esta tecnología ha madurado, superando los primeros desafíos, y ahora se está moviendo hacia la dirección de la aplicación real.Algunas aplicaciones de consumo recientemente lanzadas tienen una abstracción de cuenta integrada con éxito.Este desarrollo marca el potencial de un cifrado más extenso en la base de usuarios cifrado existente.El impacto de la abstracción de la cuenta ha seguido expandiéndose a lo largo del ecosistema cifrado.L2 Rollup ahora está integrado con un nivel de acuerdo para mejorar la experiencia del usuario, y la billetera es una solución de billetera integrada más avanzada.La próxima actualización de Ethereum Pectra resalta aún más la importancia de la tecnología.

-

Investigación de casos: resumen

>

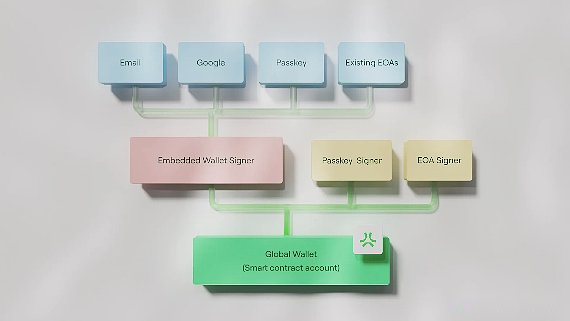

Resumen desarrolló la billetera global abstracta (AGW), que es una billetera integrada común para proporcionar soporte para cada aplicación de su plataforma.A diferencia de las billeteras de aplicación específicas, AGW, como una solución integral, permite a los usuarios acceder a cualquier aplicación en el ecosistema abstracto.Esta billetera resuelve una demanda real: permite a los usuarios administrar sus datos y activos en múltiples aplicaciones a través de un solo punto de acceso.

En comparación con la EOA tradicional, AGW realiza la abstracción de la cuenta nativa (abstracción de la cuenta nativa) para crear billeteras de contrato inteligentes inteligentes y flexibles.Este método trata a todas las cuentas como contratos inteligentes para garantizar que sigan el mismo ciclo de vida de transacciones.Aunque el Ethereum tradicional es un proceso separado para el mantenimiento de las cuentas EOA y Smart Contract, la implementación abstracta manejará uniformemente todas las cuentas para proporcionar funciones consistentes para los usuarios y usuarios de EOA existentes que usan nuevas billeteras AA.

El proceso de creación de billetera sigue un método simple de dos pasos para la integración de la cuenta EOA y la cuenta de contrato inteligente (SCA).Cuando los usuarios inician sesión a través de métodos comunes como correo electrónico, inicio de sesión social o contraseña, el sistema creará una billetera EOA en segundo plano.La dirección de EOA se convirtió en una firma autorizada de la billetera de contrato inteligente implementado.Este diseño elimina la complejidad creada por la billetera blockchain, al tiempo que mantiene sus características de seguridad.

La abstracción de la cuenta local del resumen sigue el estándar ZKSYNC, incluidos los siguientes componentes clave:

-Count Interfaz estándar:Defina los métodos requeridos por todas las cuentas de contrato inteligentes, estandarizar el comportamiento de la cuenta y garantizar la consistencia.

-SefaultAccount Conversion:La billetera EOA (como Metamask) se convirtió automáticamente en la implementación de COUNTO DEFORTA DE IACCOUNT durante el procesamiento de transacciones, para que puedan acceder a las funciones avanzadas de SCA.

-Paymaster Support:Todas las cuentas pueden patrocinar las tarifas de gas para otras cuentas, o usar ERC-20 para pagar las tarifas de gas en lugar de ETH, lo que reduce en gran medida el umbral de entrada de los nuevos usuarios.

A través de esta arquitectura, el resumen admite que los usuarios acceden a las funciones avanzadas sin problemas sin comprender la complejidad subyacente.Los usuarios solo necesitan iniciar sesión a través de métodos familiares como correo electrónico o cuentas sociales, y el sistema manejará automáticamente la creación de EOA y la implementación de la billetera de contratos inteligentes en segundo plano.Después de la inicialización, los usuarios pueden acceder a funciones como configuraciones de signo múltiple, restricciones de transacción y mecanismos de recuperación de cuentas.

>

Además de la abstracción de la cuenta nativa, AGW también integra la billetera de la aplicación Cross de Privy para apoyarla para los métodos centrados en los consumidores.Aunque las billeteras integradas tradicionales proporcionan un inicio de sesión social simple y una gestión clave, son limitadas debido a la naturaleza de sus aplicaciones específicas, lo que resulta en problemas fragmentados de gestión de activos de plataforma cruzada.El concepto de billetera cruzada implementada en AGW permite a los usuarios acceder a sus activos y datos en múltiples aplicaciones en múltiples aplicaciones para resolver este problema.

El desarrollo de las billeteras integradas de propósito general ha traído importantes desafíos técnicos, especialmente en términos de arquitectura de seguridad.A diferencia de una billetera de aplicación específica que contiene riesgos de seguridad, la billetera de aplicación cruzada significa que los problemas de seguridad en una aplicación pueden afectar todas las aplicaciones aduaneras.Esto requiere un modelo de seguridad más confiable.Sin embargo, la ventaja de este método es enorme:

-Simplificar la gestión de activos: Se puede utilizar un punto de depósito para todas las aplicaciones integradas.

-Cy Activos de seguimiento centralizado:Cultive activos para usuarios y desarrolladores en múltiples aplicaciones.

-Un transferencia perfecta:Se pueden transferir diferentes aplicaciones entre diferentes aplicaciones en el ecosistema.

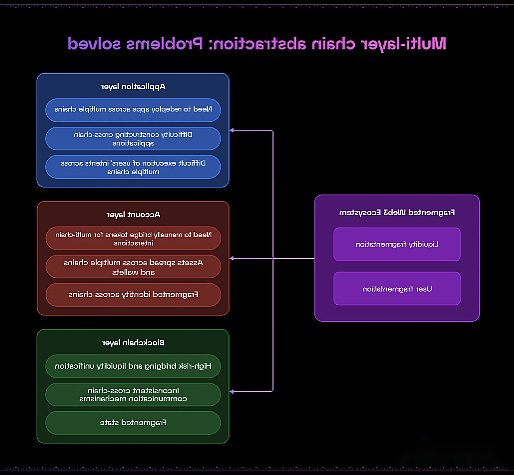

3.2 Abstracción de la cadena

Además de la abstracción de la cuenta, la abstracción de la cadena se ha convertido recientemente en un concepto importante en el desarrollo de blockchain.La abstracción de la cuenta se centra en mejorar la experiencia del usuario en una sola cadena de bloques, mientras que la abstracción de la cadena resuelve un desafío diferente: el usuario puede interactuar con los activos en múltiples cadenas sin involucrar el mecanismo del puente.El núcleo de la abstracción de la cadena es hacer que los conceptos de diferentes blockchain transparente a los usuarios finales.

>

A diferencia de la abstracción de la cuenta definida por especificaciones técnicas específicas (como EIP-4337), la abstracción de la cadena es un método más amplio.Puede desplegarse en las capas de la pila blockchain, desde aplicaciones y cuentas hasta protocolo, el propósito es abstraer la complejidad de la interacción de la cadena cruzada.

La abstracción de la cadena puede proporcionar una experiencia de usuario mejorada de blockchain, que incluye, entre otros::

-En gestión de saldo unificado:Los usuarios pueden administrar sus activos a través de una sola interfaz, sin importar qué blockchain sean los activos.Este método de gestión unificado elimina los requisitos para rastrear el equilibrio de diferentes cadenas o comprender la arquitectura de blockchain subyacente.

-El sistema de pago flexible:Los usuarios pueden usar cualquier tokens en cualquier tokens en cualquier cadena.Existen soluciones especiales para procesar la complejidad en el fondo. Reconociendo varios tokens de pago, gestionar las conexiones de puente de la cadena cruzada y procesar las tarifas de gas, al mismo tiempo, proporcionar a los usuarios una experiencia de pago simple.

-Sate sin costuras interacción de la cadena cruzada:Aunque las aplicaciones centralizadas pueden proporcionar fácilmente funciones similares, la abstracción de la cadena es lograr estos beneficios al tiempo que conserva los principios centrales de la tecnología blockchain (descentralización, propiedad de activos personales y seguridad).

-

Investigación de casos: un saldo

>

One Balance es un proyecto iniciado por el equipo de investigación de Frontier, que es famoso por proponer su marco de pastel (elemento clave de bombeo de cadena).El núcleo de sus soluciones es el concepto de «cuenta creíble», que combina las ventajas de EOA y SCA.

La cuenta de confianza ha ampliado el formato tradicional de la cuenta blockchain para proporcionar garantías confiables sin requerir requisitos de consenso de la cadena cruzada.Estas cuentas se ejecutan en la máquina de seguridad seleccionada por el usuario y hacen un compromiso confiable con la firma del mensaje.Mantienen la garantía de seguridad de SCA y respaldan las características clave de la abstracción de la cuenta, incluida la abstracción del gas, la recuperación social, las estrategias de permisos y los métodos de verificación de identidad modernos.

Las cuentas de confianza pueden generar cualquier número de subcuentas y administrar cualquier número de subcuentas, y controlar completamente el estado de cada cadena.Están diseñados para ser compatibilidad universal y compatibles con varias redes blockchain (Ethereum, Solana, Bitcoin) y varios contratos y activos inteligentes (incluidos los tokens ERC20, NFT, DAO y los protocolos Defi).

El sistema de abstracción de la cadena de un balance se basa en los siguientes dos componentes clave:

-Cloqueo de recursos:Los usuarios bajo este mecanismo hacen promesas de verificación y bloquean sus activos hasta que cumplan con condiciones específicas o caducan.A diferencia de los depósitos de contrato inteligentes tradicionales o la aprobación de ERC20, estos son cerraduras de nivel de cuenta y no requieren el final de la cadena.Por ejemplo, cuando se usa Ethereum USDC para comprar Solana NFT, los usuarios bloquearán su USDC hasta que alcancen una altura de bloque específica de NFT.Este diseño puede proteger a los solucionadores de riesgos, como ataques de doble flores y garantizar la integridad de las transacciones durante las operaciones de la cadena cruzada.

-La máquina de compromiso de confianza:Esta es una infraestructura de seguridad que realiza transacciones cruzadas.Estas máquinas se ejecutan en un entorno de seguridad especial y realizan dos funciones básicas: verifican la efectividad del bloqueo de recursos establecido por el usuario y garantizan una ejecución precisa al cumplir con las condiciones de bloqueo.Por ejemplo, cuando se usa Ethereum USDC para comprar Solana NFT, la máquina Promise verifica la propiedad del USDC del usuario y gestiona la transferencia de seguridad al vendedor después de que se complete la compra NFT.Este proceso de automatización sigue las reglas predefinidas para garantizar que todos los participantes puedan implementarse mediante una ejecución confiable.La máquina de compromiso se puede implementar a través de cuatro métodos: TEE, MPC, SCA o máquina virtual de protocolo.

Aunque un equilibrio todavía está en la etapa de desarrollo, ha publicado un ejemplo integrado de usar privado.Sus métodos se destacaron de otras soluciones de abstracción de la cadena, que proporciona un marco para integrar la infraestructura o aplicaciones existentes.

4. Interfaz: la aplicación móvil es la siguiente cotting -edge

Las aplicaciones móviles de alta calidad son raras en el ecosistema de cifrado.La mayoría de las aplicaciones encriptadas se están desarrollando principalmente alrededor de la plataforma de escritorio, principalmente debido a los siguientes dos puntos.

La razón principal es la naturaleza de la aplicación cifrada en sí.Estas plataformas generalmente manejan transacciones financieras complejas, que necesitan mostrar información detallada, análisis integral y múltiples puntos de datos al mismo tiempo, todos son más adecuados para las interfaces de escritorio.Aunque las plataformas móviles son buenas para proporcionar experiencias simplificadas y amigables con el usuario, a menudo tienen que sacrificar la profundidad y amplitud de las funciones requeridas por los comerciantes y usuarios.Esta limitación natural hace que el desarrollo de escritorio naturalmente sea una consideración prioritaria para la mayoría de las aplicaciones cifradas.

Este desarrollo se centró en el escritorio da forma a la interacción entre los usuarios y las aplicaciones cifradas: generalmente mantienen una billetera principal y se conectan a varias aplicaciones según sea necesario.Sin embargo, este modo producirá una gran fricción al cambiar al entorno móvil.Los usuarios encontrarán que a menudo cambian entre aplicaciones de billetera y aplicaciones maestras, y llevan a cabo operaciones básicas, como iniciar sesión o firmar transacciones una y otra vez.Esta operación repetida de ida y vuelta contrasta con la interacción perfecta obtenida de las aplicaciones tradicionales.

La segunda razón principal es la política restringida de las tiendas de aplicaciones móviles.Sus políticas estrictas para el pago relacionado con la criptografía han forzado muchas aplicaciones cifradas a buscar soluciones creativas.Los primeros intentos de evitar estas restricciones a través de las aplicaciones web graduales (PWA) mostraron el amanecer inicial, pero no pudieron llamar la atención, principalmente porque el usuario no estaba familiarizado con el proceso de instalación y uso y la operación fue engorrosa.El caso exitoso del Centro de aplicaciones Telegram destaca aún más este desafío de distribución.

>

Sin embargo, la situación está cambiando lentamente.A medida que el mercado encriptado se expande de los mercados de servicios financieros puros a collares más amigables para los consumidores (como las aplicaciones de moneda de memes y inteligencia artificial), hemos visto el avivamiento de los modelos de desarrollo de prioridades móviles.La aparición de nuevos jugadores como las plataformas sociales (FARCASTER, Internet, Internet) y la plataforma de comercio de monedas de memes (Moonshot, Sauce) reflejan claramente esta evolución de tendencias, y se prefiere considerar experiencias móviles complejas.Incluso Dex tradicional como Júpiter y Uniswap también establece su mira en la interfaz de optimización móvil para atraer a más usuarios.Esta tendencia ha sido respaldada por los proveedores de infraestructura.Este desarrollo muestra que toda la industria se da cuenta claramente de que la optimización móvil ya no es una opción, sino que debe tener una obligación para el cifrado convencional.

-

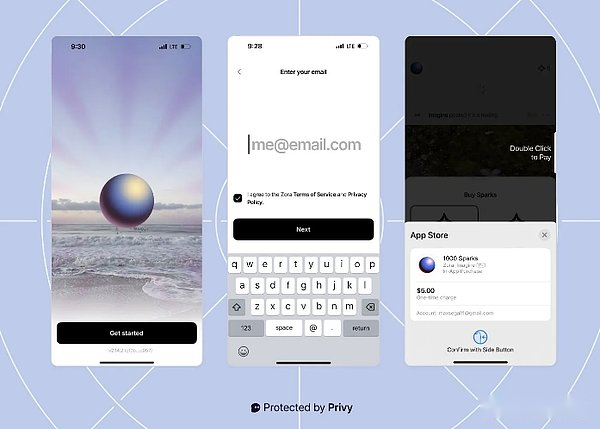

Investigación de casos: Zora

>

Zora es el mejor ejemplo de cómo se adopta con éxito la aplicación cifrada para adoptar el principio del diseño de prioridad móvil.Como red social de creación digital, los usuarios de Zora pueden crear, compartir e intercambiar varias formas de contenido digital de forma perfecta, ya sea imagen o video, o música, meme.

La singularidad de Zora radica en su optimización integral del movimiento, desde la cuenta inicial hasta el casting NFT.El proceso de inicio de sesión es muy simple: el usuario solo necesita ingresar una dirección de correo electrónico para registrarse.Quizás el punto más importante es que Zora usa funciones móviles nativas. Los usuarios pueden tomar fotos o videos directamente a través de la cámara del teléfono móvil, e inmediatamente las elaboran a NFT para crear una experiencia natural como publicar las mismas redes sociales naturales.

En la parte inferior, Zora utiliza tecnología de blockchain compleja, al tiempo que mantiene la simplicidad para los usuarios.Han implementado una pila de resúmenes de cuenta moderna para combinar la tecnología de billetera integrada de Privy con la infraestructura de billetera inteligente de Coinbase.Esta arquitectura técnica permite a Zora completar operaciones complejas en segundo plano, como la gestión de tarifas de gas y el procesamiento por lotes de transacciones.Los usuarios no necesitan comprender estos elementos técnicos o interactuar con ellos para que solo puedan centrarse en la creación y el intercambio de contenido.

Una innovación única de Zora se encuentra en su sistema de divisas interno llamado «Spark».La unidad de valoración de Spark es de un dólar de un dólar (equivalente a 1,000 GWEI), que se puede comprar directamente a través de métodos de pago comunes como tarjetas de crédito o tarjetas de débito.El diseño del sistema es muy simple: con un equilibrio de chispa suficiente, los usuarios pueden usar doble clic simple para la fundición NFT.Cada fundición NFT cuesta 111 chispas, incluidas transacciones de gas.Lo importante es que las chispas que compras nunca caducarán.

Zora es particularmente notable de que abstraeron con éxito la complejidad de la cadena de bloques.Todos los elementos técnicos que generalmente aportan fricción en aplicaciones cifradas: la creación de la matriz, la gestión de tarifas de gas, el proceso de lanzamiento NFT, todo son invisibles en segundo plano.Como resultado, no existe una experiencia diferente con las redes sociales pop, al tiempo que reserva todos los beneficios de la tecnología blockchain.Este método establece nuevos estándares para el objetivo de las aplicaciones de cifrado de prioridad móvil, que muestra cómo la tecnología blockchain se integra perfectamente en la experiencia móvil diaria.

5. Conclusión

Desde que la aplicación ha explotado en el verano de Defi & amp;Defi & amp;En los siguientes dos años, la infraestructura ha progresado significativamente: ha surgido una cadena de bloques modular, la red L1 ha logrado una mejora significativa del rendimiento, y las tecnologías como Oracle y Bridge han sido muy maduras.Este desarrollo superan efectivamente muchos problemas que han sido obstaculizados por Blockchain, especialmente los problemas que siempre han existido, especialmente la lenta velocidad de transacción y los altos costos.

Sin embargo, aunque la base técnica se ha fortalecido enormemente, la experiencia del usuario no ha mantenido el ritmo.Aunque la capa de aplicación está experimentando y desarrollando constantemente, hay pocas plataformas encriptadas comparables a la experiencia perfecta e intuitiva obtenida por los usuarios de las aplicaciones Web2.A medida que nuestra infraestructura se está volviendo cada vez más confiable, estamos listos para apoyar la próxima generación de aplicaciones, y esta brecha de experiencia será cada vez más obvia.El desafío más urgente es crear un servicio que pueda brindar experiencia familiar del usuario de Web2, y al mismo tiempo, también puede conservar las ventajas únicas de la tecnología blockchain.

El núcleo de este desafío es la billetera encriptada, tal vez las billeteras encriptadas son el factor más crítico que determina la experiencia general del usuario.Las billeteras son el punto de entrada de los nuevos usuarios, y también es un portal de todas las operaciones importantes en la aplicación.Por lo tanto, la billetera cifrada se coloca como la capa básica del usuario que interactúa con todo el ecosistema de cifrado.

La innovación de la tecnología de la billetera no se limita a un cierto nivel, sino al mismo tiempo a través de múltiples dimensiones, desde la gestión clave y la estructura de la cuenta hasta la UI/UX.Cada capa muestra diferentes parámetros de diseño, que cambian estos parámetros según las características y necesidades de la aplicación.La innovación de la tecnología de la billetera continúa, y las nuevas narraciones han aparecido en torno a la abstracción de la cuenta y la abstracción de la cadena.

Por lo tanto, el éxito de la aplicación puede requerir una buena comprensión del proceso de toma de decisiones de cada capa de la arquitectura de la billetera.Al analizar casos de implementación exitosos y comprender el equilibrio de pros y contras, el equipo puede tomar decisiones sabias basadas en sus casos específicos, al tiempo que mantiene un equilibrio entre la funcionalidad y la experiencia del usuario.

Si las criptomonedas pueden adoptarse ampliamente depende de si tenemos la capacidad de permitir que los usuarios diarios usen tecnología de blockchain compleja sin daños a los principios básicos de las características de descentralización y la seguridad básica.Aunque los estudios de casos recientes han demostrado que se han realizado progresos gratificantes en esta dirección, y las soluciones innovadoras han aparecido en el ecosistema, pero todavía estamos en las primeras etapas de esta transformación.El desafío futuro es crear una experiencia no solo coincidencia, sino también superar los servicios digitales tradicionales, al tiempo que conserva la propuesta de valor única de la tecnología blockchain.Con el desarrollo continuo de la tecnología de la billetera, desempeñará un papel cada vez más importante en la configuración de cómo la próxima generación de usuarios interactúa con aplicaciones criptográficas.