Auteur: Faust & amp;

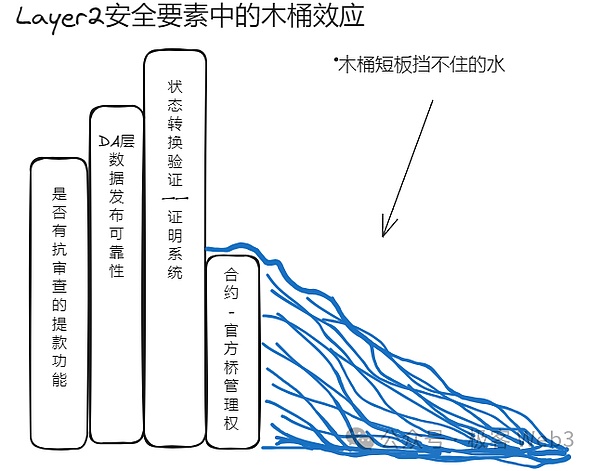

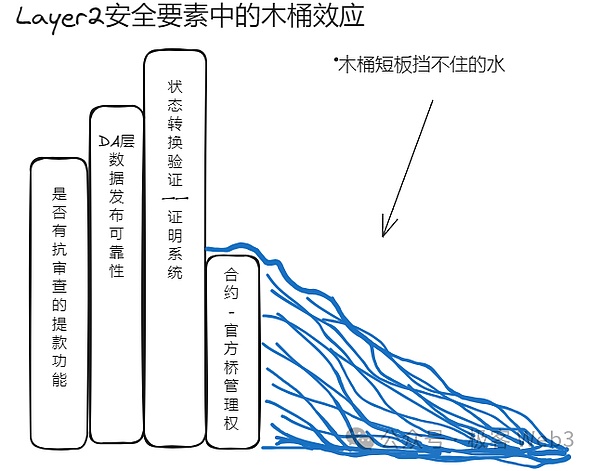

INTRODUCTION: Le scientifique de la gestion américaine Lawrence Peter a proposé une fois la «théorie des barils», qui estime que la performance globale d’un système est limitée par sa partie la plus faible.En d’autres termes, la quantité d’eau qu’un baril peut tenir est déterminée par la carte la plus courte.Bien que ce principe soit simple, il est souvent négligé.Les débats antérieurs sur la sécurité de la couchePar conséquent, lorsque nous explorons le système complexe de plusieurs modules, nous devons d’abord déterminer quelle pièce est la « planche en bois la plus courte ».

Inspiré par la théorie du baril, après avoir fait une analyse systématique, nous avons constaté qu’il existe des dépendances évidentes entre les différents composants dans le modèle de sécurité Bitcoin / Ethereum Layer2, ou que la sécurité de certains composants est plus sécurisée que d’autres composants. important, ce qui est le soi-disant « plus court ».

À cet égard, nous pouvons initialement hiérarchiser l’importance / la basicité des différents composants dans le modèle de sécurité Layer2 grand public comme suit:

1. Si l’autorité de contrôle du contrat / pont officiel est raisonnablement distribuée (les droits de contrôle des signes multiples sont plus concentrés)

2. S’il existe une fonction de retrait qui résiste à l’examen (retrait obligatoire, pod d’évasion)

3. Le formulaire de publication de couche / de données DA est-il fiable (que les données DA sont publiées sur Bitcoin ou Ethereum)

4. Si un système fiable à l’épreuve de la fraude / preuve de validité est déployé sur couche1 (BitVM est requis pour Bitcoin L2)

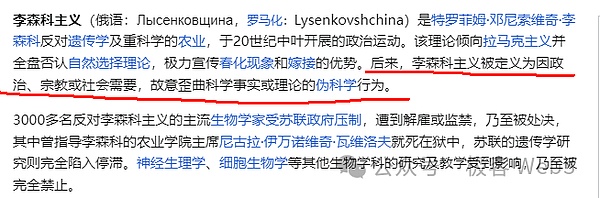

Nous devons absorber modérément les résultats de recherche de la couche2 par la communauté Ethereum pour éviter le lisenkoisme

Par rapport au système Ethereum Layer2, très ordonné, Bitcoin Layer2 est comme un nouveau monde. , toutes sortes de projets Layer2 ont émergé les uns après les autres, comme les champignons après une pluie.Bien qu’ils apportent de l’espoir à l’écosystème du Bitcoin, ils cachent délibérément leurs propres risques de sécurité.

Compte tenu de la différence dans les attributs fonctionnels entre Bitcoin et Ethereum, Bitcoin Layer2 a été destiné à être incapable de s’aligner avec Ethereum Layer2 aux premiers stades, mais cela ne signifie pas que nous devrions complètement nier que Ethereum et même le monde modulaire de la blockchain ont eu une conclusion. Le bon sens de l’industrie (reportez-vous à l’ancien biologiste soviétique Li Senke, qui a profité des problèmes idéologiques pour persécuter les partisans de la génétique occidentale.)

Au contraire, ces critères de jugement obtenus par les « prédécesseurs » ont déjà montré une forte persuasion après avoir été largement reconnue.

Tout en construisant Bitcoin Layer2, nous devons reconnaître pleinement la signification de « l’apprentissage de l’apprentissage occidental de l’Est » et absorber et optimiser modérément de nombreuses conclusions de la communauté Ethereum.Cependant, lorsque vous nous appuyez sur des vues en dehors de l’écosystème du Bitcoin, il nous est nécessaire de réaliser les différences dans ses points de départ et, finalement, de rechercher un terrain d’entente tout en réservant les différences.

C’est comme explorer les similitudes et les différences entre les «personnes occidentales» et les «personnes orientales».Qu’il soit occidental ou oriental, le suffixe de « personnes » exprime de nombreuses caractéristiques similaires, mais lorsqu’elle correspond à différents préfixes tels que « Western » et « Eastern », les caractéristiques subdivisées seront différentes.

Mais en dernière analyse, il y a un chevauchement destiné entre les « westerns » et les « orientaux », ce qui signifie que beaucoup de choses qui s’appliquent aux occidentaux sont également applicables aux orientaux, et beaucoup de choses qui s’appliquent à « Ethereum Layer2 » sont également les mêmes s’appliquent à « Bitcoin Layer2 ».Avant de distinguer les différences entre le Bitcoin L2 et Ethereum L2, il peut être plus important et significatif de clarifier l’interconnexion entre les deux.

Adhérant au principe de «rechercher un terrain d’entente tout en réservant les différences», l’auteur de cet article n’a pas l’intention de discuter de «ce qui est Bitcoin Layer2 et ce qui n’est pas», parce que ce sujet est trop controversé, et même la communauté Ethereum ne considère pas « Qu’est-ce que Ethereum couche2 et ce qui n’est pas la couche2. » »et atteignez des opinions objectives et cohérentes.

Mais il est certain que si différentes solutions techniques apportent des effets d’expansion à Bitcoin, leurs risques de sécurité sont différents.

Comment comprendre les critères de sécurité et d’évaluation de la couche2

En fait, la sécurité de Layer2 n’est pas un nouveau point de discussion.Même le mot Security est un concept composite qui contient plusieurs attributs subdivisés.

Auparavant, le fondateur de Eigenlayer a simplement subdivisé la « sécurité » en quatre éléments: « Irréversibilité des transactions (résistance à la retournement), résistance à la censure, fiabilité de la libération de données et validité de transition de l’état ».

(Le fondateur de Eigenlayer a une fois exprimé son point de vue sur la façon dont la vérification du client / la solution de rouleau souverain hérite de la sécurité du Bitcoin MainNet)

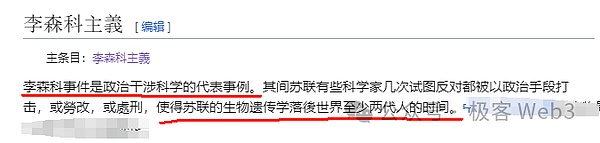

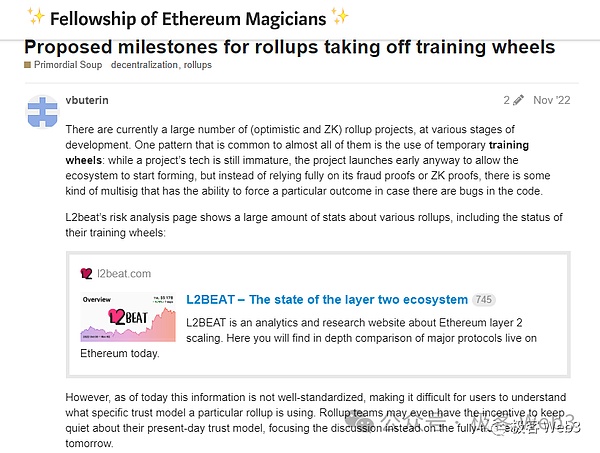

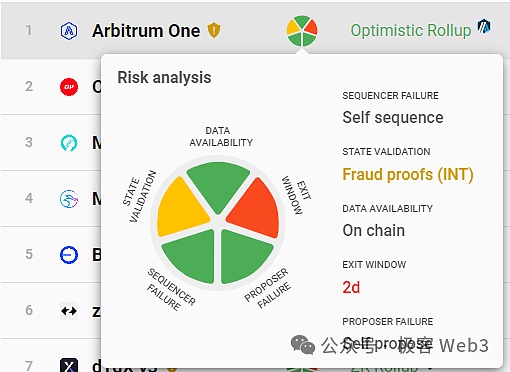

L2Beat et Ethereum Community OG ont proposé un modèle d’évaluation des risques de couche relativement systématique.

Bien que cela ne convient pas à 100% pour le Bitcoin L2, il contient encore de nombreuses conclusions dignes de reconnaissance.Il nous facilite également d’évaluer objectivement les risques de différents Bitcoin L2S.

(Vitalik a dit une fois que puisque la solution de rollup ne peut pas atteindre la perfection théorique au début, certains moyens auxiliaires doivent être utilisés pour améliorer la sécurité, qui sont appelés « roues assistés » et introduiront l’hypothèse de la confiance. L’hypothèse de confiance est un risque)

Alors, d’où viennent les risques de sécurité?Étant donné qu’à l’heure actuelle, qu’il s’agisse d’Ethereum couche2 ou de Bitcoin Layer2, beaucoup reposent sur des nœuds centralisés pour agir comme des trieurs, ou des «comités» sous la forme de chaînes latérales composées de quelques nœuds, ils ont tendance à être des trieurs / comités centralisés. Il n’est pas restreint, les actifs des utilisateurs peuvent être volés et s’enfuir à tout moment.Cela implique l’efficacité de la transition de l’État et la résistance à la censure mentionnée par le fondateur de Eigenlayer.

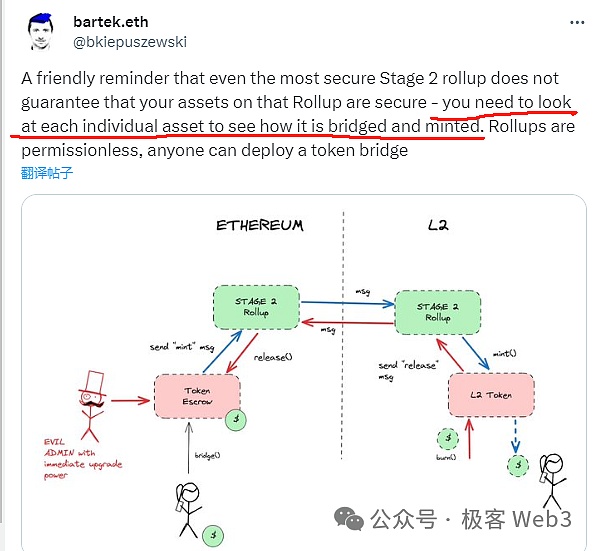

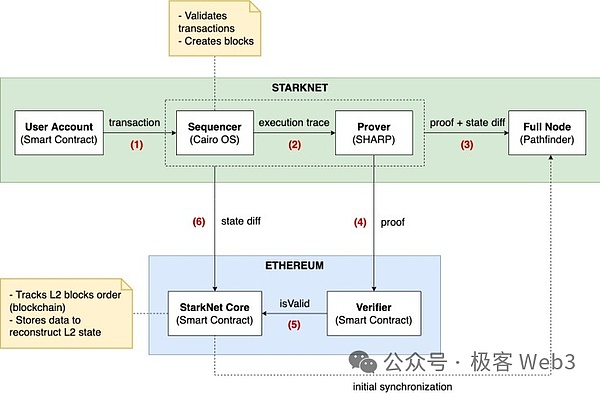

Dans le même temps, puisque Ethereum Layer2 s’appuie sur des contrats sur la chaîne ETH pour la vérification de la transition de l’État et la vérification du comportement de retrait, si le contrôleur du contrat (en fait le fonctionnaire de la couche Les jetons verrouillés sur le contrat de retrait L1-L2 peuvent être transférés à une adresse spécifiée, et les actifs de garde peuvent être directement volés.

Ceci est attribué au « Contrat Multiple Sign Allocation Problem », et le problème d’allocation de signes multiples s’applique également à Bitcoin Layer2, car Bitcoin Layer2 s’appuie souvent sur « Notary Bridge », nécessitant plusieurs nœuds pour libérer les demandes de chaîne transversale via plusieurs signes. , il y a aussi un problème pour allouer plusieurs signes dans Bitcoin Layer2.

De plus, le problème DA est également extrêmement important.Si la couche2 ne télécharge pas de données sur Layer1, mais choisit des sites de publication de DA peu fiables à lui seul, si cette couche DA hors chaîne (généralement connue sous le nom de Comité de disponibilité des données DAC) conspire de refuser de publier les dernières données de transaction à l’extérieur et le L’attaque de hiérarchie des données est causée par la hiérarchie des données.

L2BEAT résume les problèmes ci-dessus et résume plusieurs éléments principaux du modèle de sécurité Layer2:

1. Validation d’état / prouver la fiabilité du système (validation d’état)

2. Si la méthode de libération des données DA est fiable (avalabilité des données)

3. Si le réseau Layer2 rejette délibérément votre transaction / temps d’arrêt, pouvez-vous retirer avec force vos actifs de Layer2 (séquenceur faliure, échec du proposant)

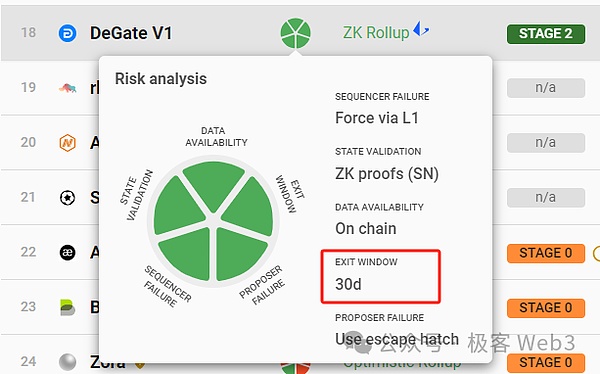

4. Contrat lié à la couche2 – Le contrôle du pont transversal officiel est suffisamment dispersé.Si la puissance est relativement concentrée et que la «garde et le vol» se produit, l’utilisateur peut-il avoir suffisamment de temps pour répondre à l’urgence (fenêtre de sortie)

(« Risque Element Display Picture » Ensemble sur L2Beat pour différents projets Layer2)

Quoi qu’il en soit, lorsque nous analysons les risques de sécurité de coucheSi certains comportements malveillants ne peuvent pas être éliminés, combien de «confiance» nous devons introduire, combien de personnes dans un groupe doivent faire confiance et combien de «roues auxiliaires» sur lesquelles nous devons compter.

Ci-dessous, nous analyserons les facteurs de risque existants dans le modèle d’Ethereum Layer2 / Bitcoin Layer2 commun (les objets mentionnés dans cet article n’incluent pas les « canaux d’état » ou les « canaux de paiement », et n’incluent pas le protocole d’index d’inscription, car ils sont plus spécial).Et nous essaierons de discuter des facteurs plus élémentaires, sous-jacents et plus importants dans le modèle de sécurité Layer2.

Effet du baril de la couche2 – Quelles sont les lacunes

Le conseil le plus court – les droits de gestion du contrat / pont officiel

Ici, nous pourrions aussi bien utiliser «l’effet de baril» pour analyser les problèmes de sécurité de la couche 2. est les « droits de gestion du pont transversal officiel » (Bitcoin et Ethereum Layer2 sont applicables).

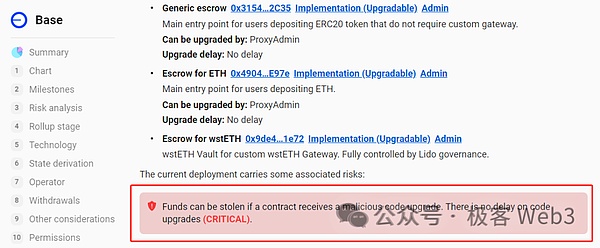

Pour Ethereum Layer2, tant que le fonctionnaire de la couche

On peut dire que l’autorité de contrôle du contrat de pont est liée à la sécurité de l’ensemble du système.Si le composant / contrat du pont peut être mis à jour et itéré sous contrôle multi-signal, nous devons introduire «l’hypothèse de confiance» ici, en supposant que le contrôleur du contrat / pont officiel de couche2 ne fera pas de mal.

(L2BEAT a marqué le retard de mise à niveau du contrat des différents projets Layer2. La plupart des contrats L2 peuvent être mis à niveau immédiatement par le contrôleur. Si le contrôleur du contrat souhaite voler des actifs ou si sa clé privée est volée par des pirates, les actifs utilisateur sont déposés par L2 doivent être Certains catastrophes)

Contrairement à Ethereum Layer2, le pont de Bitcoin Layer2 n’est essentiellement pas contrôlé par le contrat sur couche1, car Bitcoin ne prend pas en charge les contrats intelligents dans l’état d’origine.Relativement parlant, l’ensemble du flux de travail d’Ethereum Layer2 dépend fortement des contrats sur couche1, et Bitcoin Layer2 ne peut pas le faire.

(Schéma Starknet)

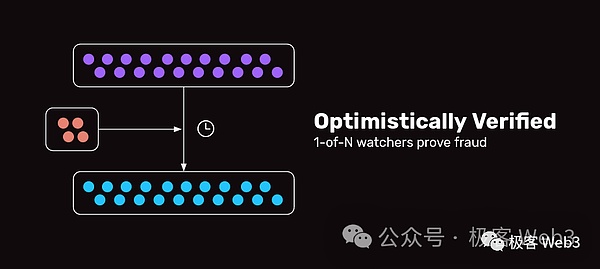

Il s’agit d’un problème inévitable pour Bitcoin Layer2, et on peut dire qu’il présente à la fois des avantages et des inconvénients.À l’heure actuelle, il semble que le « pont de détruire » mis en œuvre par Ethereum Layer2 en tenant sur des contrats ne peut être réalisé dans Bitcoin L2.Ce « pont sans confiance » nécessite le déploiement d’un contrat dédié sur Layer1, et nécessite également la coopération du système de preuve de fraude DA +, qui est essentiellement similaire au « pont optimiste » d’Orbiter ou au pont ZK de Polyède.

La vue grand public dans l’industrie est actuellement que si vous ne considérez pas les bugs possibles dans la pratique et que vous considérez uniquement le modèle théorique, le niveau de sécurité de Bridge optimiste et du pont ZK est fondamentalement le plus élevé, tant que le code du contrat ne contient pas Les insectes, ou ne peuvent pas être améliorés de manière malveillante.

(Le pont optimiste n’a besoin que de le faire. Parmi les n veilleurs, 1 honnêteté peut assurer la sécurité. Le modèle de confiance est de 1 / N)

Étant donné que Bitcoin Layer2 ne peut pas déployer des composants de contrat sur couche1 (je ne parlerai pas du réseau Lightning ici), ses ponts officiels sont essentiellement des « ponts notaire » composés de quelques nœuds, ou « ponts multi-signatures ». Le pont dépend de la façon dont la signature multi-signal / seuil est définie, une forte hypothèse de confiance est nécessaire: en supposant que ces notaires ne conspireront pas ou ne seront pas volés aux clés privées.

Actuellement, la plupart des ponts basés sur les signatures de notaire / seuil ne peuvent pas être comparés au «pont destructif destructif» officiel d’Ethereum Layer2 (la prémisse est que le contrat d’Ethereum Layer2 ne subira pas de mises à niveau malveillant).De toute évidence, la sécurité des actifs de l’hébergement du réseau Bitcoin Layer2 sera soumise à la sécurité de son pont officiel, ou à la dispersion de puissance de plusieurs ponts de signature, qui est sa première « roue auxiliaire ».

Étant donné que les «autorisations de mise à niveau» du pont officiel d’Ethereum couche2 sont souvent concentrées entre les mains de quelques contrôleurs de signature supplémentaires. Les mises à niveau, ou sous réserve d’une longue limite de retard (actuellement uniquement le degré et le carburant V1 sont le cas).

(Degate réservera une période d’échappement sûre de 30 jours pour les utilisateurs à chaque mise à niveau du contrat. Pendant cette période, tant que vous constatez que le nouveau code contractuel a une logique malveillante, vous pouvez échapper en toute sécurité à travers la fonction de pod de retrait / évasion forcée )

En ce qui concerne le «pont officiel», le modèle de confiance d’Ethereum Layer2 et Bitcoin Layer2 est fondamentalement le même: le contrôleur qui doit faire confiance à plusieurs signatures ne conspirera pas pour commettre le mal. sa logique de code. ou libérez directement une demande de retrait non valide, et le résultat final est: les actifs de l’utilisateur peuvent être volés.

La seule différence entre les deux est que tant que le contrat ne met pas de façon malveillante / mise à niveau de la période de fenêtre est assez long, son pont officiel est digne de confiance, mais Bitcoin Layer2 ne peut pas atteindre cet effet quoi qu’il arrive.

Le deuxième court conseil – retrait obligatoire de l’anti-censure

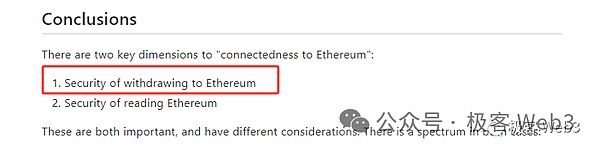

Si nous supposons que la question du contrôle multi-signal / pont officiel mentionné ci-dessus peut être ignorée, c’est-à-dire qu’il n’y a pas de problème à ce niveau, alors la couche la plus importante est la résistance à la censure du comportement de sevrage.

En ce qui concerne l’importance de la fonction anti-censure de sevrage / pod d’échappement, Vitalik a souligné dans son article « différents types de couche 2 » il y a quelques mois qu’il est très important si les utilisateurs peuvent retirer avec succès leurs actifs de la couche 2 à la couche1. .

Si le trieur Layer2 continue de rejeter votre demande de transaction ou échoue / des temps d’arrêt pendant longtemps, vos actifs seront « congelés » et vous ne pouvez rien faire.Même si les systèmes de DA et d’épreuve de fraude / ZK sont disponibles, cette couche2 n’est pas suffisamment sûre sans résistance à la censure et peut saisir vos actifs à tout moment.

De plus, la solution de plasma, qui a une fois prospérée dans l’écosystème Ethereum, permet à quiconque de retirer en toute sécurité des actifs à la couche1 lorsque DA est invalide ou une preuve de fraude n’est pas valide.À l’heure actuelle, l’ensemble du réseau Layer2 est essentiellement mis au rebut, mais vos actifs ont toujours un moyen de s’en débarrasser.De toute évidence, la fonction de retrait qui résiste à la censure est plus fondamentale et sous-jacente que le système de DA et de preuve.

(Dankrad de la Fondation Ethereum a déclaré que le plasma peut toujours permettre à l’évacuation des actifs des utilisateurs lorsque les défaillances / utilisateurs de l’AD ne peuvent pas synchroniser les dernières données)

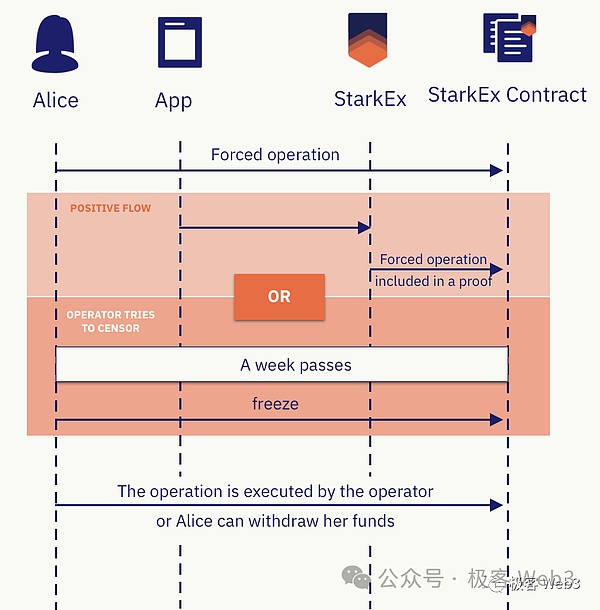

Certains Ethereum Layer2, tels que LOOPRING et StarKex, DYDX, Degate, etc., mettront en place une fonction d’activation de pod à la force résistante à la censure sur la couche 1. , Lorsque la fenêtre de 7 jours se termine, si la réponse de trieur de couche

À l’heure actuelle, le trieur ne peut pas soumettre des données au contrat Rollup sur L1, et la couche entière 2 sera gelée pendant un an.Ensuite, l’utilisateur peut soumettre une preuve de Merkle pour prouver son statut d’actif sur Layer2 et retirer de l’argent directement sur Layer1 (en fait, il s’agit de lui enlever son propre montant égal de fonds de l’adresse de retrait du pont officiel).

De toute évidence, le mode d’échappement POD ne peut être implémenté que sur une chaîne comme Ethereum qui prend en charge les contrats intelligents, et Bitcoin ne peut pas exécuter une logique aussi complexe.En d’autres termes, la fonction d’échappement est essentiellement le brevet de la couche Ethereum2.

Mais simplement déclarer une « demande de retrait obligatoire » est beaucoup plus pratique que d’activer directement le poteau d’évasion.Le premier doit seulement demander à l’utilisateur de soumettre une transaction à l’adresse spécifiée sur couche1, et de déclarer dans les données supplémentaires de la transaction qu’il souhaite soumettre à tous les nœuds Layer2 (cela peut dire directement le trieur et transmettre la demande à d’autres Nœuds de couche2).Si le « retrait forcé » ne reçoit pas de réponse pendant longtemps, l’utilisateur déclenchera alors le mode POD d’échappement, qui est une conception relativement raisonnable.

(Référence: pour la couche2, quelle est l’importance des fonctions de pod de retrait et d’échappement forcées?

https://mp.weixin.qq.com/s/ehekzwdcjhyz7vbzzpomda)

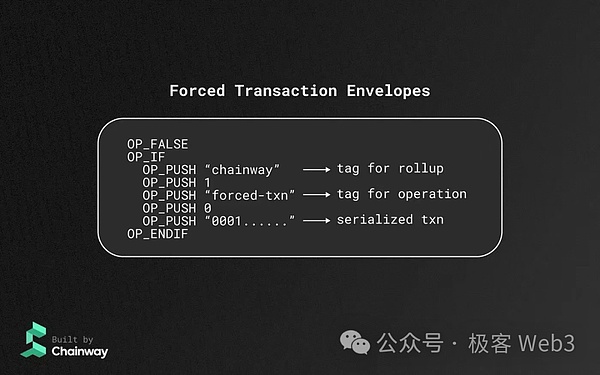

À l’heure actuelle, l’équipe Bitcoin Layer2 a prévu d’imiter la méthode d’implémentation de transaction forcée d’Arbitrum et de permettre aux utilisateurs d’émettre des enveloppes de transaction forcées sur la chaîne Bitcoin.Dans cette solution, les utilisateurs peuvent contourner le trieur et « transmettre directement leurs voix » à d’autres nœuds Layer2.Si le trieur refuse toujours la demande de l’utilisateur après avoir vu l’instruction de transaction forcée de l’utilisateur, il sera remarqué par d’autres nœuds Layer2 et peut être puni.

Mais le problème est que la fonction de négociation forcée d’Arbitrum, bénéficiant de son système de fraude, peut punir le séquenceur / proposant, qui a toujours ignoré les transactions utilisateur.Cependant, pour Bitcoin Layer2, qui est difficile à vérifier la preuve de la fraude sur Layer1, il rencontrera certains défis à cet égard.(Ne discutant pas de BitVM pour l’instant) S’il s’agit d’une solution de rouleau souverain sans grande différence dans le niveau de sécurité et la vérification du client, il est difficile pour nous d’évaluer sérieusement sa fiabilité, et il peut être nécessaire d’évaluer les détails de mise en œuvre de différents projets.

Bien sûr, étant donné que de nombreux Bitcoin Layer2 opèrent actuellement sous une forme similaire aux chaînes latérales, il équivaut à la mise en œuvre d’un trieur décentralisé, ce qui peut résoudre le problème de la résistance à la censure dans une certaine mesure.Mais ce n’est qu’un moyen auxiliaire efficace et certainement pas la solution ultime.

PS: Certaines solutions de couche2, telles que Validium, ne sont pas parfaites dans la conception du mécanisme du pod d’échappement.Mais cela est attribué à la conception incomplète du pod d’échappement de la couche2.

La troisième carte courte: la fiabilité de la version des données de la couche DA

Bien que DA soit appelé la disponibilité des données, ce terme fait référence à la libération de données.

La version de données, comme son nom l’indique, se réfère à la question de savoir si les derniers paramètres de transition de données / transactions / de transaction peuvent être reçus avec succès par ceux qui en ont besoin.La publication des données sur différentes chaînes a une fiabilité différente.

(Référence: malentendu de la disponibilité des données: DA = Libération de données ≠ Récupération des données historiques

https://mp.weixin.qq.com/s/oam_l4pe9gphn8h55ozutw)

Les communautés occidentales croient généralement que les vieilles chaînes publiques telles que Bitcoin et Ethereum sont les couches DA les plus fiables.Si le trieur Layer2 publie de nouvelles données sur Ethereum, tout le monde peut le télécharger et les synchroniser en exécutant le client Ethereum Geth, et il sera presque impossible de le bloquer. sources à mettre en œuvre.

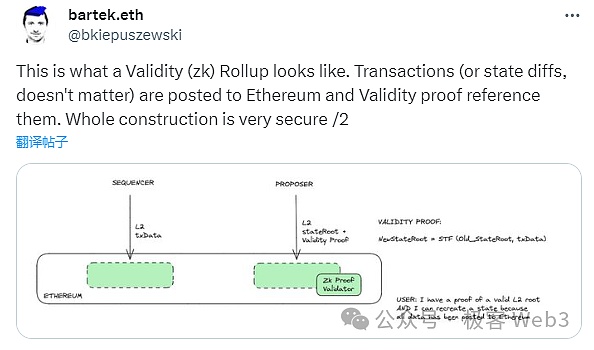

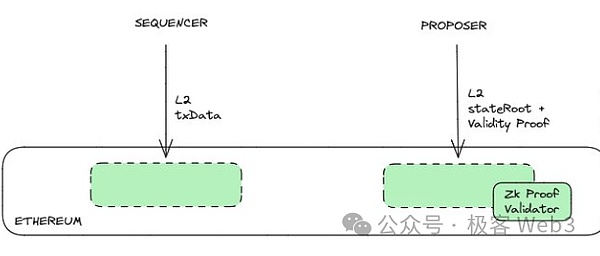

Il convient de mentionner qu’Ethereum Rollup obligera le trieur à publier les données de transaction / paramètres de transition d’état sur Layer1, qui est garanti par la preuve de validité / la fraude.

Par exemple, après que le trieur de ZK Rollup a publié des données de transaction sur Layer1, il déclenchera la logique du contrat pour générer un Datahash, et le contrat de validateur doit être confirmé, et la preuve de validité soumise par le proposant correspond au Datahash.

Cela équivaut à confirmer que la preuve ZK et la stateroot soumises par le proposant sont associées aux données TX soumises par le séquenceur, c’est-à-dire new Stateroot = STF (Old Stateroot, Txdata).STF est la fonction de transition d’état de fonction de transition d’état.

Cela garantit que les données de transition d’état / DA sont liées de force.

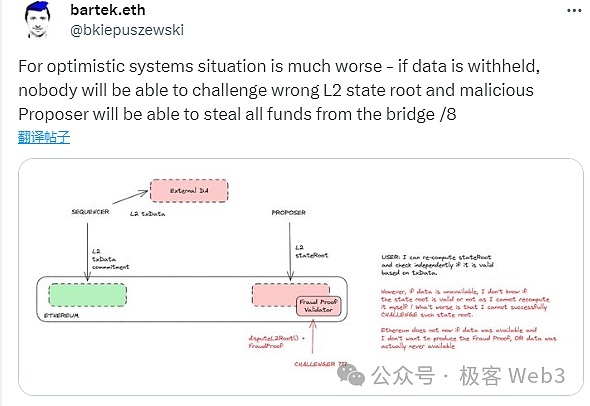

La communauté Ethereum / Celestia a déjà entièrement discuté de laquelle le système de vérification des données de DA ou de vérification est plus élémentaire.Par exemple, des solutions telles que le plasma, le validium, l’optimium et d’autres solutions que la couche DA est sous la chaîne Ethereum et la couche de règlement se trouvent sur la chaîne Ethereum sujets à des « attaques d’obstacles de données », ce qui signifie:

Le séquenceur / proposant peut conspirer avec les nœuds de couche DA sous la chaîne ETH pour mettre à jour Stateroot sur Layer1, mais les paramètres d’entrée correspondant à la transition d’état ne sont pas envoyés, ce qui rend impossible pour les étrangers de juger si le nouveau Stateroot est correct, devenant » aveugle » .

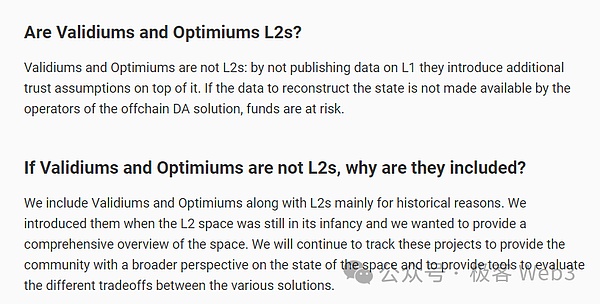

Si cela se produit, l’ensemble du réseau Layer2 équivaut à être mis au rebut, car pour le moment, vous n’avez aucune idée de ce que le livre de compte Layer2 est devenu.S’il s’agit de couche2 (plasma et optimium) sur la base de la fraude, le trieur peut réécrire les données / actifs sous n’importe quel compte à volonté; À ce moment-là, l’ensemble du réseau Layer2 est devenu une boîte noire, et personne ne savait ce qui se passait à l’intérieur, et ce n’était pas différent de la mise au rebut.Pour cette raison, les solutions orthodoxes de la couche2 dans l’écosystème Ethereum sont essentiellement enroulées, tandis que le validium et l’optimium ne sont souvent pas reconnus par la fondation Ethereum.

(Référence: retenue des données et preuve de fraude: raisons pour lesquelles le plasma ne prend pas en charge les contrats intelligents

https://mp.weixin.qq.com/s/oopzqioi2p6scxbdfup4ea)

Par conséquent, la fiabilité / la disponibilité des paramètres de transition de l’État de la couche DA est plus importante et plus fondamentale que l’exhaustivité du système de preuve / preuve de validité de la fraude.Pour Bitcoin Layer2, en particulier la couche2 basée sur le modèle de vérification du client, même si le système de vérification de la preuve de la fraude / de la validité n’est pas défini sur la couche1, tant que la couche DA fonctionne comme d’habitude, tout le monde peut toujours savoir si le réseau L2 a un statut d’erreur . Convertir.

Actuellement, il est difficile de vérifier la preuve de la fraude / la preuve de validité (BitVM n’est pas discuté ici).Idéalement, si le trieur L2 fait le mal et publie une stateroot qui n’est pas associée aux données de DA sur la couche de règlement / BTC, elle ne peut toujours pas voler les actifs des utilisateurs car il soumet unilatéralement les résultats de transition stateroot / état. Les nœuds honnêtes, et peuvent être finalement des divertissements.

(À l’heure actuelle, tant que les nœuds exécutés par les fournisseurs d’installations périphériques dans l’écologique tels que les échanges et les ponts transversaux ne conspirent pas avec le trieur, le trieur ne peut rapidement pas retirer les actifs volés en publiant de mauvaises données. Après cela , tant qu’il y a si un nœud honnête constate que la situation est erronée et envoie une alarme à un moment critique, il peut corriger les erreurs par le consensus social. immédiatement)

S’il s’agit d’un modèle similaire à une chaîne latérale, la plupart des nœuds conspirent pour effectuer des changements d’État malveillants, et les gens peuvent rapidement découvrir le problème.Tant que les installations tierces telles que les ponts et les échanges transversaux ne reconnaissent pas les mauvaises données, le contrôleur malveillant de la couche

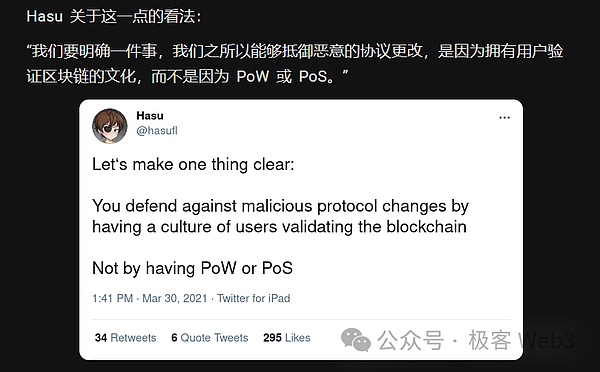

(Viatlik a souligné une fois dans l’article que la vérification du client est la véritable base pour assurer la sécurité du réseau blockchain, vérifiez par vous-même)

Il y a un point très intéressant ici.Cependant, sur la base de la «vérification du client», Ethereum Layer2 utilise la couche1 et le système de vérification de la preuve pour assurer l’efficacité des transitions de l’État, et ne doit essentiellement pas s’appuyer sur un consensus social (il existe probablement un système de preuve de preuve de fraude / validité).

La solution de « vérification » de la clientèle de Bitcoin Layer2 a souvent une forte dépendance à l’égard du « consensus social » et apportera des risques correspondants (pour Bitcoin Layer2, ce risque de sécurité est essentiellement contrôlable, mais il peut toujours conduire à certaines personnes perdre des actifs. Pour Ethereum Layer2, car Son pont officiel doit prouver la coopération du système, si le système éprouvé est incomplet, le trieur peut voler les actifs des utilisateurs et mentionner L1 pour s’enfuir.

Par conséquent, une couche2 qui peut mettre en œuvre le système de vérification de la preuve de la fraude / de la validité sur couche1 est toujours bien meilleure qu’un simple modèle de « vérification du client ».

PS: Étant donné que la plupart des Bitcoin Layer2, qui utilise le système de preuve de preuve / la validité de la fraude, ne peuvent pas permettre à la couche1 de participer directement au processus de vérification de la preuve, son essence est toujours juste pour traiter Bitcoin comme la couche DA, et le modèle de sécurité est équivalent à « Client Vérification « ».

Théoriquement, grâce à la solution BITVM sur Layer1, la fraude peut être vérifiée sur la chaîne Bitcoin, mais ce projet de solution est très difficile à mettre en œuvre et rencontrera de grands défis.Étant donné que la communauté Ethereum a déjà fait beaucoup de discussions sur le système de vérification de la preuve basée sur la couche

Résumer

Après une analyse simple du modèle de baril en bois, nous pouvons tirer une conclusion préliminaire: dans le modèle de sécurité de la couche grand public, l’ordre suivant peut être trié en fonction de l’importance / du niveau de base:

1. Si l’autorité de contrôle du contrat / pont officiel est raisonnablement distribuée

2. Existe-t-il une fonction de retrait qui résiste à l’examen?

3. Le formulaire de publication de couche / de données est-il fiable?

4. Si un système fiable à l’épreuve de la fraude / preuve de validité est déployé sur la couche1

Bien sûr, nous n’avons pas analysé le protocole CKBTC, le protocole d’index d’inscription et d’autres solutions de réseaux d’éclair / canal d’état et de l’écosystème ICP, car ils sont très différents des solutions typiques de rouleaux, plasma, validium ou vérification du client.En raison des contraintes de temps, il est toujours difficile pour nous d’évaluer soigneusement leurs facteurs de sécurité et de risque, mais compte tenu de leur signification, des travaux d’évaluation pertinents seront effectués comme prévu à l’avenir.

Dans le même temps, il existe de graves différences entre les nombreuses parties de projet quant à savoir si le protocole d’indice d’inscription devrait être considéré comme la couche2. écosystème.