著者:クライマー、ビッチンビジョンレルム

6月19日、Krakenの最高保障責任者であるNick Percocoは、セキュリティ会社の従業員がプラットフォームの脆弱性を使用して300万ドル以上のデジタル資産を引き出したと述べました。

インシデントの槍の頭は、ブロックチェーンセキュリティエージェンシーの証明書を直接指していました。テストによって生成された必要なトランザクション暗号化資産も返されましたが、Krakenの合計量は異なります。

2つの政党間の論争のために、Certikは盗まれた自己盗難の行動を持っているかもしれないが、Certikと白い帽子は論理的ではないと考えている人もいます。問題の焦点は賞金の数にあるかもしれません。

両当事者に対する言葉

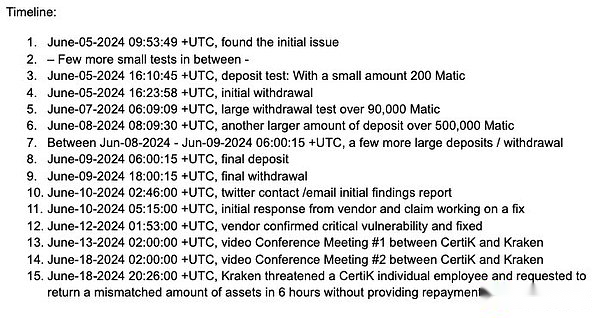

事件の原因は、セキュリティ研究者が6月9日にKrakenに、セキュリティの抜け穴が預金を偽造することで実際の資産を撤回できると報告したことでした。その後、Krakenは、関連するアカウントアドレスが脆弱性を使用して大量の資産を撤回したことに気付いている間に、脆弱性を発見して修正しました。

そのため、6月19日、Krakenの最高責任者であるNick Percocoは、セキュリティ研究者に関連する2つのアカウントが脆弱性を使用して300万ドル以上のデジタル資産を引き出すことを使用したと述べました。私たちは他の当事者がどこにあるかを会社に話すように頼みましたが、相手は資金を返金することに同意しませんでした。

これを考慮して、Krakenは、行動はもはや白い帽子のハッカーではなく、恐torであると信じています。

Krakenの発言とコミュニティの世論に関して、Certikは繰り返し述べ、彼が無実であると主張し、事件の内と外を説明するための投稿を公開しました。

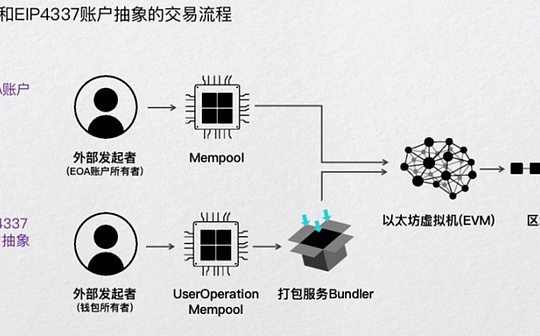

Certikは、Krakenには一連の深刻な脆弱性があり、それが数億ドルの損失につながる可能性があると述べました。Kraken預金システムは、異なる内部移転ステータスと、預金取引を偽造するための悪意のある関係者のリスクを効果的に区別することはできません。

テスト中、数百万ドルの虚偽の資金をKrakenアカウントに預けることができ、100万ドル以上の偽造暗号通貨を有効な資産に変換することができ、Krakenシステムはアラームを引き起こしていません。CertikがKrakenに通知した後、Krakenは脆弱性を「批判的」として分類し、問題を予備しました。

>

しかし、Certikは、Krakenセキュリティチームがその後、Certikの従業員が不合理な時間内に一致しない暗号通貨の返済を要求すると脅し、返済の住所を提供しなかったと指摘しました。ユーザーのセキュリティを保護するために、Certikは問題を開示することを決定し、KrakenにWhite Hat Hackerに対する脅威を止め、協力を通じてリスクに対処することを強調しました。

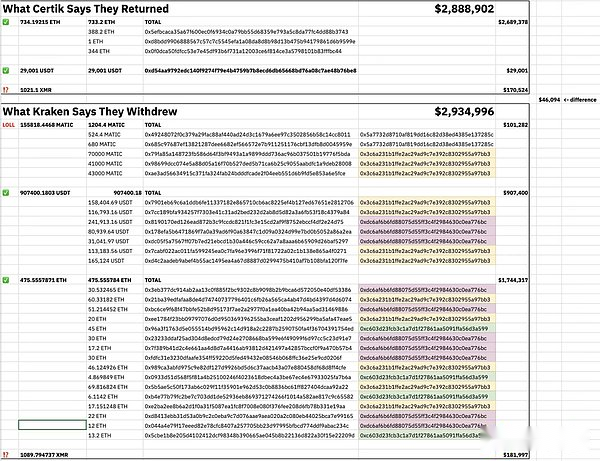

さらに、Certikはまた、保有されたすべての資金を返したことを確認したが、総額はKrakenリクエストと矛盾していたと述べた。返品額には734.19215 ETH、29,001 USDT、および1021.1 XMRが含まれますが、Krakenは金額を155818.4468 Matic、907400.1803 USDT、475.5557871 ETH、および1089.794737 XMRに返還するよう要求します。

>

最新の公開書簡で、Certikはインシデントの10コアに答えました。特に、彼らはKraken賞金計画に参加しておらず、すべてのテストデポジットアドレスが最初から公開されていると述べました。

コミュニティの意見は異なります

Certikは事件の完全なイベントラインをリストしましたが、セキュリティ研究者@tayvanoを含む多くのコミュニティが質問を発表しました。

>

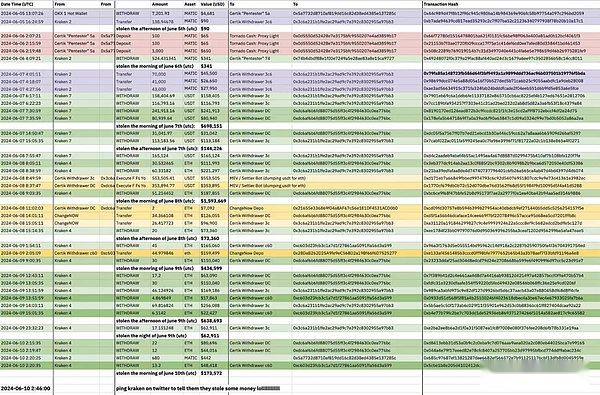

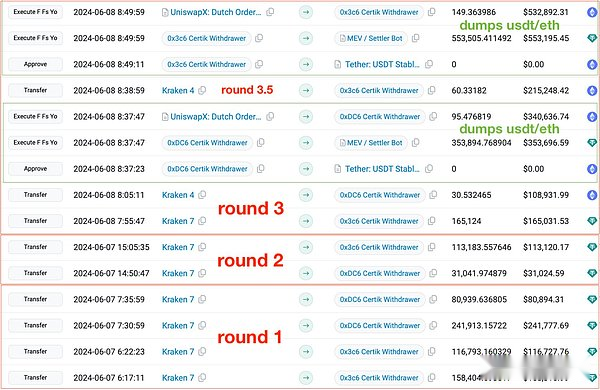

Certikによると、彼らがテストしてKrakenを通知した時間は6月5日に始まりました。ただし、 @Tayvanoは、これらのアドレスがチェーンの転送アドレスを介して他の取引プラットフォームを介して大規模であることがわかっただけでなく、Krakenのテストのテスト動作も長くなる限り展開されたことがわかったことがわかりました。

CyversAlerts、CyversAlertsは、 @Tayvanoにイベントに関連する3つの歯のアドレスを提供します。

0x3C6A231B1FFFE2AC29AD9C7E392C830295A97BB3 0XDC6AF6FD88075D55FF3C4F2984630C0EA776BC 0x03D23CBB3C1F278861FFFA56D3A56D3A56D3A56D3A56D3A56D3A56D3A56D3A56D3A56D3A56D3A56D3A56D3A56D3A56D3A56D3A56D3A56D3A

>

上記は明らかなチェーンの大規模な撤退記録です。@Tayvanoは、これらの住所が大量の資金を抽出した後、インスタント暗号通貨交換プラットフォームを通じて何度も最大価値交換が行われたことも指摘しました。

@Tayvanoは、彼女はしばしばこのモデルを見て、それを混oticとした鍵を漏らすときに被害者の住所とハッカーの住所を区別する方法と見なしたと言いました。

>

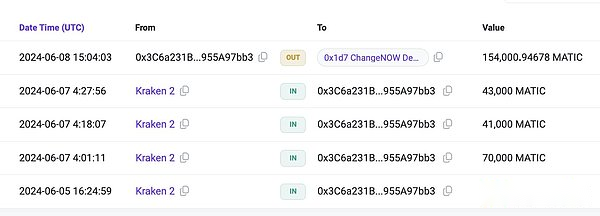

@Tayvanoはまた、0x3C6A231B1FFE2AC29AD9C7E392C830295A97BB3が154,000 MaticにChanenowに転送されたことも発見しました。

>

Coinbase @jconorgroganの内部は、関連する人員の住所が1200マティックをミキサーを介して資金を交換することを目的としたTornadocashに移送したと述べました。

さらに、@Tayvanoは、CertikがCertikのセキュリティ担当者の預金アドレスを比較することにより、早くも6月5日にCertikによって実行されたことを発見しました。Certikのタイムラインに戻ると、SO -Calledの「第1ラウンド」と「第2ラウンド」の離脱は、実際には第1ラウンドと第2ラウンドではなく、7回目のラウンドに似ていると述べました。

この点で、セキュリティ会社のCyversの主な技術者であるMeir Dolevは、Krakenの脆弱性のCertikの発見にも疑問を呈し、CertikはOKXとCoinbaseで同じテストを行ったと疑われたと述べました。

Meir Dolevは、@Tayvanoが共有するコンテンツを引用しました。

ベース上のこの契約の疑い(0x45 … CEA9)は、OKXとCoinbaseで同じテストをテストして、2つの交換がKrakenで同じ抜け穴を持っているかどうかを判断します。

別のコミュニティメンバー@0xboboshantiは、5月27日には早くもcertikセキュリティ研究者がTwitterに投稿した住所が実行されたと述べました。これは、Certikの事件のスケジュールと矛盾しています。Certik Tornado TXSは、最近同じ契約とやり取りした財布に資金を提供しています。

Ethereum Wallet Manager MycryptoのCEO兼創設者であるTaylor Monahanは、CertikがKrakenの弁護士、評判への損害、およびこの嵐がCertikの内部内部文化にどのように影響するかを恐れなければならないと述べ、イベントの可能性を分析しました。

彼女はまた、Certik監査のいくつかの暗号化されたプロジェクトが過去に攻撃されたため、内部人員の運用の可能性を推測することについてインターネット上で流通してきたと指摘しました。

しかし、業界でよく知られているKOLは、Certikは必ずしも本当のハッカーではないと考えて、さまざまな見解を提案し、事件について推測しています。暗号化された研究者@boxmrchenは、必ずしもCertikを理解することはハッカーではないが、より多くの賞金が必要かもしれないと述べた。彼はまた、KrakenがCertikがどれだけの帽子をかぶっているかを見て喜んでいることを望んでいます。

Cryptoinsightの研究者Haotianは、Certikが脆弱性を見つけて報告し、心が「ハッカー」の行動ではないことを示しています。

まとめ

暗号化市場の「暗くて深い森」にとって、ハッカーが事件を攻撃することは無限で驚くことではないことは驚くことではありませんが、「白い帽子」の旗で批判を引き付けるのは間違いなく簡単です。Certikは、プロジェクトパーティーの行動を「正義」に支援するために最善を尽くしましたが、Certikは上記のコミュニティメンバーの問題について合理的な説明をする必要があります。

しかし、Certikが言ったように、Krakenの深い防衛システムは非常に多くのテストトランザクションを検出できず、実際にリスク損失が大きくなる可能性があります。双方は、リスクに直面し、Web3の未来を確保するために協力する必要があります。